ZIvBS_2

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ИССЛЕДОВАНИЕ ПОТОКОВ ДАННЫХ И МЕХАНИЗМОВ

ВЗАИМОДЕЙСТВИЯ УСТРОЙСТВ В WIFI СЕТЯХ

Отчет по лабораторной работе №2

по дисциплине «Защита информации в системах беспроводной связи»

-

Студенты гр. 731-2

____________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: освоить инструменты для захвата трафика в беспроводных локальных сетях стандарта IEEE 802.11. Изучить структуру кадров, их классификацию и назначение, а также механизмы взаимного обнаружения и взаимодействия устройств в сети.

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

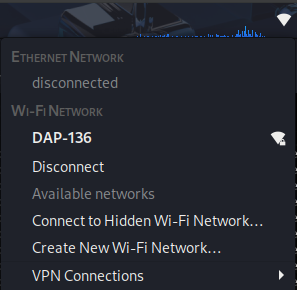

Первоочередно был подключен WIFI адаптер, а также подключен роутер, что предоставлено на рисунке 1.1.

Рисунок 1.1 – Подключение к роутеру

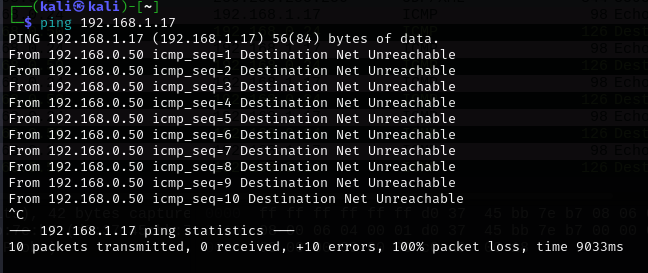

Далее необходимо обратиться с помощью команды «ping» к несуществующему адресу в собственном сегменте сети чтобы спровоцировать ARP-запрос, что представлено на рисунке 1.2.

Рисунок 1.2 – Обращение к несуществующему адресу

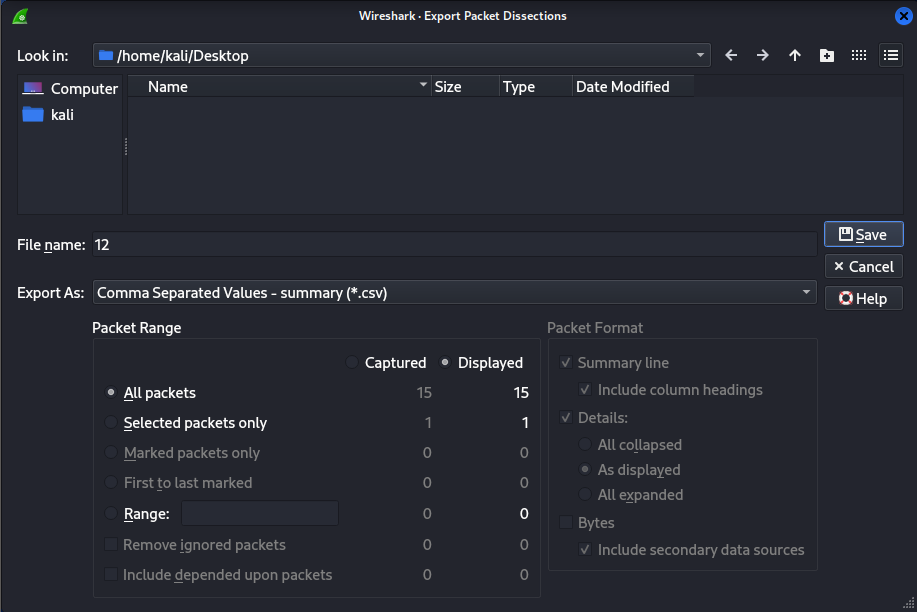

Далее необходимо сохранить перехваченный пакет в WireShark, что представлено на рисунке 1.3.

Рисунок 1.3 – Настройка группы и разрешений папки

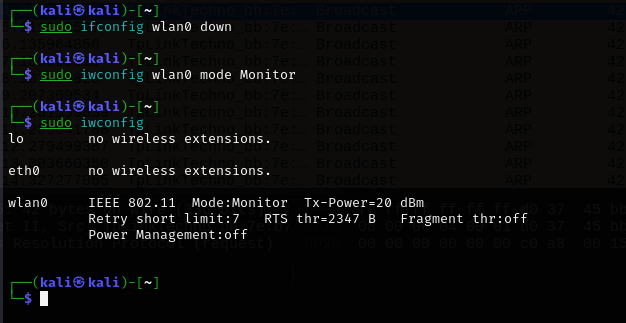

Далее необходимо перевести адаптер в режим монитора, что представлено на рисунке 1.4.

Рисунок 1.4 – Настройка дискреционных атрибутов к папке

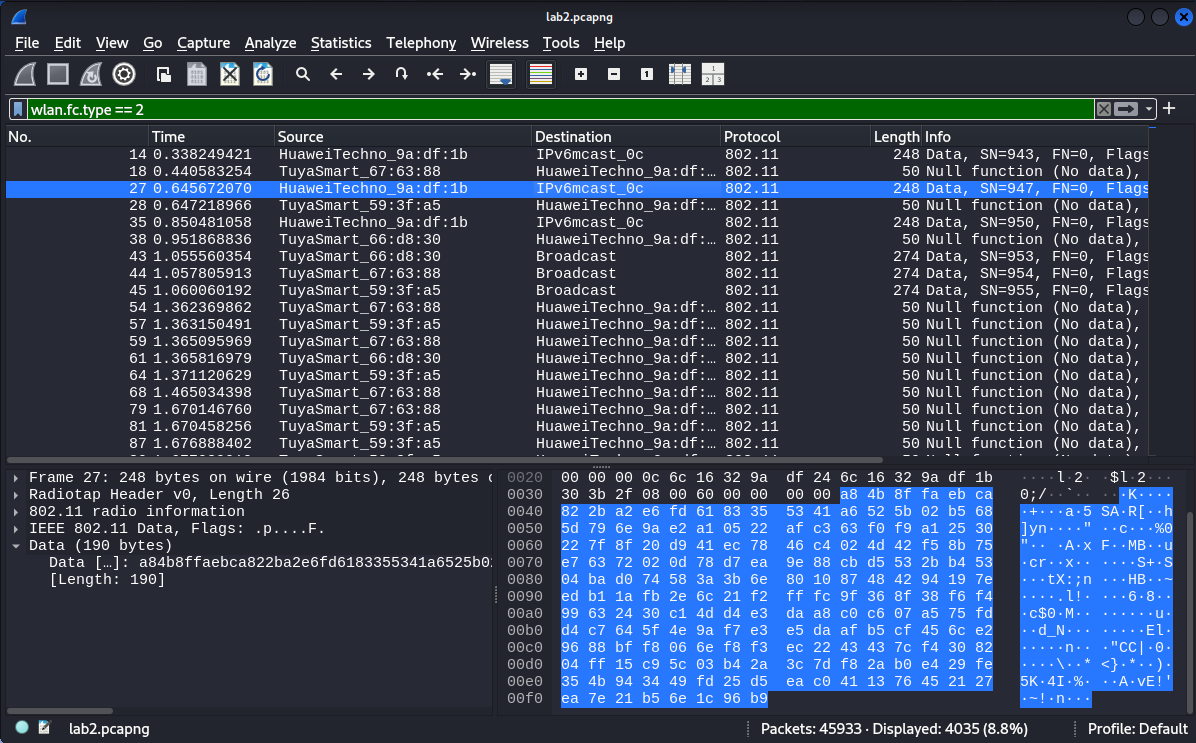

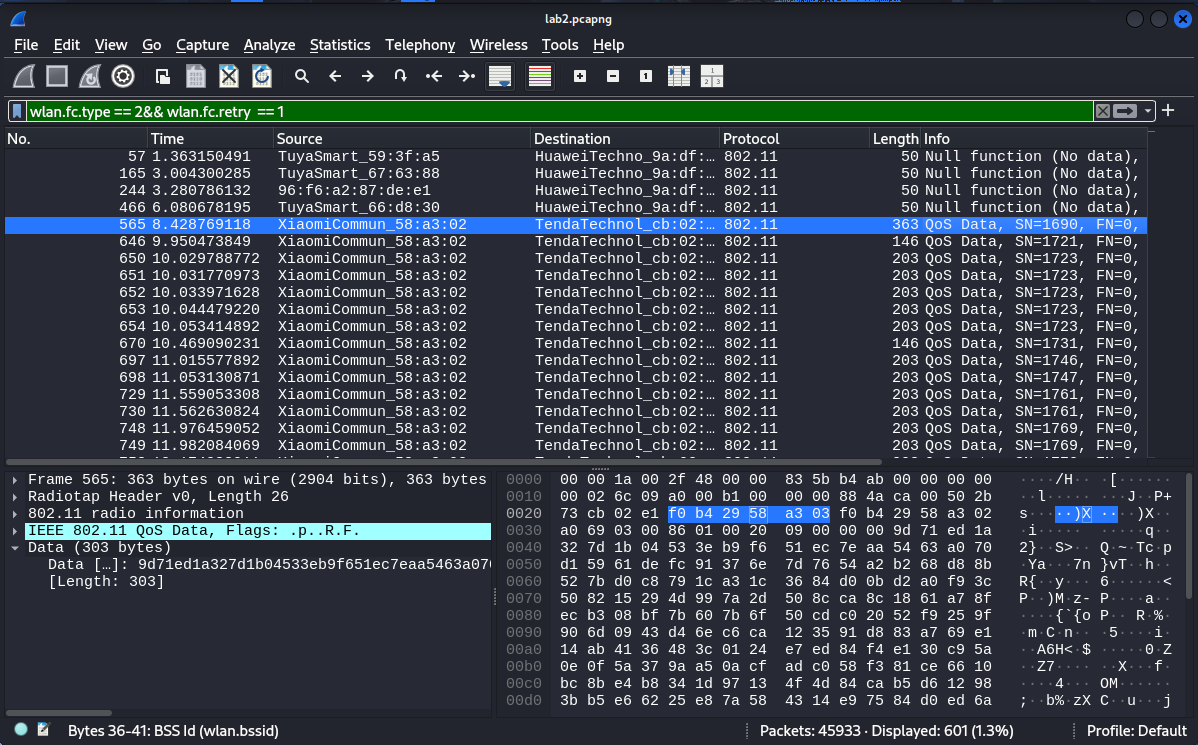

Далее необходимо установить фильтр для отображения только кадров данных «wlan.fc.type == 2», при этом будут видны доля данных пакетов от общего трафика, самый часто встречающийся подтип (Subtype) среди отфильтрованных пакетов, что представлено на рисунке 1.5 – 1.6.

Рисунок 1.5 – Перехваченные кадры данных в WireShark

Рисунок 1.6 – Перехваченные кадры данных в WireShark

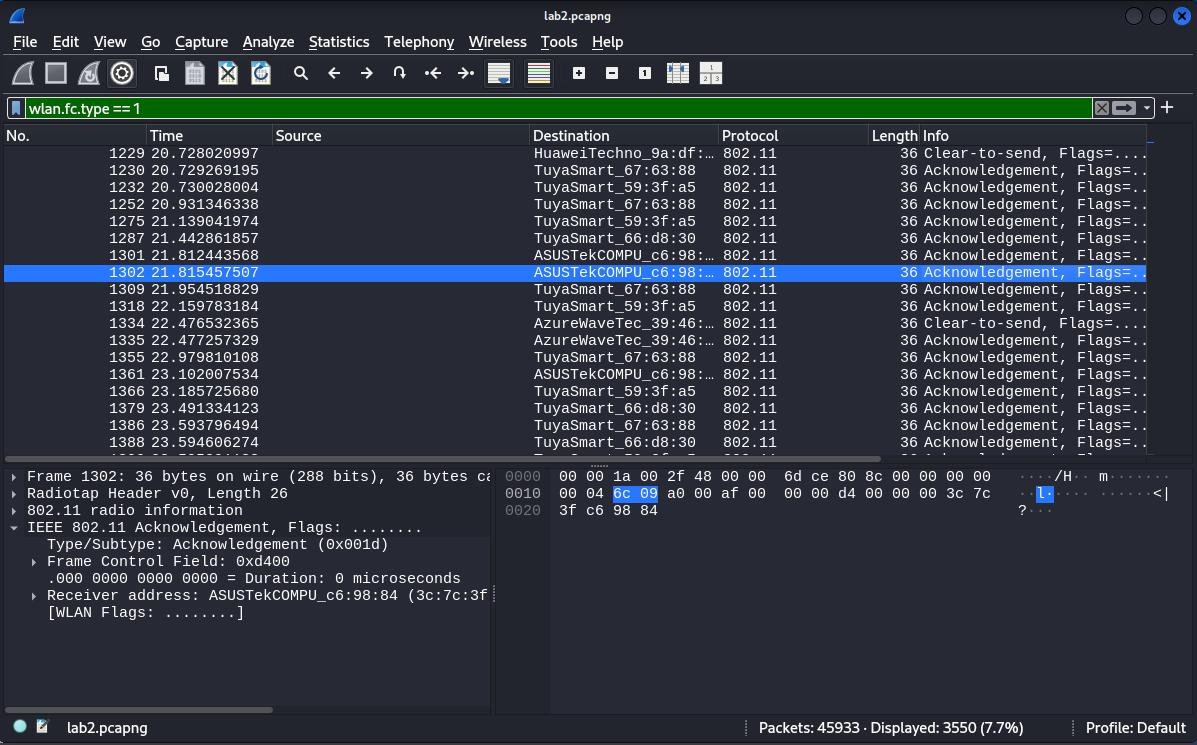

Далее необходимо установить фильтр для отображения только контрольных кадров строкой «wlan.fc.type == 1», при этом будут видны: доля данных пакетов от общего трафика, самый часто встречающийся подтип (Subtype) среди отфильтрованных пакетов, что представлено на рисунке 1.7.

Рисунок 1.7 – Перехваченные контрольные кадры в WireShark

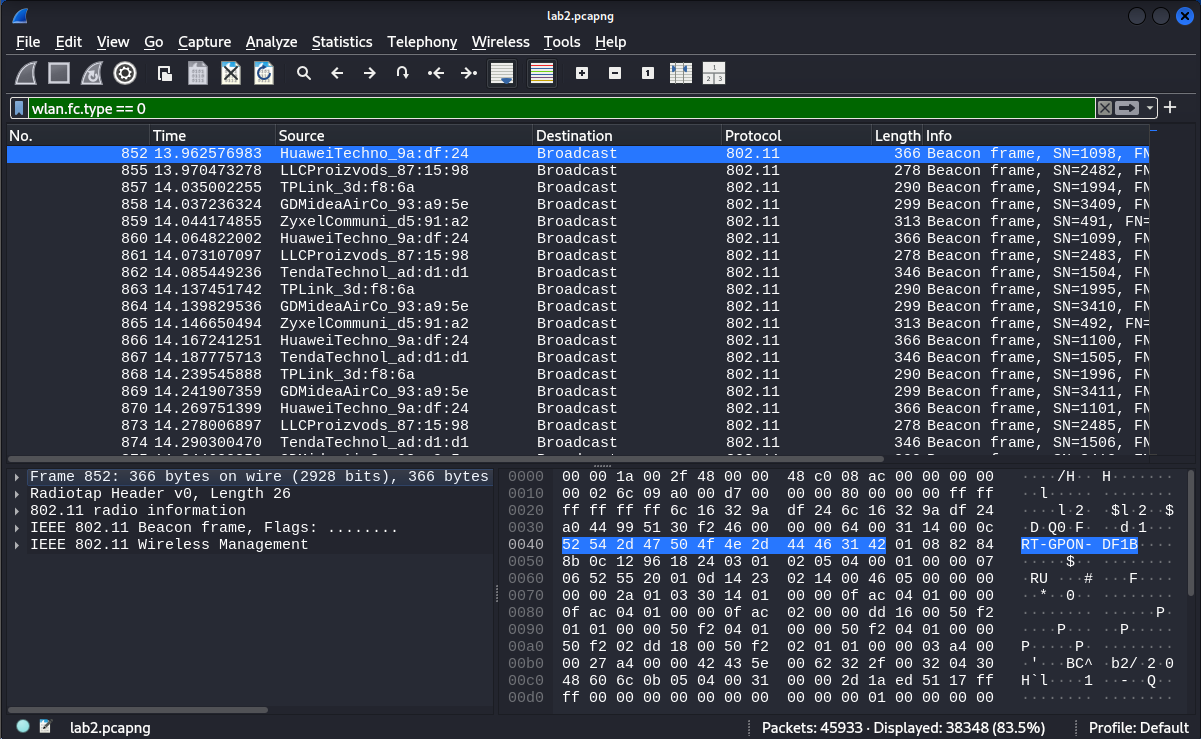

Далее необходимо установить фильтр для отображения только контрольных кадров строкой «wlan.fc.type == 0», при этом будут видны: доля данных пакетов от общего трафика, самый часто встречающийся подтип (Subtype) среди отфильтрованных пакетов, что представлено на рисунке 1.8.

Рисунок 1.8 – Перехваченные кадры управления

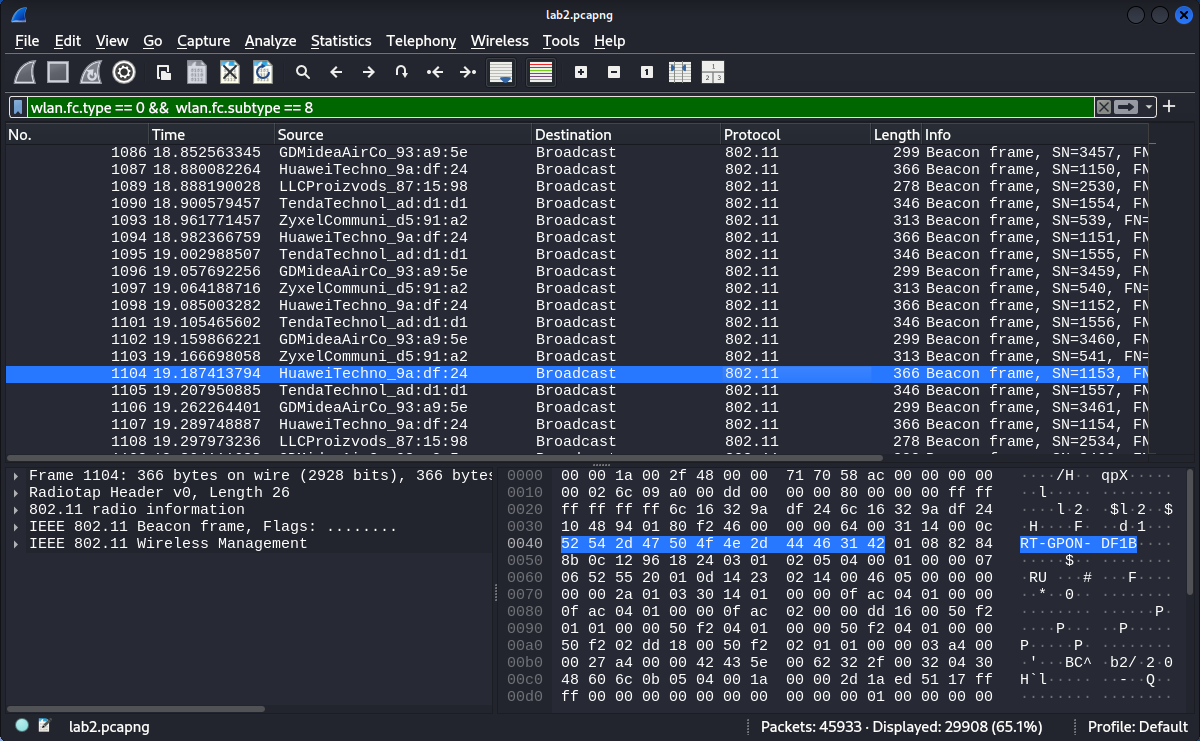

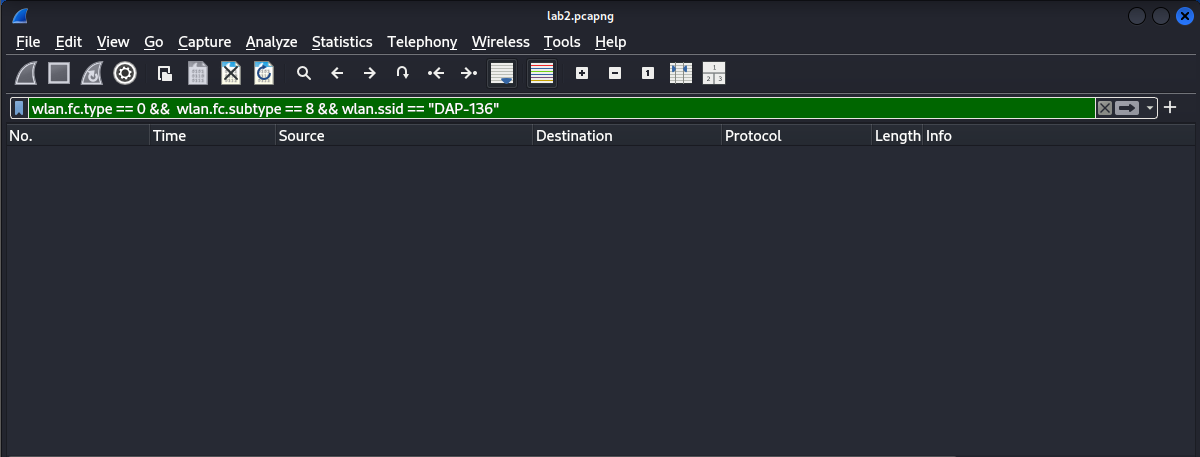

Далее необходимо установить фильтр для отображения только сигнальных кадров (подтип кадров управления) строкой «wlan.fc.type == 0 && wlan.fc.subtype == 8», где будет видна доля данных пакетов от общего трафика, что представлено на рисунке 1.9. После чего фильтр был модифицирован строкой && wlan.ssid == «DAP-136», что представлено на рисунке 1.10.

Рисунок 1.9 – Перехваченные сигнальные кадры в WireShark

Рисунок 1.10 – Модифицированный фильтр сигнальных кадров

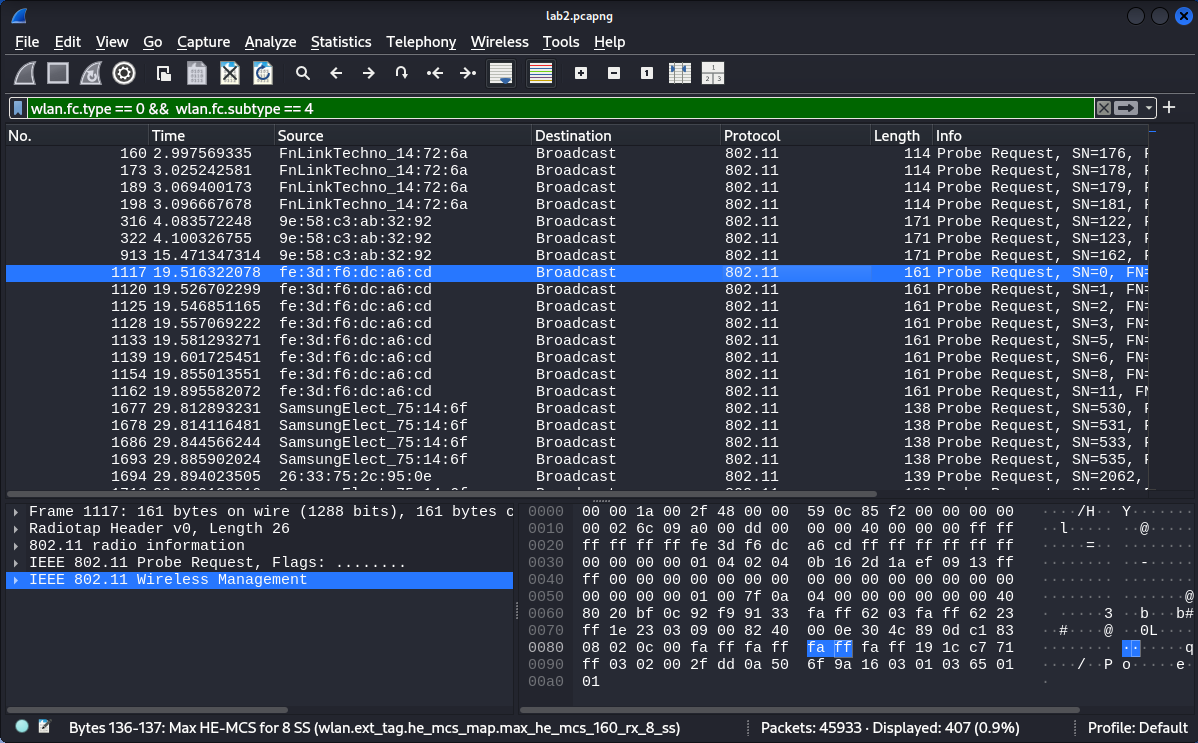

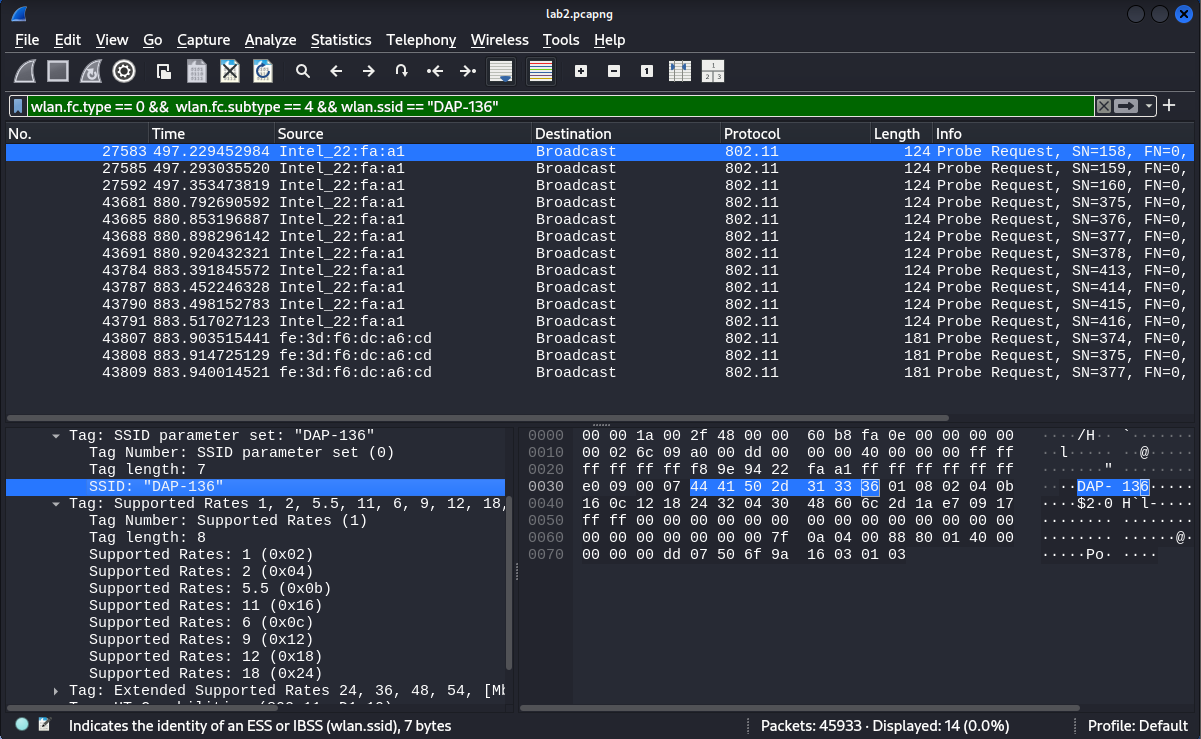

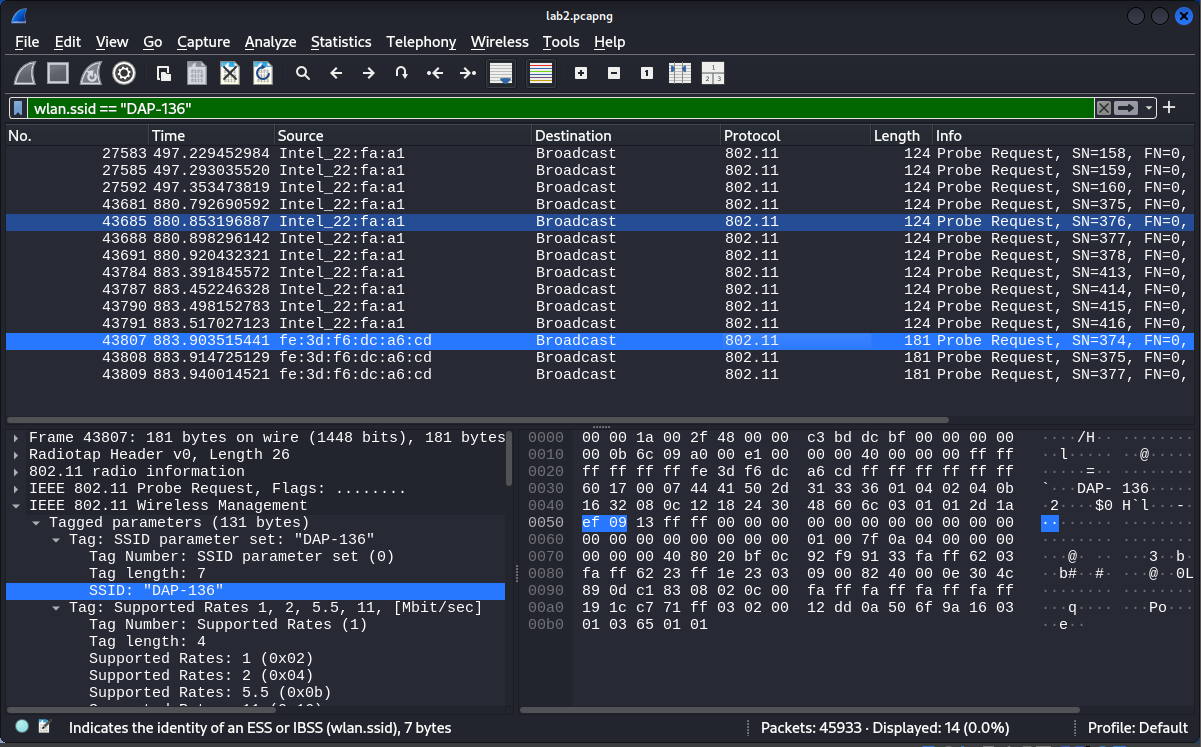

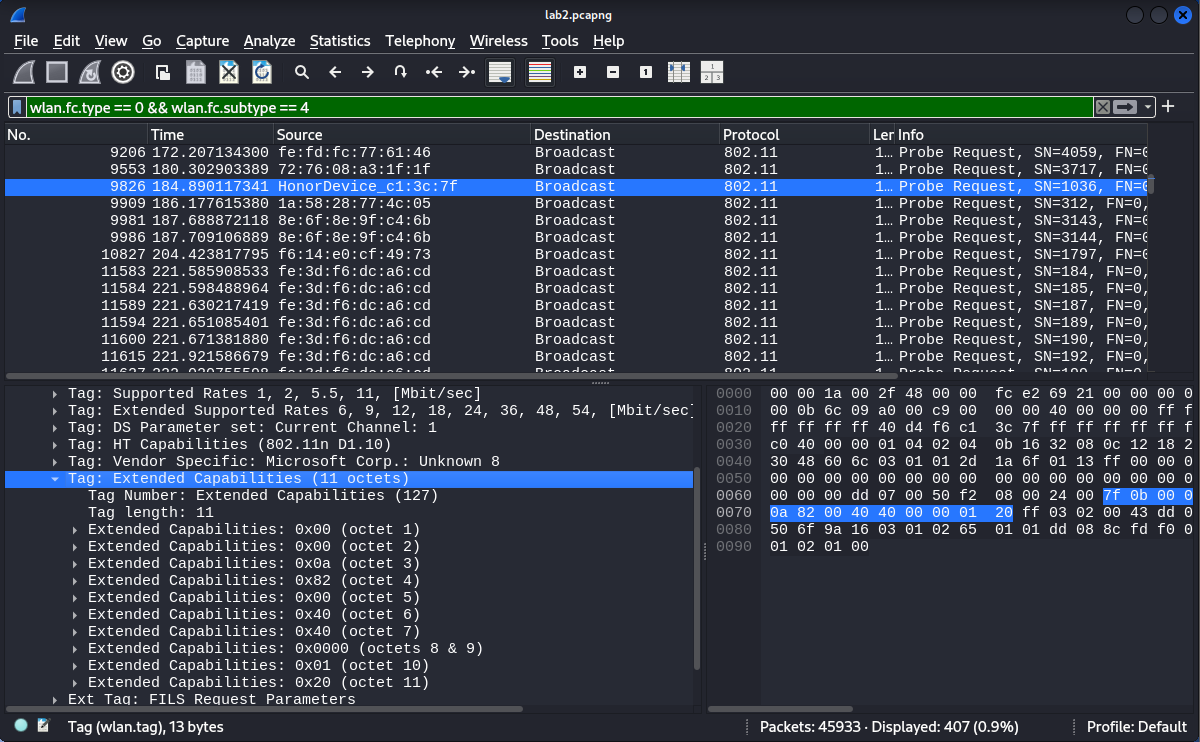

Далее необходимо установить фильтр для отображения только зондирующих кадров (подтип кадров управления) строкой «wlan.fc.type == 0 && wlan.fc.subtype == 4», где будет видна доля данных пакетов от общего трафика и источники и адресанты пакетов, что представлено на рисунке 1.11. После чего фильтр был модифицирован строкой && wlan.ssid == «DAP-136», что представлено на рисунке 1.12.

Рисунок 1.11 – Перехваченные зондирующие кадры в WireShark

Рисунок 1.12 – Модифицированный фильтр зондирующих кадров

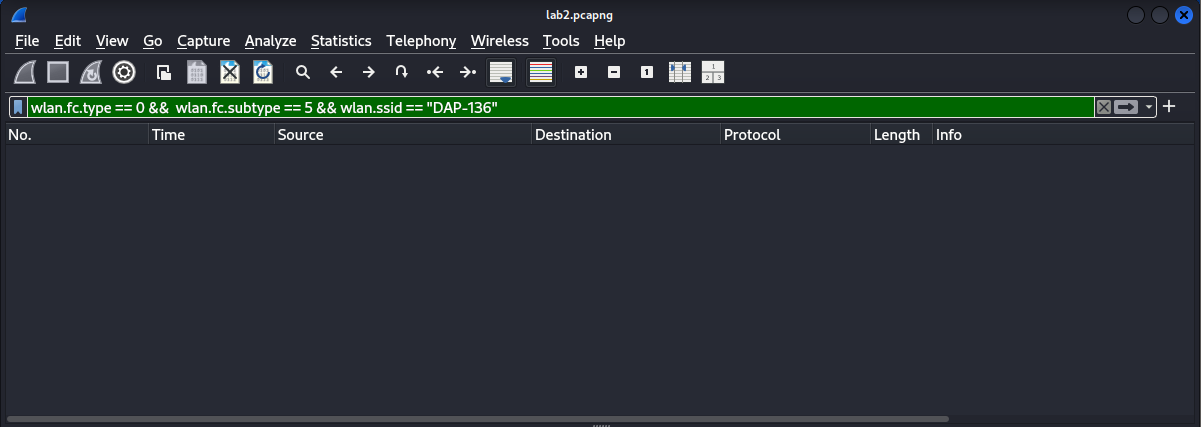

Далее необходимо установить фильтр для отображения только зондирующих кадров (подтип кадров управления) строкой «wlan.fc.type == 0 && wlan.fc.subtype == 5 && wlan.ssid == «DAP-136», что представлено на рисунке 1.13.

Рисунок 1.13 – Перехваченные зондирующие кадры с подтипом

ответы на зондирующие запросы

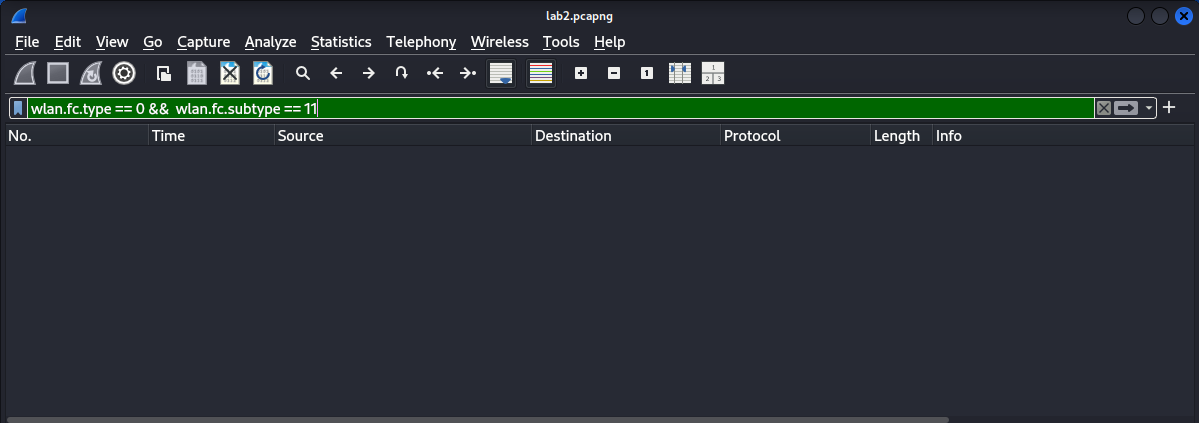

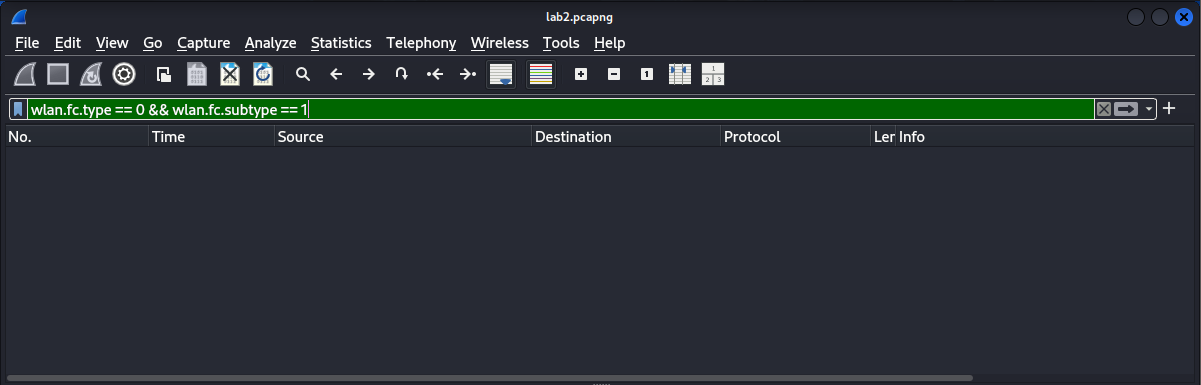

Далее необходимо установить фильтр для отображения только кадров аутентификации (подтип кадров управления) строкой «wlan.fc.type == 0 && wlan.fc.subtype == 11», что представлено на рисунке 1.14 – 1.15.

Рисунок 1.14 – Представление общего числа пакетов роутера

Рисунок 1.15 – Перехваченные кадры аутентификации в WireShark

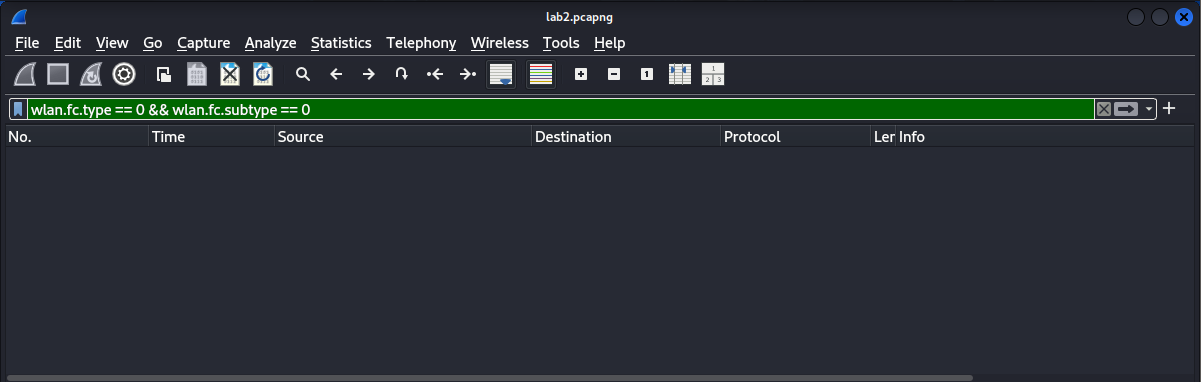

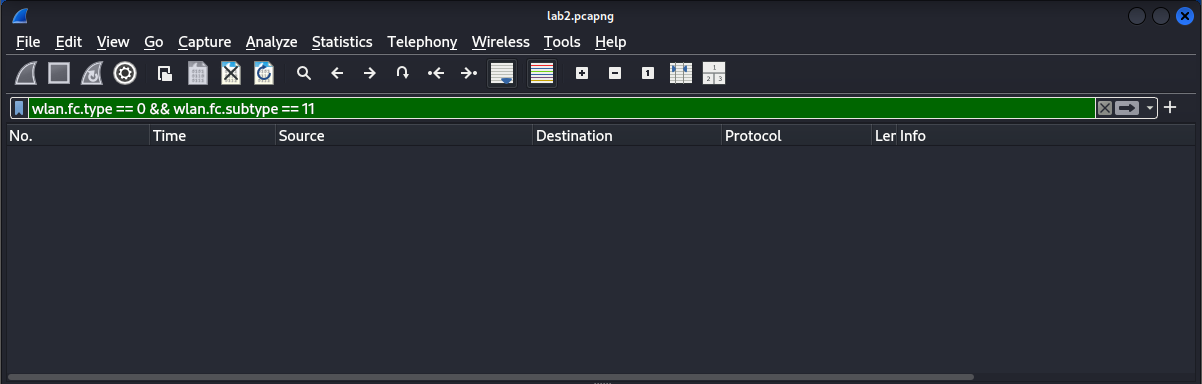

Далее необходимо установить фильтр для отображения только кадров запроса ассоциации (подтип кадров управления) строкой «wlan.fc.type == 0 && wlan.fc.subtype == 1», что представлено на рисунке 1.16.

Рисунок 1.16 – Проверка создания файла на рабочем столе

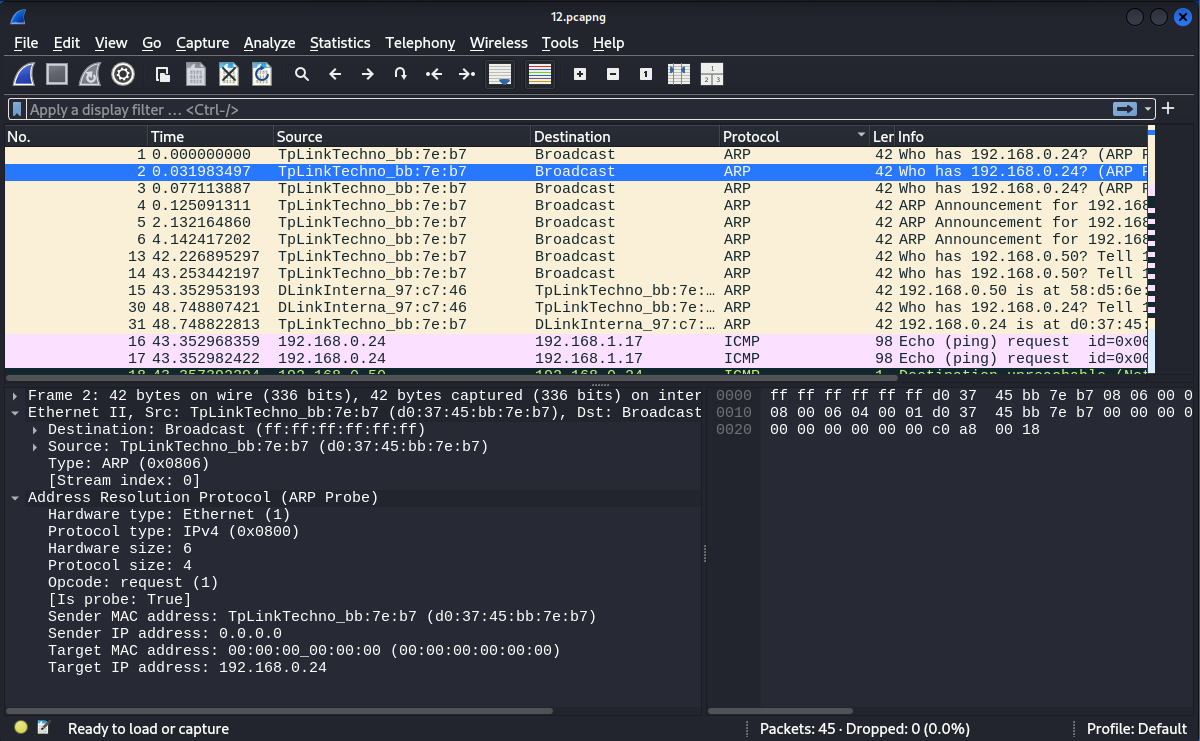

Далее необходимо проанализировать ARP-пакеты, что представлено на рисунках 1.17.

Рисунок 1.17 – Анализ ARP-пакетов

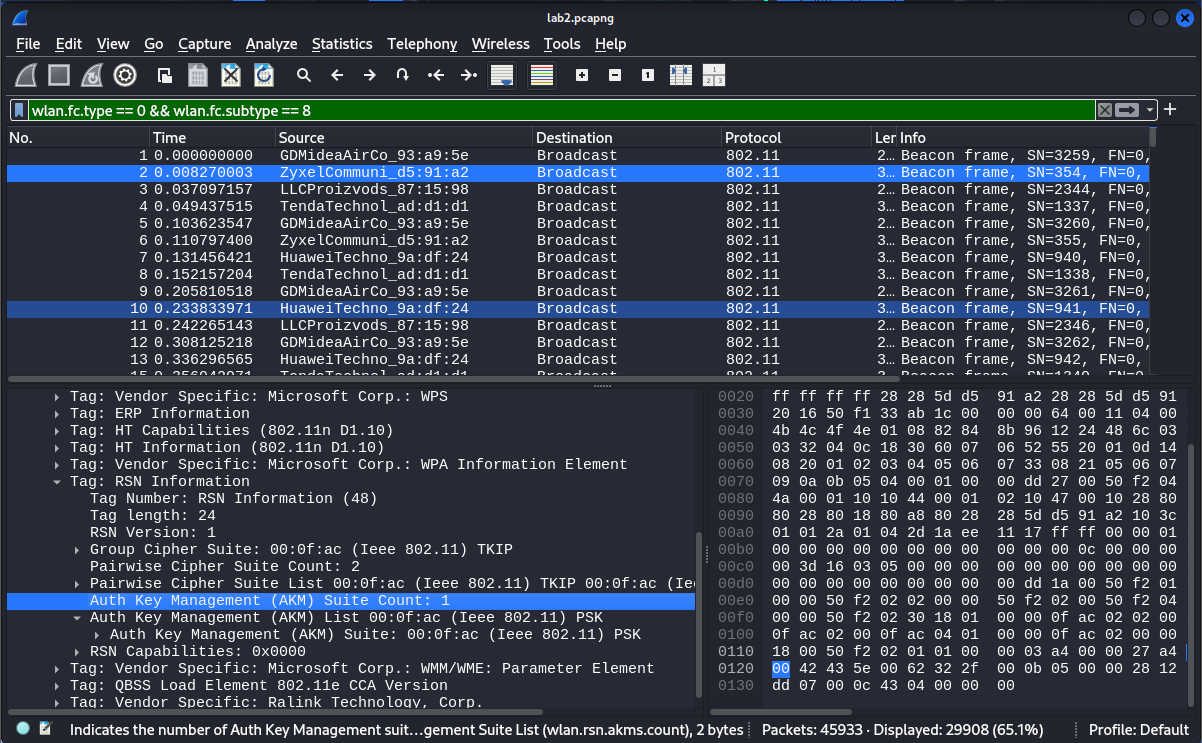

Далее необходимо проанализировать информационный элемент RSN в кадрах Beacon, что представлено на рисунке 1.18.

Рисунок 1.18 – Информационный элемент RSN в кадре

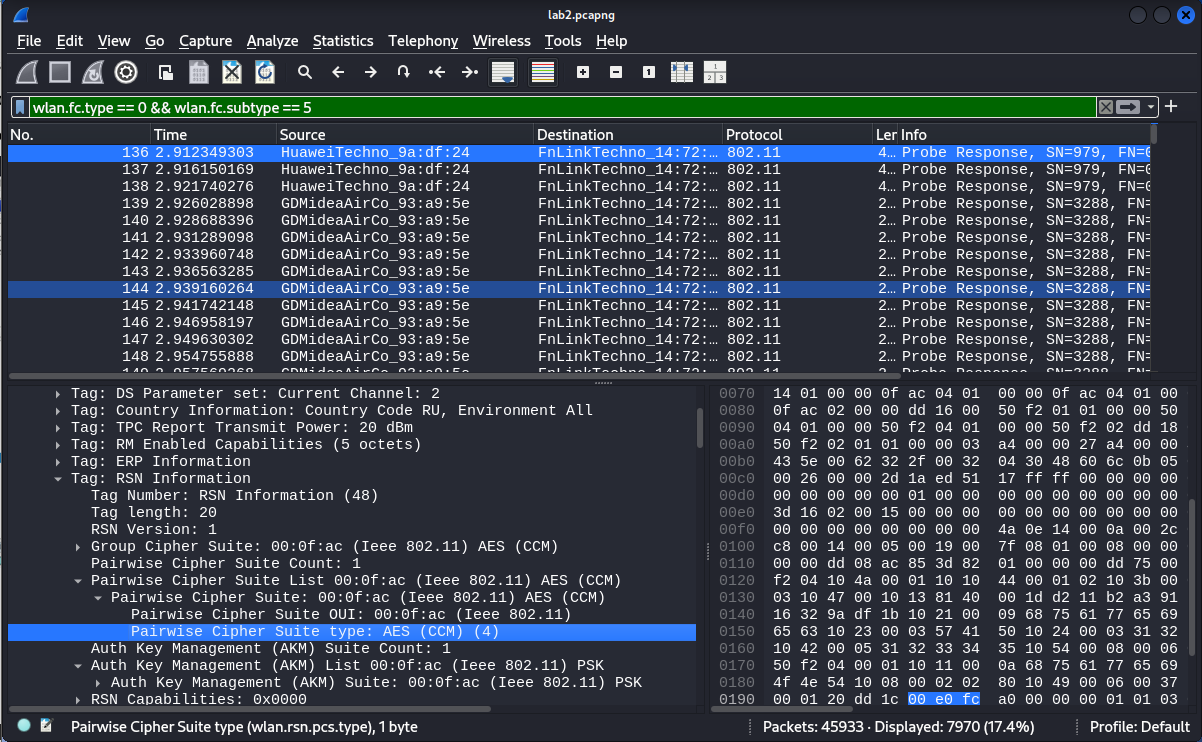

Далее необходимо проанализировать информационный элемент RSN в кадрах Probe request и Probe response, что представлено на рисунках 1.19 – 1.20.

Рисунок 1.19 – Кадр Probe Response

Рисунок 1.20 – Кадр Probe Request

Далее необходимо проанализировать кадры Association Request и Association Response, что представлено на рисунках 1.21 – 1.22.

Рисунок 1.21 – Кадр Association Request

Рисунок 1.22 – Кадр Association Response

Далее необходимо определить, по каким признакам различаются успешные и не успешные попытки аутентификации, что представлено на рисунке 1.23.

Рисунок 1.23 – Кадр Authentication

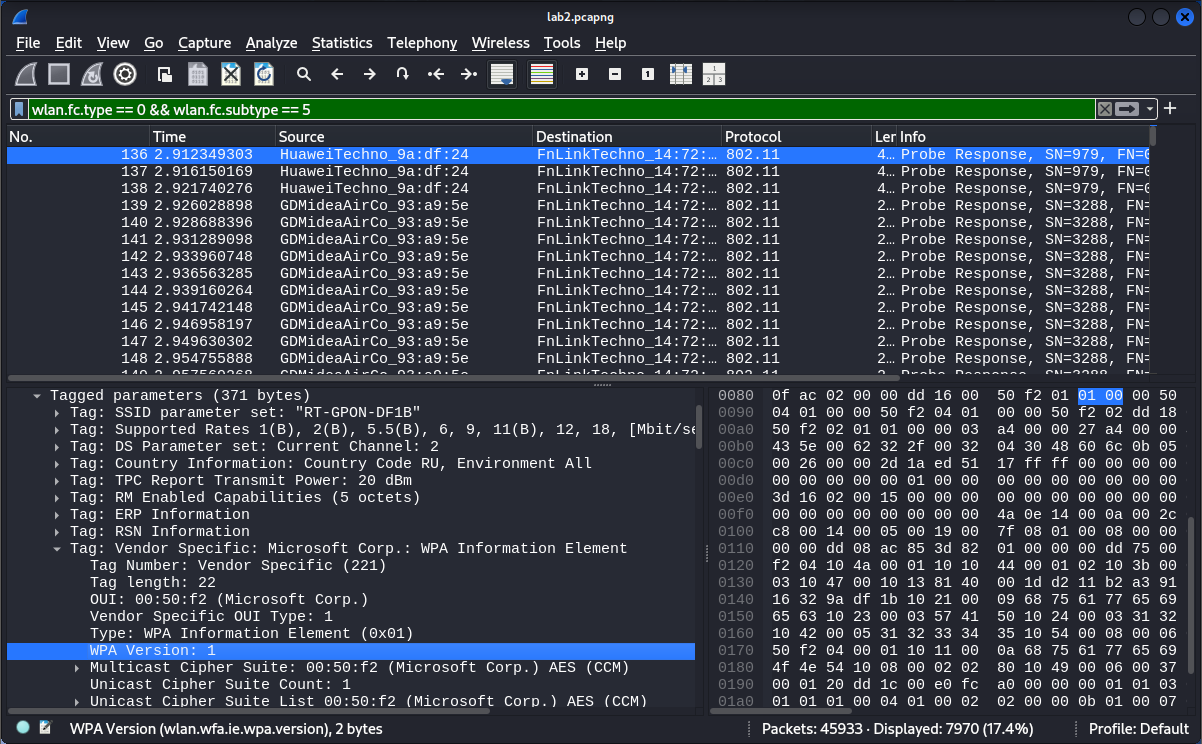

Далее необходимо определить, можно ли узнать из кадров какой метод аутентификации и какой протокол шифрования данных используются в сети, что представлено на рисунке 1.24.

Рисунок 1.24 - Кадр Probe Response

Заключение

В ходе выполнения лабораторной работы были освоены инструменты для захвата трафика в беспроводных локальных сетях стандарта IEEE 802.11, изучена структура кадров, их классификация и назначение, а также механизмы взаимного обнаружения и взаимодействия устройств в сети.

Томск 2025