ЛР№6_МиСЗКИвКС_БСТ2154_Архангельский_Ключанский_Ларин

.pdf

Министерство цифрового развития, Связи и Массовых Коммуникаций Российской Федерации Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное

учреждение высшего образования «Московский Технический Университет Связи и Информатики» (МТУСИ)

Кафедра «Информационная безопасность»

Лабораторная работа №6 «Изучение системы обнаружения атак Snort»

по дисциплине:

Методы и средства защиты информации в компьютерных сетях

Выполнили: студент группы БСТ2154 Архангельский М. В. Ключанский М.А. Ларин Н.С.

Проверил: к.т.н., доцент Симонян Айрапет Генрикович

Москва 2025

Цель работы:

Получение навыков работы с программой Snort, изучение принципов создания правил обработки трафика.

Основные теоретические сведения

1.1. Системы обнаружения атак

Системы обнаружения атак (СОА) представляют собой программные и аппаратные решения, которые помогают выявлять и анализировать попытки несанкционированного доступа, злоупотребления или других вредоносных действий в информационных системах. Они работают путем мониторинга сетевого трафика, системных событий и других параметров, чтобы обнаружить аномалии, которые могут указывать на наличие угрозы.

СОА могут быть активными, реагируя на инциденты в реальном времени, или пассивными, собирая данные для последующего анализа. Основная цель этих систем — обеспечить безопасность данных и инфраструктуры, а также помочь организациям соответствовать требованиям законодательства и стандартов безопасности. Значение систем обнаружения атак трудно переоценить. В условиях растущего числа киберугроз, включая вирусы, трояны, фишинг и атаки нулевого дня, организации нуждаются в надежных средствах защиты. Системы обнаружения атак помогают:

1.Выявлять угрозы: Системы могут обнаруживать как известные, так и новые угрозы, используя различные методы, такие как сигнатурный анализ, анализ аномалий и поведенческий анализ.

2.Минимизировать риски: Быстрое обнаружение и реагирование на инциденты позволяет минимизировать ущерб от атак и защитить критически важные данные.

2

3.Обеспечивать соответствие требованиям: Многие организации обязаны соответствовать законодательным и отраслевым стандартам безопасности, и СОА помогают в этом, предоставляя необходимые отчеты и данные для аудитов.

4.Улучшать общую безопасность: Интеграция СОА с другими системами безопасности, такими как системы управления событиями и информацией безопасности (SIEM), позволяет создавать более комплексные решения для защиты.

Системы обнаружения атак можно классифицировать на несколько типов в зависимости от их функциональности и области применения. Основные категории включают:

1. Системы обнаружения вторжений (IDS) предназначены для мониторинга сетевого трафика и системных событий с целью выявления подозрительной активности. Они делятся на два подтипа:

Сетевые IDS (NIDS). Эти системы анализируют трафик, проходящий через сеть, и могут выявлять атаки на основе анализа пакетов. Они обычно размещаются на границе сети для мониторинга входящего и исходящего трафика.

Хостовые IDS (HIDS). Эти системы устанавливаются на отдельных устройствах и анализируют события, происходящие на уровне операционнойсистемы.Онимогутотслеживатьизмененияфайлов,системные журналы и другие параметры, чтобы выявить потенциальные угрозы.

2. Системы предотвращения вторжений (IPS) не только обнаруживают атаки, но и принимают меры для их предотвращения. Эти системы могут блокировать подозрительный трафик, изменять правила брандмауэра или выполнять другие действия для защиты сети. IPS обычно

3

интегрируются в сетевую инфраструктуру на уровне маршрутизаторов или брандмауэров.

3.Системы мониторинга безопасности (SIEM) объединяют данные из различных источников (включая IDS и IPS) для централизованного мониторинга и анализа. Эти системы помогают в выявлении сложных атак, которые могут не быть обнаружены отдельными системами.

4.Системы на основе машинного обучения и искусственного интеллекта. Современные СОА все чаще используют методы машинного обучения и искусственного интеллекта для более эффективного анализа больших объемов данных и выявления сложных атак. Эти системы могут адаптироваться к новым угрозам и улучшать свою эффективность со временем.

1.2. Программа Snort

Программа Snort, является сетевой системой обнаружения (IDS) и предотвращения вторжений (IPS) с открытым исходным кодом, которая анализирует сетевой трафик в реальном времени. Она разработана компанией Cisco и является одним из самых популярных инструментов в области сетевой безопасности, применяемым для защиты от широкого спектра киберугроз. Программа функционирует на основе анализа данных, проходящих через сетевое оборудование, и использует несколько подходов для обнаружения потенциальных угроз.

Snort сравнивает сетевой трафик с большой базой данных сигнатур, которые представляют собой известные шаблоны атак. Когда программа обнаруживает соответствие между трафиком и сигнатурой, она генерирует предупреждение или принимает меры для блокировки нелегитимной активности. Помимо этого, Snort анализирует корректность работы сетевых протоколов, таких как TCP, UDP и ICMP, выявляя любые несоответствия с их ожидаемой спецификацией. Такой подход помогает обнаруживать аномалии,

4

которые могут быть признаками атак. Также Snort способен выявлять необычные паттерны в трафике, отличающиеся от нормального поведения, что позволяет распознавать новые или неизвестные угрозы, еще не включенные в базу сигнатур.

Программа Snort предоставляет бесплатное решение с открытым исходным кодом, которое отличается высокой производительностью, активным сообществом и возможностью настройки правил. Это делает её популярным инструментом для обеспечения сетевой безопасности.

Ход работы

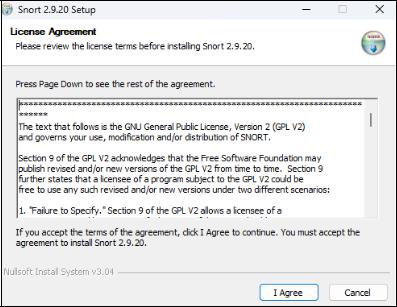

Установка Snort, показано на рисунке 1. Открытие терминала и переход в папку, где Snort установлен, запуск команды snort -w для отображения доступные интерфейсы, продемонстрированно на рисунке 2.

Рисунок 1 Установка Snort

5

Рисунок 2 Запуск Snort

Запуск Snort в режиме анализатора на 1 интерфейсе и завершение процесс после третьего пакета, как показано на рисунке 3.

Рисунок 3 Режим анализатора

6

Отправка командой ping пакетов на домен google.com показано на рисунке4. Проверкаперехвата пакетовиотображает их через Snort показанна рисунке 5.

Рисунок 4 ping удаленного узла сети

Рисунок 5 Перехват и вывод пакетов, отправленных при помощи команды ping

7

Создание конфигурационного файла my.conf, и написание правила для обнаружения входящих ECHO запросов продемонстрировано рисунке 6.

Рисунок 6 Конфигурационный файл

Запуск Snort с необходимыми параметрами и указанием вывода в logфайл показан на рисунке 7.

Рисунок 7 Запуск Snort с конфигурационным файлом и log-файлом

8

С другого компьютера в одноранговой сети выполнен запрос. В logфайле обнаружен запрос icmp-пакетов программой Snort, результат продемонстрирован на рисунке 8.

Рисунок 8 – Вывод log-файла

Дополнение конфигурационного файле несколькими правилами показано на рисунке 9 для настройки препроцессора sfPortscan

9

Рисунок 9 Измененный файл конфигурации

Установка утилиты nmap и выполнить с помощью неё 4 сканирования. На рисунке 10 выведена информация про nmap.

Рисунок 10 Утилита nmap

Сканирование припомощиTCP-пакетапоказанонарисунках 11 и 12. Cо всеми установленными (метод XMAS) и сброшенными флагами (метод NULL), а также сканирования методом с полным циклом (метод Connect) и неполным циклом подключения (метод SYN).

10