Семестр 6 / Болтушкин Л.С., группа 712-2, лабораторная 1

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронных вычислительных систем (КИБЭВС)

АНАЛИЗ СЕТЕВОГО ТРАФИКА

Отчет по лабораторной работе №1

по дисциплине «Защита информации в компьютерных сетях»

Студент гр. 712-2

_______Л.С.Болтушкин

«__»__________2025 г.

Руководитель

Старший преподаватель кафедры КИБЭВС

______ ______ Д.А.Баранов

«__»__________2025 г.

Введение

Целью практической работы является освоение анализаторов трафика Wireshark и Burp Suite как средство перехвата информации и средство анализа защищенности сетевых протоколов.

1 ХОД РАБОТЫ

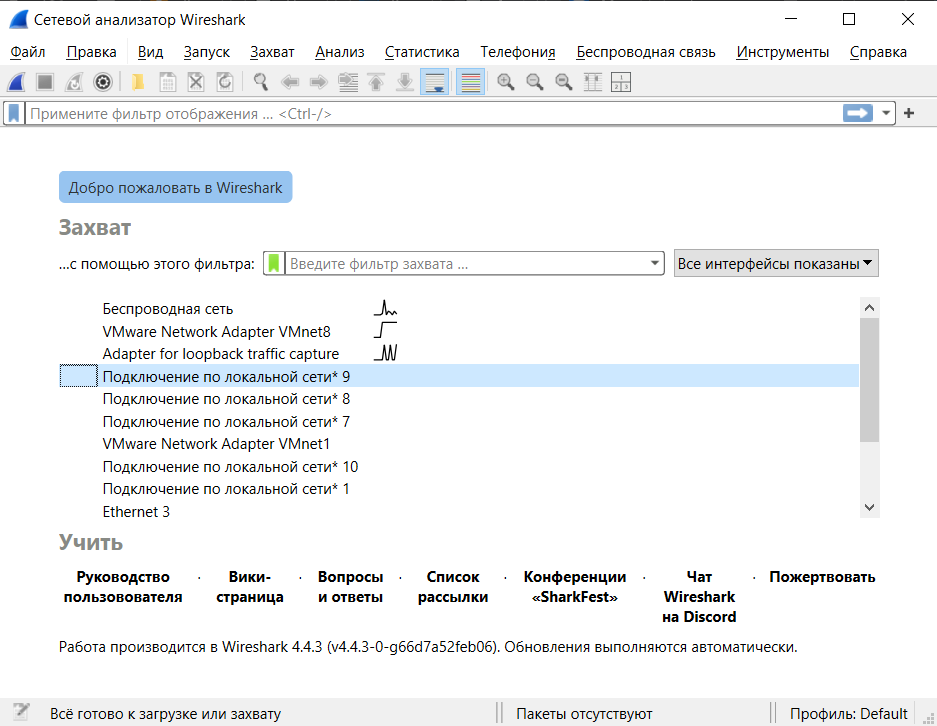

Первым делом с официального сайта была установлена программа Wireshark. Стартовое окно программы представлено на рисунке 1.1.

Рисунок 1.1 – Главное окно Wireshark

Далее был выбран основной сетевой интерфейс, по которому проходит интернет-трафик (Беспроводная сеть). Окно захвата и анализа пакетов представлено на рисунке 1.2.

Рисунок 1.2 – Окно захвата и анализа пакетов

Далее кнопкой старт был запущен Захват, после чего был загружен сайт. Результат работы Wireshark отображен на рисунке 1.3.

Рисунок 1.3 – Перехваченные пакеты

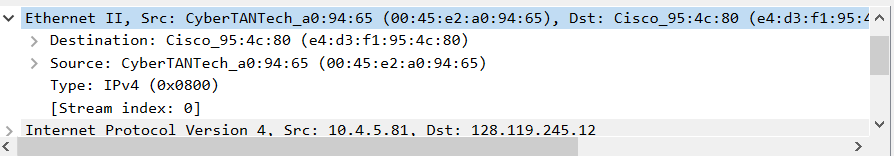

На основе рисунка 4, с помощью подробной информации, были сделаны выводы о перехваченном пакете.

Ethernet (рисунок 1.4): адрес отправителя - CyberTANTech_a0:94:65, адрес назначения - Cisco_95:4c:80 (e4:d3:f1:95:4c:80), тип кадра – Ipv4.

Рисунок 1.4 – Вкладка Ethernet

IP протокол (рисунок 1.5) – версия 4, длина заголовка 20 байт. Differentiated Services Field: приоритет трафика стандартный, указатель перегрузки не используется, общая длина IP пакета 659, время жизни пакета 128, протокол TCP, адрес отправителя 10.4.5.81, адрес получателя 128.119.245.12.

Рисунок 1.5 – Развернутый параметр IP протокола

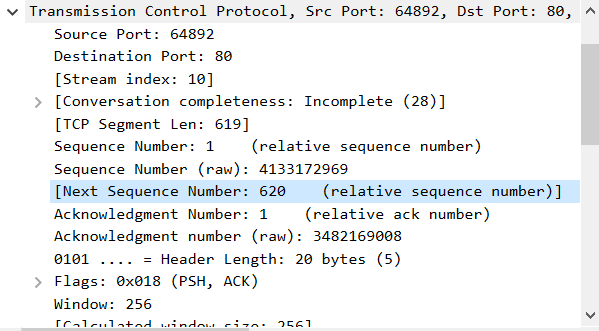

TCP протокол (рисунок 1.6): порт отправителя 64892, порт назначения 80, порядковый номер 1, длина заголовка 20 байт, размер окна 256, контрольная сумма 0х8609.

Рисунок 1.6 – Параметры TCP

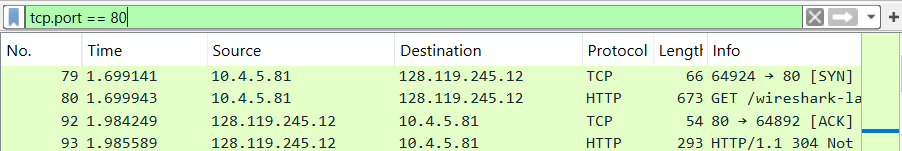

Далее были проверены логические операции с помощью фильтра. Результат представлен на рисунке 1.8.

Рисунок 1.8 – Логические выражения

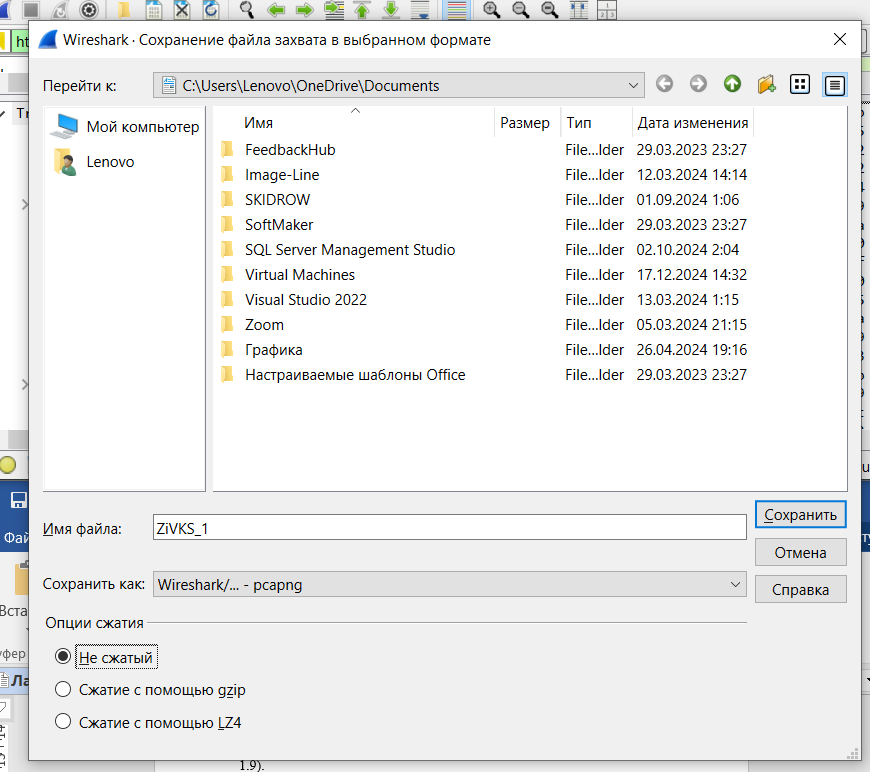

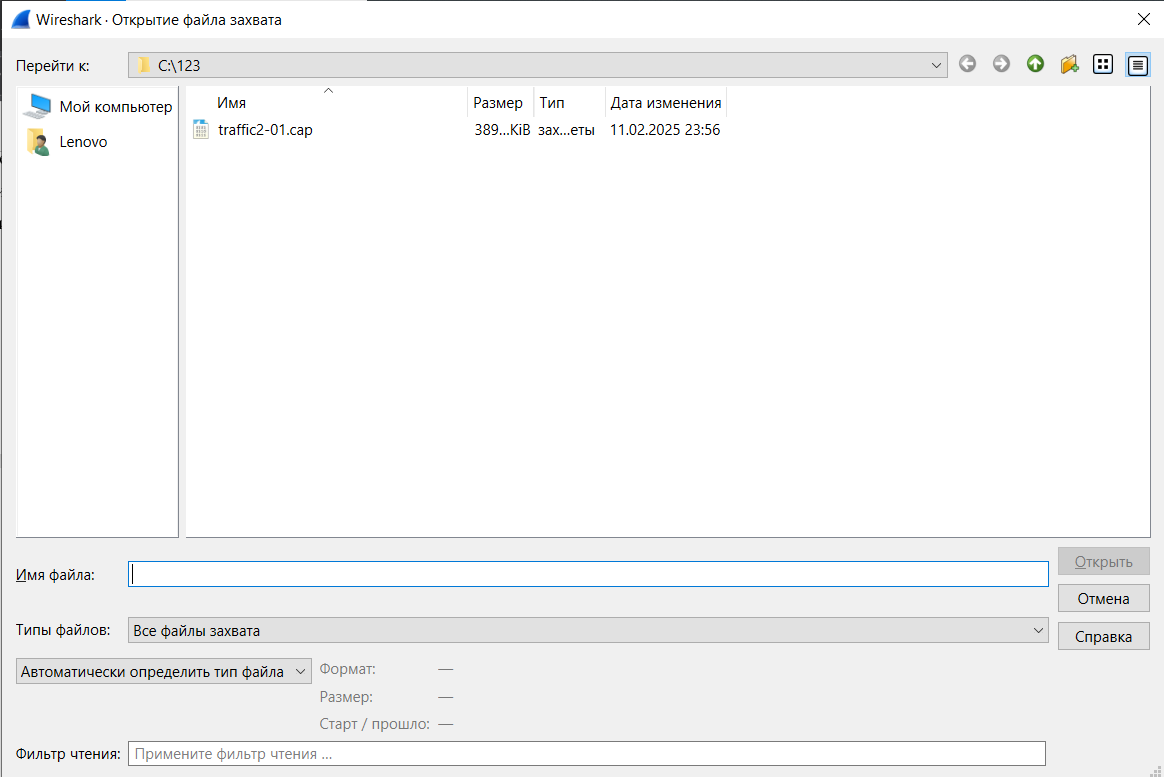

Далее захваченные пакеты были сохранены в отдельный файл (рисунок 1.9).

Рисунок 1.9 – Сохранение пакетов в файл

Следующим шагом была произведена попытка вытянуть целый файл (рисунки 1.10 – 1.11).

Рисунок 1.10 – Перехват пакетов при подключении к FTP серверу

Рисунок 1.11 – Сохранение файла

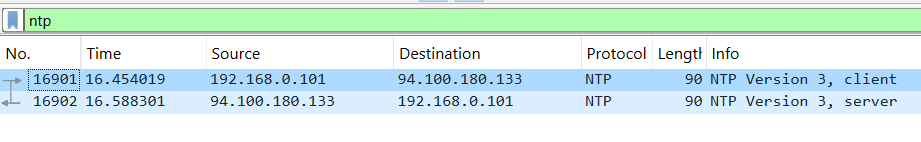

Далее был перехвачены данные протокола синхронизации времени NTP. Результат на рисунке.

Рисунок 1.12 – Результат перехвата NTP

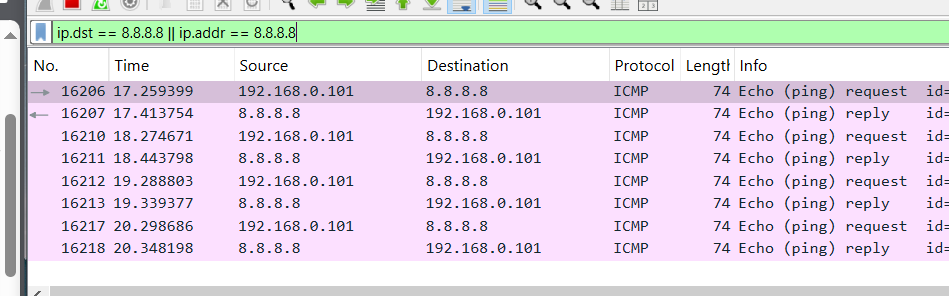

После этого была произведена проверка команды ping (рисунок 1.13).

Рисунок 1.13 – Перехваченные пакеты ping на адрес 8.8.8.8

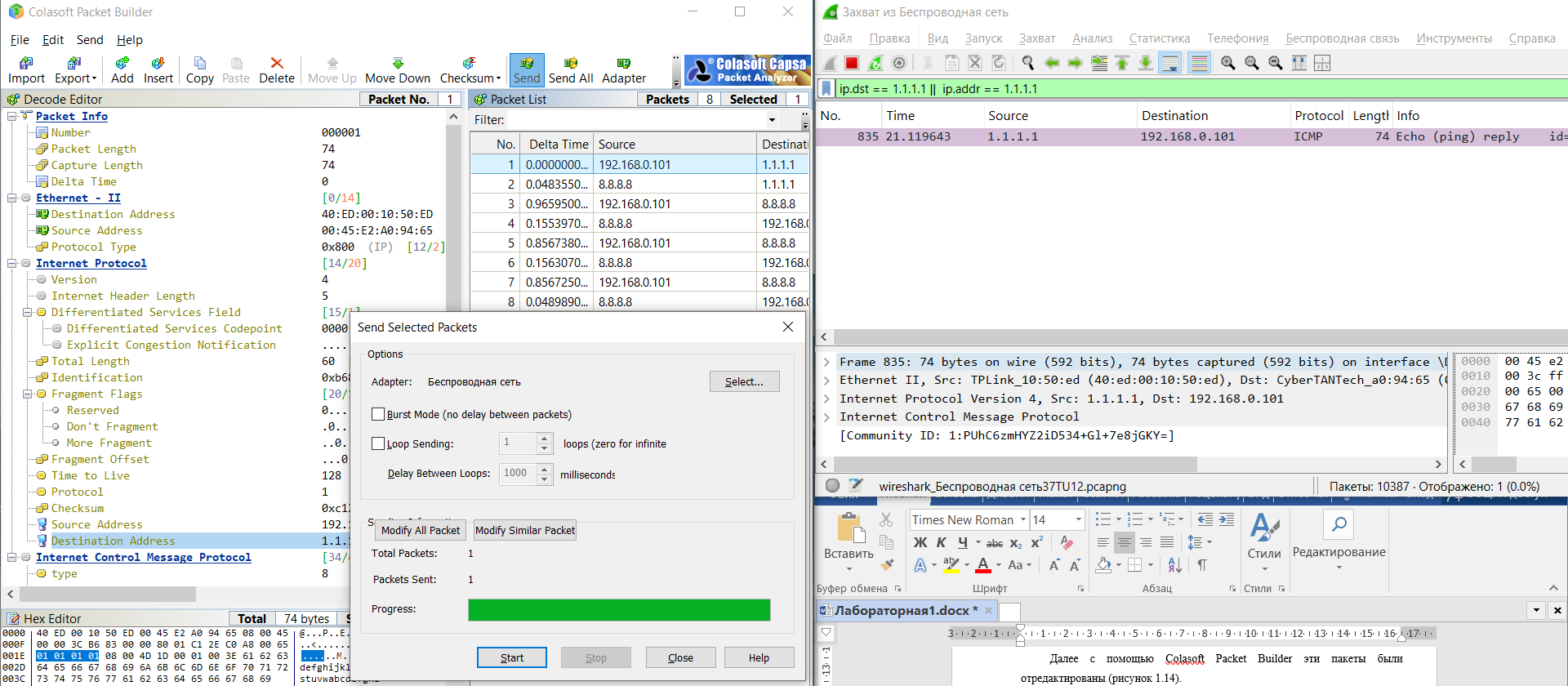

Далее с помощью Colasoft Packet Builder эти пакеты были отредактированы (рисунок 1.14).

Рисунок 1.14 – Полученные отредактированные пакеты

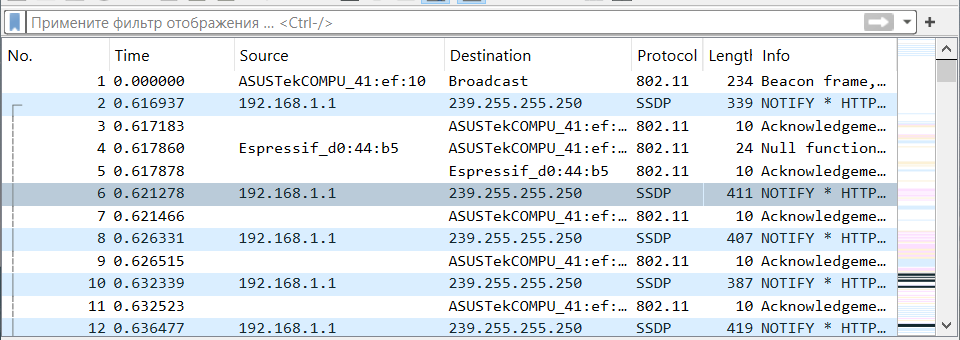

Следующим шагом был импортирован дамп трафика (рис 1.15 – 1.16), добавлен ключ шифрования (рис 1.17 – 1.18), и найдены ping пакеты до 8.8.8.8 и 1.1.1.1 (рис 1.19).

Рисунок 1.15 0- Импорт

Рисунок 1.16 – Результат импортирования

Рисунок 1.17 – Добавление ключа шифрования

Рисунок 1.18 – Расшифрованные данные

После расшифровки были найдены все ping пакеты (рисунок 1.19).

Рисунок 1.19 – Ping пакеты

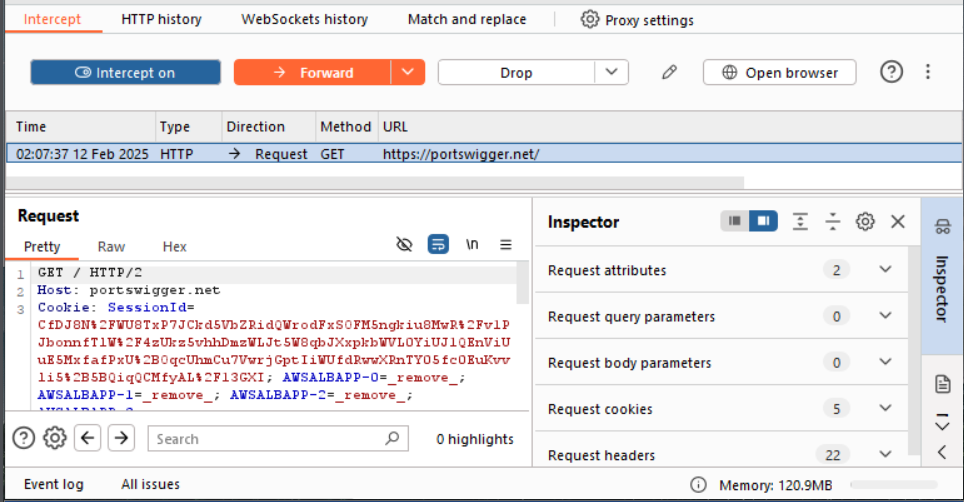

Следующим шагом было произведено установка и ознакомление с программой Burp Suite. Для начала была запущена функция перехвата пакетов (рисунок 1.20).

Рисунок 1.20 – Результат перехвата пакета

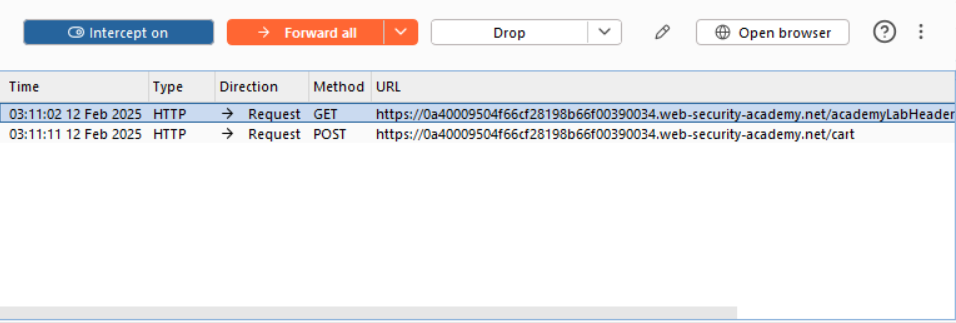

Далее на сайте WebSecurityAcademy был выбран в корзину товар (рисунок 1.21). Результат Burp Suit представлен на рисунке 1.22.

Рисунок 1.21 – Изначальный товар

Рисунок 1.22 – Запрос в Burp Suit

Далее запрос на добавление в корзину был отредактирован и одобрен. Результат представлен на рисунке 1.23.

Рисунок 1.24 – Товар в корзине

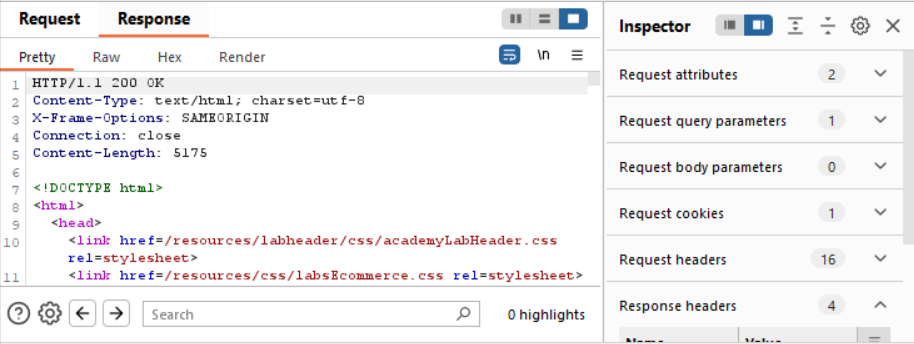

Далее был найден запрос с ID, и отправлен в Burp Repeater (рисунок 1.25), где был создан запрос и отправлен. Ответ на вопрос представлен на рисунке 1.26

Рисунок 1.25 – Отправка запроса

Рисунок 1.26 – Ответ на запрос

Заключение

В ходе практической работы были успешно усвоены анализаторы трафика Wireshark и Burp Suite как средство перехвата информации и средство анализа защищенности сетевых протоколов.

Томск 2025