- •Билет номер 1

- •1.Типы объектов защиты информации и их определения.

- •21.Законодательные акты, регламентирующие работу со сведениями, составляющими государственную тайну.

- •41.Сферы применения симметричного и асимметричного шифрования.

- •Билет номер 2

- •2. Свойства информации, обеспечиваемые при её защите.

- •22.Законодательные акты, регламентирующие работу с персональными данными.

- •42.Примеры криптографических средств защиты информации.

- •Билет номер 3

- •3. Категории доступа к информации. Степени секретности сведений, составляющих государственную тайну.

- •23.Законодательные акты, регламентирующие работу со сведениями, составляющими служебную и коммерческую тайну.

- •43.Виды лицензируемой деятельности по криптографической защите информации.

- •Билет номер 4

- •4. Виды информации, относящейся к сведениям конфиденциального характера.

- •24.Основные функции фсб России в области обеспечения информационной безопасности.

- •44.Требования по сертификации криптографических средств защиты информации.

- •5. Понятие «нарушение информационной безопасности». Примеры атак на информационные системы.

- •25.Основные функции фстэк России в области обеспечения информационной безопасности.

- •45.Нормативные документы фсб России по защите персональных данных.

- •Билет номер 6

- •6. Понятие «угроза информационной безопасности». Формы представления информации.

- •26.Правовые документы, устанавливающие ответственность за компьютерные преступления.

- •Глава 28. Преступления в сфере компьютерной информации.

- •Федеральный закон от 27 июля 2006 года № 149-фз "Об информации,

- •Постановление Правительства рф от 1 августа 1996 года № 891 "Об утверждении Правил обеспечения сохранности и защиты конфиденциальной

- •46.Методы программно-аппаратной защиты информации.

- •Билет номер 7

- •7.Угрозы конфиденциальности информации, представленной в различных формах.

- •27.Правовые документы, устанавливающие ответственность за разглашение сведений ограниченного доступа.

- •47.Примеры средств программно-аппаратной защиты информации.

- •Билет номер 8

- •8.Угрозы целостности информации, представленной в различных формах.

- •- Помехи;

- •28.Правовые документы, устанавливающие ответственность за разглашение персональных данных.

- •Глава 14. Защита персональных данных работника.

- •Раздел VII. Права на результаты интеллектуальной деятельности и средства индивидуализации.

- •48.Виды сертификатов соответствия средств защиты информации.

- •Билет номер 9

- •9.Угрозы доступности информации, представленной в различных формах.

- •29.Задачи организационной защиты информации.

- •49.Нормативные документы фстэк России по сертификации автоматизированных систем и средств вычислительной техники.

- •Билет номер 10

- •10.Способы реализации угроз, направленных на акустическую информацию.

- •30.Стандарты семейства iso 27000

- •50.Нормативные документы фстэк России по защите персональных данных.

- •Билет номер 11

- •11.Способы реализации угроз, направленных на видовую информацию.

- •31.Этапы анализа объектов защиты.

- •51.Нормативные документы фстэк России по сертификации средств защиты информации на основе профилей защиты.

- •Билет номер 12

- •12.Способы реализации угроз информации, представленной в виде сигналов.

- •32.Основные нормативные документы, регламентирующие обеспечение информационной безопасности в организации.

- •52.Требования фстэк России по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных.

- •Билет номер 13

- •13.Способы реализации угроз, направленных на компьютерную информацию

- •33.Основные определения в области технической защиты информации.

- •53.Требования фстэк России по обеспечению безопасности государственных информационных систем.

- •Билет номер 14

- •14.Понятие «обеспечение информационной безопасности организации». Примеры методов и средств защиты информации.

- •Примеры методов и средств защиты информации:

- •34.Примеры технических и инженерно-технических средств защиты информации.

- •54.Требования фстэк России по обеспечению безопасности систем критической информационной инфраструктуры.

- •Билет номер 15

- •15.Понятие «система защиты информации». Направления защиты информации.

- •Направления защиты информации включают:

- •35.Виды лицензируемой деятельности по технической защите конфиденциальной информации.

- •55.Требования фстэк России по обеспечению безопасности асутп (Автоматизированная система управления технологическим процессом).

- •Билет номер 16

- •16.Элементы информационной системы, являющиеся объектами защиты.

- •36.Виды лицензируемой деятельности по разработке и производству средств защиты конфиденциальной информации.

- •56.Понятие «кибертерроризм». Основные внешние факторы, способствующие распространению терроризма.

- •Билет номер 17

- •17.Угрозы конфиденциальности и целостности, направленные на автоматизированные информационные системы.

- •Угрозы от утечки по техническим каналам.

- •Угрозы несанкционированного доступа к информации.

- •Приказ фсб России от 24.11.2015 n 624 "Об утверждении Правил оценки средств защиты информации".

- •Билет номер 18

- •18.Угрозы конфиденциальности и целостности, направленные на персонал организации.

- •38.Виды средств защиты информации, подлежащих сертификации в системе сертификации сзи-гт.

- •58.Классификация информационного терроризма.

- •Информационный терроризм может быть классифицирован по следующим критериям:

- •Билет номер 19

- •19.Способы реализации угроз, направленных на автоматизированные информационные системы и системы защиты информации.

- •39.Законы и стандарты в области криптографической защиты информации.

- •59.Задачи по защите от кибертерроризма.

- •Билет номер 20

- •20.Понятие «Уязвимость». Причины возникновения уязвимостей.

- •Причины возникновения уязвимости могут быть различными:

- •40.Основные определения в области криптографической защиты информации.

- •60.Понятие кибербезопасности в iso/iec 27032:2012.

32.Основные нормативные документы, регламентирующие обеспечение информационной безопасности в организации.

- Федеральный закон "Об информации, информационных технологиях и о защите информации".

- Приказ ФСТЭК России "Об утверждении требований к защите информации от несанкционированного доступа, обеспечения целостности и конфиденциальности информации при ее обработке в информационных системах".

- ГОСТ Р ИСО/МЭК 27001-2013 "Информационная технология. Методы и средства обеспечения информационной безопасности. Системы менеджмента информационной безопасности".

- ГОСТ Р ИСО/МЭК 27002-2015 "Информационная технология. Методы и средства обеспечения информационной безопасности. Практическое руководство по

управлению информационной безопасностью".

- Приказ ФСБ России "Об утверждении требований к защите государственной тайны при использовании информационных технологий".

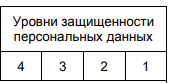

52.Требования фстэк России по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных.

Приказ ФСТЭК России от 18 февраля 2013 г. № 21 «Об утверждении состава и содержания организационных и технических мер по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных».

идентификация и аутентификация субъектов и объектов доступа;

управление доступом субъектов доступа к объектам доступа;

ограничение программной среды;

защита машинных носителей информации, на которых хранятся и (или) обрабатываются персональные данные (далее - машинные носители персональных данных);

регистрация событий безопасности;

антивирусная защита;

обнаружение (предотвращение) вторжений;

контроль (анализ) защищенности персональных данных;

обеспечение целостности информационной системы и персональных данных;

обеспечение доступности персональных данных;

защита среды виртуализации;

защита технических средств;

защита информационной системы, её средств, систем связи и передачи данных;

выявление инцидентов (одного события или группы событий), которые могут привести к сбоям или нарушению функционирования информационной системы и (или) к возникновению угроз безопасности персональных данных (далее - инциденты), и реагирование на них;

управление конфигурацией информационной системы и системы защиты персональных данных.

Билет номер 13

13.Способы реализации угроз, направленных на компьютерную информацию

Компьютерная атака – целенаправленное несанкционированное воздействие на информацию, на ресурс автоматизированной информационной системы или получение несанкционированного доступа к ним с применением программных или программно-аппаратных средств.

Вирусы и другие вредоносные программы, которые могут заражать компьютеры и уничтожать, искажать или кражу данных.

Фишинг, поддельные сайты и электронные письма, которые могут попытаться получить доступ к личным данным пользователей.

Атаки на сетевые протоколы, которые могут привести к отказу в обслуживании или перехвату данных.

Социальная инженерия, которая может использоваться для получения доступа к компьютерной информации через обман пользователей.

Несанкционированный доступ к системам и базам данных с помощью взлома паролей или других методов.

Кража устройств хранения данных, таких как ноутбуки, телефоны или USB-накопители.

Основные виды вредоносных программ

• Программные закладки;

• Классические программные (компьютерные) вирусы;

• Вредоносные программы, распространяющиеся по сети (сетевые черви);

• Другие вредоносные программы, предназначенные для осуществления НСД (НСД - несанкционированный доступ).