- •Содержание

- •Цель работы

- •Теоретическая часть

- •Ход выполнения работы

- •Кратко описать каждую из 10 основных угроз безопасности;

- •Продублировать в табл. 2.1 из лр №2, добавив столбец «номер основной угрозы безопасности owasp». Присвоить каждому потенциальному вектору атаки минимум одну основную угрозу безопасности owasp;

- •Перейти на сайт бду фстэк в раздел «Новый раздел угроз» (https://bdu.Fstec.Ru/threat-section/shaper-threats). Ознакомиться с функционалом, сделать скриншот и включить в отчет;

- •Угроза: н7 - Нарушение конфиденциальности (утечка) персональных данных

- •Угроза: н43 - Публикация недостоверной социально значимой информации на веб-ресурсах

- •4. Угроза: н28 - Использование веб-ресурсов для распространения и управления вредоносным программным обеспечением

- •4.5 Ознакомиться с содержимым страницы «Выберите компоненты объектов воздействия»;

- •4.5.1. Раскрыть выпадающее меню «Дополнительные компоненты» для каждого объекта воздействия и выбрать минимум 3 дополнительных компонента, актуальных для анализируемого хоста кс;

- •Актуализация рекомендаций по повышению защищённости хоста в кс прошлых лабораторных работ

Угроза: н7 - Нарушение конфиденциальности (утечка) персональных данных

Проблема на хосте: Удаленное включение кода.

Обоснование: Удаленное включение кода может позволить злоумышленникам получить доступ к системе и извлечь конфиденциальные данные, что приводит к утечке персональной информации пользователей.

Угроза: н43 - Публикация недостоверной социально значимой информации на веб-ресурсах

Проблема на хосте: Атаки с перехватом данных.

Обоснование: Атаки с перехватом могут привести к распространению недостоверной информации, что может вызвать панику среди пользователей и снизить доверие к организации. В условиях, когда информация становится доступной и неверной, последствия могут быть очень серьезными как для репутации компании, так и для ее финансовых показателей.

4. Угроза: н28 - Использование веб-ресурсов для распространения и управления вредоносным программным обеспечением

Проблема на хосте: Повышение привилегий/внедрение кода.

Обоснование: Если злоумышленник использует веб-ресурсы для распространения вредоносного ПО после повышения привилегий, это может привести к полной компрометации системы. Вредоносное ПО может использоваться для дальнейшего получения доступа к данным, что усугубляет проблемы и создает дополнительные угрозы для безопасности.

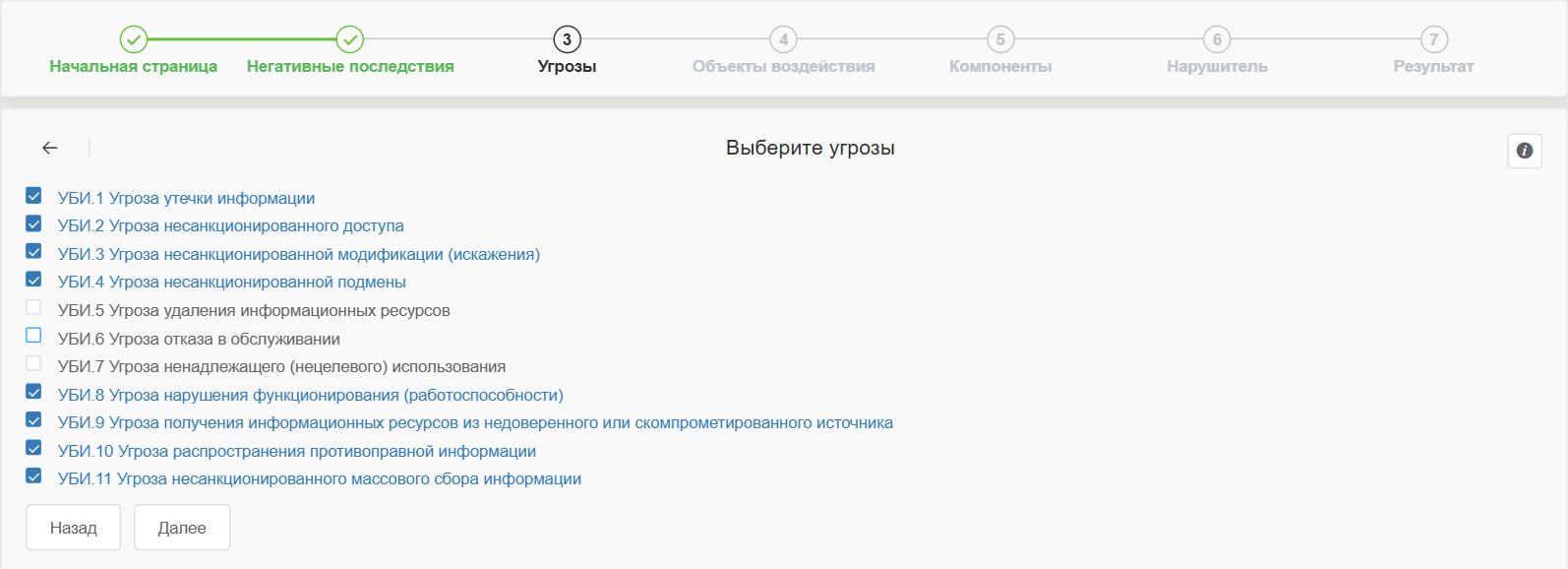

Ознакомиться с содержимым страницы «Выберите угрозы». Ознакомиться с автоматически выбранными угрозами безопасности информации. Скорректировать при необходимости. Выбор угроз обосновать. Сделать скриншот и включить в отчет. Нажать на кнопку «далее»;

Рисунок 4 – Угрозы, актуальные для анализируемого хоста КС и переход на web-страницу «Выберите объекты воздействия»

Обоснование:

• УБИ.1 Угроза утечки информации: Эта угроза напрямую связана с вашими выбранными угрозами Н7 и Н30.

• УБИ.2 Угроза несанкционированного доступа: Эта угроза является основой для большинства других угроз безопасности. Она напрямую связана с проблемой "удаленного включения кода" и повышением привилегий (Н28).

• УБИ.3 Угроза несанкционированной модификации (искажения): Эта угроза актуальна, особенно в контексте атак с перехватом данных (Н43).

• УБИ.4 Угроза несанкционированной подмены: Эта угроза также связана с атаками с перехватом данных (Н43) и может привести к распространению вредоносного ПО (Н28).

• УБИ.8 Угроза нарушения функционирования (работоспособности): Эта угроза является следствием многих других угроз, особенно "удаленного включения кода", атак с перехватом данных и внедрения вредоносного ПО.

• УБИ.9 Угроза получения информационных ресурсов из недоверенного или скомпрометированного источника: Эта угроза тесно связана с распространением вредоносного ПО (Н28) и может привести к утечке информации (Н7).

• УБИ.10 Угроза распространения противоправной информации: Эта угроза также связана с атаками с перехватом данных (Н43) и распространением вредоносного ПО (Н28).

• УБИ.11 Угроза несанкционированного массового сбора информации: Эта угроза актуальна в контексте атак с использованием ботнетов, фишинговых атак и технологии "Больших данных".

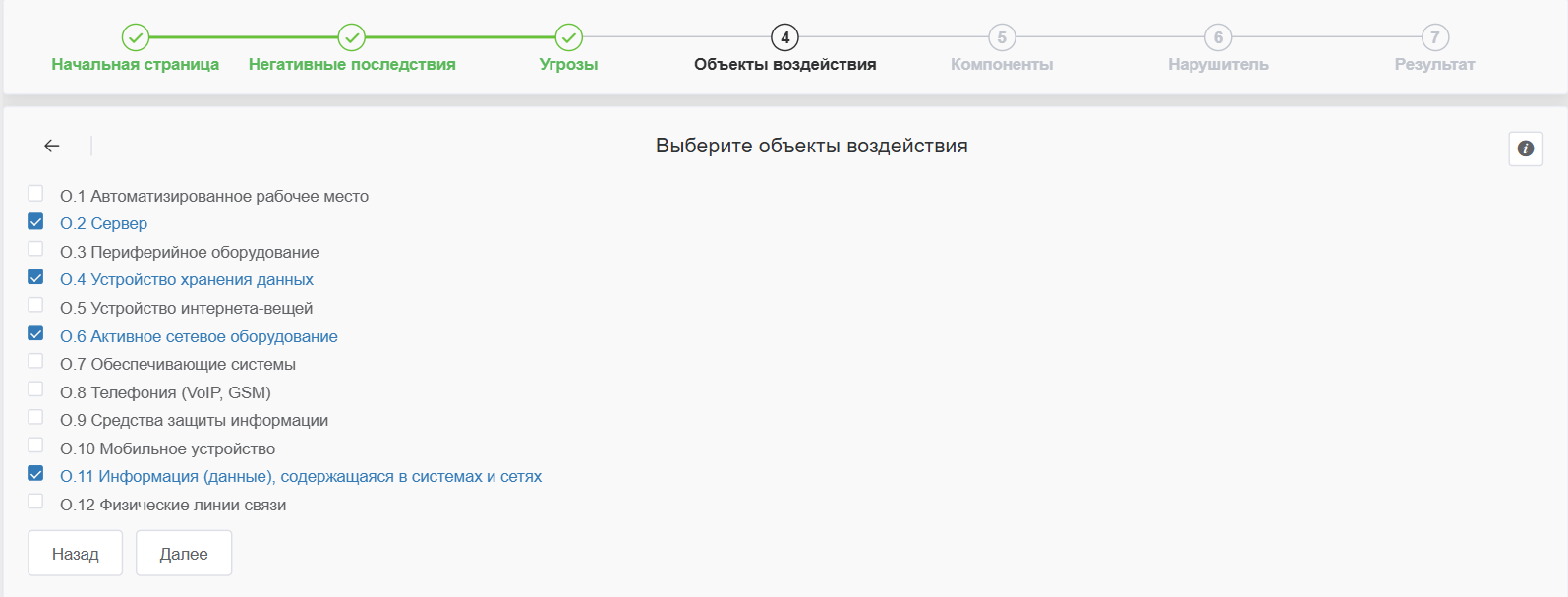

4.4 Ознакомиться с содержимым страницы «Выберите объекты воздействия». Выбрать объекты воздействия (минимум 3 шт.), актуальные для анализируемого хоста КС. Сделать скриншот и включить в отчет. Нажать на кнопку «далее».

Рисунок 5 – Объекты воздействия, актуальные для анализируемого хоста КС и переход на web-страницу «Выберите компоненты объектов воздействия»

0.2 Сервер

Обоснование: Сервер является ключевым объектом, на котором могут происходить атаки, такие как удаленное включение кода и атаки с перехватом данных. Серверы часто хранят конфиденциальную информацию, и их компрометация может привести к утечке персональных данных.

0.4 Устройство хранения данных

Обоснование: Устройства хранения данных напрямую связаны с угрозой утечки информации (Н7). Они содержат чувствительные данные, и несанкционированный доступ или модификация данных на этих устройствах могут привести к серьезным последствиям для безопасности.

0.11 Информация (данные), содержащаяся в системах и сетях

Обоснование: Данные сами по себе являются объектом воздействия, поскольку угрозы, связанные с их утечкой или изменением, непосредственно затрагивают информацию, содержащуюся в системах. Атаки с перехватом данных могут привести к искажению информации и ее распространению, что делает этот объект особенно актуальным.

0.6 Активное сетевое оборудование

Обоснование: Это оборудование важно, так как оно отвечает за передачу данных между устройствами и может быть уязвимо к атакам, связанным с вредоносным программным обеспечением (Н28). Если оно будет скомпрометировано, это может привести к потерям данных и нарушению функционирования сети.