МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

__________________________________________________________________

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №1

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Выполнили: студенты гр. БСТ2104

Проверили:

асс. Рыбаков С.Ю.

асс. Раковский Д.И.

Москва, 2024 г.

Задание

(Если задание выполняется на виртуальной машине). Скачать и установить Microsoft Windows 7/8/8.1/10. Выделить 4…8 ГБ оперативной памяти для виртуальной машины. Выделить не менее 40 ГБ дискового пространства для виртуальной машины. Сделать 2 скриншота:

Скриншот настроек виртуальной машины.

Скриншот рабочего стола виртуальной машины. Обои рабочего стола на виртуальной машине должны быть уникальными.

(Если задание выполняется на виртуальной машине). Установить комплект программного обеспечения, находящегося в открытом доступе:

7-zip (https://www.7-zip.org);

Open Office (https://www.openoffice.org/ru/);

Paint.net (https://www.getpaint.net/index.html);

Установить дополнительное программное обеспечение из табл. 1.2 в соответствии с Вашим вариантом. Вариант определяется по номеру фамилии в списке группы. Сделать скриншот списка установленных программ.

Скачать ScanOVAL и базу OVAL-описаний уязвимостей с официального сайта ФСТЭК (https://bdu.fstec.ru/scanoval).

Запустить ScanOVAL, загрузить скачанные OVAL-описания уязвимостей в программное обеспечение.

Запустить сканирование операционной системы с целью обнаружения уязвимостей. Сделать скриншот.

Проанализировать полученные результаты:

Все уязвимости разделить по группам. Критерий разделения по группам: деструктивное воздействие на хост. Составить таблицу по шаблону из таблицы 1.1, в которую внести идентификаторы каждой уязвимости, имеющей критический и высокий уровни опасности.

Таблица 1.1 – Шаблон таблицы групп уязвимостей

Номер группы уязвимостей |

Идентификаторы уязвимостей |

Механизм реализации (Необходимо раскрыть, как именно может быть реализована уязвимость) |

Деструктивное воздействие на хост / КС |

1 |

BDU:2017-00209 |

Доступ к освобождённой памяти Adobe Flash Player 24.0.0.186 и ниже осуществляется за счёт модификации… |

Выполнение произвольного кода в ОС… |

BDU:2017-00208 |

… |

Сделать и внести в отчёт скриншоты всех уязвимостей, имеющих критический уровень опасности.

Описать типовые меры защиты для каждой группы уязвимостей. Сформировать стратегию устранения (нивелирования) выявленных уязвимостей для двух сценариев:

Программное обеспечение на хосте может быть обновлено до актуальной версии.

Программное обеспечение на хосте не может быть обновлено до актуальной версии.

Сделать обобщённый вывод для всех остальных уязвимостей, выявленных в системе. Сформировать рекомендации по их устранению.

Сохранить результаты сканирования уязвимостей.

Таблица 1.2 – Варианты выполнения лабораторной работы

Номер варианта |

Дополнительное программное обеспечение, устанавливаемое на виртуальную машину |

7, 17, 27 |

Audacity (https://www.audacityteam.org/); (https://www.libreoffice.org/); Gimp (https://www.gimp.org); |

Содержание

Цель работы 5

Теоретическая часть 5

Ход выполнения работы 6

Заключение 15

Цель работы

Целью работы является ознакомление и получение первичных практических навыков работы с программным обеспечением для автоматизированного обнаружения уязвимостей в ОС Windows.

Теоретическая часть

Программа ScanOVAL предназначена для автоматического обнаружения уязвимостей ПО на компьютерах и серверах с ОС Microsoft Windows. Она сравнивает состояние системы с базой данных уязвимостей, представленных в формате OVAL 5.10.1 и выше. ScanOVAL способна выявлять одиночные и множественные уязвимости. Это инструмент для специалистов по информационной безопасности, позволяющий оценить защищённость системы и провести исследования в области безопасности ПО на платформе Microsoft Windows.

Ход выполнения работы

Скачаем и установим на виртуальную машину Microsoft Windows 10. Выделим 4 ГБ оперативной памяти и 50 ГБ дискового пространства.

Рисунок 1 – Настройка виртуальной машины

Рисунок 2 – Рабочий стол виртуальной машины

Установим комплект программного обеспечения, находящегося в открытом доступе (7-zip, Open Office, Paint.net), а также дополнительное программное обеспечение из табл. 1.2 в соответствии с вариантом (см. рис. 2.1).

Рисунок 3 – Список установленных программ

Скачаем ScanOVAL и базу OVAL-описаний уязвимостей, загрузим скачанные OVAL-описания уязвимостей в программное обеспечение и запустим сканирование операционной системы с целью обнаружения уязвимостей (см. рис. 5.1).

Рисунок 4 – Результат сканирования операционной системы ПО ScanOVAL

Проанализируем полученные результаты:

Составим таблицу, в которую внесём идентификаторы каждой уязвимости, имеющей критический и высокий уровни опасности (см. табл. 6.1.1).

Таблица 6.1.1 – Таблица групп уязвимостей

Номер группы уязвимостей |

Идентификаторы уязвимостей |

Механизм реализации (Необходимо раскрыть, как именно может быть реализована уязвимость) |

Деструктивное воздействие на хост / КС |

1 |

BDU:2022-04968 |

Уязвимость удаленного выполнения кода в Windows Point-to-Point Protocol (PPP) (CVE-2022-35744) |

Выполнение произвольного кода |

BDU:2022-07136 |

Уязвимость удаленного выполнения кода Microsoft ODBC Driver. |

||

BDU:2022-07142 |

Уязвимость удаленного выполнения кода Microsoft ODBC Driver. |

||

BDU: 2022-06718 |

Уязвимость удаленного выполнения кода Windows CD-ROM File System Driver. |

||

BDU:2024-02831 |

Уязвимость удаленного выполнения кода в 3D Viewer. |

||

BDU: 2022-04589 |

Уязвимость удаленного выполнения кода Remote Procedure Call Runtime. |

||

BDU: 2022-03539 |

Уязвимость удаленного выполнения кода в VP9 Video Extensions. |

||

2 |

BDU:2022-05432 |

Уязвимость доступа к освобожденной памяти в Omnibox |

Доступ к освобожденной памяти |

BDU:2022-05361 |

Уязвимость доступа к освобожденной памяти в Sign-In Flow. |

||

BDU:2022-05448 |

Уязвимость доступа к освобожденной памяти в Network Service. |

||

BDU:2022-05023 |

Уязвимость доступа к освобожденной памяти в Blink. |

||

BDU:2022-02898 |

Уязвимость доступа к освобожденной памяти в Browser UI. |

||

BDU:2022-02899 |

Уязвимость доступа к освобожденной памяти в Permission Prompts. |

||

BDU: 2022-03166 |

Уязвимость доступа к освобожденной памяти в Indexed DB. |

||

BDU:2024-03505 |

Уязвимость доступа к освобожденной памяти в Bookmarks. |

||

BDU:2021-03859 |

Уязвимость доступа к освобожденной памяти в DevTools. |

||

BDU:2024-02015 |

Уязвимость доступа к освобожденной памяти в Animation. |

||

BDU: 2022-01966 |

Уязвимость доступа к освобожденной памяти в Extensions. |

||

BDU: 2021-01567 |

Уязвимость в Microsoft Edge до 87.0.664.57. |

||

3 |

BDU:2024-04770 |

Неправильная реализация в Fullscreen. |

Ошибки реализации |

BDU:2024-02975 |

Ошибка реализации в Web Cursor. |

||

BDU:2024-04028 |

Ошибка реализации в Full Screen Mode. |

||

BDU:2024-03176 |

Ошибка реализации в DevTools. |

||

BDU: 2023-04853 |

Ошибка реализации в Fullscreen в Microsoft Edge. |

||

BDU: 2022-01904 |

Ошибка реализации в Web Cursor. |

||

BDU: 2023-06824 |

Ошибка реализации в DevTools. |

||

4 |

BDU:2024-06429 |

Утечка информации по сторонним каналам в Keyboard input. |

Утечка информации |

BDU:2024-00380 |

Раскрытие информации в Windows Autopilot Device Management и Enrollment Client. |

||

5 |

BDU:2024-03161 |

Недостаточная проверка ненадежных входных данных в V8. |

Неправильная проверка |

BDU:2024-03160 |

Недостаточное применение политики в Cookies. |

||

6 |

BDU: 2023-02552 |

Уязвимость несанкционированного получения прав Bluetooth. |

Неавторизованный доступ |

BDU: 2022-01425 |

Уязвимость несанкционированного получения прав в ядре Windows. |

||

7 |

BDU:2022-03746 |

Уязвимость, связанная с подменой типа V8 |

Подмена типа |

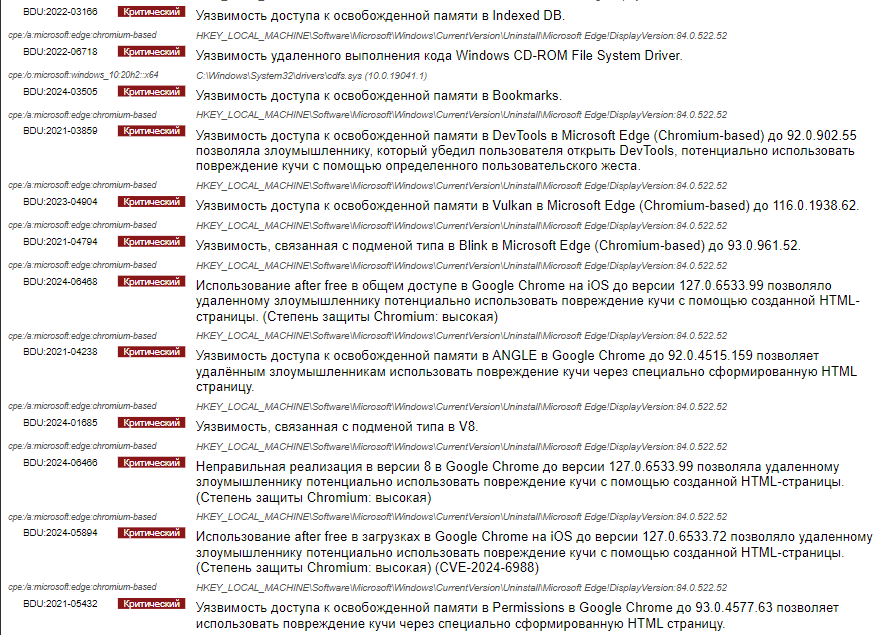

Сделаем и внесём в отчёт скриншоты всех уязвимостей, имеющих критический уровень опасности (см. рис. 6.2.1-6.2.4).

Рисунок 6.2.1 – Критические уязвимости

Рисунок 6.2.2 – Критические уязвимости

Опишем типовые меры защиты для каждой группы уязвимостей, сформируем стратегию устранения (нивелирования) выявленных уязвимостей в зависимости возможности обновления программного обеспечения до актуальной версии:

Выполнение произвольного кода

Меры защиты:

Использование политик безопасности (например, AppArmor, SELinux).

Регулярные обновления ПО.

Применение механизмов контроля целостности (например, антивирусы, системы обнаружения вторжений).

Доступ к освобожденной памяти

Меры защиты:

Проведение анализа кода на наличие утечек памяти.

Использование безопасных функций для работы с памятью.

Внедрение механизма случайной адресации (ASLR).

Ошибки реализации

Меры защиты:

Проведение код-ревью и тестирования на наличие уязвимостей.

Использование статического и динамического анализа кода.

Регулярное образование и тренинг разработчиков по безопасности.

Утечка информации

Меры защиты:

Шифрование конфиденциальной информации.

Контроль доступа к данным.

Настройка логирования и мониторинга доступа.

Неправильная проверка

Меры защиты:

Внедрение строгих проверок входных данных.

Использование библиотек с безопасными методами валидации.

Проведение тестов на проникновение.

Неавторизованный доступ

Меры защиты:

Устойчивые механизмы аутентификации и авторизации.

Использование многофакторной аутентификации (MFA).

Регулярный аудит прав доступа пользователей.