Ход выполнения работы

Рисунок 1.1 – Настройки виртуальной машины

Рисунок 1.2 – Рабочий стол виртуальной машины

Рисунок 1.3 – Информация об имени компьютера

Рисунок 1.4 – Информация об операционной системе

На рисунке 1.4 представлены следующие параметры ОС:

корень установки – C:\Windows;

релиз 2019 года, 12.06-14.06;

текущий билд 19045;

Windows Professional;

версия 6.3;

клиентская установка.

Рисунок 1.5 – Информация о временной зоне (Kaliningrad ST – UTC +02:00)

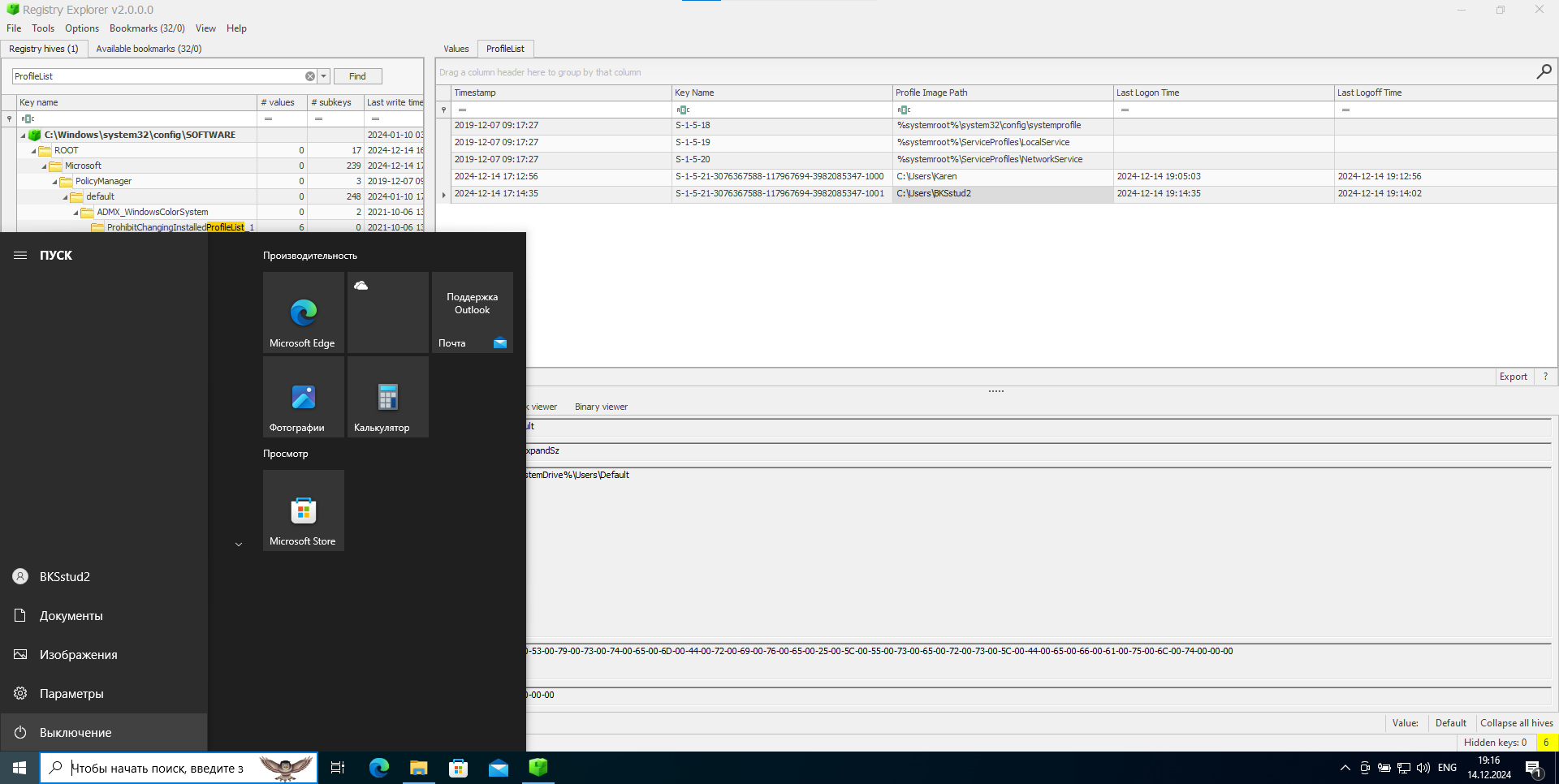

Рисунок 1.6 – Информация об учётных записях пользователей

Рисунок 1.7 – Создание пользователя для автоматического входа в систему

Рисунок 1.8 – Автоматический вход в систему под новым пользователем после перезагрузки, появление учётной записи пользователя

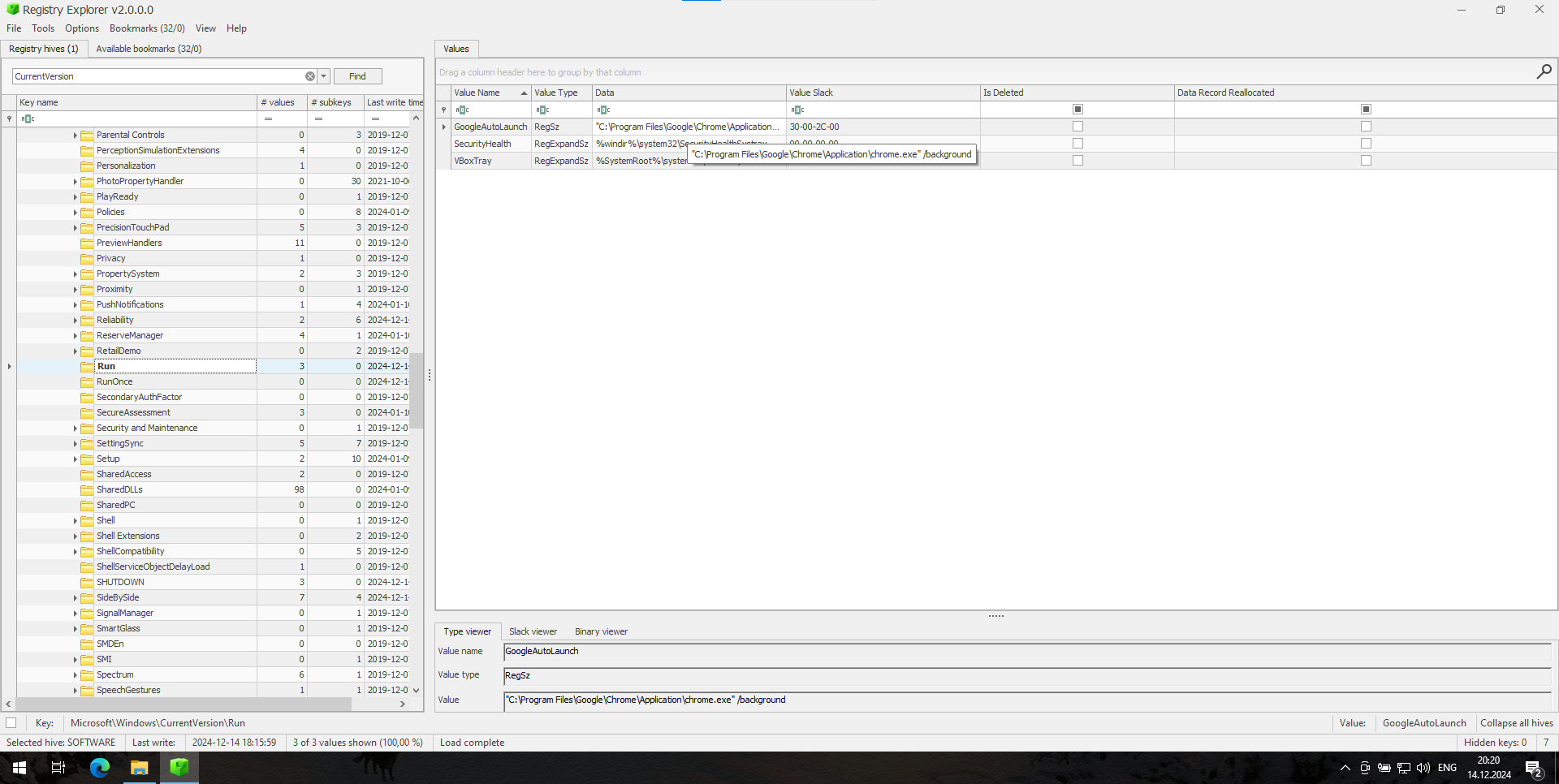

Рисунок 1.9 – Создание строкового параметра для автоматического запуска Google Chrome после загрузки операционной системы

Рисунок 1.10 – Автоматический запуск Google Chrome после загрузки операционной системы

Таким образом, злоумышленники могут использовать данные ключи для запуска вредоносного ПО в фоновом режиме и закрепления в системе, так как в ключах могут быть указаны не только сами файлы или скрипты, но и параметры их запуска. Полученные из ключей данные помогают понять, удалось ли злоумышленнику закрепиться в системе, какие права доступа у него есть и что было запущено хотя бы один раз.

Рисунок 1.11 – Информация о службе Netlogon

Служба Netlogon отвечает за выполнение аутентификации и обмен учетными данными между компьютерами в домене Windows. Она обеспечивает поддержание связи с контроллерами домена и позволяет компьютеру входить в домен, выполняя проверку подлинности на уровне домена. Режим запуска службы установлен как Automatic, что означает, что она запускается автоматически при старте системы. Параметр ImagePath указывает на файл lsass.exe, который работает как часть процесса Windows, обеспечивая безопасность и шифрование данных, связанных с сетью и аутентификацией.

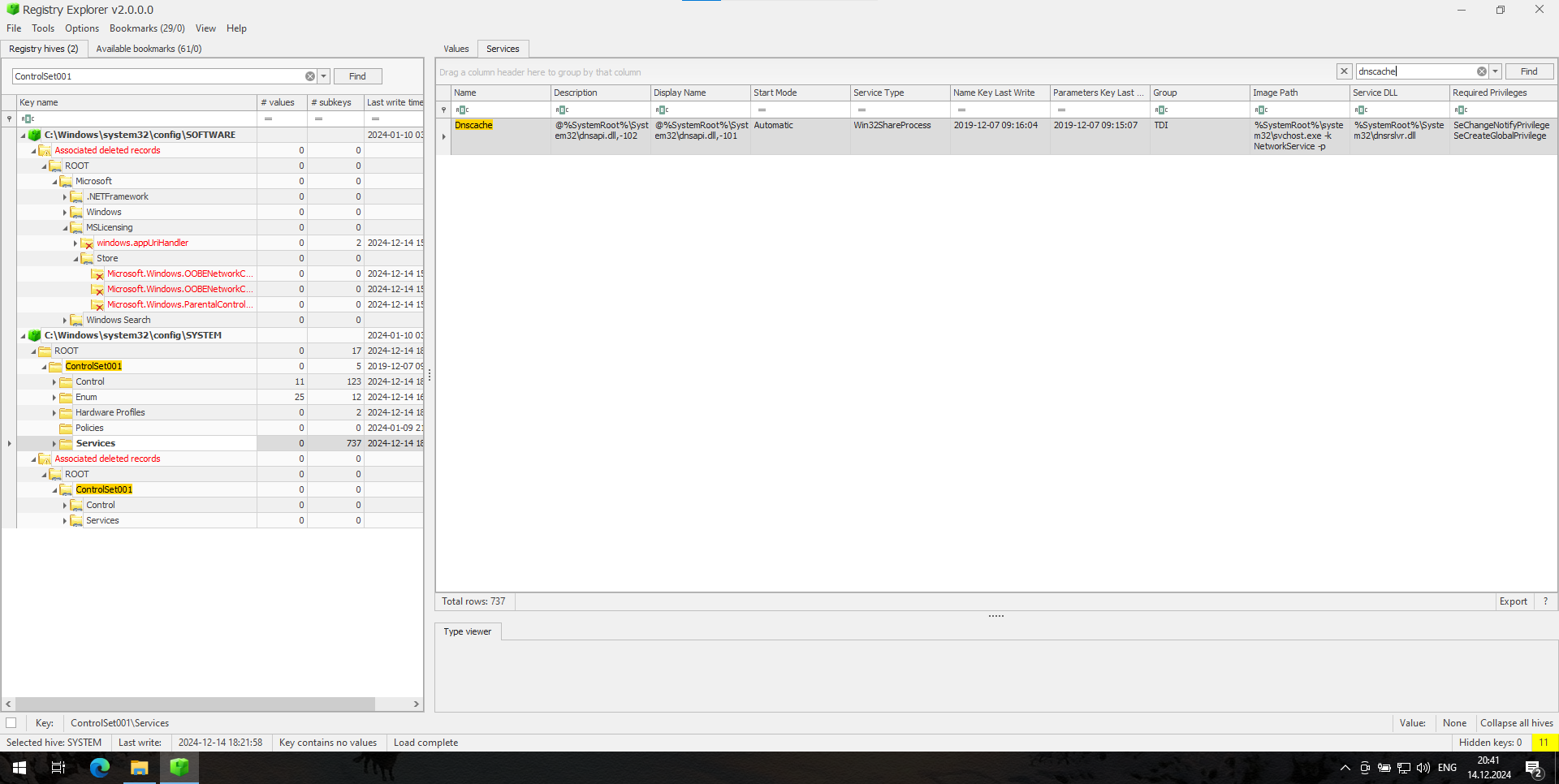

Рисунок 1.12 – Информация о службе Dnscache

Служба dnscache отвечает за кэширование DNS-запросов, что ускоряет разрешение доменных имен в IP-адреса. Она автоматически обрабатывает запросы от приложений и системных служб для быстрого разрешения DNS-имён, а также управляет кэшированием этих имен. Режим запуска службы установлен как Automatic, что означает, что она автоматически запускается при старте системы и работает в фоновом режиме. Эта служба работает в составе svchost.exe с параметром -k LocalService, что позволяет ей использовать ограниченные привилегии, не имея доступа к данным, которые могут повлиять на безопасность системы.

Рисунок 1.13 – Информация о службе WerSvc

Служба Windows Error Reporting Service (WerSvc) отвечает за сбор и отправку отчетов о сбоях и ошибках, которые происходят в системе и приложениях. Когда в операционной системе возникает ошибка или сбой, эта служба собирает информацию о проблеме и отправляет её в Microsoft для анализа и возможного улучшения программного обеспечения. Служба не запускается автоматически, а работает в Manual (ручном) режиме, что означает, что она активируется только при возникновении ошибки или сбоя, требующего отправки отчета. Это помогает экономить системные ресурсы, так как служба не работает постоянно. Параметр ImagePath указывает на путь к исполняемому файлу svchost.exe, который запускает службу как часть группы WerSvcGroup.

Рисунок 1.14 – Информация о сетевом интерфейсе

В соответствии с записью для одного из интерфейсов, представленной на рисунке 1.14, DHCP сервер имеет адрес 192.168.1.13 и обслуживает диапазон адресов в соответствии с маской 255.255.255.0. Шлюзом по умолчанию, через который DHCP распространяет сетевые настройки для компьютеров, является маршрутизатор с IP 192.168.1.1.

Рисунок 1.15 – Информация о сетевых профилях

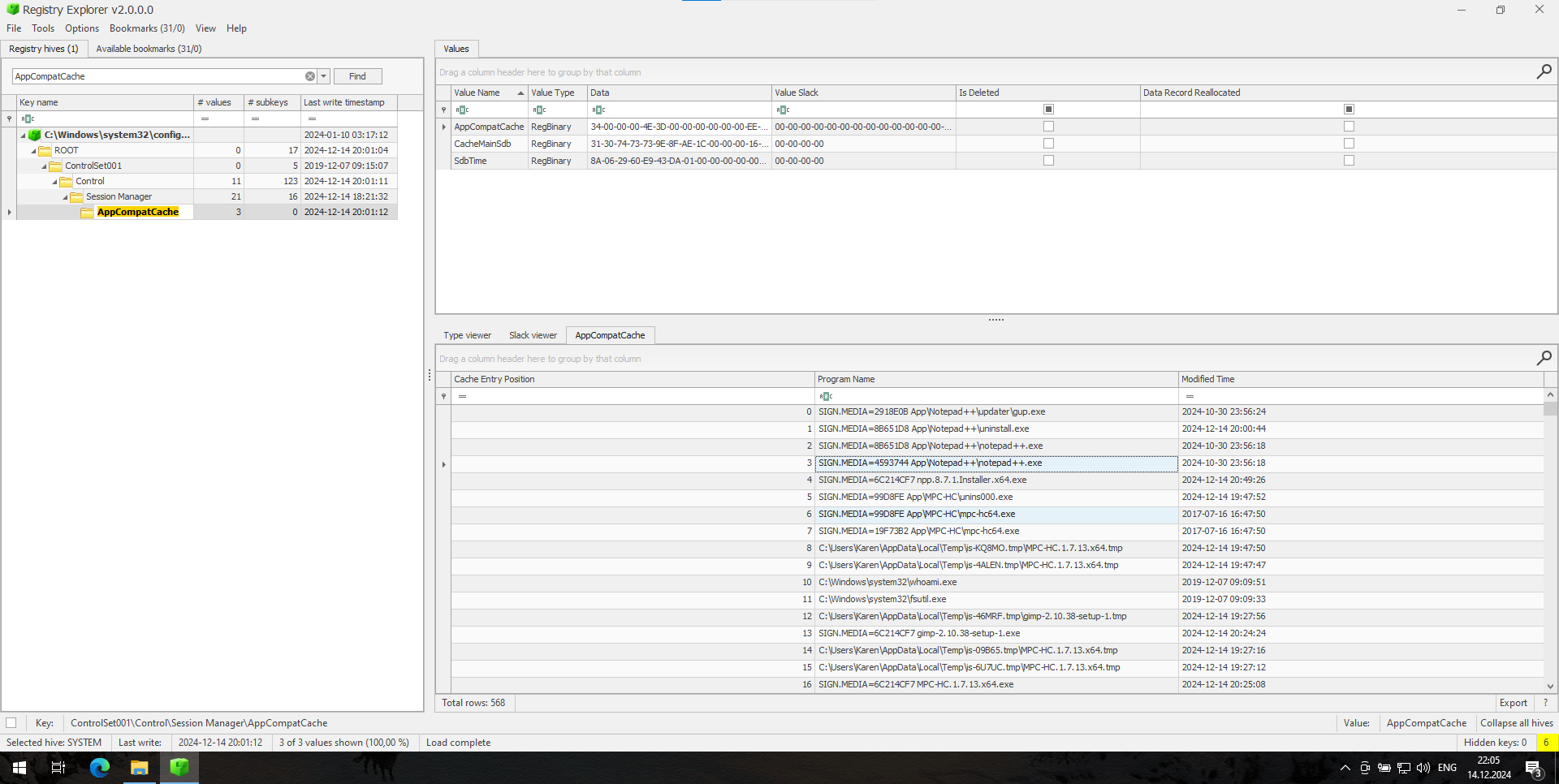

Рисунок 1.16 – Информация об исполняемых файлах (whoami.exe, fsutil.exe)

Рисунок 1.17 – Информация об исполняемых файлах (powershell.exe)

Рисунок 1.18 – Информация об исполняемых файлах (notepad++.exe, mpc-hc64.exe)

Рисунок 1.19 – Создание запланированной задачи по запуску notepad

Рисунок 1.20 – Исполнение запланированной задачи (запуск notepad)

Рисунок 1.21 – Запись запланированной задачи

Рисунок 1.22 – Попытка подключения к удалённому рабочему столу

На рисунке 1.22 ключу fDenyTSConnections задано значение единицы, поэтому удалённое управление компьютером невозможно.

Рисунок 1.23 – Включённый параметр запрета установки обновлений для обычных пользователей

Рисунок 1.24 – Запрет установки обновлений для текущего пользователя

Рисунок 1.25 – Запрет установки обновлений для конкретного пользователя по SID

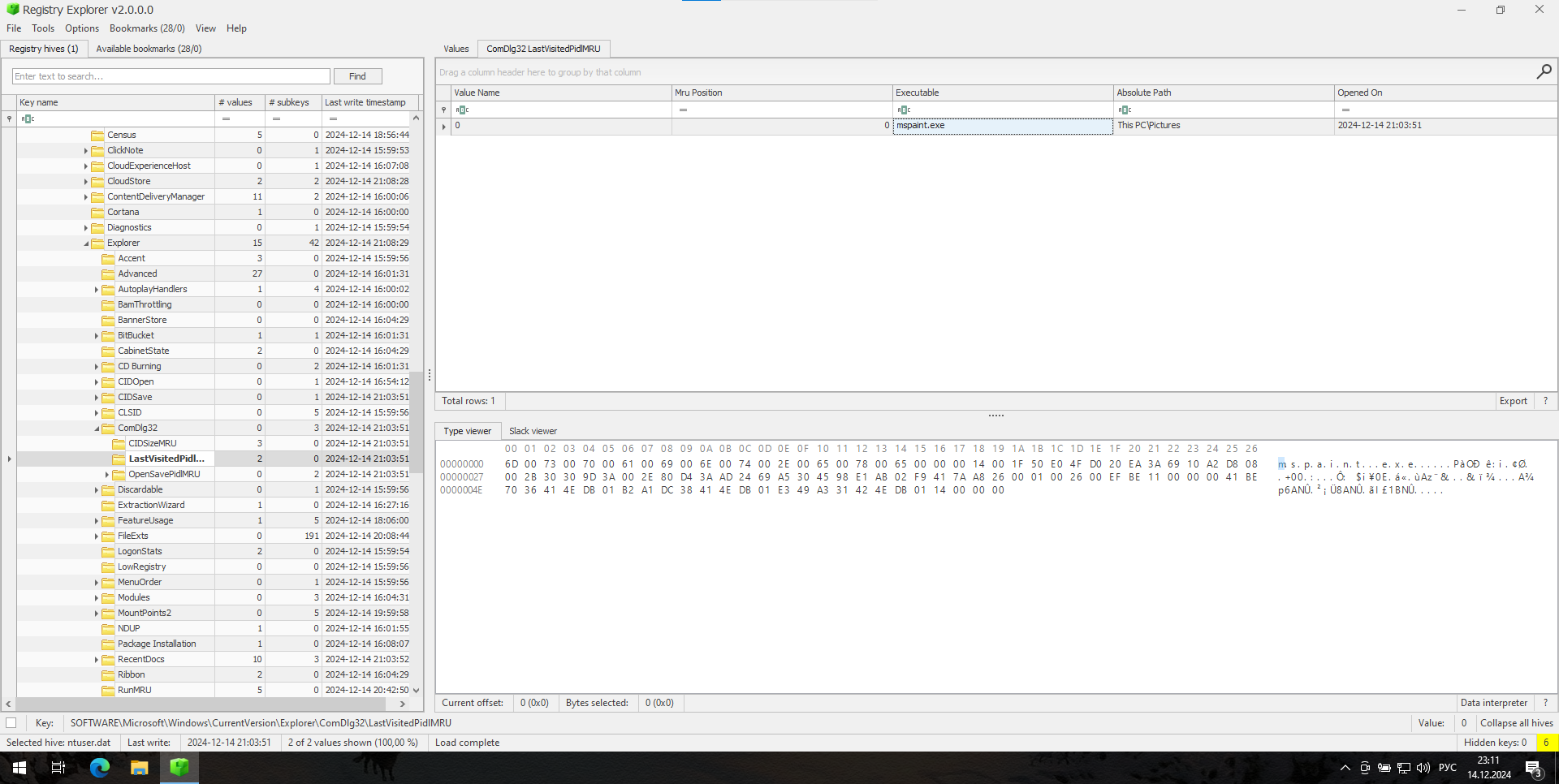

Рисунок 1.26 – Информация об открытии/сохранении файлов

Рисунок 1.27 – Информация о файлах, доступ к которым осуществлялся через диалоговые окна открытия/сохранения

Рисунок 1.28 – Информация об исполняемых файлах

Рисунок 1.29 – Информация о взаимодействиях пользователя с файлами

Рисунок 1.30 – Информация о выполняемых командах через окно «Выполнить» (Win + R)

Рисунок 1.31 – Информация о введённых URL-адресах в адресной строке Internet Explorer

Рисунок 1.32 – Информация о поисковых запросах, выполненных в проводнике ОС Windows

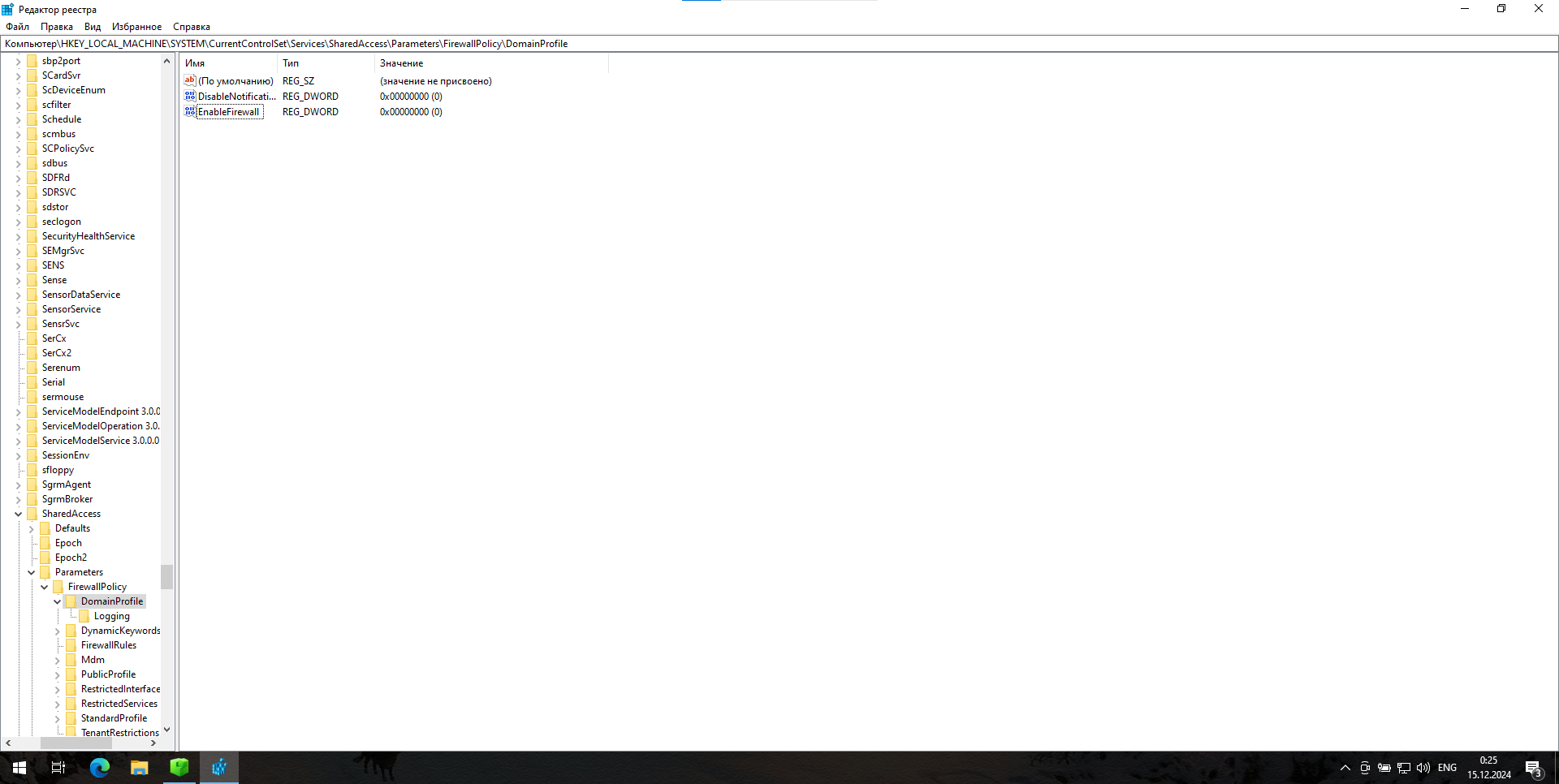

Рисунок 1.33 – Выключенный параметр EnableFirewall

Рисунок 1.34 – Состояние брандмауэра в настройках системы

Рисунок 1.35 – Добавление правила для брандмауэра

Рисунок 1.36 – Изменения в разделе правил в настройках

брандмауэра