Министерство цифрового развития связи и массовых коммуникаций

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«МОСКОВСКИЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

СВЯЗИ И ИНФОРМАТИКИ»

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №5

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Вариант №17(2)

Выполнили:

студенты группы БСТ2104

Проверили:

ассистент Рыбаков С.Ю.

ассистент Раковский Д.И.

Москва, 2024 г.

Задание

Скачать и установить Microsoft Windows 10 на виртуальную машину Virtual Box или VMware (https://www.microsoft.com/ru-ru/software-download/windows10).

Настроить виртуальную машину: выделить от 4 до 8 ГБ оперативной памяти для виртуальной машины (если размер вашей оперативной памяти 8 ГБ и ниже выделяйте 2 ГБ на ВМ) и не менее 40 ГБ дискового пространства для виртуальной машины.

Сделать скриншот настроек виртуальной машины. Сделать скриншот рабочего стола виртуальной машины. Обои рабочего стола на виртуальной машине должны быть уникальными.

Выбрать утилиту для работы с реестром. Использовать встроенный regedit.exe или установить Registry Explorer (https://ericzimmerman.github.io/#!index.md) на виртуальную машину.

Исходя из варианта, выбранного в соответствии с таблицей 4.2, выполнить необходимые действия в системе через реестр и с помощью необходимых веток и ключей узнать информацию об исследуемой системе, анализируя следующие значения, используя встроенный редактор реестра или стороннее ПО.

Составить отчёт, содержащий скриншоты и описания пунктов работы.

Таблица 4.2 – Варианты выполнения лабораторной работы

Вариант |

Действия |

2 |

CompName – BKScomp2; Time Zone – UTC +02:00; DefaultUserName - BKSstud2; DefaultPassword – qwerty2; Run - "FullPath\Google.exe* /backgroud"; Shimcache - systeminfo.exe, gpupdate.exe, ipconfig.exe + 2 на выбор; Schedule Task - запуск блокнота (notepad) в опр. время; OpenSavePidlMRU – BKSevil3.txt, BKSevil4.pdf; bam – systeminfo.exe, gpupdate.exe, ipconfig.exe; RecentDocs - 2test.txt, 2test.pdf, 2test.zip; RunMRU - winver, perfmon; WordWheelQuery - C:\Temp\evil2\evil\evil2.txt. |

Содержание

Цель работы 4

Теоретическая часть 4

Ход выполнения работы 6

24

Заключение 24

Цель работы

Целью работы является развитие практических навыков по работе с реестром Windows, включая создание значений для настройки штатных компонентов ОС, сбор и исследование информации о системе, пользователях и их активности на машине.

Теоретическая часть

Реестр Windows является важным источником криминалистических данных. Анализ его значений помогает выявить вредоносное ПО, нелегитимные изменения настроек системы и сети, а также пользовательскую активность. Он также предоставляет информацию о настройках приложений и служб, запланированных заданиях и многом другом.

Весь реестр представлен в следующих файлах:

Общие (%SYSTEMROOT%\system32/config)

SYSTEM – информация о системе и её основных конфигурациях;

SOFTWARE – информация о приложениях;

SAM – информация о профилях пользователей, секретах аутентификации и авторизации.

Пользовательские

\Users\...\NTUSER.DAT;

\Users\...\AppData\Local\Microsoft\Windows\USRCLASS.DAT.

Файлы реестра используются ОС для работы компьютера. Доступ к ним ограничен, но его можно получить двумя способами: создать побитовую копию хранилища при выключенном компьютере или использовать специальное ПО. Однако, использование ПО может изменить состояние системы, что нужно запротоколировать.

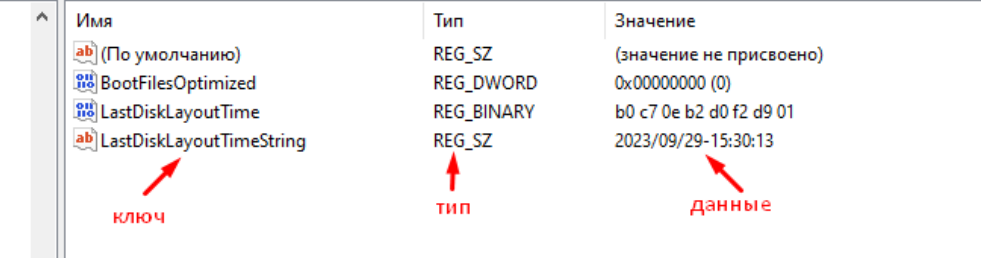

Основные типы данных, представленных в реестре, приведены в табл. 4.1, на рисунке 4.1 представлено отображение ключей в реестре.

Таблица 4.1 – Основные типы данных, приведённые в реестре

Имя |

Тип данных |

Описание |

Двоичное значение |

REG_BINARY |

Двоичные данные. Отображаются в шестнадцатеричном виде. |

Параметр DWORD |

REG_DWORD |

Данные, представленные числом длиной 4 байта (параметры драйверов и служб). |

Строковый параметр |

REG_SZ |

Текстовая строка фиксированной длины. |

Рисунок 4.1 – Внешний вид улья реестра