POD-2LR-6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет: Кибербезопасности

Кафедра: Защищенных систем связи

Дисциплина: Основы построения сертифицированных защищенных БД РФ

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №6

Реализация ролевой модели доступа в PostgreSQL с интеграцией через ALD

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Выполнили работу:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Ящук А.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Принял работу:

к.т.н., доцент, Пестов И.Е.

(должность, Ф.И.О.) (подпись)

Оглавление

Цель 3

Задачи 3

Ход работы 3

Поднятие контроллера домена ALD 3

Настройка пользователей ALD 5

Интеграция PostgresSQL в домен 7

Проверка работы СУБД под доменными пользователями 10

Вывод 14

Цель лабораторной работы

Изучение процесса резервного копирования базы данных в СУБД PostgreSQL встроенными средствами.

Задачи

Для достижения поставленной цели были разработаны следующие задачи:

изучить настройку ролевой модели доступа в PostgreSQL;

реализовать разграничение прав доступа к базе данных для разных категорий пользователей (менеджеров и продавцов);

настроить интеграцию PostgreSQL с ALD для аутентификации пользователей;

проверить корректность настроек прав доступа и аутентификации через ALD.

Используемое программное обеспечение

Для выполнения лабораторной работы используется установленный дистрибутив ОС Astra Linux.

Ход работы

Для выполнения лабораторной работы были выполнены следующие шаги:

Поднятие контроллера домена ALD

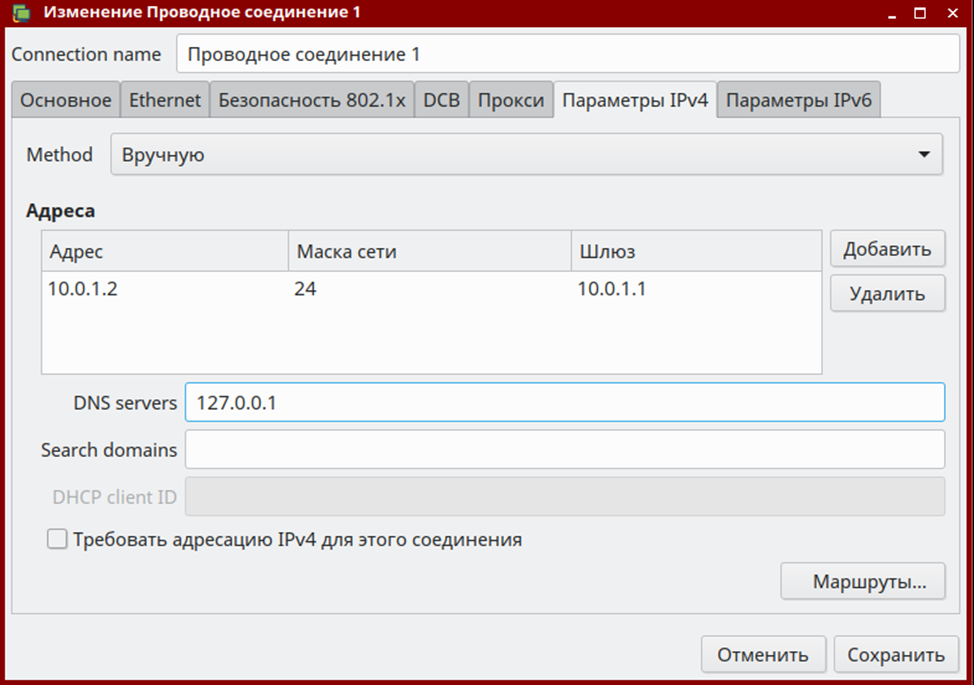

Выполним настройку сетевого интерфейса. Установим статический адрес, маску, шлюз по умолчанию и DNS-сервер (см. Рис. 1).

Рис. 1. Настройка сети

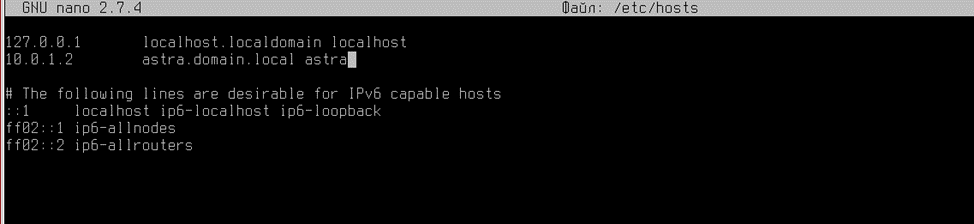

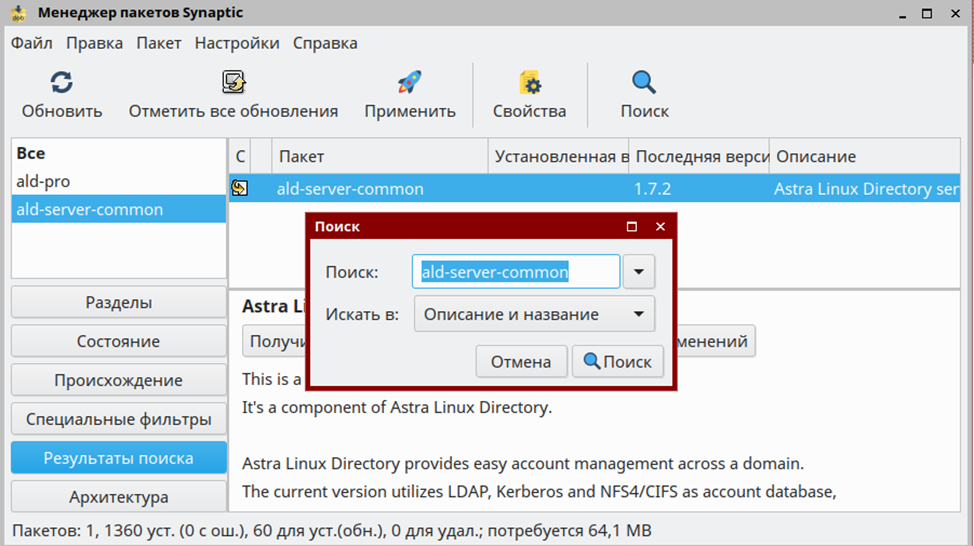

Служба каталога тесно интегрирована со службой разрешения имен, поэтому контроллер домена выступает еще и в качестве DNS-сервера. В файле /etc/hosts укажем имя нашего будущего сервера и его IP (см. Рис. 2) и произведем установку пакетов ALD (см. Рис. 3).

Рис. 2. Настройка разрешения имён /etc/hosts

Рис. 3. Установка пакетов ald

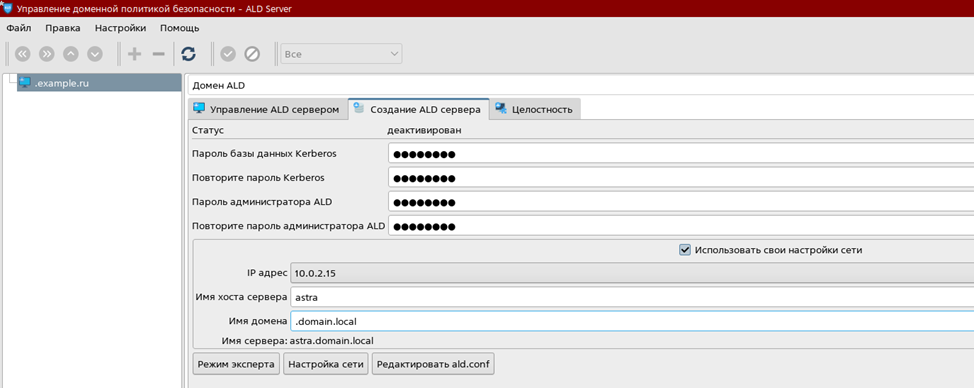

Выполнена начальная конфигурация сервера (см. Рис. 4).

Рис. 4. Конфигурация ald

После успешной инициализации убедимся в корректной работе всех служб ALD (см. Рис. 5).

Рис. 5. Проверка работы служб ALD

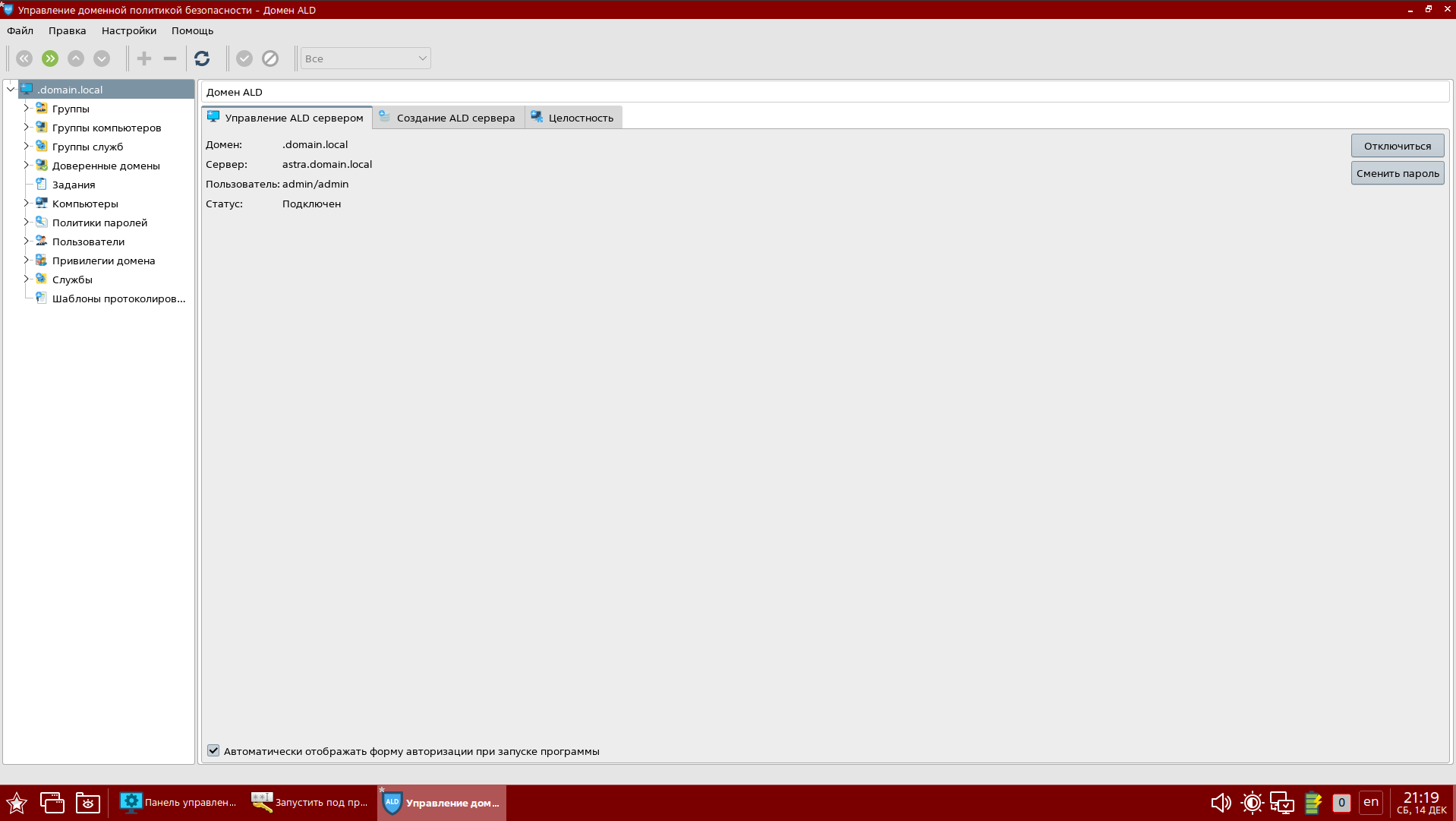

Настройка пользователей ALD

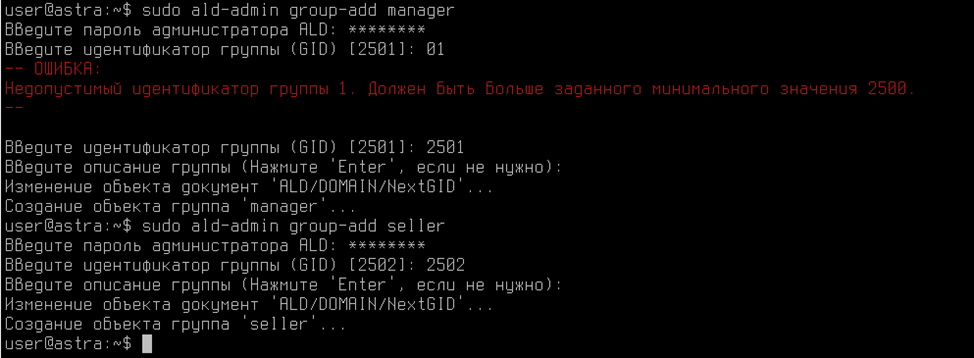

Созданы

группы пользователей для разграничения

прав (см. Рис. 6).

Рис. 6. Создание групп пользователей

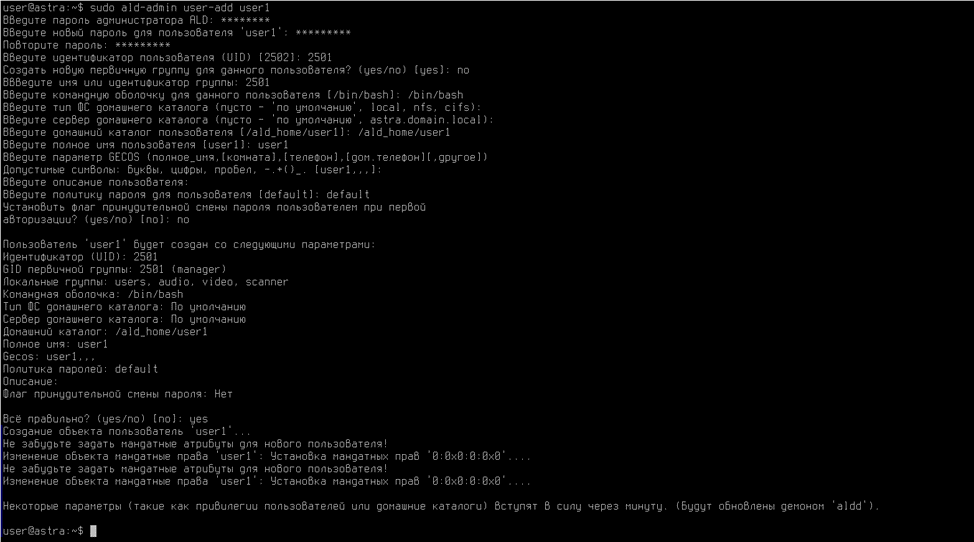

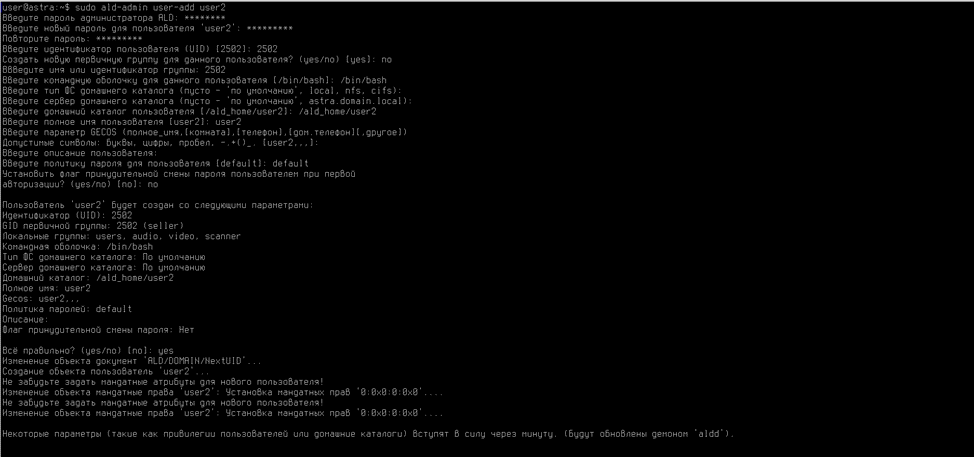

Созданы пользователи user1 и user2 с различными ролями (см. Рис. 7, 8).

Рис. 7. Создание user1

Рис. 8. Создание user2

Создание БД и таблиц. Проверка работы СУБД под доменными пользователями

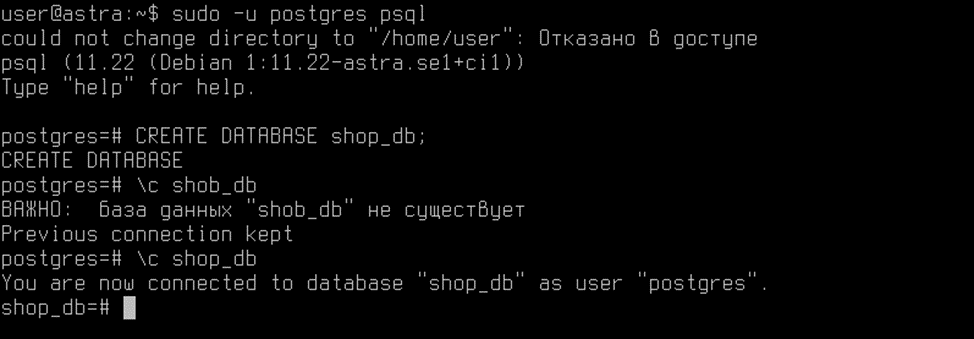

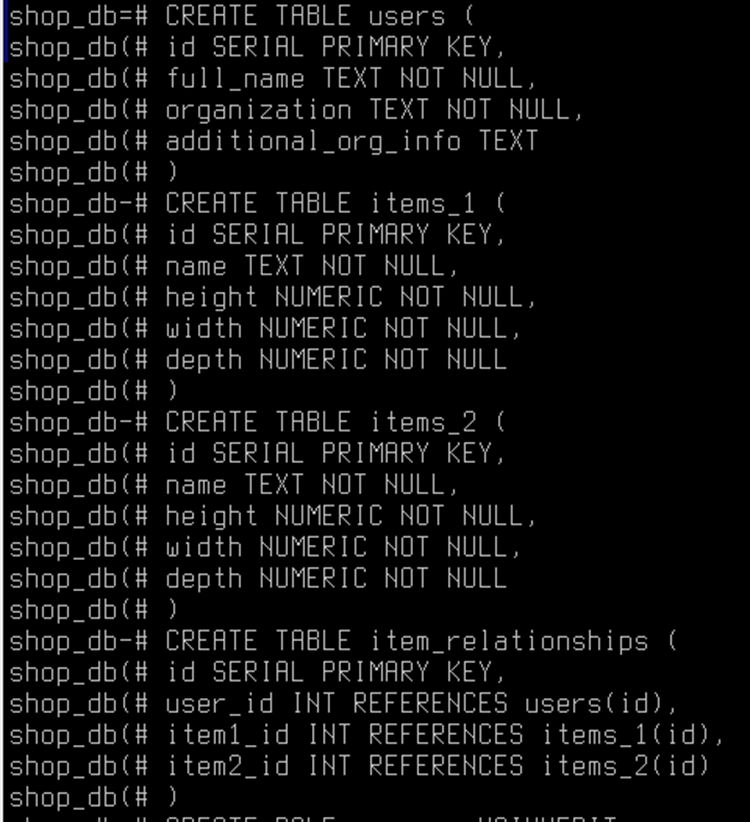

Создана база данных с таблицами для тестирования доступа (см. Рис. 9, 10).

Рис. 9. Создание базы данных

Рис. 10. Создание таблиц

Заполним таблицы данными:

INSERT INTO users (full_name, organization, additional_org_info)

VALUES

('Ivan Petrov', 'TechCorp', 'Software Department'),

('Anna Smirnova', 'DesignStudio', 'Creative Team'),

('Sergey Ivanov', 'BuildTech', 'Construction Division');

INSERT INTO items_1 (name, height, width, depth)

VALUES

('Table', 75.5, 120.0, 60.0),

('Chair', 45.0, 50.0, 45.0),

('Shelf', 200.0, 100.0, 40.0);

INSERT INTO items_2 (name, height, width, depth)

VALUES

('Lamp', 60.0, 20.0, 20.0),

('Monitor', 45.0, 60.0, 15.0),

('Speaker', 30.0, 25.0, 25.0);

INSERT INTO item_relationships (user_id, item1_id, item2_id)

VALUES

(1, 1, 1), -- Иван Петров связал Table с Lamp

(2, 2, 2), -- Анна Смирнова связала Chair с Monitor

(3, 3, 3); -- Сергей Иванов связал Shelf с Speaker

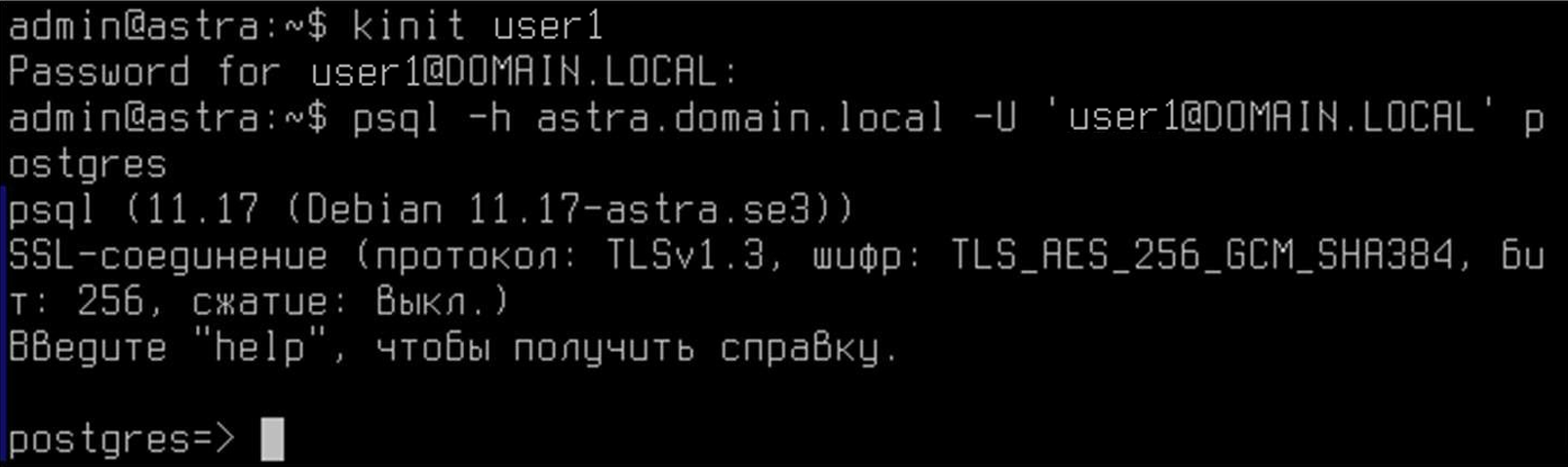

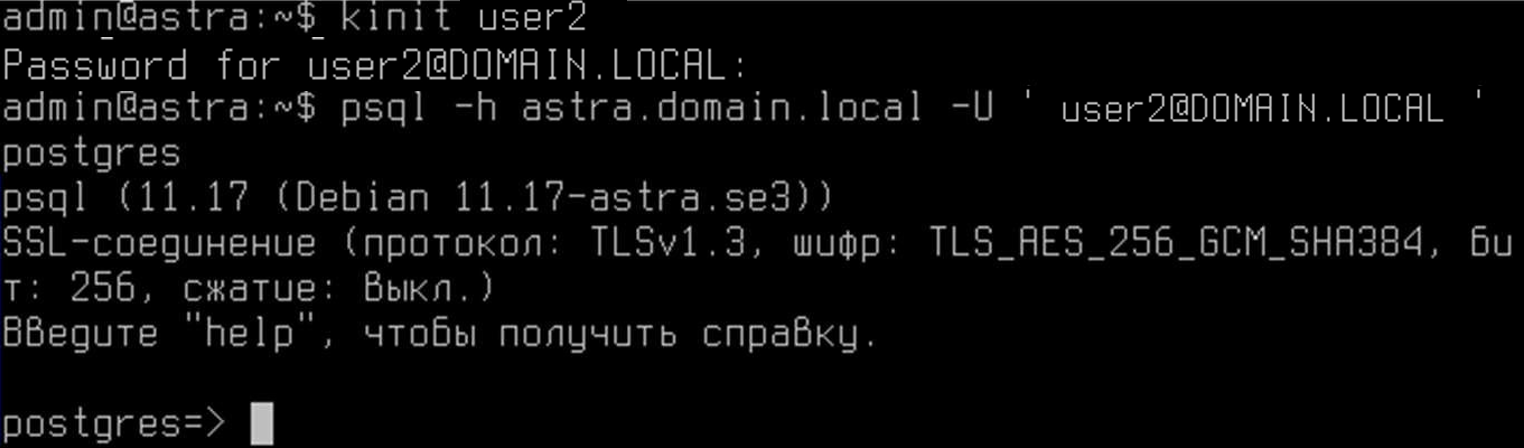

Проверим возможности входа в СУБД под учетными записями доменных пользователей (см. Рис. 11, 12).

Рис. 11. Вход пользователем user1

Рис. 12. Вход пользователем user2

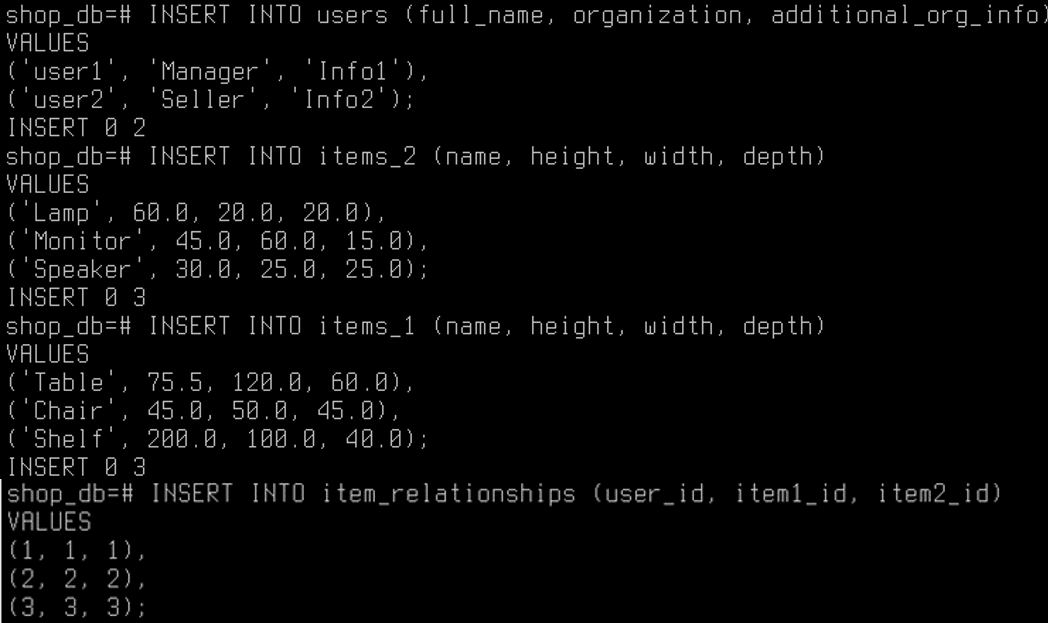

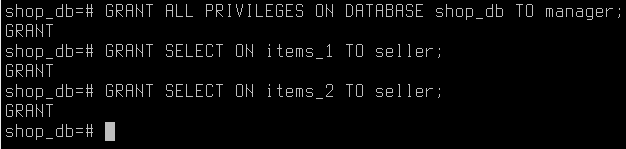

Заполняем таблицы значениями (см. Рис. 13). Выдаем привилегии ролям (см. Рис. 14).

Рис. 13. Заполнение таблиц

Рис. 14. Выдача привилегий

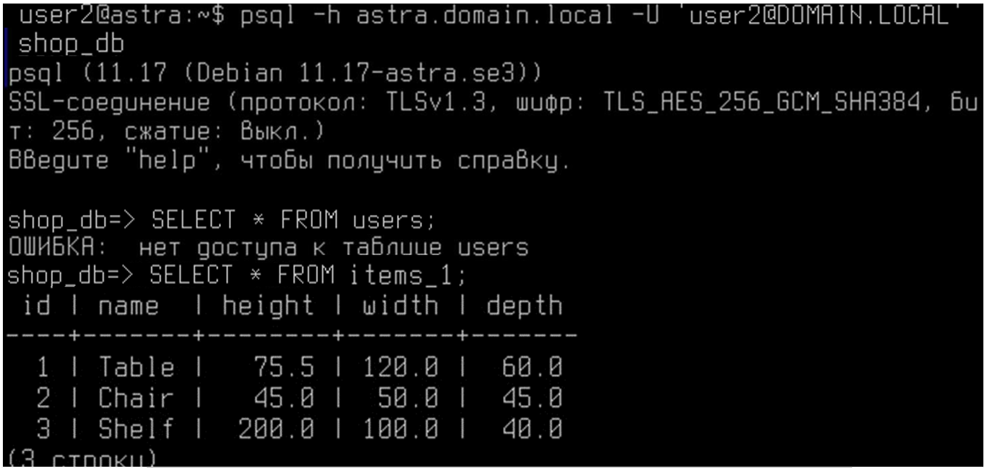

Проверим работу доменных пользователей и их привилегий в базе данных shop_db. Зайдем пользователем user2 с ролью seller. У данной роли есть права на чтение таблиц items_1 и items_2. Проверим работу связей (см. Рис. 15).

Рис. 15. Проверка пользователя user2

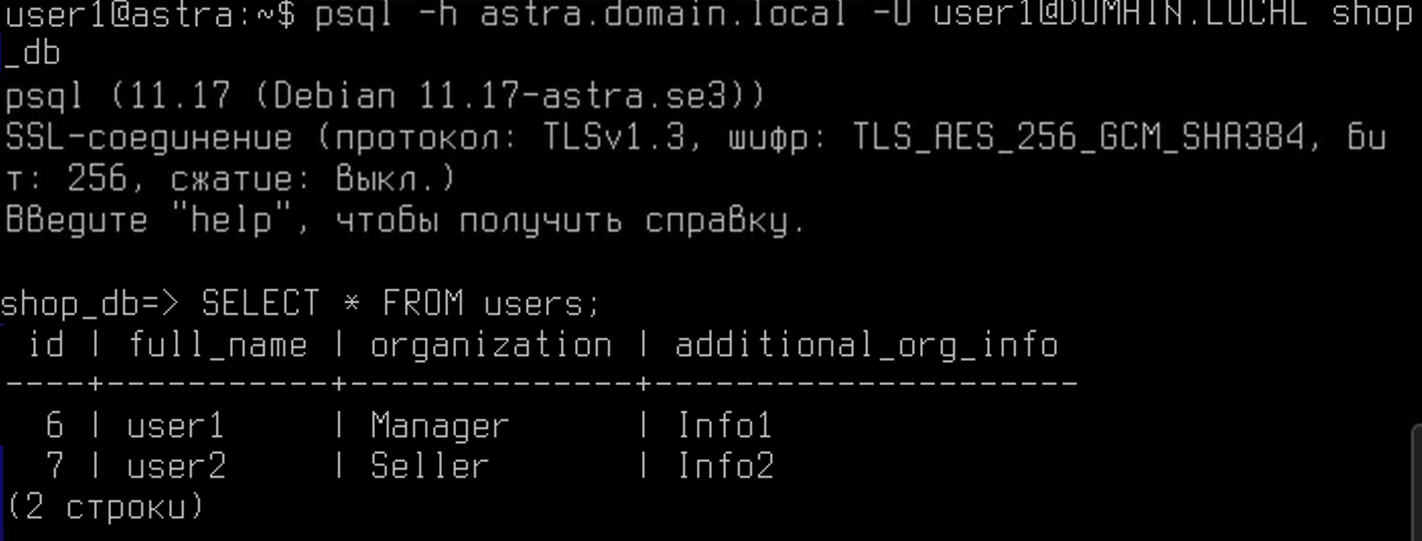

Зайдем под пользователем user1 с ролью manager. У этой роли есть полные права на базу данных и все таблицы (см. Рис. 16).

Рис. 16. Проверка пользователя user1

Вывод

В ходе лабораторной работы были успешно настроены сетевые параметры, установлен и сконфигурирован контроллер домена ALD. Пользователи с различными ролями были созданы и добавлены в группы, а их учетные записи проверены на корректность работы с PostgreSQL.

В результате удалось интегрировать PostgreSQL с ALD для централизованного управления доступом к базе данных. Входы пользователей user1 и user2 подтвердили правильность настроек и корректное распределение прав доступа. Это позволяет использовать предложенную конфигурацию в корпоративных системах с высоким уровнем безопасности.

Таким образом, проделанная работа продемонстрировала эффективность интеграции PostgreSQL с ALD и возможность дальнейшего расширения системы с учетом требований безопасности.

Санкт-Петербург

2024