Лаб5

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Кафедра: Защищенных систем связи

Факультет: Кибербезопасности

Дисциплина: Основы построения защищенных компьютерных сетей

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №5

Организация доступа к разделяемым ресурсам (Common Services) для VPN сетей

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

к.т.н., Беккель Л.С.

(должность, Ф.И.О.) (подпись)

В некоторых случаях клиентам может потребоваться объединение их виртуальных частных сетей. Это может быть в том случае, когда клиенты используют общие информационные ресурсы из одной сети, например, серверную ферму. Рассмотрим возможность реализации данного механизма. На P маршрутизатора должна терминироваться подсеть 192.0.10.0/24, к которой должны иметь доступ клиенты VPN A и VPN B, при этом подключенные только к PE-2 и PE-3. Для этого на P маршрутизаторе создадим VRF Services (см. Рис. 1).

Рис. 1. Создание VRF-Service на маршрутизаторе P

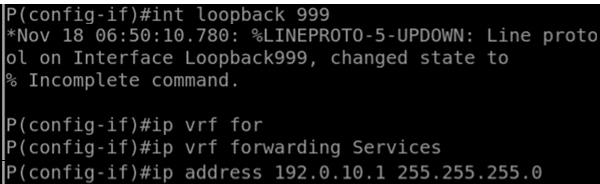

Далее создадим Loopback интерфейс, который будет относится к данной подсети и будет соответствовать VRF Services (см. Рис. 2).

Рис. 2. Создание и настройка Loopback

В реальной сети вместо Loopback интерфейса, конечно, должен использоваться реальный интерфейс, подключенный к сети, которую мы хотим расширить для использования для клиентов VPN сетей.

Далее необходимо активировать передачу маршрутов IPv4 VPN посредствам MBGP на P маршрутизаторе (см. Рис. 3).

Рис. 3. Активация маршрутов IPv4 VPN на маршрутизаторе P

И на PE-2 и PE-3 (см. Рис. 4).

![]()

Рис. 4. Активация маршрутов IPv4 VPN на маршрутизаторах PE-2 и PE-3

На последнем шаге необходимо добавить новые правила импорта маршрутов для VRF Services на P маршрутизаторе и для VRF-A и VRF-B на PE-2 и PE-3. Разрешаем принимать маршруты на P c RT 64500:777 и 64500:888 (см. Рис. 5).

Рис. 5. Настройка разрешения P принимать маршруты с RT 64500:777 и 888

На PE-2 для VRF-A и VRF-B разрешаем принимать маршруты с RT 64500:999 (см. Рис. 6).

Рис. 6. Настройка разрешения PE-2 принимать маршруты с RT 64500:999

Аналогичная конфигурация для PE-3.

Теперь в таблицу VRF Services экспортируются клиентские подсети для VPN A и VPN B, которые терминируются на PE-2 и PE-3 (см. Рис. 7).

Рис. 7. Информация о клиентских подсетях экспортированная в VRF Services

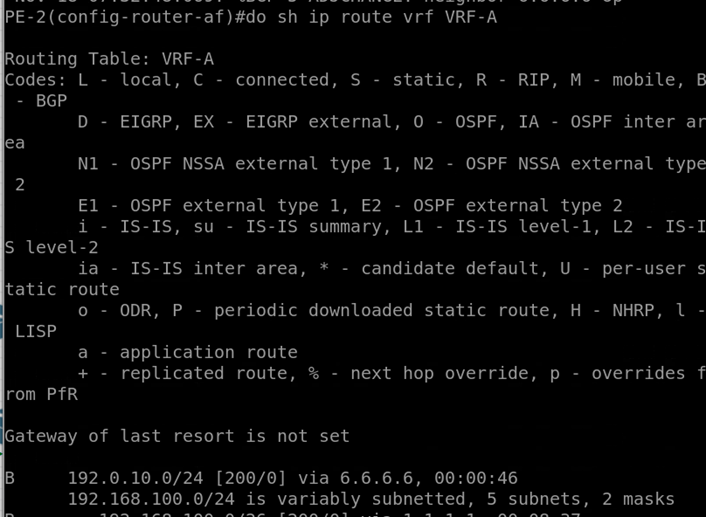

На PE-2 и PE-3 в VRF-A и VRF-B также появилась информация о подсети с общими ресурсами (см. Рис. 8, 9).

Рис. 8. Таблицы маршрутизации VRF-A на PE-2

Рис. 9. Таблицы маршрутизации VRF-B на PE-2

Проверка доступности (см. Рис. 10).

Рис. 10. Проверка доступности общей подсети с PE-2 для VRF-A и VRF-B

ВЫВОД

В данной работе была реализована возможность объединения виртуальных частных сетей клиентов VPN A и VPN B для совместного использования общих ресурсов. Для этого на маршрутизаторе P была создана отдельная VRF Services. Настройка включала добавление маршрутов этой подсети для доступа клиентов VPN A и VPN B, подключенных к PE-2 и PE-3.

Для обеспечения маршрутизации были настроены правила импорта и экспорта префиксов между VRF Services и VRF-A/VRF-B, а также активирована передача маршрутов IPv4 VPN через MBGP. В результате клиентские маршруты VPN A и VPN B экспортировались в VRF Services, а информация о подсети с общими ресурсами стала доступна в VRF-A и VRF-B на PE-2 и PE-3.

Санкт-Петербург

2024