БОС 2 / Основные лабы / Болтушкин Л.С., группа 712-2, лабораторная 6

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

РАЗГРАНИЧЕНИЕ ДОСТУПА К РЕСУРСАМ В ОС ASTRA LINUX

Отчет по лабораторной работе №6

по дисциплине «Безопасность операционных систем»

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ С.А. Пашкевич

__________

Томск 2024

Введение

Целью данной лабораторной работы является изучение механизмов дискреционного и мандатного разграничения доступа в ОС Astra Linux.

1 ХОД РАБОТЫ

1.1 Дискреционное разграничение доступа

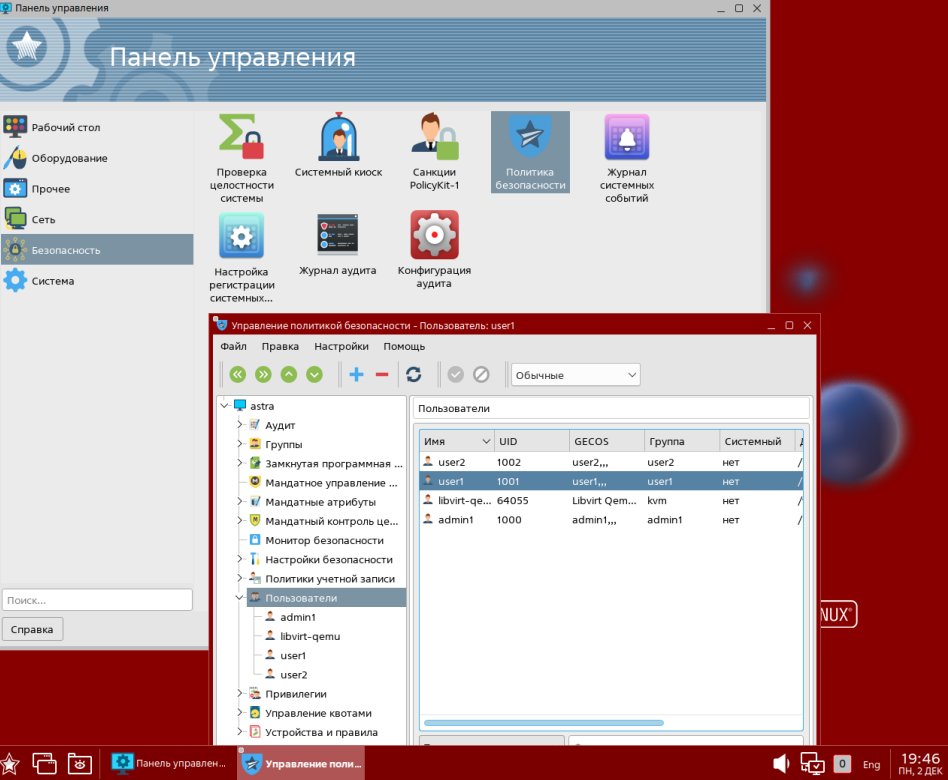

Для применения дискреционных правил разграничения доступа необходимо создать двух пользователей с именами «user1» и «user2» (рисунок 1.1).

Рисунок 1.1 – Добавление новых пользователей

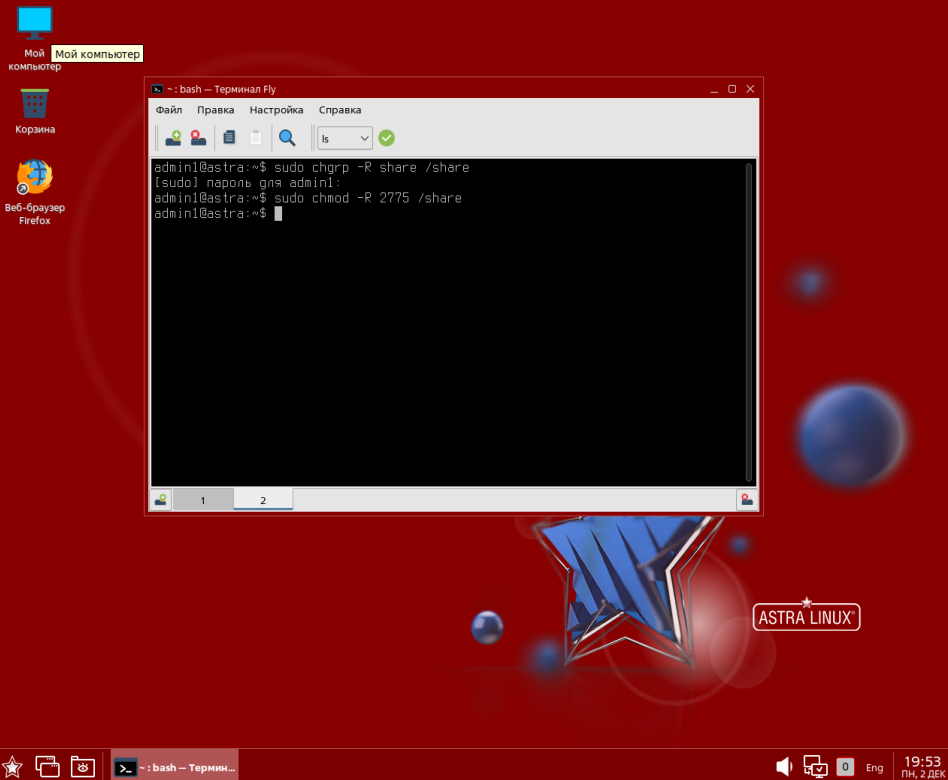

Далее для настройки прав доступа пользователей к общему каталогу необходимо создать общую директорию «share» и добавить туда пользователей, данное действие реализовано через консоль (рисунок 1.2).

Рисунок 1.2 – Ввод команд для создания общей папки и добавления пользователей в группу

Далее были выданы максимальные права, для использования общей директории (рисунок 1.3).

Рисунок 1.3 – Ввод команд для выдачи прав

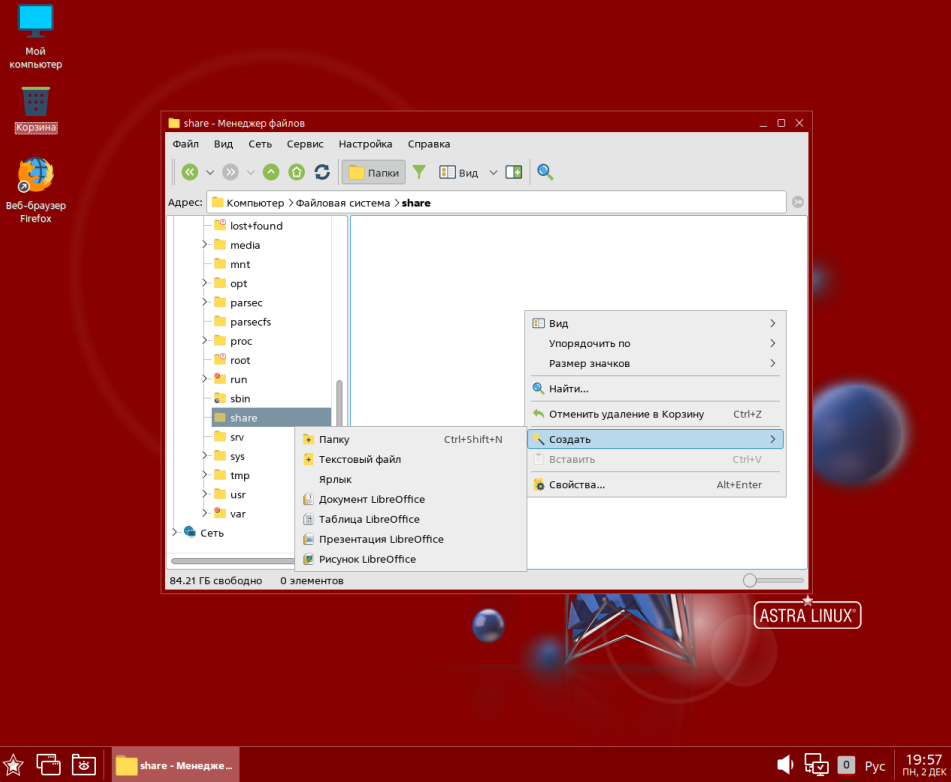

Для проверки выполнения команд необходимо открыть папку share и убедиться в возможности ее редактирования (рисунок 1.4).

Рисунок 1.4 – Проверка доступа к внесению изменений

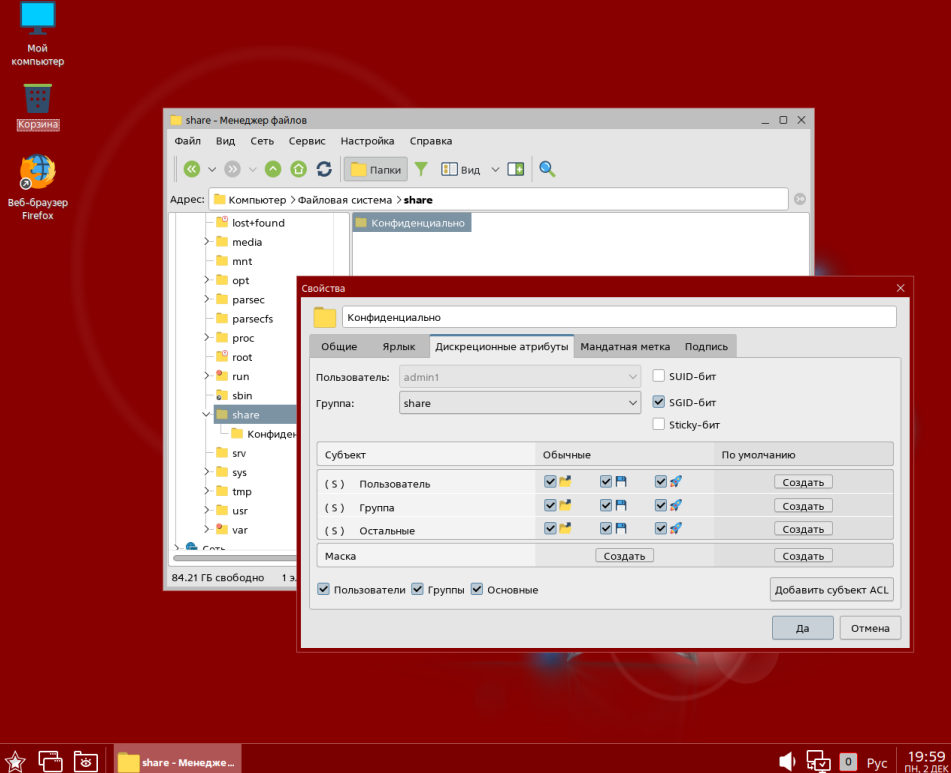

Была создана папка с именем «Конфиденциально», которой были выставлены дискреционные права доступа (рисунок 1.5).

Рисунок 1.5 – Свойства созданной папки «Конфиденциально»

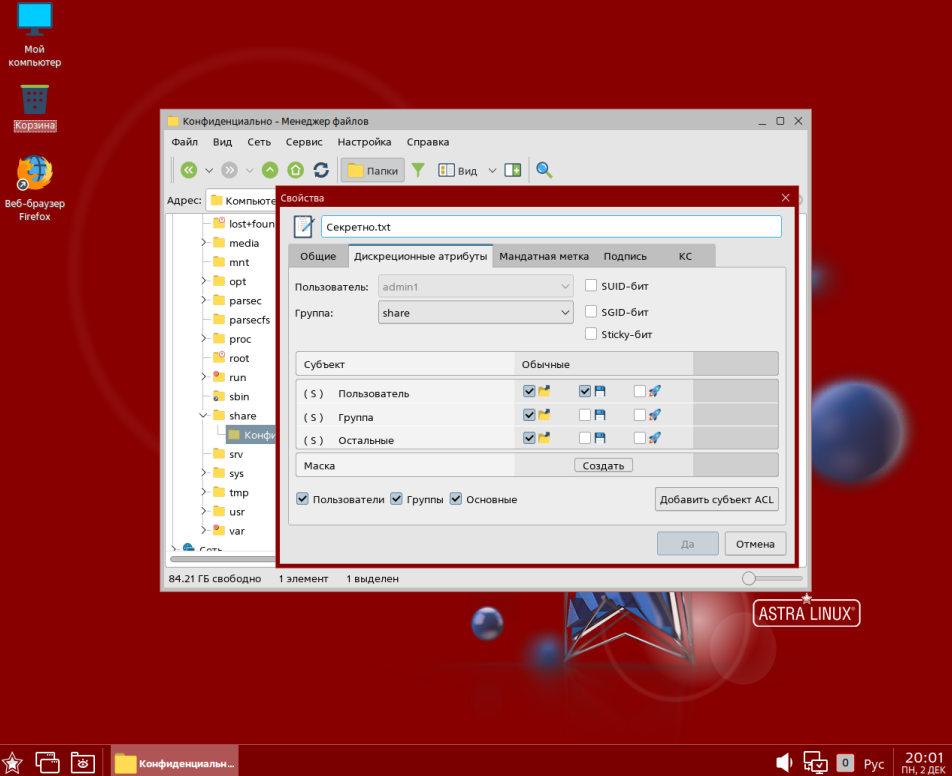

Далее был создан текстовый документ «Секретно» и совершен переход в его свойства (рисунок 1.6).

Рисунок 1.6 – Свойства созданного файла

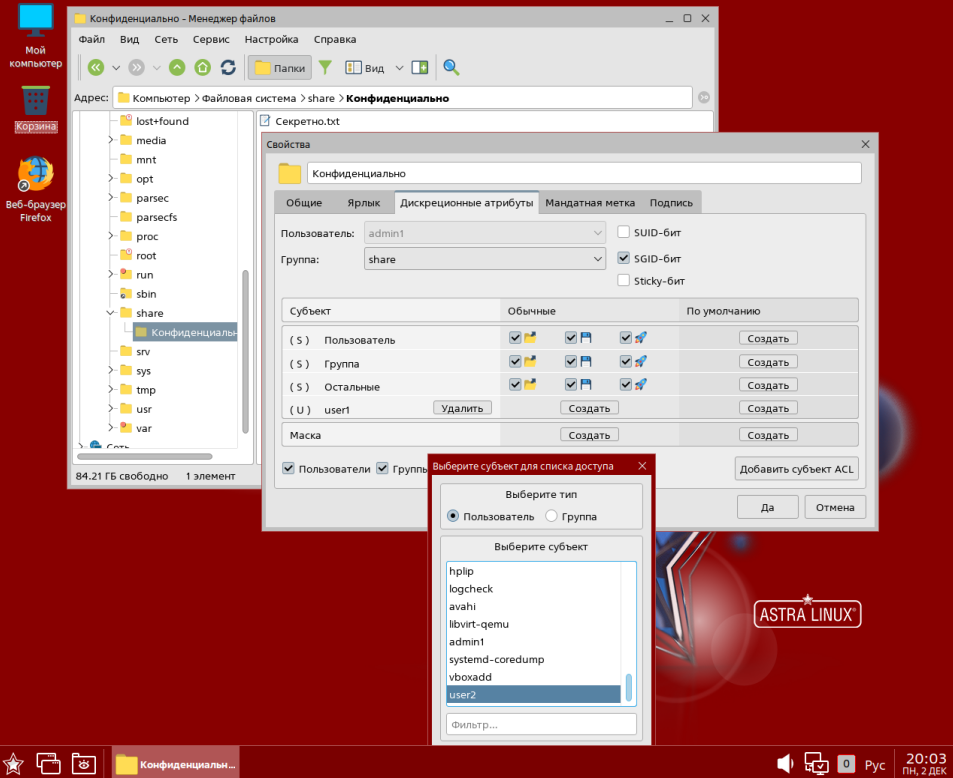

На рисунке 1.7 рассмотрено, каким образом работают расширенные атрибуты списков контроля доступа (ACL) и добавлены к субъектам доступа 2 созданных локальных пользователя.

Рисунок 1.7 – Добавление пользователей к субъектам доступа

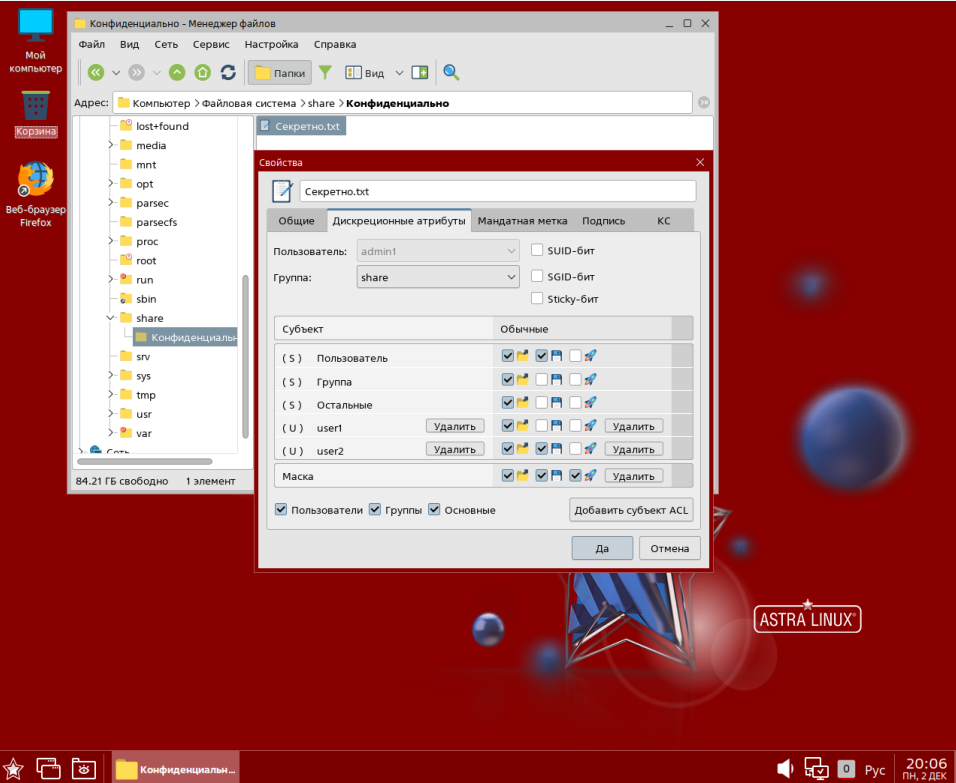

Далее пользователям были выданы определенные права доступа, для «user1» – «чтение» документа, а для «user2» – «чтение» и «запись» (рисунок 1.8).

Рисунок 1.8 – Выставление прав пользователям

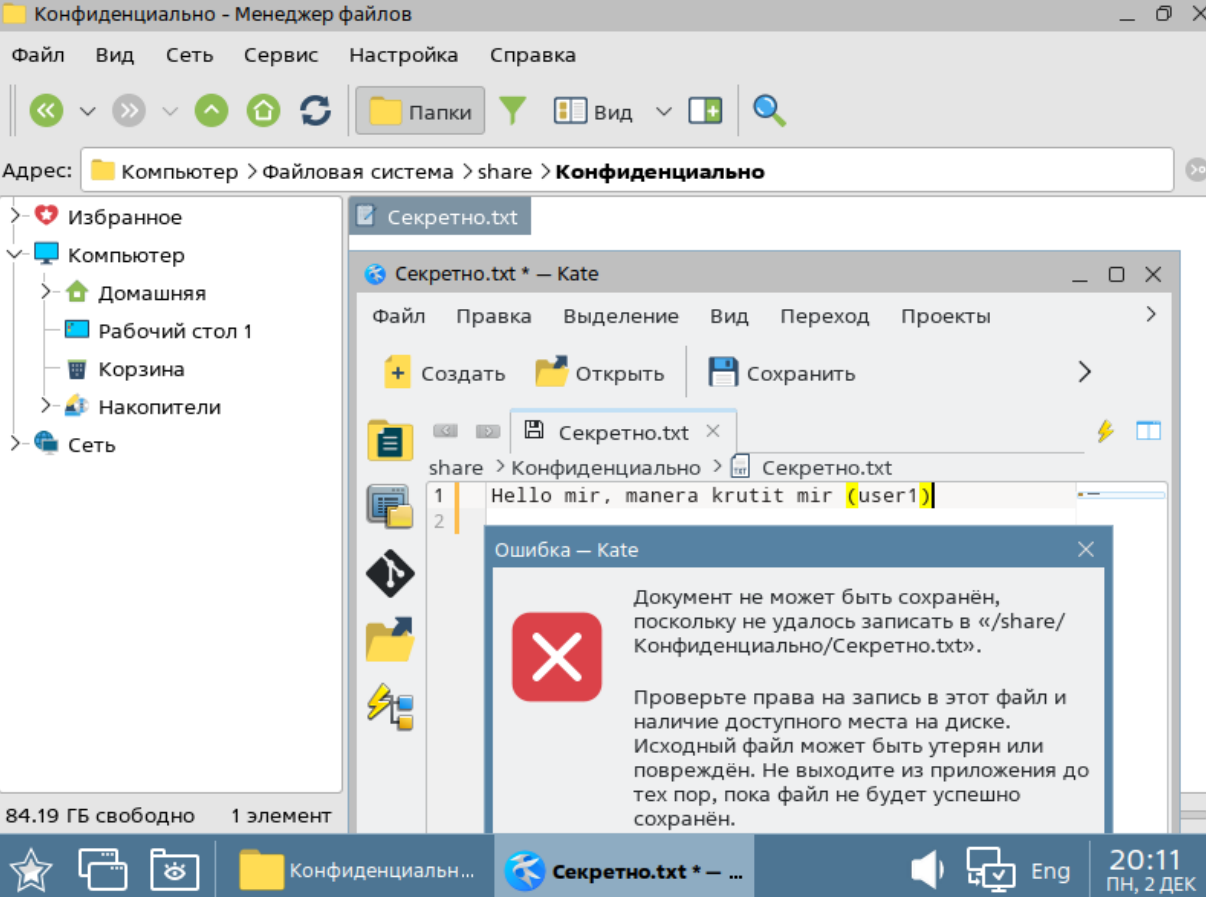

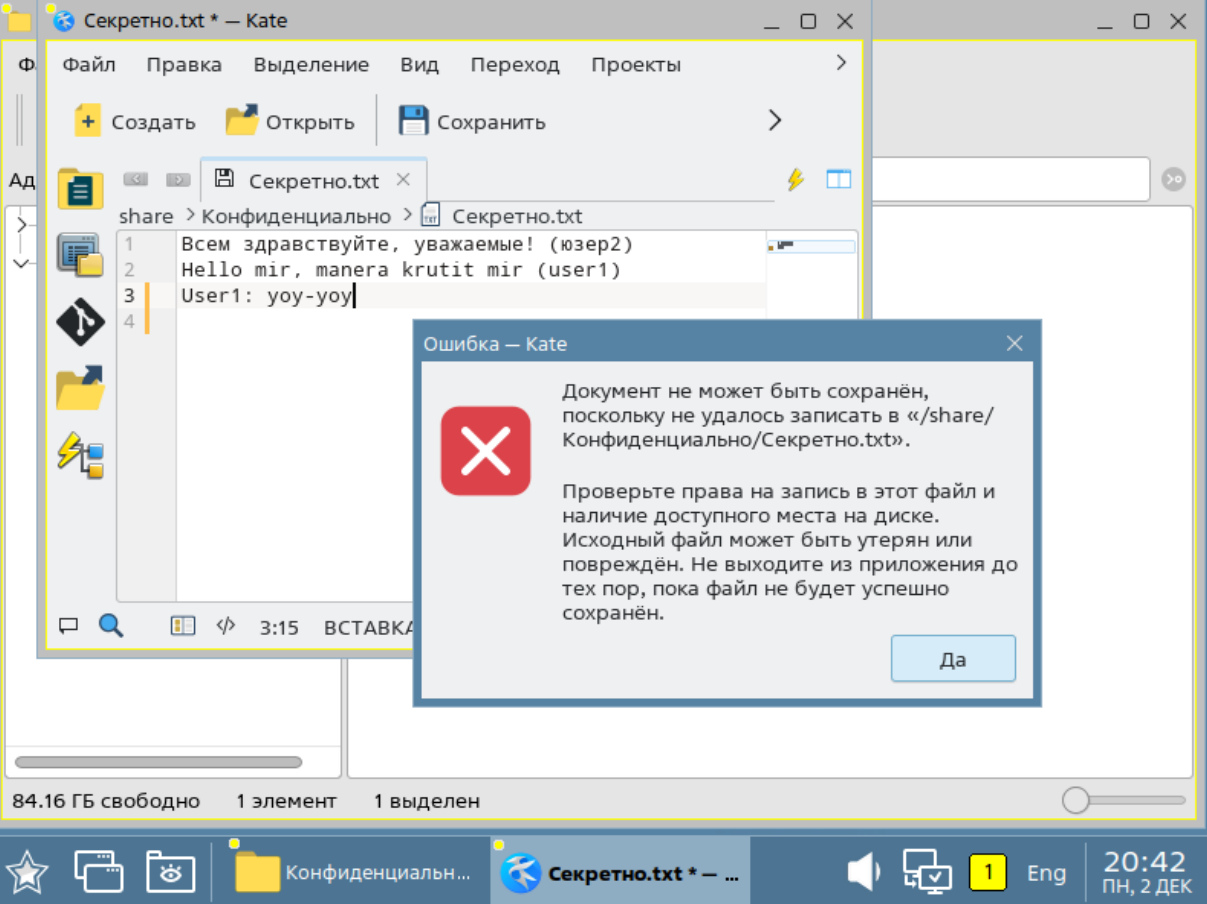

Далее был совершен вход в учетную запись «user1», открыт документ «Секретно» и попробовано внести какие-то изменения, система выдала ошибку, так как пользователю были выданы права только на чтение (рисунок 1.9).

Рисунок 1.9 – Ошибка при сохранении файла пользователем user1

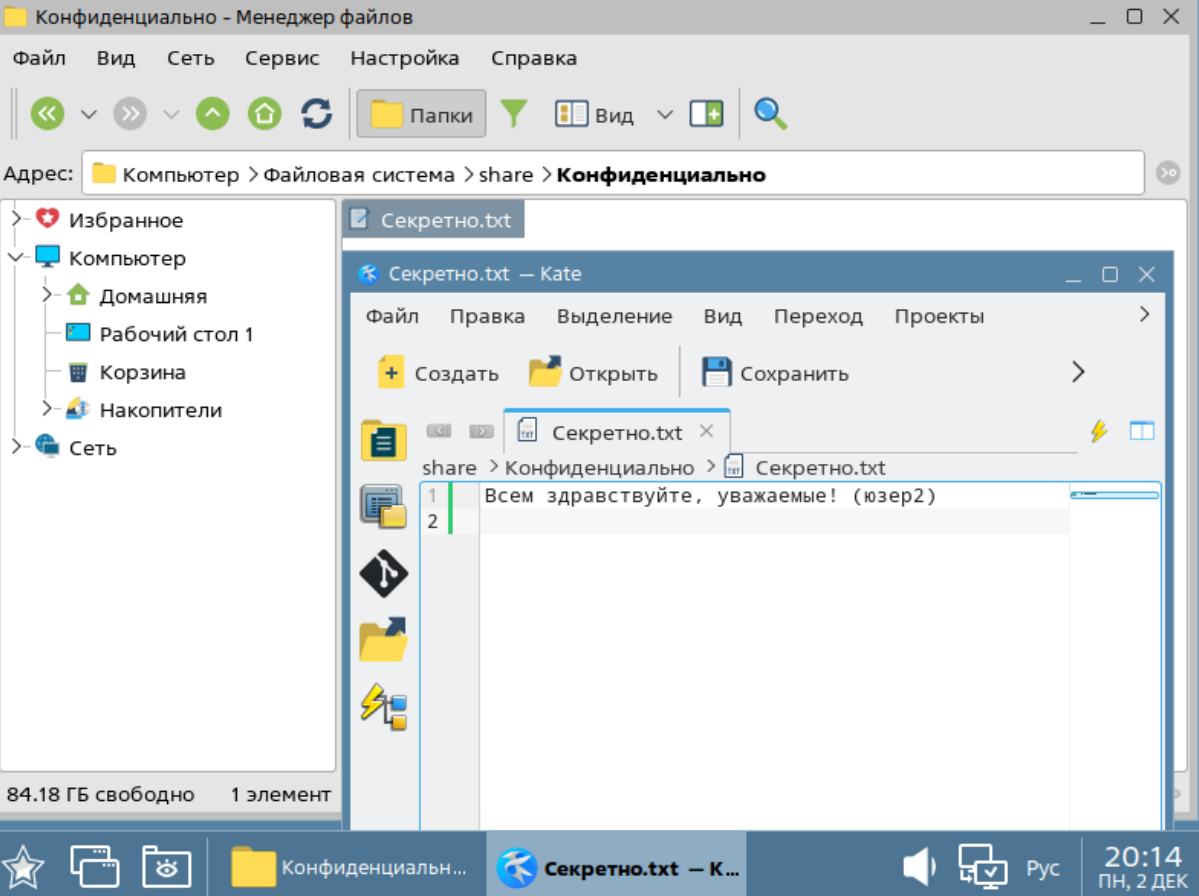

Далее были совершены аналогичные шаги для пользователя user2, где все прошло успешно из-за иных прав доступа (рисунок 1.10).

Рисунок 1.10 – Успешное сохранение файла пользователем user2

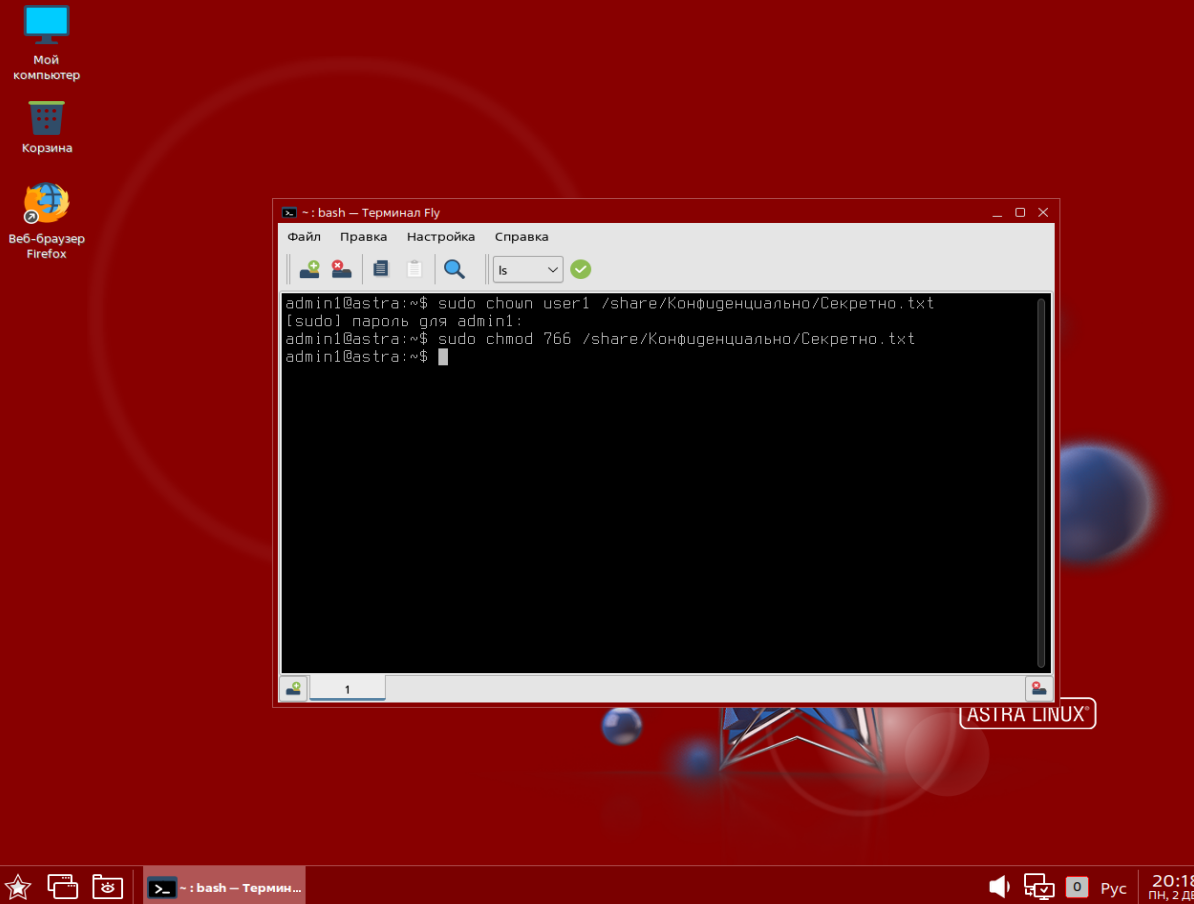

Далее были изменены дискреционные атрибуты документа в консоли, а именно: владелец файла и сами атрибуты (рисунок 1.11).

Рисунок 1.11 – Изменение владельца файла и группы

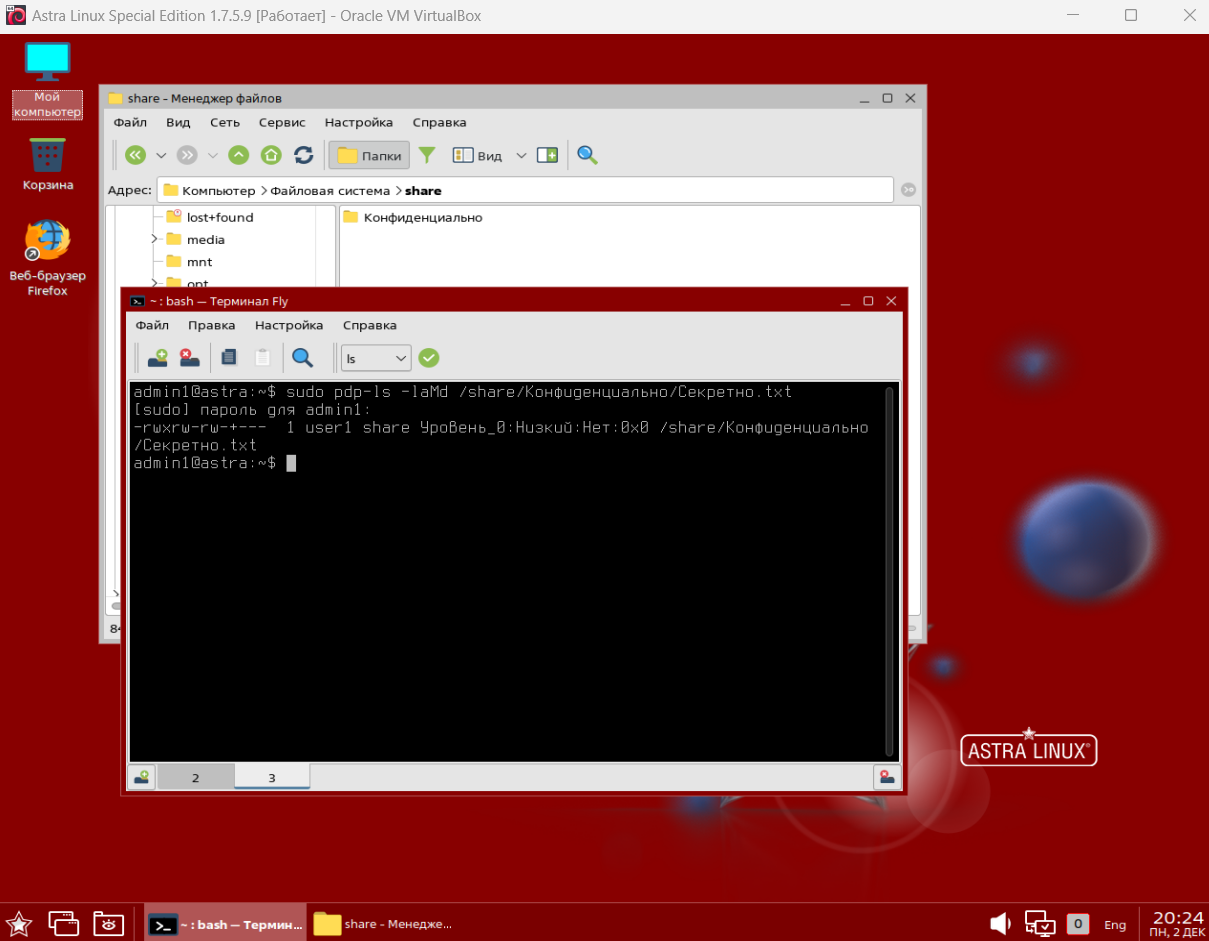

Далее были проверены внесенные изменения (рисунок 1.12).

Рисунок 1.12 – Проверка изменений атрибутов

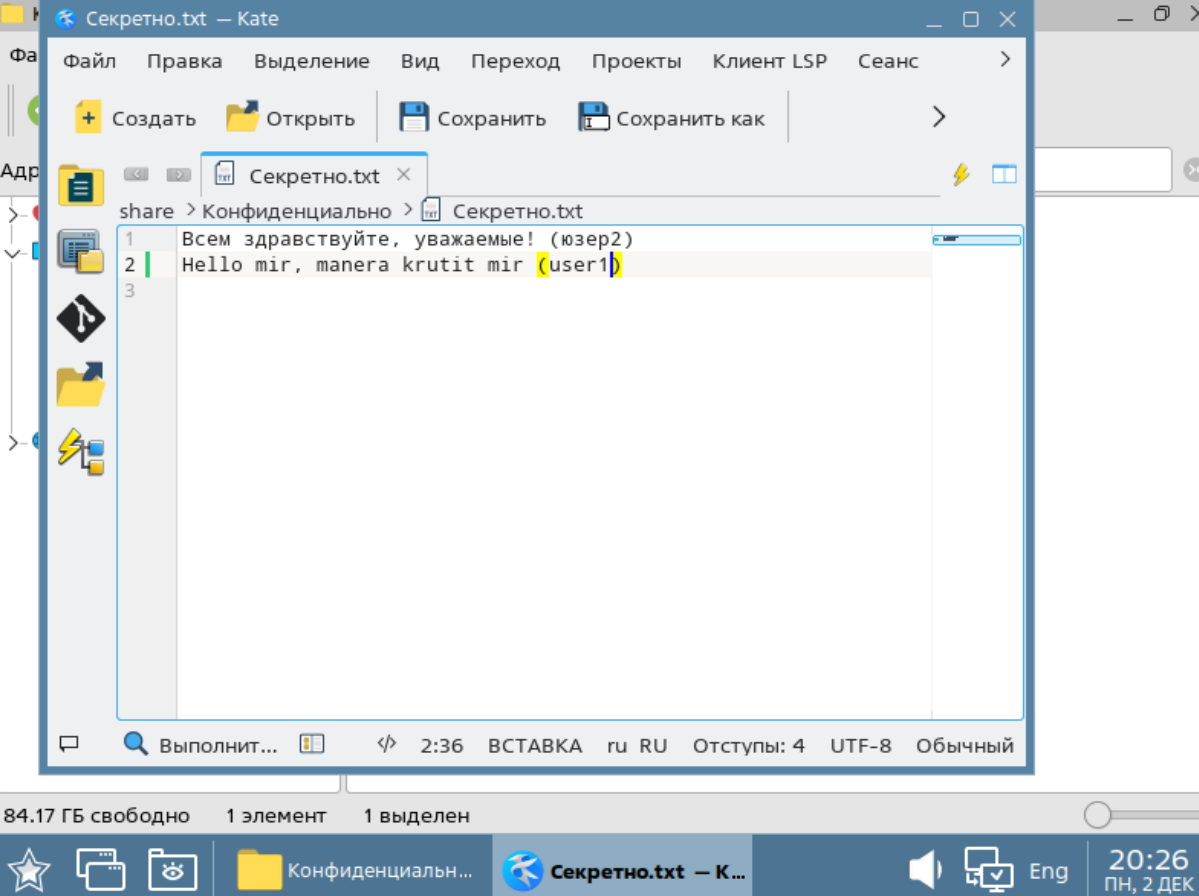

Далее опять был совершен вход в пользователя «user1» и проверено, что доступ к файлу у пользователя появился (рисунок 1.13).

Рисунок 1.13 – Изменение файла пользователем user1

1.2 Мандатное разграничение доступа

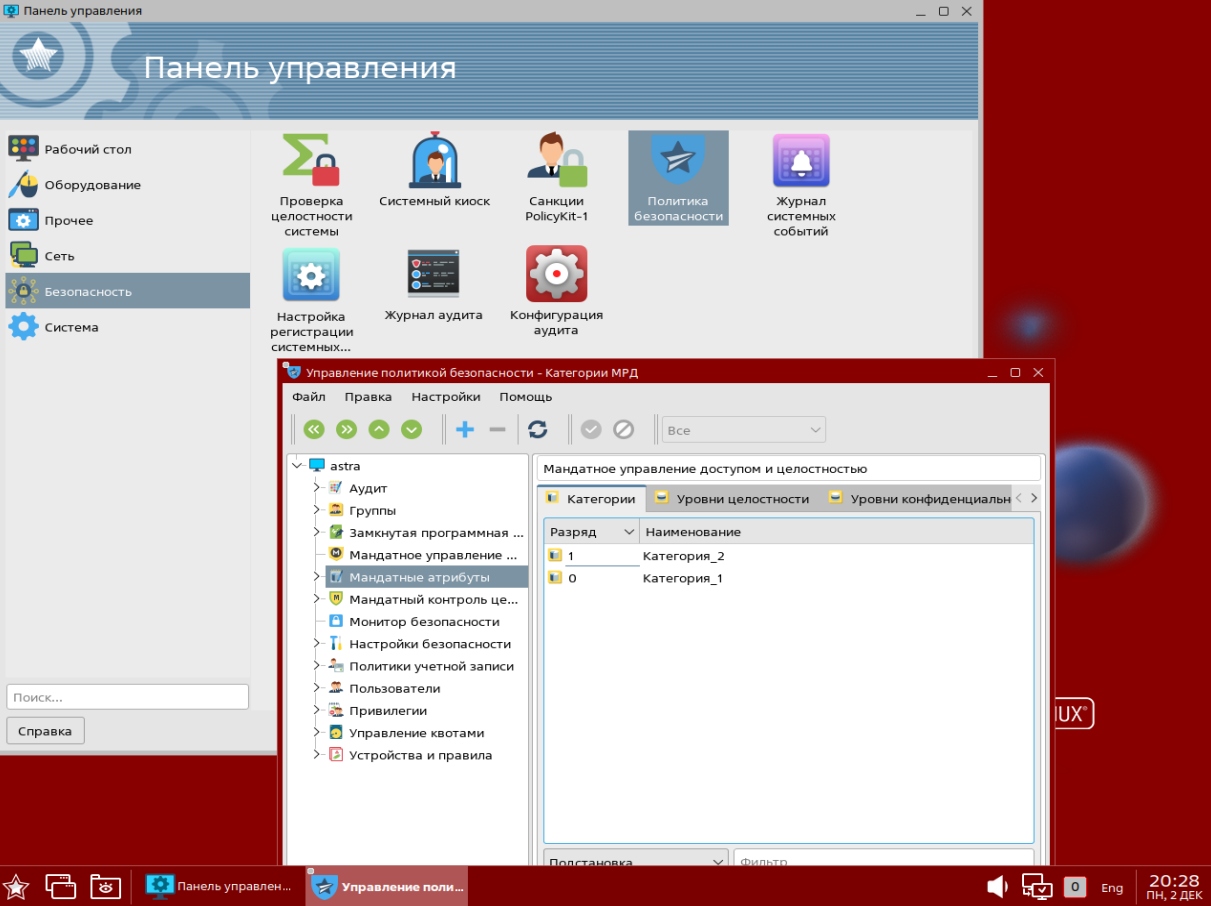

Далее работа продолжилась снова под учетной записью администратора. Открыты параметры системы, связанные с настройкой мандатного разграничения доступа (рисунок 1.14).

Рисунок 1.14 – Категории мандатных атрибутов

Далее были заданы 2 мандатных категории доступа, переименовав уже имеющихся в «Персонал» – персональные данные и «Документы» - бухгалтерские документы (рисунок 1.15).

Рисунок 1.15 – Настройка категорий

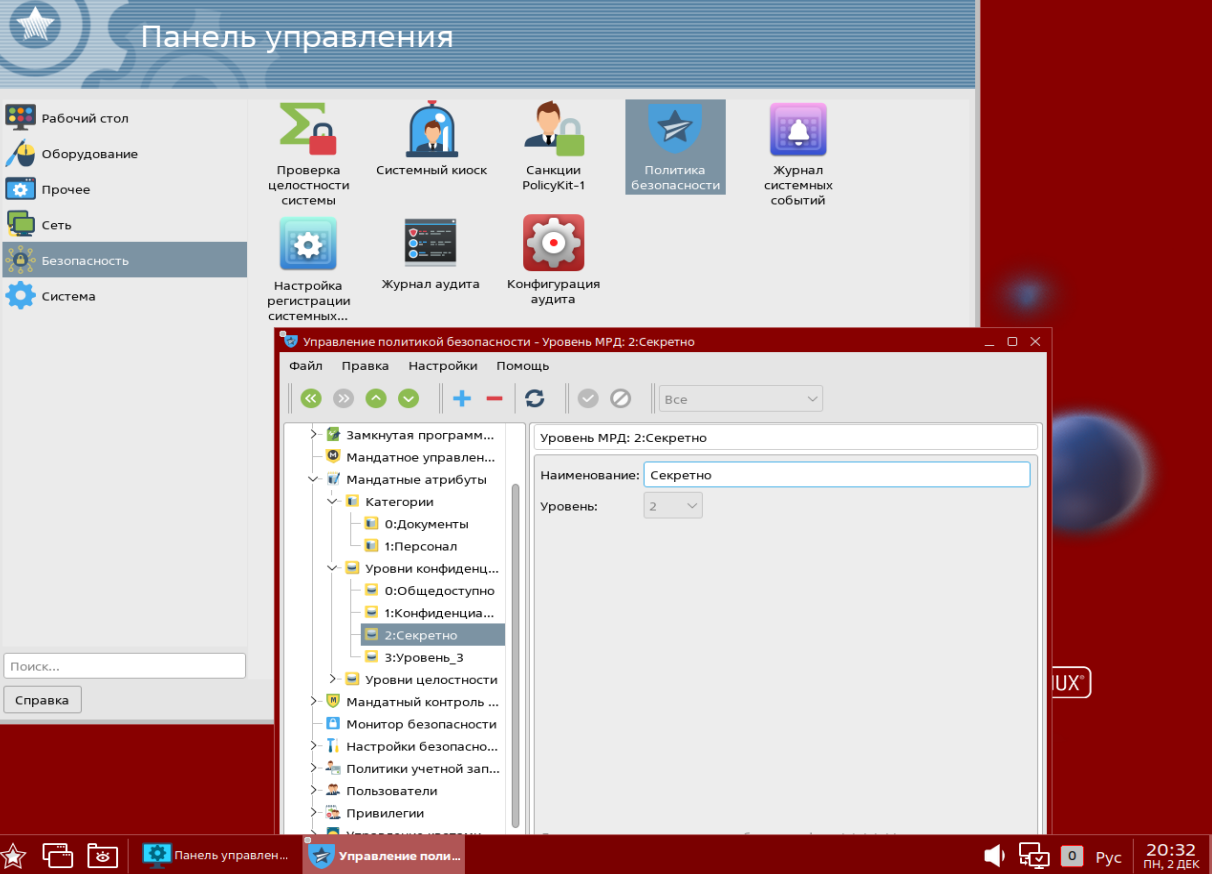

Далее изменены названия иерархических уровней 0-2 в разделе «Уровни конфиденциальности» на «Общедоступно», «Конфиденциально» и «Секретно» (рисунок 1.16).

Рисунок 1.16 – Настройка уровней конфиденциальности

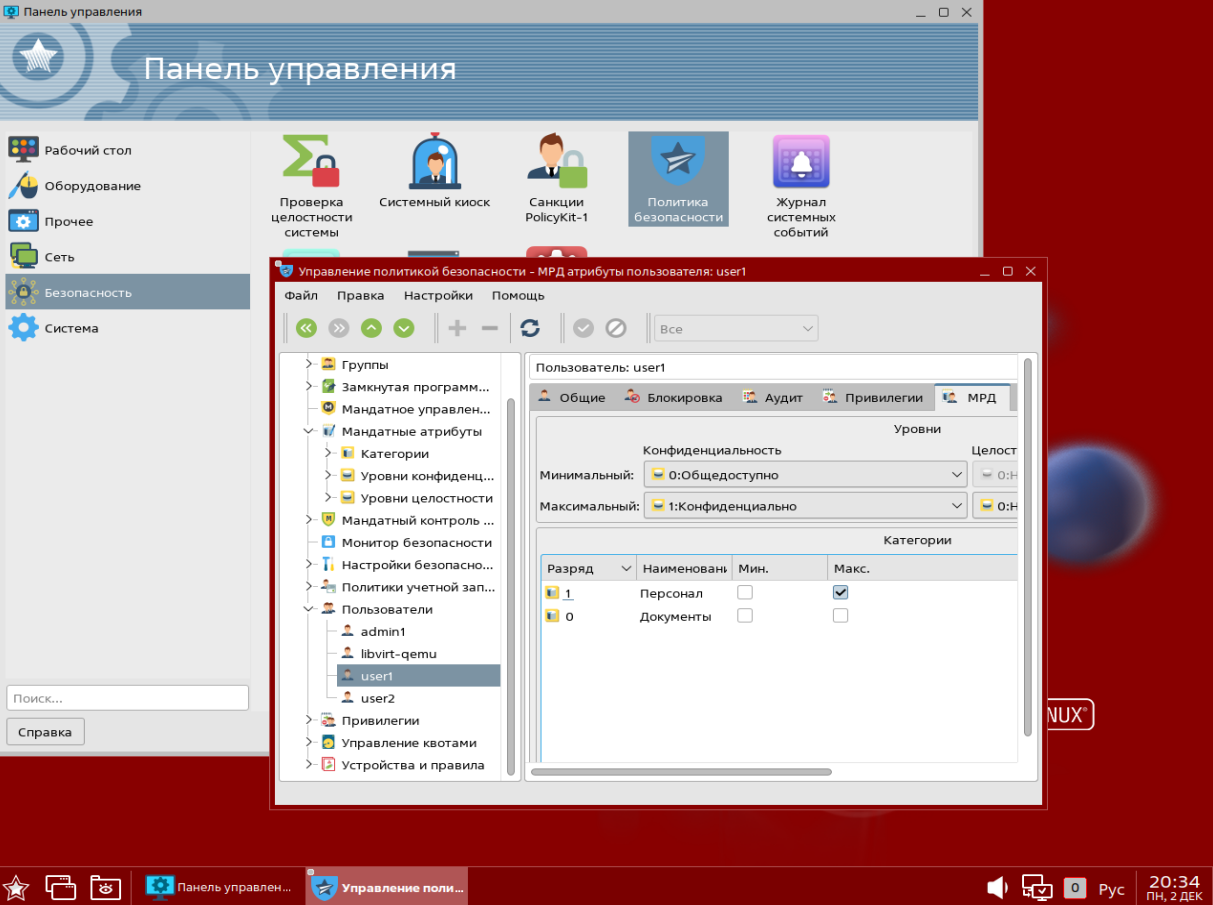

Были настроены уровни конфиденциальности пользователю, задав максимальный уровень 1 (конфиденциально) и категория «Персонал» (рисунок 1.17).

Рисунок 1.17 – Настройка мандатного разграничения доступа

Для того, чтобы пользователь не мог изменять системные параметры, то не следует повышать максимальный уровень мандатной целостности.

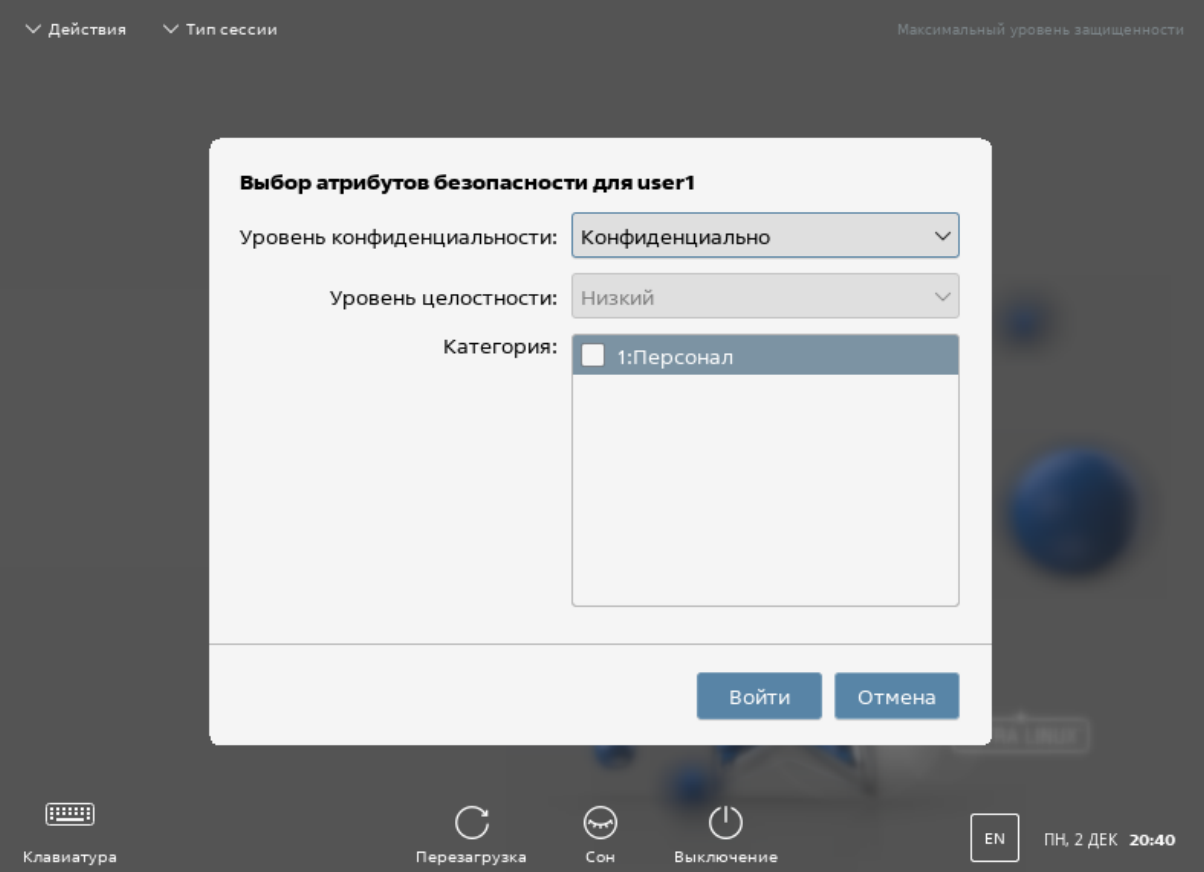

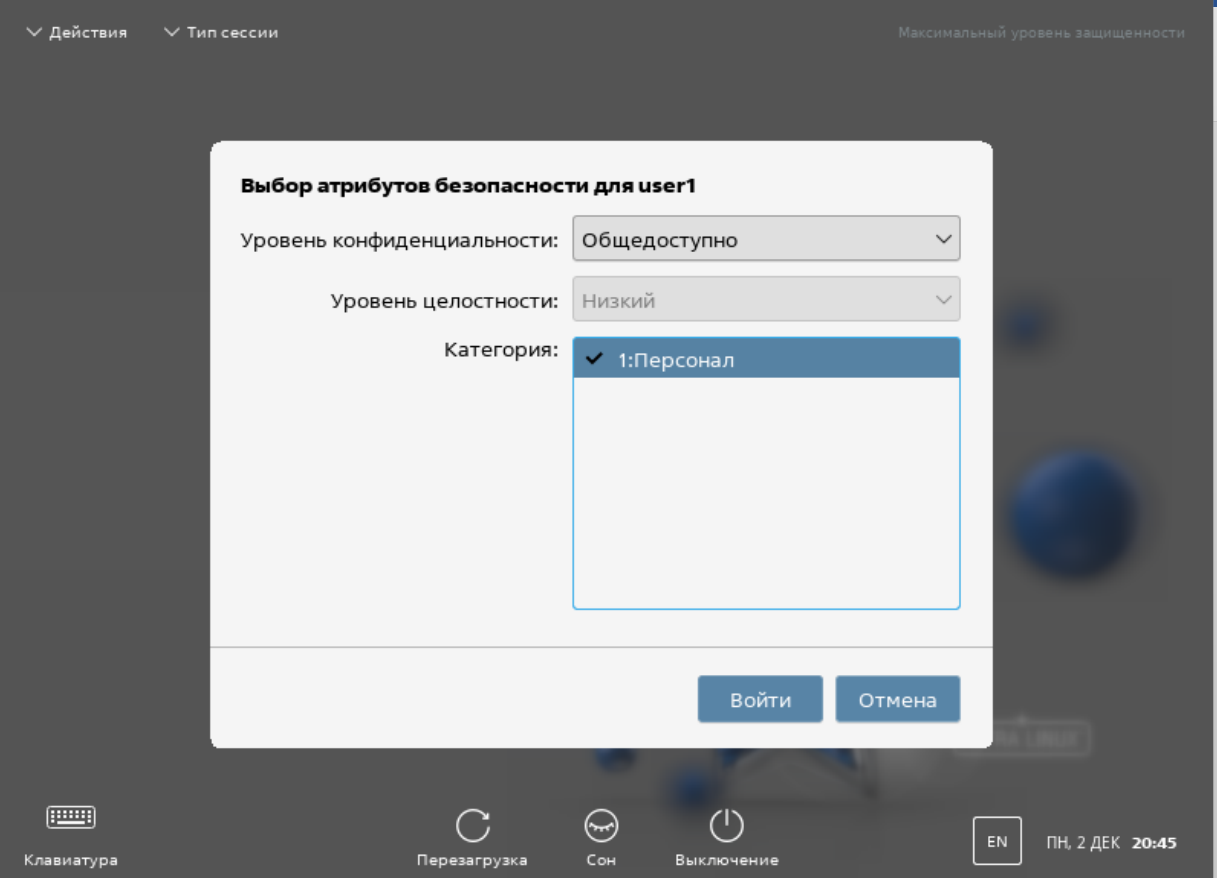

Был совершен вход под учетной записью «user1», под уровнем конфиденциально, убрав категорию «Персонал» (рисунок 1.18).

Рисунок 1.18 – Авторизация под уровнем «Конфиденциально»

Была открытая папка «/share/Конфиденциально» и совершена попытка открытия текстового документа. Документ будет доступен только для чтения, при попытке сохранить изменения будет выведена ошибка (рисунок 1.19).

Рисунок 1.19 – Запрет изменения файла под уровнем «Конфиденциально»

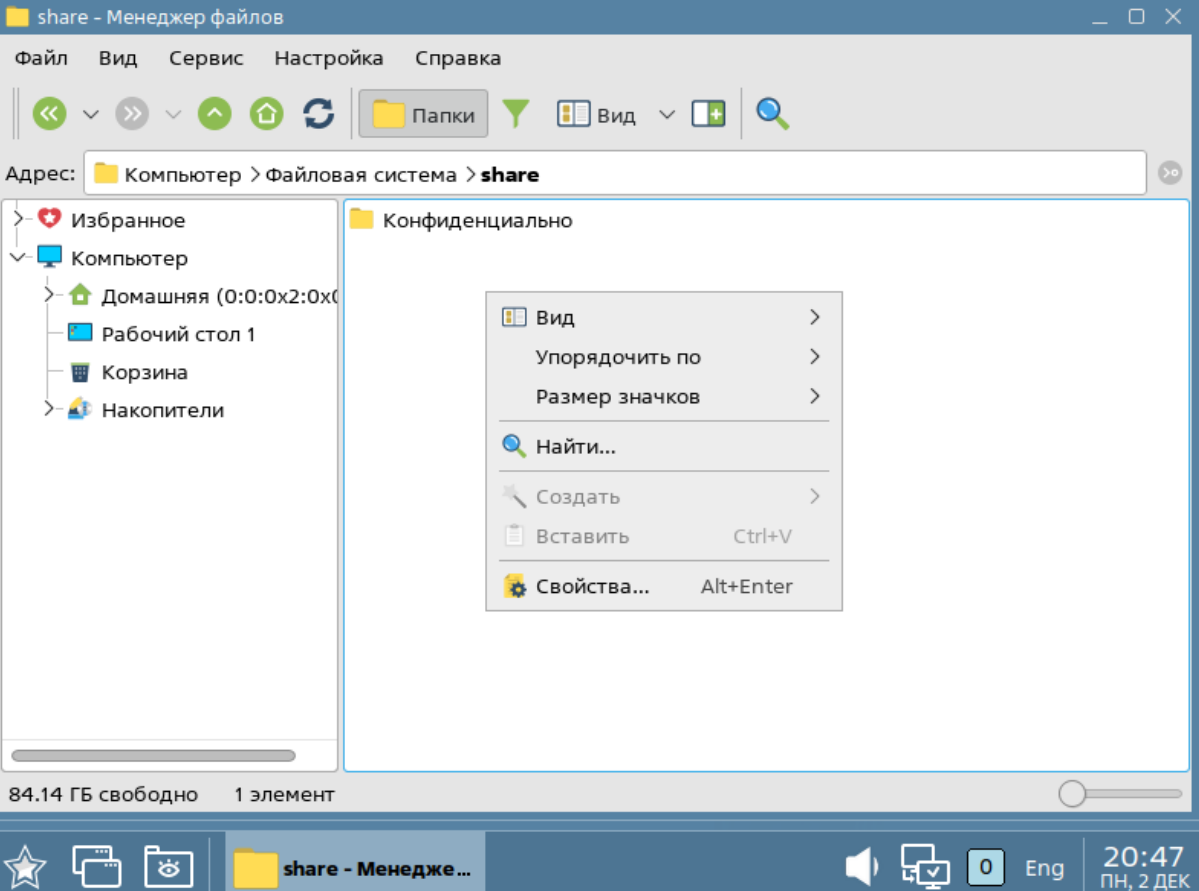

Создание новой папки также будет запрещено, так как уровень конфиденциальности папки «Общедоступно» меньше текущего уровня конфиденциальности сессии пользователя.

Если зайди в систему «user1» под уровнем «Общедоступно» с меткой «Персонал» (рисунок 1.20) и попробовать создать новый документ в этой папке, то также будет запрещено, поскольку у папки отсутствует мандатная категория «Персонал» (рисунок 1.21).

Рисунок 1.20 – Авторизация под уровнем «Общедоступно» и с категорией «Персонал»

Рисунок 1.21 – Запрет на редактирование папки

Если создать текстовый документ на рабочем столе, то действие будет выполнено успешно, поскольку это связано с тем, что для каждого уровня конфиденциальности создается собственный рабочий стол пользователя.

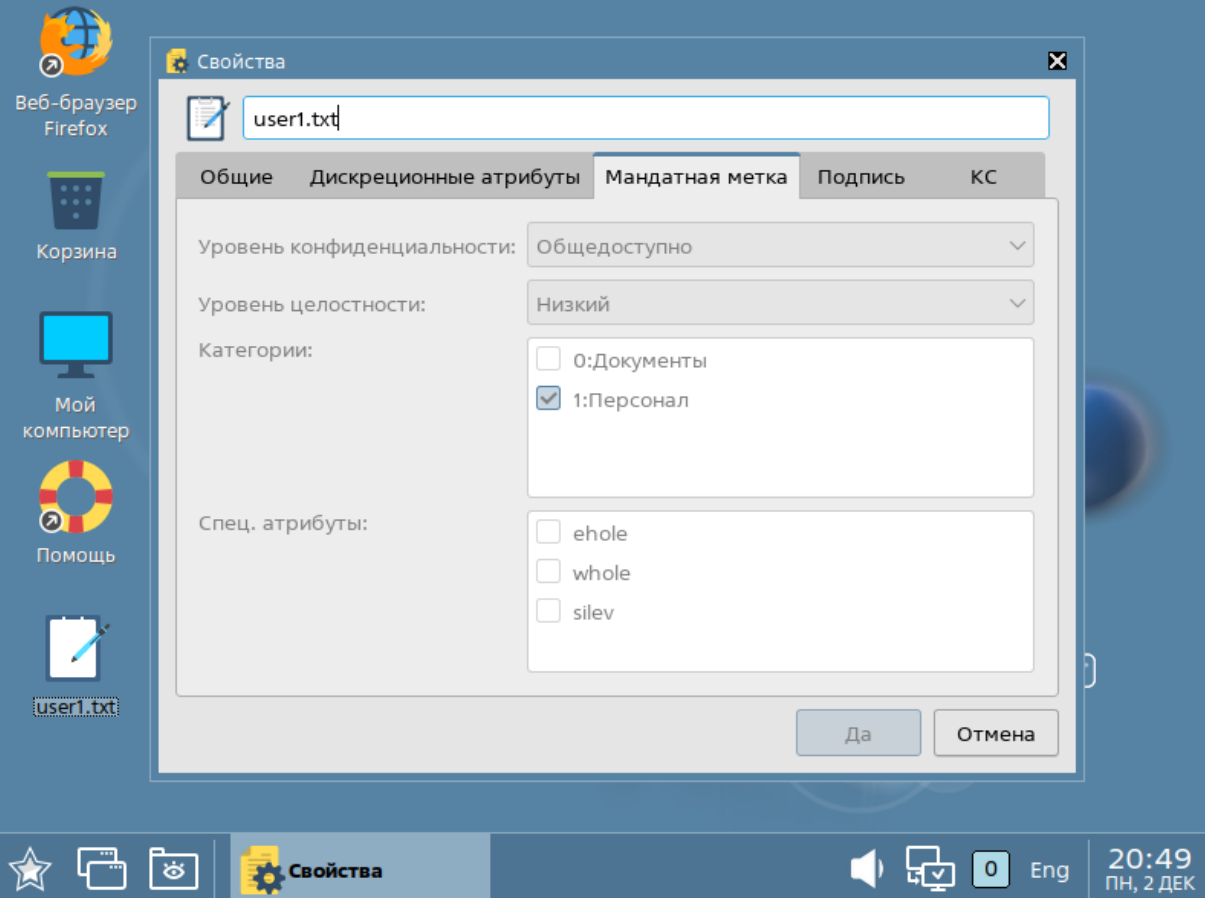

На рисунке 1.22 можно увидеть открытые свойства документа в разделе «Мандатная метка», где можно увидеть все метки, присвоенные документу.

Рисунок 1.22 – Мандатные метки созданного документа

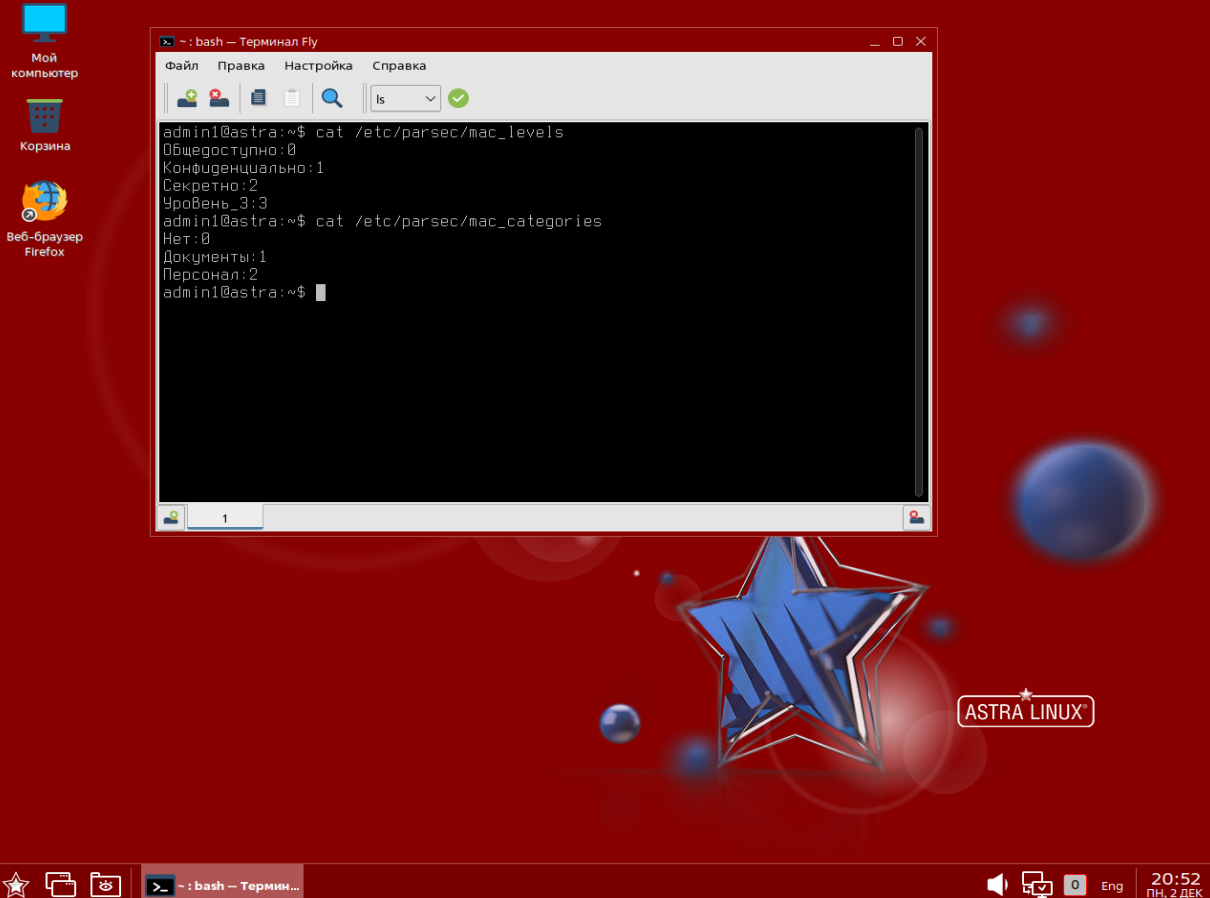

На рисунке 1.23 показана настройка параметров мандатного управления доступом и мандатного контроля целостности и вывод неиерархических категорий в системе через команды в терминале.

Рисунок 1.23 – Уровни доступа в системе и Неиерархические категории в системе

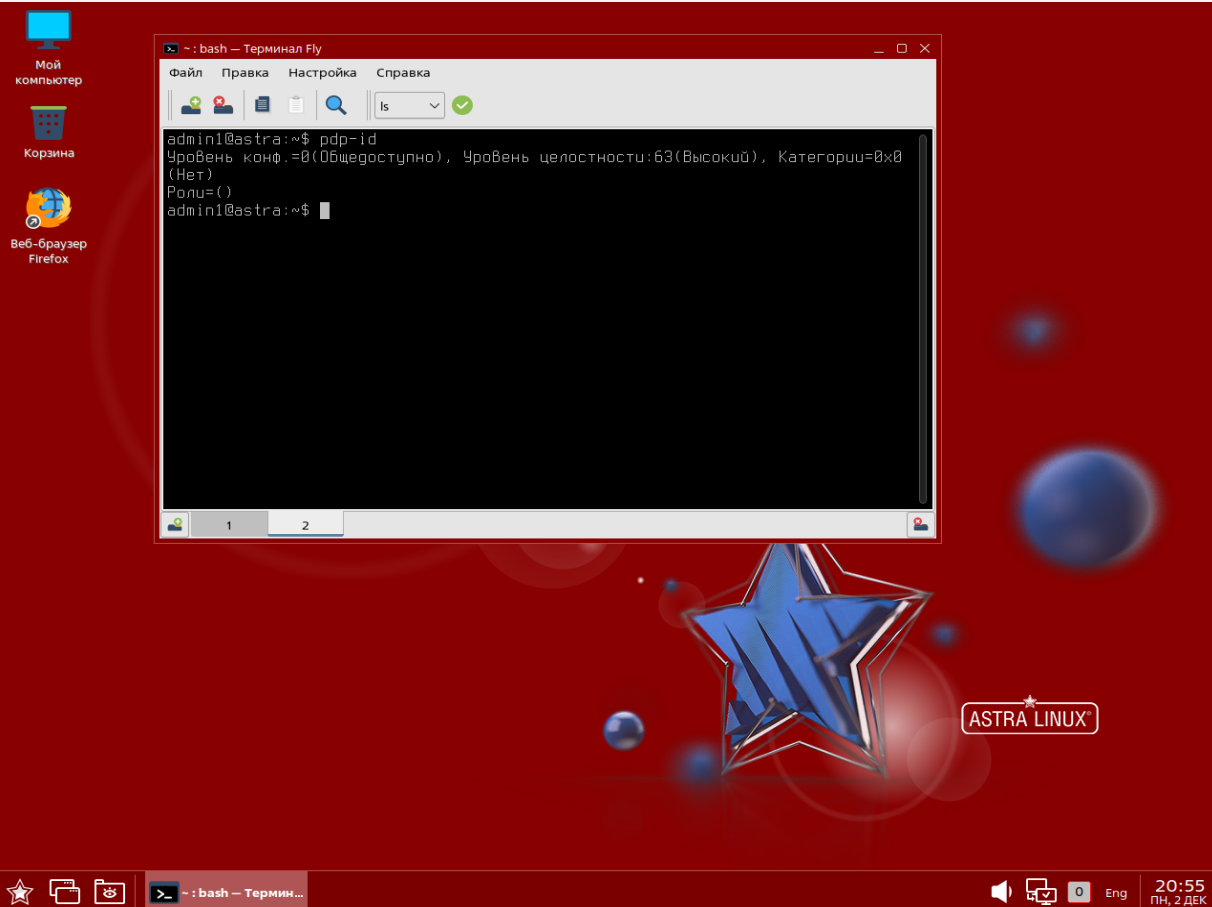

Также через команды в терминале можно просмотреть параметры текущей сессии (рисунок 1.24).

Рисунок 1.24 – Просмотр параметров текущей сессии

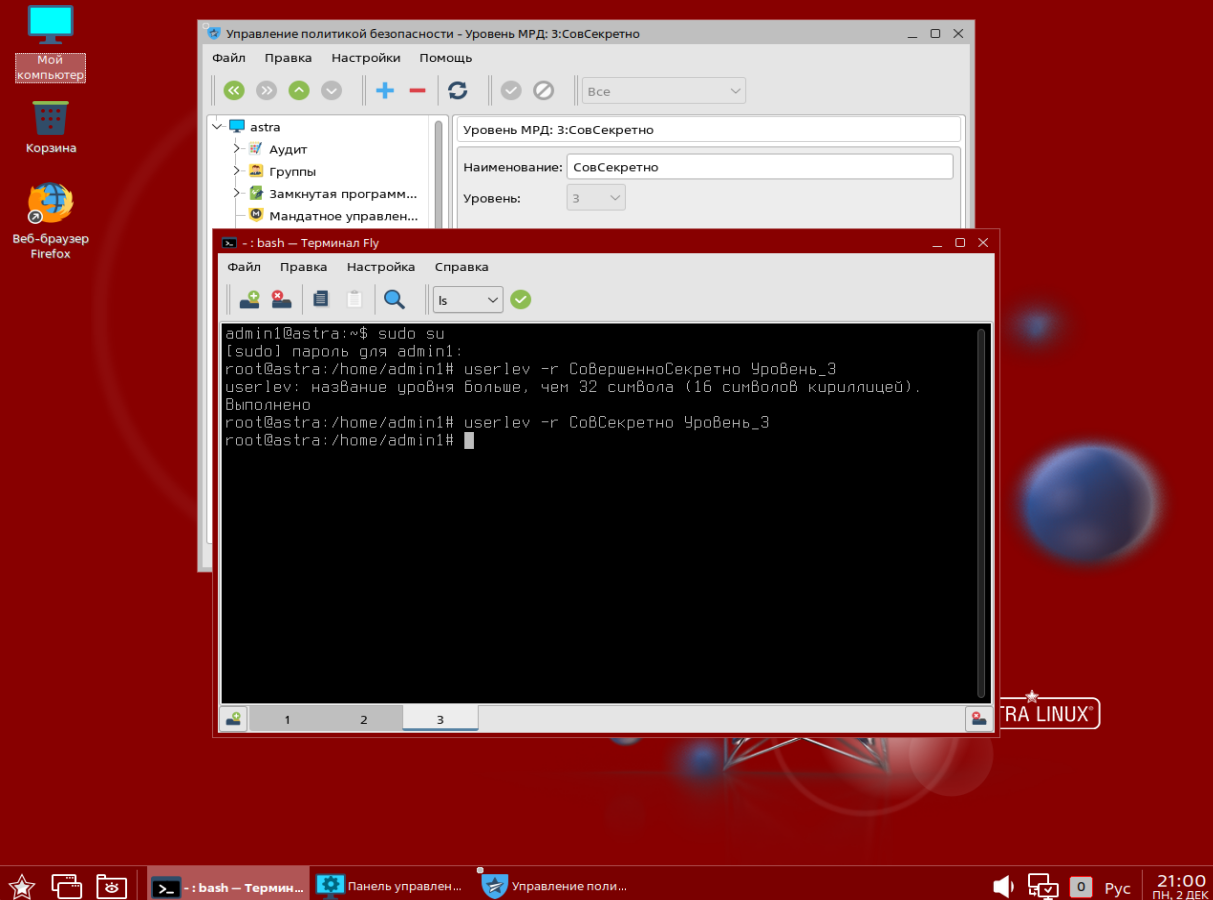

Далее через консоль был совершен переход к учетной записи root, переименован последний уровень конфиденциальности (рисунок 1.25).

Рисунок 1.26 – Переключение на учетную запись root и переименование уровня конфиденциальности

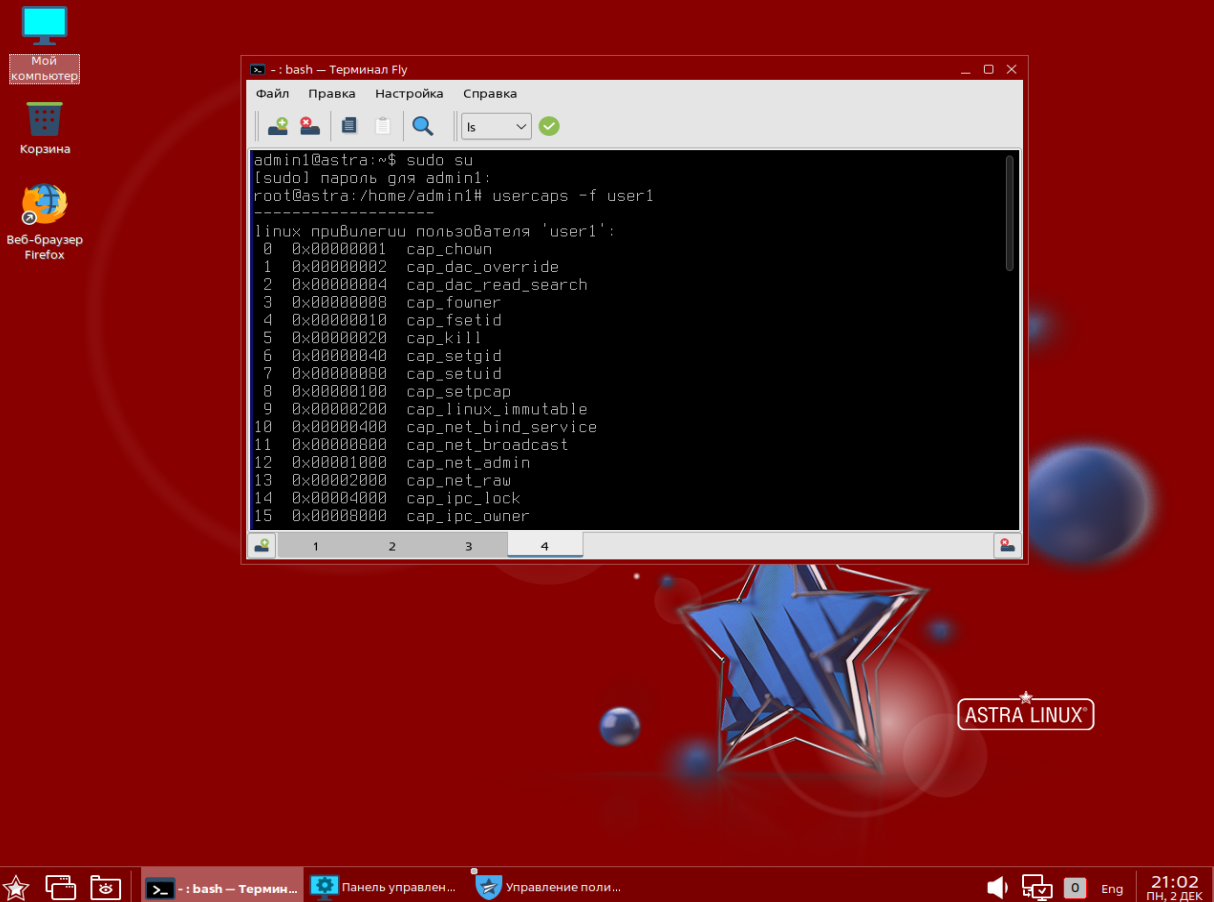

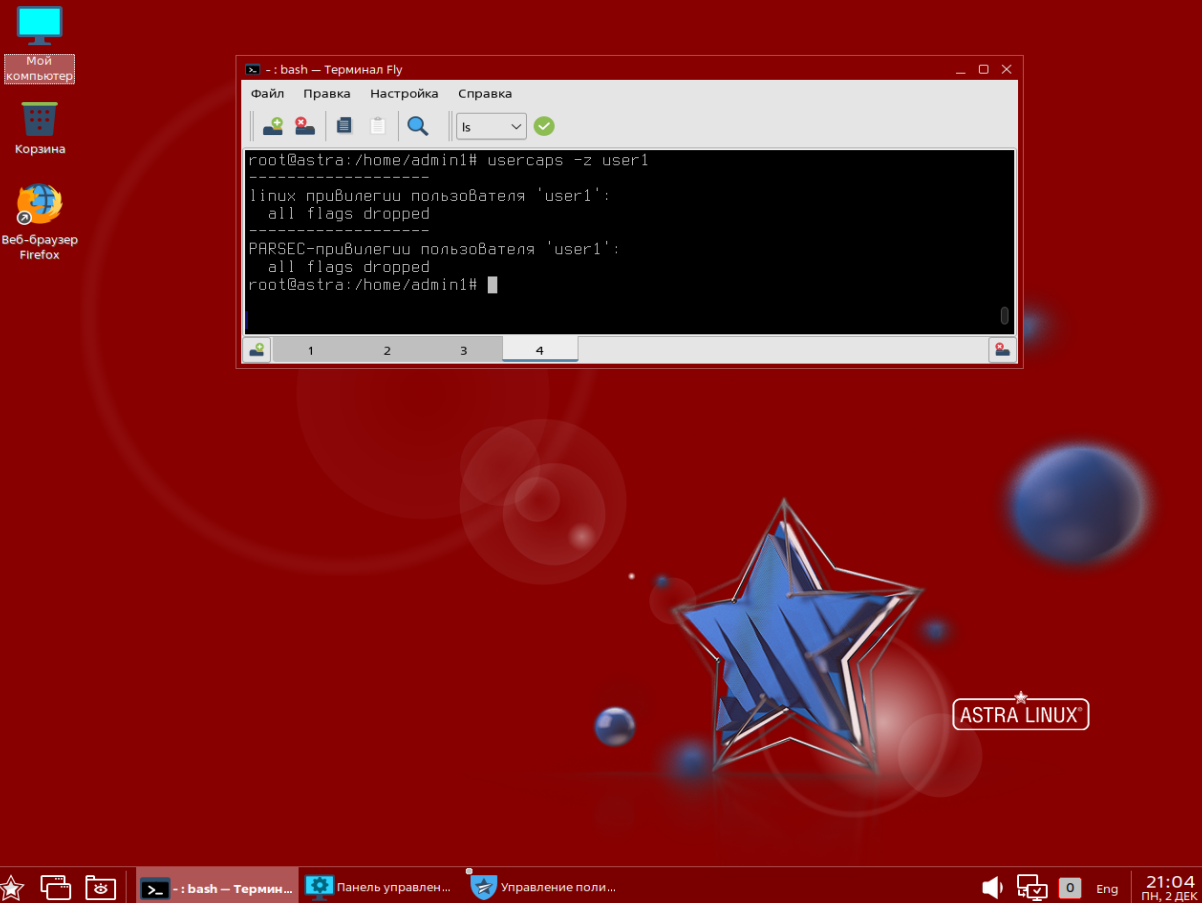

Далее пользователю «user1» были присвоены все доступные привилегии (рисунок 1.27) и затем обратно отобраны (рисунок 1.28).

Рисунок 1.27 – Присвоение привилегий

Рисунок 1.28 – Отбор у пользователя всех имеющихся привилегий

2 ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

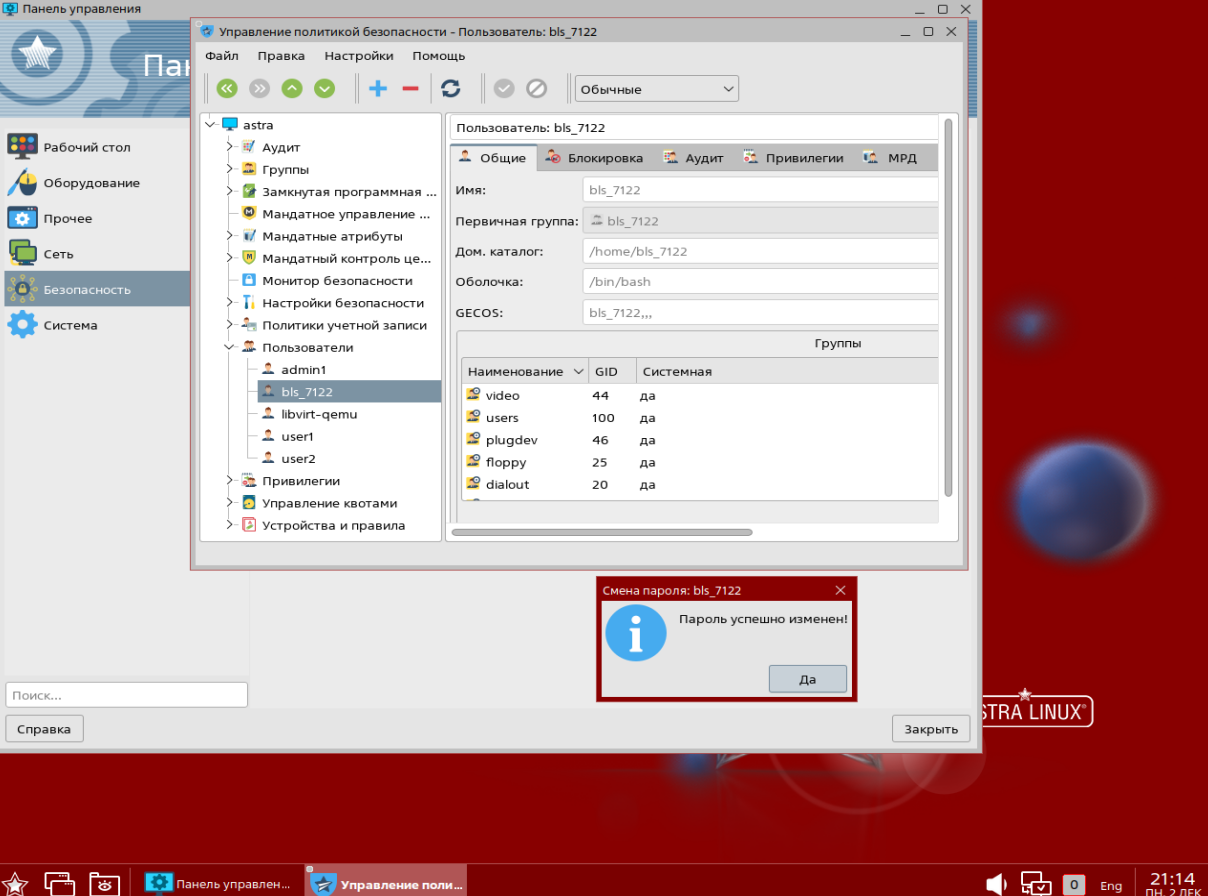

1. Необходимо создать учетную запись с именем, состоящим из учебной группы и инициалов (рисунок 2.1).

Рисунок 2.1 – Создание собственного пользователя

Далее были заданы учетной записи минимальный уровень конфиденциальности общедоступно, максимальный совершенно секретно (рисунок 2.2).

Рисунок 2.2 – Уровни конфиденциальности

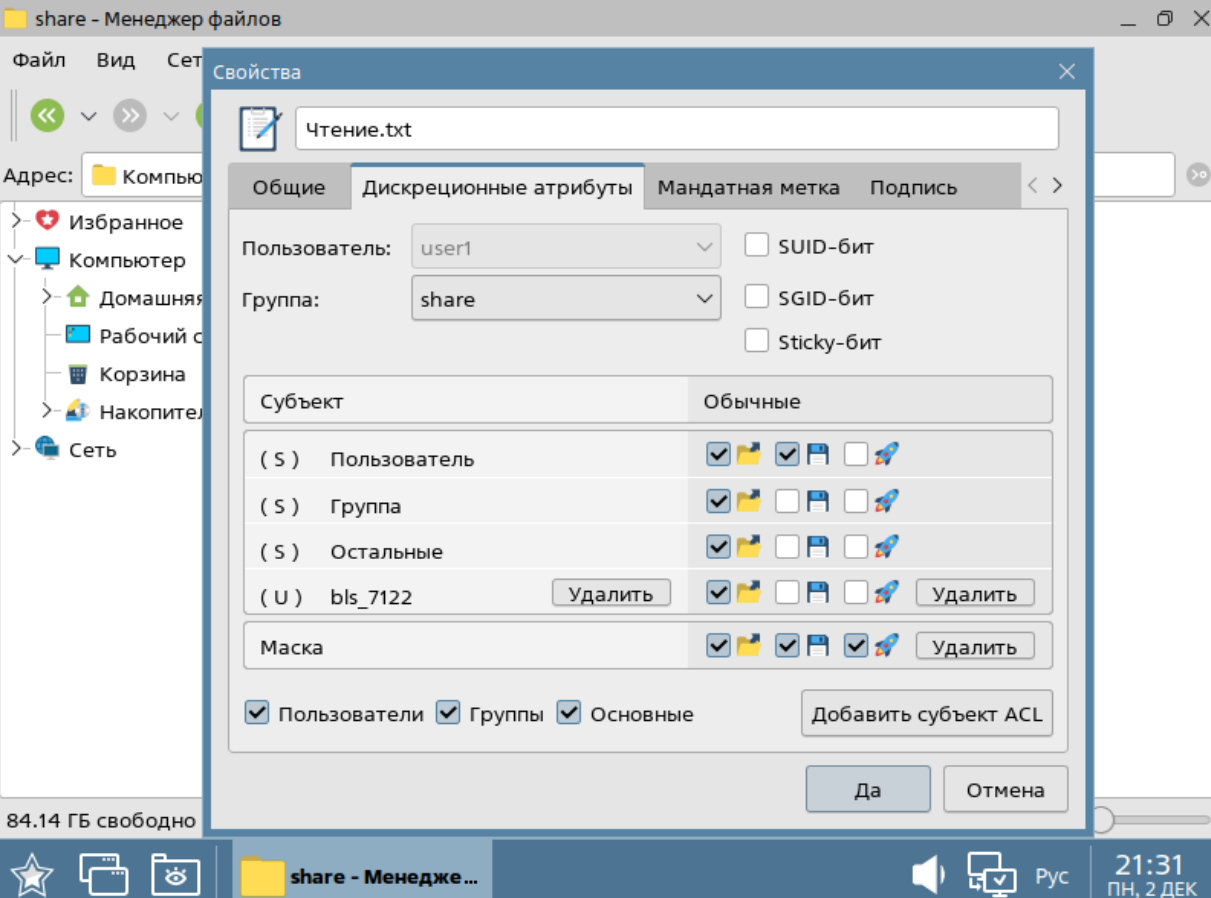

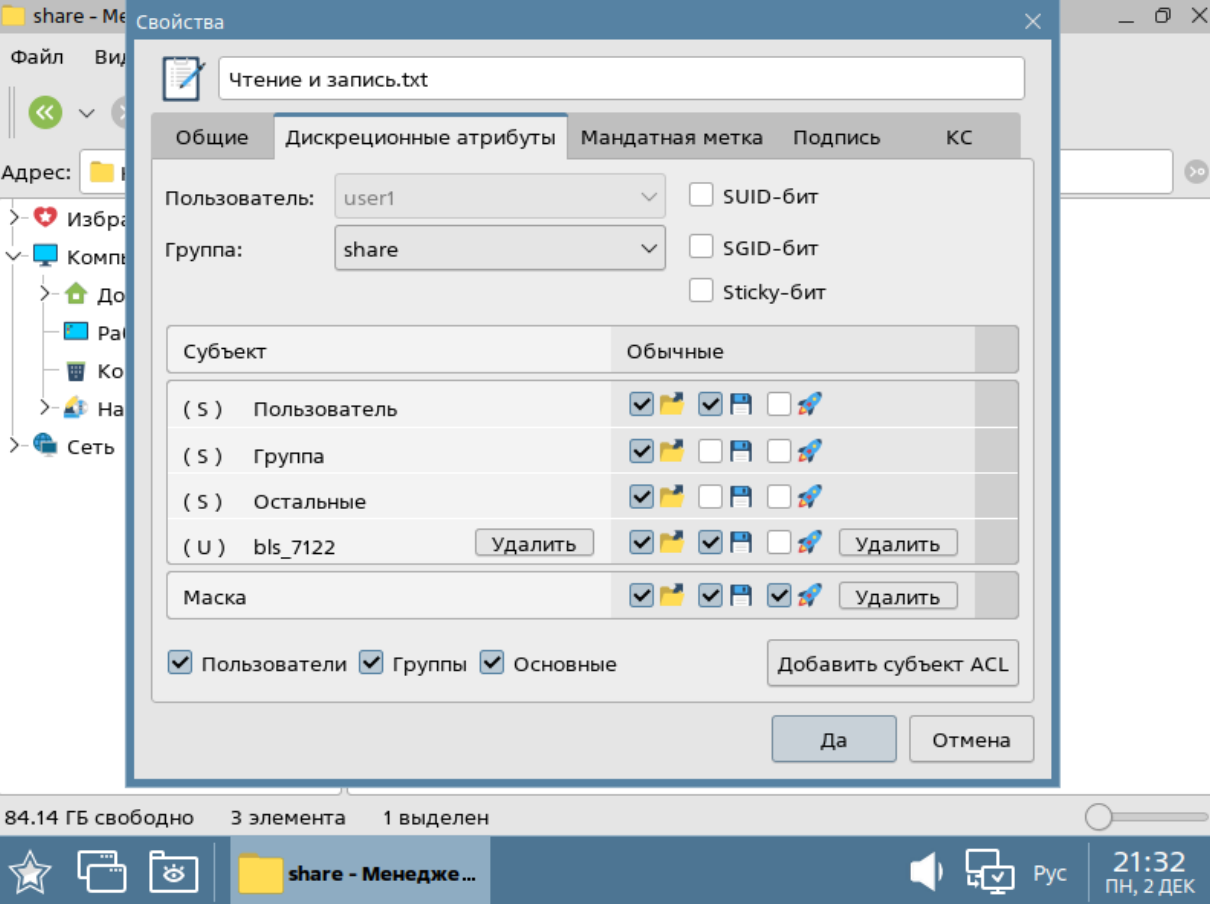

2. Затем, нужно создать два документа от имени учетной записи «user1» в папке «Конфиденциально» и добавить права доступа пользователю «bls_7122», одному документу на чтение, второму на чтение и запись (рисунок 2.3 и 2.4).

Рисунок 2.3 – Права доступа для файла «Чтение»

Рисунок 2.4 – Права доступа для файла «Чтение и запись»

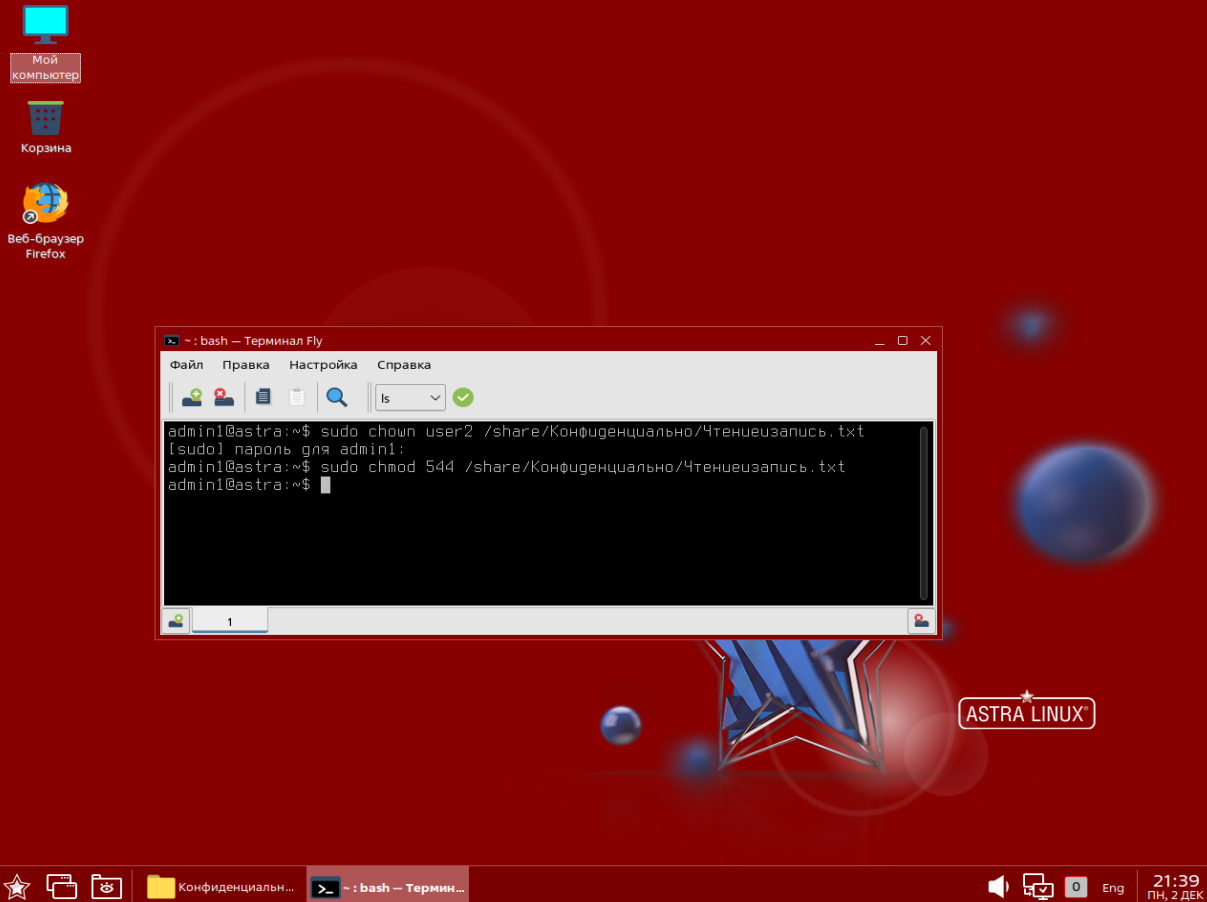

3. Далее с помощью консольных команд необходимо изменить владельца второго документа на «user2», выдать ему разрешение на чтение и исполнение (рисунок 2.5).

Рисунок 2.5 – Изменение владельца

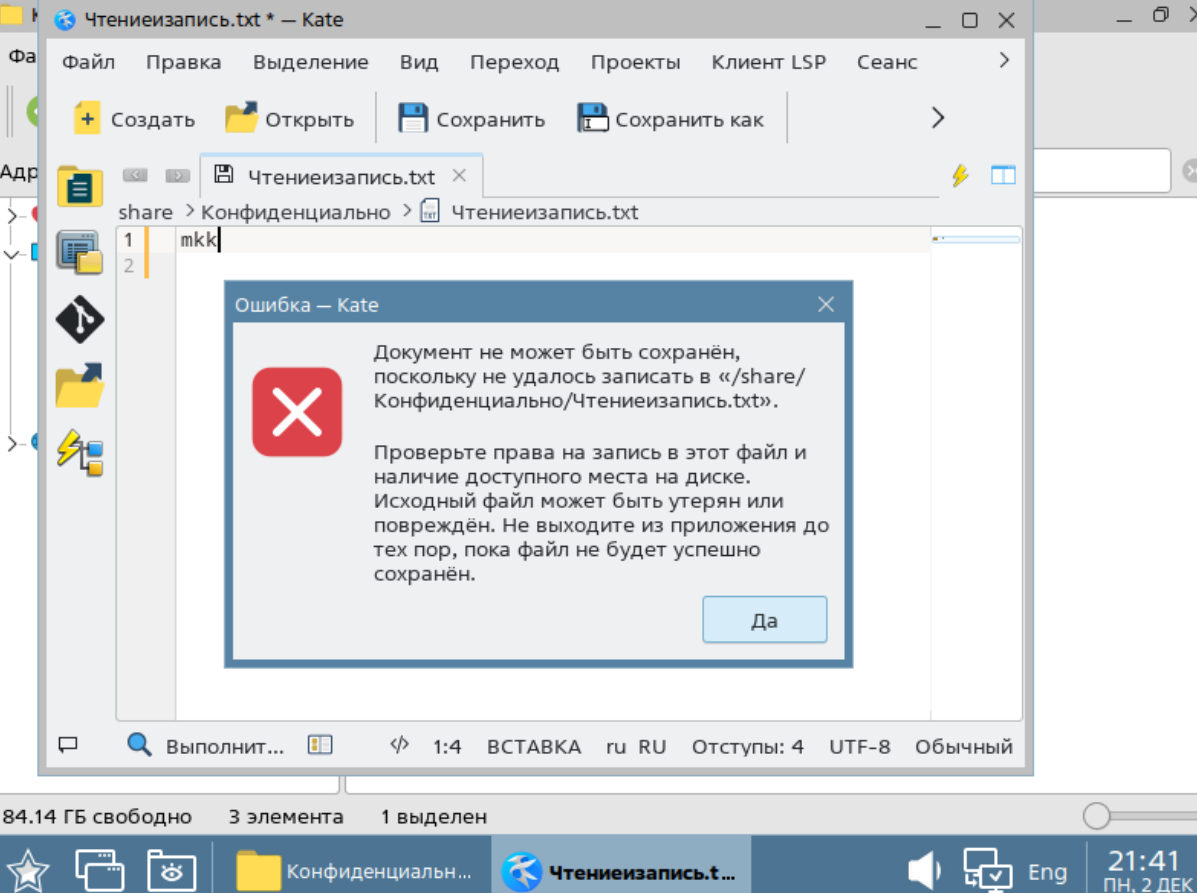

4. В данном шаге была проверена корректность работы механизма разграничения прав доступа (рисунок 2.6).

Рисунок 2.6 – Запрет на изменение

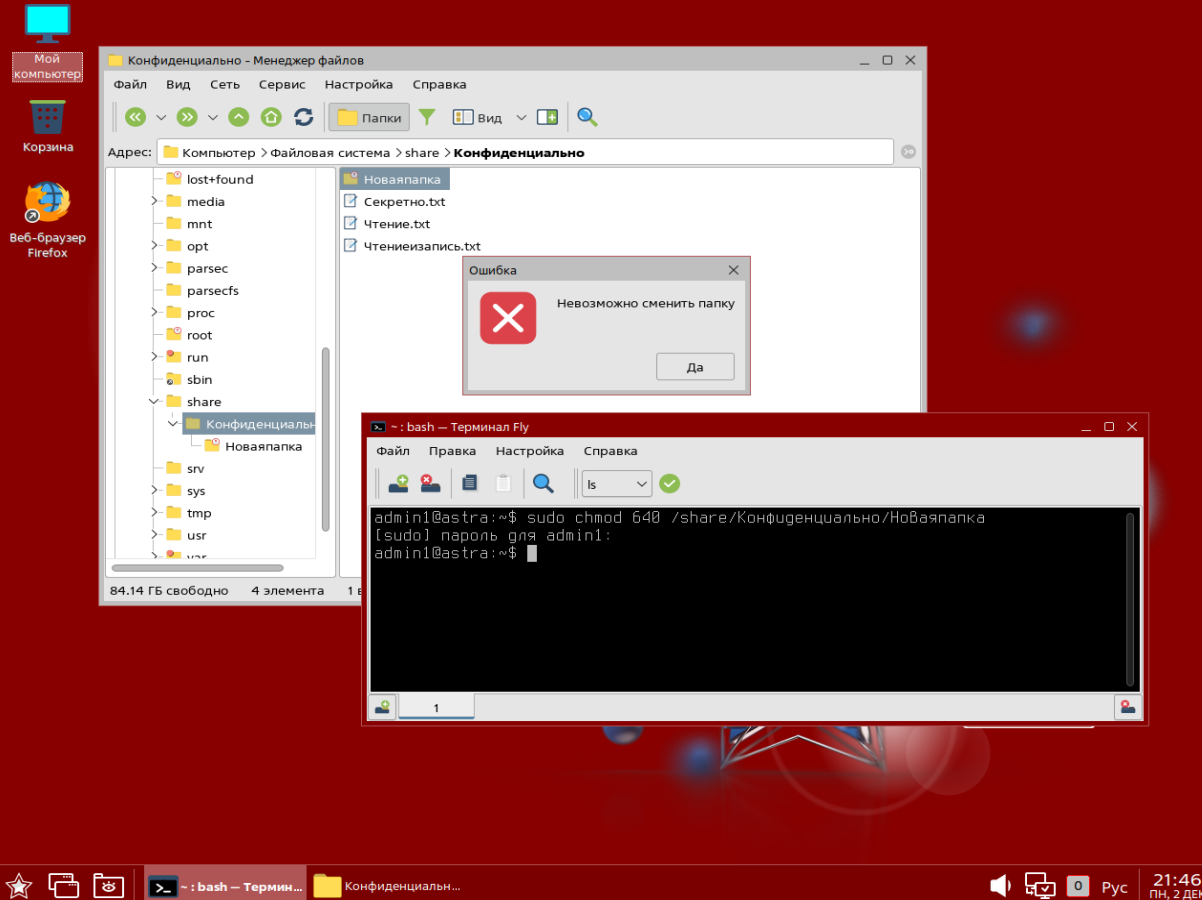

5. Необходимо создать новую папку в каталоге «Конфиденциально» и задать права доступа к данной папке с помощью терминала, выдав права владельцу на чтение и запись, группе владельца только на чтение, остальным пользователям без прав доступа и показать корректность настроенных прав с помощью графического интерфейса (рисунок 2.7).

Рисунок 2.7 – Разграничение прав доступа и проверка на корректность

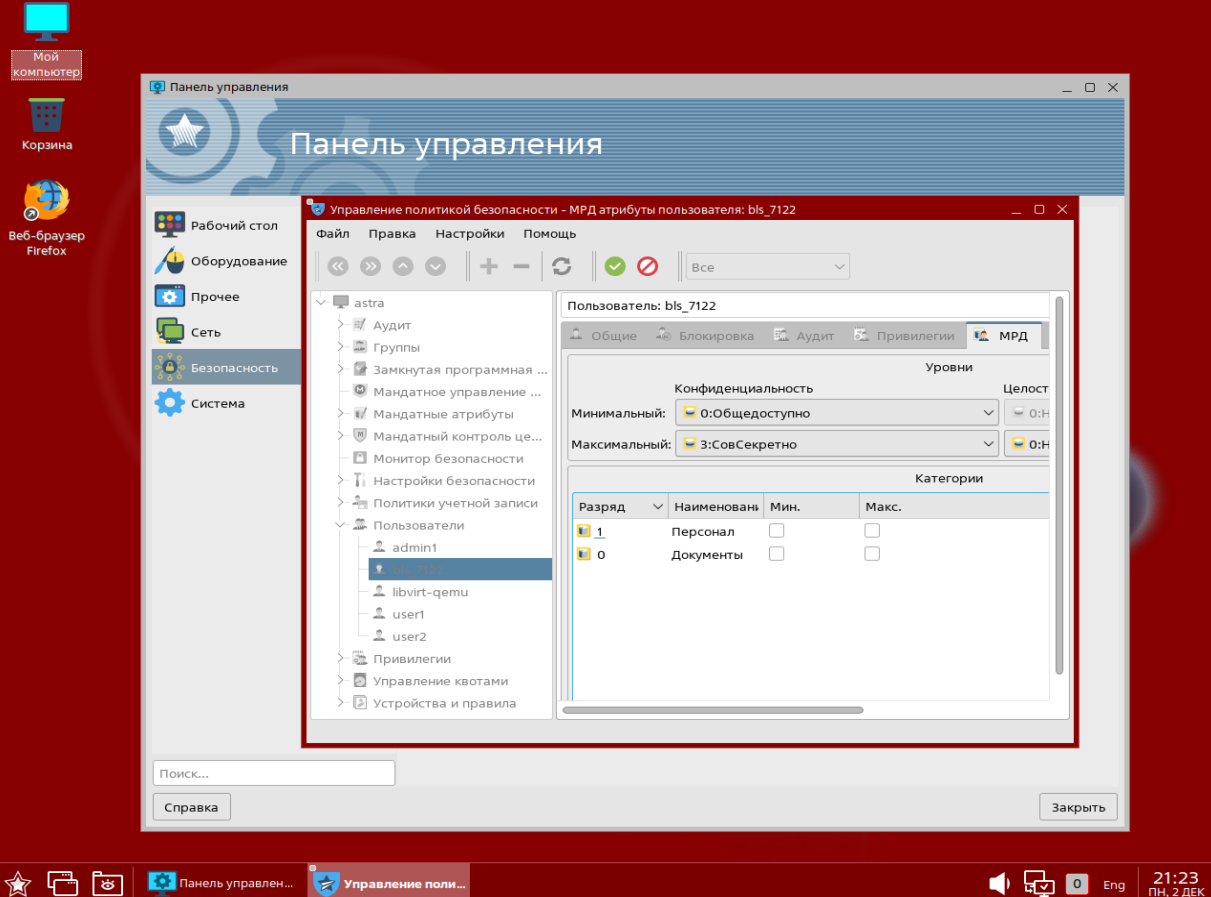

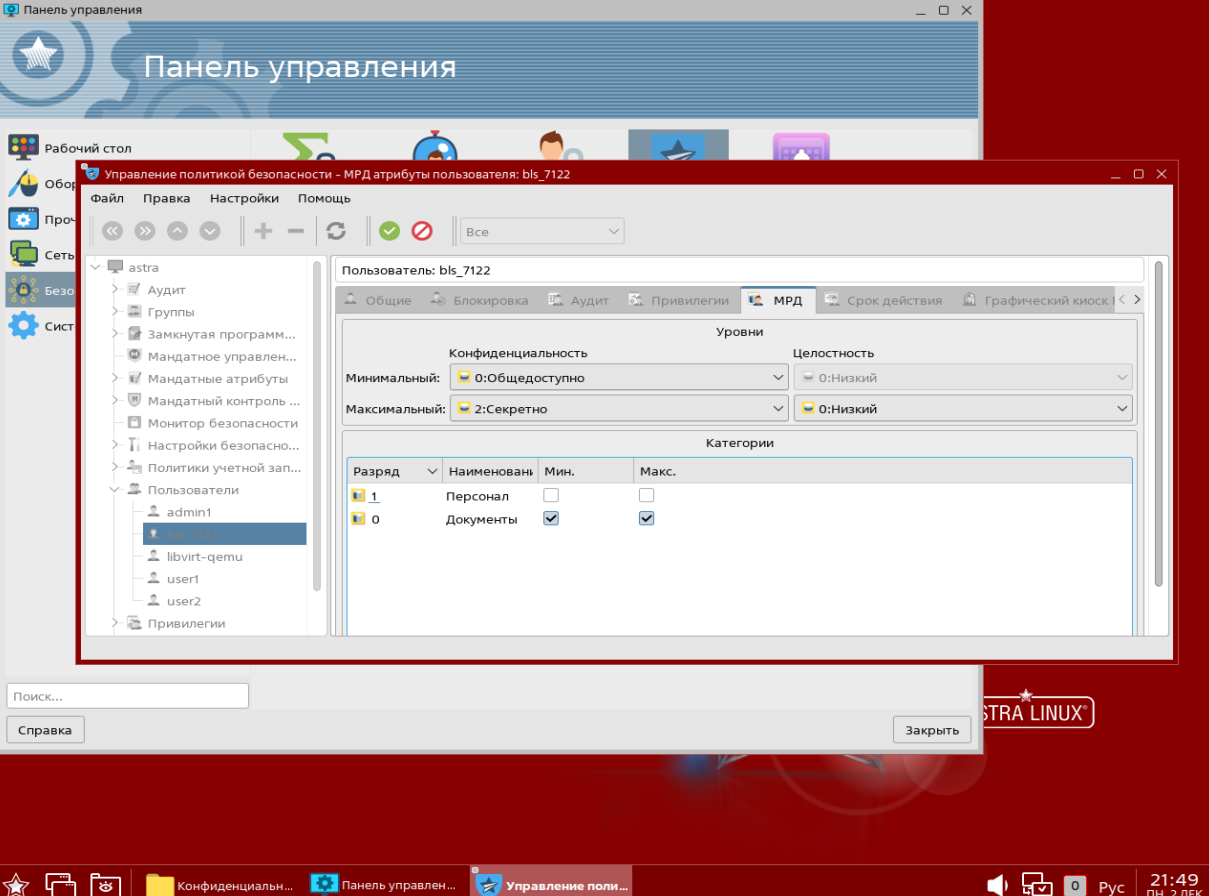

6. Далее необходимо изменить уровни конфиденциальности и категории созданному пользователю «bls_7122» по следующим критериям: минимальный уровень «Общедоступно» и максимальный «Секретно», минимальную и максимальную категорию «Документы» (рисунок 2.8).

Рисунок 2.8 – Изменение уровней конфиденциальности и категорий

Заключение

В ходе выполнения данной лабораторной работы были изучены механизмы дискреционного и мандатного разграничения доступа в операционной системе Astra Linux.