БОС 2 / Основные лабы / Болтушкин Л.С., группа 712-2, лабораторная 5

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ОГРАНИЧЕННОЕ ИСПОЛЬЗОВАНИЕ ПРОГРАММ

Отчет по лабораторной работе №5

по дисциплине «Безопасность операционных систем»

Вариант №3

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ С.А. Пашкевич

__________

Томск 2024

Введение

Целью данной лабораторной работы является ознакомление и практическое применение встроенных средств ограничения использования программ в ОС Windows 10.

Политики ограниченного использования программ позволяют осуществлять идентификацию программ, запускаемых в ОС семейства Windows и управлять возможностью их выполнения на локальном компьютере.

Политики ограниченного использования программ (ПОИП) – это вид политик безопасности, который позволяет администраторам разрешить или запретить использовать программные приложения. Применение основано на использовании алгоритма хеширования файла, связи путей файлов с программным обеспечением, сертификата издателя программного обеспечения или зоны Интернета, в которой работает программное обеспечение

1 ХОД РАБОТЫ

Первым делом был совершен вход в ОС под учетной записью администратора и совершен путь: «Панель управления – Администрирование – Локальная политика безопасности», далее в дереве консоли раскрыт узел «Политики ограниченного использования программ» (ПОИП) (рисунок 1.1).

Рисунок 1.1 – Локальная политика безопасности

Далее был раскрыт объект «Уровни безопасности», в которой включены два уровня: «Не разрешено», означающее запрет на запуск любого ПО, кроме разрешенного в ПОИП и «Неограниченный», означающий возможность работы с ПО в соответствии с правами пользователя. По умолчанию был выставлен «Неограниченный» уровень (рисунок 1.2).

Рисунок 1.2 – Выбор уровня безопасности

Для применения ПОИП к локальным администраторам необходимо дважды кликнуть тип объекта «Принудительный» (в Windows 10 – «Применение») и выбрать в 2 пункте «всех пользователей» (рисунок 1.3).

Рисунок 1.3 – Настройка дополнительных параметров

В пункте «Назначенные типы файлов» раздела ПОИП уже имеется список назначенных типов файлов, используемый для всех правил. Для того, чтобы определить с какими типами файлов будет работать ПОИП необходимо выбрать пункт «Назначенные типы файлов» (рисунок 1.4).

Рисунок 1.4 – Список файловых типов ПОИП

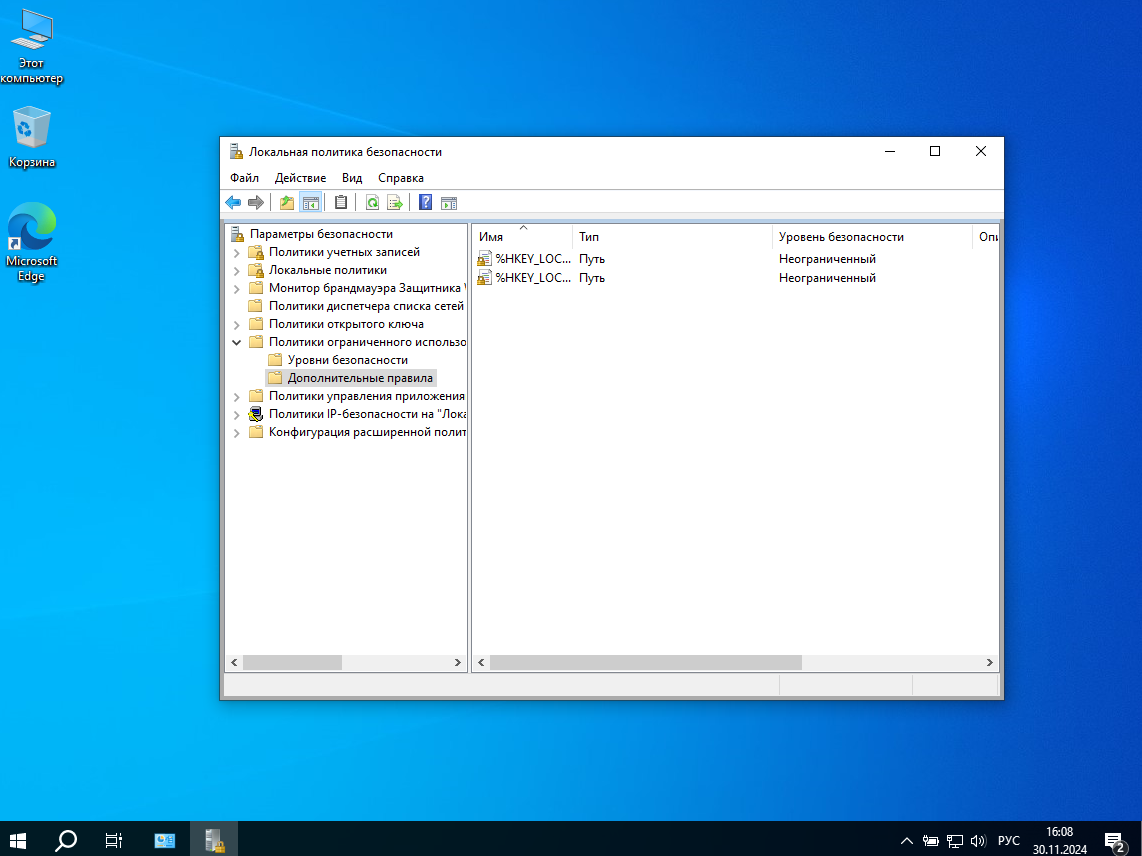

В пункте «Дополнительные правила» можно увидеть 2 правила пути. Они обеспечивают запуск ОС при выбранном по умолчанию уровне безопасности «Не разрешено» (рисунок 1.5).

Рисунок 1.5 – Вкладка «Дополнительные правила»

В шапке локальной политики безопасности необходимо выбрать «Действие», далее «Создать правило для хэша» и в появившемся окне при помощи кнопки «Обзор» указать файл, работу с которым нужно запретить, информация о нем заполнится автоматически (рисунок 1.6).

Рисунок 1.6 – Создание правила для хэша

Для проверки хэширования был запущен файл «Яндекс Музыка.exe», после чего отображается сообщение, информирующее пользователя о запрете запуска файла (рисунок 1.7).

Рисунок 1.7 – Сообщение о запрете открытия

По аналогии с правилом хэша необходимо создать правило пути, для примера был выбран Microsoft Edge (рисунок 1.8).

Рисунок 1.8 – Создание правила для пути

При попытке открыть Microsoft Edge открывается аналогичное окно с Яндекс Музыкой (рисунок 1.9).

Рисунок 1.9 – Уведомление о заблокированном приложении

В правиле для пути имеется возможность использовать системные переменные, такие как «%programfiles%», «%systemroot%», «%userprofile%», «%windir%», «%appdata%» и «%temp%», а также переменные окружения.

Переменные окружения создаются следующим образом: в свойствах системы по пути «Пуск – Панель управления – Система» во вкладке «Дополнительно» необходимо нажать на кнопку «Переменные среды» и далее кнопку «Создать» (рисунок 1.10).

Рисунок 1.10 – Создание переменных окружения

Создаваемые «Правила для зоны Интернета» применяются только к пакетам установщика программ Windows, добавление зон происходит с помощью свойств обозревателя «Internet Explorer» во вкладке безопасность,

Чтобы создать такое правило, необходимо получить сертификат. В данном случае это было сделано на примере «BootVis-Tool», поскольку это приложение имеет цифровые подписи, для этого необходимо скачать «BootVis-Tool» и в свойствах файла найти уже вкладку «Цифровые подписи» (рисунок 1.11).

Рисунок 1.11 – Цифровые подписи файла

Информация по кнопке «Сведения» можно увидеть на рисунке 1.12.

Рисунок 1.12 – Состав цифровой подписи

Если нажать на кнопку «Просмотр сертификата» можно просмотреть всю информацию о нем, в том числе действителен ли сертификат (рисунок 1.13).

Рисунок 1.13 – Сертификат

Далее была выбрана вкладка «Состав» и затем «Копировать в файл», при помощи мастера экспорта сертификатов был сохранен сертификат под именем «Microsoft.cer» и с форматом сохранения – X.509 (рисунок 1.14).

Рисунок 1.14 – Мастер экспорта сертификатов

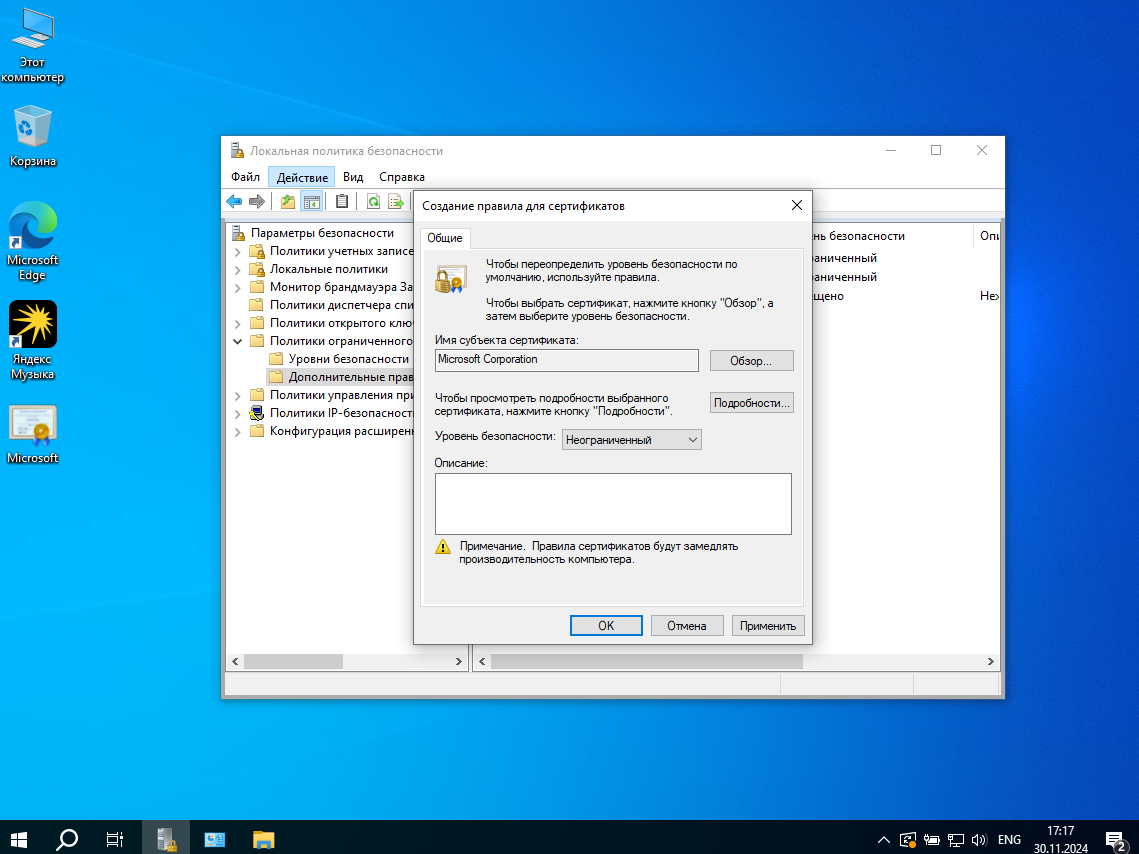

Далее в дополнительных правилах было создано правило для сертификата и выставлен уровень безопасности «Неограниченный» (рисунок 1.15).

Рисунок 1.15 – Окно правила для сертификата

Также можно создавать правило для зоны сети (рисунок 1.16).

Рисунок 1.16 – Правило для зоны сети «Интернет»

По окончанию данной лабораторной работы были реализованы все возможные правила (рисунок 1.17).

Рисунок 1.17 – Дополнительные правила

2 ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

Согласно варианту №3 необходимо создать политику ограничения использования программ, которая будет удовлетворять следующим требованиям:

в) не ограничивает использование программных библиотек, таких как «DLL»;

г) право выбора доверенных издателей разрешено всем, кроме локальных администраторов;

д) запрещает запуск любых программ в качестве уровня безопасности по умолчанию;

е) разрешает запуск любых программ из папок: «C:\WINDOWS», «C:\Program Files», «C:\Documents and Settings\LocalService», «C:\Documents and Settings\All Users»;

Выполнение пункта «в» и «г» представлено на рисунке 2.1.

Рисунок 2.1 – Свойства «Применение»

Выполнение пункта «д» изображено на рисунке 2.2.

Рисунок 2.2 – Запрет на запуск любых программ

Выполнение пункта «е», где выставлено разрешение запуска любых программ из определенных папок представлено на рисунке 2.3.

Рисунок 2.3 – Запуск программ из папок через созданные правила для пути

Заключение

В ходе выполнения данной лабораторной работы были изучены политики ограниченного использования программ (ПОИП) и получены навыки применения встроенных средств ограничения использования программ в ОС Windows 10.