БОС 2 / Основные лабы / Болтушкин Л.С., группа 712-2, лабораторная 4

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

РАЗГРАНИЧЕНИЕ ДОСТУПА К УСТРОЙСТВАМ

Отчет по лабораторной работе №4

по дисциплине «Безопасность операционных систем»

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ С.А. Пашкевич

__________

Томск 2024

Введение

Целью данной лабораторной работы является практическое изучение принципов разграничения доступа к устройствам на основе программного обеспечения продукта DeviceLock.

1 ХОД РАБОТЫ

1.1 Настройка DeviceLock Service Settings Editor

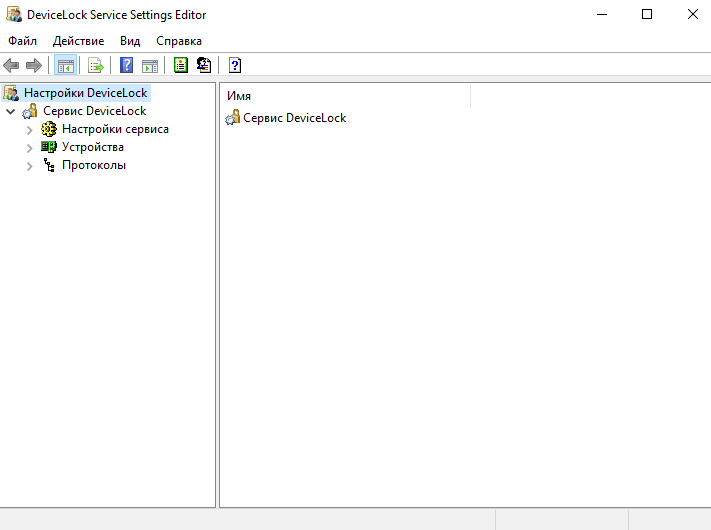

Для начала был установлен и запущен DeviceLock Service Settings Editor (рисунок 1.1).

Рисунок 1.1 – DeviceLock

Далее необходимо было подключить консоль к управляемому компьютеру и перейти во вкладку «Настройка сервиса – Администраторы DeviceLock» и добавить в качестве администратора DeviceLock учетную запись «admin» (рисунок 1.2).

Рисунок 1.2 – Добавление администратора DeviceLock

1.2 Разграничение доступа к устройствам

Разрешения для устройств представлены на рисунке 1.3.

Рисунок 1.3 – Разрешения для устройств

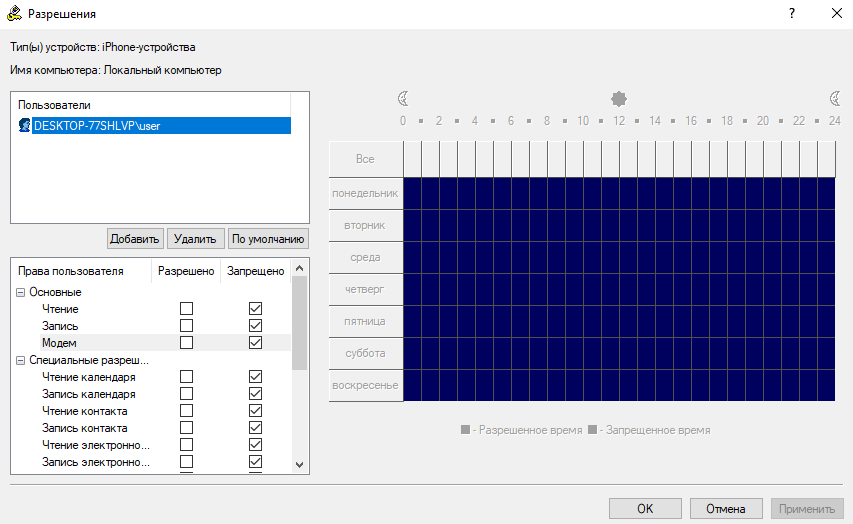

Далее был выставлен запрет для учетной записи «user» к iPhone-устройству (рисунок 1.4).

Рисунок 1.4 – Разрешения для iPhone-устройства

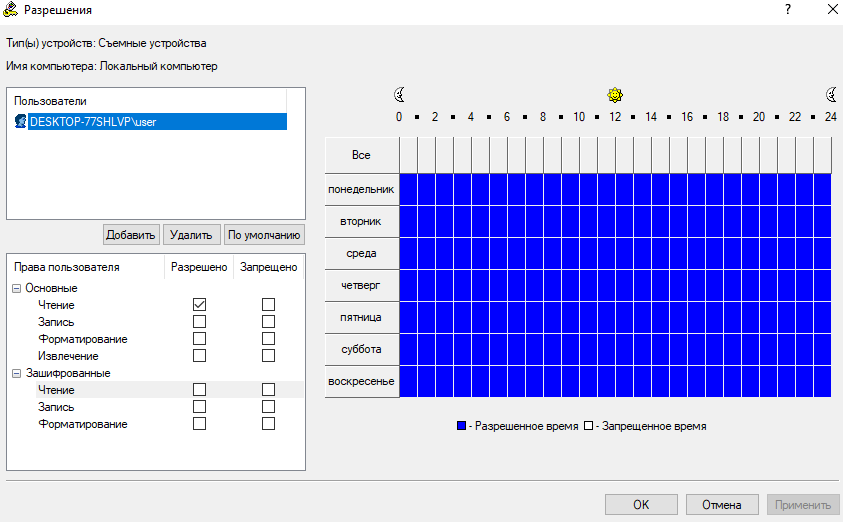

Также в разрешениях пользователю «user» было разрешено только чтение файлов со съемных носителей (рисунок 1.5).

Рисунок 1.5 – Разрешения для съемных устройств

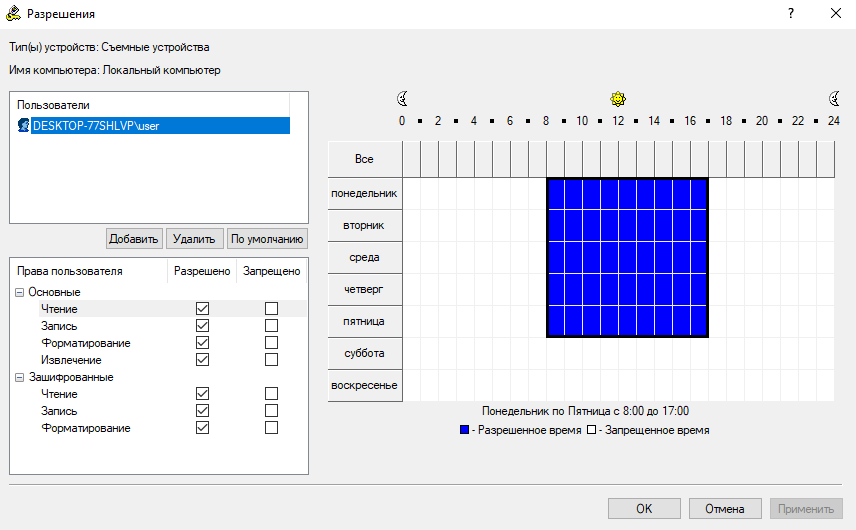

Далее пользователю «user» был выставлен полный доступ к съемным устройствам, но только в будние дни и с 8:00 до 17:00 (рисунок 1.6).

Рисунок 1.6 – Разграничения доступа к устройствам по дням недели и времени суток в определенный промежуток

1.3 Белый список устройств

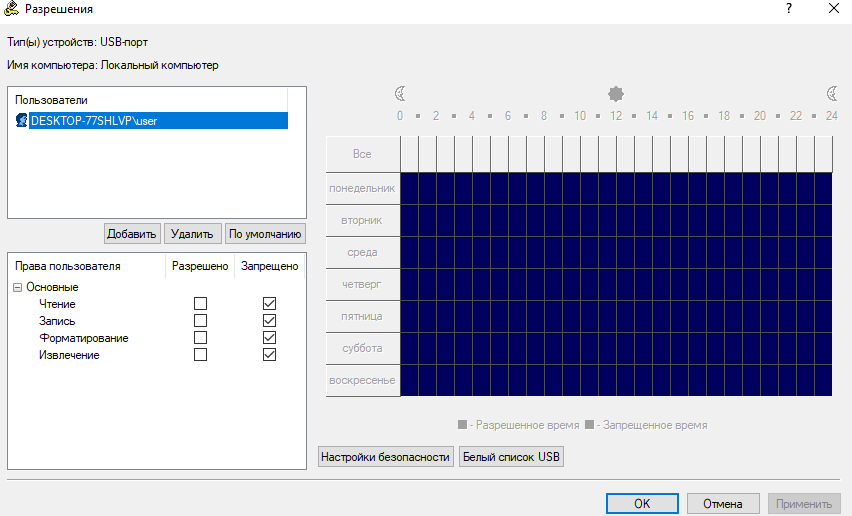

Далее был выставлен запрет на доступ к USB-порту учетной записи «user» (рисунок 1.7).

Рисунок 1.7 – Разрешения для USB-порта

Так как разграничению доступа подвергаются все USB-устройства, возникает необходимость делать исключения для USB-устройств, разрешённых к использованию в организации.

Исключения можно указывать двумя способами:

− через «Настройки безопасности» (рисунок 1.8);

− через «Белый список» на основе идентификации модели или конкретного экземпляра устройства.

Рисунок 1.8 – Настройки безопасности

Если в «Настройках безопасности» включить настройки управления каким-либо классом устройств, то к устройствам этого класса применяется разграничение доступа. Если настройка отключена, то использовать устройства данного класса могут все пользователи.

При использовании белого списка есть два варианта идентификации устройств:

1) Device Model – описывает все устройства одной и той же модели.

2) Unique Device – описывает конкретное уникальное устройство.

На рисунке 1.9 представлен «Белый список» для USB-устройств

Рисунок 1.9 – Белый список USB-устройств

Результат добавления в «Базу данных устройств» тех USB-устройств, к которым необходимо разрешить доступ представлен на рисунке 1.10.

Рисунок 1.10 – База данных USB-устройств

Далее пользователю «user» был предоставлен доступ к USB-устройству из базы данных (рисунок 1.11).

Рисунок 1.11 – Добавление устройства в белый список пользователя

1.4 Аудит использования устройств

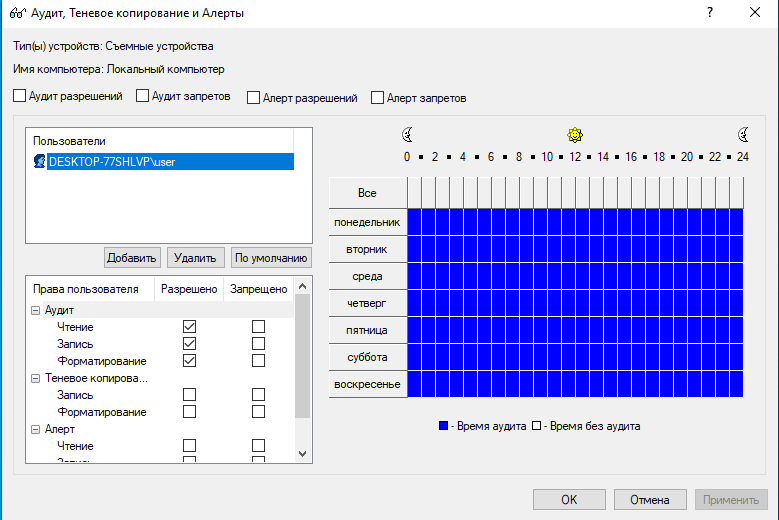

Был совершен переход в раздел «Устройства – Аудит и теневое копирование», где применен аудит к съемным устройства для пользователя «user» (рисунок 1.12).

Рисунок 1.12 – Настройка аудита для съемных устройств

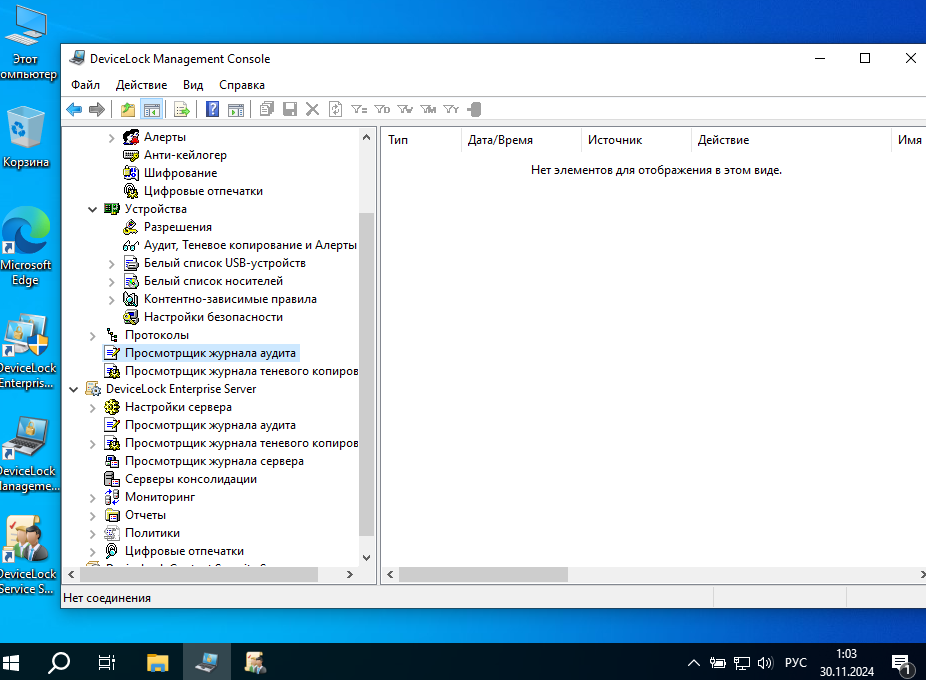

Доступ к результатам аудита можно получить во вкладке «Просмотрщик журнала аудита» (рисунок 1.13).

Рисунок 1.13 – Просмотрщик журнала аудита

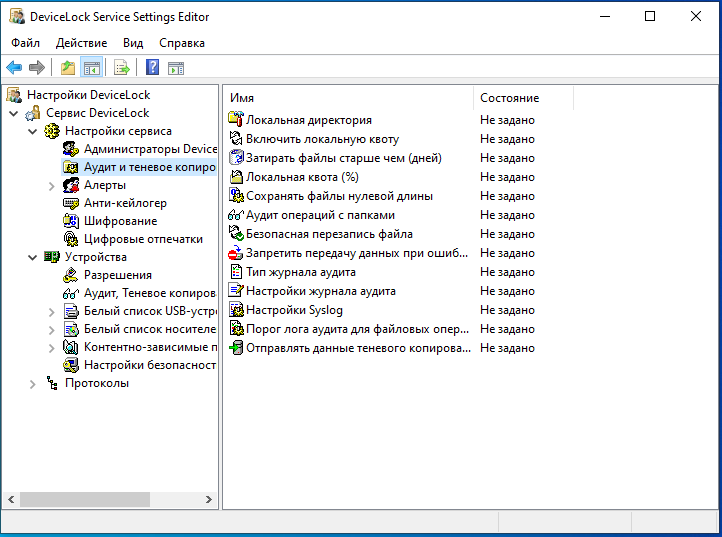

Журналы аудита могут храниться как в стандартных журналах ОС «Windows», так и в журналах DeviceLock, для просмотра этого необходимо перейти во вкладку «Настройка сервиса – Аудит и теневое копирование» (рисунок 1.14).

Рисунок 1.14 – Вкладка «Настройка сервиса – Аудит и теневое копирование»

1.5 Теневое копирование файлов

Теневое копирование позволяет сохранять копии всех файлов, которые пользователь копирует на съемные носители или отправляет на печать. Сохраненные файлы могут быть в дальнейшем проанализированы на предмет наличия в них конфиденциальной информации.

Был совершен переход в раздел DeviceLock «Устройства – Аудит и теневое копирование» и включено для пользователя «user» теневое копирование файлов на съемные устройства (рисунок 1.15).

Рисунок 1.15 – Включение теневого копирования для съемных устройств

Далее необходимо было зайти под учетной записью «user» и подключить съемное устройство, скопировать на него какой-либо файл, вернуться в учетную запись «admin» и через «Просмотрщик журнала теневого копирования» просмотреть успешное выполнение копирования пользователя «user», но, к сожалению, данные шаги не были выполнены из-за того, что виртуальная машина не смогла распознать съемный носитель.

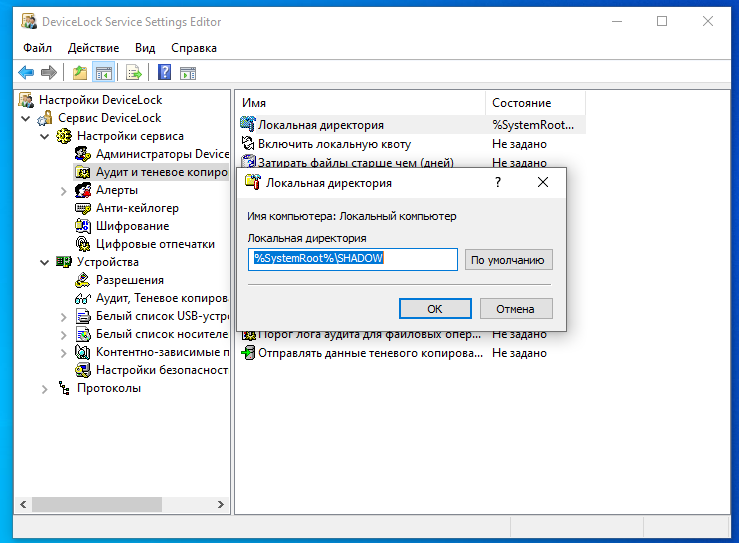

Выбор места хранения теневых копий файлов возможен в разделе «Настройки сервиса – Аудит и теневое копирование – Локальная директория» (рисунок 1.16).

Рисунок 1.16 – Каталог хранения для теневого копирования

2 ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

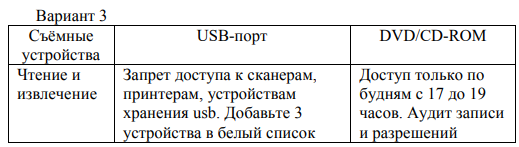

В соответствии с вариантом №3 (рисунок 2.1) необходимо выставить разрешения для учетной записи «user».

Рисунок 2.1 – Индивидуальное задание

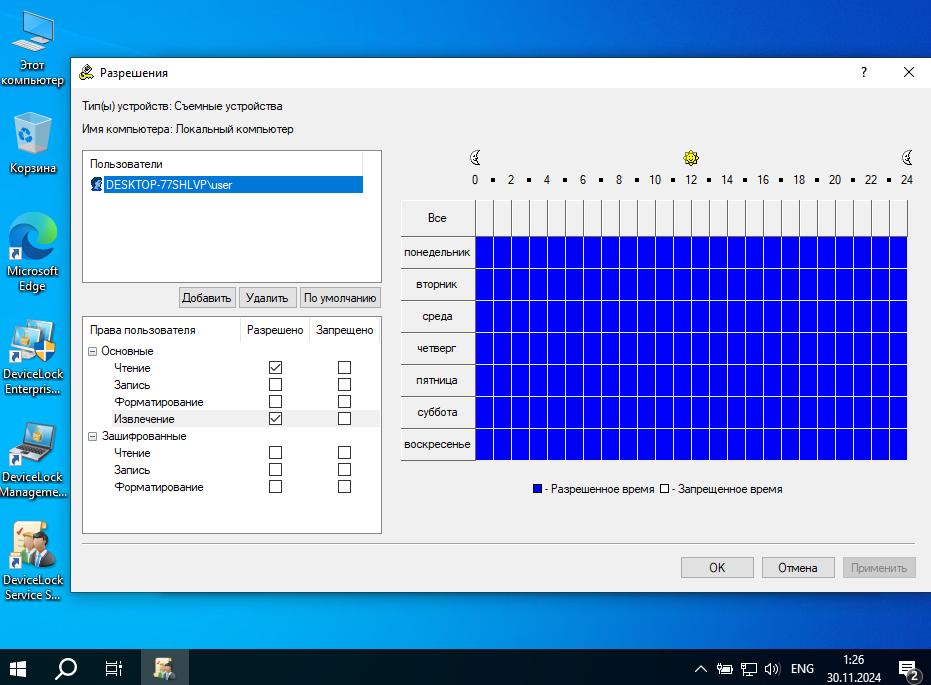

Для съемных устройств были выставлены разрешения «Чтение» и «Извлечение» (рисунок 2.2)

Рисунок 2.2 – Разрешения съемных устройств

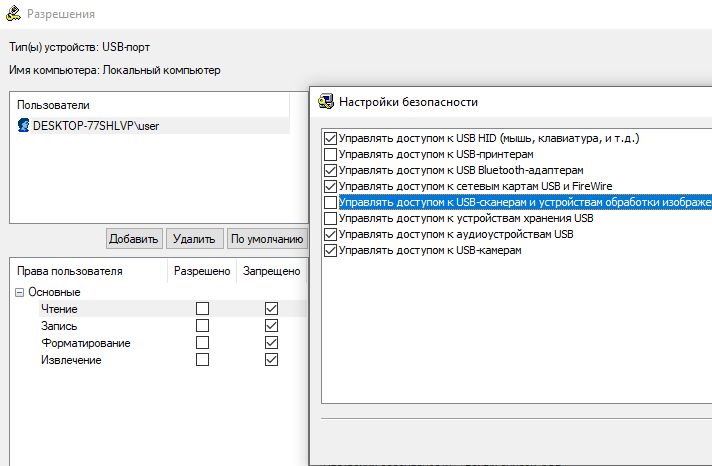

Для USB-порта необходимо выставить запрет доступа к сканерам, принтерам, устройствам хранения USB и добавить 3 устройства в белый список (рисунок 2.3 и 2.4).

Рисунок 2.3 – Запрет для USB-устройств через «Настройки безопасности»

Так как присутствовало всего одно USB-устройство, то оно и было добавлено, к сожалению, трех устройств не нашлось.

Рисунок 2.4 – Белый список для USB-устройств

Для DVD/CD-ROM необходимо выставить время аудита записи и разрешений только по будням и с 17 до 19 часов, поскольку DVD/CD-ROM отсутствовал из-за более новой версии в отличие от методического пособия, то случайным образом был выбран MTP и выполнены все те же задания (рисунок 2.5).

Рисунок 2.5 – Аудит разрешений для MTP

Заключение

В ходе данной лабораторной работы были полечены практические навыки работы с принципами разграничения доступа к устройствам на основе программного обеспечения продукта DeviceLock.