БОС 2 / Основные лабы / Болтушкин Л.С., группа 712-2, лабораторная 3

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

МАНДАТНЫЙ МЕХАНИЗМ РАЗГРАНИЧЕНИЯ ДОСТУПА К ФАЙЛОВЫМ ОБЪЕКТАМ

Отчет по лабораторной работе №3

по дисциплине «Безопасность операционных систем»

Вариант №3

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ С.А. Пашкевич

__________

Томск 2024

Введение

Целью данной лабораторной работы является практическое изучение мандатного механизма разграничения доступа на основе программного продукта Secret Net Studio 8.11.

1 ХОД РАБОТЫ

1.1 Настройка категорий конфиденциальности

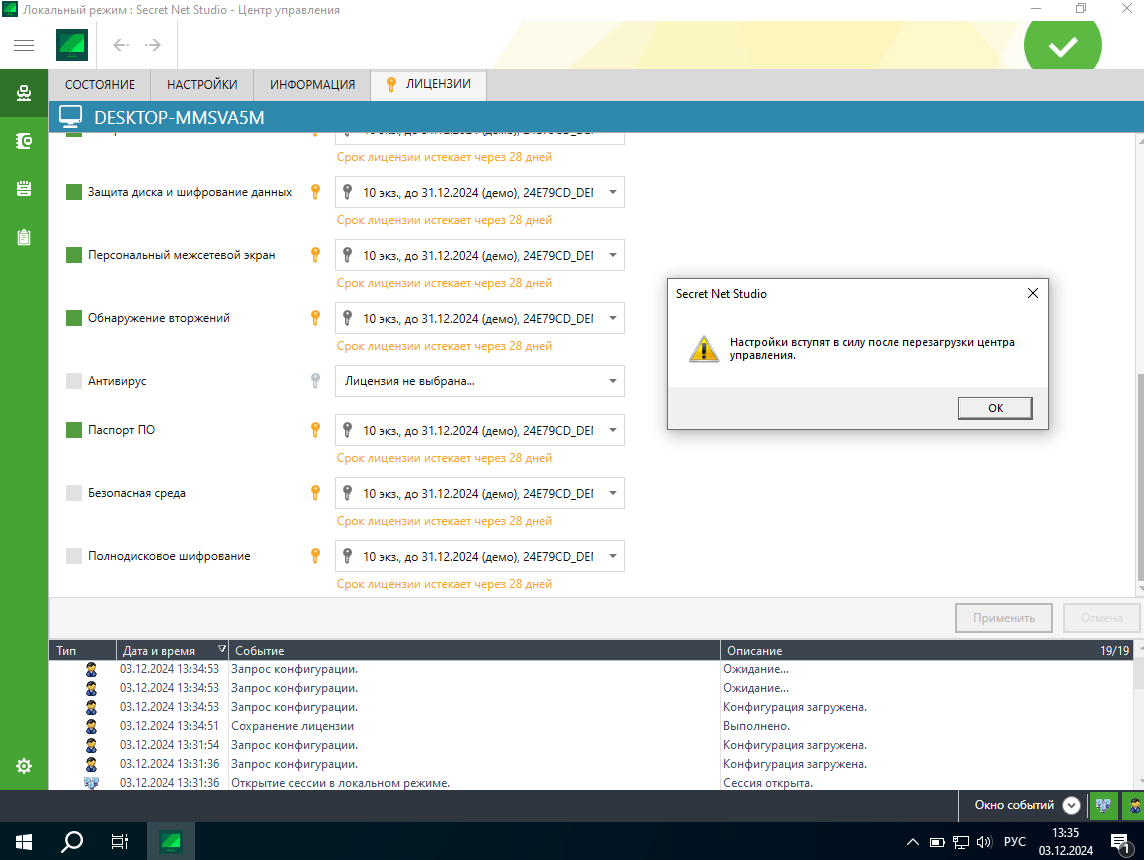

Для корректной работы СЗИ от НСД Secret Net Studio необходимо было обновить лицензию с помощью файла лицензии, для этого следовало запустить «Локальный центр управления», перейти на вкладку «Лицензии» и нажать «Добавить лицензию из файла» (рисунок 1.1).

Рисунок 1.1 – Подключение лицензии

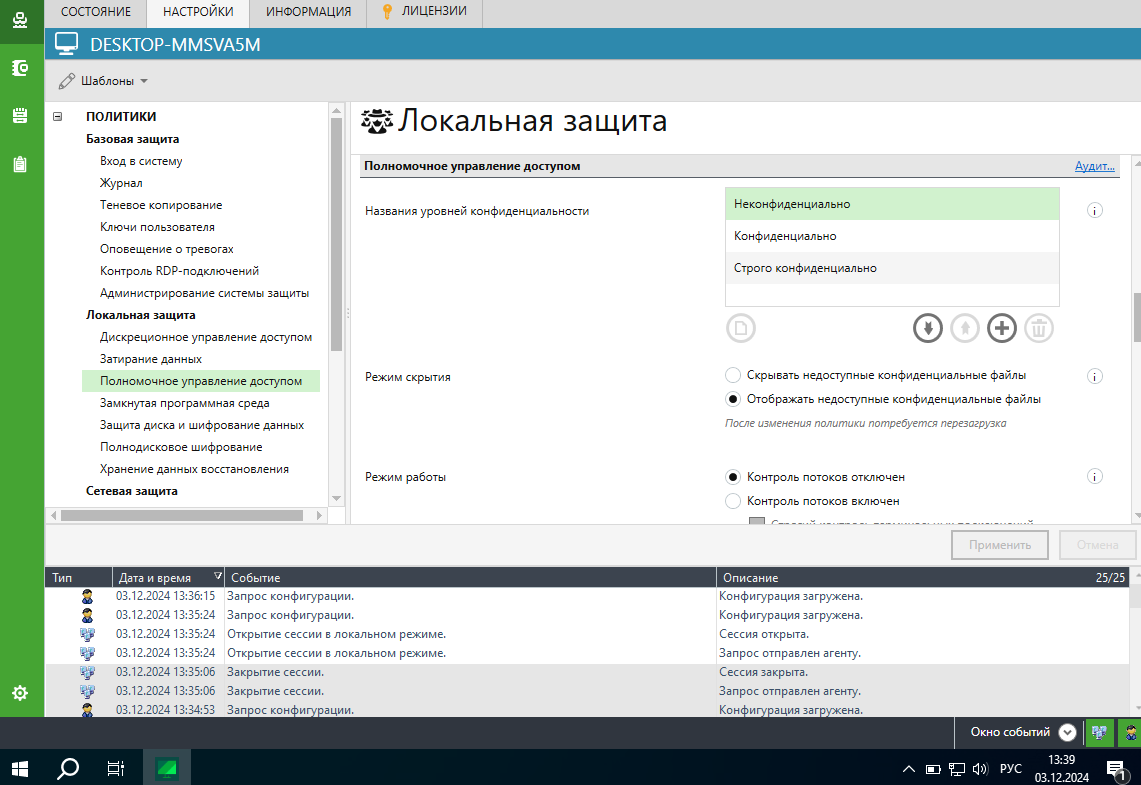

Далее работа была продолжена в этом же приложении «Локальный центр управления», был совершен переход в раздел «Настройки» и далее в подразделе «Полномочное управление доступом» расставлены уровни конфиденциальности от низшего к высшему (рисунок 1.2).

Рисунок 1.2 – Параметр «Название уровней конфиденциальности»

1.2 Настройка субъектов доступа

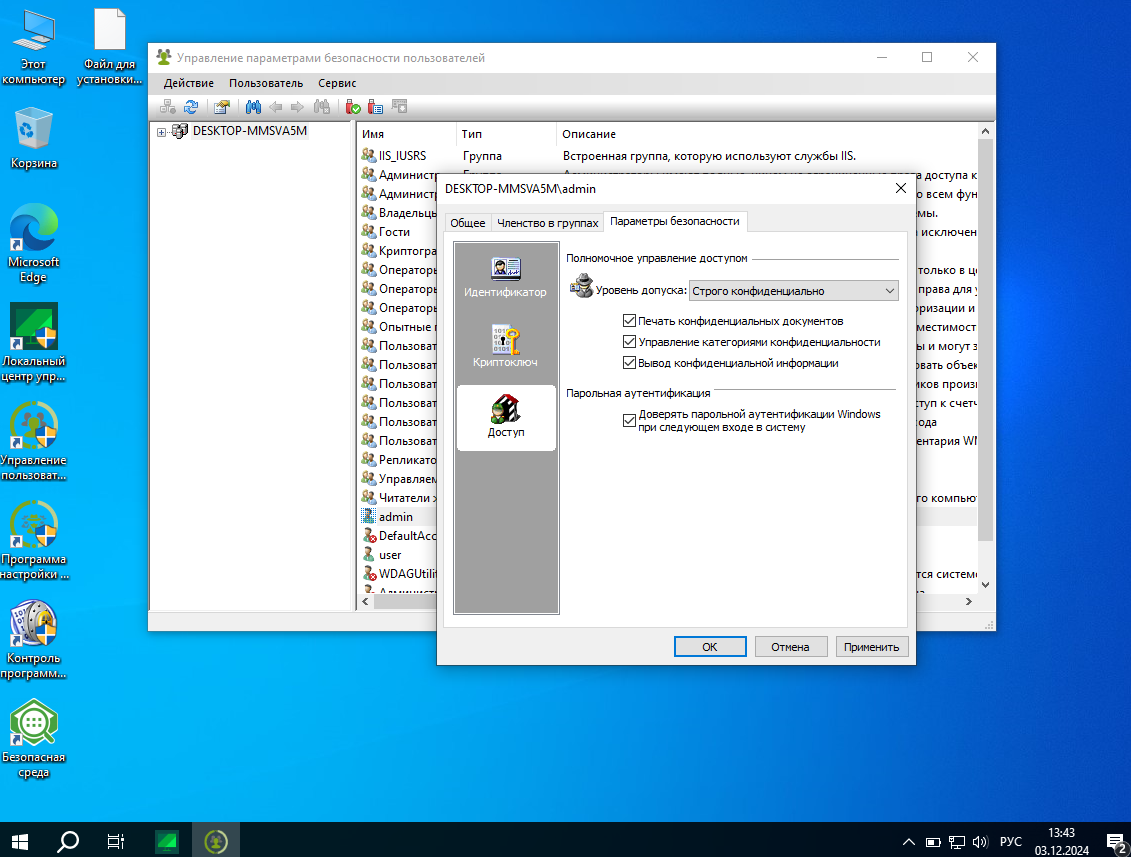

Далее было запущено «Управление пользователями» под учетной записью «Администратор» и настроены его права (рисунок 1.3).

Рисунок 1.3 – Настройка прав доступа пользователя «Администратор»

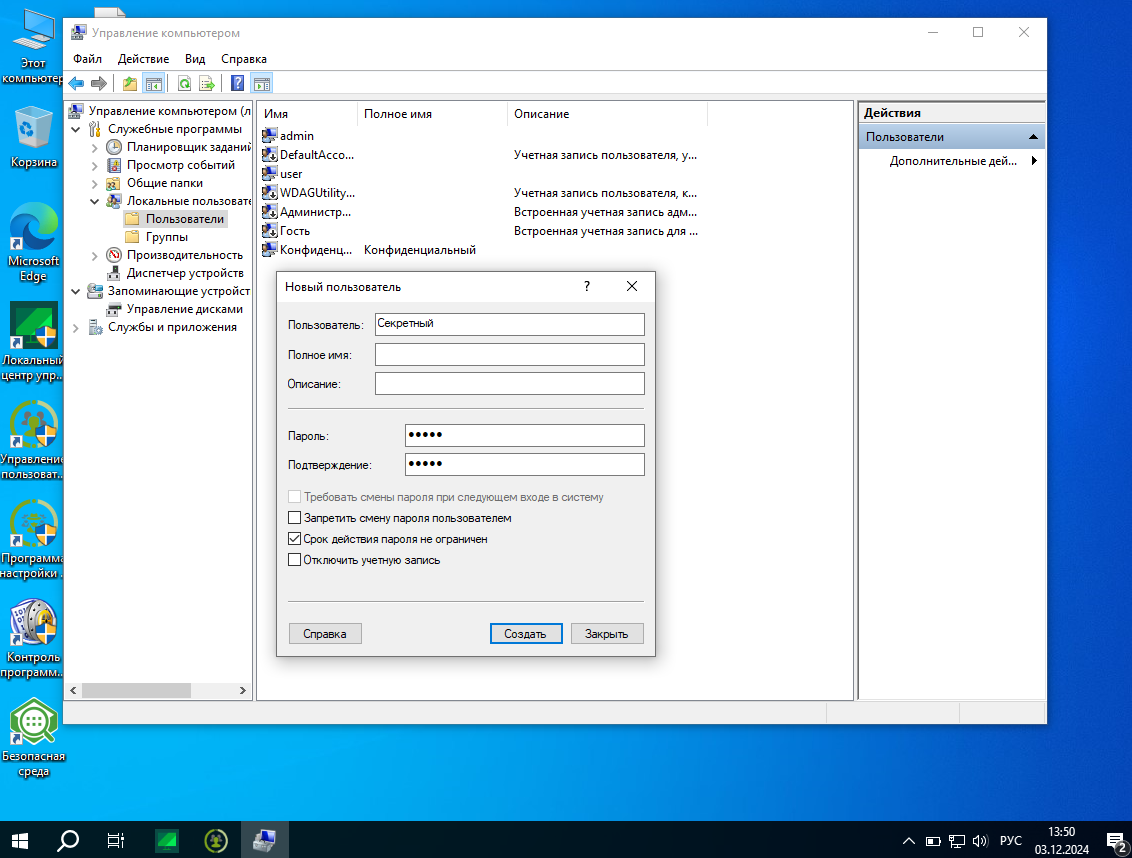

После чего в оснастке «Локальные пользователи и группы» был создан пользователь «Конфиденциальный» и настроена его учетная запись, также по аналогии создан пользователь «Секретный» (рисунок 1.4).

Рисунок 1.4 – Создание пользователей

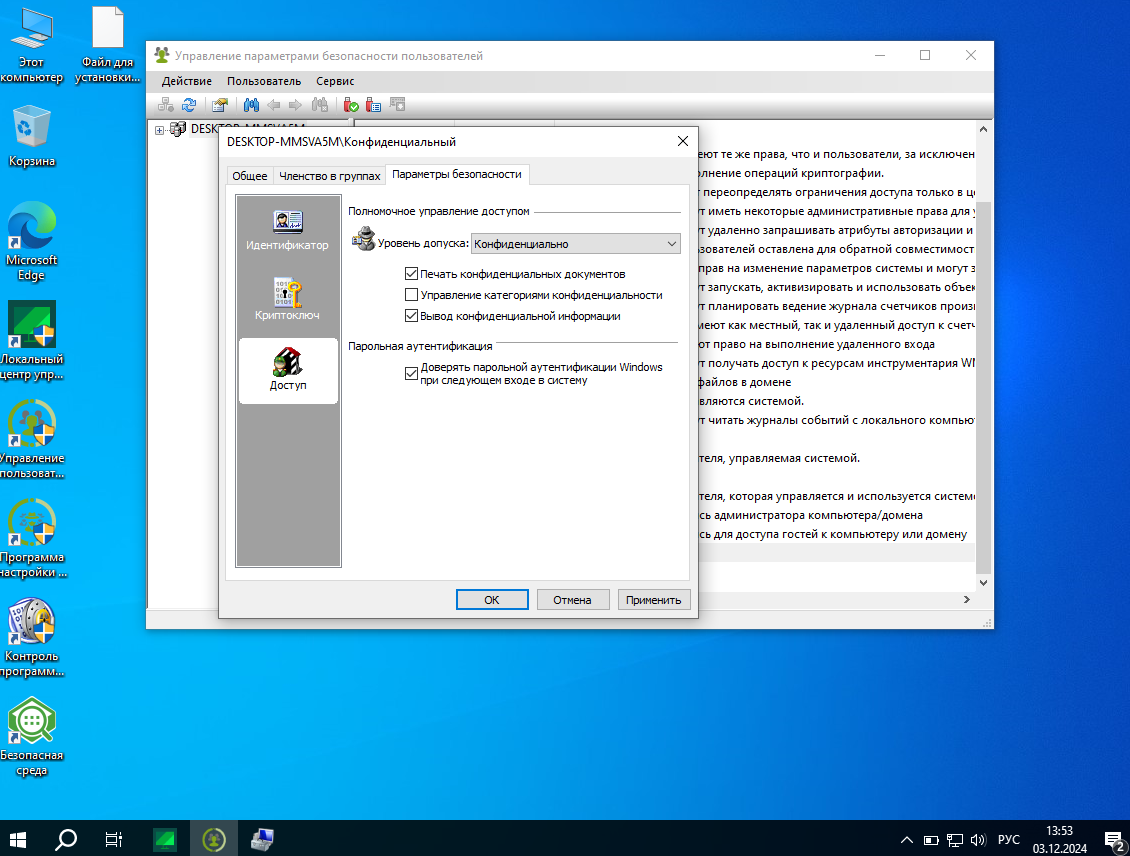

Для настройки прав доступа был осуществлен переход на «Управление параметрами безопасности пользователей» и выделен пользователь «Конфиденциальный» (рисунок 1.5).

Рисунок 1.5 – Настройка прав доступа пользователя «Конфиденциальный»

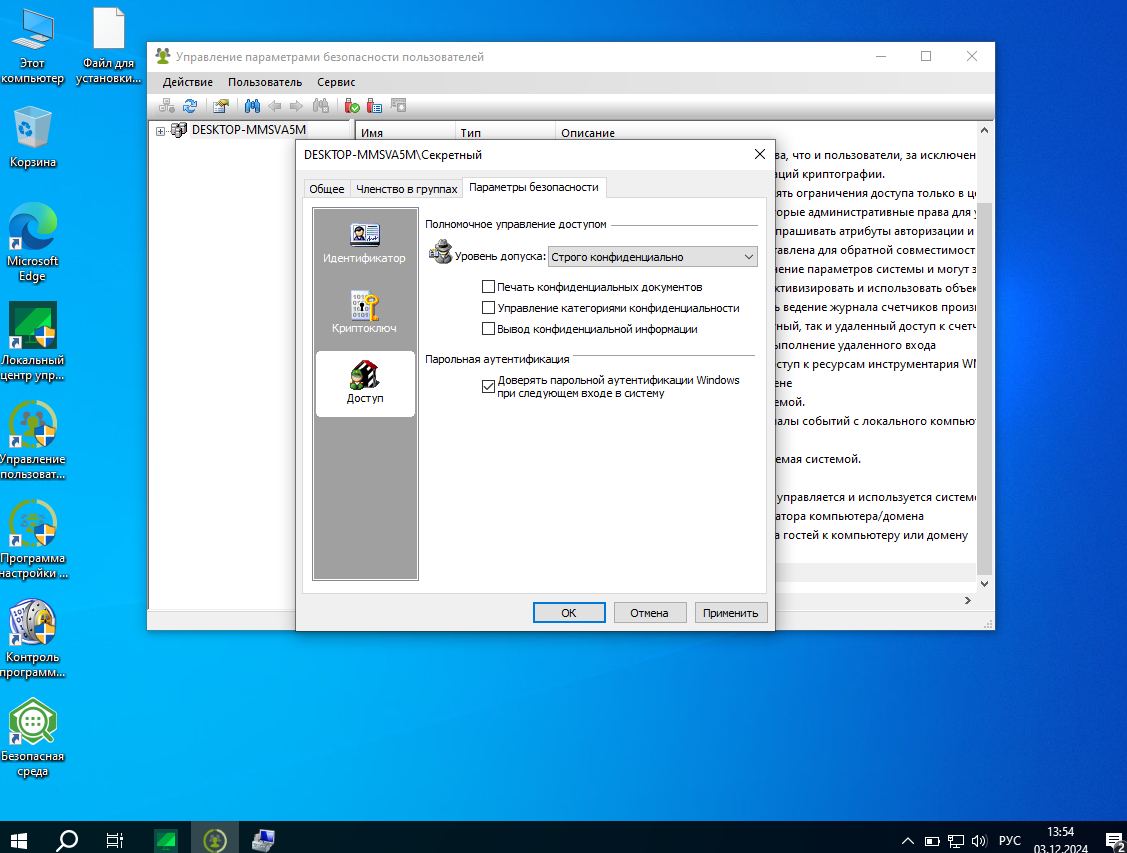

Также был настроен пользователь «Секретный», но выставлен более высокий уровень – «Строго конфиденциально» (рисунок 1.6).

Рисунок 1.6 – Настройка прав доступа пользователя «Секретный»

Для применения настроек операционная система была перезапущена и повторно выполнен вход пол учетной записью «admin».

1.3 Настройка объектов доступа (данные)

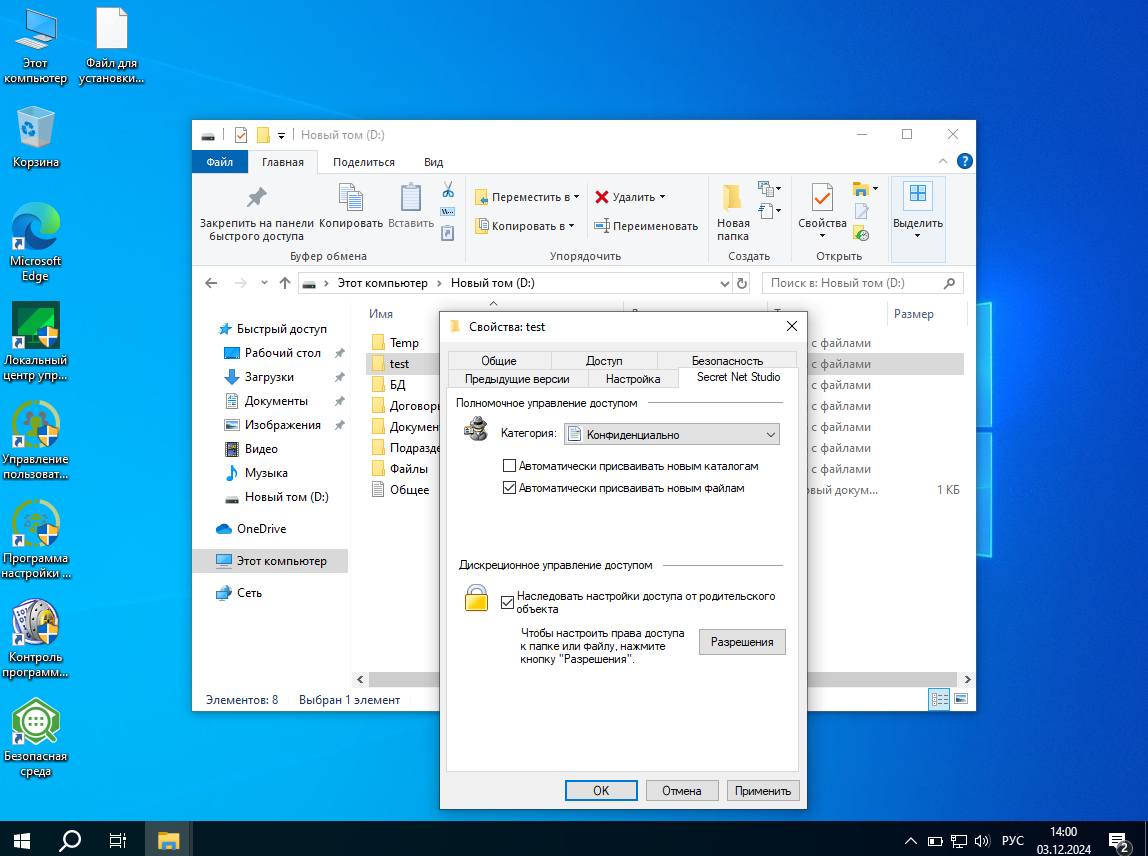

Присвоение новым файлам категории конфиденциальности каталога может выполняться автоматически или по запросу. Выбор категории конфиденциальности ресурса представлен на рисунке 1.7.

Рисунок 1.7 – Свойства папки в разделе «Secret Net Studio»

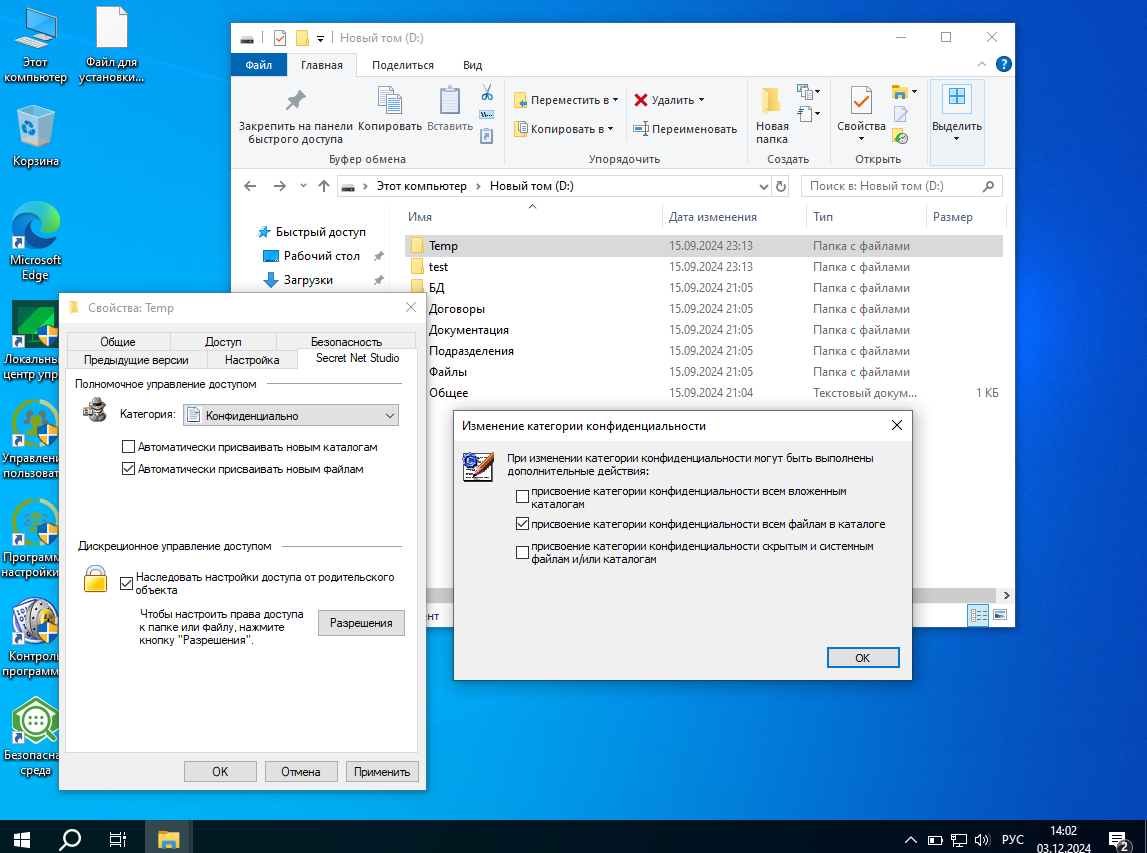

Далее было вызвано контекстное меню каталога «D:\Temp» и выбраны «Свойства», для дальнейших настроек папки.

Если каталог содержит файлы и подкаталоги, на экране появится диалоговое окно, предлагающее изменить категории конфиденциальности вложенным файлам и каталогам (рисунок 1.8).

Рисунок 1.8 – Изменение категории конфиденциальности вложенных каталогов и файлов

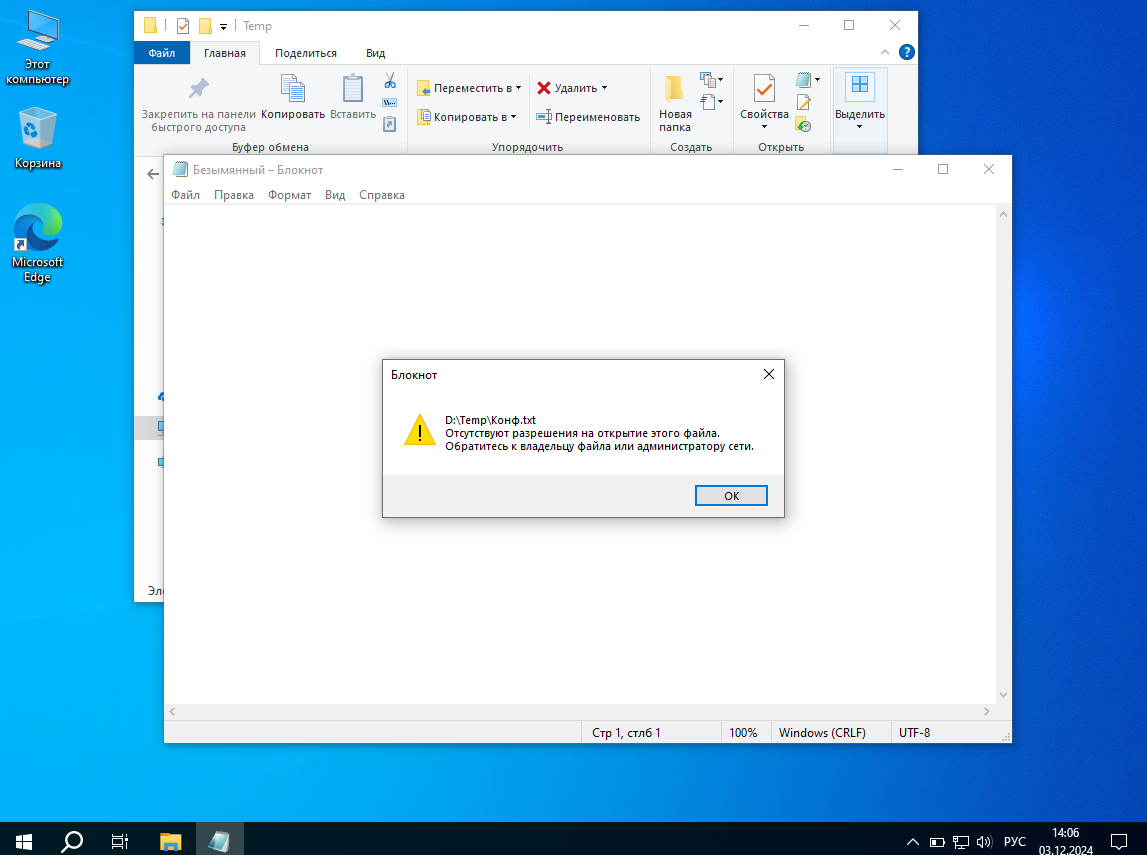

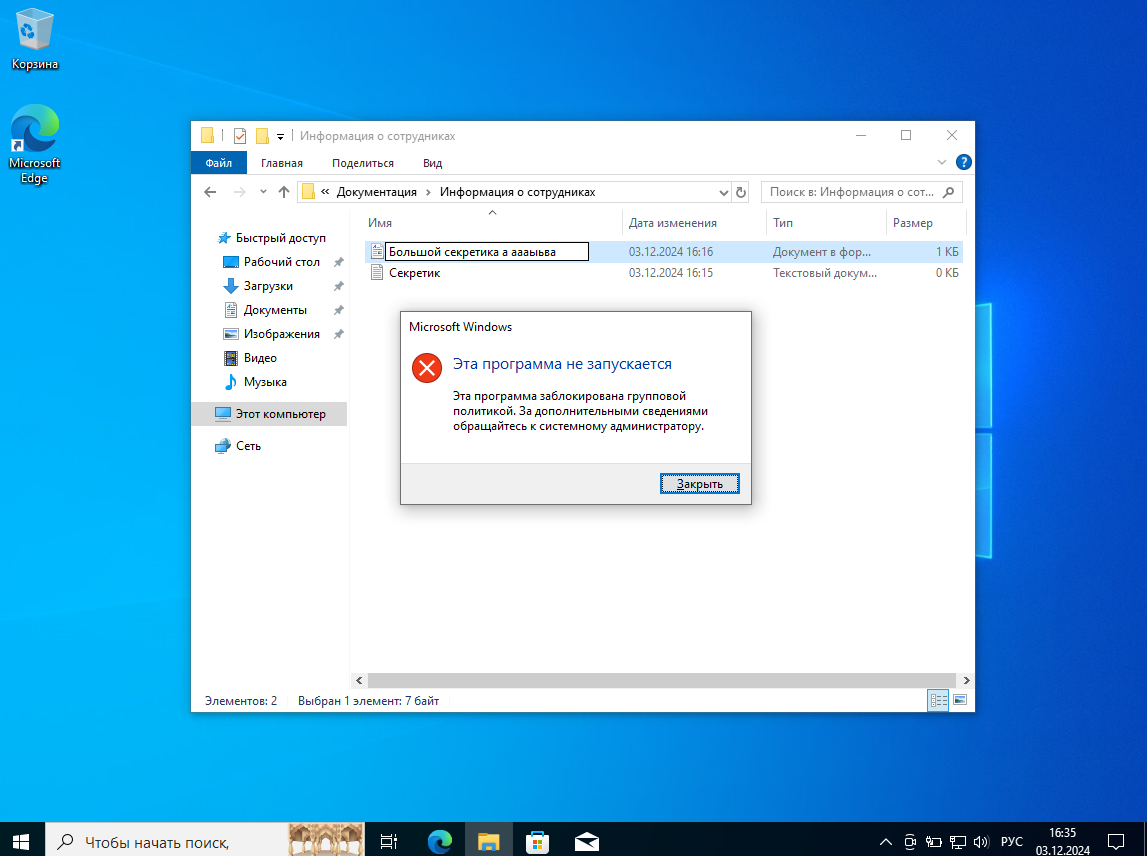

Далее был осуществлен вход под учетной записью «user» и совершена попытка открыть файл в папке «Temp». Система выдала ошибку доступа (рисунок 1.9).

Рисунок 1.9 – Ошибка доступа к конфиденциальному файлу

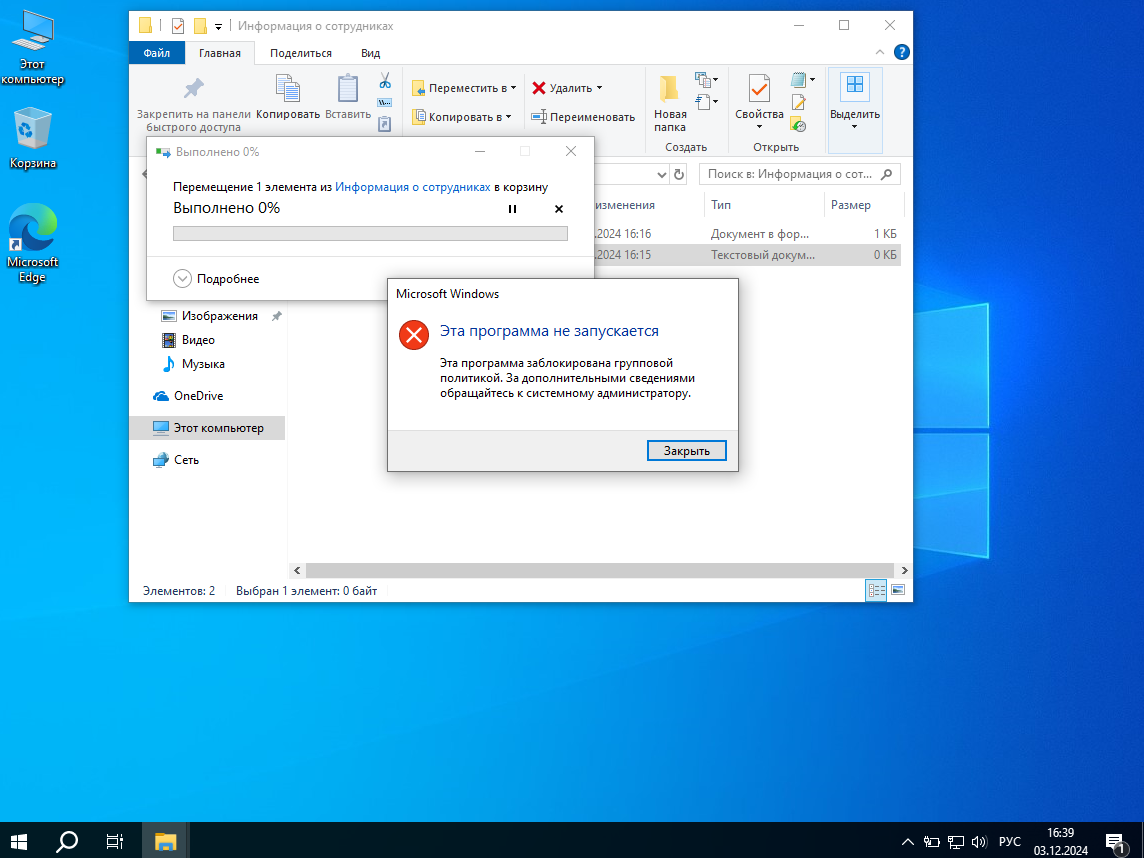

При удалении файла также выдает ошибку (рисунок 1.10).

Рисунок 1.10 – Попытка удаления файла

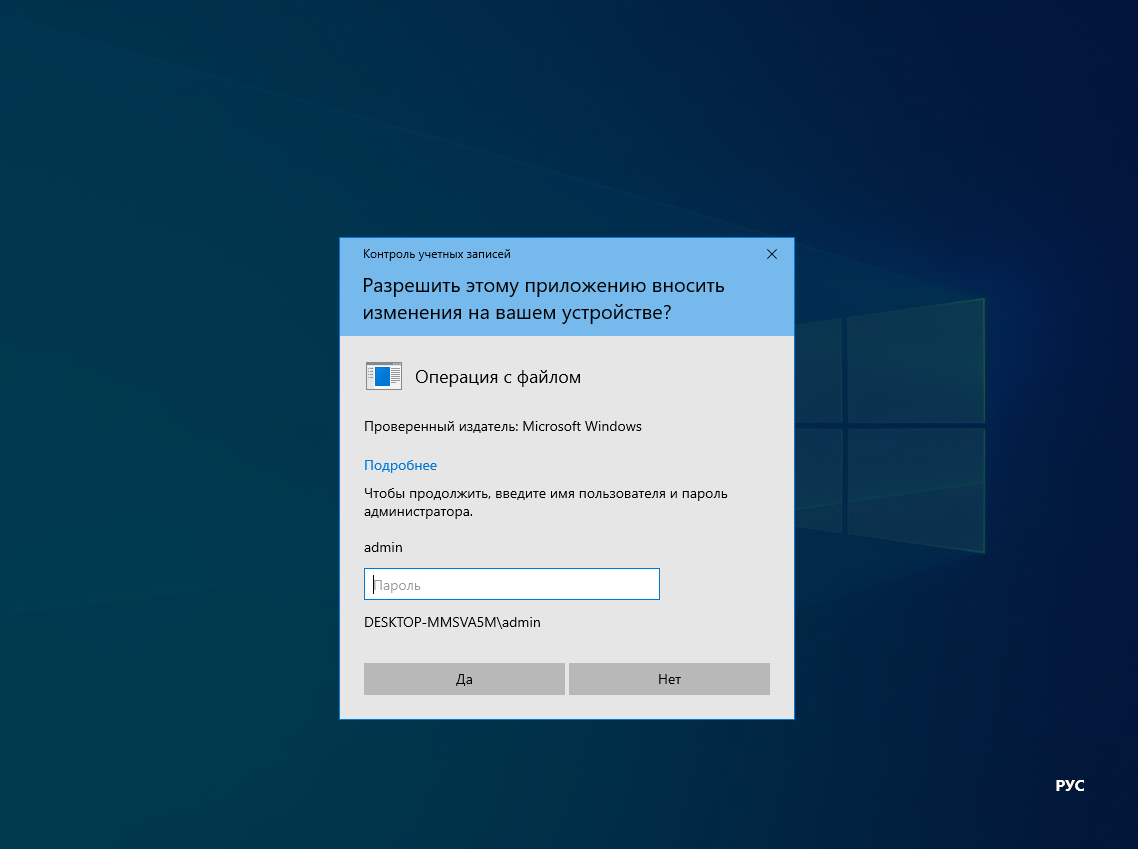

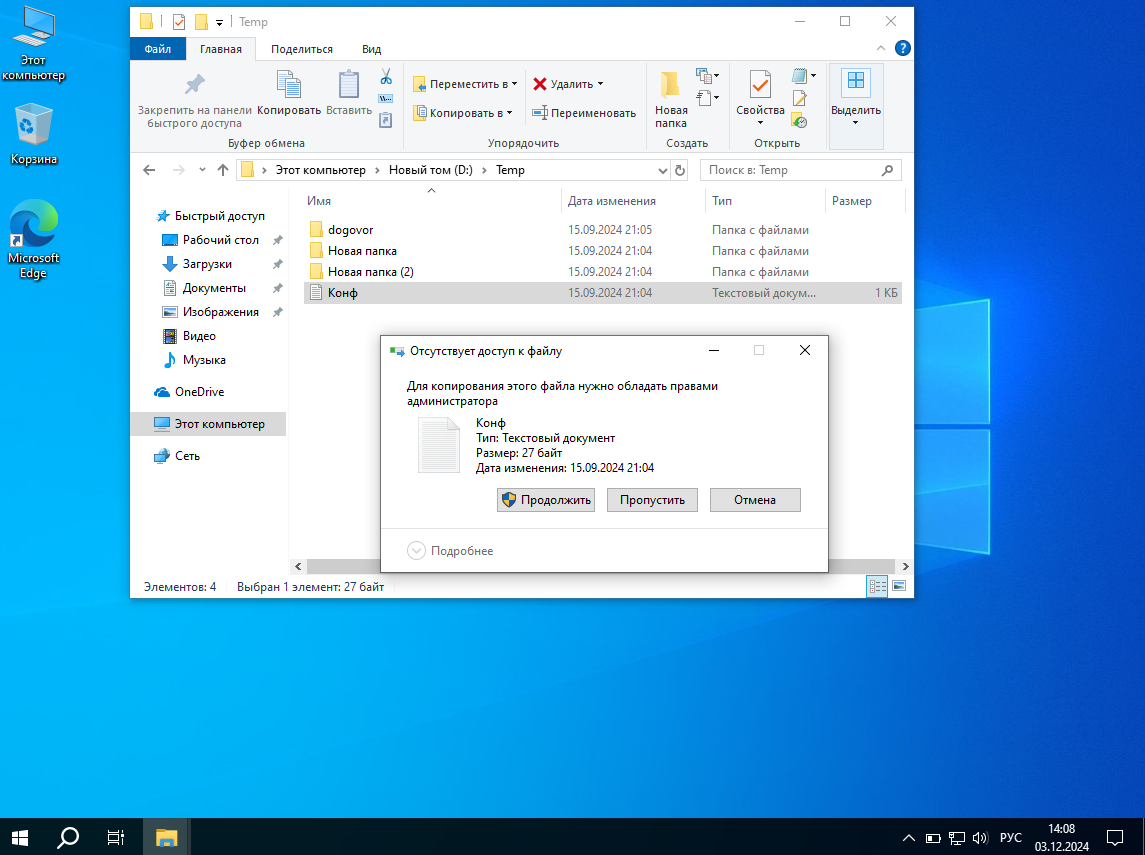

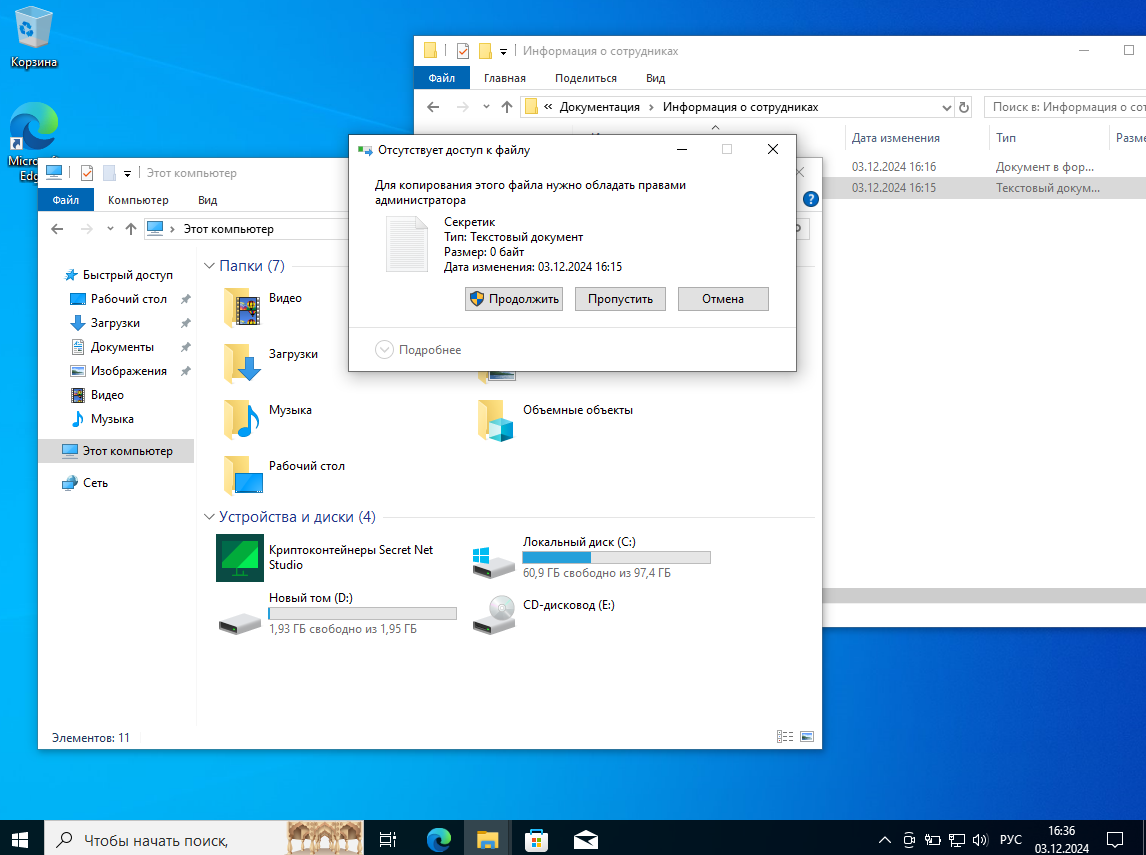

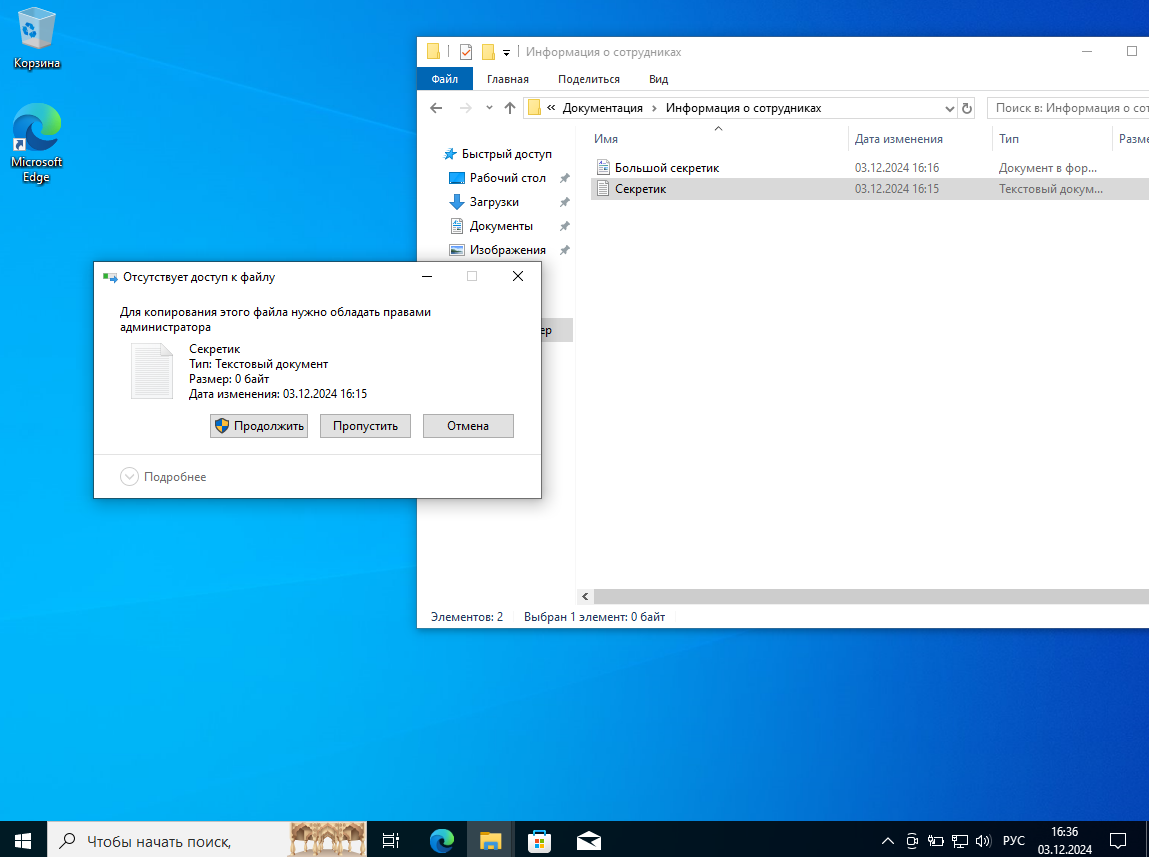

Если попробовать скопировать файл в общедоступный каталог, например, на Рабочий стол, то также будет ошибка (рисунок 1.11).

Рисунок 1.11 – Попытка копирования

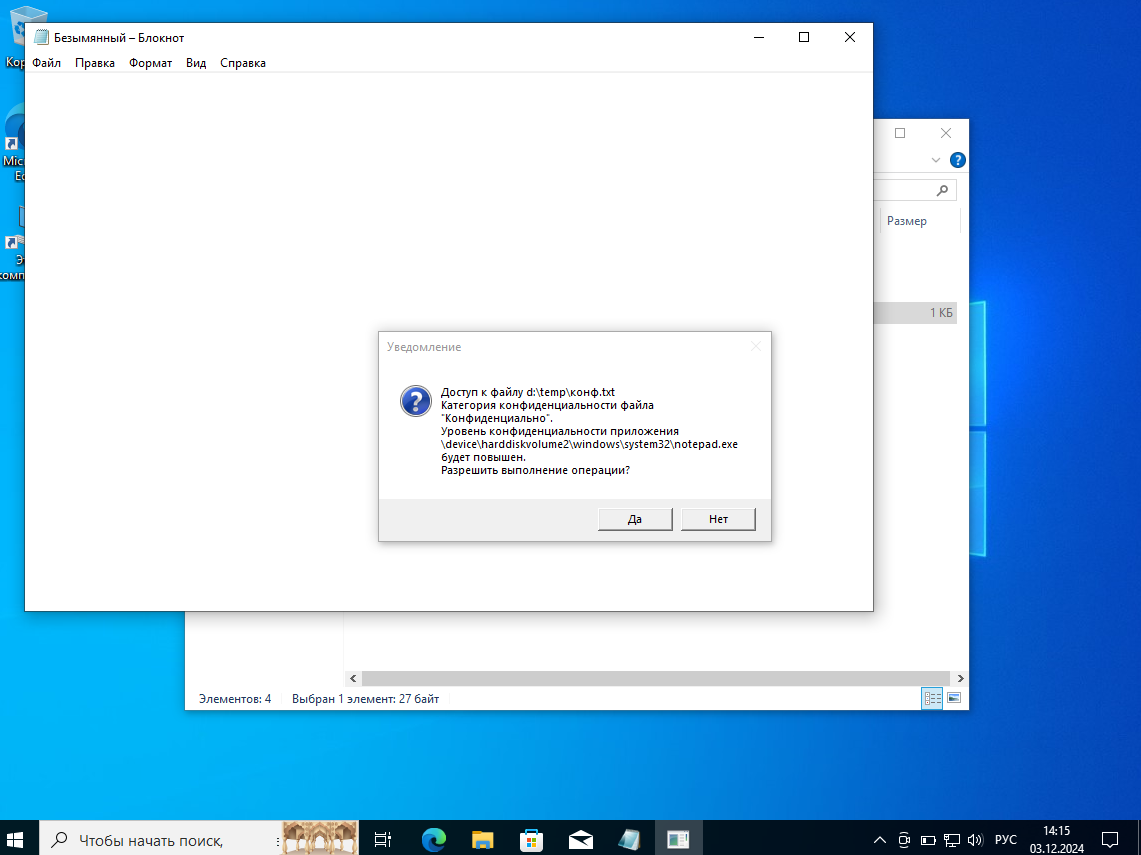

Далее совершен вход в учетную запись «Секретный», где была совершена попытка открыть файл «Конф.txt» в каталоге «temp» – выдано окно с предложением повысить уровень (рисунок 1.12).

Рисунок 1.12 – Повышение уровня конфиденциальности

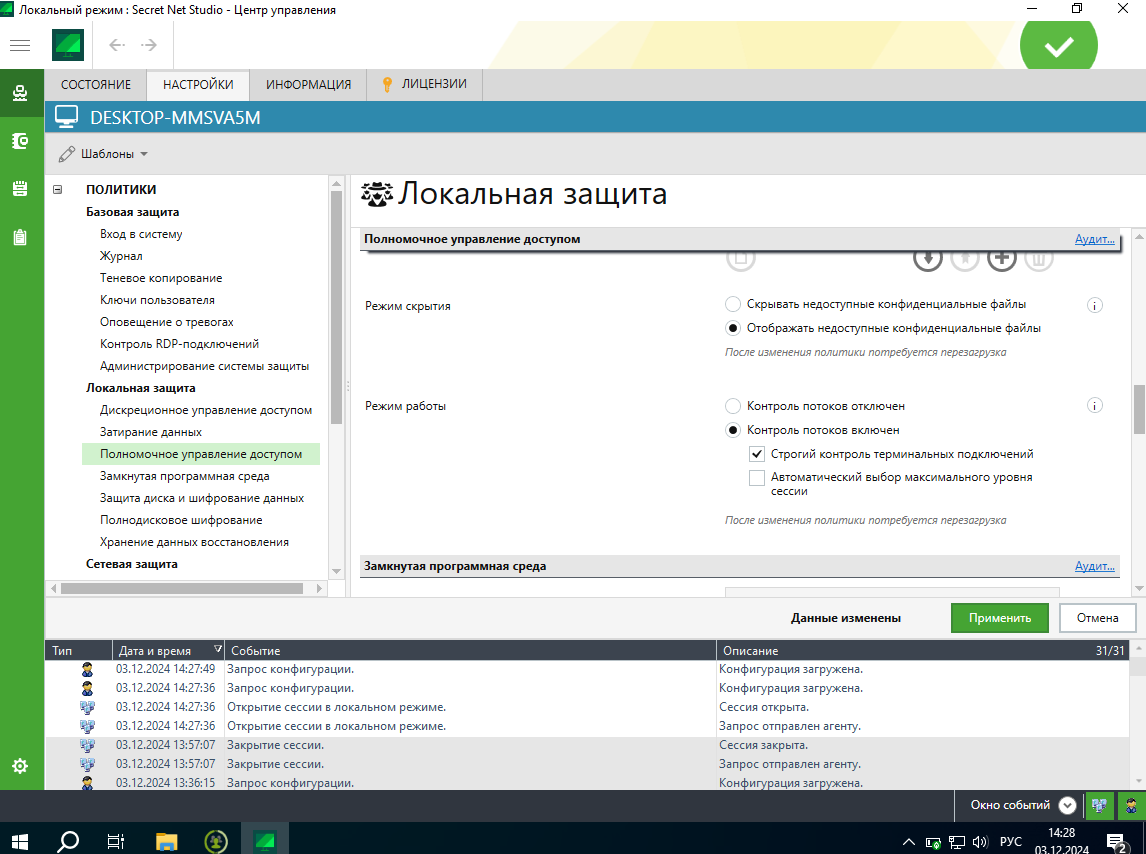

Был выполнен вход под учетной записью «Администратор» и запущен «Локальный центр управления» и совершен переход на вкладку «Полномочное управление доступом», где настроен контроль потоков (рисунок 1.13).

1.4 Контроль потоков данных

Рисунок 1.13 – Включение контроля потоков данных

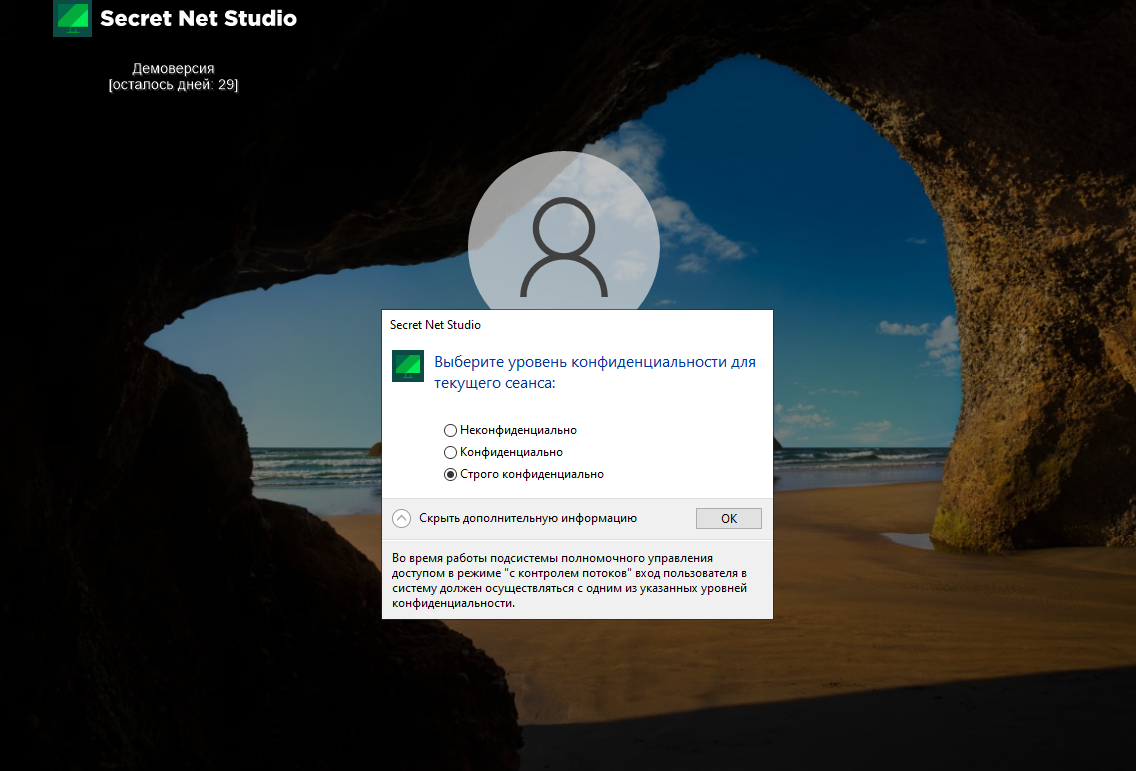

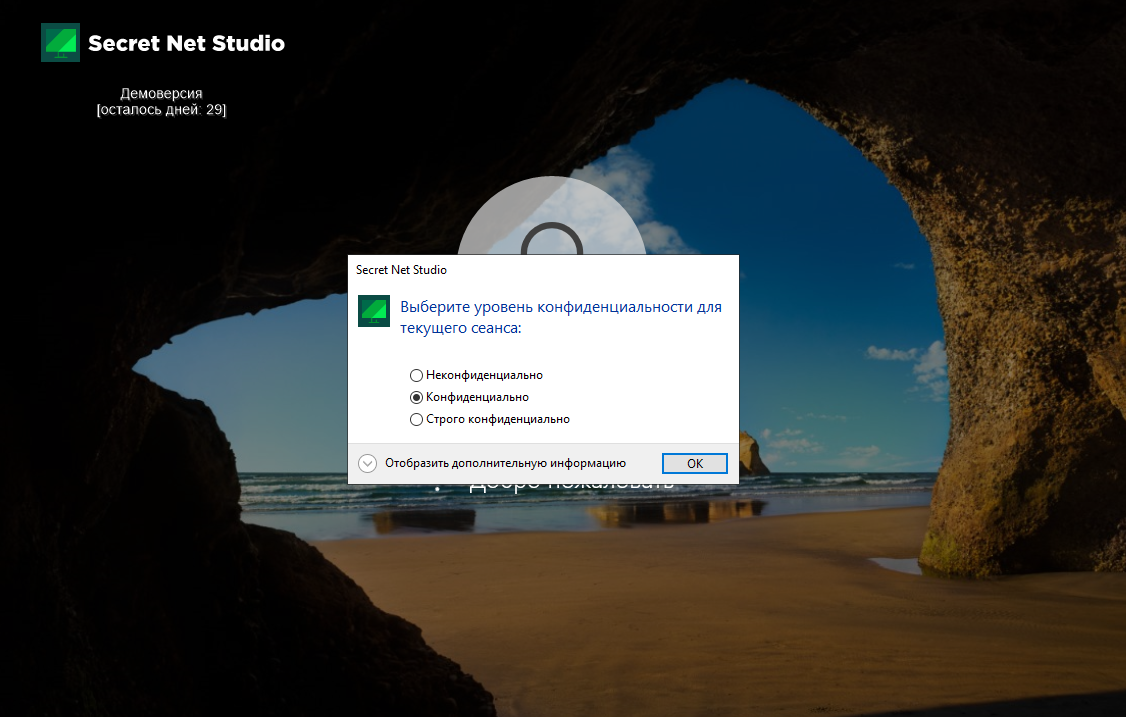

Далее была перезагружена операционная система, для применения настроек и выполнен вход под учетной записью «Секретный», при входе появилось предложение выбрать уровень сеанса, определяющего, с каким уровнем конфиденциальности файлов будет проходить работа, была выбран уровень – «Строго конфиденциально» (рисунок 1.14).

Рисунок 1.14 – Выбор уровня конфиденциальности текущего сеанса

Был открыт файл «Конф.txt» в папке «Temp» и совершены попытки изменения, при удалении файла всплывет окно, представленное на рисунке 1.15.

Рисунок 1.15 – Попытка удаления

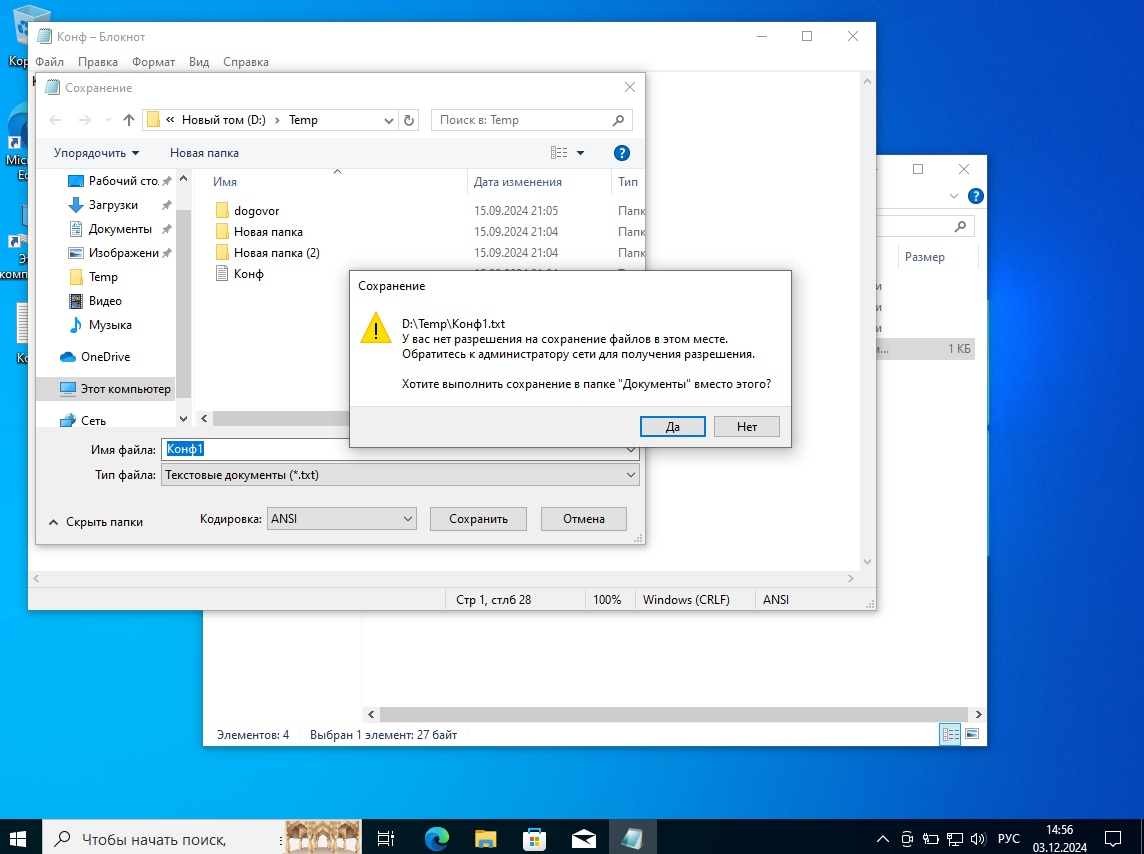

Если изменить файл и попытаться его сохранить, то высветится соответствующее уведомление (рисунок 1.16).

Рисунок 1.16 – Попытка изменения и сохранения

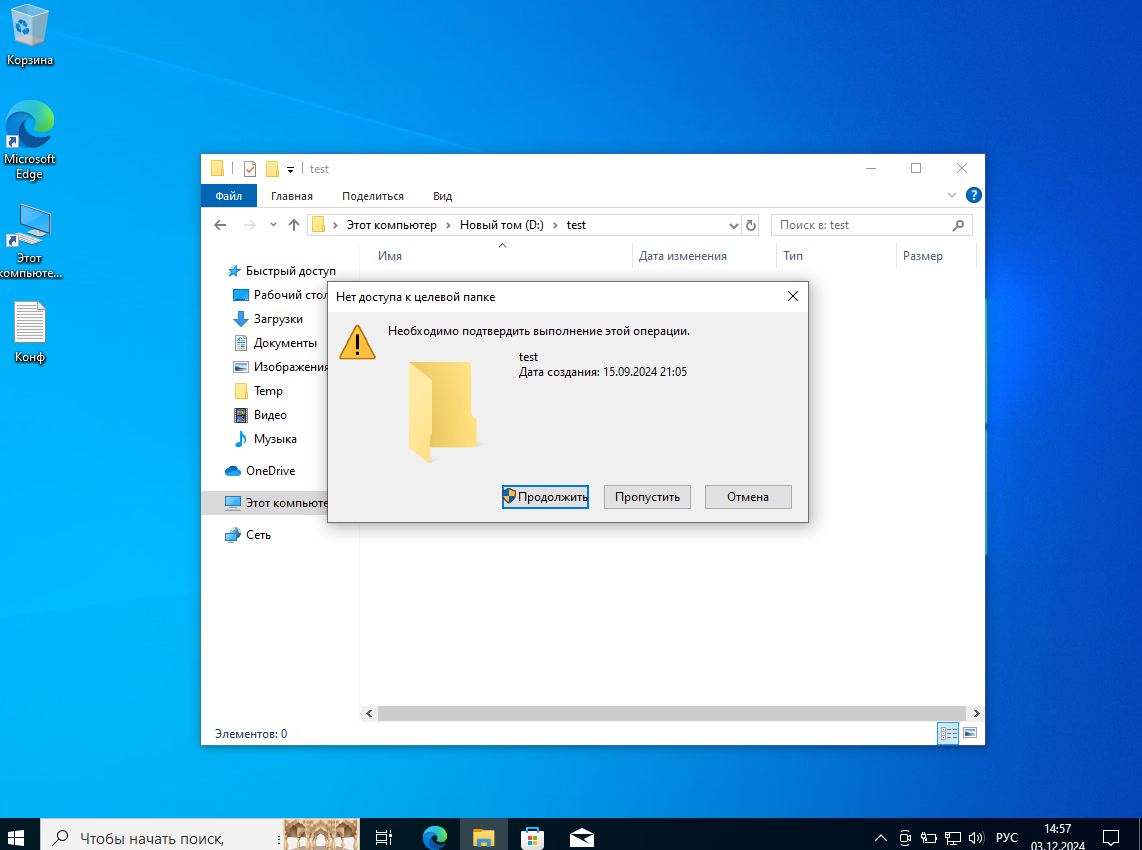

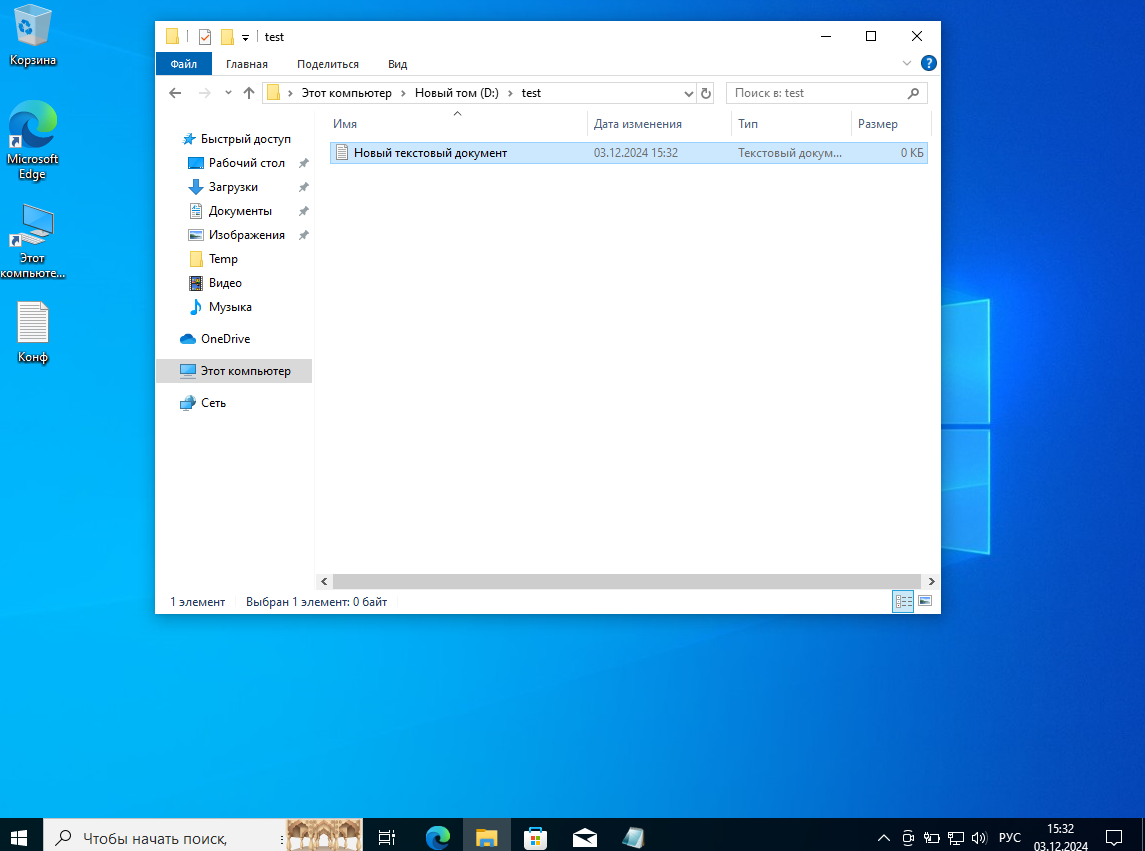

Если создать новый файл в каталоге «test», то будет уведомление о недоступности (рисунок 1.17).

Рисунок 1.17 – Ошибка создания файла

Был перезапущен сеанс в учетную запись «Секретный» и теперь выбран уровень конфиденциальности «Конфиденциально» (рисунок 1.18).

Рисунок 1.18 – Выбор уровня конфиденциальности

Заново открыт файл «Конф.txt» в каталоге «Temp» и совершены те же самые попытки, на рисунке 1.19 показаны изменения и сохранения файла.

Рисунок 1.19 – Успешное изменение и сохранение файла

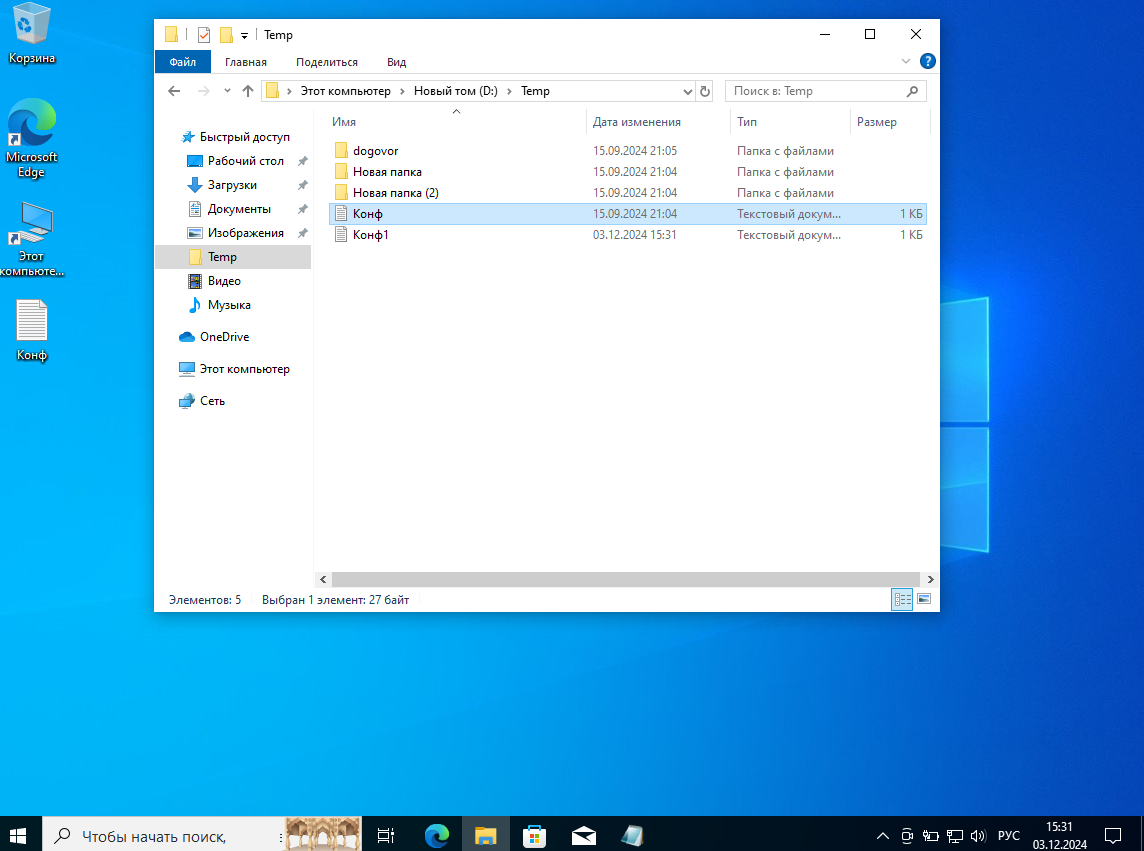

На рисунке 1.20 представлено создание нового файла в каталоге «test»

Рисунок 1.20 – Создание файла

Копирование файла в общую папку (на Рабочий стол) показано на рисунке 1.21.

Рисунок 1.21 – Копирование файла на Рабочий стол

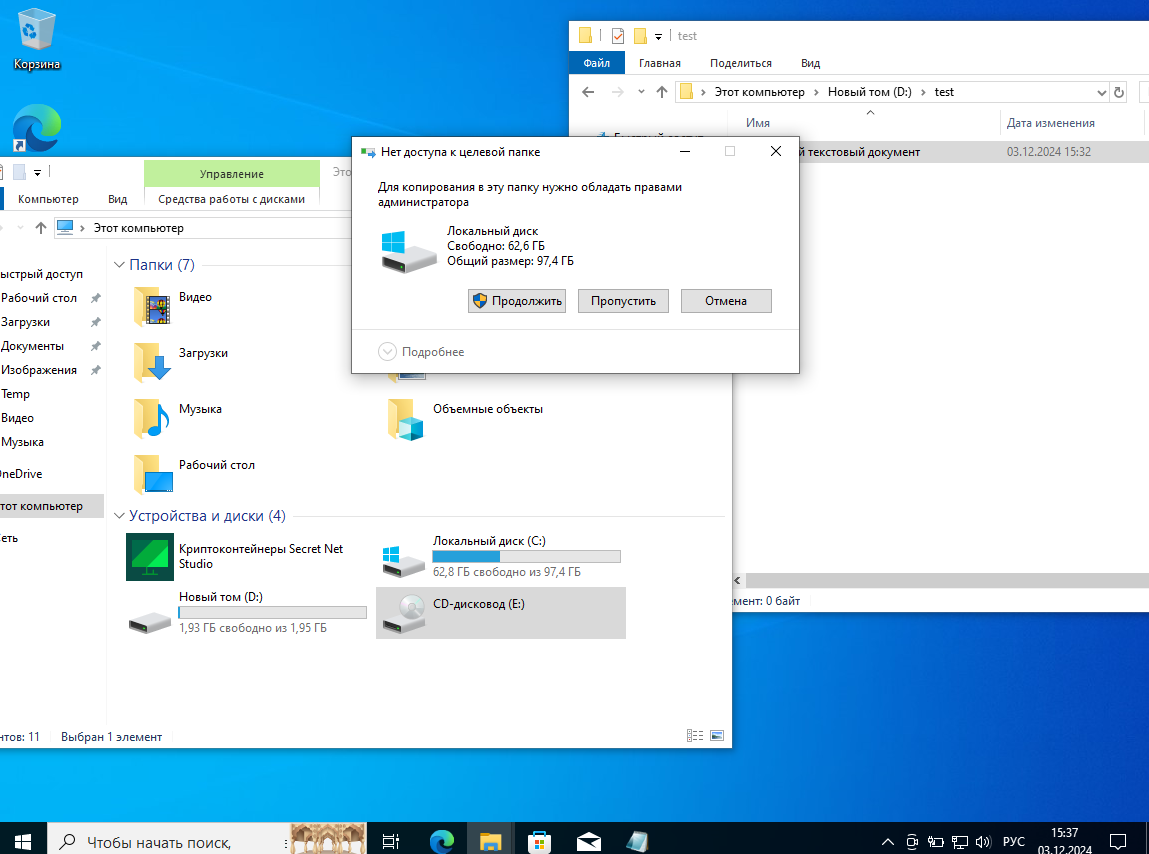

Копирование файла «Конф.txt» на другой носитель изображено на рисунке 1.22.

Рисунок 1.22 – Перенос файла на локальный диск

Копирование на рисунках 1.21 и 1.22 не удалось, так как данному пользователю не было предоставлено право копирования конфиденциальной информации на иные носители или где доступ «Общедоступный».

2 ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

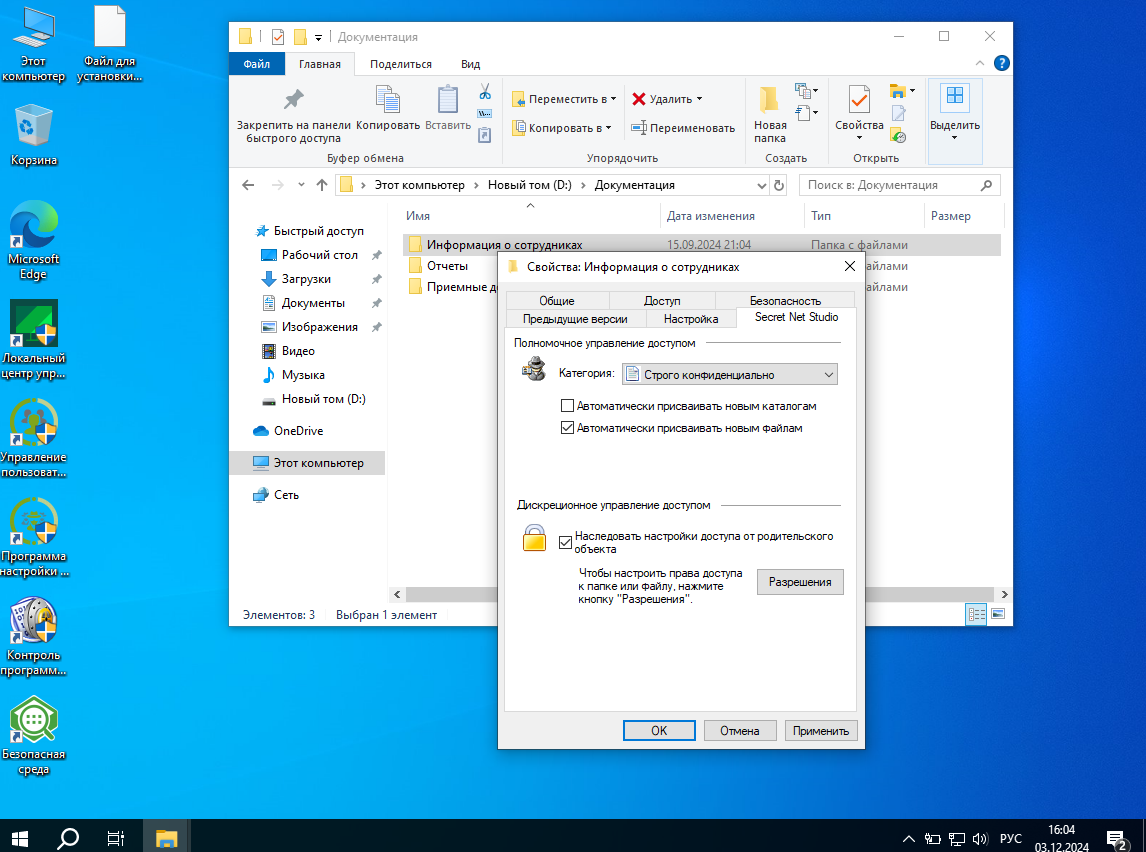

В соответствии с вариантом №3 (рисунок 2.1) необходимо было присвоить каталогам категории конфиденциальности от имени администратора.

Рисунок 2.1 – Вариант №3

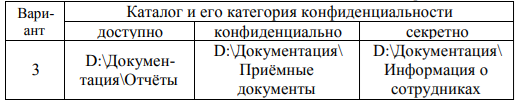

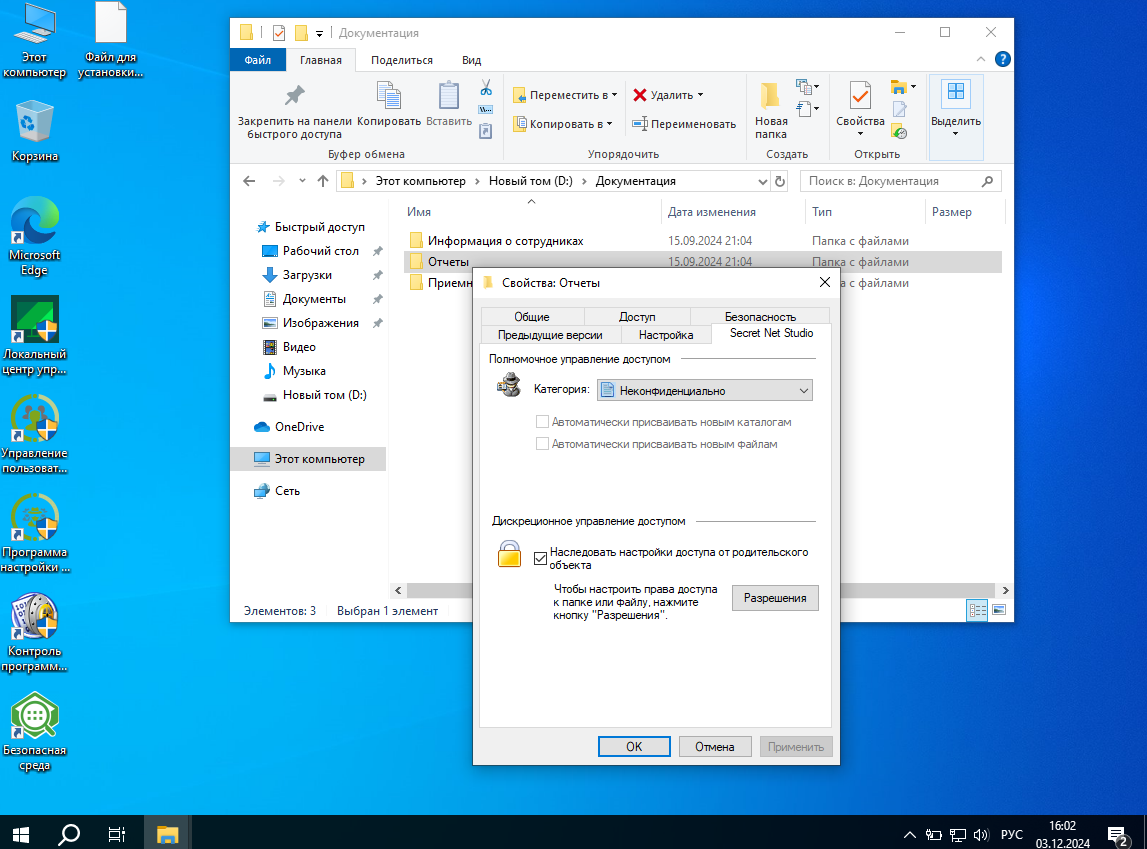

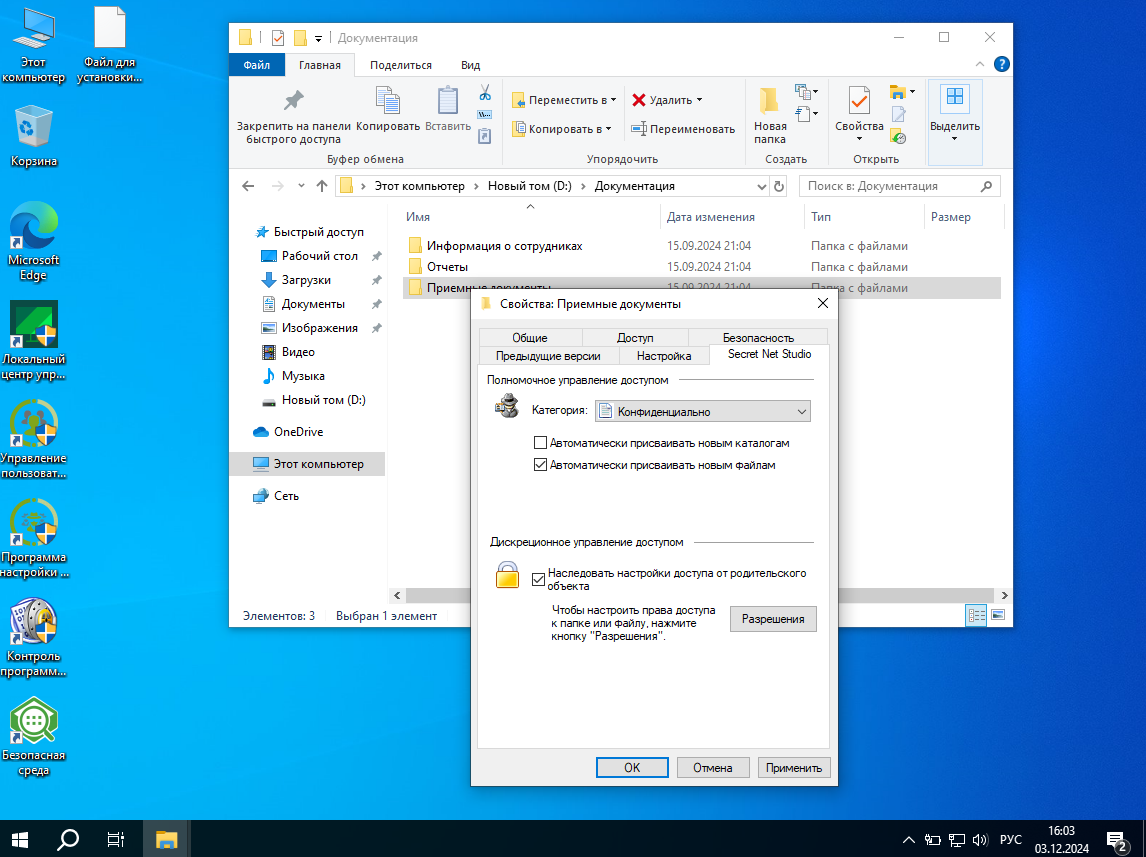

Был совершен вход в учетную запись «Администратор» и выбран уровень конфиденциальности «Строго конфиденциально», далее выполнен переход на диск D, где к каждому каталогу выставлен свой уровень конфиденциальности (рисунок 2.2 – 2.4).

Рисунок 2.2 – Выставление уровня «Неконфиденциально»

Рисунок 2.3 – Выставление уровня «Конфиденциально»

Рисунок 2.4 – Выставление уровня «Строго конфиденциально»

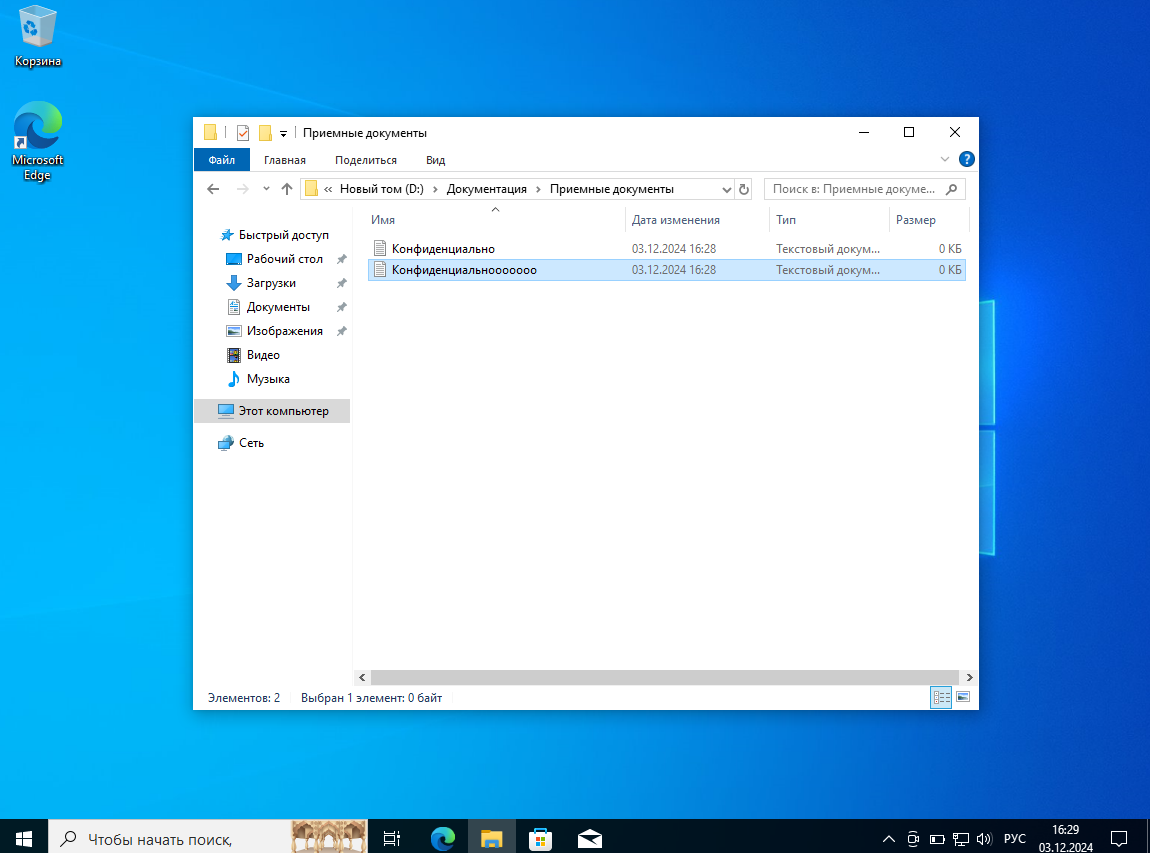

В каждом каталоге было создано по 2 файла от имени пользователя и проверен допуск к ним, который соответствует категории конфиденциальности каталога (рисунок 2.5 – 2.6).

Рисунок 2.5 – Создание файлов пользователем «Конфиденциальный»

Рисунок 2.6 – Создание файлов пользователем «Секретный»

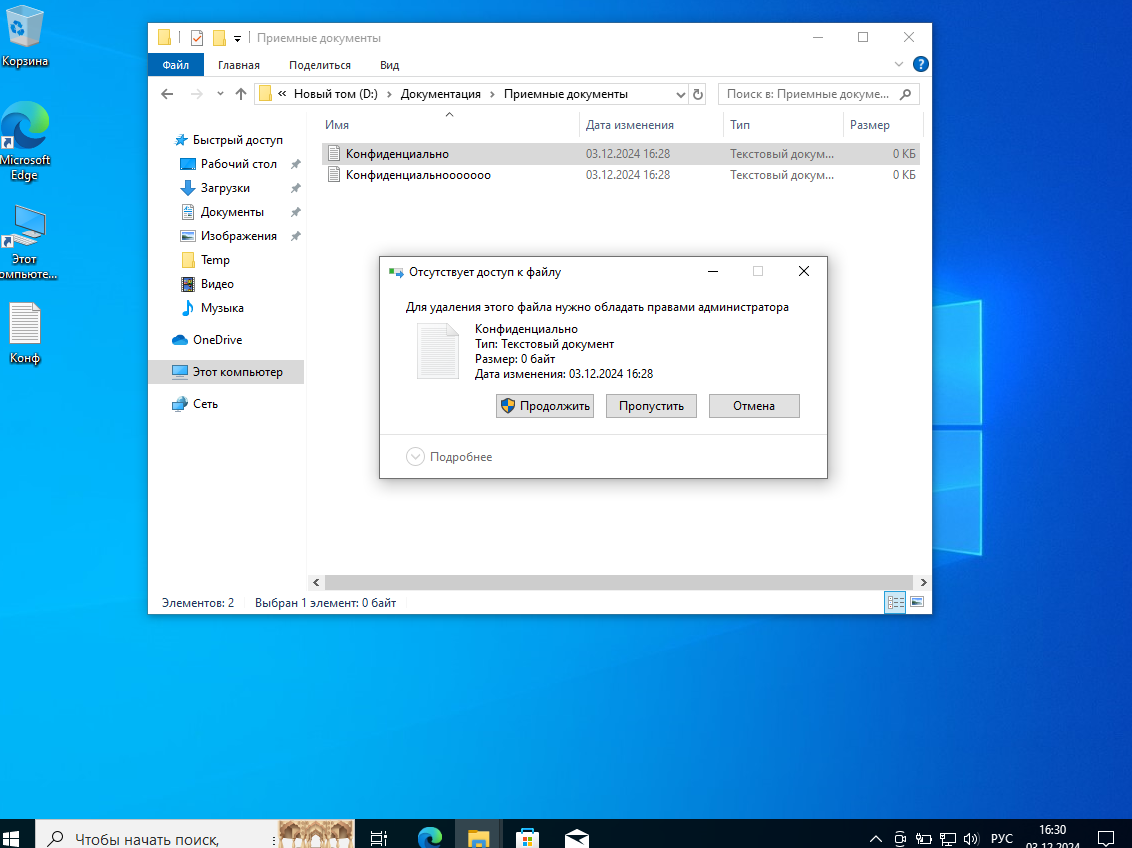

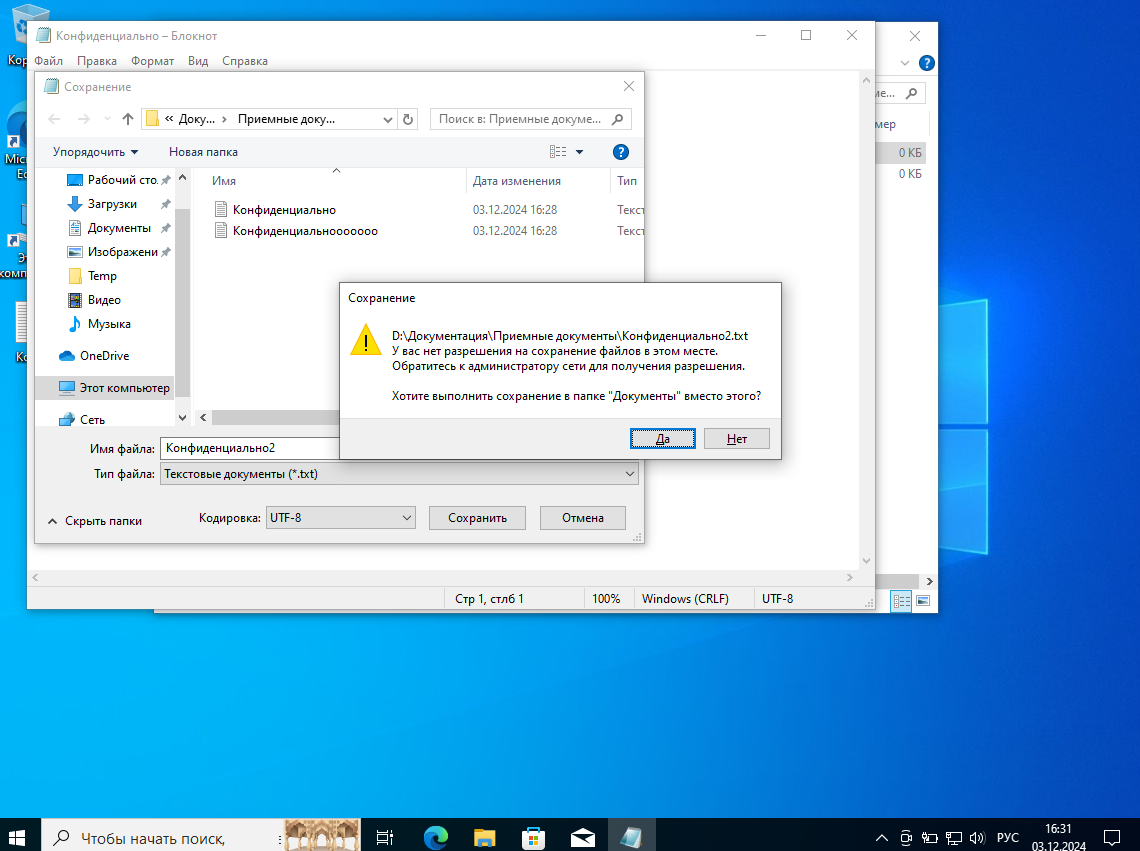

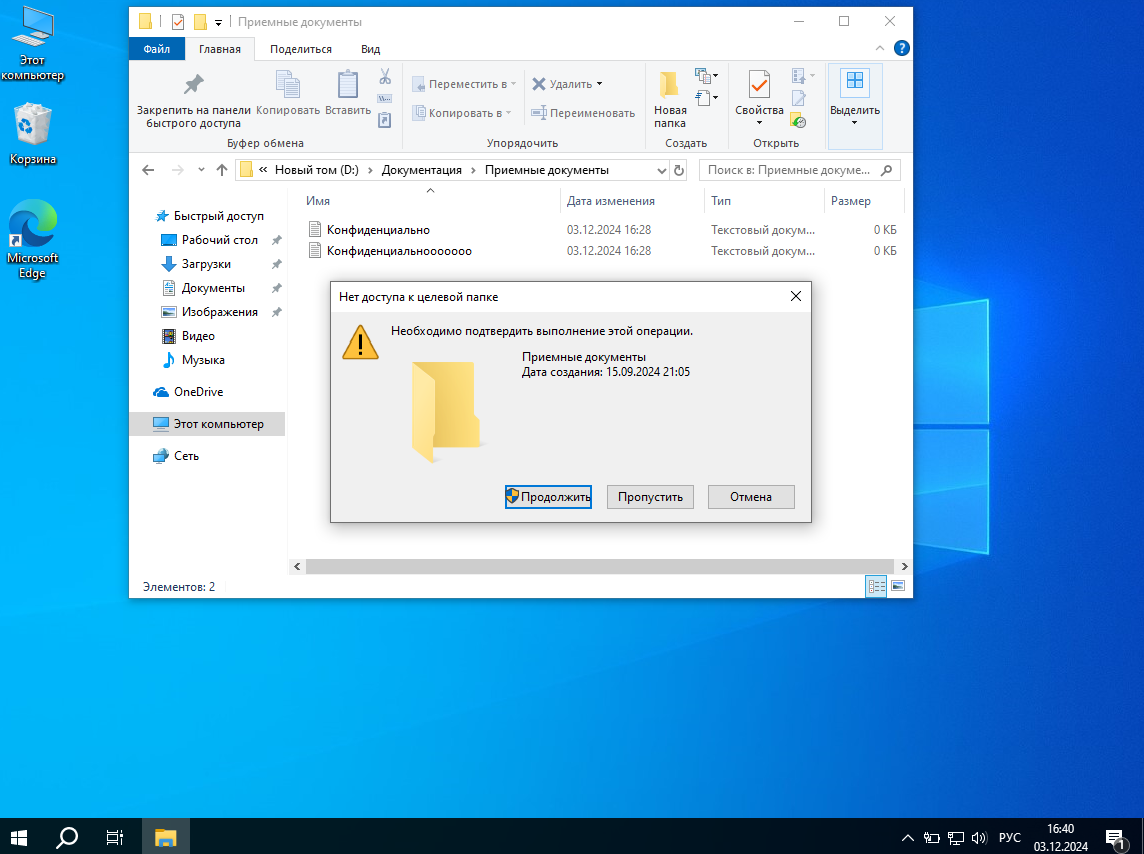

После чего был совершен вход в учетную запись «Секретный» с уровнем конфиденциальности «Строго конфиденциально» и проведена проверка возможности доступа к созданным документам (рисунок 2.7 – 2.9).

Рисунок 2.7 – Проверка удаления к файлу от имени пользователя «Секретный»

Рисунок 2.8 – Проверка сохранения нового файла от имени пользователя «Секретный»

Рисунок 2.9 – Проверка переноса на локальный диск от имени пользователя «Секретный»

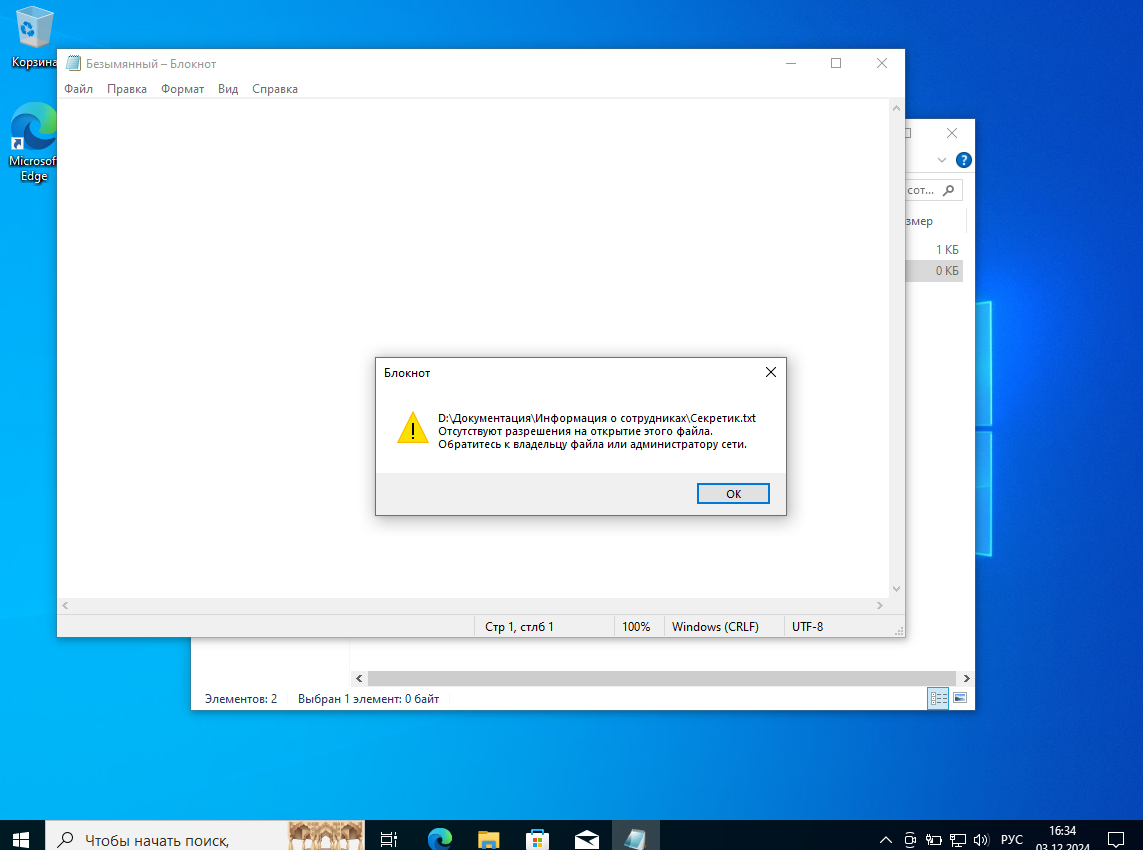

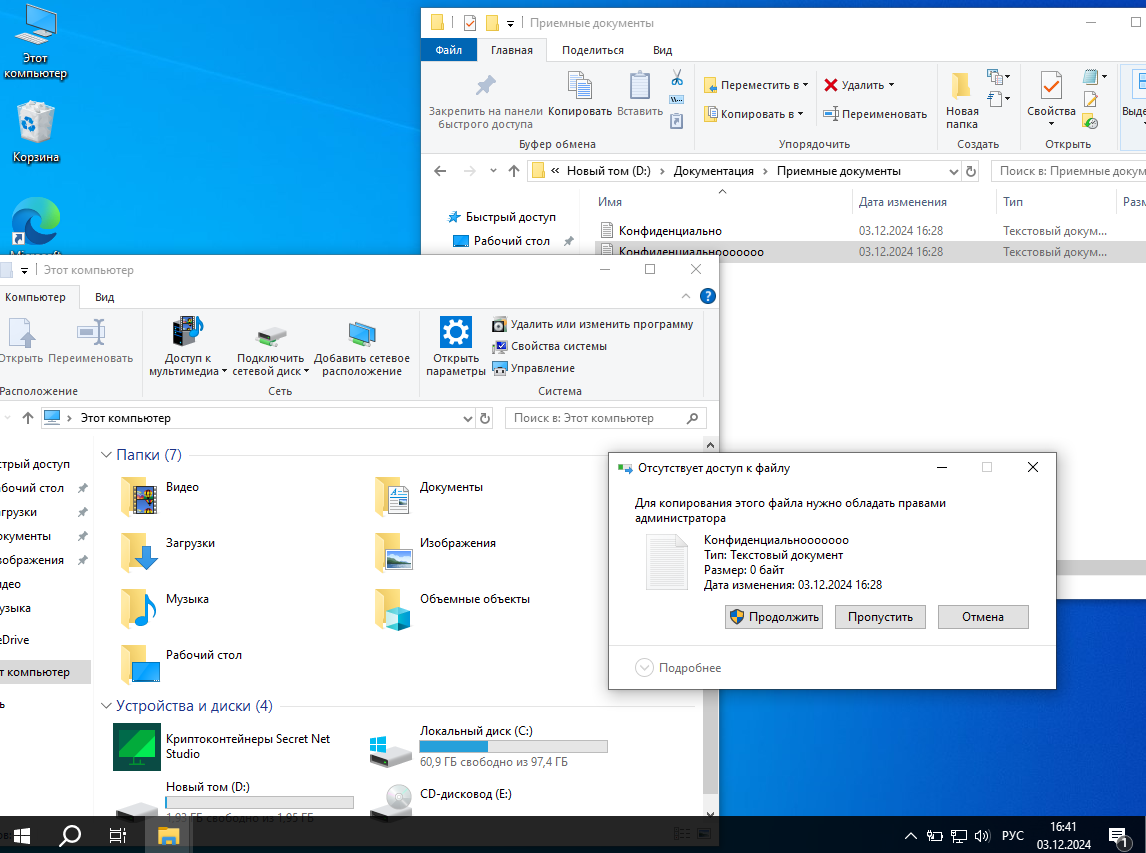

После чего был совершен вход в учетную запись «Конфиденциальный» с уровнем конфиденциальности «Конфиденциально» и проведена проверка возможности доступа к созданным документам (рисунок 2.10 – 2.13).

Рисунок 2.10 – Проверка доступа к файлу от имени пользователя «Конфиденциальный»

Рисунок 2.11 – Проверка переименования файла от имени пользователя «Конфиденциальный»

Рисунок 2.12 – Проверка копирования на локальный диск от имени пользователя «Конфиденциально»

Рисунок 2.13 – Проверка переноса файла в общую папку «Рабочий стол» от имени пользователя «Конфиденциально»

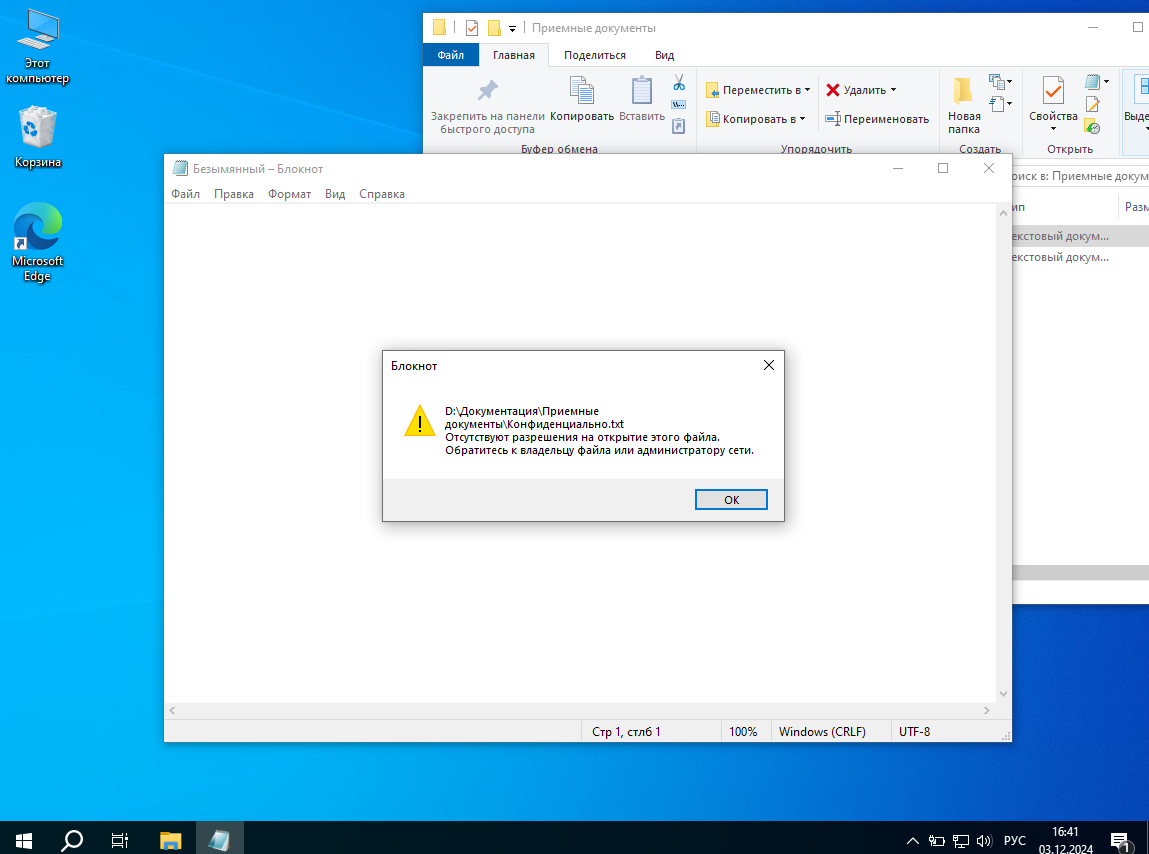

Далее был совершен вход в учетную запись «user» с уровнем конфиденциальности «Неконфиденциальный» (Общедоступный) и проведена проверка возможности доступа к созданным документам (рисунок 2.14 – 2.18).

Рисунок 2.14 – Проверка доступа файла от имени пользователя «user»

Рисунок 2.15 – Проверка удаления файла от имени пользователя «user»

Рисунок 2.16 – Проверка создания нового файла/каталога от имени пользователя «user»

Рисунок 2.17 – Проверка переноса на локальный диск от имени пользователя «user»

Рисунок 2.18 – Проверка доступа к файлу от имени пользователя «user»

Заключение

В ходе выполнения данной лабораторной работы были изучены принципы мандатного механизма разграничения доступа на основе программного продукта Secret Net 8.11.