БОС 2 / Основные лабы / Болтушкин Л.С., группа 712-2, лабораторная 1

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ В ОПЕРАЦИОННЫХ СИСТЕМАХ

Отчет по лабораторной работе №1

по дисциплине «Безопасность операционных систем»

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ С.А. Пашкевич

__________

Томск 2024

Введение

Целью данной лабораторной работы является изучение утилит и приложений, позволяющих производить аутентификацию в операционной системе и прикладных приложениях при помощи физического объекта в качестве первого фактора аутентификации и PIN-кода для доступа к информации на токене в качестве второго фактора.

1 АУЕНТИФИКАЦИЯ В ОПЕРАЦИОННЫХ СИСТЕМАХ ПРИ ПОМОЩИ ФИЗИЧЕСКОГО ОБЪЕКТА

1.1 Базовые действия с eToken

Был произведен запуск в виртуальную ОС Windows XP и совершен вход под учетную запись «Администратор» (рисунок 1.1).

Рисунок 1.1 – Запуск любимой легендарной ОС Windows XP

Далее был подключен eToken к USB-порту (рисунок 1.2).

Рисунок 1.2 – Вид основного окна утилиты «eToken Properties»

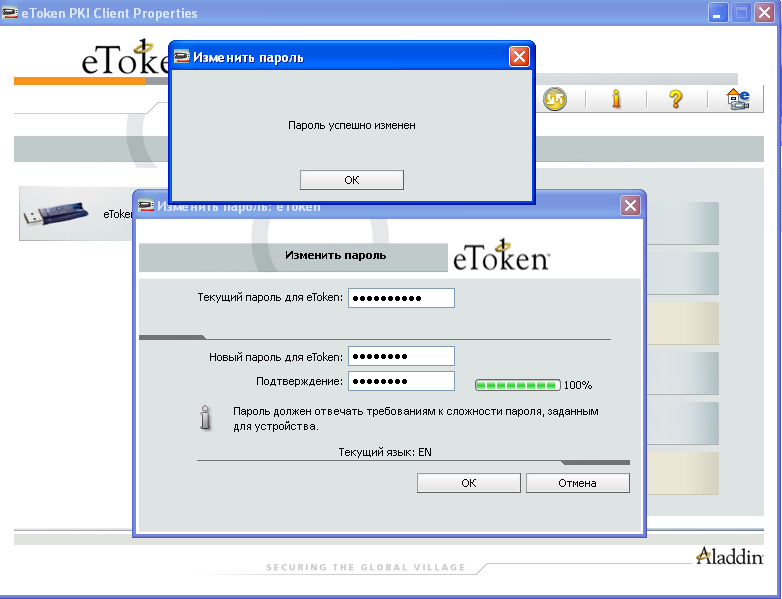

Далее сменен PIN-код (рисунок 1.3).

Рисунок 1.3 – Смена PIN-кода

Далее был переименован eToken с уникальным идентификатором логина (рисунок 1.4).

Рисунок 1.4 – Переименование eToken

Далее изменен режим интерфейса на «Подобный вид» (значок на панели инструментов). В данном режиме предоставляется доступ к дополнительным настройкам и функциям по работе с подключенным eToken (рисунок 1.5).

Рисунок 1.5 – Вид основного окна для eToken в режиме «Подробный вид»

1.2 Установка требований к качеству PIN-кода eToken

В разделе «Настройки eToken PKI Client» возможна установка требований к качеству PIN-кода eToken, которые будут записаны на него при форматировании (рисунок 1.6).

Рисунок 1.6 – Настройка параметров качества PIN-кода eToken

1.3 Администрирование eToken

В режиме «Подробный вид» был выбран подключенный eToken и на панели инструментов выбран «Инициализировать eToken». В окне «Параметры инициализации eToken» установлен PIN-код eToken или требование к обязательное смене пароля при первом использовании. Также можно установить максимальное количество ошибок ввода соответствующих PIN-кодов и имя eToken (рисунок 1.7).

Рисунок 1.7 – Параметры настройки инициализации

На панели инструментов выбран значок «Вход с правами администратора» и введен PIN-код администратора (рисунок 1.8) для того, чтобы предоставились дополнительные функции.

Рисунок 1.8 – Ввод пароля администратора

Настройки интерфейса утилиты «Свойства eToken» можно изменять через «Групповые политики», используя соответствующий административный шаблон. Для этого необходимо открыть оснастку gpedit.msc и добавить административный шаблон eTokenPKIClient.adm. (рисунок 1.8).

Рисунок 1.8 – Административный шаблон

В появившемся разделе «eToken PKI Client Settings» можно разрешать или запрещать доступ к любой настройке рассматриваемой утилиты. Например, запретить доступ к режиму «Подробный вид», для этого нужно проставить значение 0 в настройке «OpenAdvancedView» параметра «Access Control» раздела «UI Access Control List», для проверки необходимо перезапустить утилиту «Свойства eToken» (рисунок 1.9).

Рисунок 1.9 – Запрет доступа к режиму «Дополнительно»

1.4 Аутентификация в ОС при помощи eToken

Для создания профиля входа в операционную систему была запущена утилита, где введен логин пользователя и название рабочей станции (рисунок 1.10).

Рисунок 1.10 – Ввод информации пользователя для входа в ОС

Далее введен и подтвержден пароль для входа в ОС, принадлежащий выбранному пользователю (рисунок 1.1).

Рисунок 1.11 – Ввод пароля для входа в ОС

Пароль можно сменить при помощи утилиты «eToken Network Logon Profile Wizard» (рисунок 1.12 и 1.13).

Рисунок 1.12 – Выбор существующего на eToken профиля

Рисунок 1.13 – Смена пароля для входа в ОС

Для удаления, существующего на eToken профиля нужно в окне выбрать «Remove an existing profile» (рисунок 1.14).

Рисунок 1.14 – Удаление профиля

1.5 Аутентификация в ОС на основе случайного пароля

Нужно создать новый профиль для входа в ОС, выбрав задание случайного пароля определенной длины (рисунок 1.15). Тогда пароль для входа в ОС будет храниться только на eToken, иметь высокую сложность, не будет известен пользователю.

Рисунок 1.15 – Задание случайного пароля для входа в ОС

Сменить случайный пароль для входа в ОС пользователь может, выбрав «Смена пароля…» при нажатии Ctrl+Alt+Del (рисунок 1.16).

Рисунок 1.16 – Смена случайно заданного пароля для входа в ОС

2 ИНДИВИДУАЛЬНОЕ ЗАДАНИЕ

Согласно заданию, для аутентификации в ОС необходимо выставить настройки для входа по токену представленные на рисунках 2.1 – 2.2.

Рисунок 2.1 – Требования к качеству PIN-кода

Рисунок 2.2 – Параметры входа в ОС

Согласно варианту, для аутентификации в ПО необходимо создать шаблон для добавления файла к зашифрованному архиву 7-Zip, а также выставить запрет отображения настроек профиля, что представлено на рисунке 2.3.

Рисунок 2.3 – Созданный шаблон согласно варианту

Заключение

В результате выполнения данной работы были изучены утилиты и приложения, позволяющие производить аутентификацию в операционной системе и прикладных приложениях при помощи физического объекта в качестве первого фактора аутентификации и PIN-кода для доступа к информации на токене в качестве второго фактора.