- •Оглавление

- •12.1.1.7. «Правила Snort и межсетевого экрана»

- •12.2.1.5. «Преобразование данных в универсальный формат»

- •Часть 1. Нормализация метки времени в файле журнала

- •Часть 2. Нормализация меток времени в файле журнала Apache

- •Часть 3. Подготовка файла журнала в Security Onion

- •12.2.2.9. «Практическое занятие по регулярным выражениям»

- •12.2.2.10. «Извлечение исполняемого файла из pcap»

- •Часть 1. Анализ предварительно записанных журналов и перехватов пакетов трафика

- •Часть 2. Извлечение загруженного файла из pcap

12.2.2.9. «Практическое занятие по регулярным выражениям»

Цель работы:

Познакомиться с регулярными выражениями.

Ход работы:

Шаг 1. Пройдите учебный курс regexone.com.

Откройте на своем компьютере веб-обозреватель и перейдите на сайт https://regexone.com/. Regex One — это учебный курс, который содержит уроки по шаблонам регулярных выражений.

После прохождения этого учебного курса запишите функции некоторых метасимволов, которые используются в регулярных выражениях (табл.1).

Таблица 1 – Метасимволы и их описание

-

Метасимволы

Описание

$

Конец строки

*

Ноль или более повторений символов

.

Может соответствовать любому отдельному символу

[ ]

Сопоставление отдельных символов

\.

Экранирование точки

\d

Можно использовать вместо любой цифры от 0 до 9

\D

Можно использовать вместо нецифрового символа

^

Начало строки

{m}

Число повторений символа

{n,m}

Диапазон повторений символа

abc|123

Логическое ИЛИ

Шаг 2. Описание шаблонов регулярных выражений

Шаблон регулярного выражения |

Описание |

^83 |

Строка, которая начинается с числа 83 |

[A-Z]{2,4} |

Строка, которая содержит от 2 до 4 заглавных букв английского алфавита |

2015 |

Строка, которая содержит 2015 |

05:22:2[0-9] |

Строка, которая содержит массив значений от 05:22:20 до 05:22:29 |

\.com |

Строка, которая содержит .com |

complete|GET |

Строка, которая содержит complete или GET |

0{4} |

Строка, которая содержит 4 подряд идущих 0 |

12.2.2.10. «Извлечение исполняемого файла из pcap»

Цель работы:

Анализирование подготовленных файлов с трафиком, а также извлечение загруженных файлов из PCAP.

Ход работы:

Часть 1. Анализ предварительно записанных журналов и перехватов пакетов трафика

Смените текущий каталог на папку lab.support.files/pcaps и выведите список файлов с помощью команды ls –l (рис.22).

Рисунок 22 – Просмотр файлов PCAP

Выполните команду wireshark nimda.download.pcap, чтобы открыть файл nimda.download.pcap в программе Wireshark.

Файл nimda.download.pcap содержит перехваченные данные пакетов, связанных с загрузкой вредоносного ПО из предыдущей лабораторной работы. Pcap содержит все пакеты, отправленные и полученные во время работы tcpdump. Выберите в данных перехвата четвертый пакет и разверните раздел протокола HTTP (рис.23).

Рисунок 23 – Просмотр раздела протокола HTTP

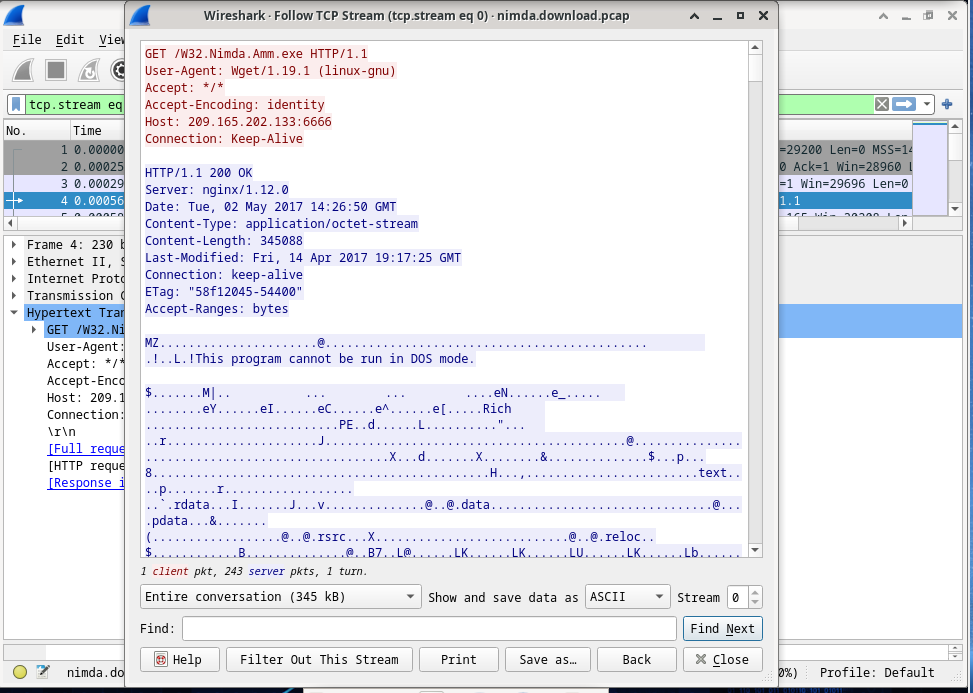

Поскольку HTTP работает через TCP, можно использовать функцию WiresharkFollow TCP Stream (Отслеживать поток TCP) для восстановления этой транзакции TCP. Выберите в перехваченных данных первый пакет TCP — пакет SYN. Щелкните его правой кнопкой мыши и выберите Follow TCP Stream (Отслеживать поток TCP).

Wireshark откроет другое окно, содержащее сведения для всего выбранного потока TCP (рис.24).

Рисунок 24 – Отслеживание потока TCP

Какие символы отображаются в окне Follow TCP Stream (Отслеживать поток TCP)? Являются ли они шумом подключения? Для передачи данных? Дайте пояснение. На рисунке попытка Wireshark отобразить содержимое программы в виде текста (файл является исполняемым), поэтому это похоже на случайный набор символов.

Среди этих символов видны несколько читаемых слов. Почему они там присутствуют? Эти слова содержатся в коде самой программы в текстовом виде, поэтому они отображены корректно (насколько это возможно)

Несмотря на имя W32. Nimda.Amm.exe, этот исполняемый файл не является известным интернет-червем. Для того чтобы не подвергать систему опасности, это другой исполняемый файл, сохраненный под именем W32. Nimda.Amm.exe.