- •Оглавление

- •12.1.1.7. «Правила Snort и межсетевого экрана»

- •12.2.1.5. «Преобразование данных в универсальный формат»

- •Часть 1. Нормализация метки времени в файле журнала

- •Часть 2. Нормализация меток времени в файле журнала Apache

- •Часть 3. Подготовка файла журнала в Security Onion

- •12.2.2.9. «Практическое занятие по регулярным выражениям»

- •12.2.2.10. «Извлечение исполняемого файла из pcap»

- •Часть 1. Анализ предварительно записанных журналов и перехватов пакетов трафика

- •Часть 2. Извлечение загруженного файла из pcap

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №9

Информационная безопасность (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИКБ-06:

Романов А.С.

(Ф.И.О.) (подпись)

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

12.1.1.7. «Правила Snort и межсетевого экрана» 3

12.2.1.5. «Преобразование данных в универсальный формат» 7

12.2.2.9. «Практическое занятие по регулярным выражениям» 14

12.2.2.10. «Извлечение исполняемого файла из PCAP» 15

Вывод: 22

12.1.1.7. «Правила Snort и межсетевого экрана»

Цель работы:

Познакомиться с правилами межсетевого экрана и сигнатурами IDS.

Ход работы:

Шаг 1. Мониторинг журнала IDS в режиме реального времени.

На виртуальной машине CyberOps Workstation выполните сценарий для запуска mininet.

В командной строке mininet откройте оболочку на узле R1 следующей командой: xterm R1

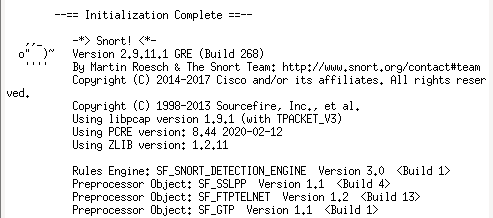

В оболочке узла R1 запустите IDS на основе Linux под названием Snort (рис.1).

Рисунок 1 – Запуск Snort

Из командной строки среды mininet в ВМ CyberOps Workstation откройте оболочки для хостов H5 и H10.

H10 имитирует сервер в Интернете, который содержит вредоносное ПО. На H10 запустите сценарий mal_server_start.sh для запуска соответствующего сервера.

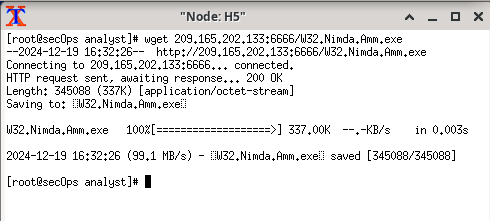

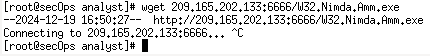

С хоста H5 командой wget загрузите файл с именем W32.Nimda.Amm.exe. Разработанная для загрузки содержимого по протоколу HTTP команда wget — это отличное средство для загрузки файлов непосредственно с веб-серверов из командной строки (рис.2).

Рисунок 2 – Загрузка файла

Файл был полностью загружен? Да

В IDS были созданы оповещения, связанные с загрузкой файла? Да

По мере передачи вредоносного файла на R1 используемая IDS Snort могла изучить его содержимое. Содержимое, которое соответствует хотя бы одной сигнатуре, настроенной в Snort, приводило к формированию оповещения в окне второго терминала R1. Запись оповещения показана ниже (рис.3).

![]()

Рисунок 3 – Просмотр оповещения

На H5 используйте команду tcpdump для захвата этого события и повторно загрузите файл вредоносного ПО. Таким образом вы сможете перехватить данную транзакцию (рис.4).

Рисунок 4 – Запись дампа

Теперь, когда tcpdump захватывает пакеты, повторно загрузите вредоносное ПО. На H5 повторно выполните данную команду или используйте стрелку вверх для вызова ее из истории команд.

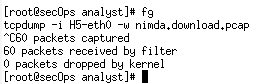

Остановите перехват данных путем перевода tcpdump в интерактивный режим с помощью команды fg. Поскольку tcpdump была единственным процессом, отправленным в фоновый режим, то PID указывать не нужно. Остановите процесс tcpdump с помощью сочетания клавиш Ctrl + C. Процесс tcpdump останавливается, и отображается сводка по перехвату данных (рис.5).

Рисунок 5 – Остановка перехвата данных

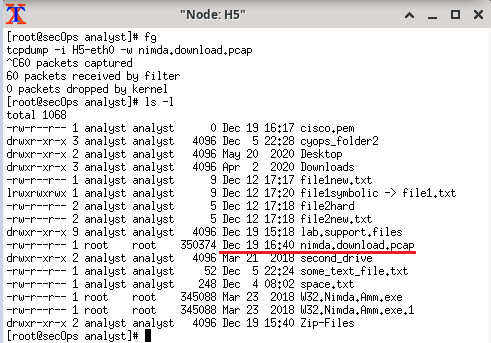

На H5 используйте команду ls, чтобы проверить, что файл pcap был действительно сохранен на жестком диске и его размер больше нуля (рис.6).

Рисунок 6 – Проверка созданного дампа

Шаг 2. Настройка правил межсетевого экрана на основе оповещений IDS.

В виртуальной машине CyberOps Workstation запустите третье окно терминала R1.

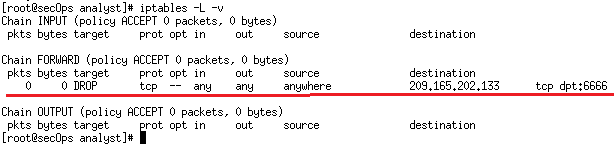

В новом окне терминала R1 используйте команду iptables, чтобы вывести список используемых в настоящий момент цепочек и их правил (рис.7).

Рисунок 7 – Просмотр записей в межсетевом экране

Подключения к вредоносному серверу создают пакеты, которые должны проходить межсетевой экран iptables на R1. Пакеты, проходящие межсетевой экран, обрабатываются правилом FORWARD, поэтому это именно та цепочка, в которой должно присутствовать правило блокировки (рис.8).

![]()

Рисунок 8 – Создание новой записи в межсетевом экране

П

овторно

используйте команду iptables и убедитесь,

что в цепочку FORWARD было добавлено

данное правило (рис.9).

овторно

используйте команду iptables и убедитесь,

что в цепочку FORWARD было добавлено

данное правило (рис.9).

Рисунок 9 – Успешное добавление правила

На H5 попробуйте еще раз загрузить данный файл (рис.10)

Рисунок 10 – Неудачная попытка загрузки файла