- •Оглавление

- •7.3.2.4. «Атака на базу данных mySql»

- •Часть 1. Открытие файла pcap.

- •7.3.2.5. «Чтение журналов сервера»

- •Часть 1. Чтение файлов журналов с использованием программ Cat, More и Less.

- •Часть 2. Файлы журналов и системный журнал.

- •Часть 3. Файлы журналов и Journalctl.

- •9.0.1.2. «Создание кодов»

- •9.1.2.5. «Хеширование»

- •Часть 1. Создание хешей с помощью OpenSsl

- •Часть 2. Проверка хешей

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №7

Информационная безопасность (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБС-21:

Романов А.С.

(Ф.И.О.) (подпись)

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

7.3.2.4. «Атака на базу данных mySQL» 3

7.3.2.5. «Чтение журналов сервера» 14

9.0.1.2. «Создание кодов» 24

9.1.2.5. «Хеширование» 27

Вывод: 32

7.3.2.4. «Атака на базу данных mySql»

Цель работы:

Изучение файла PCAP, содержащий атаку на базу данных.

Ход работы:

Часть 1. Открытие файла pcap.

Шаг 1. Запуск Wireshark и загрузка файла PCAP.

Запустите виртуальную машину рабочей станции CyberOps.

Нажмите Applications > CyberOPS > Wireshark (Приложения > CyberOPS > Wireshark) на рабочем столе и найдите приложение Wireshark.

В программе Wireshark щелкните Open (Открыть) в середине приложения в разделе Files (Файлы).

Просмотрите

каталог /home/analyst/ и найдите

lab.support.files. В каталоге lab.support.files

откройте файл SQL_Lab.pcap (рис.1).

Просмотрите

каталог /home/analyst/ и найдите

lab.support.files. В каталоге lab.support.files

откройте файл SQL_Lab.pcap (рис.1).

Рисунок 1 – Открытие файла в Wireshark

Ф

айл

PCAP открывается в программе Wireshark

и показывает собранный сетевой

трафик. Этот файл сбора данных

распространяется на период протяженностью

почти 9 минут (441 секунду) ―

длительность этой атаки с внедрением

SQL-кода. (рис. 2)

айл

PCAP открывается в программе Wireshark

и показывает собранный сетевой

трафик. Этот файл сбора данных

распространяется на период протяженностью

почти 9 минут (441 секунду) ―

длительность этой атаки с внедрением

SQL-кода. (рис. 2)

Рисунок 2 – Просмотр файла в Wireshark

Назовите два IP-адреса, задействованные в этой атаке с внедрением SQL-кода, на основе показанной информации. 10.0.2.4 и 10.0.2.15

Шаг 2. Просмотр атаки с внедрением SQL-кода.

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 13 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Строка 13 выбрана потому, что это HTTP-запрос GET. Его очень удобно использовать в следующем потоке данных, так как уровни приложения видят его, что приводит к проверке запроса на внедрение S

QL-кода.

(рис. 3)

QL-кода.

(рис. 3)

Рисунок 3 – Отслеживание потока HTTP

Щелкните Find (Поиск) и введите 1 = 1. Выполните поиск данной записи. (рис.4).

Рисунок 4 – Поиск строки «1 = 1»

На целевой машине 10.0.2.15 злоумышленник ввел запрос (1 = 1) в поле поиска идентификатора пользователя, чтобы выяснить, уязвимо ли приложение к внедрению SQL-кода. Вместо того чтобы ответить сообщением об ошибке входа в систему, приложение выдало запись из базы данных. Злоумышленник убедился, что может вводить команды SQL и получать ответы базы данных. Строка поиска 1=1 создает инструкцию SQL, которая всегда имеет значение true. В этом примере не имеет

значения,

что вводится в поле; значение всегда

будет true (рис.5).

значения,

что вводится в поле; значение всегда

будет true (рис.5).

Рисунок 5 – Нахождение строки «1=1»

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Close (Закрыть), чтобы показать весь сеанс связи Wireshark.

Шаг 3. Атака с внедрение SQL-кода.

В

данных, собранных программой Wireshark,

щелкните правой кнопкой мыши по строке

19 и выберите Follow HTTP Streamо (рис.6).

В

данных, собранных программой Wireshark,

щелкните правой кнопкой мыши по строке

19 и выберите Follow HTTP Streamо (рис.6).

Рисунок 6 – Отслеживание потока HTTP

Щелкните Find (Поиск) и введите 1=1. Выполните поиск данной записи.

Злоумышленник ввел запрос (1' или 1 = 1 union select database(), user()#) в поле поиска идентификатора пользователя на целевом объекте 10.0.2.15. Вместо того чтобы ответить сообщением об ошибке входа в систему, приложение выдало следующую информацию (рис.7).

Рисунок 7 – Имя базы данных и учётные записи пользователей

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Clear (Очистить), чтобы показать весь сеанс связи Wireshark.

Шаг 4. Атака с внедрением SQL-кода предоставляет информацию о системе.

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 22 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Красным цветом показан источник трафика. Он отправляет запрос GET на хост 10.0.2.15. Синим показано, как устройство назначения отвечает источнику.

Щелкните Find (Поиск) и введите 1=1. Выполните поиск данной записи.

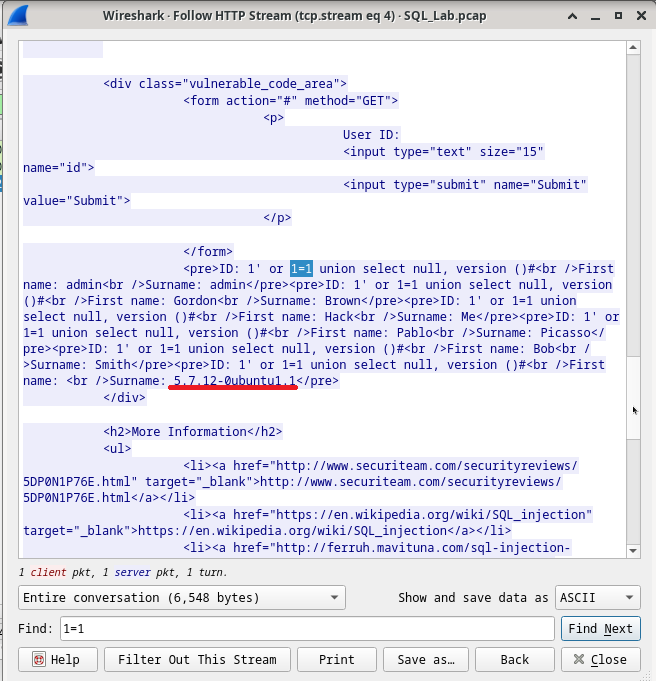

З

лоумышленник

ввел запрос (1' или 1 = 1 union select null,

version ()#) в поле поиска идентификатора

пользователя на целевом объекте

10.0.2.15, чтобы обнаружить идентификатор

версии. Обратите внимание, что

идентификатор версии находится в конце

выходных данных непосредственно перед

</pre>.</div> закрывающим HTML-кодом

(рис.8).

лоумышленник

ввел запрос (1' или 1 = 1 union select null,

version ()#) в поле поиска идентификатора

пользователя на целевом объекте

10.0.2.15, чтобы обнаружить идентификатор

версии. Обратите внимание, что

идентификатор версии находится в конце

выходных данных непосредственно перед

</pre>.</div> закрывающим HTML-кодом

(рис.8).

Рисунок 8 – Информация о системе

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Clear (Очистить), чтобы показать весь сеанс связи Wireshark.

Шаг 5. Атака с внедрением SQL-кода и табличная информация.

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 25 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Источник показан красным цветом. Он отправил запрос GET на хост 10.0.2.15. Синим показано, как устройство назначения отвечает источнику.

Щелкните Find (Поиск) и введите users. Выполните поиск записи, показанной ниже.

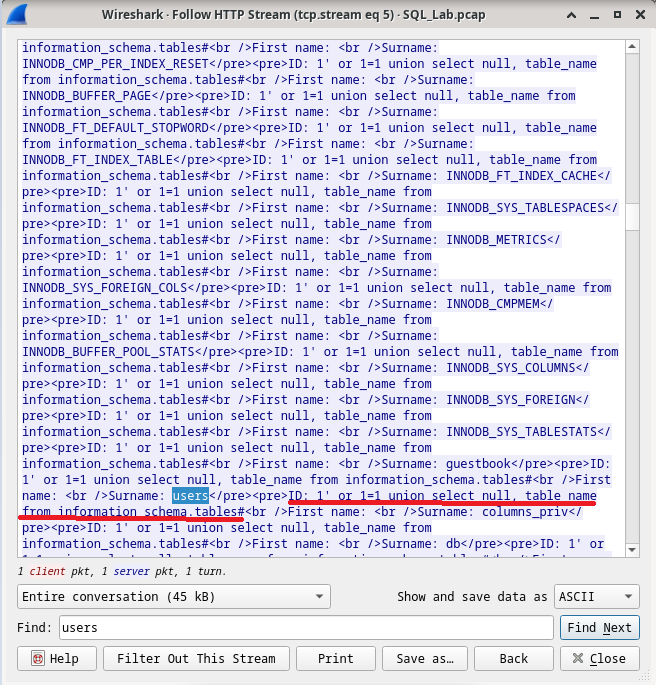

Злоумышленник

ввел запрос (1' или 1=1 union select null, table_name

from information_schema.tables#) в поле поиска

идентификатора пользователя на целевом

объекте 10.0.2.15 для просмотра всех таблиц

в базе данных. В результате выдается

огромное количество таблиц, так как

злоумышленник указал null без каких-либо

дополнительных уточнений (рис.9).

Злоумышленник

ввел запрос (1' или 1=1 union select null, table_name

from information_schema.tables#) в поле поиска

идентификатора пользователя на целевом

объекте 10.0.2.15 для просмотра всех таблиц

в базе данных. В результате выдается

огромное количество таблиц, так как

злоумышленник указал null без каких-либо

дополнительных уточнений (рис.9).

Рисунок 9 – Табличная информация

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP).

Нажмите кнопку Clear (Очистить), чтобы показать весь сеанс связи Wireshark.

Шаг 6. Атака с внедрением SQL-кода завершается.

В данных, собранных программой Wireshark, щелкните правой кнопкой мыши по строке 28 и выберите Follow HTTP Stream (Отслеживать поток HTTP). Источник показан красным цветом. Он отправил запрос GET на хост 10.0.2.15. Синим показано, как устройство назначения отвечает источнику.

Щелкните Find (Поиск) и введите 1=1. Выполните поиск данной записи.

Хакер ввел запрос (1’ или 1=1 union select user, password from users#) в поле поиска идентификатора пользователя на целевом объекте 10.0.2.15, чтобы получить хеши имен пользователей и паролей (рис.10).

Рисунок 10 – Хеши имён пользователей и паролей

Какой пользователь имеет хеш пароля 8d3533d75ae2c3966d7e0d4fcc69216b? 1337

С помощью веб-сайта, например https://crackstation.net/, скопируйте хеш пароля во взломщик хеша пароля и запустите взлом.

Назовите незашифрованный пароль. charley

Закройте окно Follow HTTP Stream (Отслеживать поток HTTP). Закройте все открытые окна.