Отчет по лабораторной №6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Защищенных систем связи

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №6

Информационная безопасность телекоммуникационных систем (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБС-21:

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Романов А.С.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

6.2.1.11. «Структура вредоносного ПО» 3

6.2.2.9. «Социальная инженерия» 5

7.0.1.2. «Что происходит?» 7

7.3.1.6. «Исследование трафика DNS» 9

Вывод: 16

6.2.1.11. «Структура вредоносного ПО»

Цель работы:

Изучение и анализ вредоносного ПО.

Ход работы:

С помощью привычной поисковой системы выполните поиск недавно появившегося вредоносного ПО. Во время поиска выберите четыре примера вредоносного ПО, каждый из разных категорий вредоносного ПО, и будьте готовы подробно обсудить возможности каждого, способы его распространения и последствия заражения им.

Примеры типов вредоносного ПО: троян, мошенническое, рекламное, вредоносное ПО, PUP, эксплойт и уязвимость. Ниже перечислены некоторые веб-сайты, рекомендуемые для поиска вредоносного ПО.

McAfee

Malwarebytes

Security Week

TechNewsWorld

Ознакомьтесь с информацией о вредоносном ПО, обнаруженном на шаге 1, выберите один экземпляр и составьте краткое описание, в котором объясните, как функционирует выбранное вами вредоносное ПО, как оно распространяется и какое влияние оказывает.

Пример:

ZLoader

Буквально в декабре этого года появилась обновлённая версия вредоносного ПО ZLoader, которая теперь использует технологию DNS Tonneling для связи с командным сервером. По своей сути ZLoader представляет собой загрузчик, способный доставлять дополнительные вредоносные модули. Данное ПО используется для получения первичного доступа к системе для последующего развёртывания программ-вымогателей. Распространяется данное ПО путём фишинговых ссылок, а также путём удалённого подключения к рабочему столу, имитируя себя под службу технической поддержки.

6.2.2.9. «Социальная инженерия»

Цель работы:

Изучение и определение атаки методами социальной инженерии.

Ход работы:

Шаг 1. Прочтите статью.

Перейдите на следующий веб-сайт и внимательно прочитайте размещенную на нем информацию, чтобы ответить на следующие вопросы на шаге 2. https://www.sans.org/reading-room/whitepapers/critical/methods-understanding-reducing-social-engineering-attacks-36972

Шаг 2. Ответы на вопросы.

Какие три способа используются в социальной инженерии, чтобы получить доступ к информации?

Электронный доступ, физический доступ и социальные сети.

Назовите три примера атаки методами социальной инженерии с использованием первых двух методов.

Электронный доступ – фишинг, направленный фишинг и байтинг. Физический доступ – претекстинг, Tailgating и услуга за услугу.

Почему использование социальной сети относится к угрозам социальной инженерии?

Социальные сети относятся к угрозам социальной инженерии в основном из-за большого количества предоставляемой личной информации, чем легко могут воспользоваться злоумышленники.

Каким образом организация может защитить себя от атак, проводимых с использованием методов социальной инженерии?

Регулярное проведение тренингов и информирований по борьбе с методами социальной инженерии. Ограничение доступа к критически важным файлам и местам предприятия.

Что представляет собой институт SANS, специалисты которого подготовили данную статью?

Институт SANS – мировой лидер в области образования и исследования в сфере информационной безопасности и киберзащиты.

7.0.1.2. «Что происходит?»

Цель работы:

Определение процессов, выполняемых на компьютере, используемого ими протокола, а также адресов локального и удаленного порта.

Ход работы:

Шаг 1. Загрузка и установка TCPView.

Перейдите по приведенной ниже ссылке, чтобы перейти на страницу загрузки для TCPView. http://technet.microsoft.com/en-us/sysinternals/tcpview.aspx (рис.1).

Рисунок 1 – Загрузка TCPView

Создайте папку на рабочем столе с именем TCPView.

Извлеките содержимое zip-архива в эту новую папку.

Дважды щелкните значок приложения Tcpview, чтобы запустить его.

Наконец, примите условия лицензии ПО (рис.2).

Рисунок 2 – Открытие TCPView

Шаг 2. Ответы на вопросы.

Сколько перечислено оконечных устройств? 232

Сколько из них выполняют прослушивание? 44

Сколько оконечных устройств установлено? 59

Шаг 3. Используйте веб-браузер и просмотрите окно TCPView.

Откройте меню Options (Параметры) и щелкните Always on Top (Поверх).

Откройте любой браузер. Что происходит в окне TCPView?

Процессы запускаются и отображаются зеленым цветом, а некоторые закрываются.

Перейдите на веб-сайт cisco.com. Что происходит в окне TCPView?

Добавляются процессы зелёного цвета.

Закройте браузер. Что происходит в окне TCPView?

Процессы окрашиваются в красный цвет.

Как вы думаете, что означают цвета?

Зеленый – это процессы с установленным соединением

Желтый — это процессы, которые ожидают соединения

Красные –это процессы, которые закрываются

Белые — это процессы, которые уже запущены

7.3.1.6. «Исследование трафика DNS»

Цель работы:

Перехват трафика DNS. Изучение DNS-запроса и DNS-ответа.

Ход работы:

Часть 1. Перехват трафика DNS.

Нажмите кнопку Пуск и найдите Wireshark. Откройте Wireshark и начните захват данных программой Wireshark, дважды щелкнув по сетевому интерфейсу с трафиком. В этом примере Ethernet ― сетевой интерфейс с трафиком (рис.3).

Рисунок 3 – Выбор сетевого интерфейса

Нажмите кнопку Пуск и найдите командную строку. Откройте командную строку.

В командной строке введите ipconfig/flushdns и нажмите Enter (Ввод), чтобы очистить кеш DNS (рис.4).

Рисунок 4 – Очистка кеша DNS

Введите nslookup и нажмите Enter (Ввод), чтобы перейти в интерактивный режим (рис.5).

Рисунок 5 – Интерактивный режим

Введите команду exit после завершения. Закройте командную строку.

Щелкните Stop capturing packets (Остановить перехват пакетов), чтобы остановить захват данных программой Wireshark.

Часть 2. Изучение трафика DNS-запроса.

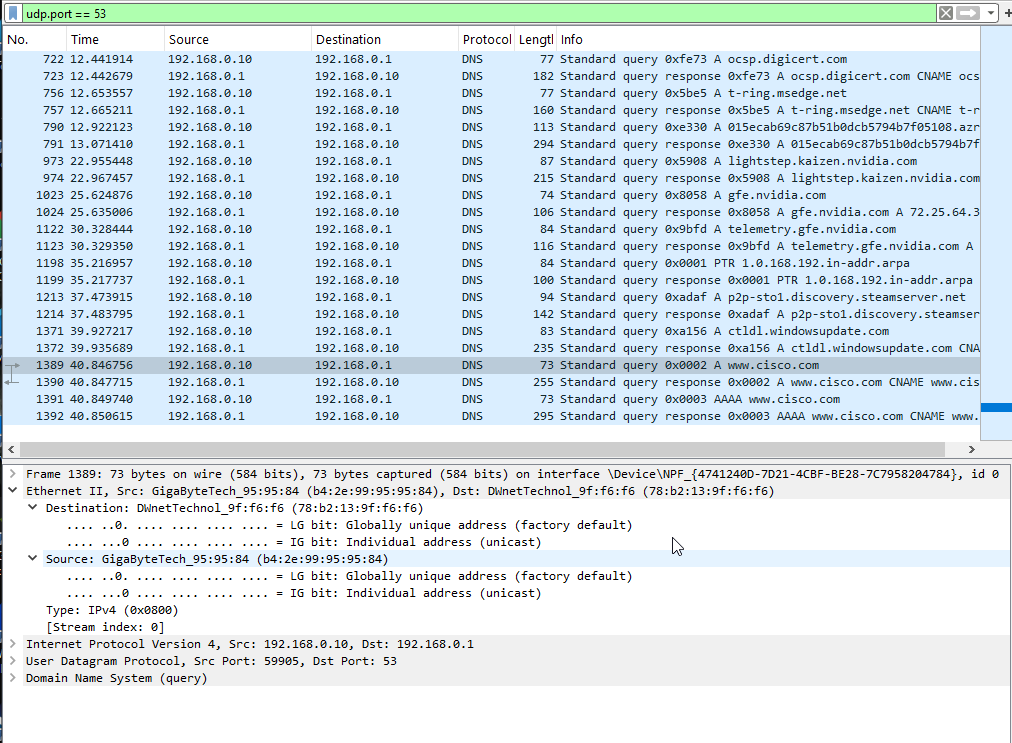

Наблюдайте за трафиком, захваченным в области списка пакетов Wireshark. Введите udp.port == 53 в поле фильтра и нажмите стрелку (или кнопку Enter) для показа только пакетов DNS (рис.6).

Рисунок 6 – Отображение DNS-пакетов

Выберите пакет DNS с маркировкой Standard query 0x0002 A www.cisco.co (Стандартный запрос 0x0002 A www.cisco.com).

В области сведений о пакетах обратите внимание, что этот пакет имеет следующие сведения: Ethernet II, протокол IPv4, протокол UDP и систему доменных имен (запрос).

Разверните

Ethernet II для просмотра сведений.

Наблюдайте за полями источника

и назначения (рис.7).

Разверните

Ethernet II для просмотра сведений.

Наблюдайте за полями источника

и назначения (рис.7).

Рисунок 7 – Просмотр DNS-запроса

Назовите MAC-адреса источника и назначения. С какими сетевыми интерфейсами связаны эти MAC-адреса?

Источник: b4:2e:99:95:95:84

Назначение: 78:b2:13:9f:f6:f6

Раскройте Internet Protocol Version 4 (Протокол IPv4). Наблюдайте за IPv4-адресами источника и назначения.

Назовите IP-адреса источника и назначения.

Источник: 192.168.0.10

Назначение: 192.168.0.1

Раскройте User Datagram Protocol (Протокол UDP). Наблюдайте за портами источника и назначения.

Назовите порты источника и назначения. Назовите номер порта DNS по умолчанию.

Порт источника: 59905

Порт назначения: 53

Порт DNS: 53

Откройте командную строку и введите arp –a и ipconfig/all для записи MAC- и IP-адресов компьютера.

MAC-адрес: 78:b2:13:9f:f6:f6

IP-адрес: 192.168.0.10

Разверните Domain Name System (query) (Система доменных имен (запрос)) в области сведений о пакетах. Затем разверните Flags и Queries (рис.8).

Рисунок 8 – Просмотр Domain Name System

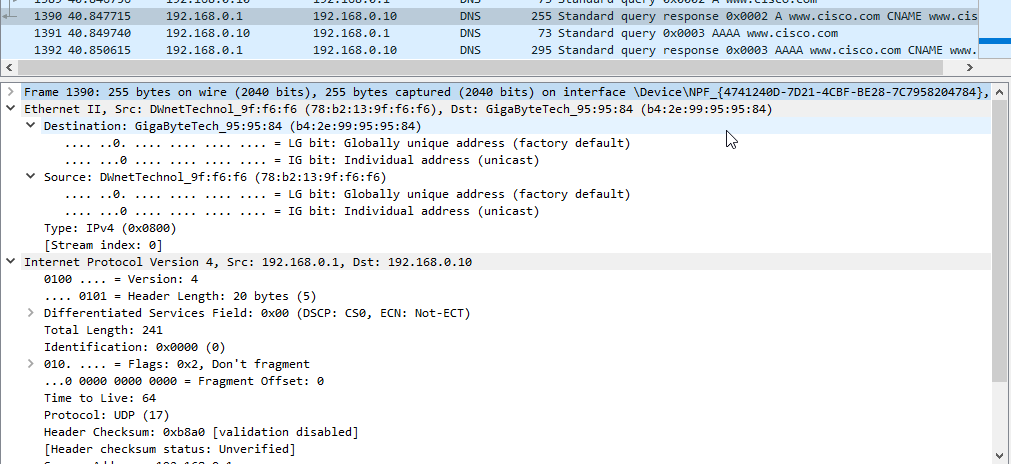

Часть 3. Изучение трафика DNS-ответа.

Выберите соответствующий пакет DNS-ответа с маркировкой Standard query 0x000# A www.cisco.co (Стандартный запрос 0x000# A www.cisco.com) (рис.9).

Рисунок 9 – Просмотр DNS-ответа

Назовите MAC- и IP-адреса источника и назначения, и номера портов. Проведите их сравнение с адресами в пакетах DNS-запроса.

MAC источника: 78:b2:13:9f:f6:f6

MAC назначения: b4:2e:99:95:95:84

IP источника: 192.168.0.1

IP назначения: 192.168.0.10

Порт источника: 53

Порт назначения: 59905

Разверните Domain Name System (response) (Система доменных имен (ответ). Затем разверните Flags, Queries и Answers (рис.10).

Рисунок 10 – Просмотр Domain Name System

Изучите результаты. Может ли DNS-сервер выполнять рекурсивные запросы? ДА

Наблюдайте за записями CNAME и A в сведениях об ответах. Сравните

эти результаты с результатами команды nslookup. Результаты совпадают

Вывод:

В ходе лабораторной работы мы познакомились с ресурсами для поиска актуальных уязвимостей и вредоносного ПО. Во второй части работы подробно рассмотрели методы социальной инженерии и подчеркнули необходимость повышения информационной грамотности сотрудников для противодействия этим угрозам. Далее мы проанализировали работу программы TCPView и исследовали сетевой трафик, включая DNS-запросы, заголовки Ethernet II и другие сетевые протоколы.

Санкт-Петербург 2024 г.