- •Оглавление

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Часть 1. Изучение полей заголовков в кадре Ethernet II

- •Часть 2. Перехват и анализ кадров Ethernet с помощью программы Wireshark.

- •4.5.2.4. «Наблюдение за процессом трехстороннего квитирования протокола tcp с помощью программы Wireshark»

- •Часть 1. Подготовьте хосты для перехвата трафика

- •Часть 2. Анализ пакетов с помощью программы Wireshark

- •Часть 3. Просмотр пакетов с помощью служебной программы tcpdump

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap

- •Часть 2. Проверка на наличие открытых портов

- •Часть 3. Выполните сканирование удаленного сервера.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp с помощью программы Wireshark»

- •Часть 1. Запись данных ip-конфигурации вм

- •Часть 2. Перехват запросов и ответов dns с помощью программы Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.6.5. «Анализ трафика http и https с помощью программы Wireshark»

- •Часть 1. Перехват и просмотр http-трафика

- •Часть 2. Захват и просмотр https-трафика

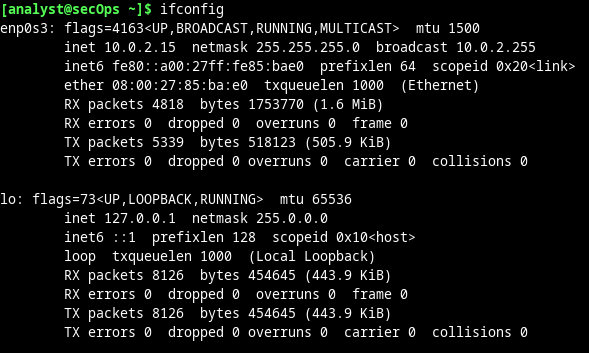

Часть 1. Перехват и просмотр http-трафика

Вводим

команду ifconfig и просматриваем

весь список интерфейсов и их IP-адресов

(рис.41).

Вводим

команду ifconfig и просматриваем

весь список интерфейсов и их IP-адресов

(рис.41).

Рисунок 41 – Результат команды ifconfig

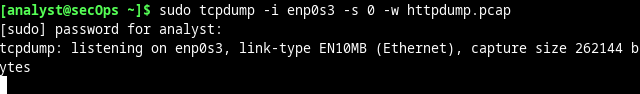

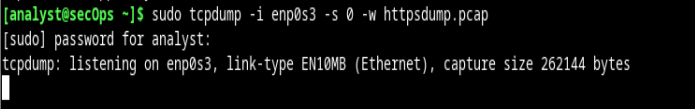

В

терминале вводим команду sudo

tcpdump -I enp0s3

-s 0 -w

httpdump.pcap для

записи сетевого трафика на интерфейсе

enp0s3 (рис.42).

В

терминале вводим команду sudo

tcpdump -I enp0s3

-s 0 -w

httpdump.pcap для

записи сетевого трафика на интерфейсе

enp0s3 (рис.42).

Рисунок 42 – Запуск tcpdump

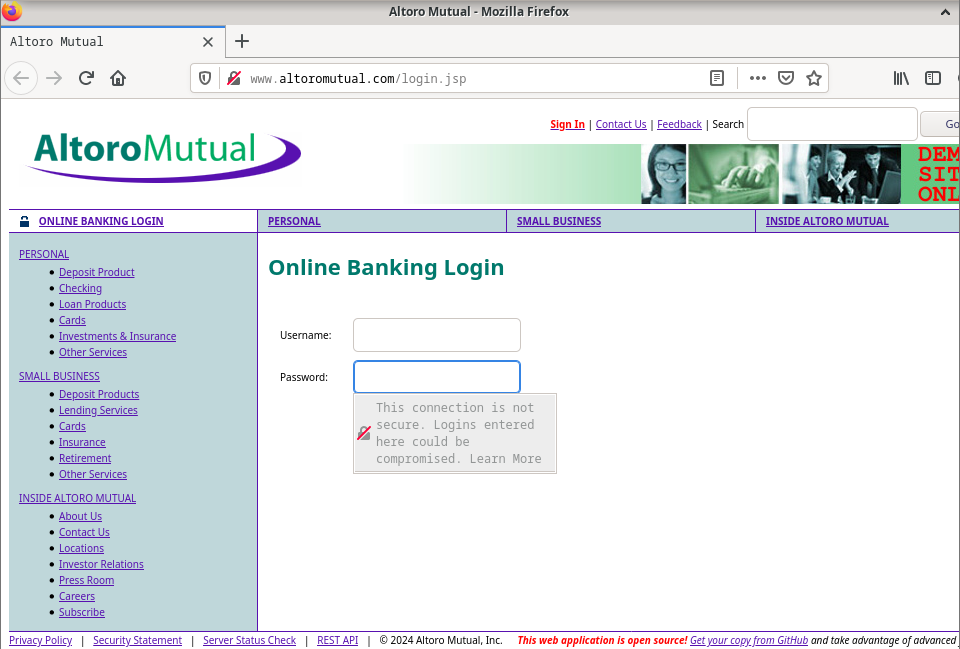

После

открываем веб-обозреватель и переходим

на сайт www.altoromutual.com/bank/login.aspx

и просматриваем окно с предупреждением

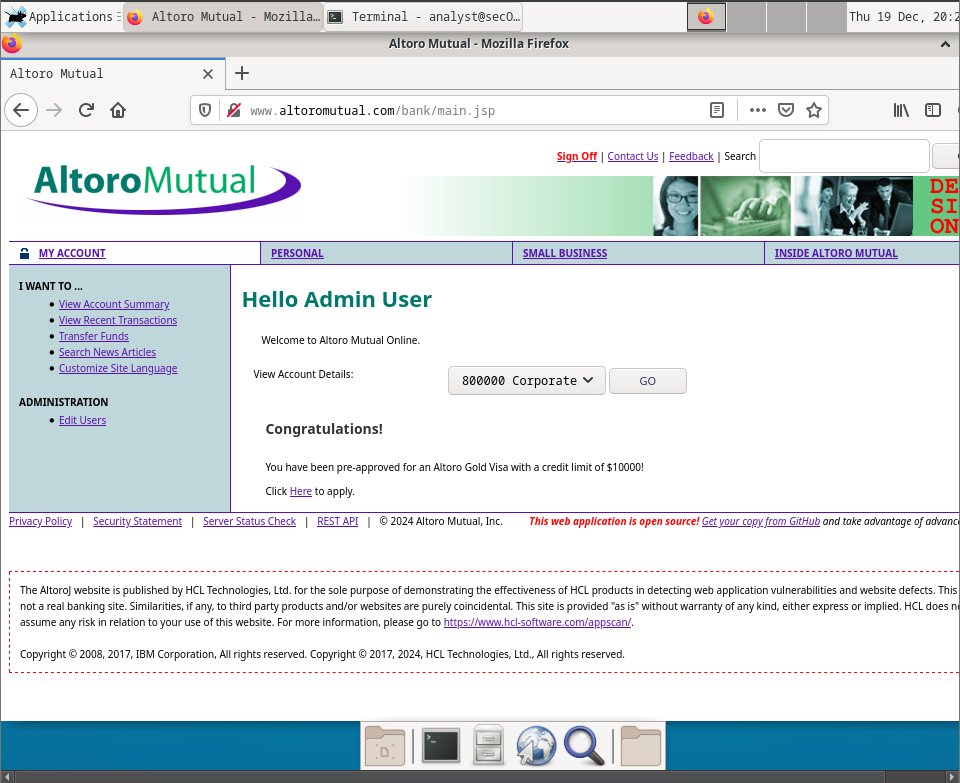

(рис.43). После авторизуемся на страничке,

закрываем браузер и останавливаем

tcpdump (рис.44).

После

открываем веб-обозреватель и переходим

на сайт www.altoromutual.com/bank/login.aspx

и просматриваем окно с предупреждением

(рис.43). После авторизуемся на страничке,

закрываем браузер и останавливаем

tcpdump (рис.44).

Рисунок 43 – Переход на сайт

Рисунок 44 – Авторизация на сайте

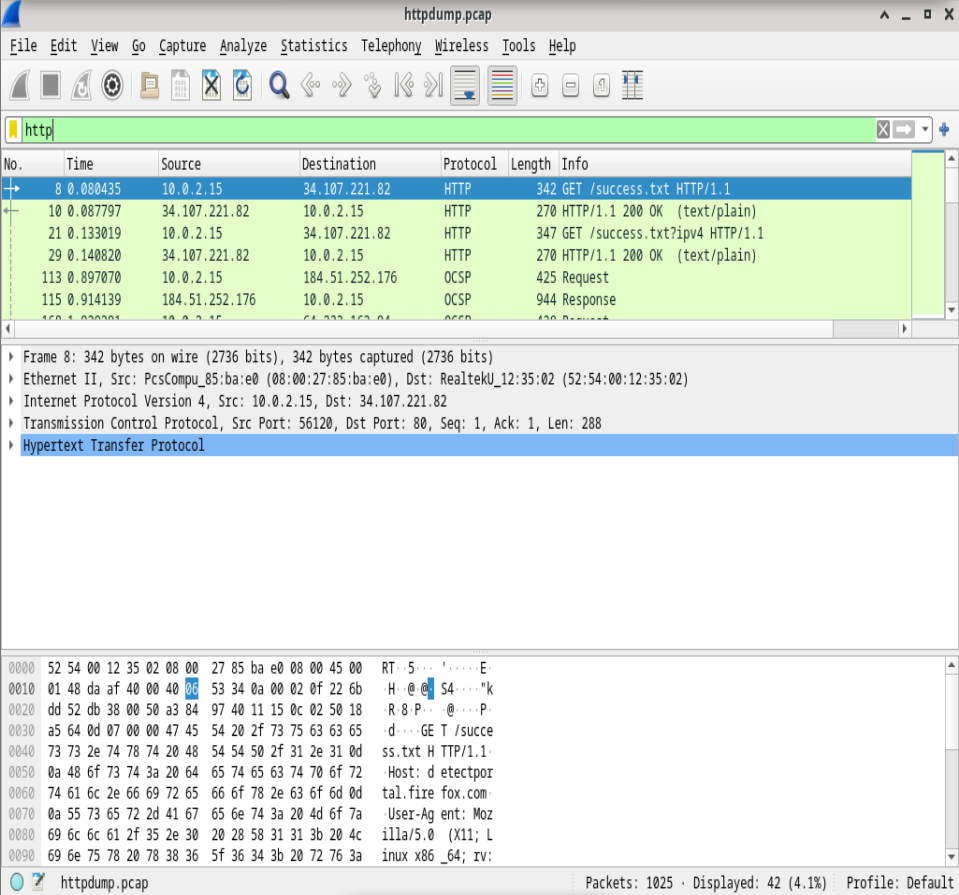

После остановки tcpdump данные записываются в файл, указанный ранее. В диспечере файлов ищем данный файл и открываем его с помощью Wireshark (рис.45).

Рисунок 45 – Просмотр файла в Wireshark

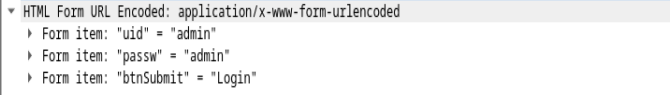

Выбираем

сообщение POST, разворачиваем

раздел HTML Form

Encoded, здесь мы можем увидеть

два фрагмента информации, в которых

увидим пароль и логин, прописанные при

авторизации на сайте (рис.46).

Выбираем

сообщение POST, разворачиваем

раздел HTML Form

Encoded, здесь мы можем увидеть

два фрагмента информации, в которых

увидим пароль и логин, прописанные при

авторизации на сайте (рис.46).

Рисунок 46 – Просмотр выбранного раздела

Часть 2. Захват и просмотр https-трафика

Теперь

мы будем использовать аналогичный

алгоритм для захвата  трафика

HTTPS. Также запускаем

терминал и прописываем команду (рис.47).

трафика

HTTPS. Также запускаем

терминал и прописываем команду (рис.47).

Рисунок 47 – Запуск команды tcpdump

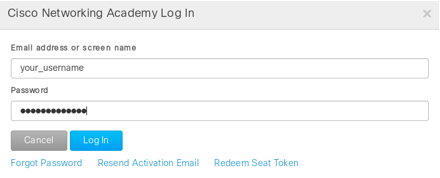

Запускаем

веб-обозреватель и переходим на

www.netacad.com

и авторизуемся на нем (рис.48).

Запускаем

веб-обозреватель и переходим на

www.netacad.com

и авторизуемся на нем (рис.48).

Рисунок 48 – Авторизация на сайте

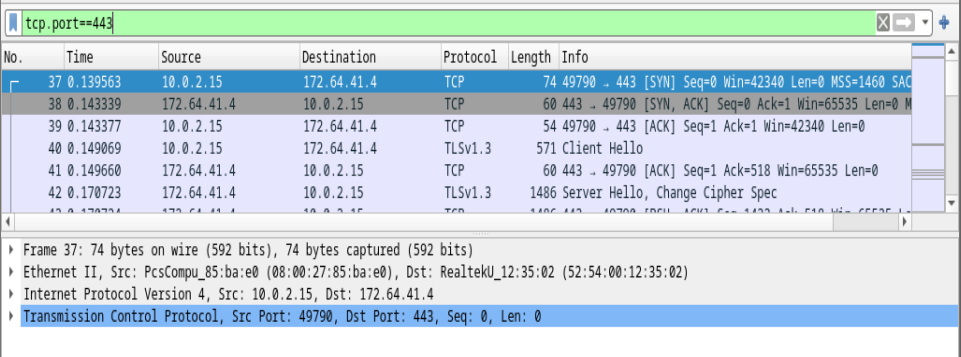

Закрываем

веб-обозреватель, останавливаем процесс

в терминале, после чего открываем файл

из диспетчера файлов с помощью Wireshark,

отфильтровываем содержимое файла по

следующему фильтру – tcp.port==443

(рис.49).

Закрываем

веб-обозреватель, останавливаем процесс

в терминале, после чего открываем файл

из диспетчера файлов с помощью Wireshark,

отфильтровываем содержимое файла по

следующему фильтру – tcp.port==443

(рис.49).

Рисунок 49 – Фильтрация данных

Выбираем сообщение Application Data, вместо раздела, который был в предыдущей части, у нас раздел Transport Layer Security, данные авторизации не видны и зашифрованы, для обычного чтения не доступны.

Вывод

В ходе выполнения данной лабораторной работы были изучены основы анализа кадров Ethernet, просмотрены кадры различных протоколов, а также информация, которую возможно узнать из кадров различных протоколов. Также на практике изучены различия похожих протоколов.

Санкт-Петербург 2024 г.