- •Оглавление

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Часть 1. Изучение полей заголовков в кадре Ethernet II

- •Часть 2. Перехват и анализ кадров Ethernet с помощью программы Wireshark.

- •4.5.2.4. «Наблюдение за процессом трехстороннего квитирования протокола tcp с помощью программы Wireshark»

- •Часть 1. Подготовьте хосты для перехвата трафика

- •Часть 2. Анализ пакетов с помощью программы Wireshark

- •Часть 3. Просмотр пакетов с помощью служебной программы tcpdump

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap

- •Часть 2. Проверка на наличие открытых портов

- •Часть 3. Выполните сканирование удаленного сервера.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp с помощью программы Wireshark»

- •Часть 1. Запись данных ip-конфигурации вм

- •Часть 2. Перехват запросов и ответов dns с помощью программы Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.6.5. «Анализ трафика http и https с помощью программы Wireshark»

- •Часть 1. Перехват и просмотр http-трафика

- •Часть 2. Захват и просмотр https-трафика

Часть 3. Выполните сканирование удаленного сервера.

Откроем

веб-обозреватель и перейдем на сайт

scanme.nmap.org.

Введем в командной строке nmap

-A -T4

scanme.nmap.org

(рис.35).

Откроем

веб-обозреватель и перейдем на сайт

scanme.nmap.org.

Введем в командной строке nmap

-A -T4

scanme.nmap.org

(рис.35).

Рисунок 35 – Исследование сайта с помощью nmap

Какие службы и порты открыты? ssh, http, nping-echo, tcpwwrapped и 22, 30, 9929 и 31337 порты.

Какие порты и сервисы фильтруются? Никакие

Каков IP-адрес сервера? 45.33.32.156

Какая используется операционная система? Linux

4.6.2.7. «Изучение перехваченных пакетов dns и udp с помощью программы Wireshark»

Цель работы:

Изучение DNS-пакетов и работы данного протокола с помощью программы Wireshark.

Ход работы:

Часть 1. Запись данных ip-конфигурации вм

Таблица 2. Данные IP-конфигурации ВМ

IP-адрес |

10.0.2.15 |

MAC-адрес |

08:00:27:85:ba:e0 |

IP-адрес шлюза по умолчанию |

0.0.0.0 |

IP-адрес DNS-сервера |

8.8.4.4 |

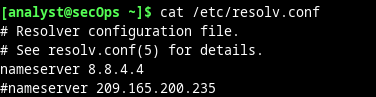

Откроем

терминал на ВМ, введем команду ifconfig

для отображения сведений об интерфейсе

(рис.36). После вводим команду cat

/etc/resolv.conf

для определения DNS-сервера

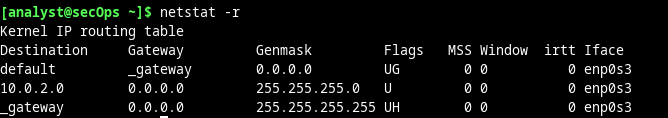

(рис. 37). И в заключение вводим netstat

-r для отображения таблицы

IP-маршрутизации ради

просмотра IP-адреса шлюза

по умолчанию (рис.38).

Откроем

терминал на ВМ, введем команду ifconfig

для отображения сведений об интерфейсе

(рис.36). После вводим команду cat

/etc/resolv.conf

для определения DNS-сервера

(рис. 37). И в заключение вводим netstat

-r для отображения таблицы

IP-маршрутизации ради

просмотра IP-адреса шлюза

по умолчанию (рис.38).

Рисунок 36 – Сведения об интерфейсе

Рисунок

37 – Определение DNS-сервера

Рисунок

37 – Определение DNS-сервера

Рисунок 38 – Таблица IP-маршрутизации

Часть 2. Перехват запросов и ответов dns с помощью программы Wireshark.

В окне терминала запускаем Wireshark. В окне приложения выбираем enp0s3 и запускаем захват пакетов. Открываем веб-обозреватель и переходим на адрес www.google.com. Когда страница откроется, останавливаем захват пакетов.

Часть 3. Анализ перехваченных пакетов dns или udp.

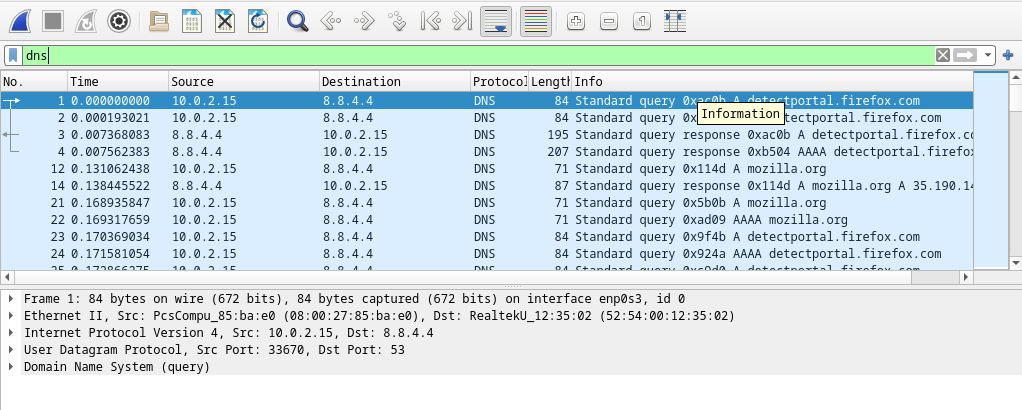

Отфильтруем

DNS-пакеты – вводим dns

в поле Filter (рис.39). После

найдем пакет с информацией.

Отфильтруем

DNS-пакеты – вводим dns

в поле Filter (рис.39). После

найдем пакет с информацией.

Рисунок 39 – Отфильтрованные DNS-пакет

Как показано в первой строке на панели сведений о пакетах, выбранный кадр содержал 84 байта данных во время передачи. Строка Ethernet II содержит MAC-адреса источника и места назначения. Так же MAC-адрес источника совпадает с адресом, указанным в таблице 3.

Таблица 3. IP- и MAC-адреса устройств источника и назначения.

Устройство |

IP-адрес |

MAC-адрес |

|---|---|---|

ВМ |

10.0.2.15 |

08:00:27:85:ba:e0 |

Шлюз по умолчанию |

8.8.4.4 |

52:54:00:12:35:02 |

Теперь нам необходимо изучить пакет DNS-ответа и убедиться в том, что он также использует протокол UDP.

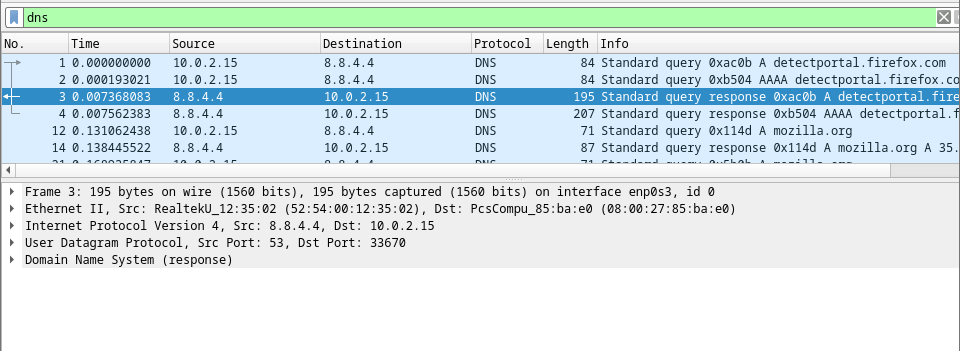

Изучим

другой пакет для получения необходимых

данных (рис.40).

Изучим

другой пакет для получения необходимых

данных (рис.40).

Рисунок 40 – Новый DNS-пакет

Теперь мы можем увидеть, что MAC-адрес источника соответствует шлюзу по умолчанию, в то время как MAC-адрес получателя – ВМ. То же самое и с IP-адресами:

IP-адрес назначения – 10.0.2.15

IP-адрес источника – 8.8.4.4

Так мы можем понять, что ВМ и шлюз по умолчанию поменялись ролями. Номера портов также поменялись местами.

4.6.6.5. «Анализ трафика http и https с помощью программы Wireshark»

Цель работы:

Изучение работы протоколов http и https с помощью программы Wireshark.

Ход работы: