- •Оглавление

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Часть 1. Изучение полей заголовков в кадре Ethernet II

- •Часть 2. Перехват и анализ кадров Ethernet с помощью программы Wireshark.

- •4.5.2.4. «Наблюдение за процессом трехстороннего квитирования протокола tcp с помощью программы Wireshark»

- •Часть 1. Подготовьте хосты для перехвата трафика

- •Часть 2. Анализ пакетов с помощью программы Wireshark

- •Часть 3. Просмотр пакетов с помощью служебной программы tcpdump

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap

- •Часть 2. Проверка на наличие открытых портов

- •Часть 3. Выполните сканирование удаленного сервера.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp с помощью программы Wireshark»

- •Часть 1. Запись данных ip-конфигурации вм

- •Часть 2. Перехват запросов и ответов dns с помощью программы Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.6.5. «Анализ трафика http и https с помощью программы Wireshark»

- •Часть 1. Перехват и просмотр http-трафика

- •Часть 2. Захват и просмотр https-трафика

Часть 3. Просмотр пакетов с помощью служебной программы tcpdump

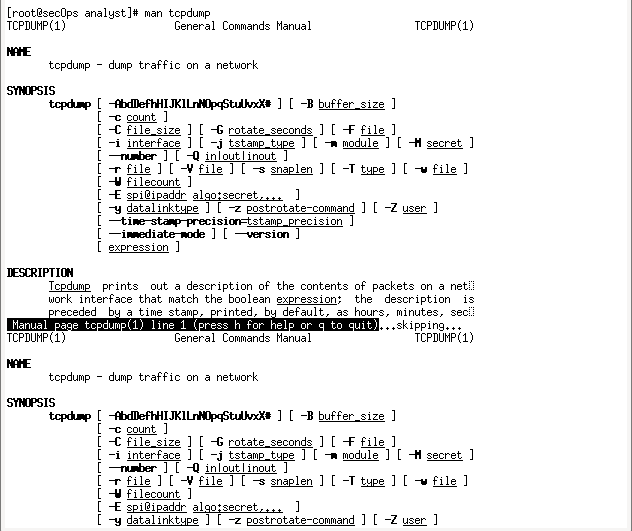

Откройте новое окно терминала, введите man tcpdump. Примечание. Возможно, потребуется нажать клавишу ENTER (ВВОД), чтобы увидеть командную строку.На страницах справки, доступных в операционной системе Linux, найдите и прочитайте сведения о вариантах выбора нужной информации из файла pcap (рис.26).

Рисунок 26 – Просмотр man tcpdump

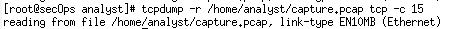

На

том же терминале откройте файл сбора

пакетов, используя следующую команду

для просмотра первых трех захваченных

TCP-пакетов (рис.27):

На

том же терминале откройте файл сбора

пакетов, используя следующую команду

для просмотра первых трех захваченных

TCP-пакетов (рис.27):

Рисунок 27 – Просмотр захваченных tcp-пакетов

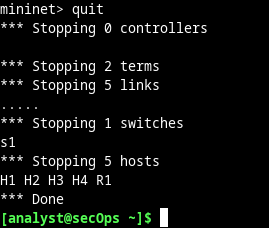

Переключитесь к терминалу, используемому для запуска Mininet. Завершите работу Mininet, введя команду quit в главном окне терминала виртуальной машины CyberOps (рис.28).

Рисунок 28 – Выключение mininet

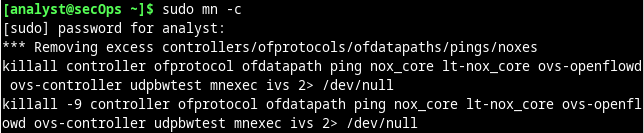

После

выхода из Mininet введем sudo mn -c для очистки

процессов, запущенных Mininet (рис.29).

После

выхода из Mininet введем sudo mn -c для очистки

процессов, запущенных Mininet (рис.29).

Рисунок 29 – Очистка процессов mininet

4.5.2.10. «Изучение Nmap»

Цель работы:

Изучение команды Nmap.

Ход работы:

Часть 1. Изучение Nmap

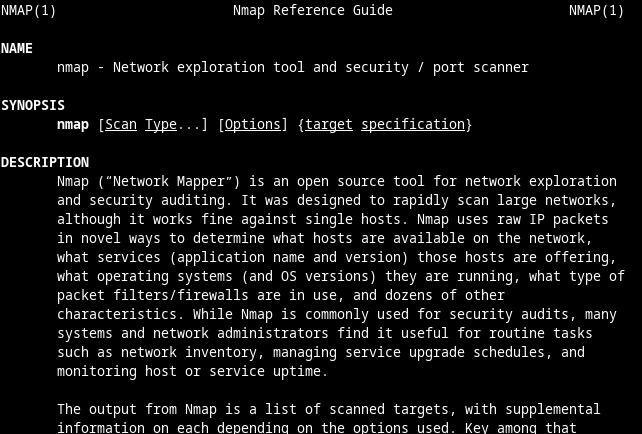

1.Запустите

виртуальную машину CyberOps. Войдите в

систему под именем пользователя analyst с

паролем cyberops, после чего открываем

терминал и вводим команду man

nmap (рис.30).

1.Запустите

виртуальную машину CyberOps. Войдите в

систему под именем пользователя analyst с

паролем cyberops, после чего открываем

терминал и вводим команду man

nmap (рис.30).

Рисунок 30 – Помощь по команде nmap

Что такое nmap? Nmap — это инструмент сетевого сканирования, позволяющий выявлять хосты, открытые порты, операционные системы и версии служб в сети. Используется администраторами для мониторинга безопасности и специалистами по безопасности для пентестов. Незаконное использование запрещено.

Для чего используется nmap? Nmap используется для обнаружения хостов, сканирования портов, определения ОС и версий служб, проверки безопасности и пентестинга.

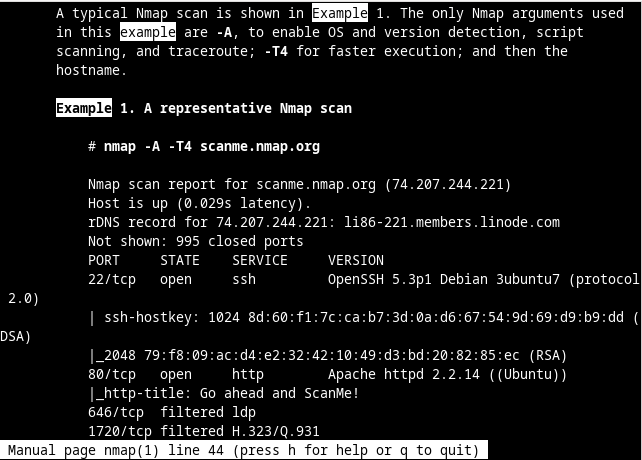

2.

Вводим /example и смотрим,

как работает поиск по документу (рис.31).

2.

Вводим /example и смотрим,

как работает поиск по документу (рис.31).

Рисунок 31 – Поиск по документу

Что делает ключ -A? Этот ключ включает агрессивное обнаружение операционной системы и версий служб. Он выполняет дополнительные проверки, что занимает больше времени, но дает более детальную информацию.

Что делает ключ -Т4? Этот ключ устанавливает таймаут сканирования на уровень "воинственный" (Aggressive). Это означает, что Nmap будет сканировать быстрее, чем по умолчанию (-T3), но есть риск большего количества ложных срабатываний или проблем с обнаружением некоторых служб. Чем больше число (от 1 до 5), тем агрессивнее сканирование.

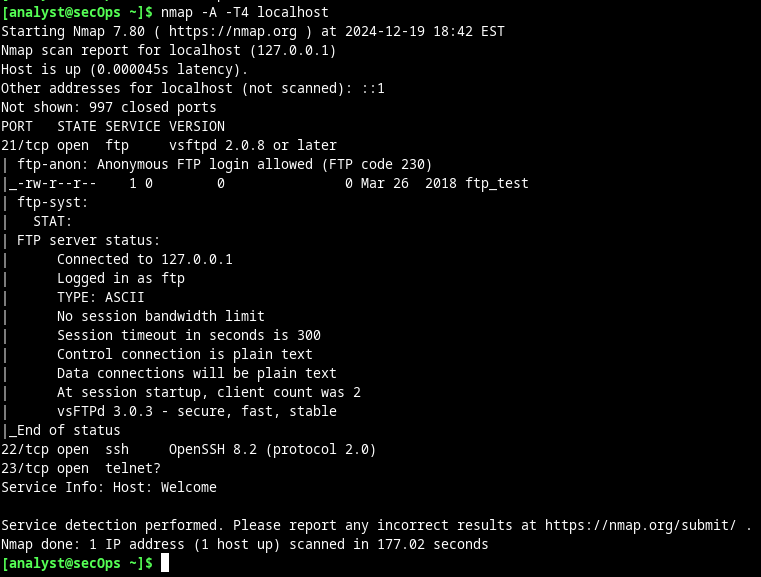

Часть 2. Проверка на наличие открытых портов

1.

Выполняем сканирование localhost

(рис.32).

1.

Выполняем сканирование localhost

(рис.32).

Рисунок 32 – Сканирование localhost

Какие порты и службы открыты? Открыты 21, 22 и 23 порты, а также службы ftp, ssh и telnet.

Для каждого из открытых портов запишем ПО, которое предоставляет службы. ftp - vsftpd, ssh - OpenSSH

Какая используется операционная система? Linux kernel:2.6.32

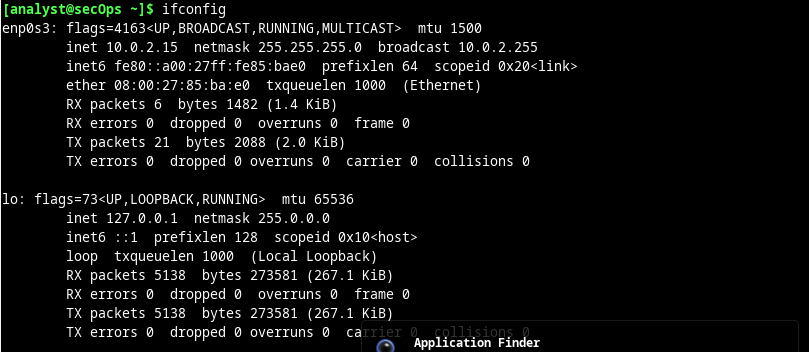

2. Выполняем сканирование сети.

В командную строку терминала вводим ifconfig, чтобы определить IP-адрес и маску подсети для хоста (рис.33).

Рисунок 33 – Просмотр результата команды ifconfig

Запишите IP-адрес и маску подсети для своей виртуальной машины. IP-адрес – 10.0.2.15, маска – 255.255.255.0

Для

того, чтобы найти другие хосты в локальной

сети, введем команду nmap

-A -T4

10.0.2.0/24 (рис.34).

Для

того, чтобы найти другие хосты в локальной

сети, введем команду nmap

-A -T4

10.0.2.0/24 (рис.34).

Рисунок 34 – Поиск хостов в локальной сети

Сколько хостов активны? 1 хост активен