- •Оглавление

- •4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

- •Часть 1. Изучение полей заголовков в кадре Ethernet II

- •Часть 2. Перехват и анализ кадров Ethernet с помощью программы Wireshark.

- •4.5.2.4. «Наблюдение за процессом трехстороннего квитирования протокола tcp с помощью программы Wireshark»

- •Часть 1. Подготовьте хосты для перехвата трафика

- •Часть 2. Анализ пакетов с помощью программы Wireshark

- •Часть 3. Просмотр пакетов с помощью служебной программы tcpdump

- •4.5.2.10. «Изучение Nmap»

- •Часть 1. Изучение Nmap

- •Часть 2. Проверка на наличие открытых портов

- •Часть 3. Выполните сканирование удаленного сервера.

- •4.6.2.7. «Изучение перехваченных пакетов dns и udp с помощью программы Wireshark»

- •Часть 1. Запись данных ip-конфигурации вм

- •Часть 2. Перехват запросов и ответов dns с помощью программы Wireshark.

- •Часть 3. Анализ перехваченных пакетов dns или udp.

- •4.6.6.5. «Анализ трафика http и https с помощью программы Wireshark»

- •Часть 1. Перехват и просмотр http-трафика

- •Часть 2. Захват и просмотр https-трафика

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Информационной безопасности компьютерных сетей

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №5

Информационная безопасность телекоммуникационных систем (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБС-21:

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Романов А.С.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark» 3

4.5.2.4. «Наблюдение за процессом трехстороннего квитирования протокола TCP с помощью программы Wireshark» 12

4.5.2.10. «Изучение Nmap» 21

4.6.2.7. «Изучение перехваченных пакетов DNS и UDP с помощью программы Wireshark» 27

4.6.6.5. «Анализ трафика HTTP и HTTPS с помощью программы Wireshark» 31

Вывод 36

4.4.2.8. «Анализ кадров Ethernet с помощью программы Wireshark»

Цель работы:

Получить практический опыт анализа кадров Ethernet.

Ход работы:

Часть 1. Изучение полей заголовков в кадре Ethernet II

Шаг 1. Просмотрите длины и описания полей заголовков Ethernet II.

Таблица 1. Описание полей заголовков

Преамбула |

Адрес назначения |

Адрес источника |

Тип кадра |

Данные |

FCS |

|---|---|---|---|---|---|

8 байт |

6 байт |

6 байт |

2 байта |

от 46 до 1500 байт |

4 байта |

Шаг 2. Изучите кадры Ethernet в данных, перехваченных программой Wireshark.

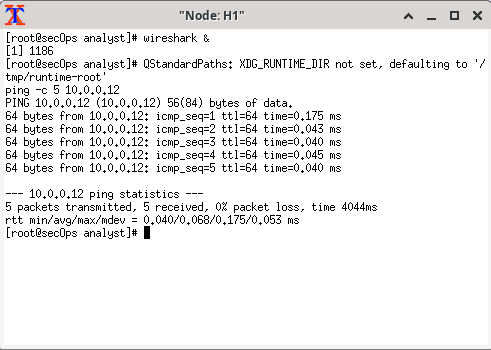

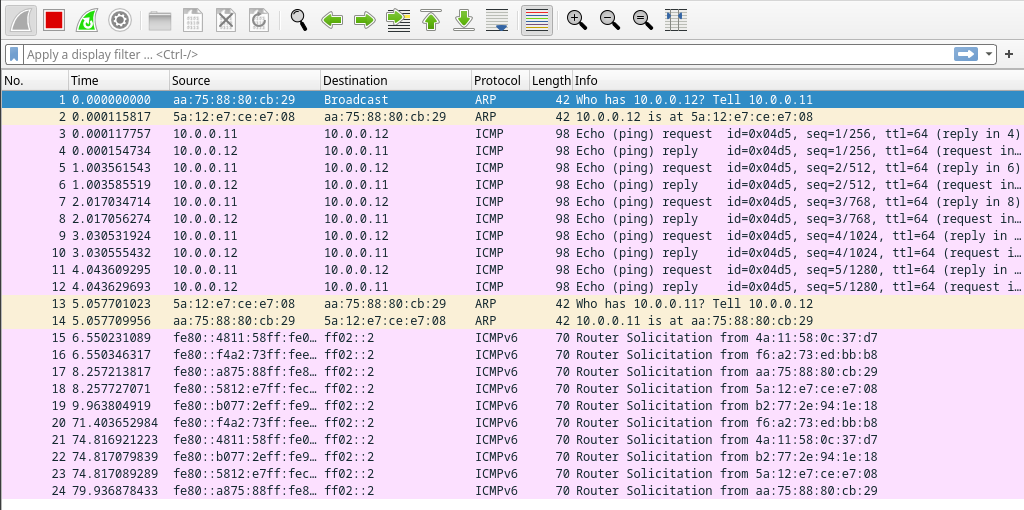

По опыту предыдущей лабораторной работы отправляем запрос с помощью команды ping с одного из узлов на другой, не забыв включить захват данных в Wireshark (рис.1-3).

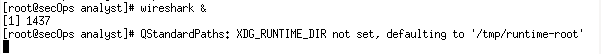

Рисунок 1 – Эхозапрос на H1

Рисунок

2 – Результат захвата данных в Wireshark

Рисунок

2 – Результат захвата данных в Wireshark

Рисунок 3 – Непосредственно кадр

Шаг 3. Изучите содержание заголовков Ethernet II в ARP-запросе.

Какова особенность содержания поля адреса назначения? Поле адреса назначения содержит MAC-адрес устройства-получателя, записывается в шестнадцатеричном формате с разделением двоеточиями или дефисами, состоит из 48 бит, сами MAC-адреса могут быть как unicast, так и multicast/broadcast, также они, как правило статичны и уникальны для каждого устройства.

Почему перед первым эхо-запросом ПК отправляет широковещательную рассылку ARP? Для составления ARP+таблицы для упрощения последующего взаимодействия в сети.

Назовите MAC-адрес источника в первом кадре. aa:75:88:80:cb:29

Назовите идентификатор производителя (OUI) сетевой платы источника. aa:75:88.

Какая часть МАС-адреса соответствует OUI? Первые три пары.

Назовите серийный номер сетевой платы источника. 80:cb:29.

Часть 2. Перехват и анализ кадров Ethernet с помощью программы Wireshark.

Шаг 1. Изучите конфигурацию сети H3.

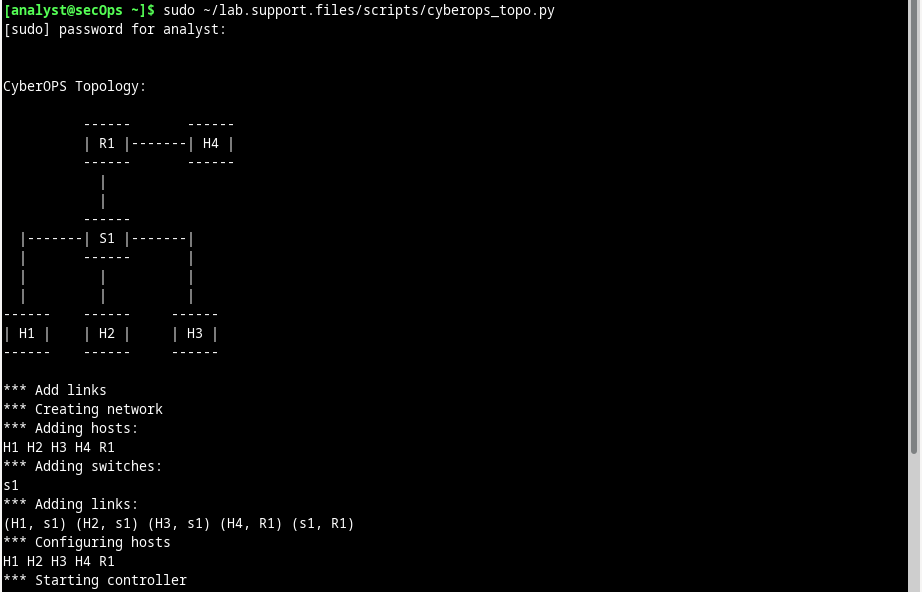

Откройте

эмулятор терминала для запуска mininet

(рис.4).

Откройте

эмулятор терминала для запуска mininet

(рис.4).

Рисунок 4 – Запуск mininet

После запускаем узел H3 и проверяем его IPv4-адрес и MAC-адрес. Данные записали в табл.1.

Таблица 1 – IP и MAC адреса

Интерфейс узла |

IP-адрес |

MAC-адрес |

H3-eth0 |

10.0.0.13 |

e2:58:7d:e7:62:17 |

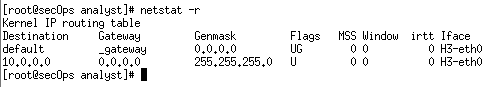

В

командной строке на узле Н3 введем

команду netstat -r,

чтобы показать информацию о шлюзе

по умолчанию(рис.5).

В

командной строке на узле Н3 введем

команду netstat -r,

чтобы показать информацию о шлюзе

по умолчанию(рис.5).

Рисунок 5 – Информация о шлюзе по умолчанию

Шаг 2. Очистите кеш ARP на H3 и начните захват трафика на H3-eth0.

В окне терминала для узла H3 введите arp - n, чтобы показать содержимое кэша ARP (рис.6).

![]()

Рисунок 6 – Просмотр кэша ARP

В окне терминала для узла H3 откройте Wireshark и начните перехват пакетов для интерфейса H3-eth0. (рис.7).

Рисунок 7 – Открытие wireshark

Шаг 3. Эхозапрос для H1 от H3.

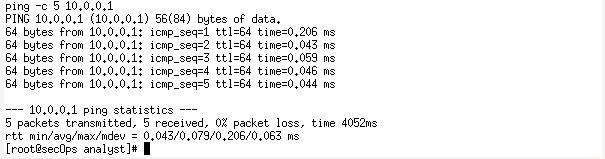

В терминале на H3 отправьте эхозапрос на шлюз по умолчанию и остановитесь после отправки 5 пакетов эхозапроса (рис.8).

Рисунок 8 – Эхозапрос

Шаг 4. С помощью фильтров программы Wireshark отобразите на экране только трафик ICMP.

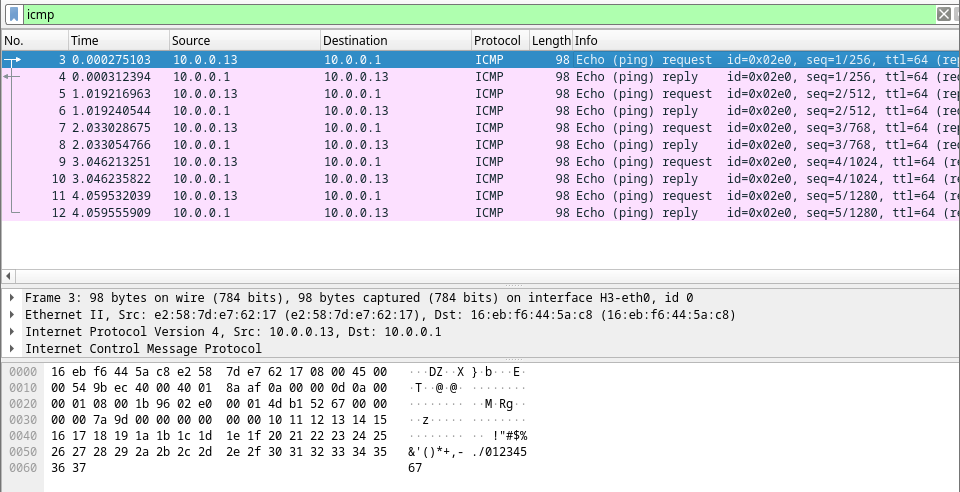

Примените фильтр icmp для перехваченного трафика, чтобы в результатах отображался только трафик ICMP.

Шаг 5. Изучите первый эхозапрос в программе Wireshark.

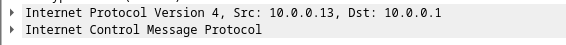

На

панели списка пакетов выбираем первый

указанный кадр. В столбце Info

появится значение Echo

(ping)

request,

а строка станет синей (рис.9).

На

панели списка пакетов выбираем первый

указанный кадр. В столбце Info

появится значение Echo

(ping)

request,

а строка станет синей (рис.9).

Рисунок 9 – Фильтрация перехваченных пакетов

Изучаем первую строку на панели в средней части экрана – здесь показана длина кадра.

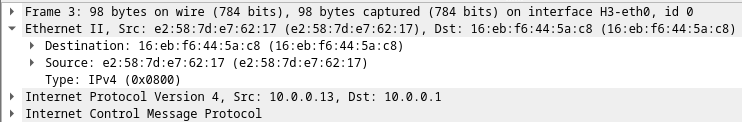

Вторая строка на панели Packet Details показывает, что это кадр Ethernet II, а также отображаются MAC-адреса источника и назначения.

MAC-адрес сетевой карты этого ПК - e2:58:7d:e7:62:17

MAC-адрес шлюза по умолчанию - 16:eb:f6:44:5a:c8

Для

получения большего количества информации

о кадре, нажимаем стрелку в начале

строки (рис.10).

Для

получения большего количества информации

о кадре, нажимаем стрелку в начале

строки (рис.10).

Рисунок 10 – Просмотр большего количества информации

Отображающийся тип кадра – Ipv4

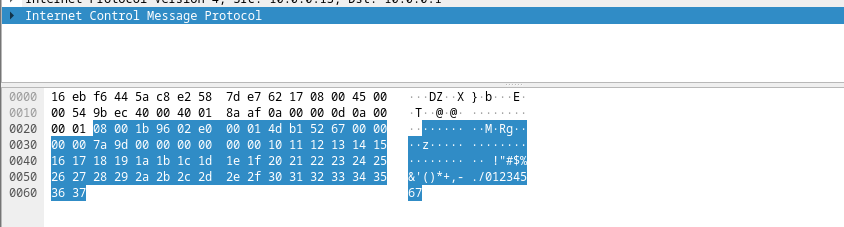

Последние

две строки среднего раздела содержат

информацию о поле данных кадра, например,

IPv4-адреса

источника и назначения (рис.11).

Последние

две строки среднего раздела содержат

информацию о поле данных кадра, например,

IPv4-адреса

источника и назначения (рис.11).

Рисунок 11 – Информация о поле данных кадра

IP-адрес источника – 10.0.0.13

IP-адрес назначения – 10.0.0.1

Для

того, чтобы выделить эту часть кадра

на панели отображения выберем любую

строку в среднем разделе (рис.12).

Для

того, чтобы выделить эту часть кадра

на панели отображения выберем любую

строку в среднем разделе (рис.12).

Рисунок 12 – Выделения части кадра

Нажмем на следующий кадр и увидим, что MAC-адреса источника и назначения поменялись местами. (рис.13).

Рисунок 13 – MAC-адреса

MAC-адрес назначения – e2:58:7d:e7:62:17

IP-адрес назначения – 10.0.0.13

Шаг 6. Начните новый перехват данных программой Wireshark.

Нажмем

новый перехват данных без сохранения

предыдущих результатов (рис.14).

Нажмем

новый перехват данных без сохранения

предыдущих результатов (рис.14).

Рисунок 14 – Начало нового перехвата

С узла Н3 отправим 5 пакетов эхо-запроса на 172.16.0.40, после чего остановим захват пакетов (рис.15).

Рисунок 15 – Остановка перехвата пакетов

Шаг 7. Изучите новые данные на панели списка пакетов в программе Wireshark.

Назовите MAC-адреса источника и назначения в первом кадре.

MAC-адрес источника - e2:58:7d:e7:62:17

MAC-адрес назначения - 16:eb:f6:44:5a:c8

Назовите IP-адреса источника и назначения в первом кадре.

IP-адрес источника - 10.0.0.13

IP-адрес назначения - 172.16.0.40