Отчет по лабораторной №4

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Информационной безопасности компьютерных сетей

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №4

Информационная безопасность телекоммуникационных систем (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБС-21:

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Романов А.С.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

4.1.1.7. «Трассировка маршрута» 3

4.1.2.10. «Общие сведения о программе Wireshark» 8

Вывод: 16

4.1.1.7. «Трассировка маршрута»

Цель работы:

Получить навыки трассировки маршрута к удалённому серверу.

Ход работы:

Часть 1. Проверка сетевого подключения с помощью команды ping.

Запустите виртуальную машину рабочей станции CyberOps.

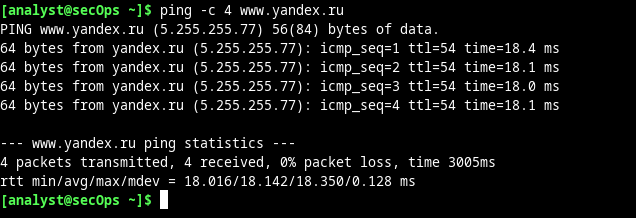

Откройте

окно терминала в этой виртуальной

машине, чтобы выполнить команду ping для

удаленного сервера, например www.yandex.ru

(рис.1).

Откройте

окно терминала в этой виртуальной

машине, чтобы выполнить команду ping для

удаленного сервера, например www.yandex.ru

(рис.1).

Рисунок 1 – Проверка сетевого подключения с помощью ping

В первой строке выходных данных отображается полное доменное имя (FQDN) www.yandex.ru. Затем — IP-адрес 5.255.255.77. Веб-узлы некоторых компаний, содержащие одну и ту же информацию, могут размещаться на различных серверах (так называемых зеркалах) по всему миру. Таким образом, в зависимости от вашего местоположения, FQDN и IP-адрес будут разными.

Было отправлено четыре эхозапроса, и на каждый из них был получен ответ. Поскольку на каждый эхозапрос получен ответ, потеря пакетов составила 0 %. В среднем для передачи пакетов по сети потребовалось 3005 мс (миллисекунд). Миллисекунда — это 1/1000 секунды. Полученные вами результаты могут отличаться.

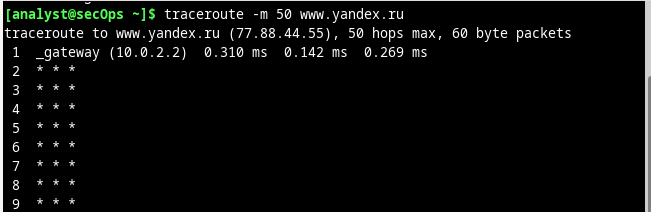

Часть 2. Проверка маршрута к удалённому серверу с помощью Traceroute.

В командной строке терминала введите traceroute www.yandex.ru (рис.2).

Рисунок 2 – Трассировка маршрута к удалённому серверу

Выполните и сохраните результаты инструмента traceroute для одного из следующих веб-сайтов (рис.3). Это веб-сайты регионального интернет-регистратора (Regional Internet Registry, RIR), расположенные в различных частях мира (рис.3).

Африка: www.afrinic.net

Австралия: www.apnic.net

Европа: www.ripe.net

Южная Америка: www.lacnic.net

Рисунок 3 – Трассировка маршрута к удалённому серверу www.lacnic.net

Часть 3. Трассировка маршрута к удаленному серверу с помощью средства Traceroute, размещенного в Интернете.

Откройте

веб-обозреватель на виртуальной машине

и перейдите к сайту https://www.traceroute.to

(рис.4).

Откройте

веб-обозреватель на виртуальной машине

и перейдите к сайту https://www.traceroute.to

(рис.4).

Рисунок 4 – Страница сайта traceroute.to

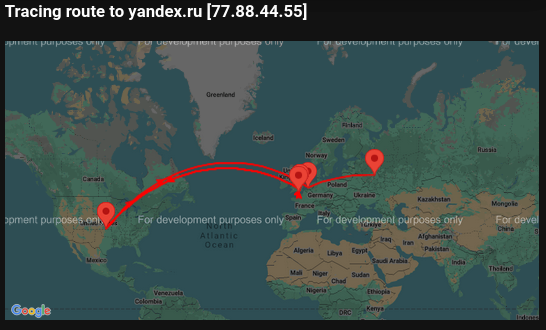

Введите любой веб-сайт, который нужно проверить, например Yandex.ru. Посмотрите географические расположения переходов, от которых получен отклик. Какие наблюдения можно сделать относительно пути? (рис.5)

Рисунок 5 – Географическое расположение переходов, от которых получен отклик

4.1.2.10. «Общие сведения о программе Wireshark»

Цель работы:

Получить навыки работы в Wireshark.

Ход работы:

Часть 1. Установка и проверка топологии Mininet.

Запустите виртуальную машину рабочей станции CyberOps.

Откройте

эмулятор терминала для запуска mininet

и введите следующую команду в командной

строке sudo

~/lab.support.files/scripts/

cyberops_topo.py

(рис.6).

Откройте

эмулятор терминала для запуска mininet

и введите следующую команду в командной

строке sudo

~/lab.support.files/scripts/

cyberops_topo.py

(рис.6).

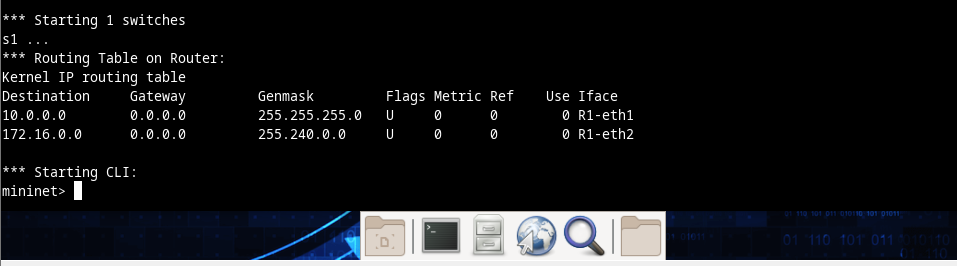

Рисунок 6 – Запуск mininet

В командной строке mininet запустите окна терминала на узлах H1 и H2. Будут открыты отдельные окна для этих узлов. Каждый узел будет иметь собственную отдельную конфигурацию для сети, в частности уникальные IP- и MAC-адреса.

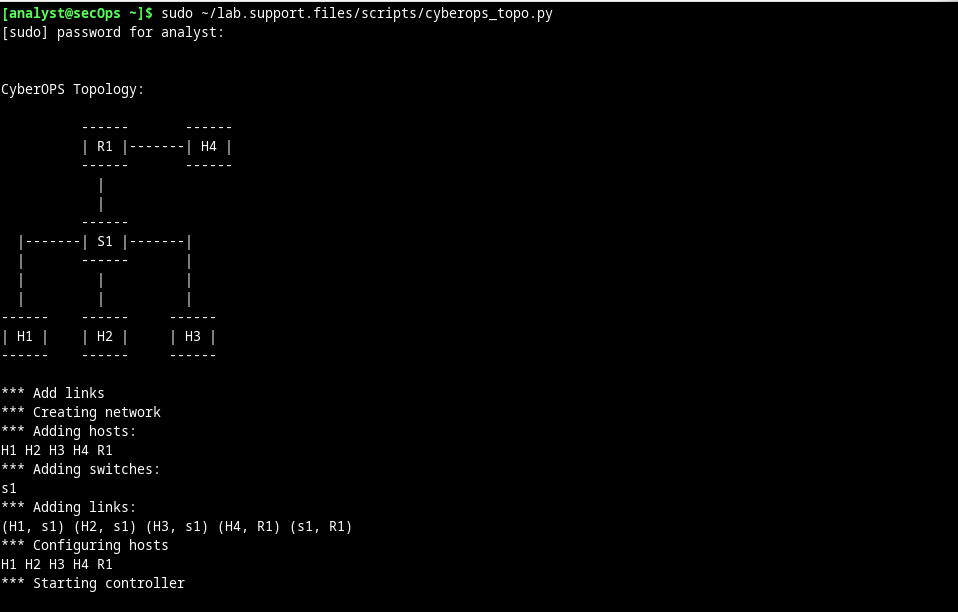

В командной строке на узле H1 введите ip address для проверки IPv4-адреса и запишите MAC-адрес. Повторите операцию для узла H2. IPv4-адрес и MAC-адрес выделены ниже для справки (рис.7).

Рисунок 7 – Информация об активных интерфейсах H1 и H2

Записали IP и MAC адреса для H1 и H2 в табл.1.

Таблица 1 – IP и MAC адреса

Интерфейс узла |

IP-адрес |

MAC-адрес |

H1-eth0 |

10.0.0.11 |

a6:c7:39:7b:73:20 |

H2-eth0 |

10.0.0.12 |

ca:f5:61:57:a4:b1 |

Часть 2. Сбор и анализ данных протокола ICMP в программе Wireshark.

Шаг 1. Изучение полученных данных в той же локальной сети.

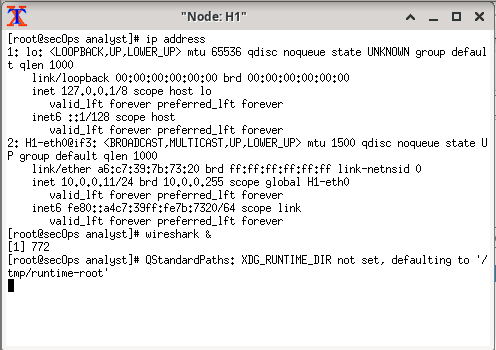

На узле H1 введите wireshark &, чтобы запустить программу Wireshark (рис.8).

Рисунок 8 – Запуск Wireshark

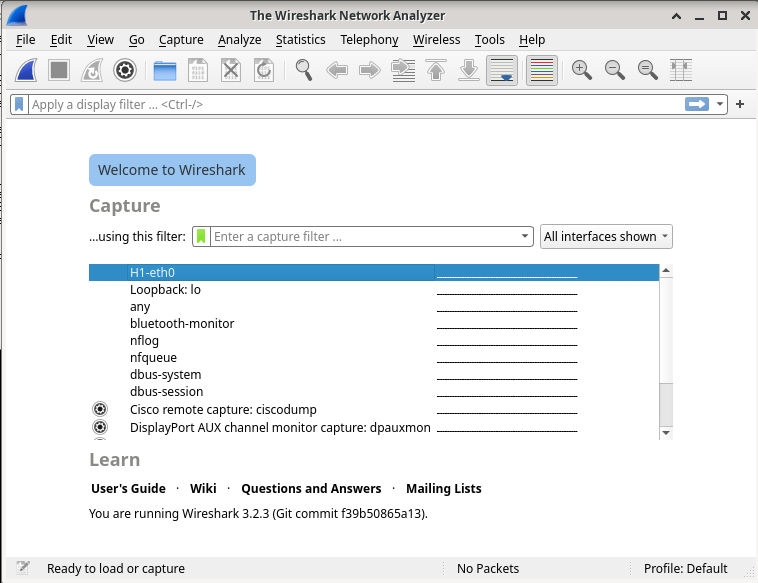

В окне Wireshark под заголовком Capture (Получить) выберите интерфейс H1 eth0. Нажмите кнопку Start (Начать) для перехвата трафика (рис.9).

Рисунок 9 – Перехват трафика

На узле H1 нажмите клавишу Enter, если необходимо получить запрос. Введите ping -c 5 10.0.0.12, чтобы послать эхозапрос H2 пять раз. Параметр команды -c указывает число проверок связи. 5 указывает, что должно быть отправлено пять эхозапросов. Эта проверка связи будет успешной.

Перейдите в окно Wireshark, щелкните Stop (Остановить), чтобы остановить перехват пакетов.

Фильтр может применяться для показа только интересующего вас трафика.

Введите icmp в поле Filter (Фильтр) и щелкните Apply (Применить).

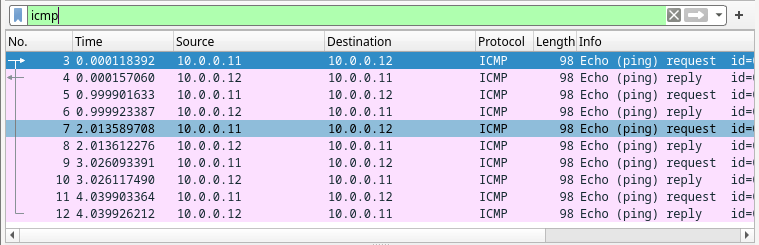

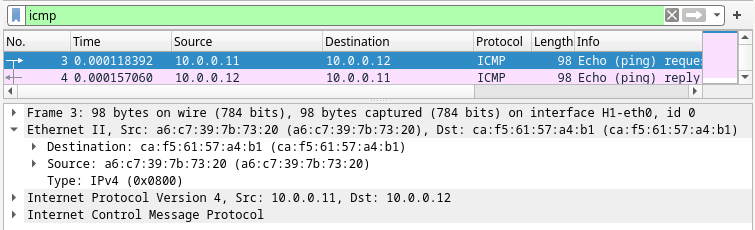

При необходимости выберите кадры PDU первого ICMP-запроса в верхней части окна программы Wireshark. Обратите внимание, что в столбце Source имеется IP-адрес H1, а в столбце назначения содержится IP-адрес H2 (рис.10).

Рисунок 10 – ICMP-запросы

Не меняя выбор кадра PDU в верхнем разделе окна, перейдите в средний раздел. Щелкните стрелку слева от строки Ethernet II, чтобы просмотреть MAC-адреса источника и назначения (рис.11).

Рисунок 11 – Просмотр MAC-адресов источника и назначения

Шаг 2. Изучение полученных данных на удалённой локальной сети.

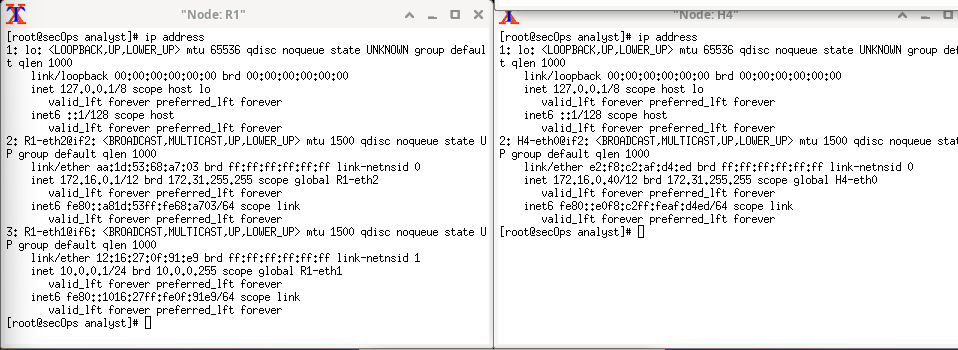

В командной строке mininet запустите окна терминала на узлах H4 и R1.

В командной строке на узле H4 введите ip address для проверки IPv4-адреса и запишите MAC-адрес. Повторите операцию для узла R1. IPv4-адрес и MAC-адрес выделены ниже для справки (рис.12).

Рисунок 12 – Просмотр MAC-адресов источника и назначения

Данные записали в табл.2.

Таблица 2 – IP и MAC адреса

Интерфейс узла |

IP-адрес |

MAC-адрес |

|---|---|---|

H4-eth0 |

172.16.0.40 |

e2:f8:c2:af:d4:ed |

R1-eth1 |

10.0.0.1 |

12:16:27:0f:91:e9 |

R1-eth2 |

172.16.0.1 |

aa:1d:53:68:a7:03 |

H4 является смоделированным удаленным сервером. Эхозапрос для H4 от H1. На эти ping-запросы должны приходить ответы.

Просмотрите собранные данные в программе Wireshark. Изучите IP- и MAC-адреса, на которые вы отправили эхозапрос. Обратите внимание, что MAC-адрес ― для интерфейса R1-eth1. Укажите IP- и MAC-адрес места назначения.

IP: 172.16.0.40 MAC: 12:16:27:0f:91:e9

Вывод:

В ходе выполнения лабораторной работы были получены навыки работы с Wireshark. Провели сканирование сети с помощью утилиты Nmap и получили информацию о находящихся в сети устройствах. Был проведён анализ перехваченных кадров Ethernet (IP- и MAC- адреса отправителя и назначения). Отработали навыки работы с командной строкой Linux.

Санкт-Петербург 2024 г.