- •Оглавление

- •2.0.1.2. «Определение выполняемых процессов»

- •Часть 1. Изучение процессов.

- •2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows»

- •Часть 1. Изучение процессов.

- •Перейдите в папку SysinternalsSuite, содержащую извлеченные файлы.

- •Часть 2. Изучение потоков и дескрипторов.

- •Часть 3. Изучение реестра Windows.

- •2.2.1.10. «Создание учётных записей пользователей»

- •Часть 1. Создание новой локальной учетной записи пользователя.

- •Часть 2. Просмотр свойств учётной записи пользователя.

- •Часть 3. Изменение локальных учётных записей пользователей.

- •2.2.1.11. «Использование Windows PowerShell»

- •2.2.1.12. «Диспетчер задач Windows»

- •Часть 1. Работа на вкладке Processes.

- •Часть 2. Работа на вкладке Services

- •Часть 3. Работа на вкладке Performance

- •2.2.1.13. «Мониторинг системных ресурсов в Windows и управление ими»

- •Часть 1. Запуск и установка службы Routing and Remote Access.

- •Часть 2. Работа со служебной программой Computer Management.

- •Часть 3. Настройка компонента «Администрирование»

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Информационной безопасности компьютерных сетей

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №2

Информационная безопасность телекоммуникационных систем (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБC-21:

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Романов А.С.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

2.0.1.2. «Определение выполняемых процессов» 3

2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows» 7

2.2.1.10. «Создание учётных записей пользователей» 18

2.2.1.11. «Использование Windows PowerShell» 32

2.2.1.12. «Диспетчер задач Windows» 42

2.2.1.13. «Мониторинг системных ресурсов в Windows и управление ими» 49

Вывод: 70

2.0.1.2. «Определение выполняемых процессов»

Цель работы:

Использовать средство TCP/UDP Endpoint Viewer, входящее в состав Sysinternals Suite, для определения процессов, запущенных на своем компьютере.

Ход работы:

Часть 1. Изучение процессов.

Шаг 1. Загрузка Windows SysInternals Suite.

Шаг 2. Изучение свойства какого-либо активного процесса.

Перейдите в папку SysinternalsSuite, содержащую извлеченные файлы.

Откройте Tcpview.exe. Примите лицензионное соглашение Process Explorer при появлении соответствующего запроса.

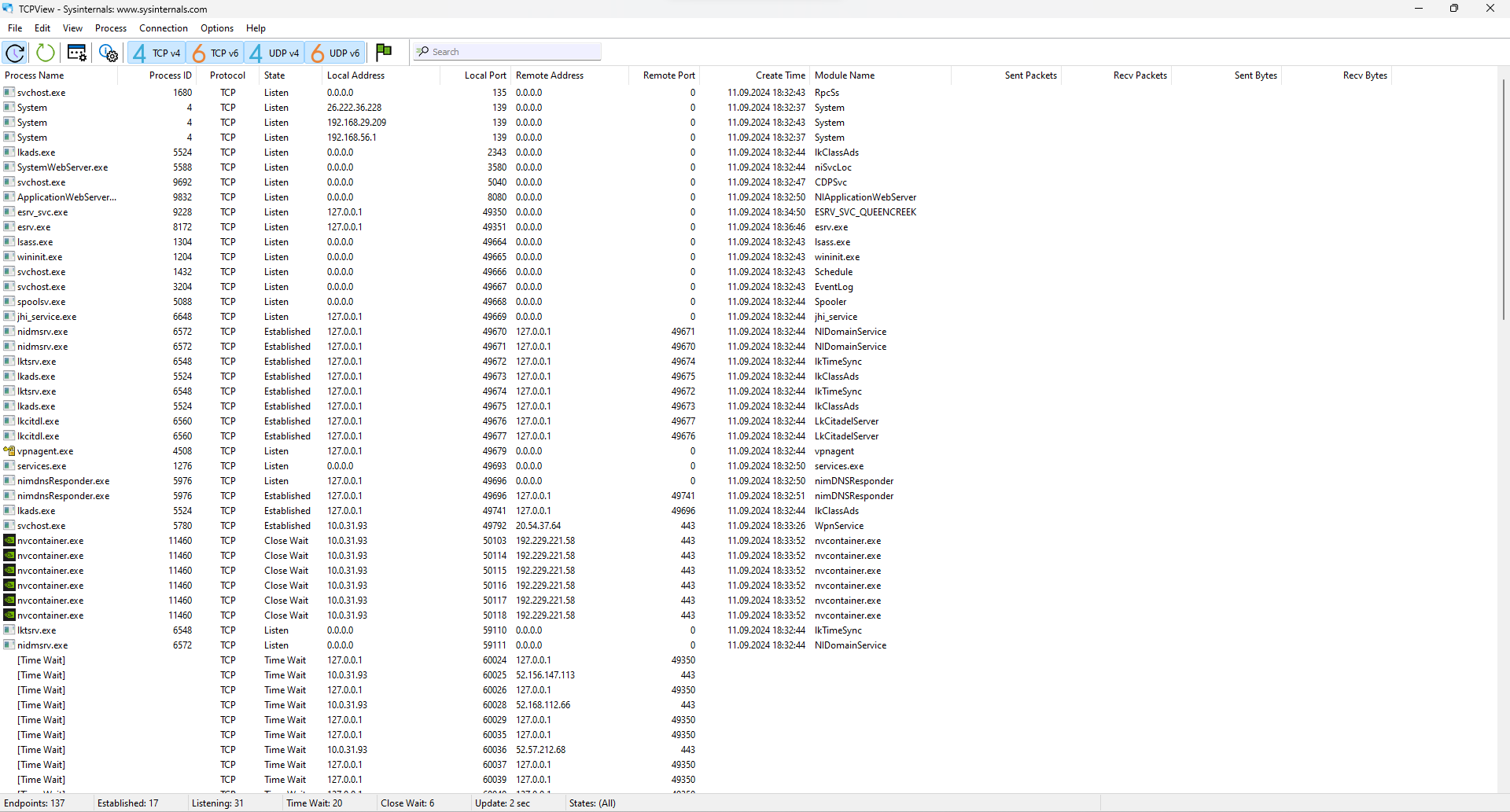

TCP/UDP

Endpoint Viewer отображает список процессов,

выполняющихся в настоящее время

(рис.1).

TCP/UDP

Endpoint Viewer отображает список процессов,

выполняющихся в настоящее время

(рис.1).

Рисунок 1 – Список процессов

Чтобы узнать, что такое lsass.exe, дважды щелкнем по нему, а также узнаем его местоположение (рис.2).

Рисунок 2 – Свойства процесса lsass.exe

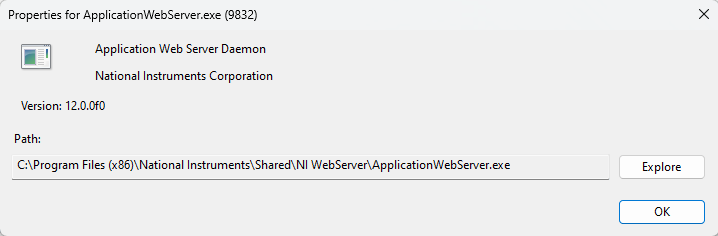

Аналогично

можем посмотреть свойства других

процессов (рис.3).

Аналогично

можем посмотреть свойства других

процессов (рис.3).

Рисунок 3 – Свойства процесса ApplicationWebServer.exe

Шаг 3. Изучение списка процессов, запущенных пользователем

Откроем

веб-обозреватель Яндекс, что сразу же

увидим в окне приложения (рис.4)

Откроем

веб-обозреватель Яндекс, что сразу же

увидим в окне приложения (рис.4)

Рисунок 4 – Отображение процесса веб-обозревателя в TCP/UDP Endpoint Viewer

Закрытие

процесса веб-обозревателя также сразу

заметно в окне приложения (рис.5).

Закрытие

процесса веб-обозревателя также сразу

заметно в окне приложения (рис.5).

Рисунок 5 – Отображение закрытия процесса веб-обозревателя в TCP/UDP Endpoint Viewer

Также

изучим свойства еще нескольких процессов

(рис.6 – рис.8.).

Также

изучим свойства еще нескольких процессов

(рис.6 – рис.8.).

Рисунок 6 – Отображение свойств процесса browser.exe

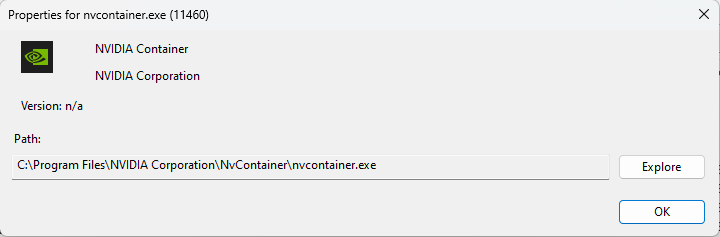

Рисунок

7 – Отображение свойств процесса

nvcontainer.exe

Рисунок

7 – Отображение свойств процесса

nvcontainer.exe

Рисунок 8 – Отображение свойств процесса vpnagent.exe

2.1.2.10. «Изучение процессов, потоков, дескрипторов и реестра Windows»

Цель работы:

Изучить процессы, потоки и дескрипторы с помощью утилиты Process Explorer, которая входит в комплект SysInternals Suite. Также изменить параметры реестра Windows.

Ход работы:

Часть 1. Изучение процессов.

Шаг 1. Загрузка Windows SysInternals Suite.

Шаг 2. Изучение свойства какого-либо активного процесса.

Перейдите в папку SysinternalsSuite, содержащую извлеченные файлы.

Откройте procexp.exe. Примите лицензионное соглашение Process Explorer при появлении соответствующего запроса.

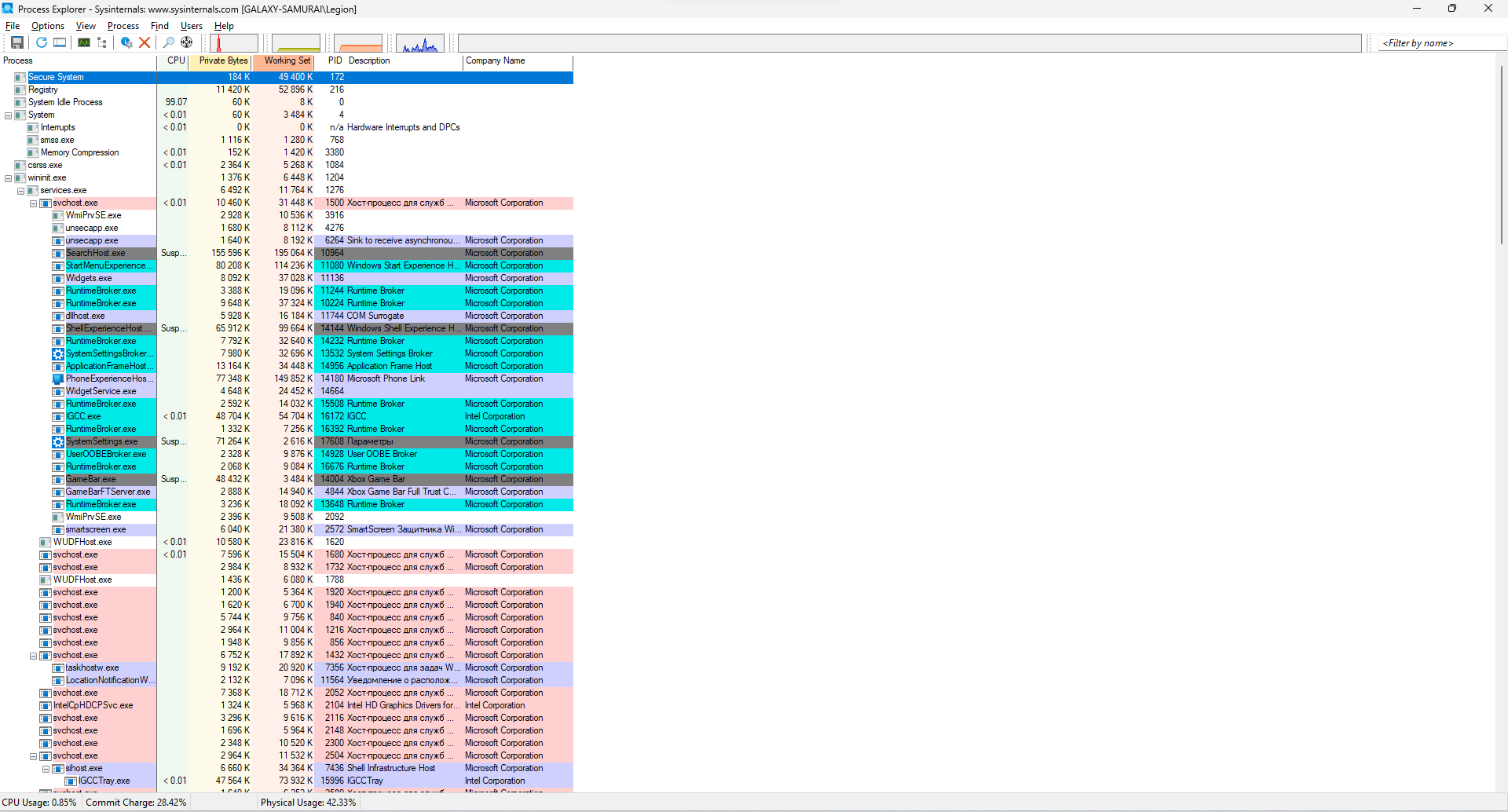

Process

Explorer отображает список процессов,

выполняющихся в настоящее время

(рис.9).

Process

Explorer отображает список процессов,

выполняющихся в настоящее время

(рис.9).

Рисунок 9 – Список процессов

Чтобы

найти процесс веб-обозревателя,

перетащите значок Find Window's Process в открытое

окно веб-браузера. В этом примере

используется Яндекс (рис.10).

Чтобы

найти процесс веб-обозревателя,

перетащите значок Find Window's Process в открытое

окно веб-браузера. В этом примере

используется Яндекс (рис.10).

Рисунок 10 – Процессы веб-обозревателя

Процесс Яндекс можно завершить из Process Explorer. Щелкните правой кнопкой мыши по выбранному процессу и выберите Kill Process (рис.11). После удаления процесса браузер Яндекс закрылся.

Рисунок 11 – Удаление процесса

Шаг 3. Запустите еще один процесс.

Откройте командную строку. (Пуск > поиск Командная строка > выберите Командная строка)

Перетащите значок Find Window's Process (

)

(Найти процесс по окну) в окно Command

Prompt (Командная строка) и найдите

выделенный процесс в Process Explorer.

)

(Найти процесс по окну) в окно Command

Prompt (Командная строка) и найдите

выделенный процесс в Process Explorer. Процесс

для окна Command Prompt (Командная строка) —

cmd.exe. Родительский процесс — explorer.exe.

Процесс cmd.exe имеет дочерний процесс —

conhost.exe (рис.12.).

Процесс

для окна Command Prompt (Командная строка) —

cmd.exe. Родительский процесс — explorer.exe.

Процесс cmd.exe имеет дочерний процесс —

conhost.exe (рис.12.).

Рисунок 12 – Отображение нового процесса

Перейдите в окно Command Prompt (Командная строка). Запустите ping в командной строке и проследите за изменениями в процессе cmd.exe (рис.13.).

![]() Рисунок

13

– Отображение нового подпроцесса

Рисунок

13

– Отображение нового подпроцесса

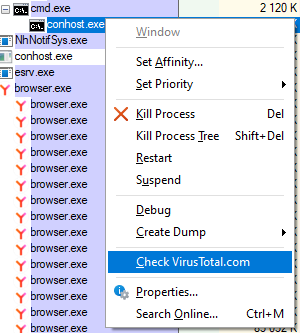

Просматривая список активных процессов, вы увидите дочерний процесс conhost.exe, который может показаться подозрительным. Для того чтобы проверить наличие вредоносного содержимого, щелкните правой кнопкой мыши conhost.exe и выберите Check VirusTotal (Проверить VirusTotal). При появлении запроса нажмите Yes (Да), чтобы принять условия использования VirusTotal. Нажмите кнопку OK в ответ на следующий запрос (рис.14).

Рисунок 14 – Проверка на наличие вредоносного содержимого

Разверните окно Process Explorer или прокрутите вправо, пока не появится столбец VirusTotal. Щелкните ссылку в столбце VirusTotal. Результаты по вредоносному содержимому процесса conhost.exe открываются в веб-обозревателе по умолчанию.

Щелкните правой кнопкой мыши по процессу cmd.exe и выберите Kill Process (Удалить процесс).

Дочерний процесс закрылся.