- •Оглавление

- •1.0.1.2. «Опытный хакер показывает нам, как это делается…»

- •1.1.1.4. «Установка виртуальной машины CyberOps Workstation»

- •Часть 1: Подготовка хост-компьютера к виртуализации.

- •Часть 2: Запуск виртуальной машины и вход в операционную систему.

- •Часть 3: Завершение работы виртуальных машин

- •Часть 4: Вопросы для повторения

- •1.1.1.5. «Кибербезопасность: практические примеры»

- •1.1.3.4. «Визуализация «черных» хакеров»

- •1.2.2.6. «Изучение сведений об атаке»

- •1.2.2.5. «Как стать защитником»

- •Часть 1. Поиск сертификатов.

- •Часть 2. Должности по специальности «кибербезопасность»

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

Факультет Кибербезопасности

Кафедра Информационной безопасности компьютерных сетей

Дисциплина Защита операционных систем сетевых устройств

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №1

Информационная безопасность телекоммуникационных систем (10.05.02)

(код и наименование направления/специальности)

Студенты группы ИБC-21:

Кадышев Е.Е.

(Ф.И.О.) (подпись)

Романов А.С.

(Ф.И.О.) (подпись)

Преподаватель:

Панков А.В.

(Ф.И.О.) (подпись)

Оглавление

1.0.1.2. «Опытный хакер показывает нам, как это делается…» 3

1.1.1.4. «Установка виртуальной машины CyberOps Workstation» 4

1.1.1.5. «Кибербезопасность: практические примеры» 2

1.1.3.4. «Визуализация «черных» хакеров» 4

1.2.2.6. «Изучение сведений об атаке» 7

1.2.2.5. «Как стать защитником» 10

Вывод: 15

1.0.1.2. «Опытный хакер показывает нам, как это делается…»

Цель работы:

Понимание уязвимостей беспроводной связи и других распространенных технологий.

Ход работы:

Какая уязвимость была использована?

Была использована уязвимость бесключевого доступа к автомобилю, главной проблемой которого является ограниченный пул кодов.

Какую информацию и данные может получить хакер, используя эту уязвимость?

Хакер может получить доступ к данным, которые хранились в компьютере автомобиля, а также получить непосредственную материальную выгоду от кражи автомобиля и личных вещей в ней находящихся.

Как выполняется такой взлом?

Данный тип взлома выполняется путём перебора автомобилей в их большом скоплении до обнаружения подходящего. Также существует способ, при котором нужный сигнал имитируют при нахождении в непосредственной близости и при имении нужной аппаратуры.

Чем именно вас заинтересовал этот конкретный способ взлома?

Данный способ заинтересовал меня своей достаточной простотой в использовании, а также то, что этот способ показывает крайне сомнительную безопасность бесключевого способа открытия машины.

Как можно предотвратить этот конкретный способ взлома?

Предотвратить данный тип взлома можно увеличением пула кодов открытия или же их генерацией в реальном времени. Против имитации сигнала можно попробовать экранировать ключ или приобрести чехол Фарадея.

1.1.1.4. «Установка виртуальной машины CyberOps Workstation»

Цель работы:

Подготовить компьютер для виртуализации и импортировать виртуальную машину в реестр устройств приложения VMware Workstation.

Ход работы:

Часть 1: Подготовка хост-компьютера к виртуализации.

Загрузить и установить программное обеспечение для виртуализации настольных систем, а также загрузите файл образа для выполнения лабораторных работ этого курса. В ходе этой лабораторной работы вы будете пользоваться виртуальной машиной с операционной системой Linux.

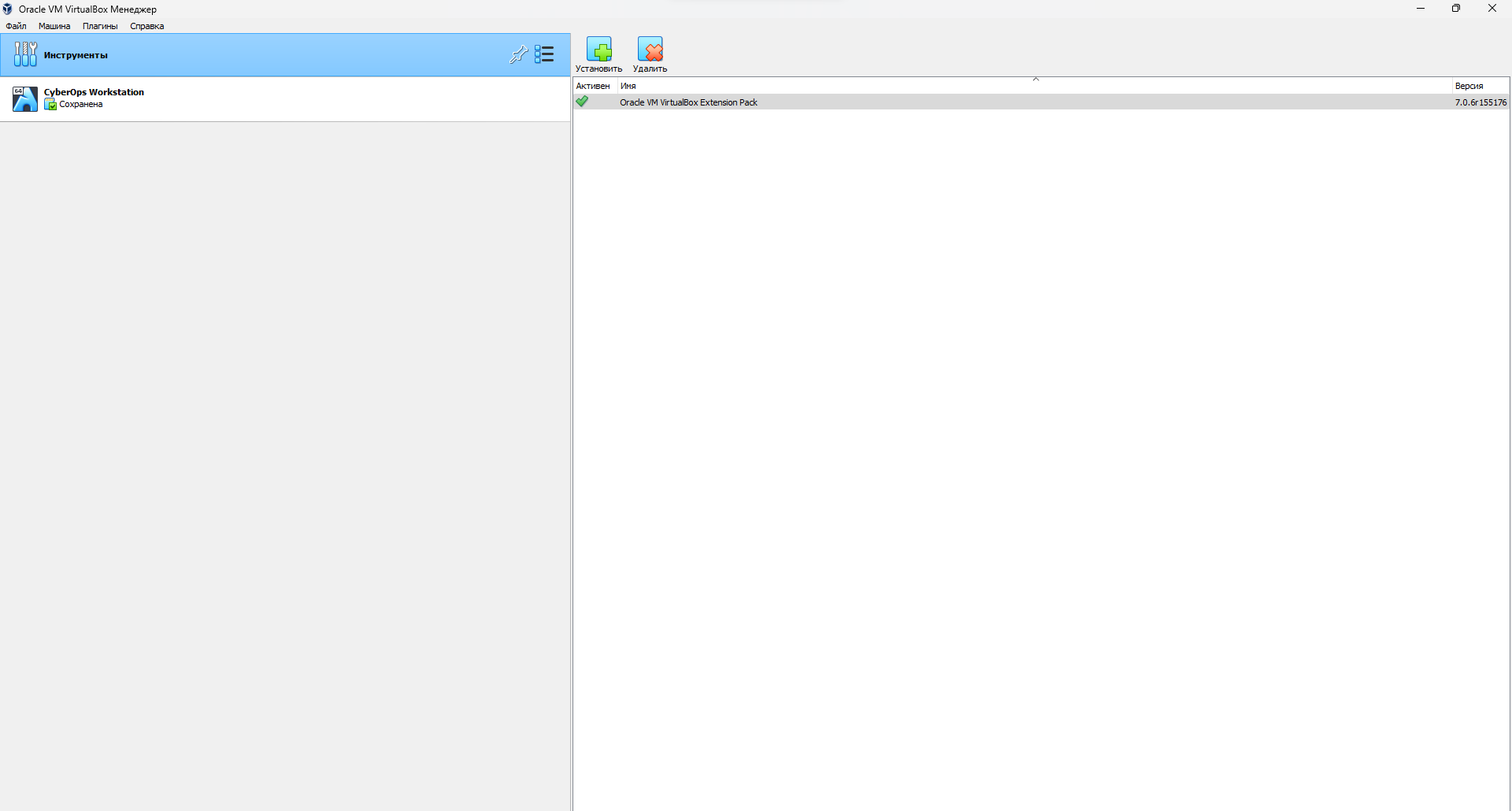

Загрузили и установили Oracle VM VirtualBox и импортировали виртуальную машину (рис.1 – рис.2).

Рисунок 1 – Установка Oracle VM VirtualBox

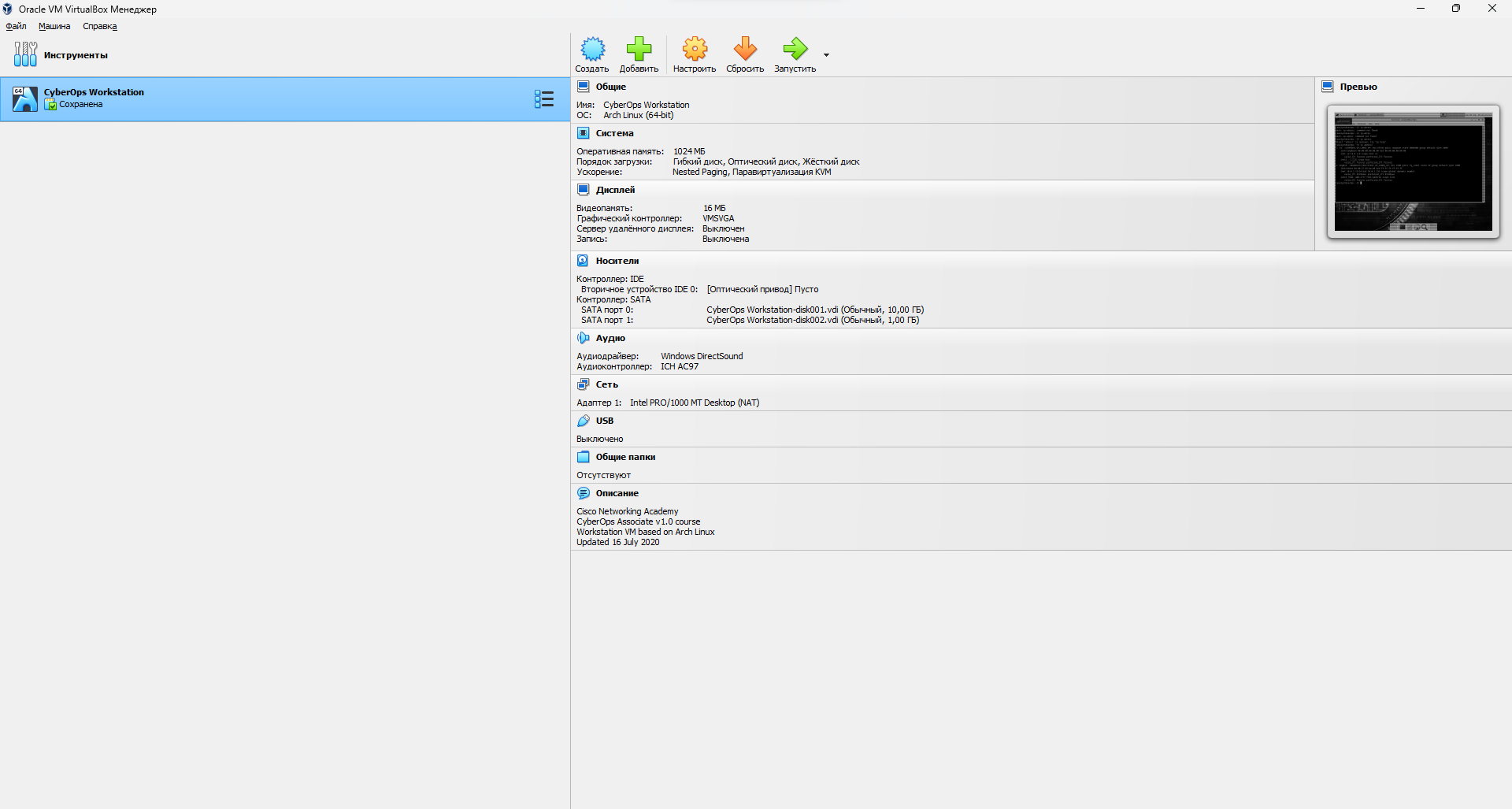

Рисунок 2 – Импортирование виртуальной машины

Часть 2: Запуск виртуальной машины и вход в операционную систему.

Выбрали виртуальную машину CyberOps среди имеющихся и выполнили запуск (рис.3).

Рисунок 3 – Запуск виртуальной машины

Виртуальную машину, которую мы только что установили, можно использовать для выполнения многих лабораторных работ в рамках данного курса.

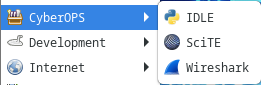

Список приложений в меню CyberOps (рис.4).

Рисунок 4 – Список необходимых приложений

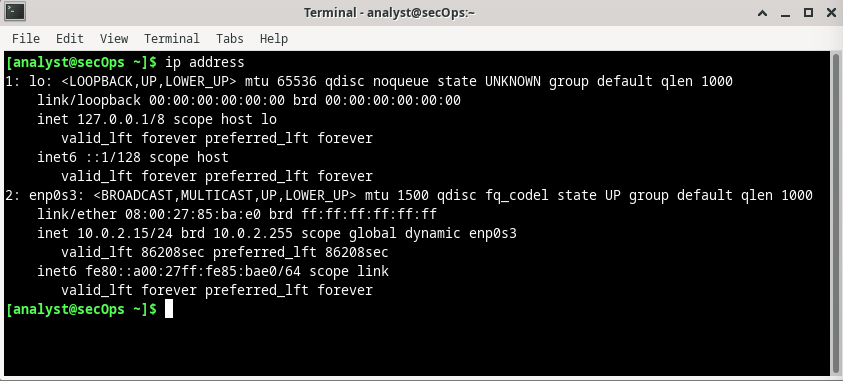

Открываем приложение Terminal Emulator. Для того чтобы определить IP-адрес своей виртуальной машины, в командной строке вводим команду ip address (рис.5).

Рисунок 5 – Определение IP адреса

Найдем и запускаем веб-обозреватель (рис.6).

Рисунок 6 – Браузер