- •Задание

- •Функциональные элементы компьютерных сетей

- •Расчеты точек доступа Для Москвы для 4х вариантов проекта:

- •Размещение точек доступа в режиме «Данные, телефония, мультикаст и Location Based»:

- •Главный офис в спб

- •Архангельск / Казань

- •Моделирование беспроводной сети

- •Исследование Outdoor Wi-Fi

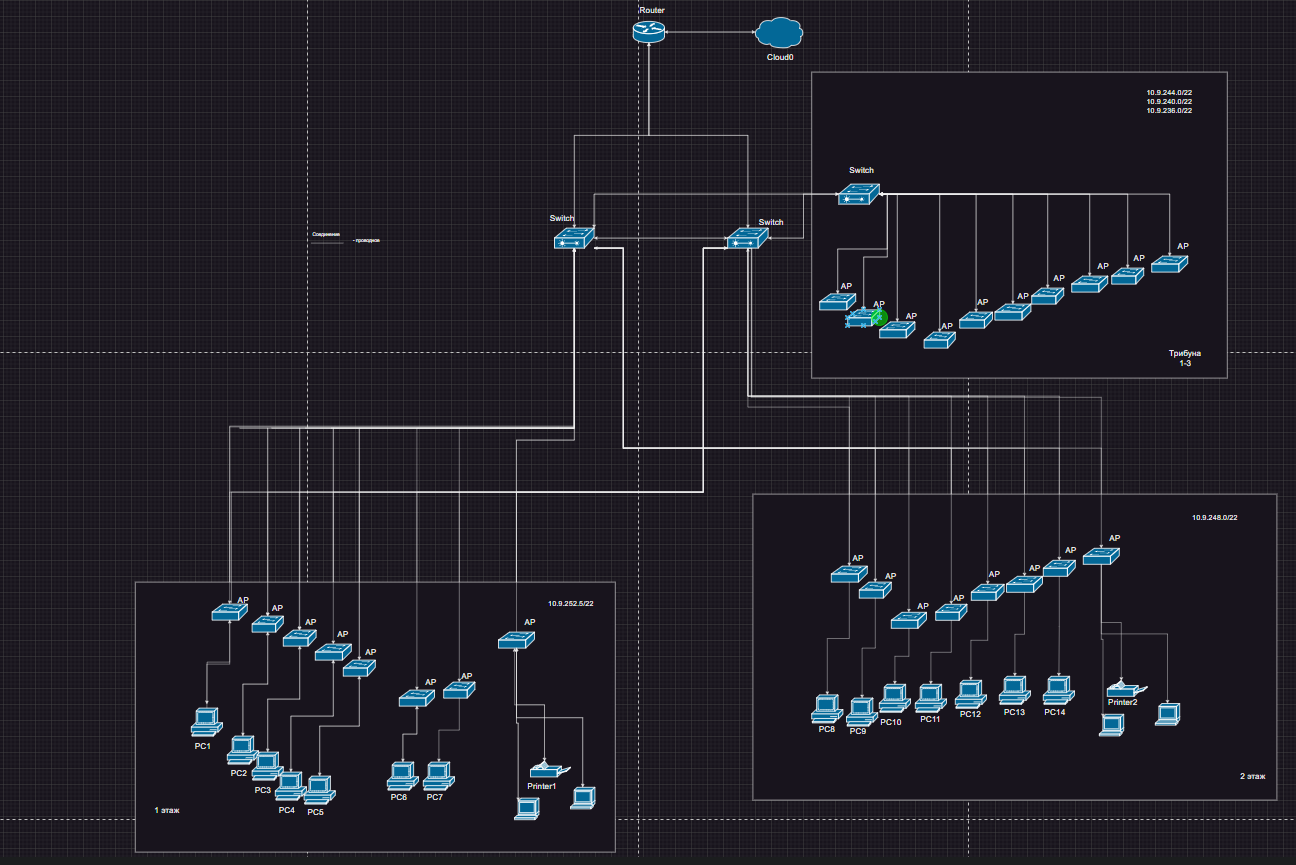

- •Модель сети

- •Санкт-Петербург

- •Архангельск / Казань

- •Используемые устройства

- •Выводы:

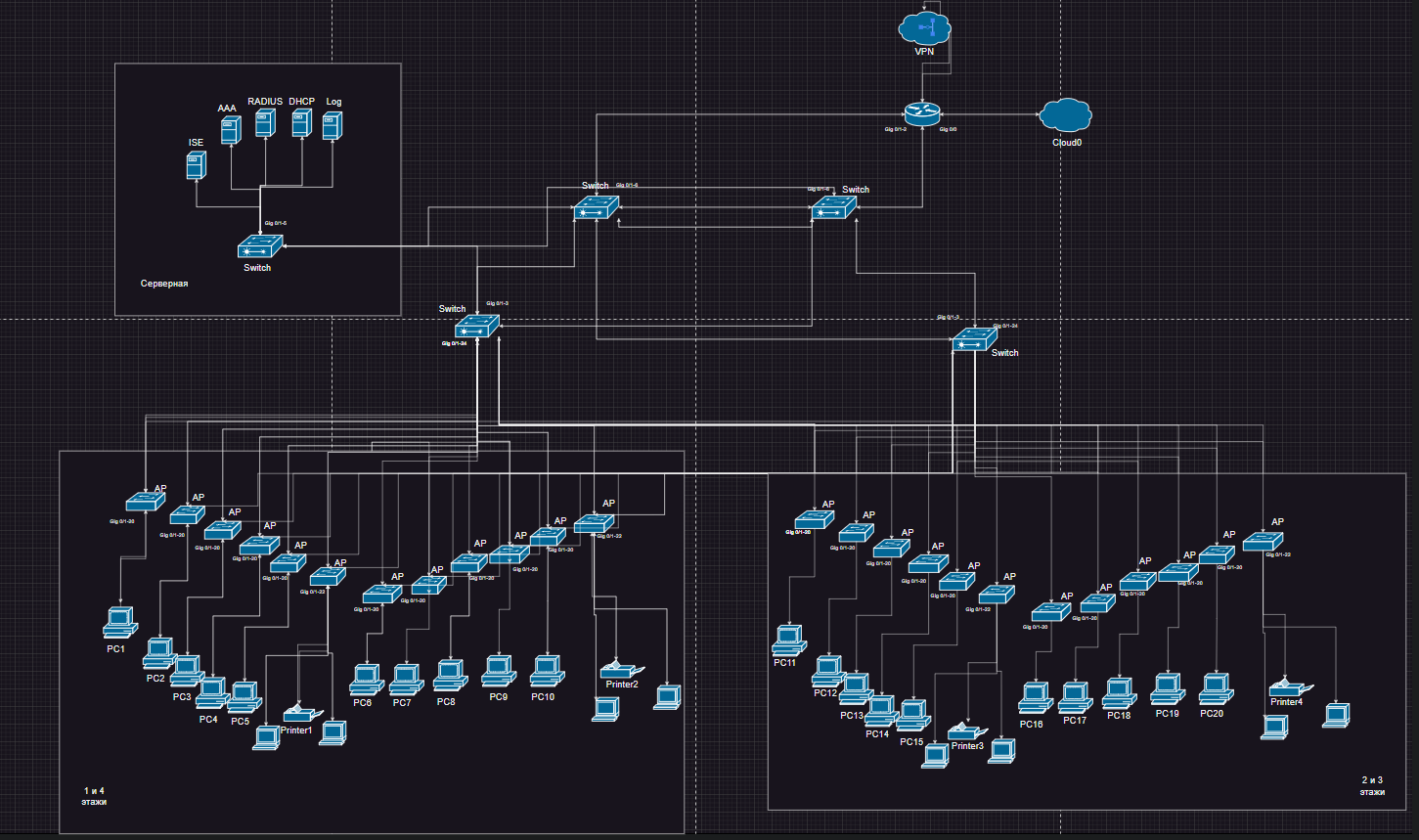

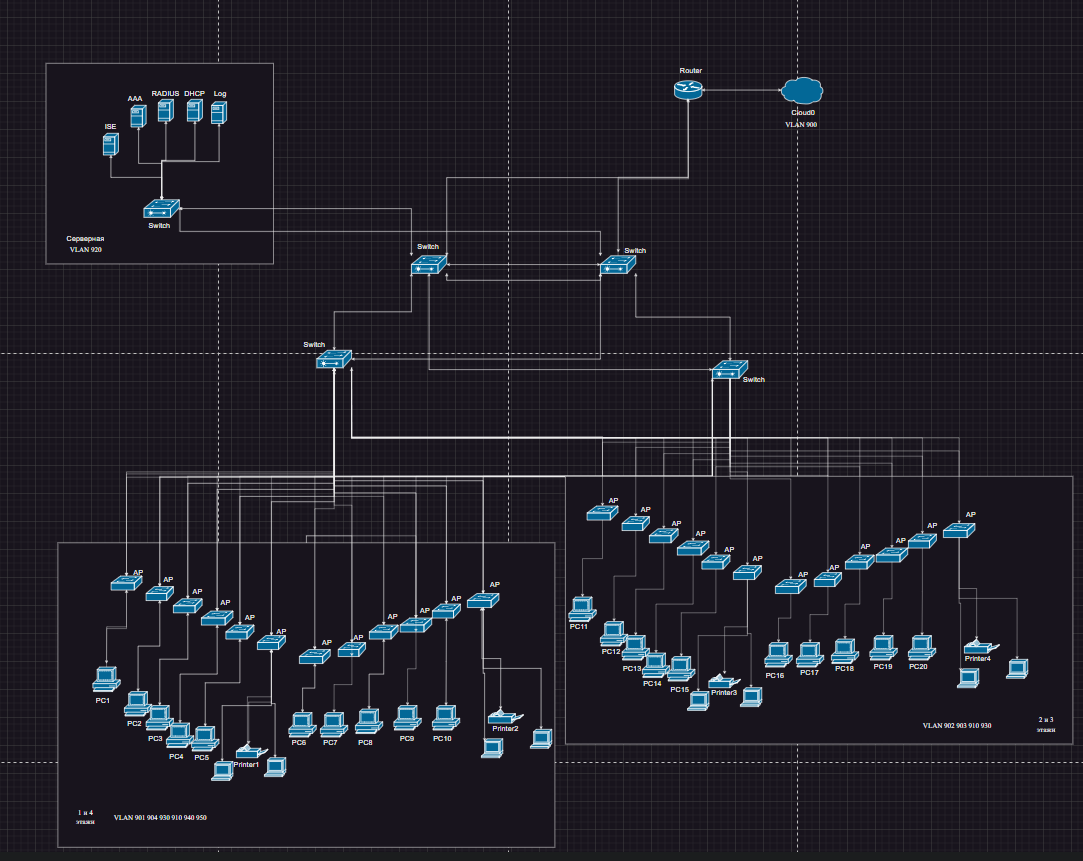

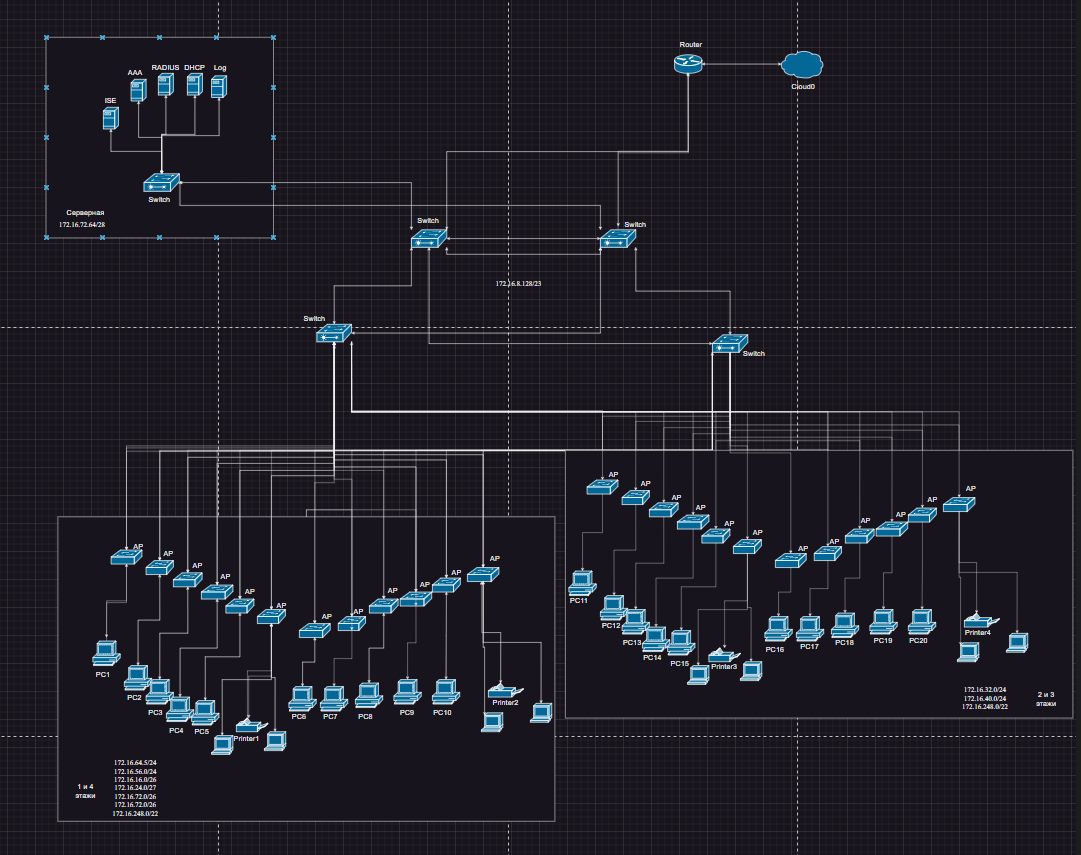

Санкт-Петербург

Рис. 15 - L1 схема для СПб

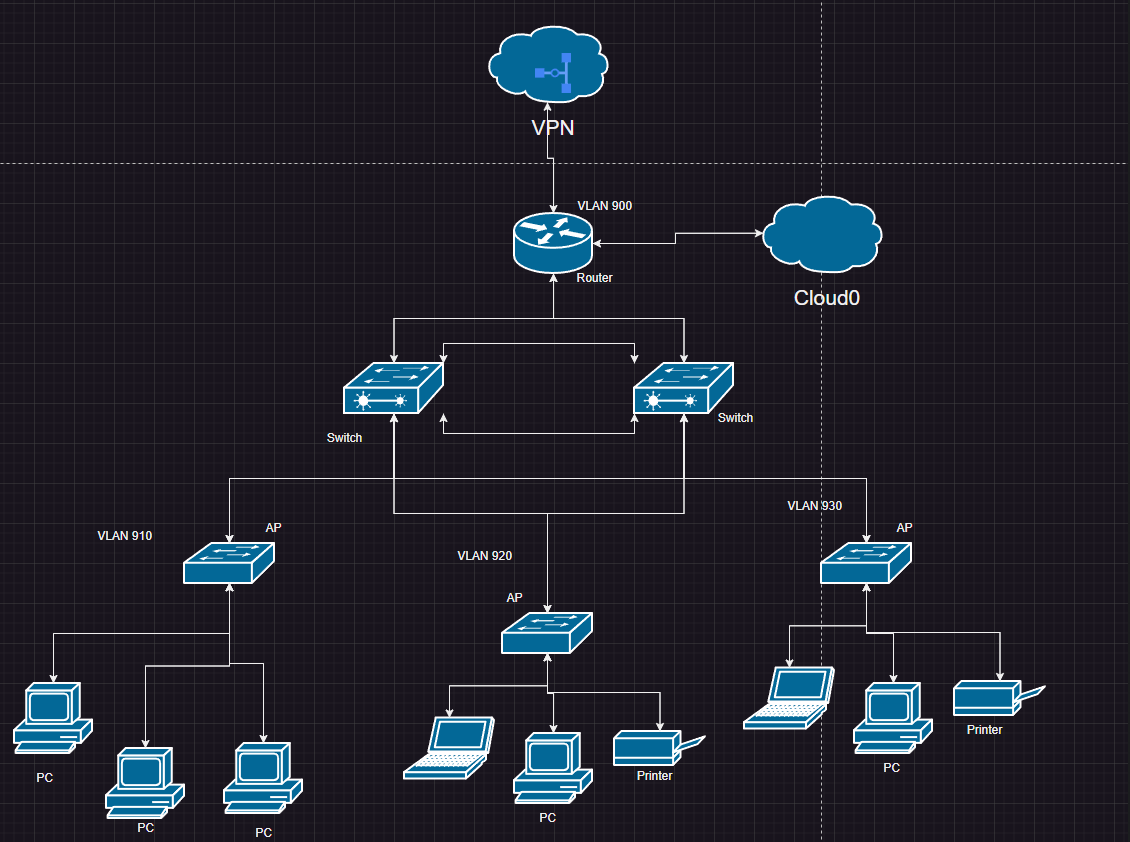

Рис. 16 – L2 схема СПб

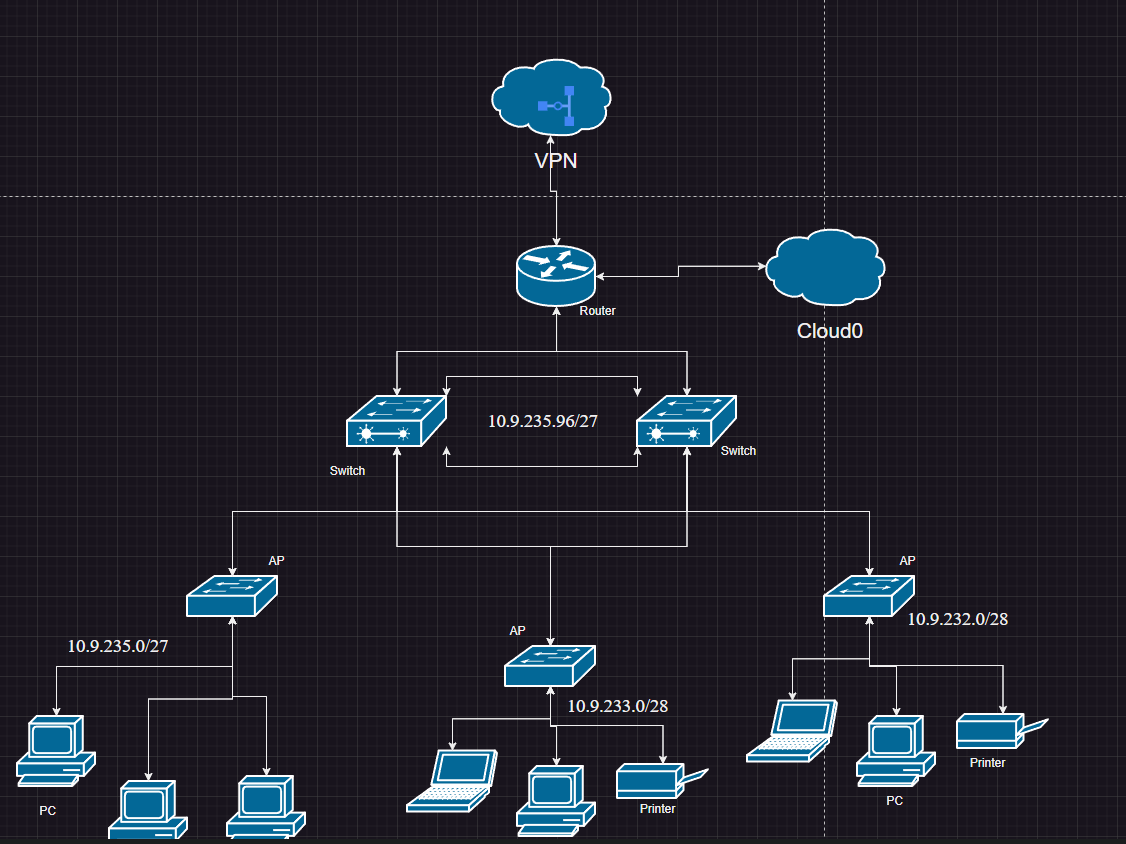

Рис. 17 – L3 схема СПб

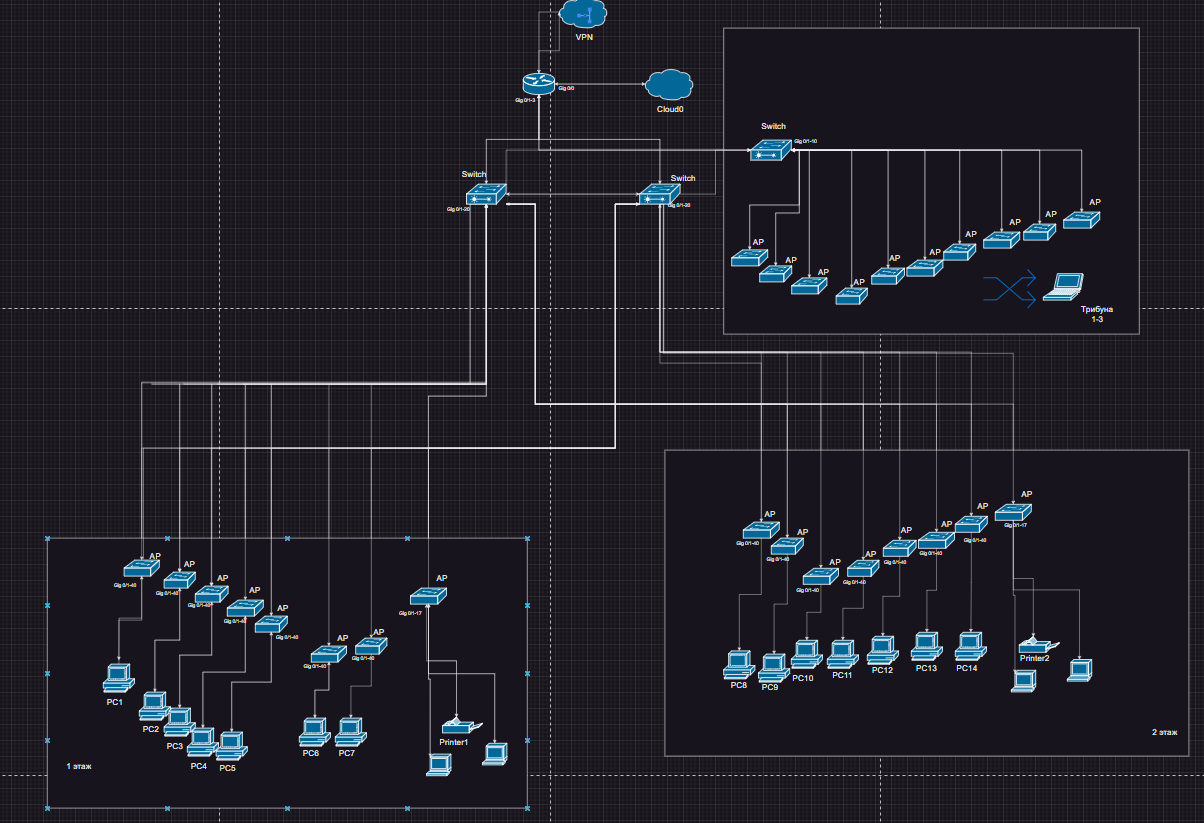

Москва

Москва

Рис.

18 -

L1 схема для

Москвы

Рис.

18 -

L1 схема для

Москвы

Рис. 19 – L2 схема Москва

Рис.

20 –

L3 схема

Москва

Рис.

20 –

L3 схема

Москва

Архангельск / Казань

Рис. 21 - L1 схема Архангельск/Казань

Рис. 22 – L2 схема Архангельск/Казань

Рис. 22 – L3 схема Архангельск/Казань

Таблица 5 - План IP-адресации и список VLAN для СПб

VLAN |

Назначение |

Сеть |

910 |

Managment |

172.16.72.0/26 |

920 |

Серверная |

172.16.72.64/28 |

930 |

Директор + Бухгалтерия |

172.16.72.0/26 |

900 |

Outside(интернет) |

172.16.235.96/28 |

901 |

1 этаж |

172.16.64.5/24 |

902 |

2 этаж |

172.16.32.0/24 |

903 |

3 этаж |

172.16.40.0/24 |

904 |

4 этаж |

172.16.56.0/24 |

940 |

Приемная |

172.16.16.0/26 |

950 |

Гостевой |

172.16.24.0/27 |

Таблица 6 - План IP-адресации и список VLAN для Москвы

VLAN |

Назначение |

Сеть |

910 |

Managment |

10.9.235.0/26 |

930 |

Директор + Бухгалтерия |

10.9.232.0/26 |

900 |

Outside(интернет) |

10.9.235.96/28 |

901 |

1 этаж |

10.9.252.5/22 |

902 |

2 этаж |

10.9.248.0/22 |

903 |

Трибуна 1 |

10.9.244.0/22 |

904 |

Трибуна 2 |

10.9.240.0/22 |

905 |

Трибуна 3 |

10.9.236.0/22 |

940 |

Приемная |

10.9.233.0/26 |

950 |

Гостевой |

10.9.234.0/27 |

VLAN |

Назначение |

Сеть |

910 |

Офисы |

10.9.235.0/27 |

930 |

Директора + бухгалтерия |

10.9.232.0/28 |

920 |

Приемная |

10.9.233.0/28 |

900 |

Outside(интернет) |

10.9.235.96/27 |

Используемые устройства

В ходе работы над данным заданием был рассмотрен вариант использования оборудования компании Eltex. Помимо него так же хотелось бы провести сравнительный анализ с одним из конкурентов на рынке для выяснения конкурентоспособности отечественного оборудования и выбора приоритетной компании-партнера. Далее будут приведены сравнительные таблицы с вариантами необходимого оборудования и их аналогами.

|

Eltex WEP-2ac |

Huawei AP4050DN |

Huawei AP6050DN |

Цена |

~18000 |

~16000 |

~35000 |

Стандарты |

802.11a/b/g/n/ac |

802.11a/b/g/n/ac |

802.11a/b/g/n/ac |

Скорость передачи |

До 867 Мбит/с |

До 1267 Мбит/с |

До 2530 Мбит/с |

Диапазон частот |

2.4 (до 18 дБм) / 5 (до 21 дБм) |

2.4 (до 23 дБм) / 5 (до 23 дБм) |

2.4 (до 26 дБм) / 5 (до 25 дБм) |

Потребляемая мощность |

До 13 Вт |

До 12,1 Вт |

До 12,1 Вт |

Поддержка POE |

Да |

Да |

Да |

Количество одновременных пользователей |

До 64 |

До 512 |

До 512 |

Поддерживаемые протоколы |

Сопоставимые |

||

Таблица 7. Внутренние точки доступа

|

Eltex WOP-12ac |

Huawei AP4030DN |

Huawei AP5150DN |

Цена |

От 20000 до 30000 |

~30000 |

~65000 |

Стандарты |

802.11a/b/g/n/ac |

802.11a/b/g/n/ac |

802.11a/b/g/n/ac |

Скорость передачи |

До 1300 Мбит/с |

До 1167 Мбит/с |

До 1750 Мбит/с |

Диапазон частот |

2.4 (до 19 дБм) / 5 (до 19 дБм) |

2.4 (до 23 дБм) / 5 (до 23 дБм) |

2.4 (до 25 дБм) / 5 (до 25 дБм) |

Потребляемая мощность |

До 20 Вт |

До 10,2 Вт |

До 13 Вт |

Поддержка POE |

Да |

Да |

Да |

Количество одновременных пользователей |

До 32 |

До 256 |

До 256 |

Поддерживаемые протоколы и конфигурирование |

Сопоставимые |

||

Таблица 8. Внешние точки доступа

|

Eltex WLC-15 |

Huawei AC6005-8-PWR-8AP |

Цена |

От 670000 до 1350000 |

От 170000 до 250000 |

Макс. кол-во управляемых AP |

50 |

128 |

Макс. кол-во клиентов |

2000 |

2000 |

Потребляемая мощность |

18 Вт |

24 Вт |

Поддержка POE |

Да |

Да |

Таблица MAC-адресов |

До 2000 |

До 4000 |

Поддержка VLAN |

До 4000 |

До 4000 |

Поддерживаемые протоколы |

Сопоставимые |

|

|

Eltex ESR-200 |

Huawei AR1220EV |

Цена |

От 125000 до 1500000 |

От 170000 до 250000 |

Производительность Firewall |

897,5 Мбит/c |

1800 Мбит/с |

Потребляемая мощность |

100 Вт |

100 Вт |

Поддержка POE |

Да |

Да |

Скорость WAN с услугами |

До 200 Мбит/с |

До 400 Мбит/с |

Поддерживаемые протоколы |

Сопоставимые |

|

|

Eltex MES2324P |

Huawei S1720-28G-4P |

Цена |

От 140000 до 1600000 |

От 50000 до 70000 |

Количество LAN-портов |

24 |

24 |

Таблица MAC адресов |

16000 |

16000 |

Поддержка POE |

Да |

Да |

Коммутационная способность |

До 128 Гбит/с |

До 168 Гбит/с |

Поддерживаемые протоколы |

Сопоставимые |

|

Таблица 11. Коммутатор L2

|

Eltex MES3308F |

Huawei S5700-28C-PWR-SI |

Цена |

~ 1600000 |

~ 100000 |

Пропускная способность |

96 Гбит/с |

256 Гбит/с |

Производительность на пакетах длиной 64 байта |

71 MPPS |

96 MPPS |

Поддержка POE |

Да |

Да |

Кол-во портов |

12 |

24 |

Таблица VLAN |

4096 |

4000 |

Таблица 12. Коммутатор L3

Рассматривая данные, представленные в таблицах, возможно сделать заключение, что оборудование компании Huawei зачастую сопоставимо либо же лучше по основным характеристикам с оборудованием фирмы Eltex. В плане цены же оборудование чаще всего не отличаются от друг друга, либо же иностранный аналог дешевле. Хочется обратить внимание, что основным преимуществом иностранного аналога можно назвать пропускную способность оборудования, которая значительно выше почти в каждой категории. Подводя итог всему вышеизложенному, можем сказать, что оборудование данных компаний сопоставимо по цене и характеристикам, но, если бюджет будет ограничен, либо же, согласно техническому заданию, требуются достаточно высокие пропускные скорости, то предпочтительнее будет обратиться к компании Huawei, помимо уже названных качеств отличающейся большей отказоустойчивостью оборудования.

Порты доступа

Все порты доступа должны работать со скоростью 1Гбит/с. На текущий момент стандарта Fast Ethernet (100 BASE-T) с пропускной способностью 100 Мбит/с в связи с увеличением количества чувствительного к задержкам трафика голоса и видео становится недостаточно для комфортной работы пользователей в сети. Поэтому для получения запаса пропускной способности канала в случае появления новых приложений, требующих большую полосу пропускания, постоянно увеличивающегося объема передачи данных через сеть и увеличивающегося числа пользователей сети был выбран стандарт Gigabit Ethernet (1000BASE-X), согласно которому пропускная способность канала равна 1000 Мбит/с. Данный стандарт широко распространен. Скорости в 1 Гбит/с вполне хватит для высокопроизводительной работы пользователей в локальной сети предприятия с использованием голосового и видео-трафика.

Переподписка (oversubscription) — это соотношение суммарных скоростей соединений к уровню агрегации к суммарным скоростям подключения абонентов. Этот термин касается любых сетей, в том числе и сетей хранения данных (SAN).

Обычно уровень переподписки оценивается на границе уровней сети, которых обычно три: доступа, агрегации, ядра.

Как вычисляется:

условный коммутатор доступа имеет 24 порта 1000BaseT для абонентов и 4 порта 1000BaseT на уровень агрегации. 24*1000/4*1000=6:1.

Как правило, верхний уровень пишется первым, таким образом получаем 1:6.

Рекомендованными значениями переподписки на границе уровней доступа и распределения считается 1:20. От распределения к ядру – 1:4. Также следует учитывать рекомендацию подключения коммутаторов доступа к нескольким коммутаторам распределения для повышения надежности сети. На основе этих сведений получим на границе между уровнем доступа и распределения следующие значения переподписки для Москвы:

8*1000/1*1000 = 8:1 => 1:8

Трибуна 1/2/3 – 3*1000/1*1000=3:1 => 1:3 Для СПБ:

На границе между уровнем доступа и распределения: 12*1000/1*1000 = 12:1 => 1:12

На границе между уровнем распределения и ядра: для каждого 1*1000/1*1000 = 1:1 => 1:1

Протокол OSPF

В качестве протокола маршрутизации должен использоваться OSPF. Необходимо выделить устройства, на которых будет применяться протокол, и описать внедрение OSPF в ваш разрабатываемый проект.

Протокол OSPF (Open Shortest Path First) вычисляет маршруты в IP- сетях, сохраняя при этом другие протоколы обмена маршрутной информацией. Может использоваться на оборудовании различных производителей сетевого оборудования. Его преимущества заключаются в том, что он надежен, прост в настройке, легко масштабируется, возможность разделения на зоны позволяет снизить нагрузку на CPU маршрутизаторов за счет уменьшения количества перерасчетов по алгоритму SPF, а также уменьшить размер таблиц маршрутизации, за счет суммирования маршрутов на границах зон.

Данный протокол устанавливается на граничных маршрутизаторах. Рассмотрим подробнее какие роутеры участвуют в конфигурации.

На каждом маршрутизаторе необходимо создать процесс OSPF командой router ospf номер-процесса, какой именно номер мы укажем – не имеет значения, для простоты будем везде использовать 1.

Далее надо описать все сети, входящие в процесс маршрутизации с помощью команды network. Когда мы указываем некоторую сеть, это приводит к двум последствиям:

Информация об этой сети начинает передаваться другим маршрутизаторам (при условии, что на маршрутизаторе есть рабочий интерфейс в данной сети)

Через интерфейс, находящийся в этой сети маршрутизатор начинает общаться с соседями.

Таким образом, необходимо указывать на каждом маршрутизаторе все сети, непосредственно подключенные к нему.

Пример конфиграции:

R1(config)#router ospf 1

R1(config-router)#network 10.55.0.0 0.0.255.255 area 0

R1(config-router)#network 172.16.1.0 0.0.0.255 area 1

R1(config-router)#network 172.16.2.0 0.0.0.255 area 2

R1(config-router)#network 172.16.64.0 0.0.63.255 area 3

При добавлении сетей используется wildcard маска, обратная к маске подсети.

После того как мы пропишем с двух сторон одну и ту же сеть, маршрутизаторы сразу же установят соседские отношения. Так же мы прописали нашу «локальную» сеть чтобы сообщить маршрутизаторам о ней. Список соседей можно увидеть с помощью команды show ip ospf neighbor

Диагностика OSPF

После установки маршрутизаторами друг с другом соседских отношений, посмотрим снова на таблицу соседей, где будет видно, что:

1. Все соседи выбрали себе Router ID – в данном случае это наибольший из адресов их loopback интерфейсов

2. Через какой именно интерфейс доступны соседи.

Эта команда важна для диагностики OSPF и именно с неё надо начинать диагностику, так как, если маршрутизатор отсутствует в таблице соседей, то это один класс проблем (перепутали ip адреса, не включили нужную сеть командой network, не включили интерфейс командой no shutdown, не совпадают значения Hello-интервалов с двух сторон линка). Если же маршрутизатор есть в таблице соседей, значит, скорее всего, сам OSPF работает нормально и надо проверить таблицу маршрутизации (show ip route). Если все маршруты появились в таблице с буквой «O», что означает работоспособность OSPF нам не хватает только маршрута по умолчанию, но об этом позже. «O» означает, что маршрут получат с помощью OSPF, «*» – что он является маршрутом по умолчанию, а «E2» – что маршрут является внешним по отношению к OSPF, то есть изначально он получен не от OSPF (в данном случае был статическим), а OSPF используется только для передачи этого маршрута.

Ещё одна полезная команда позволяет нам посмотреть содержимое LSDB – то есть, кто где с кем связан. По сути, это и есть полная карта сети (show ip ospf database).

STP

Протокол STP (Spanning Tree Protocol) — это протокол канального уровня, предназначенный для предотвращения петель в сети Ethernet. Петли могут возникать, когда в сети существуют несколько путей между двумя точками, что может привести к широковещательному шторму, замедлению работы сети и даже ее полному отказу.

Как работает STP:

1. Выбор корневого моста (Root Bridge): STP выбирает одно устройство в сети в качестве корневого моста. Это устройство имеет самый низкий идентификатор моста (Bridge ID), который состоит из приоритета моста и MAC-адреса.

2. Расчет путей до корневого моста: Каждый мост в сети вычисляет оптимальный путь (с наименьшей стоимостью) до корневого моста. Стоимость пути зависит от пропускной способности канала.

3. Блокировка избыточных путей: STP блокирует порты, которые создают петли, оставляя только один активный путь до корневого моста. Блокированные порты не пересылают данные, но продолжают слушать BPDU (Bridge Protocol Data Units) для отслеживания изменений в сети.

4. Обнаружение изменений: STP динамически реагирует на изменения топологии сети (например, выход из строя одного из каналов или добавление нового коммутатора). В этом случае происходит пересчет путей и возможно, блокировка других портов, для сохранения сети без петель.

STP на маршрутизаторах Eltex:

Маршрутизаторы Eltex, как и большинство современных коммутаторов и маршрутизаторов, поддерживают протокол STP и его усовершенствованные версии.

Основные моменты по STP на Eltex:

• Поддержка различных вариантов STP: Eltex обычно поддерживает STP (802.1D), RSTP (Rapid STP, 802.1w) и MSTP (Multiple STP, 802.1s).

• RSTP: RSTP обеспечивает более быструю сходимость (время восстановления сети после изменений), что делает его предпочтительным вариантом для большинства сетей.

• MSTP: MSTP позволяет создавать несколько экземпляров STP, что полезно для больших сетей с различными VLAN.

• Конфигурация: обычно настройка STP на маршрутизаторах Eltex выполняется через интерфейс командной строки (CLI) или веб-интерфейс.

• Приоритет моста: можно настроить приоритет моста для каждого маршрутизатора, чтобы влиять на процесс выбора корневого моста.

• Стоимость порта: можно настроить стоимость порта, что позволяет управлять выбором активных путей.

• Порт Fast: можно настроить порты на быстрое переключение, когда устройство подключается к пользовательскому устройству (например, ПК). Это ускоряет подключение клиентов.

• Защита от изменений STP: Eltex предоставляет механизмы для защиты от несанкционированных изменений STP (например, BPDU Guard).

Пример настройки STP на маршрутизаторе Eltex (команды могут варьироваться в зависимости от конкретной модели):

```

configure terminal

!

spanning-tree mode rstp

!

interface ethernet 0/1

spanning-tree portfast (настроить Fast Port для пользовательских портов)

exit

!

spanning-tree priority 4096 (настроить приоритет, если нужно)

!

end

```

Важные соображения:

• Правильное планирование: важно правильно спланировать топологию сети, включая использование STP, чтобы минимизировать возможность появления петель.

• RSTP по умолчанию: в большинстве случаев RSTP является рекомендуемым вариантом.

• Корректная настройка: правильная настройка приоритета и стоимости портов позволяет влиять на поведение STP.

• Мониторинг: регулярно отслеживайте состояние STP через команды мониторинга.

• BPDU Guard: используйте BPDU Guard для защиты от атак STP

В заключение:

Протокол STP и его вариации являются важными инструментами для поддержания стабильной и надежной работы сети Ethernet. Маршрутизаторы Eltex предоставляют широкую поддержку STP, что позволяет создавать защищенные от петель сети. Правильная настройка и понимание принципов работы STP являются ключевыми для обеспечения стабильной работы сети.

Passive-interface

При настройке динамической маршрутизации на оборудовании, необходимо указать, какие интерфейсы входят в процесс маршрутизации. Этот общий принцип, не зависящий от того, какой именно протокол маршрутизации мы используем.

Выбор таких интерфейсов выполняется по-разному для IPv4 и IPv6. В случае использования протокола для IPv4 нужно зайти в раздел настройки маршрутизатора и написать там команду network с указанием сети, подключенной к данному маршрутизатору (уже указали выше).

Этим действием мы указываем на два момента:

1. Информация об этой сети начинает передаваться другим маршрутизаторам (при условии, что на маршрутизаторе есть рабочий интерфейс в данной сети)

2. Через интерфейс, находящийся в этой сети маршрутизатор начинает общаться с соседями.

Каким бы способом мы ни добавляли интерфейс, какой бы протокол маршрутизации мы ни использовали, добавление некоторого интерфейса приводит к указанным выше двум вещам. Однако, часто бывает ситуация, когда мы хотим рассказывать другим маршрутизаторам про некоторую сеть, но в неё мы не хотим слать апдейты, то есть, первый пункт нас устраивает, а второй – нет. Это обычно происходит в случае, когда сеть является тупиковой, за ней нет других маршрутизаторов – только пользователи и нам не хочется чтобы они видели апдейты от маршрутизаторов, так как это потенциально может привести к проблемам безопасности. Кроме того, если не настроена аутентификация, то пользователь может отправлять нам фиктивные апдейты из своей сети и повлиять на работу маршрутизации.

Мы не можем решить эту проблему просто убрав соответствующую сеть (в IPv4) или убрать соответствующий интерфейс в (IPv6), так как в этом случае маршрутизатор перестанет рассказывать остальным про эту сеть и маршруты в неё исчезнут (то есть, вместе с пунктом два мы убираем и пункт один).

В качестве решения применяется команда passive-interface. Она запрещает слать апдейты протокола маршрутизации через некоторый интерфейс. Команда работает со всеми протоколами маршрутизации. То есть, мы включаем интерфейс, смотрящий в пользовательскую сеть в процесс маршрутизации, но запрещаем слать на него апдейты командой passive- interface. Например, если на маршрутизаторе есть сеть 172.16.1.0/24, на интерфейсе Fastethernet0/0, в которой нет других маршрутизаторов, а располагаются только конечные устройства пользователей, то для OSPF настройка будет выглядеть так:

(config-router)#passive-interface FastEthernet 0/0

Передача статического маршрута по умолчанию средствами OSPF Последняя задача, которую необходимо решить – сообщить всем внутренним маршрутизаторам о том, что у нас есть маршрут по умолчанию, смотрящий на провайдера. Задача эта решается достаточно просто на R1:

R1(config)#ip route 0.0.0.0 0.0.0.0 10.10.10.1

R1(config)#router ospf 1

R1(config-router)#default-information originate

Первая строчка добавляет статический маршрут по умолчанию в направлении ISP, но этот маршрут пока локальный, то есть он известен только на R1. Команда default-information originate заставляет OSPF передавать этот маршрут остальным маршрутизаторам.

Аутентификация с использованием 802.1Х

Обзор 802.1 x

802.1 x — это протокол доступа к портам для защиты сетей с помощью аутентификации. В результате этот тип аутентификации чрезвычайно полезен в среде Wi-Fi из-за особенностей носителя. Если пользователь Wi-Fi прошел проверку подлинности через 802.1X для доступа к сети, в точке доступа открывается виртуальный порт, позволяющий обмениваться данными. Если авторизация не была успешно выполнена, виртуальный порт не становится доступным, а обмен данными блокируется.

Существует три основных этапа: 802.1 X аутентификация:

1. Поискатель Программный клиент, работающий на рабочей станции Wi-Fi.

2. Средство проверки подлинности Точка доступа Wi-Fi.

3. Сервер аутентификации База данных аутентификации, обычно сервер RADIUS.

Протокол EAP (Extensible Authentication Protocol) используется для передачи информации о проверке подлинности между запрашивающей службой (рабочими станциями Wi-Fi) и сервером аутентификации (Microsoft IAS или другим). Тип EAP фактически обрабатывает и определяет проверку подлинности. Точка доступа, действующая как средство проверки подлинности, — это лишь прокси-сервер, который позволяет обмениваться информацией с этим устройством и сервером аутентификации.

Типы аутентификации EAP (Extensible Authentication Protocol)

Поскольку безопасность локальной сети Wi-Fi (WLAN) важна, а типы аутентификации EAP предоставляют более эффективные способы защиты подключения к беспроводной сети, поставщики быстро разрабатывают и добавляют типы аутентификации EAP в свои точки доступа к беспроводной сети. Некоторые из наиболее распространенных типов аутентификации EAP включают EAP-MD-5, EAP-TLS, EAP-PEAP, EAP-TTLS, EAP-FAST и Cisco LEAP.

• Аутентификация EAP-MD-5 (Digest Message Digest) — это тип аутентификации EAP, обеспечивающий поддержку EAP базового уровня. Как правило, не рекомендуется использовать EAP-MD-5 для реализаций сетей Wi- Fi, поскольку это может привести к получению пароля пользователя. Она обеспечивает только односторонний способ аутентификации — не существует взаимной аутентификации клиента Wi-Fi и сети. И, что самое важное, не позволяет получать динамические ключи для получения конфиденциальных данных, получающих конфиденциальные данные в одном сеансе (WEP).

• EAP-TLS (безопасность на транспортном уровне) обеспечивает взаимную аутентификацию клиента и сети на основе сертификата. Он использует сертификаты на стороне клиента и сервера для проверки подлинности и может использоваться для динамического генерирования WEP- ключей на базе пользователей и сеансов для обеспечения безопасности последующих обменов данными между клиентом беспроводной сети и точкой доступа. Одним из недостатков EAP-TLS является то, что сертификаты должны управляться как на стороне клиента, так и на сервере. Для крупной установки беспроводной сети это может стать очень громоздким задачей.

• Протокол EAP-TTLS (безопасность на основе туннелирования на транспортном уровне) был разработан компанией Функ Software * и Цертиком

* в качестве расширения EAP-TLS. Этот метод обеспечения безопасности обеспечивает взаимную проверку подлинности клиента и сети с помощью шифрованного канала (или туннеля), а также возможность получения динамических WEP-ключей для каждого пользователя в одном сеансе. В отличие от EAP-TLS, EAP-TTLS требует только сертификатов на стороне сервера.

• Протокол EAP-FAST (гибкая аутентификация с помощью безопасного туннелирования) был разработан Cisco. Вместо использования сертификата для взаимной проверки подлинности. Аутентификация EAP- FAST с помощью ключа PAC (защищенные учетные данные Фдоступа), которая может динамически управляться сервером аутентификации. Ключ PAC может быть предоставлен (распределен один раз в один момент времени) клиенту вручную или автоматически. Ручная инициализация — это доставка клиенту через диск или защищенный сетевой метод распространения. Автоматическая инициализация — это резервный канал, который будет распределен по воздуху.

• Метод Extensible Authentication Protocol для удостоверения подписчика GSM (EAP-SIM) — это механизм аутентификации и распределения ключей сеансов. Он использует глобальную систему для модуля идентификации (SIM) абонента для мобильных коммуникаций (GSM). EAP-SIM использует динамический WEP-ключ, который извлекается из клиентского адаптера и RADIUS-сервера, чтобы шифровать данные. Аутентификация EAP-SIM требует ввода кода пользовательской верификации (PIN-код) для обмена данными с картой (SIM). SIM-карта — это особая интеллектуальная плата, которая используется в глобальных системах для цифровых сотовых сетей с интерфейсом GSM (GSM).

• Метод EAP-AKA (Extensible Authentication Protocol для проверки подлинности УМТС и ключа) — это механизм EAP для проверки подлинности и распределения ключей сеансов, используя модуль удостоверения подписчика для мобильных мобильных телекоммуникационных систем (УМТС) (УСИМ) . УСИМ плата — это специальная смарт-карта, используемая в сотовых сетях для проверки конкретного пользователя в сети.

• LEAP (Lightweight EAP Protocol) — это тип аутентификации EAP, используемый преимущественно в беспроводной сети Cisco Аиронет. Он шифрует передачи данных с помощью динамически генерируемых WEP- ключей и поддерживает взаимную аутентификацию. Херетофоре особое, Cisco лицензировано с помощью программы Cisco Compatible Extensions на различных производителей.

Протокол PEAP (protected Extensible Authentication Protocol) предоставляет метод для передачи безопасных данных проверки подлинности, включая устаревшие протоколы на базе паролей, через 802,11 сетей Wi-Fi. PEAP выполняет эти задачи, используя туннелирование между PEAP и сервером аутентификации. Как и в случае с конкурирующими стандартными защитными транспортными уровнями (TTLS), PEAP проверяет сеть Wi-Fi LAN с использованием только серверных сертификатов, упрощая внедрение и администрирование защищенной локальной сети Wi-Fi. Microsoft, Cisco и RSA Security разработали протокол PEAP.