laba7

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР) Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

ИЕРАРХИЧЕСКАЯ МОДЕЛЬ ДОВЕРИЯ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ Отчет по лабораторной работе №7

по дисциплине «Прикладная криптография»

Студент гр. 730-1

_______Подойницын К.В.

01.11.2023

Принял Доцент кафедры КИБЭВС

_______Якимук А.Ю. 01.11.2023

Томск 2023

Введение

Целью лабораторной работы является ознакомление с одной из базовых моделей доверия, применяемой при построении архитектуры инфраструктуры открытых ключей. В данной работе будет изучена работа удостоверяющих центров при иерархической модели доверия, рассмотрены особенности работы на каждом из уровней, работа операторов на каждом из уровней сертификации.

2

Ход работы

Сперва была создана учетная запись для управления подчиненным удостоверяющим центром (рис. 1).

Рисунок 1 – Создание пользователя

В качестве имени компьютера задается название кафедры (рис. 2), затем указывается, что компьютер является частью домена tusur.ru. После нажатия на кнопку «ОК» потребуется указать логин и пароль пользователя (рис. 3). В

результате система выдаст сообщение об успешном подключении к домену данной виртуальной машины (рис. 4).

3

Рисунок 2 – Подключение виртуальной машины к домену

Рисунок 3 – Ввод учетных данных для подключения к домену

4

Рисунок 4 – Уведомление об успешном включении в домен

Затем созданный пользователь был добавлен в группы «Издатели сертификатов» и «Администраторы домена». Далее на кафедральную машину были установлены доменные службы Active Directory. Роль сервера была повышена до контроллера домена (рис. 5).

Рисунок 5 – Добавление контроллера домена

Далее была установлена роль «Службы сертификатов Active Directory».

На рис. 6 представлен выбор корневого цента сертификации, к которому будет отправлен запрос на сертификат.

5

Рисунок 6 – Запрос сертификата из родительского ЦС

Работоспособность УЦ была проверена с помощью веб-сайта УЦ(рис.7).

Рисунок 7 – Подчиненный центр сертификации

6

Далее была проверена возможность подключения подчиненного УЦ к корневому (рис. 8).

Рисунок 8 – Корневой центр сертификации

Далее на машине с корневым УЦ был открыт выданный подчиненному УЦ сертификат (рис. 9).

Рисунок 9 – Выданный сертификат

7

Далее была запущена третья виртуальная машина с ОС Windows 10. В

ней сперва компьютер был добавлен в домен. Далее в браузере был открыт веб-сайт подчиненного ЦС. Затем был выдан стандартный сертификат пользователя. Выданный сертификат можно просмотреть в оснастке. Путь сертификации данного сертификата представлен на рисунке 10

Рисунок 10 – Сведения о сертификате

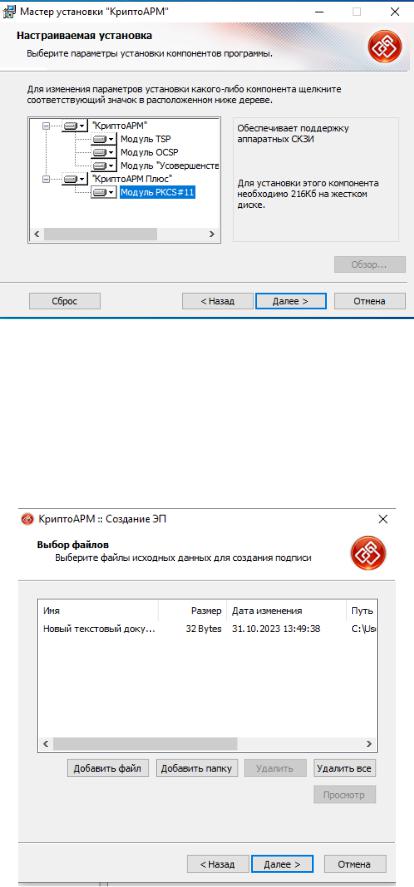

Далее установим на Windows 10 КриптоАРМ в режиме настраиваемой установки (рис. 11-12).

Рисунок 11 – Запуск установки КриптоАРМ

8

Рисунок 12 – Выбор установки всех доступных модулей

Сперва был создан непустой текстовый файл. Затем запущен мастер создания ЭП. В выборе файлов был выбран созданный текстовый файл(рис.13).

Рисунок 13 – Выбор файлов для проставления на них электронной подписи

9

Далее был выбран сертификат, с помощью которого можно проставить электронную подпись на выбранный документ (рис. 14). Путь сертификации представлен на рисунке 15.

Рисунок 14 – Выбор сертификата

10