laba4

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР) Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

УСТАНОВКА И НАСТРОЙКА СЛУЖБ УДОСТОВЕРЯЮЩЕГО ЦЕНТРА Отчет по лабораторной работе №4

по дисциплине «Прикладная криптография»

Студент гр. 730-1

_______Подойницын К.В.

21.10.2023

Принял Доцент кафедры КИБЭВС

_______Якимук А.Ю. 21.10.2023

Томск 2023

Введение

Целью лабораторной работы является ознакомление с процессом установки и настройки служб необходимых для функционирования удостоверяющего центра на примере Active Directory Certificate Services (службы сертификации).

2

Ход работы

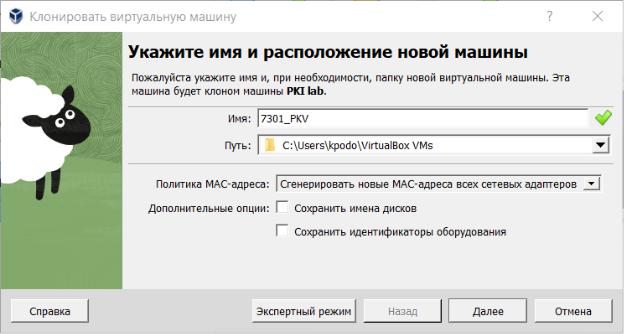

Для начала работы с удостоверяющими центрами создадим клон виртуальной машины. Среди параметров клонирования обратите внимание на необходимость генерации новых MAC-адресов всех сетевых адаптеров (рис.

2).

Рисунок 2 - Параметры клонирования виртуальной машины

Перейдите к установке доменных служб Active Directory. Для этого в диспетчере сервера выберите пункт «Добавить роли и компоненты». После этого откроется мастер добавления ролей, где нужно пропустить первое окно,

после чего выбрать пункт «Установка ролей или компонентов», затем выберете пункт «Выберете сервер из пула серверов». Далее отметьте галочкой пункты «DNS-сервер» и «Доменные службы Active Directory» (рис. 3).

Остальные пункты оставьте по умолчанию, запустите установку.

3

Рисунок 3 - Выбор ролей сервера для установки

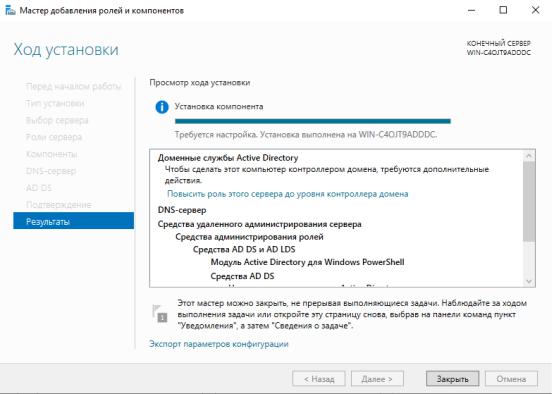

Дождитесь окончания установки и нажмите на синюю строку

«Повысить роль этого сервера до уровня контроллера домена» (рис. 4).

4

Рисунок 4 - Пункт «Повысить роль этого сервера до уровня контроллера домена»

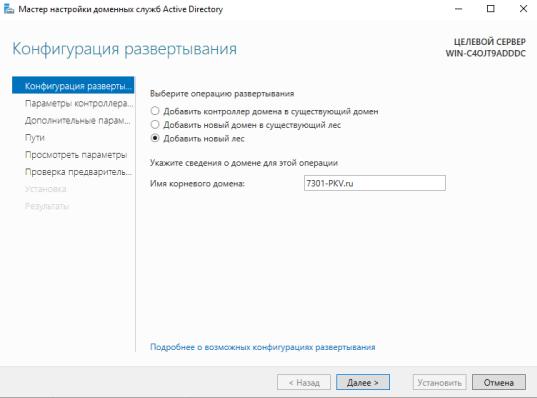

В мастере выберете «Добавить новый лес», задайте имя корневого домена как «(Имя).ru» (рис. 5).

5

Рисунок 5 - Имя корневого домена

Запустите установку, после её окончания будет предложена перезагрузка машины. Перезагрузите виртуальную машину. После загрузки системы установите роль «Службы сертификации Active Directory». Для этого в диспетчере серверов снова выберете пункт «Добавить роли и компоненты».

Тип установки – «Установка ролей или компонентов», выбор сервера –

«Выберете сервер из пула серверов». При выборе ролей сервера отметьте галочкой пункт «Службы сертификатов Active Directory» (рис. 6).

6

Рисунок 6 – Службы сертификатов Active Directory

При выборе служб отметьте галочкой пункты «Центр сертификации» и «Служба регистрации в центре сертификации через Интернет». Добавьте необходимые для установки компоненты (рис. 7).

7

Рисунок 7 - Выбор служб ролей

Остальные настройки оставьте по умолчанию, запустите установку.

Дождитесь окончания установки нажмите на синюю строку «Настроить службы сертификатов Active Directory на конечном сервере» (рис. 8).

8

Рисунок 8 - Пункт «Настроить службы сертификатов AD на конечном сервере»

В появившемся окне при выборе служб ролей выберете пункты «Центр сертификации» и «Служба регистрации в центре сертификации через Интернет» (рис. 9). Выберите вариант установки – «ЦС предприятия». При задании типа ЦС выберете «Корневой ЦС», так как для дальнейшей работы необходим «самостоятельный» ЦС (корневой), который способен сам выдавать и подписывать сертификаты. Следующее окно позволяет выбрать тип закрытого ключа для работы будущего ЦС: готовый или новый закрытый ключ. Для выполнения лабораторной работы необходим новый ключ.

Поэтому, выберете пункт «Создать новый закрытый ключ».

9

Рисунок 9 - Выбор служб ролей при настройке службы сертификатов AD

После шага с выбором установки закрытого ключа требуется произвести некоторые настройки шифрования будущего ЦС. Данная лабораторная работа предусматривает работу с поставщиком по умолчанию – «RSA #Microsoft Software Storage Provider». Поэтому, настройки шифрования оставим по умолчанию, как и имя ЦС, срок действия ЦС (по умолчанию 5 лет) и

расположение базы данных сертификатов (рис. 10).

10