оиб1

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронновычислительных систем (КИБЭВС)

ПОСТРОЕНИЕ МОДЕЛИ ОБЪЕКТА ЗАЩИТЫ Отчет по практической работе №1

по дисциплине «Основы информационной безопасности»

Студентка гр. 713-1

_______ В.С. Колосова __.__.2024

Принял Преподаватель кафедры КИБЭВС

_______ В.С. Агеева __.__.2024

Томск 2024

Введение

Целью работы является получение навыков комплексного построения модели объекта защиты в виде формального описания процесса, связанного с обработкой защищаемой информации.

Задачами работы являются построение модели «черного ящика» в

нотации IDEF0 и декомпозиции модели на 3-4 этапа в нотации IDEF0 для процесса «Приобретение платных стикеров в социальной сети ВКонтакте».

2

1 ХОД РАБОТЫ

1.1 Построение модели «черного ящика»

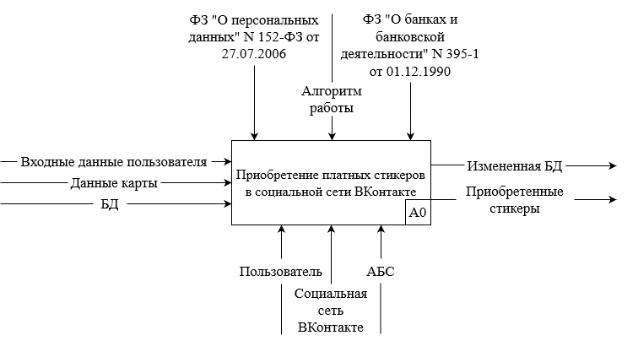

Черный ящик(контекстная диаграмма) — самая верхняя диаграмма, на которой объект моделирования представлен единственным блоком с граничными стрелками. Эта диаграмма называется A-0 (А минус нуль).

Стрелки на этой диаграмме отображают связи объекта моделирования с окружающей средой. Диаграмма A-0 устанавливает область моделирования и ее границу.

Была построена модель черного ящика для приобретения платных стикеров в социальной сети ВКонтакте(рисунок 1).

Рисунок 1 — Модель черного ящика

1.2. Построение декомпозиции

Нотация IDEF0 поддерживает последовательную декомпозицию процесса до требуемого уровня детализации.

Дочерняя диаграмма, создаваемая при декомпозиции, охватывает ту же область, что и родительский процесс, но описывает ее более подробно.

3

Была построена декомпозиция для приобретения платных стикеров в социальной сети ВКонтакте(рисунок 2).

Рисунок 2 — Декомпозиция

4

Заключение

В ходе практической работы были получены навыки комплексного построения модели объекта защиты в виде формального описания процесса,

связанного с обработкой защищаемой информации.

Была построена модель «черного ящика» в нотации IDEF0 и

декомпозиция модели на 3-4 этапа в нотации IDEF0 для процесса

«Приобретение платных стикеров в социальной сети ВКонтакте».

5