лр5_инфбез

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ

И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное образовательное

бюджетное учреждение высшего образования

«Санкт-Петербургский государственный университет телекоммуникаций

им. проф. М. А. Бонч-Бруевича»

______________________________________________________

Кафедра ЗСС

Дисциплина «Обеспечение информационной безопасности в информационных сетях»

Лабораторная работа 5

«Общие сведения о программе Wireshark. Изучение Nmap. Анализ трафика HTTP и HTTPS с помощью программы Wireshark»

Выполнили: студенты гр. Р-41м

Фомин П.В.

Хафизов Р.Т.

Принял: Шевченко А.А.

Санкт-Петербург

2024г

Часть 1. Общие сведения о программе Wireshark.

Задачи:

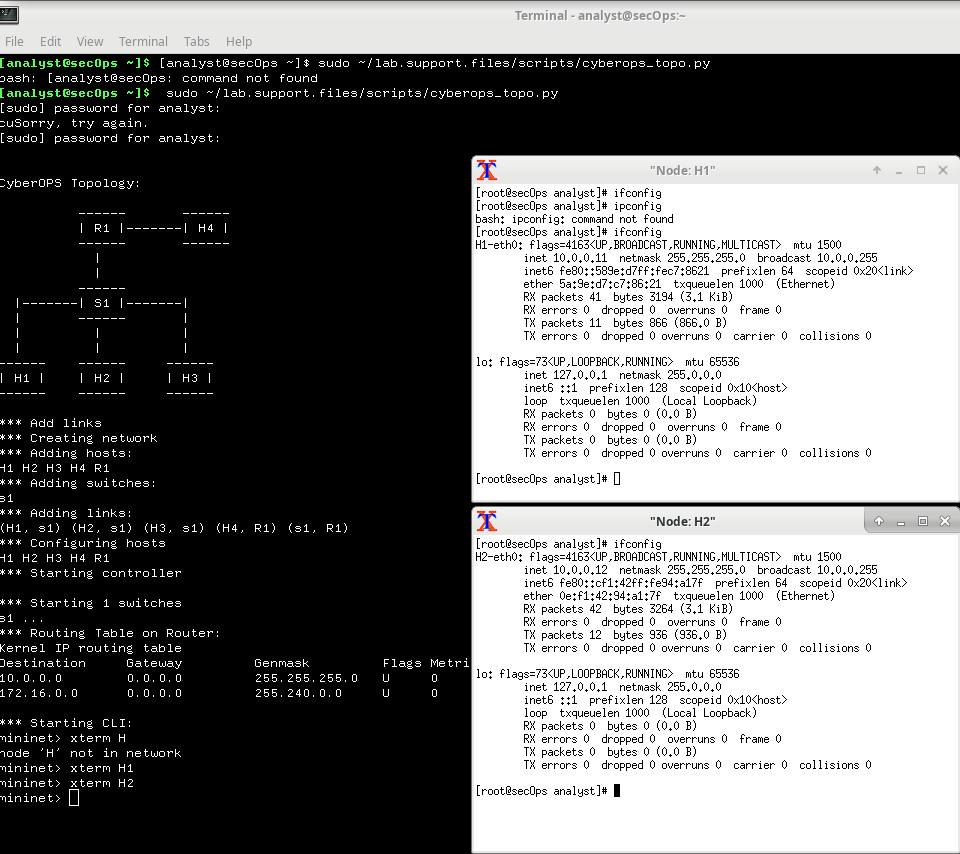

Установка и проверка топологии Mininet

Сбор и анализ данных протокола ICMP в программе Wireshark

Ход работы:

Запуск сценария Python для установки топологии Mininet:

Запись IP- и MAC-адресов 2-х узлов:

Интерфейс узла |

IP-адрес |

MAC-адрес |

|---|---|---|

H1-eth0 |

10.0.0.11 |

5a:9e:d7:c7:86:21 |

H2-eth0 |

10.0.0.12 |

0e:f1:42:94:a1:7f |

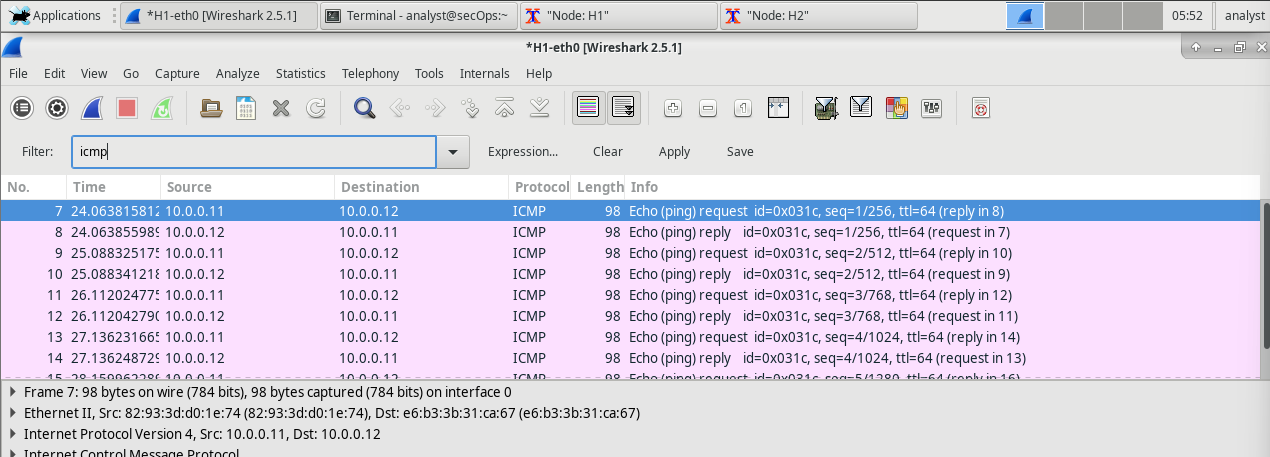

Сбор и анализ протоколов ICMP в программе Wireshark:

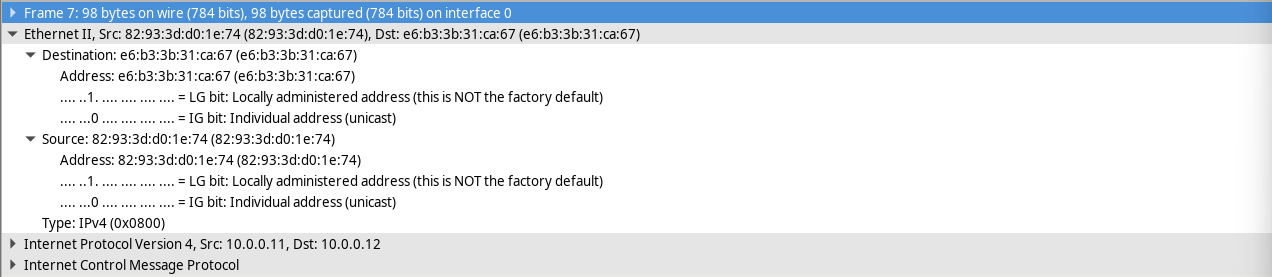

Блок Ethernet II первого кадра содержит в Source – IP-адрес Host1, а в Destination – IP-адрес Host2.

MAC-адреса источника с интерфейсом H1 и назначения с интерфейсом H2 совпадают.

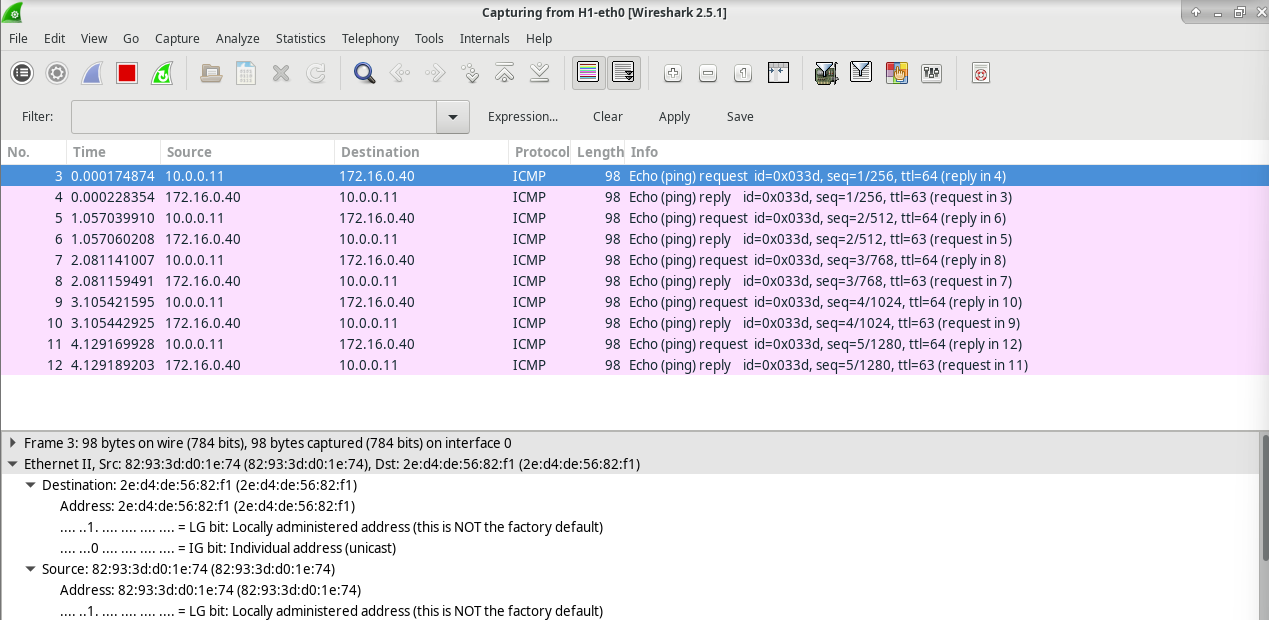

Изучение полученных данных на удалённой локальной сети:

Интерфейс узла |

IP-адрес |

MAC-адрес |

|---|---|---|

H4-eth0 |

172.16.0.40 |

a2:ce:db:26:ad:25 |

R1-eth1 |

10.0.0.1 |

2e:d4:de:56:82:f1 |

R1-eth2 |

172.16.0.1 |

6e:4e:a2:47:a3:c2 |

Сбор данных в программе Wireshark при перехвате на H1. IP- и MAC-адреса при отправке эхозапроса:

IP: 10.0.0.11, MAC: 5a:9e:d7:c7:86:21

Данные адреса совпадают с адресами H1.

Часть 2. Изучение Nmap

Задачи:

Изучение Nmap

Проверка на наличие открытых портов

Ход работы:

Изучение Nmap. Запуск команды man nmap:

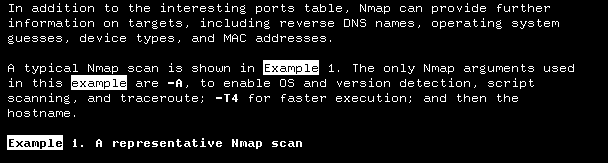

Поиск по справочному руководство с помощью команды /пример:

Ключ -A позволяет определять версию операционной системы при помощи скриптов.

Ключ -T4 ограничивает время сканирования, запрещает тратить на динамическое сканирование для TCP-портов более 10 мс.

Проверка на наличие открытых портов.

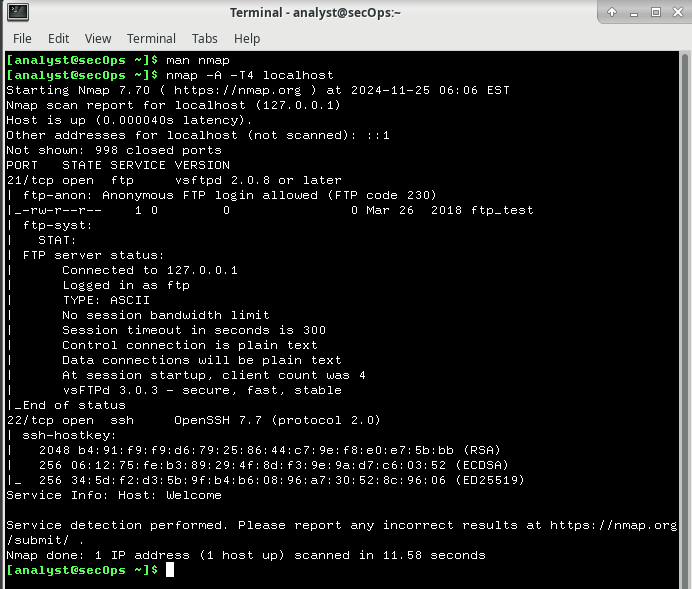

Сканирование локального узла с помощью команды nmap –A –T4 localhost:

Открытые порты и службы: 21 и 22 порты.

Программное обеспечение для каждого из открытых портов: для 21 – vsftpd 3.0.3; для 22 – OpenSSH 7.7 (protocol 2.0).

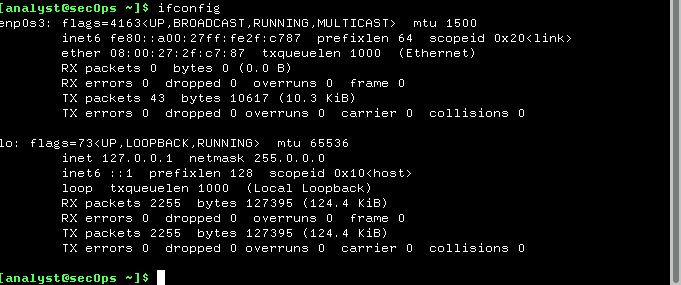

Сканирование сети с помощью команды ifconfig:

IP-адрес виртуальной машины: 127.0.0.1. Маска подсети: 255.0.0.0.

Сканирование удалённого сервера с помощью команды nmap –A –T4 scanme.nmap.org.

Сайт scanme.nmap.org предназначен для определения корректной работы Nmap. Его можно сканировать и по собранным данным анализировать работу.

Часть 3. Анализ трафика HTTP и HTTPS с помощью программы Wireshark

Задачи

Перехват и просмотр HTTP-трафика

Перехват и просмотр HTTPS-трафика

Ход работы:

Используется команда sudo tcpdump –I enp0s3 –s 0 –w httpdump.pcap для записи сетевого трафика на интерфейс enp0s3:

Полученный файл раскрываем в программе Wireshark:

Здесь захвачены фрагменты, связанные с логином, паролем.

Захват HTTPS трафика:

Совершена попытка входа на сайт, однако из-за того что данные зашифрованные – отображение в Wireshark отличается от того же HTTP.