- •Основные понятия и определения информационной безопасности. Направления защиты информации.

- •Понятие информации.

- •Угрозы информации. Классификация и источники угроз.

- •1. Ознакомление. 2. Модификация. 3. Уничтожение. 4. Блокирование.

- •Угрозы конфиденциальной информации.

- •Правовое обеспечение информационной безопасности.

- •Организационное обеспечение информационной безопасности.

- •Инженерно-техническая защита. Физические средства защиты.

- •Инженерно-техническая защита. Аппаратные средства защиты.

- •9. Инженерно-техническая защита. Программные средства защиты.

- •Угрозы компьютерной информации.

- •Вредоносные программы. Защита информации от вредоносных программ.

- •2. По месторасположению:

- •4. По функциональным возможностям:

- •Основные понятия и определения криптографии.

- •Классификация шифров по стойкости.

- •Виды атак на криптографические системы.

- •Шифр Цезаря. Пример.

- •Криптоанализ шифров простой замены.

- •Шифр Виженера. Пример.

- •Понятие композиционного шифра. Структура блочного алгоритма симметричного шифрования.

- •Поточные шифры.

Основные понятия и определения криптографии.

Цель криптографии состоит в блокировании несанкционированного доступа к информации путем шифрования содержания секретных сообщений. При использовании криптографических методов посторонний наблюдатель может довольно легко обнаруживать сами сообщения. При этом очевиден факт их секретности.

Наука о методах и алгоритмах шифрования называется криптографией. Людей, занимающихся криптографией, называют криптографами. Криптоаналитики являются специалистами в области криптоанализа — науки о вскрытии шифров, которая отвечает на вопрос о том, как прочесть открытый текст, скрывающийся под шифрованным. Раздел науки, объединяющий криптографию и криптоанализ, именуется криптологией.

Попытка криптоанализа называется криптоаналитической атакой. Успешная криптоаналитическая атака, в результате которой противнику становится известным содержание зашифрованного сообщения, называется взломом, или вскрытием (раскрытием) шифра.

Различные криптографические алгоритмы обладают разной надежностью, чаще называемой стойкостью алгоритма шифрования или стойкостью шифра. Стойкость зависит от того, насколько легко криптоаналитик может взломать шифр.

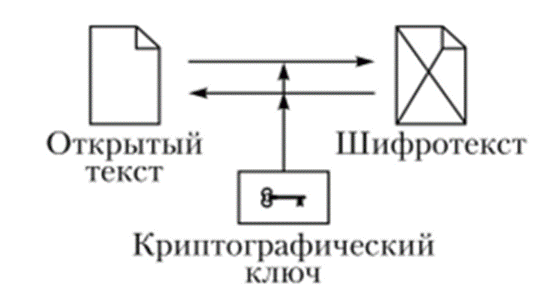

Криптографическое преобразование информации — взаимно-однозначное математическое преобразование, зависящее от секретного параметра — ключа. Обычно криптографическое преобразование ставит в соответствие открытой информации, представленной в некоторой цифровой кодировке, зашифрованную информацию (также в цифровой кодировке) (рис. 1.1).

Рис. 1.1. Криптографическое преобразование

Процесс преобразования открытого текста с целью сделать непонятным его смысл для посторонних называется шифрованием. В результате шифрования сообщения получается шифротекст (криптограмма), причем шифрование различных открытых текстов с использованием одного и того же ключа дает разные шифротексты.

Процесс обратного преобразования шифротекста называется расшифрованием. Расшифрование — процесс извлечения открытого текста из криптограммы при условии знания секретного параметра шифра — ключа. При этом открытый текст должен однозначно определяться по известному шифротексту и ключу шифрования.

Дешифрование — процесс извлечения открытого текста из криптограммы без знания ключа (при неизвестном ключе и, возможно, неизвестном алгоритме шифрования). Термин «дешифрование» обычно применяется к процессу криптоанализа шифротекста.

Каждое криптографическое преобразование однозначно определяется ключом и описывается некоторым криптографическим алгоритмом.

История криптографии насчитывает тысячелетия, однако ее теоретическое обоснование было дано сравнительно недавно — лишь в XX в. Одной из основополагающих теоретических работ по криптографии является статья К. Шеннона (Claude Shannon) «Теория связи в секретных системах», опубликованная в открытой печати в 1949 г.

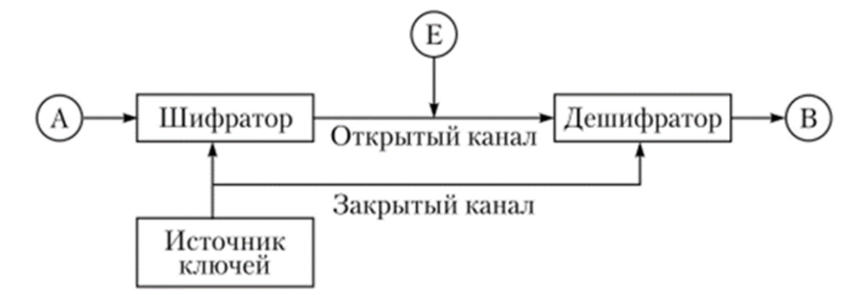

На рис. 1.2 изображена описанная К. Шенноном схема секретной системы.

На стороне отправителя (А) имеются два источника информации — источник сообщений и источник ключей. Источник ключей выбирает из множества всех возможных ключей один ключ k, который будет использоваться в этот раз. Ключ передается отправителю и получателю (В) сообщения таким образом, что его невозможно перехватить. Иными словами, канал передачи ключа является закрытым (защищенным). Этот канал абсолютно надежен и недоступен для других. В то же время основной канал обмена сообщениями является общедоступным. Противник (Е) может перехватывать передаваемые сообщения, т.е. канал передачи шифротекстов является открытым.