4к7c Информационная безопасность / Лабы / Ответ_1.1

.docxПРАКТИЧЕСКИЕ ЗАДАНИЯ

Лабораторная работа 1.1 Изучение классических шифров замены

Задание 1. Зашифровать слово с помощью шифра Цезаря.

В приложении MS Excel создаем книгу, содержащую пронумерованные символы русского алфавита: в первом столбце вводим номера от 0 до 32, во втором — символы алфавита по порядку, в третьем — снова нумерацию от 0 до 32. В книге отформатируем (уменьшим) ширину столбцов для удобного введения в них текста побуквенно.

Выбираем значение ключа равным номеру варианта (вариант 1).

Зашифровываем слово «семена» с помощью шифра Цезаря с выбранным ключом:

• вводим шифруемое слово побуквенно в ячейки первой строки отформатированной области;

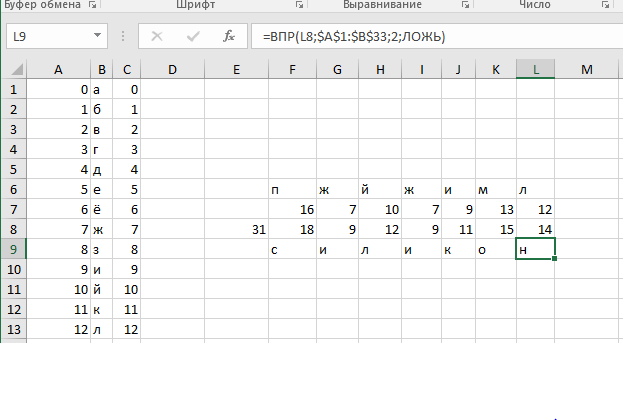

• строкой ниже получаем числовой код символов шифруемого слова с помощью функции ВПР:

— первым параметром (Искомое _значение) функции назначаем ссылку на ячейку с текущим символом шифруемого слова,

— вторым параметром (Таблица) функции назначаем ссылку на таблицу с алфавитом, начиная со второго столбца (столбцы 2 и 3), ссылку на таблицу сделаем абсолютной, нажав кнопку F4,

— значение третьего параметра (Номер столбца) задаем равным 2,

— в качестве значения четвертого параметра (Интервальный_просмотр) вводим слово «ложь», например =ВПР(П;$В$1:$С$33;2;ЛОЖЬ), скопируем функцию для всех символов шифруемого слова;

• строкой ниже получаем код символа криптограммы, сложив по модулю 33 полученный код текущего символа со значением ключа:

— вводим значение ключа,

— во второй строке под текущим символом шифруемого слова вставляем функцию ОСТАТ,

— в качестве значения первого параметра (Число) функции указываем сумму ячейки с кодом шифруемого символа и ячейки со значением ключа (ссылку на значение ключа сделаем абсолютной),

— второй параметр (Делитель) задаем равным 33, например OCTAT(F2+$E$3;33), скопируем сформированную функцию ОСТАТ для всех символов шифруемого слова;

• строкой ниже с помощью функции ВПР переводим полученный код криптограммы в символьный вид:

— в качестве значения первого параметра функции назначаем ссылку на ячейку с текущим кодом криптограммы,

— в качестве значения второго параметра функции назначаем ссылку на таблицу с алфавитом начиная с первого столбца (столбцы 1 и 2), сделаем ссылку на таблицу абсолютной,

— значение третьего параметра (Номер_столбца) задаем равным 2,

— в качестве значения четвертого параметра (Интервальный_просмотр) вводим слово «ложь», например, =ВПР(РЗ;$А$1:$В$33;2;ЛОЖЬ), скопируем функцию для всех символов шифруемого слова (рис. 1) — криптограмма получена.

Рисунок 1 - Зашифрованное слово «семена» с помощью шифра Цезаря

Задание 2. Расшифровать криптограмму, полученную с помощью шифра Цезаря.

Таблица 1 - Варианты задания

Номер варианта |

Ключ |

Криптограмма |

1 |

31 |

пжйжимл |

Выбрав значение ключа шифрования и криптограмму из табл. 1 в соответствии с номером варианта, расшифровываем криптограмму выбранным ключом:

• вводим побуквенно текст криптограммы в ячейки строки отформатированной области (важно, чтобы символы алфавита в таблице и символы вводимого слова были набраны в одном регистре);

• строкой ниже получаем числовой код символов шифруемого слова с помощью функции ВПР;

• строкой ниже получаем код символов расшифрованного теста, вычтя, по модулю 33 значение ключа из полученного кода текущего символа криптограммы, используя функцию ОСТАТ;

• строкой ниже с помощью функции ВПР перевели полученный код криптограммы в символьный вид. Критерием правильности расшифрования является получение осмысленного слова.

Рисунок 2 - Расшифрованная криптограмма, полученная с помощью шифра Цезаря.

Задание 3. Зашифровать слово с помощью шифра Виженера.

Таблица 2 - Вариант задания

Номер варианта |

Ключ |

Криптограмма |

1 |

слон |

алфавит |

Выбрав значение ключа шифрования из табл. 2 в соответствии с номером варианта, зашифровываем слово «алфавит» с помощью шифра Виженера с выбранным ключом:

• вводим побуквенно шифруемое слово в ячейки строки отформатированной области (важно, чтобы символы алфавита в таблице и символы вводимого слова были набраны в одном регистре);

• строкой ниже получаем числовой код символов шифруемого слова с помощью функции ВПР;

• строкой ниже вводим побуквенно ключ шифра Виженера, циклически повторяя его, пока не будет достигнут конец шифруемого слова;

• строкой ниже получаем числовой код символов ключевой строки с помощью функции ВПР;

• строкой ниже получаем код символа криптограммы, сложив по модулю 33 полученный код текущего символа шифруемого слова с кодом текущего символа ключевой строки, используя функцию ОСТАТ;

• строкой ниже с помощью функции ВПР переводим полученный код криптограммы в символьный вид.

Проверяем результат шифрования с помощью онлайн-калькулятора http://planetcalc.ru/2468/

Рисунок 3 – Зашифрованное слово «алфавит» с помощью шифра Виженера.

Задание 4. Расшифровать криптограмму, полученную с помощью шифра Виженера.

Таблица 3-Вариант задания

Номер варианта |

Ключ |

Криптограмма |

1 |

слон |

гфьацючше |

Выбираем значение ключа шифрования и криптограмму из табл. 3 в соответствии с номером варианта, расшифровываем криптограмму выбранным ключом:

• вводим текст криптограммы побуквенно в ячейки строки отформатированной области (важно, чтобы символы алфавита в таблице и символы вводимого слова были набраны в одном регистре);

• строкой ниже получаем числовой код символов шифруемого слова с помощью функции ВПР;

• строкой ниже сформировываем ключевую строку;

• строкой ниже получаем числовой код символов ключевой строки с помощью функции ВПР;

• строкой ниже получаем код символа открытого текста, вычтя по модулю 33 код текущего символа ключевой строки из кода текущего символа криптограммы, используя функцию ОСТАТ;

• строкой ниже с помощью функции ВПР переводим полученный код криптограммы в символьный вид. Критерием правильности расшифрования является получение осмысленного слова.

Рисунок 4 - Вычисление кода открытого текста шифра Виженера.

Лабораторная работа 1.2 Криптоанализ шифров табличной перестановки

Задание 1. Дешифровать криптограмму, полученную шифром столбцовой перестановки.

Вариант № 1. Криптограмма: опдебирт_едоедж_уп_оорсут

Таблица 4 - Таблица оценок к варианту № 1

|

|

Следующий столбец |

||||

|

|

1 |

2 |

3 |

4 |

5 |

Предыдущий столбец |

1 |

- |

6743 |

294476 |

0 |

1995 |

2 |

148192 |

- |

0 |

6328 |

0 |

|

3 |

449 |

13 |

- |

301 |

0 |

|

4 |

0 |

3903 |

106167 |

- |

137 |

|

5 |

6816 |

0 |

0 |

11998 |

- |

|

Создаем книгу MS Excel «Перестановка» для ускорения расчетов.

Поскольку размер криптограммы составляет 25 символов, то записываем с помощью шифрующей таблицы размера 5 X 5.

На листе книги MS Excel выделяем (разлиновываем) таблицу размером 5x5 для записи криптограммы, пронумеровываем ее столбцы и строки. Ниже выделяем еще одну таблицу такого же размера, пронумеровываем ее столбцы и строки.

В ячейку второй таблицы заносим функцию ИНДЕКС, которая заполнила значениями вторую таблицу, осуществляя поиск символа верхней таблицы по заданному номеру строки и столбца:

• в качестве значения первого параметра функции {Массив) назначаем ссылку на таблицу с текстом криптограммы, сделав ссылку абсолютной, нажав клавишу F4;

• в качестве значения второго параметра функции {Номер строки) указываем адрес ячейки с текущим номером строки второй таблицы, зафиксировав указатель столбца, трижды нажав клавишу F4;

• в качестве значения третьего параметра функции (Номер_столбца) указываем адрес ячейки с текущим номером столбца второй таблицы, зафиксировав указатель строки, дважды нажав клавишу F4, например, =ИНДЕКС($С$4:$С$8;$В13;С$12), скопировав созданную формулу на весь диапазон ячеек второй таблицы. Теперь появилась возможность переставлять столбцы второй таблицы, просто изменяя их номера.

Заносим побуквенно криптограмму в строки первой таблицы. Текст криптограммы без изменений отобразился во второй таблице.

Проанализировав таблицу оценок, высказываем гипотезы об истинном порядке следования столбцов шифрующей таблицы. В таблице оценок выделены максимальные оценки, определяющие наиболее вероятный порядок следования столбцов, однако оценки могут быть не точны и приводить к противоречиям. Критерием верности гипотезы о порядке следования столбцов шифрующей таблицы является получение осмысленного текста.

Предполагаем, что последовательность столбцов следующая: 2-1-3-5-4.

Изменив номера второй таблицы в книге «Перестановка» в соответствии гипотезой, текст в таблице читается, значит, гипотеза о порядке следования столбцов шифрующей таблицы верна.

Получен открытый текст «подберите_одежду_по_росту».

Рисунок 5 - Дешифрованная криптограмму, полученная шифром столбцовой перестановки.

Задание 2. Дешифровать криптограмму, полученную шифром двойной перестановки.

Вариант № 1. Криптограмма: ш_оен_псяу_нолкрьлторешпо (табл. 9).

Таблица 5 - Таблица оценок, вариант № 1

|

|

Следующий столбец |

||||

|

|

1 |

2 |

3 |

4 |

5 |

Предыдущий столбец |

1 |

|

2084 |

46 |

83 |

15 805 |

2 |

8 |

- |

0 |

0 |

32 |

|

3 |

0 |

17 533 |

- |

0 |

205 |

|

4 |

15 200 |

2 087 |

0 |

- |

0 |

|

5 |

0 |

0 |

10 153 |

95 |

- |

|

Выбрав криптограмму и соответствующую ей таблицу оценок взаимного следования столбцов шифрующей таблицы согласно выбранному варианту из приведенного списка, модифицируем книгу MS Excel «Перестановка» для ускорения расчетов:

• сохраняем ранее созданную книгу «Перестановка» под именем «Двойная перестановка»;

• добавляем третью таблицу размером 5x5, предназначенную для перестановки строк (строки таблицы пронумеровываем);

• в качестве номеров столбцов таблицы указываем ссылки на ячейки, содержащие номера столбцов второй таблицы (например, =С12). Теперь при перестановке столбцов второй таблицы автоматически будут меняться номера столбцов третьей таблицы;

• в ячейку третьей таблицы заносим функцию ИНДЕКС, которая будет заполнять значениями третью таблицу, осуществляя поиск символа исходной таблицы по заданному номеру строки и столбца, например =ИНДЕКС($С$4:$С$8;$В21;С$20).

Теперь при изменении номеров столбцов второй таблицы и номеров строк третьей таблицы их содержимое будет автоматически переставляться.

Заносим побуквенно криптограмму в строки первой таблицы. Текст криптограммы без изменений должен отобразиться во второй и третьей таблицах.

Аналогично заданию 1 восстанавливаем истинный порядок следования столбцов шифрующей таблицы:

• при анализе таблицы оценок можно определить следующий порядок следования столбцов:1-5, 4-1, 3-2, 5-3. Сформируем следующую последовательность столбцов:4-1-5-3-2;

• изменяем номера столбцов второй таблицы в соответствии с высказанной гипотезой о порядке следования столбцов.

В строках таблицы получены осмысленные фрагменты текста, значит, высказанная гипотеза о порядке следования столбцов верна.

Анализируя полученную таблицу, восстанавливаем истинную последовательность строк таким образом, чтобы текст читался во всей таблице. Такой порядок строк:2-1-5-3-4.

Изменяем номера строк третьей таблицы в соответствии с восстановленной последовательностью.

Получен исходный текст: «я_успешно_прошел_контроль».

Рисунок 6 - Дешифрованная криптограмму, полученная шифром двойной перестановки.