ПК7

.pdf

Министерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждениевысшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

ИЕРАРХИЧЕСКАЯ МОДЕЛЬ ДОВЕРИЯ УДОСТОВЕРЯЮЩИХ ЦЕНТРОВ

Отчет по лабораторной работе №7

по дисциплине «Прикладная криптография»

Студент гр. 731-2 Коноваленко А.Д.

__________

Принял Преподаватель каф. КИБЭВС

Пашкевич С.А.

__________

Томск 2024

Введение

Цель работы: ознакомление с одной из базовых моделей доверия,

применяемой при построении архитектуры инфраструктуры открытых ключей. В данной работе будет изучена работа удостоверяющих центров при иерархической модели доверия, рассмотрены особенности работы на каждом из уровней, работа операторов на каждом из уровней сертификации.

2

1 ХОД РАБОТЫ

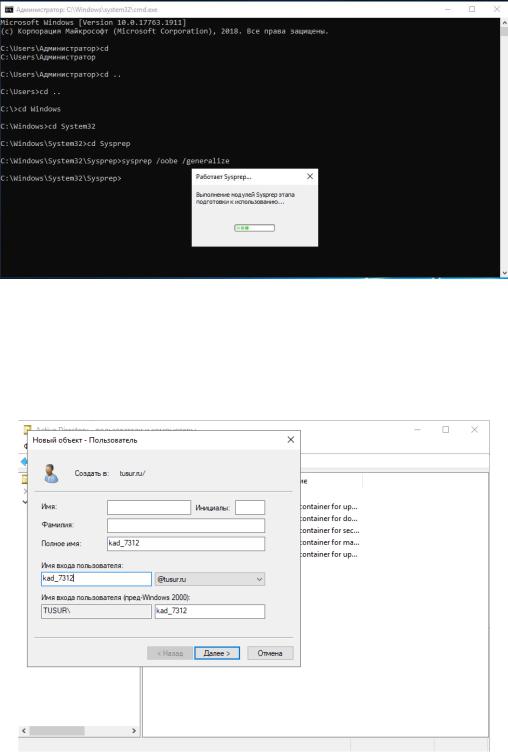

Первоочередно для выполнения работы необходимо воспользуемся утилитой Sysprep для сброса идентификатора безопасности подчиненного УЦ,

что представлено на рисунке 1.1.

Рисунок 1.1 – Выполнение утилиты Sysprep

Далее был создан пользователь на корневой машине, что представлено на рисунке 1.2.

Рисунок 1.2 – Создание пользователя

3

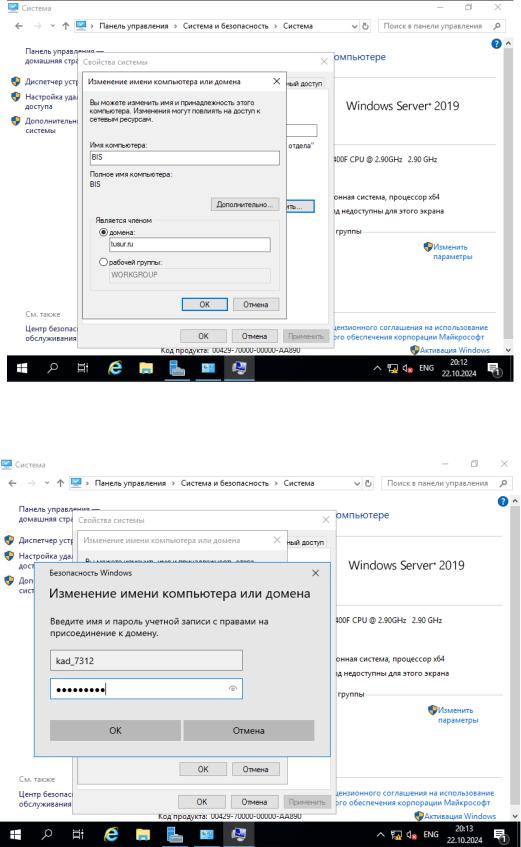

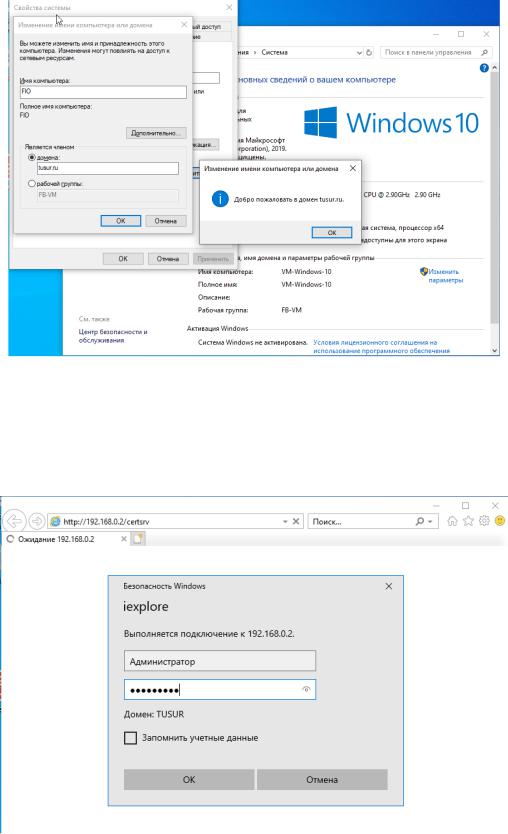

Далее необходимо добавить подчиненный УЦ в домен корневой машины,

что представлено на рисунках 1.3 – 1.5.

Рисунок 1.3 – Процесс добавления в домен

Рисунок 1.4 – Авторизация в домене

4

Рисунок 1.5 – Завершение добавления в домен

Далее необходимо установить и настроить доменные службы Active

Directory, а также установить и настроить необходимые роли, что представлено на рисунках 1.6 – 1.7.

Рисунок 1.6 – Добавление контроллера домена в существующий лес

5

Рисунок 1.7 – Процесс настройки

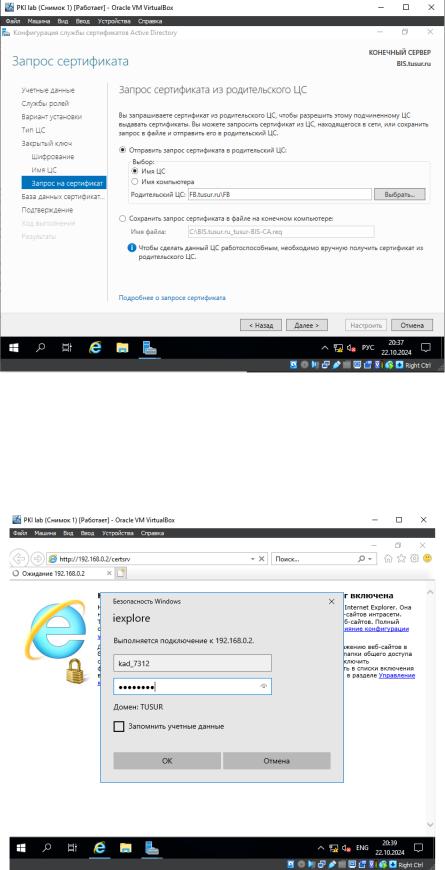

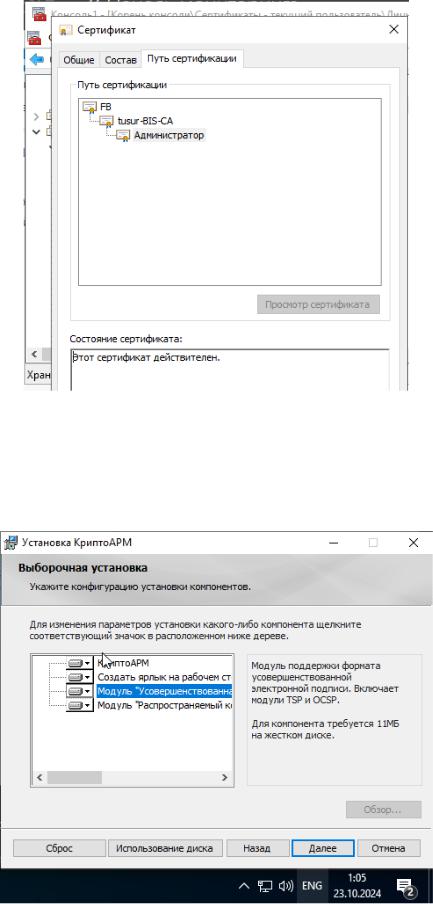

Далее необходимо зайти на веб сервис, запросить сертификат и проверить его, что представлено на рисунках 1.8 – 1.11.

Рисунок 1.8 – Процесс входа на веб-сервис

6

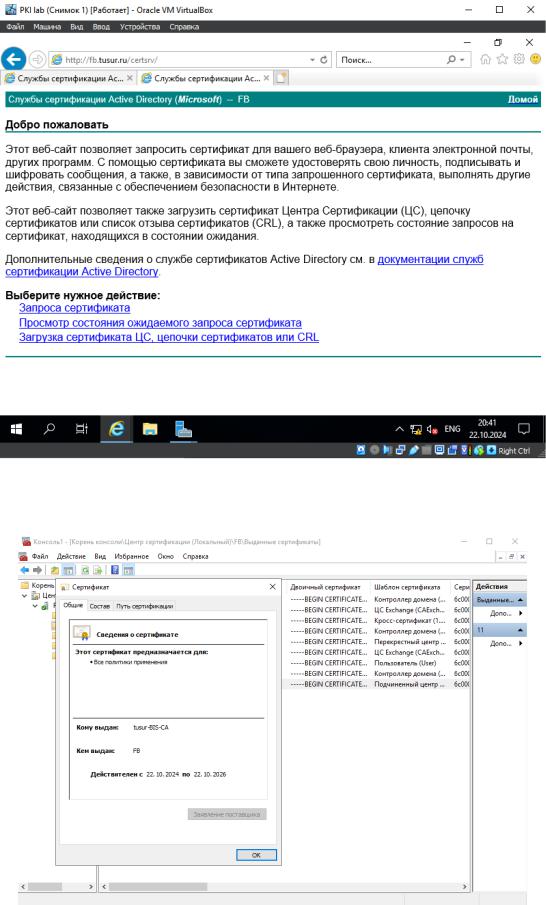

Рисунок 1.9 – Главный экран сервиса при входе через домен «fb.tusur.ru»

Рисунок 1.10 – Отображения сертификата в центре сертификации

7

Рисунок 1.11 – Путь сертификации

Далее необходимо на третьей виртуально машине установить утилиту

«КриптоАРМ», что представлено на рисунке 1.12.

Рисунок 1.12 – Установка «КриптоАРМ»,

8

Далее необходимо добавить данную виртуальную машину в домен, что представлено на рисунке 1.13.

Рисунок 1.13 – Добавление третьей виртуальной машины в домен

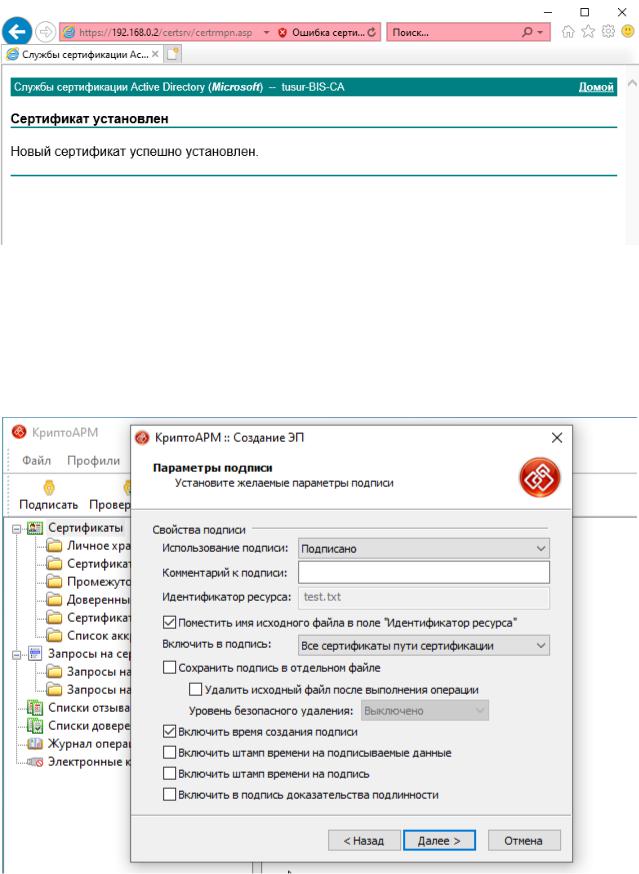

Далее необходимо зайти на сайт веб-сервиса и установить сертификат, что представлено на рисунках 1.14 – 1.15 соответственно.

Рисунок 1.14 – Вход на веб-сервис

9

Рисунок 1.15 – Завершение установки сертификата

Далее необходимо подписать созданный непустой файл через

«КриптоАРМ» и выданный сертификат, а также проверить информацию о подписи и сертификате, что представлено на рисунках 1.16 – 1.19.

Рисунок 1.16 – Процесс подписи

10