Лаба 5

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

СИСТЕМА СБОРА ДАННЫХ О ПРОГРАММНОМ И АППАРАТНОМ ОБЕСПЕЧЕНИИ «КОД БЕЗОПАСНОСТИ: ИНВЕНТАРИЗАЦИЯ

Отчет по лабораторной работе №5

по дисциплине «Управление средствами защиты информации»

Вариант №6

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ С.А. Пашкевич

__.__.2024

Томск 2024

Введение

Цель работы состоит в изучении функциональных возможностей системы сбора данных о программном и аппаратном обеспечении «Код Безопасности: Инвентаризация».

2 ХОД РАБОТЫ

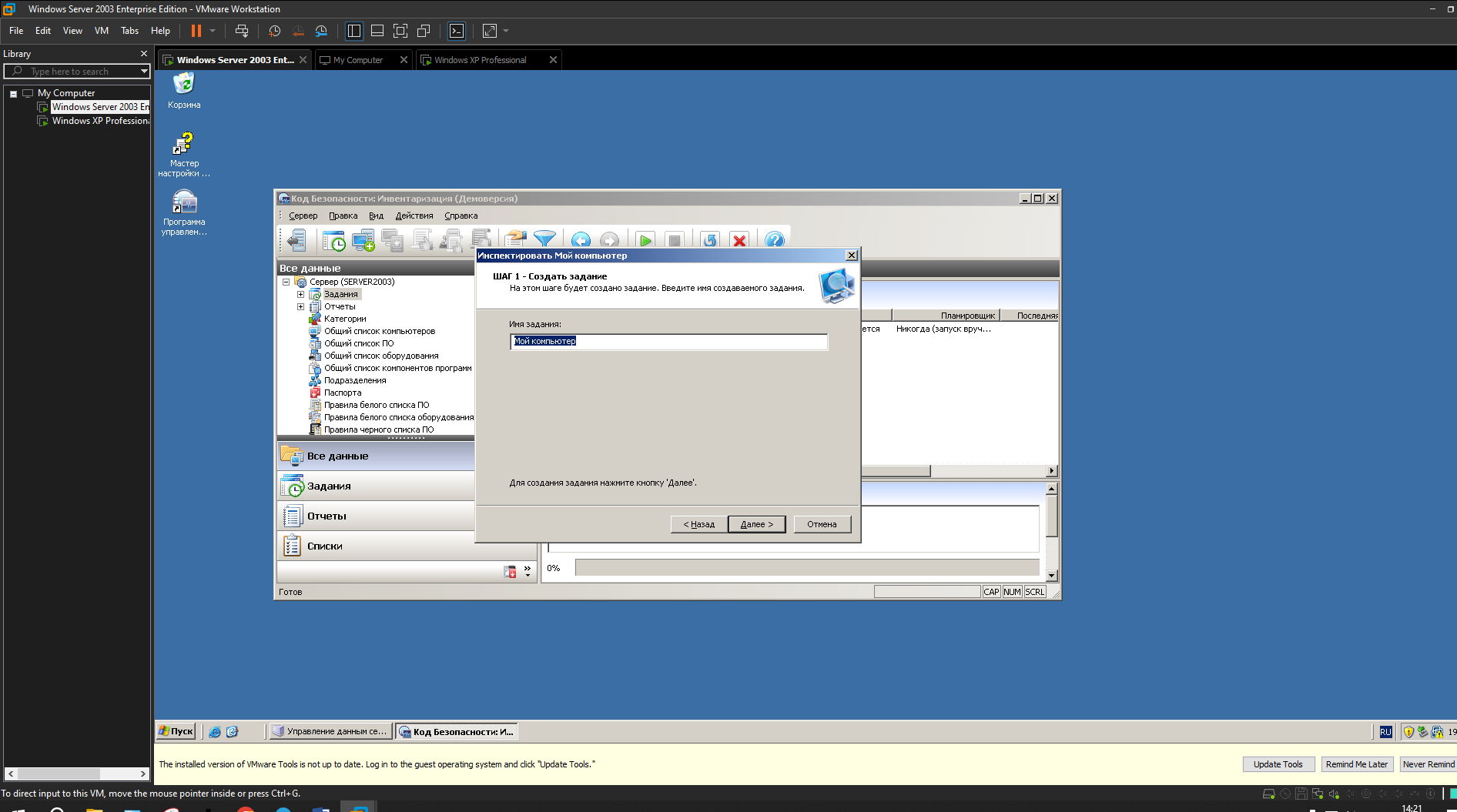

После авторизации под учетной записью Администратор, запустим Программу управления КБИ, через команду «Все программы|Код Безопасности|Инвентаризация|Программа управления КБИ», после чего появится основное меню программы. Нажмем «Далее» и увидим форму, представленную на рисунке 2.1.

Рисунок 2.1 – Инспектирование локального компьютера

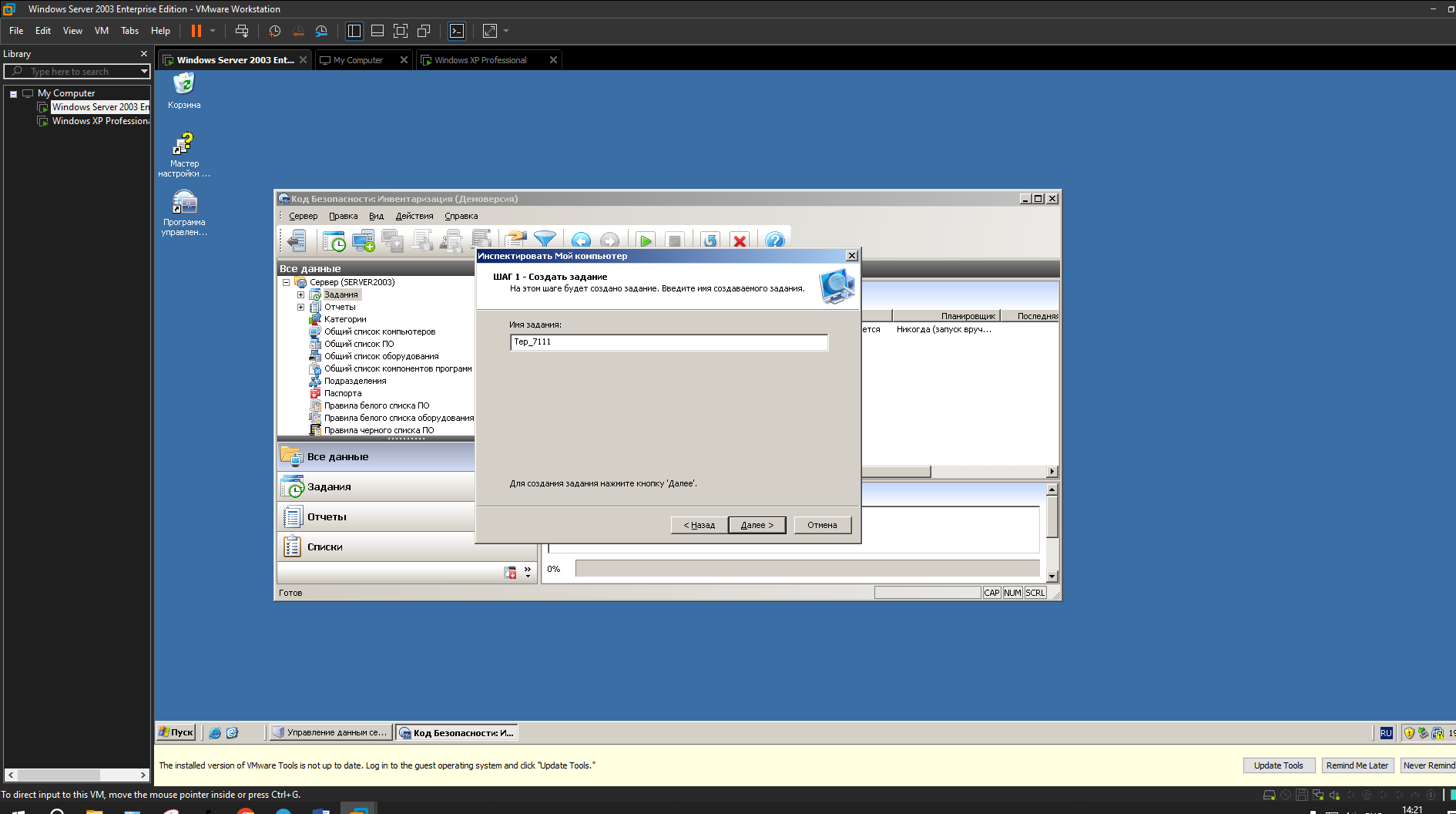

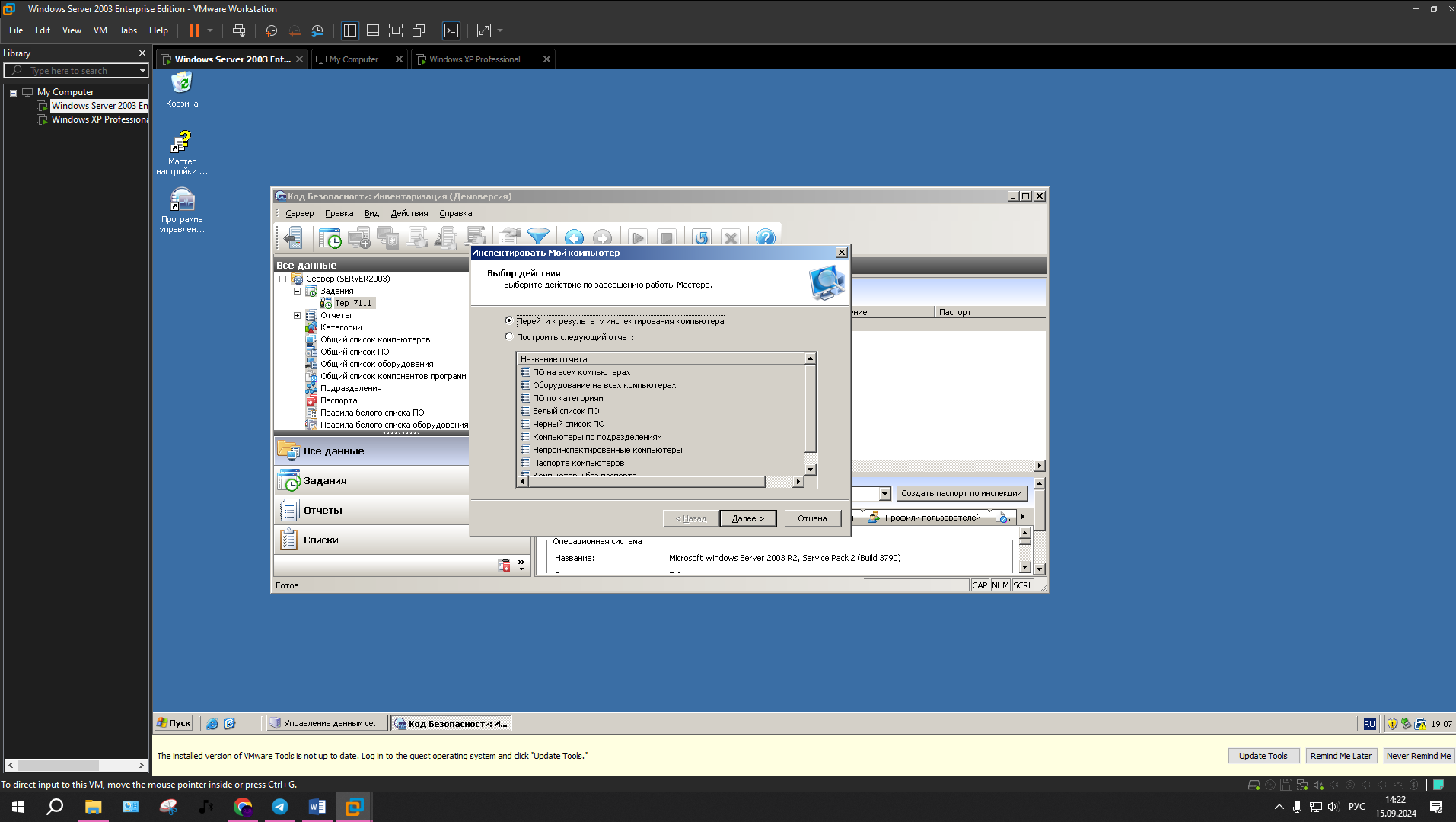

Далее укажем название создаваемого задания, в окне «Выбор действия» отметим поле «Перейти к результату» (рисунки 2.2 – 2.3).

Рисунок 2.2 – Инспектирование локального компьютера

Рисунок 2.3 – Инспектирование клиентского компьютера

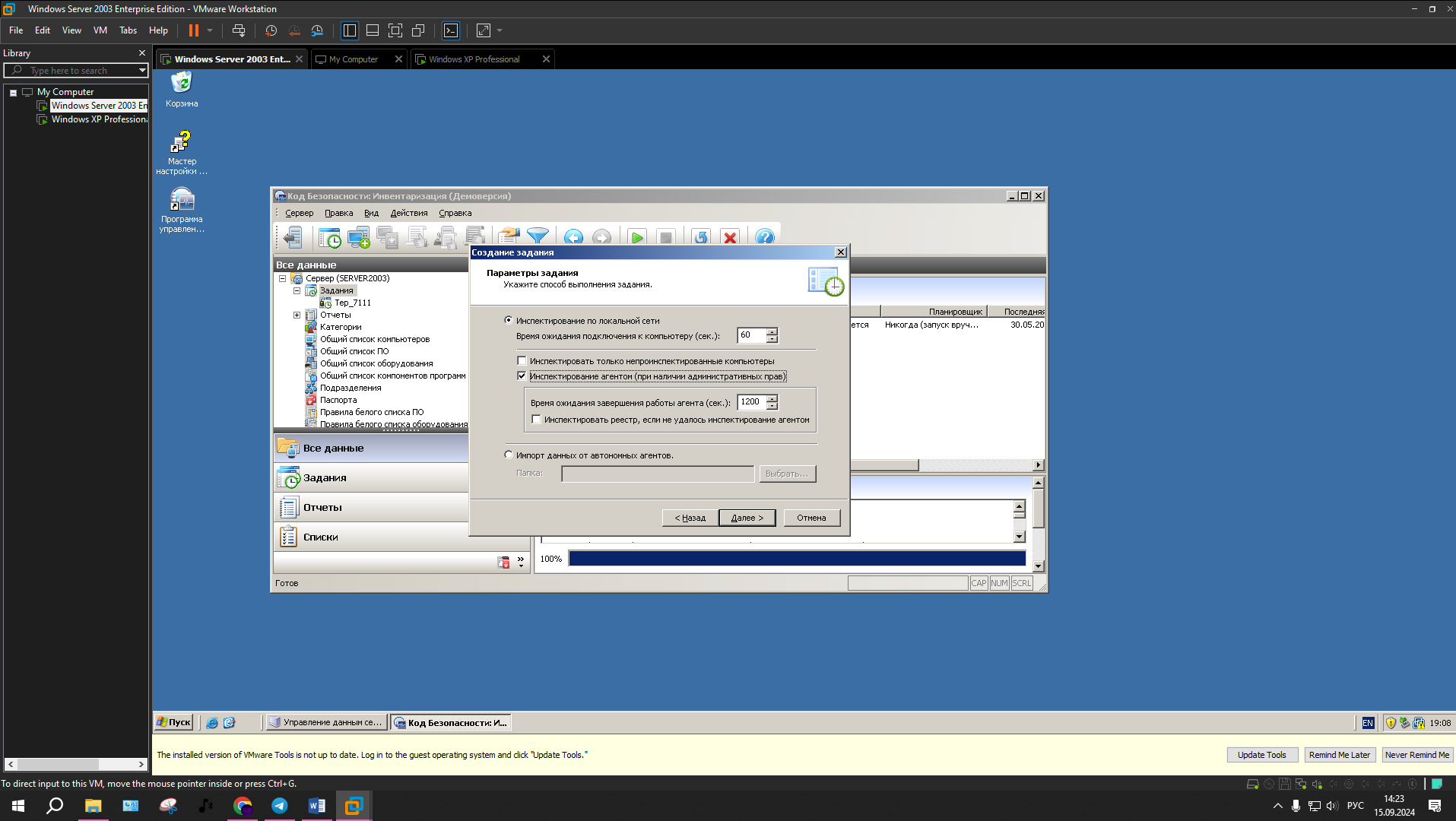

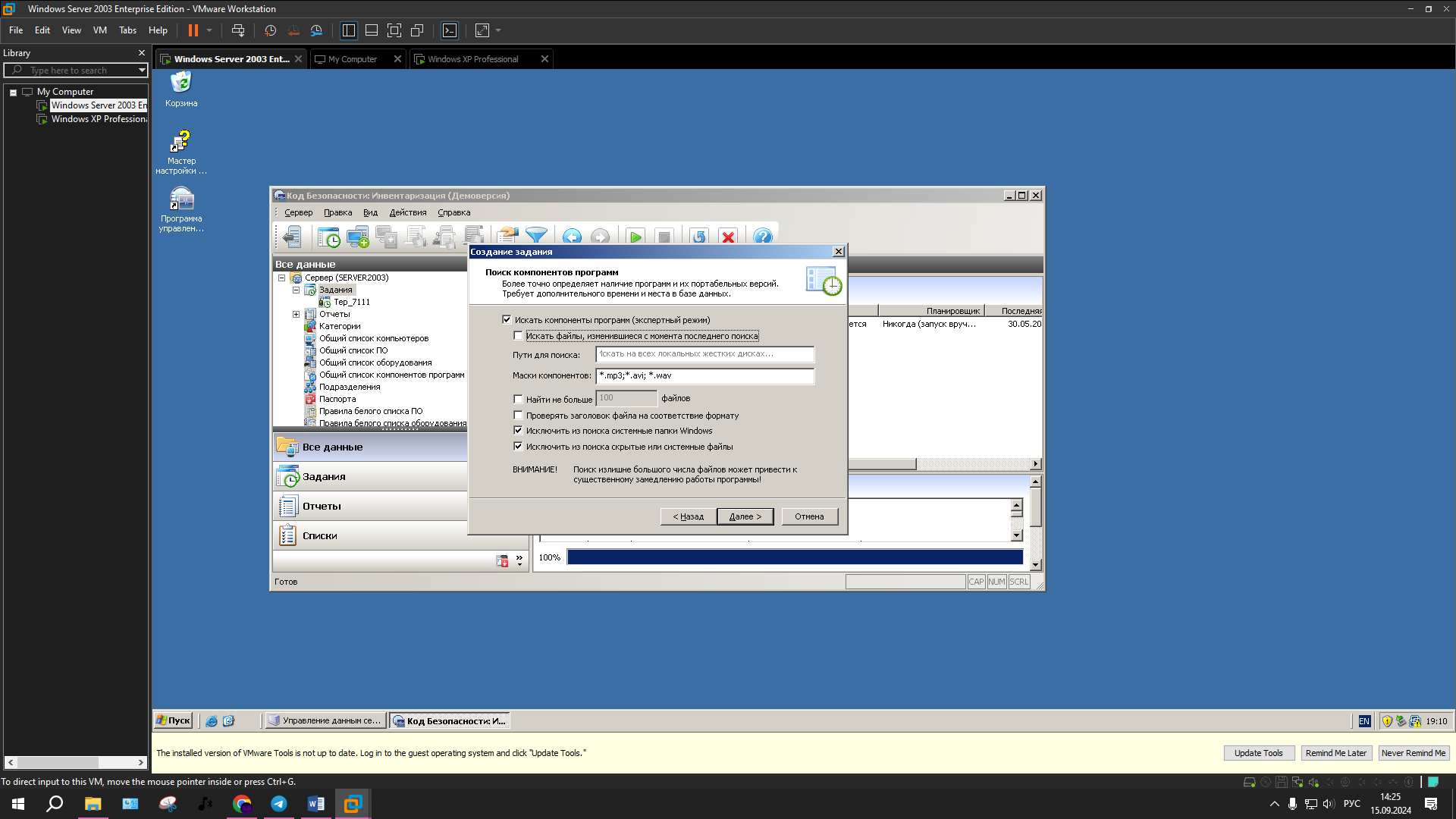

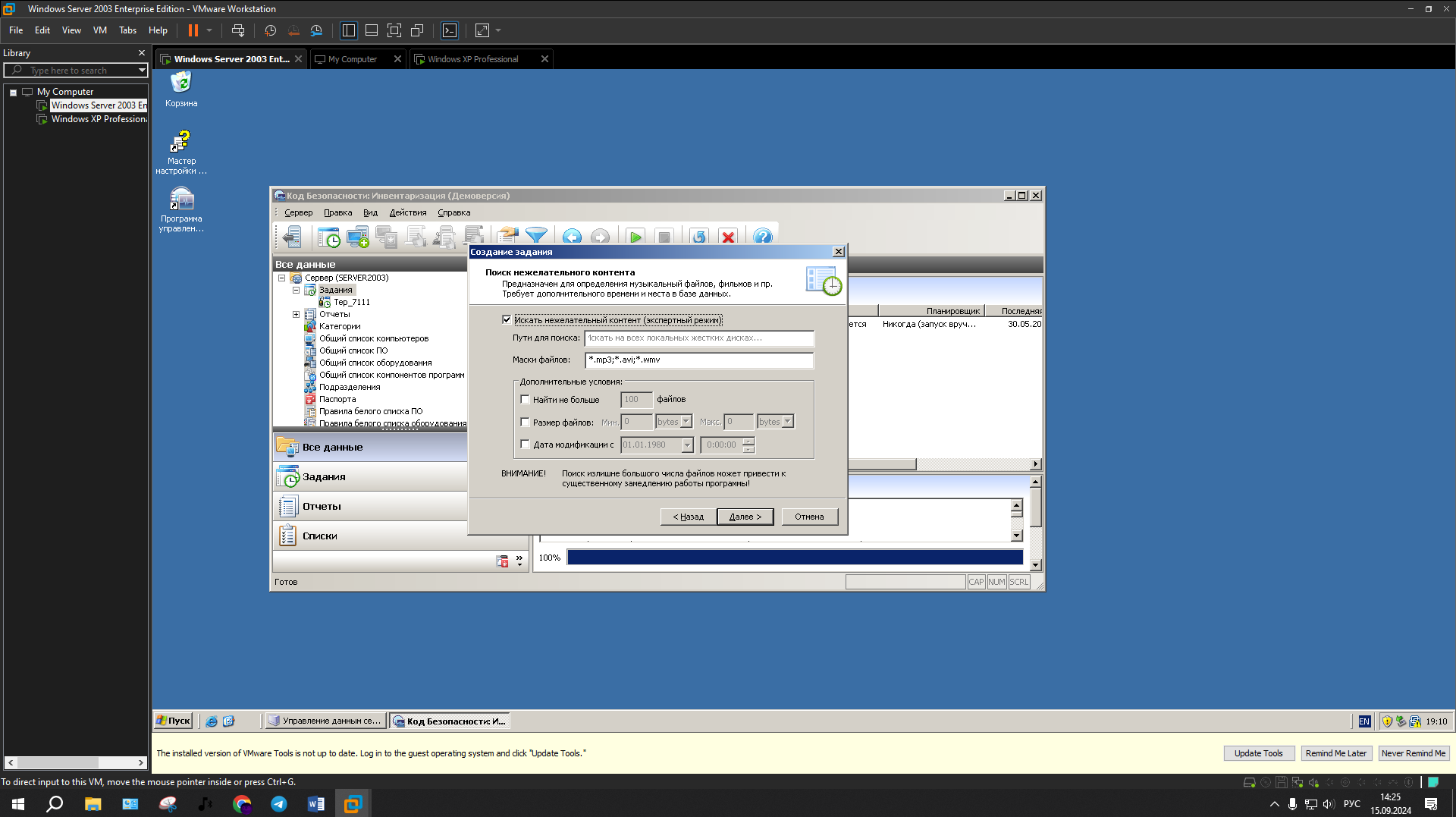

Далее выполним в меню команду «Действия|Создать|Задание», введем название задания и перейдем к выбору способа выполнения задания (рисунок 2.4). Отметим поле «Инспектирование по локальной сети», в поле «Время ожидания подключения к компьютеру (сек.)» укажем период времени (от 10 до 999 сек.), отметьте поле «Инспектирование агентом...», при инспектировании агентом в поле «Время ожидания завершения работы агента (сек.)» укажем период времени (от 30 до 1800 сек.) (рисунок 2.5). Затем перейдем к окну «Поиск компонентов программ» (рисунок 2.6), в котором отметим поля согласно методическому пособию. Далее перейдем к окну настройки параметров поиска нежелательного контента, отметим поле «Искать нежелательный контент», в маске файлов укажем расширения файлов «*.mp3;*.avi;*.wav» (рисунок 2.7).

Рисунок 2.4 – Инспектирование локального компьютера

Рисунок 2.5 – Установка значений для параметров задания

Рисунок 2.6 – Поиск компонентов программ

Рисунок 2.7 – Параметры поиска нежелательного контента

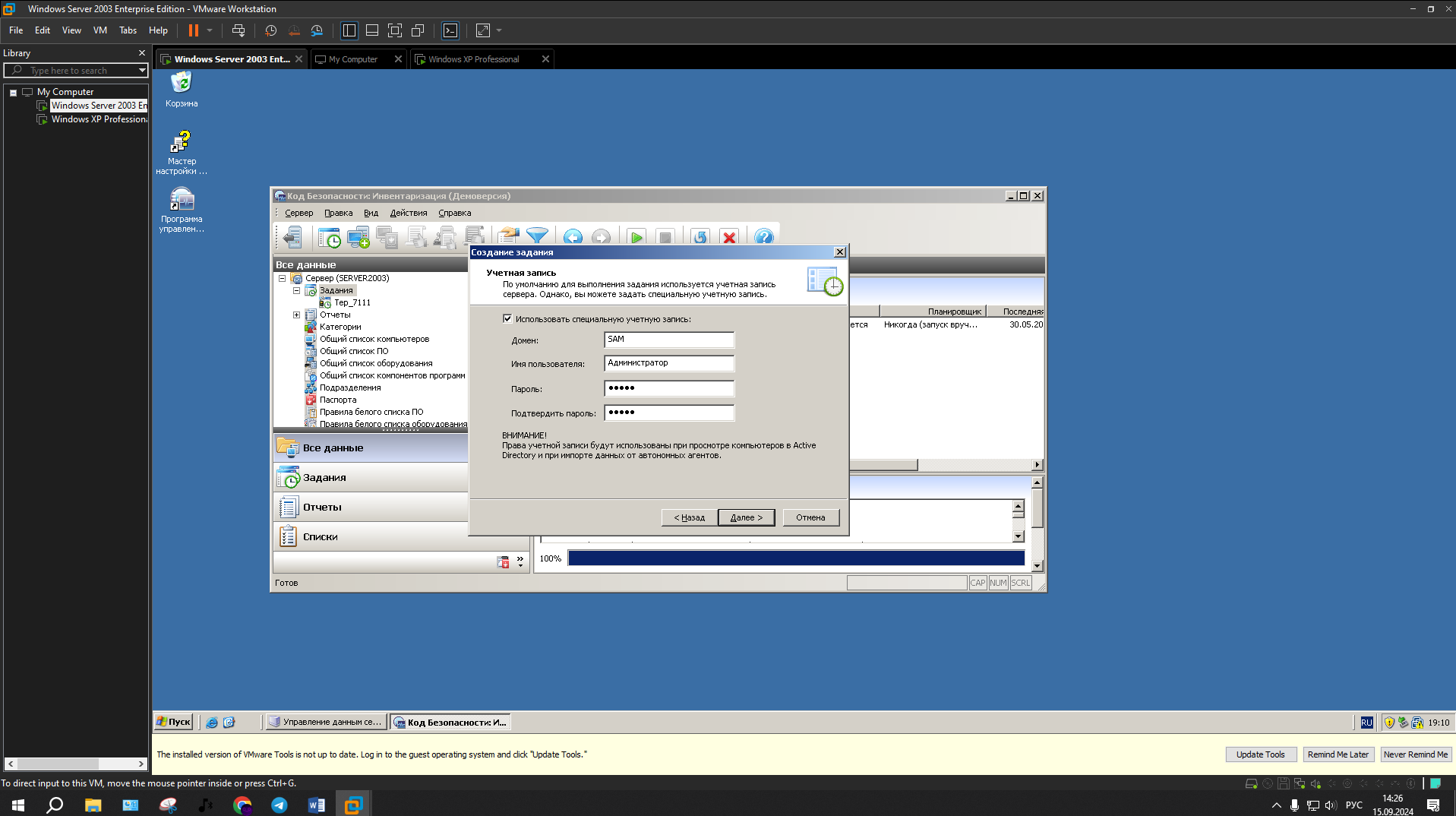

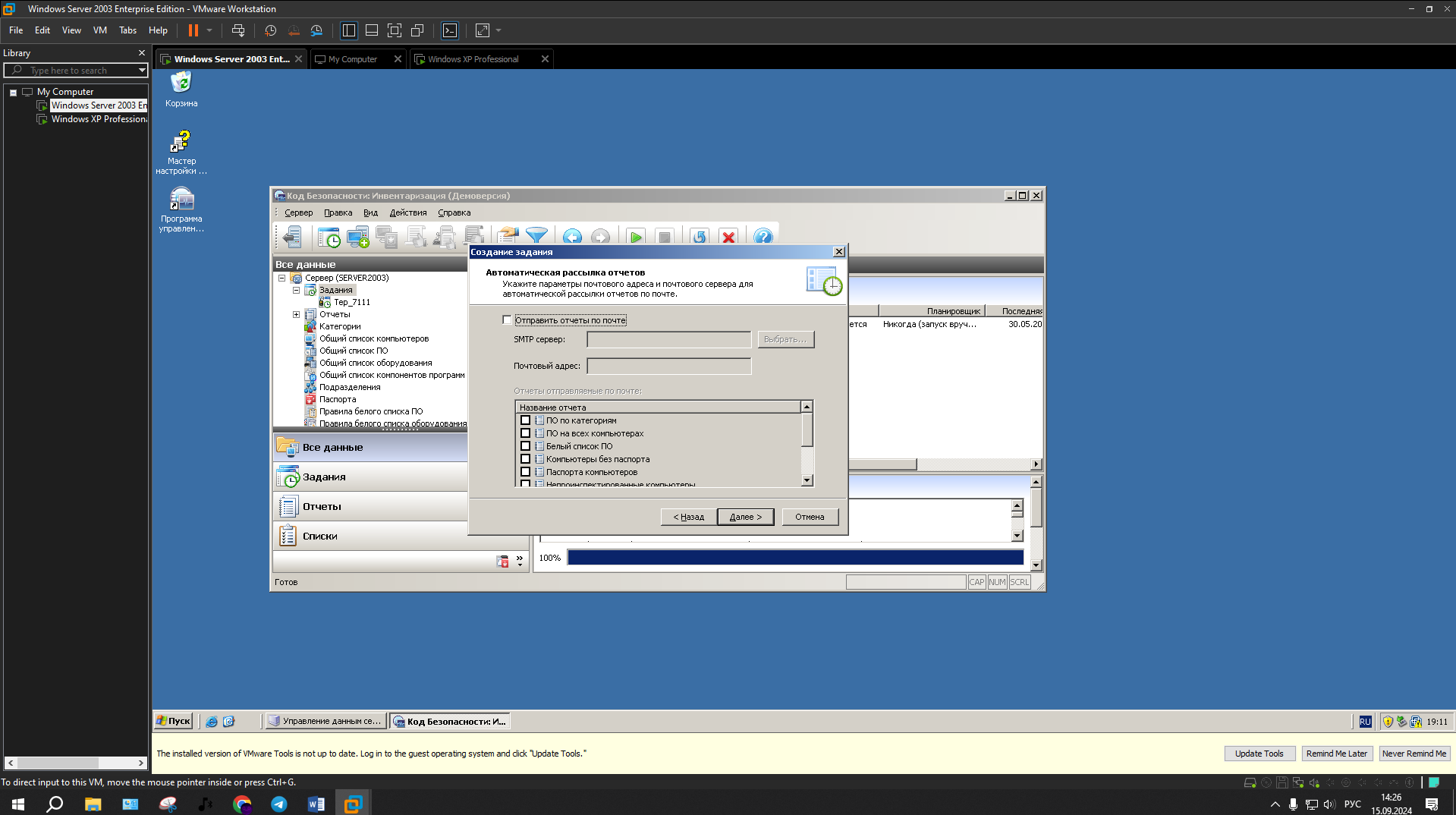

Далее установим отметку «Использовать специальную учетную запись», установим значения: Домен – SAM, Имя пользователя – Администратор, Пароль- 12345 (рисунок 2.8). После чего установим отметку в поле «Добавлять компьютеры вручную», откажемся от рассылки отчётов по электронной почте и установим запуск задания вручную (рисунок 2.9).

Рисунок 2.8 – Установка значений

Рисунок 2.9 – Отказ от рассылки

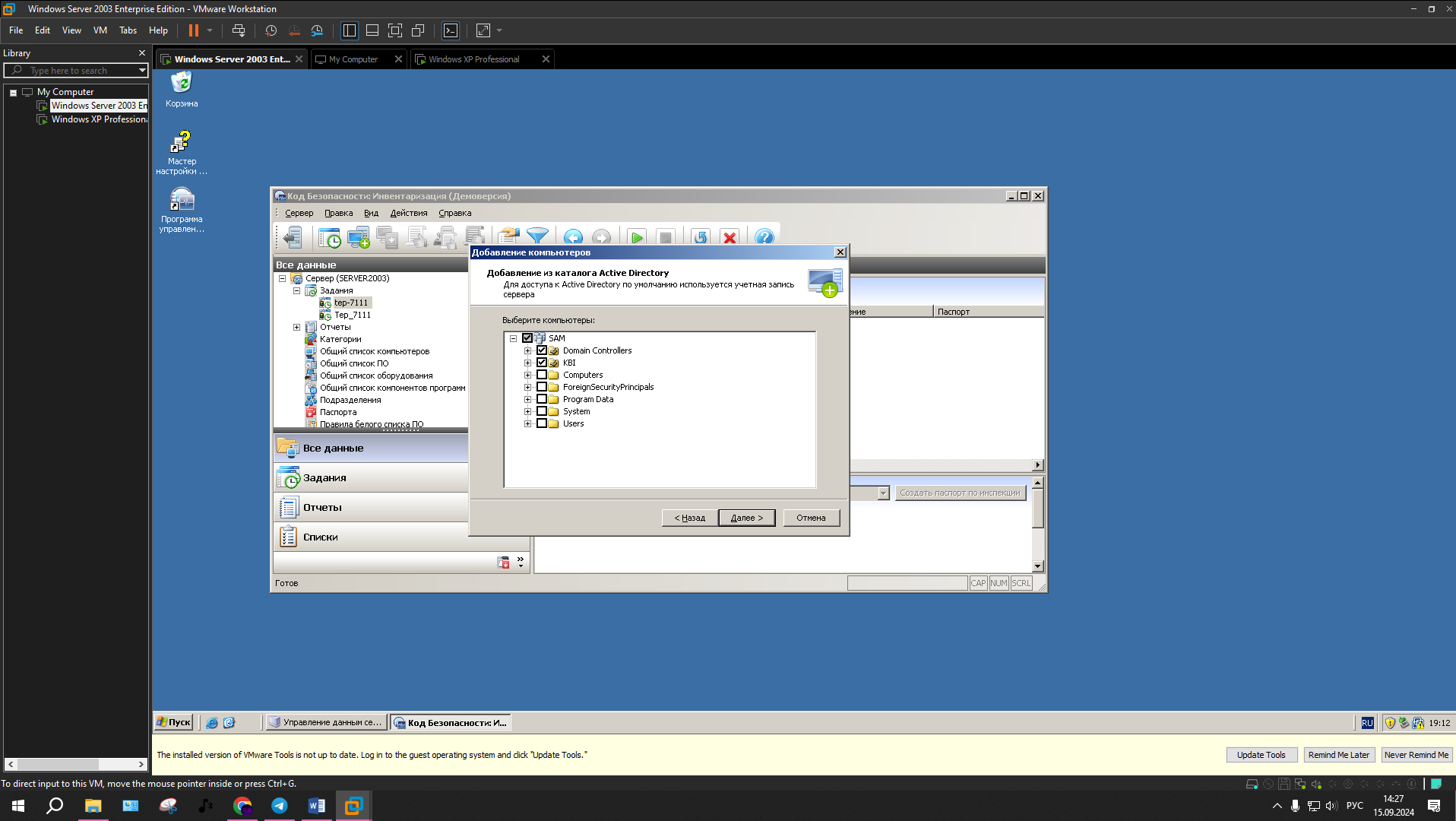

Далее добавим клиентский компьютер в задание и отключим брандмауэр на клиентской машине (рисунок 2.10).

Рисунок 2.10 – Добавление клиента в задание

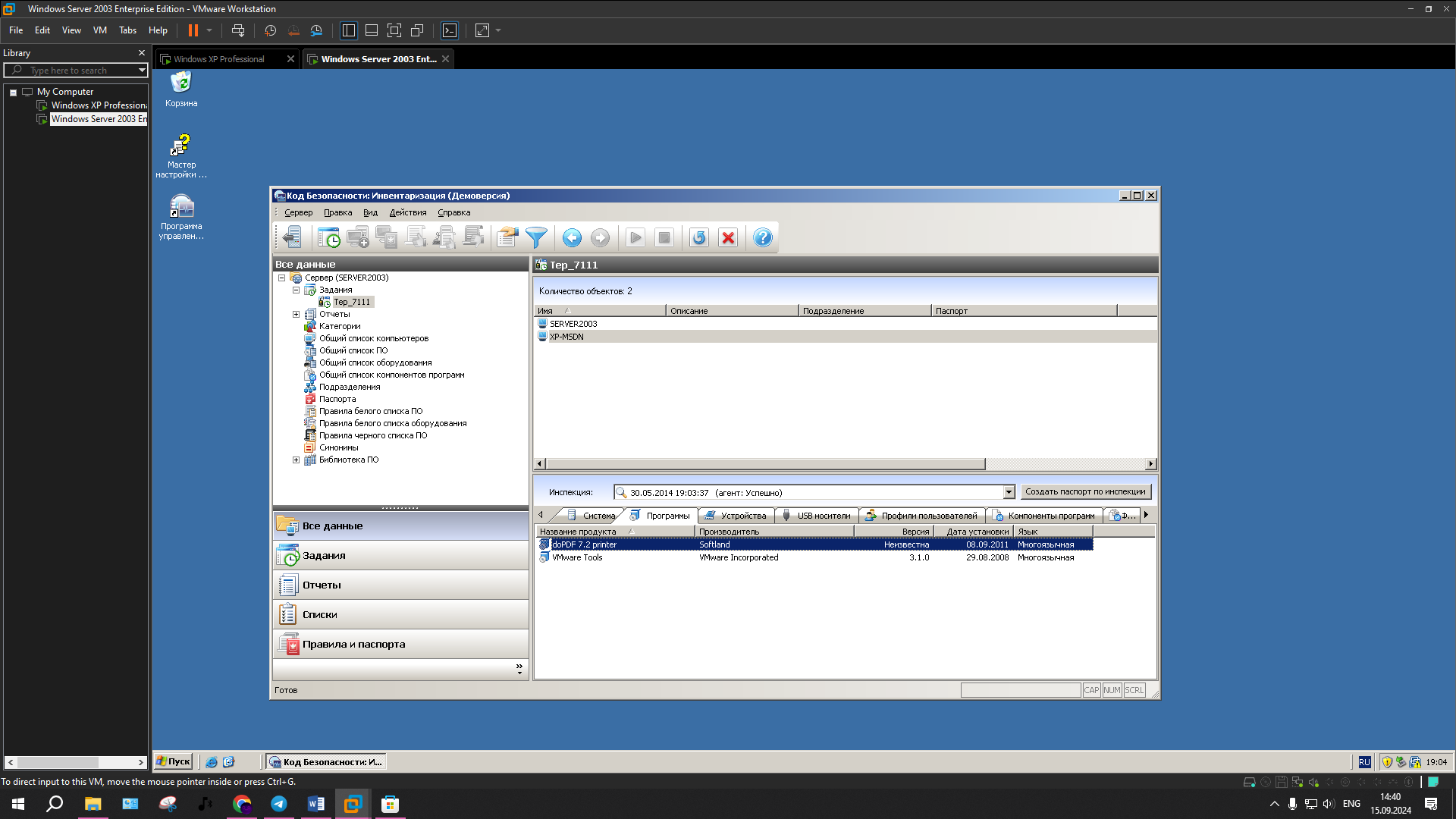

Далее запустим созданное ранее задание и просмотрим отчет о его выполнении (рисунок 2.11).

Рисунок 2.11 – Отчет о выполненном задании

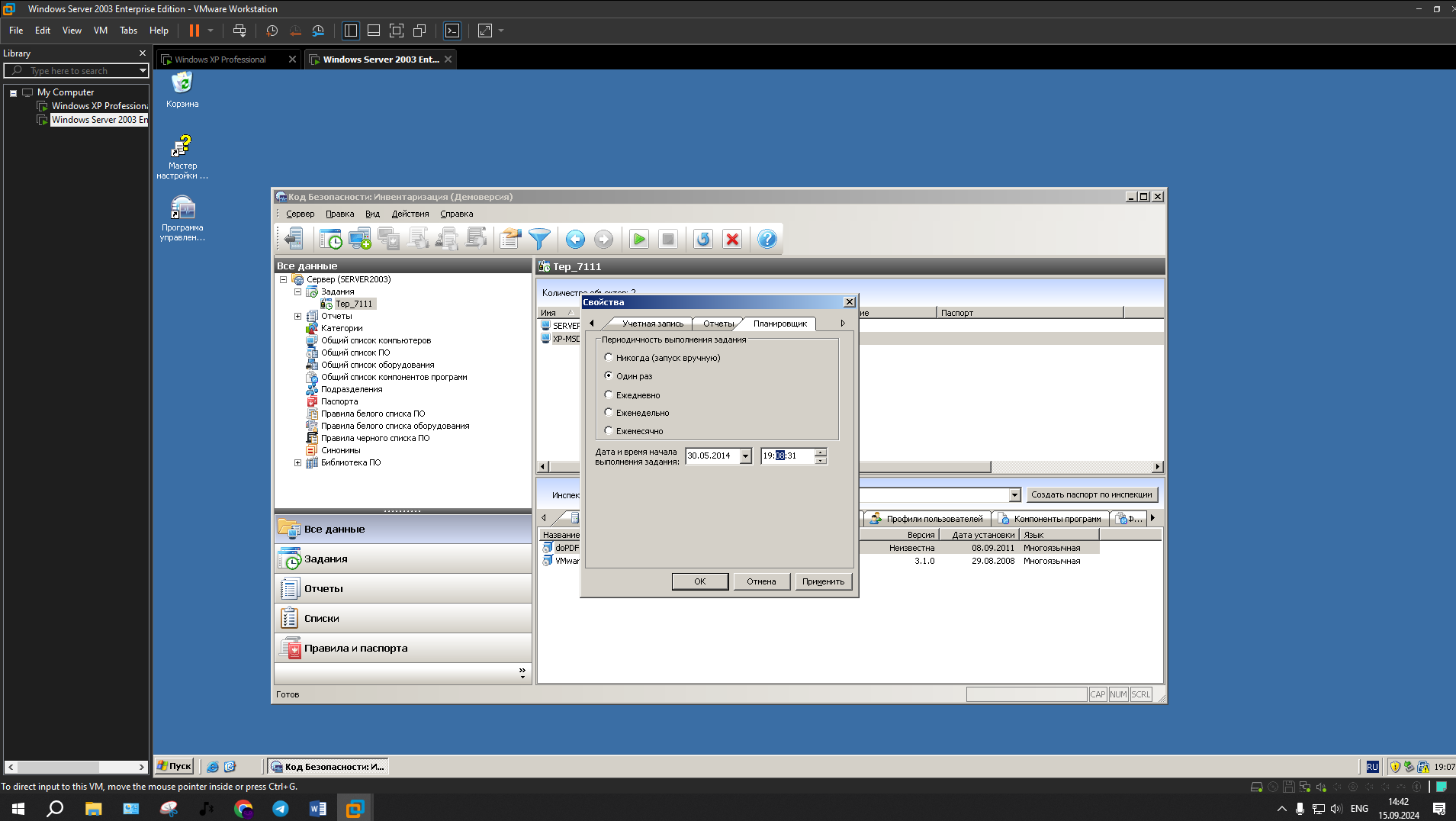

Затем перейдем к изменению параметров созданного задания через команду «Правка|Свойства», установим выполнение задания один раз через две-три минуты после текущего времени, запустим задание и просмотрим по нему отчет (рисунки 2.12 – 2.13).

Рисунок 2.12 – Изменение времени выполнения задания

Рисунок 2.13 – Отчет

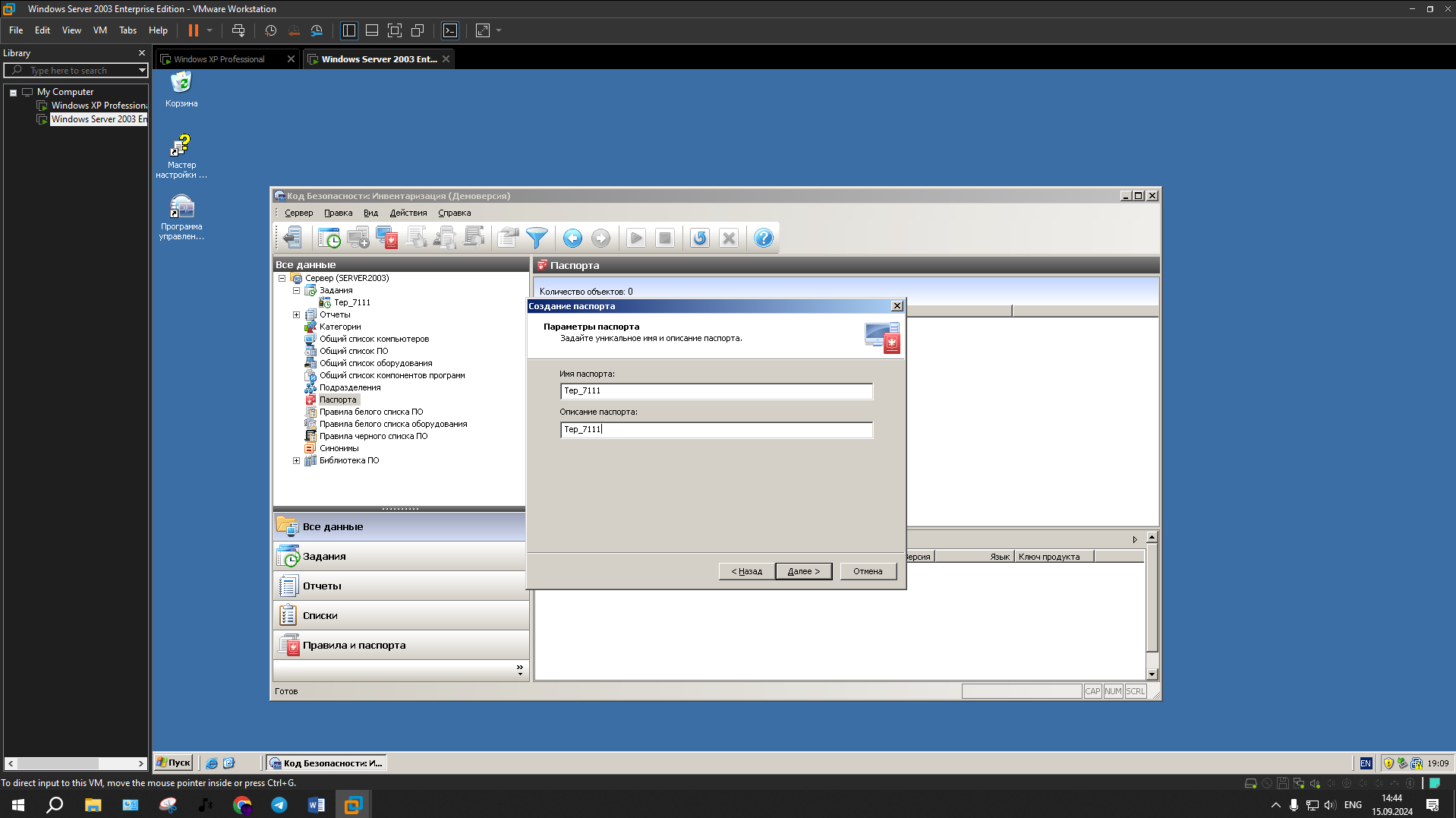

Далее перейдем к созданию паспорта компьютера, для чего перейдем в раздел «Правила и паспорта». Выполним команду «Действия|Создать|Паспорт», после чего перейдем к параметрам паспорта и введем его имя и описание (рисунок 2.14).

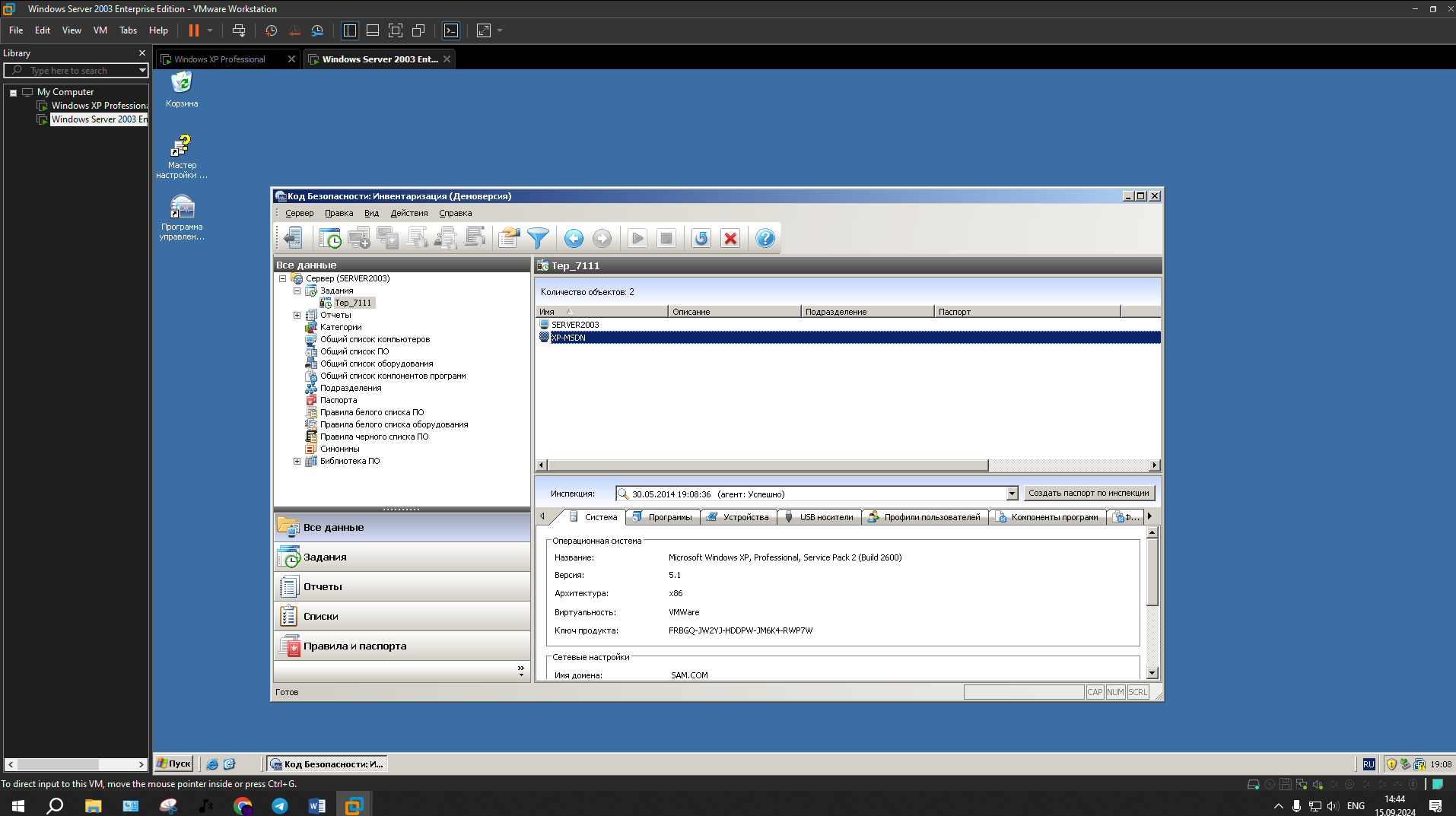

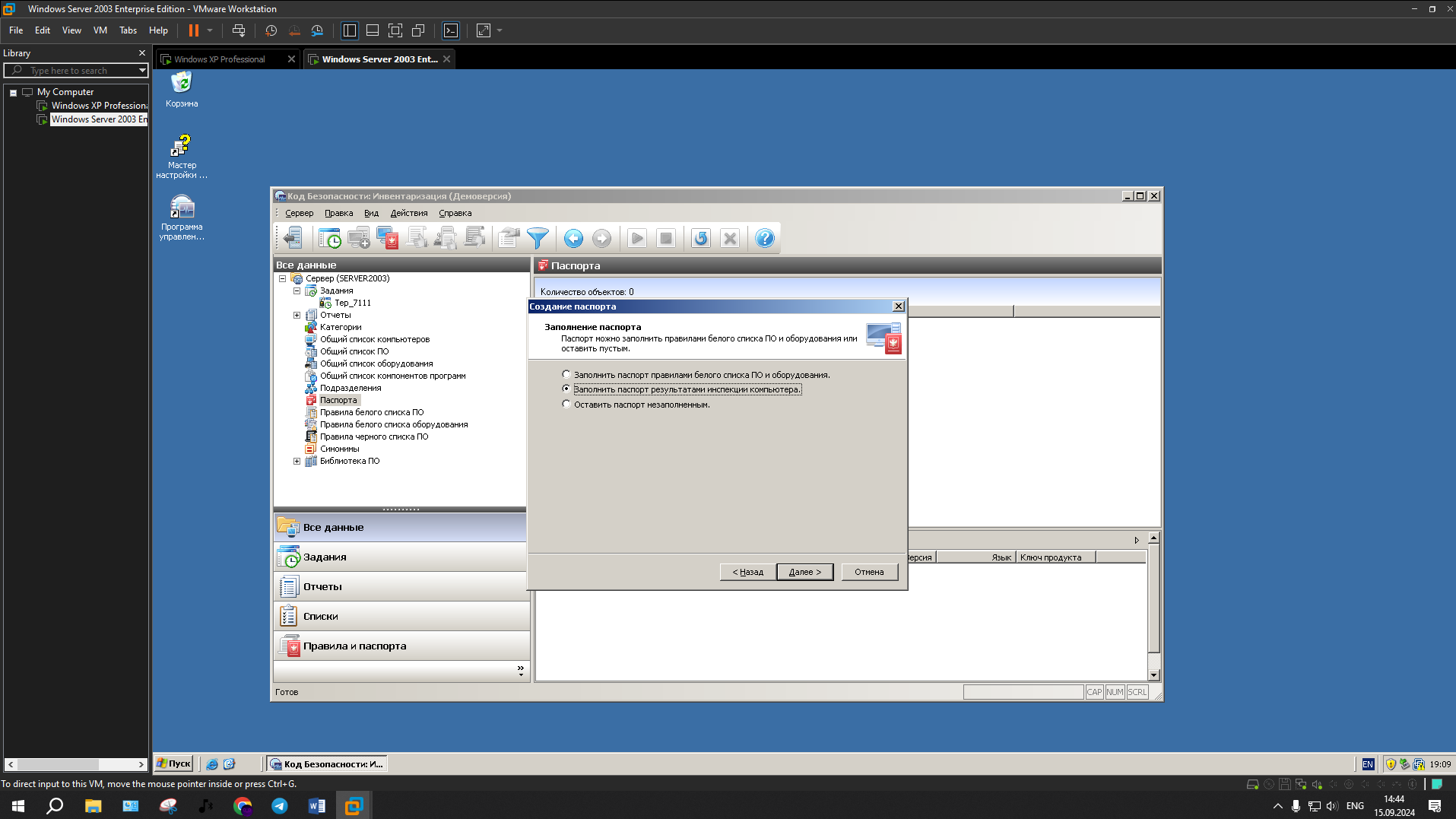

Рисунок 2.14 – Настройка параметров поиска компонентов и программ

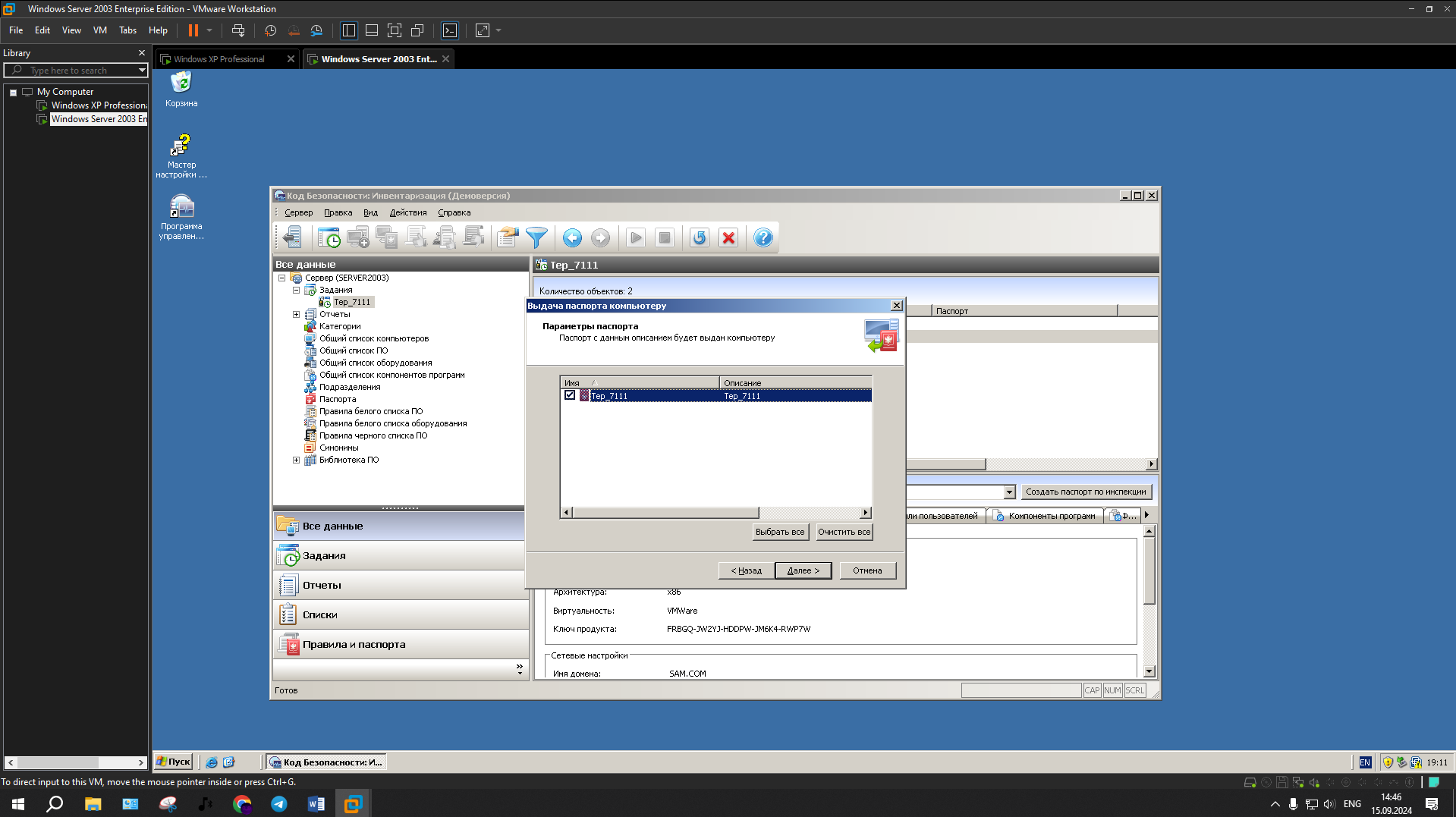

Затем выберем в варианте задания «Заполнить паспорт результатами инспекции компьютера», после чего перейдем к выбору компьютера и инспекции (рисунок 2.15), выбрав клиентский компьютер и последнюю успешную инспекцию. Получив перечень ПО, отметим описание того, которое хотим добавить в паспорт. Затем выберем все оборудование, обнаруженное на данном компьютере. Далее выдадим созданный паспорт клиентскому компьютеру (рисунок 2.16).

Рисунок 2.15 – Настройка параметров поиска компонентов и программ

Рисунок 2.16 – Выдача паспорта компьютеру

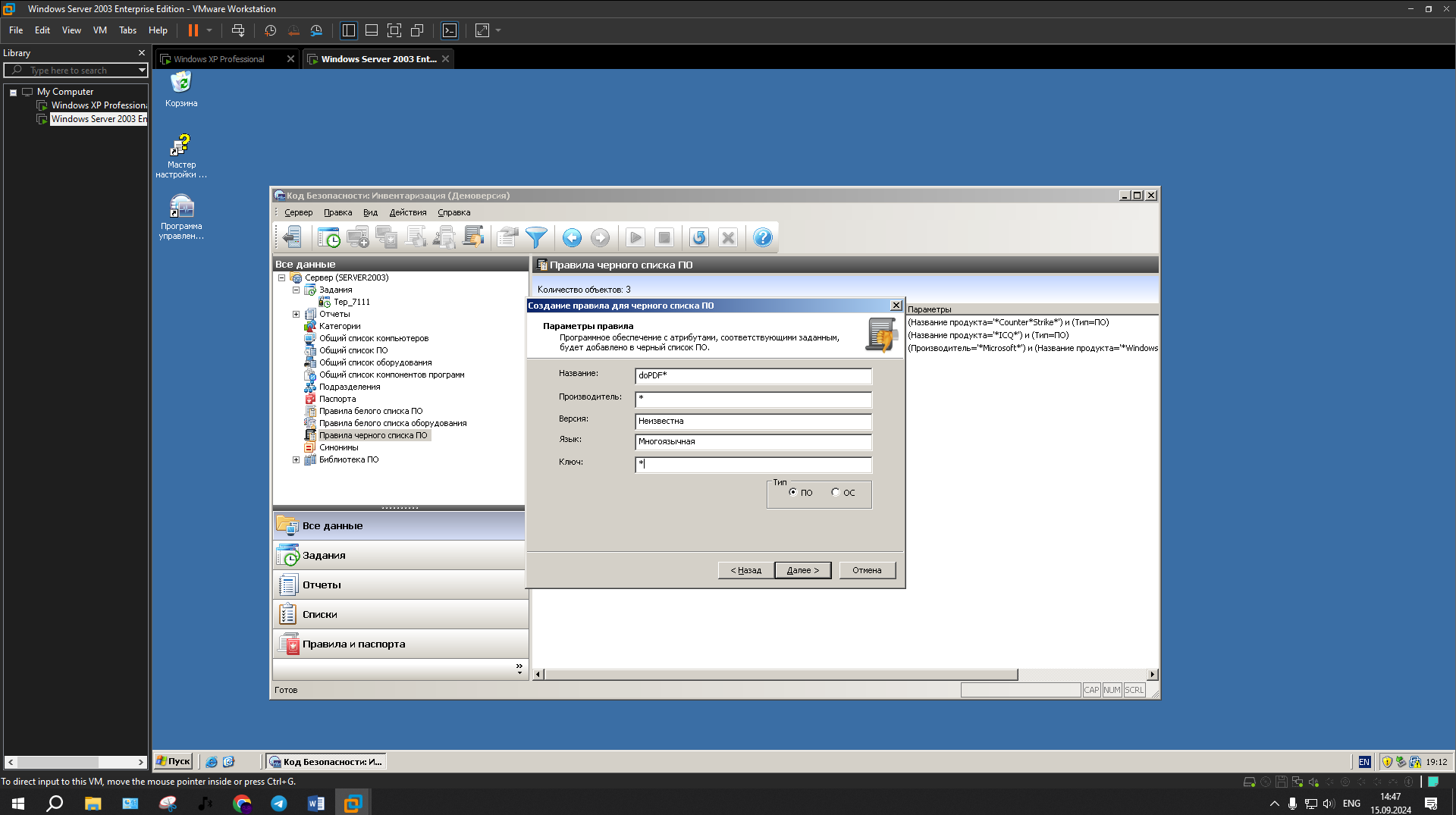

Затем перейдем к правилам черного списка ПО, перейдя в соответствующий раздел и нажать на кнопку «Создать правило черного списка ПО». Введем название правила и его описание (рисунок 2.17), выберем в качестве варианта продолжения процедуры «Общий список ПО». В общем списке ПО выберем программу doPDF 7.2 Printer. В окне настройки параметров правила, введем в поле название «doPDF*», после чего завершится создание правила (рисунок 2.18).

Рисунок 2.18 – Созданное правило

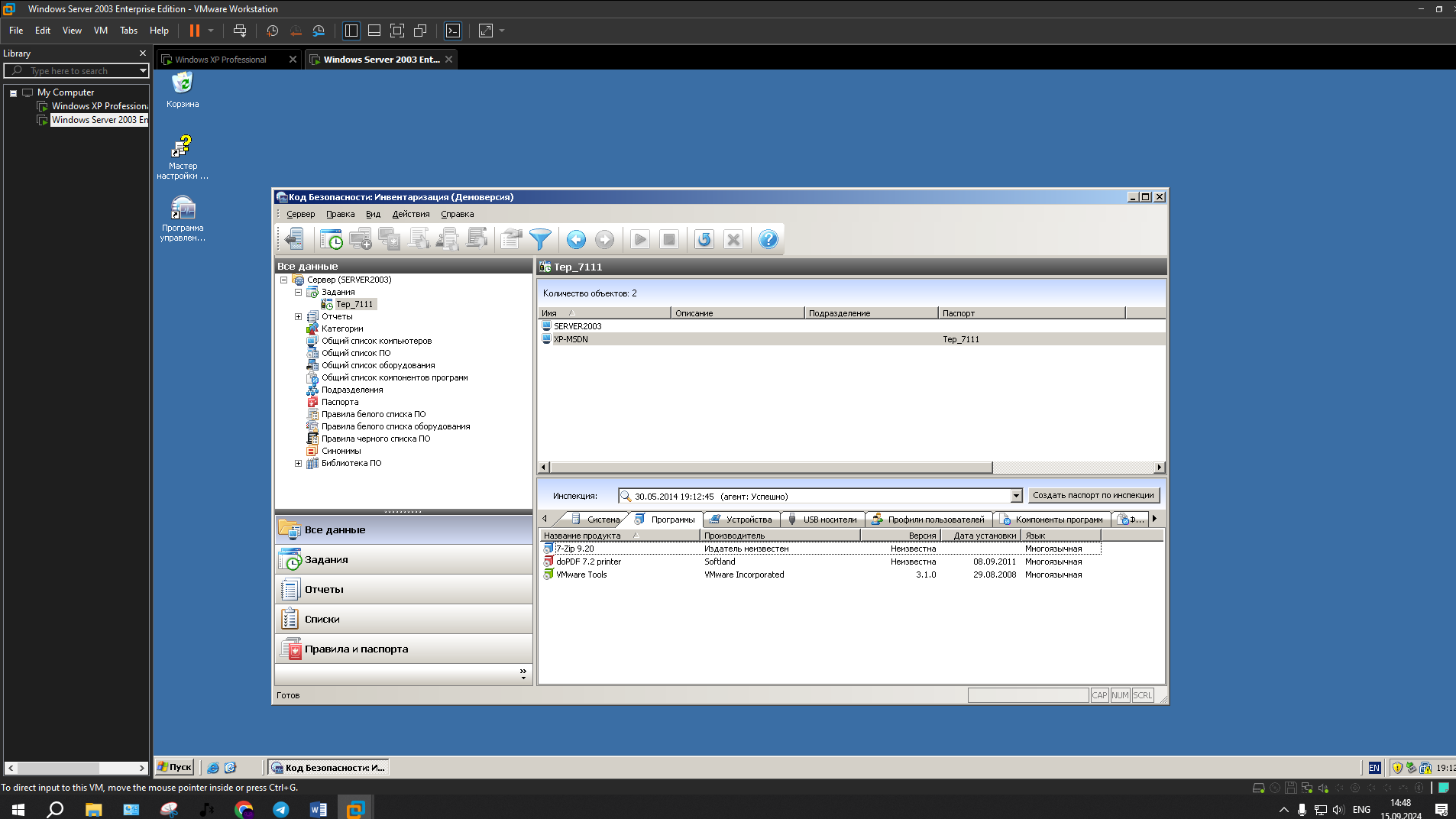

Затем установим на клиентском компьютере архиватор 7-zip, проведем на сервере инспекцию клиентской машины и обнаружим найденный архиватор в результатах инспекции (рисунок 2.19).

Рисунок 2.19 – Архиватор в результатах инспекции

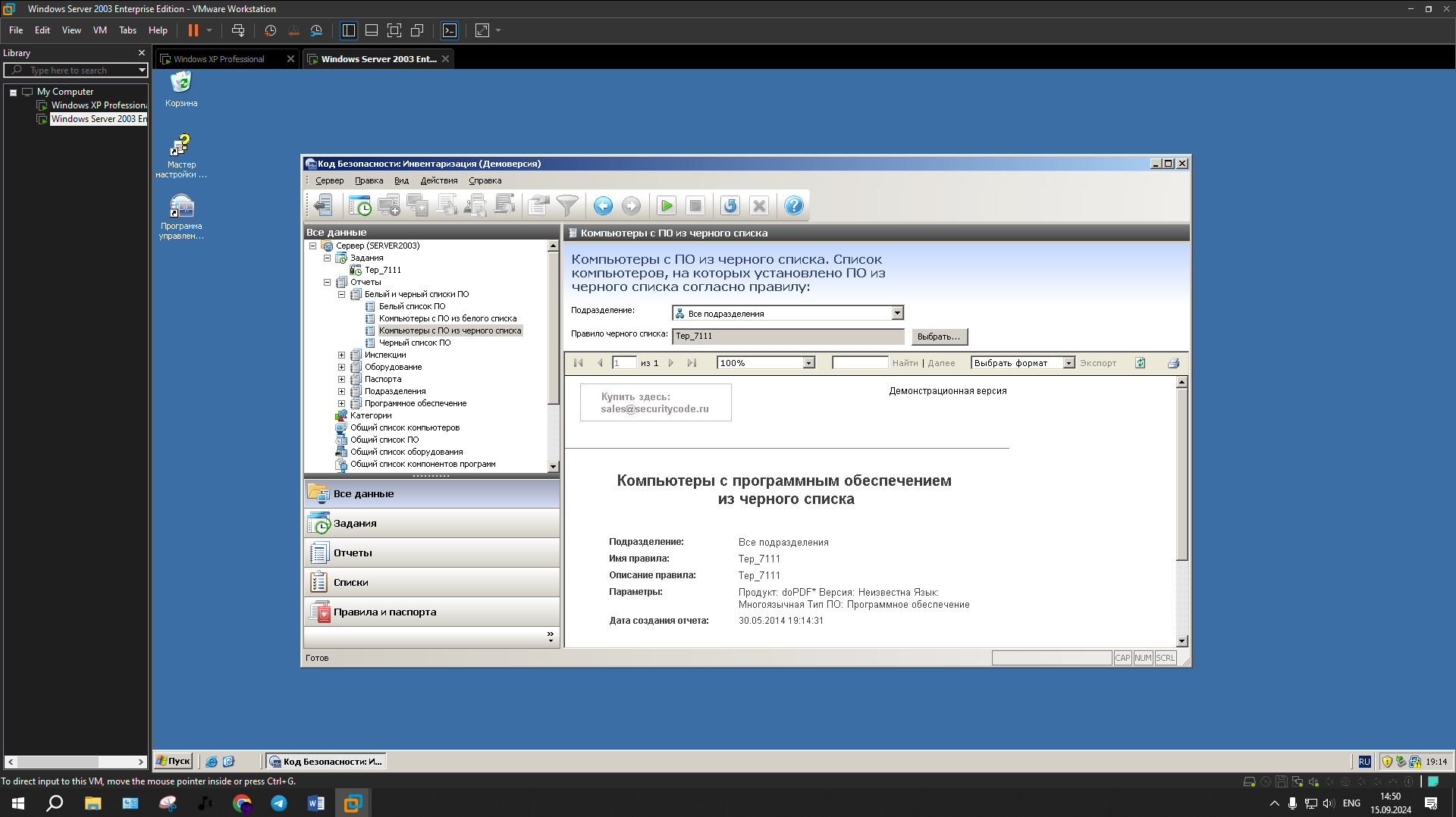

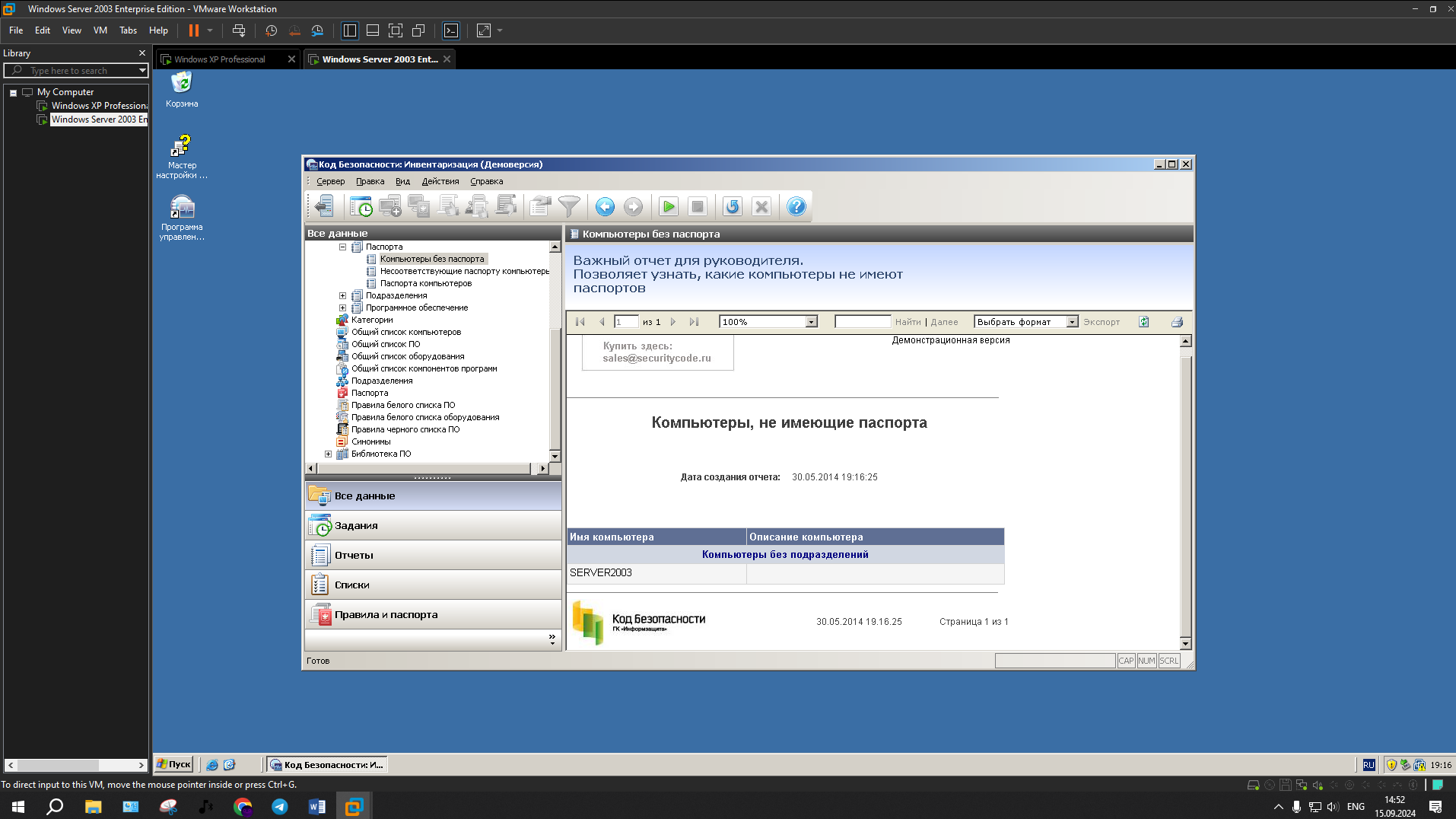

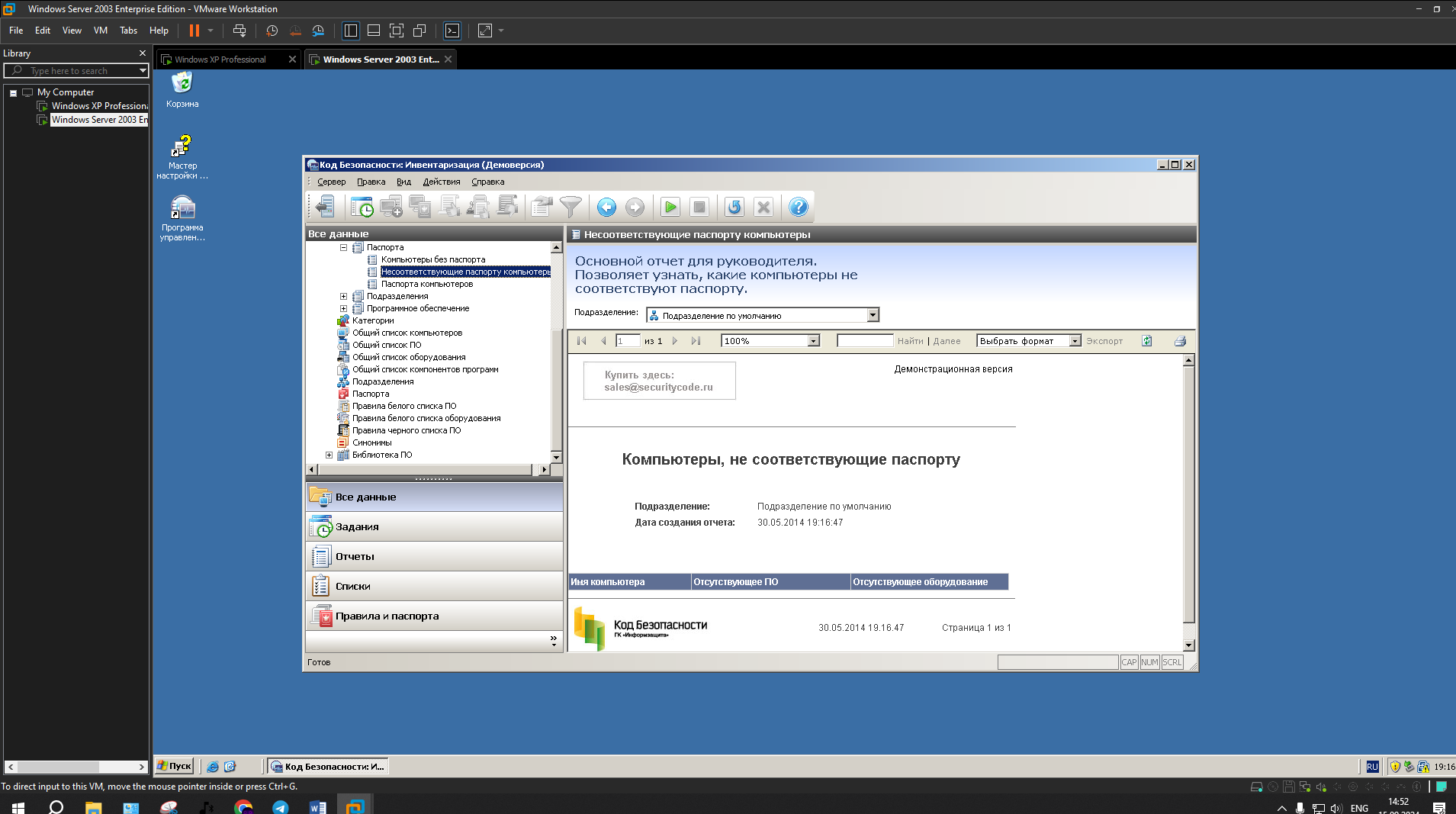

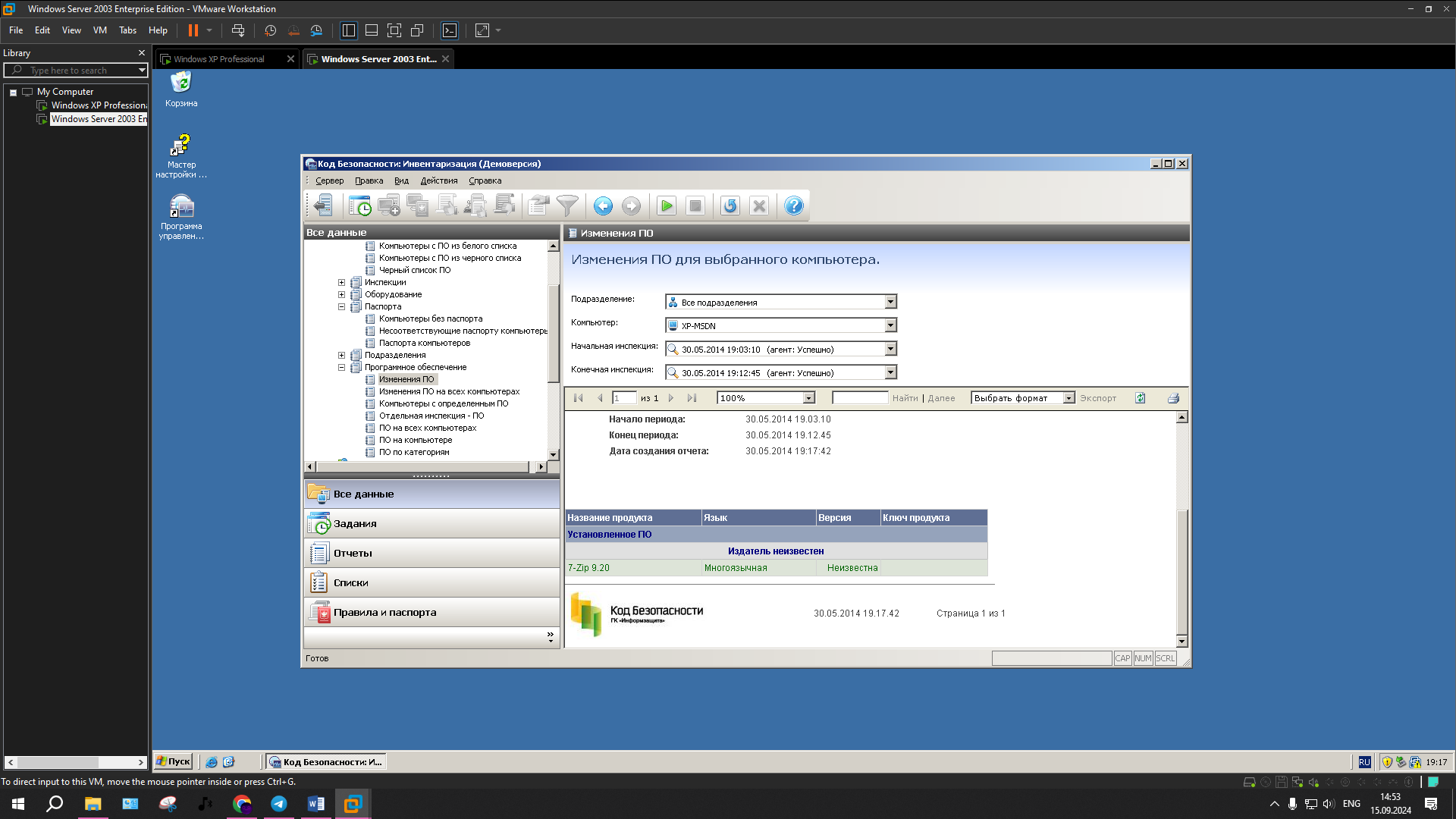

Далее откроем «Отчеты», создадим отчеты: «Компьютеры с ПО из черного списка», выбрав правило, содержащее принтер doPDF (рисунок 2.20), «Компьютеры без паспорта» (рисунок 2.21), «Несоответствующие паспорту компьютеры» (рисунок 2.22), «Изменения ПО на всех компьютерах» (рисунок 2.23). После чего экспортируем один из отчетов в pdf файл (рисунок 2.24).

Рисунок 2.20 – «Компьютеры с ПО из черного списка»

Рисунок 2.21 – «Компьютеры без паспорта»

Рисунок 2.22 – «Несоответствующие паспорту компьютеры»

Рисунок 2.23 – «Изменения ПО на всех компьютерах»

Рисунок 2.24 – Экспортированный отчет

Заключение

В ходе лабораторной работы были изучены функциональные возможности системы сбора данных о программном и аппаратном обеспечении «Код Безопасности: Инвентаризация».

Отчет составлен согласно ОС ТУСУР 2021.