Лаба 4

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

SECRET NET STUDIO. ПРОГРАММА ОПЕРАТИВНОГО УПРАВЛЕНИЯ. УДАЛЕННОЕ УПРАВЛЕНИЕ ЗАЩИЩАЕМЫМ КОМПЬЮТЕРОМ

Отчет по лабораторной работе №4

по дисциплине «Управление средствами защиты информации»

Вариант №6

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ С.А. Пашкевич

__.__.2024

Томск 2024

Введение

Цель работы состоит в изучении основного функционала средств оперативного управления системы Secret Net Studio, получении навыков работы с программой оперативного управления Secret Net Studio, навыков настройки, удаленного управления и мониторинга защитных подсистем автоматизированных систем.

2 ХОД РАБОТЫ

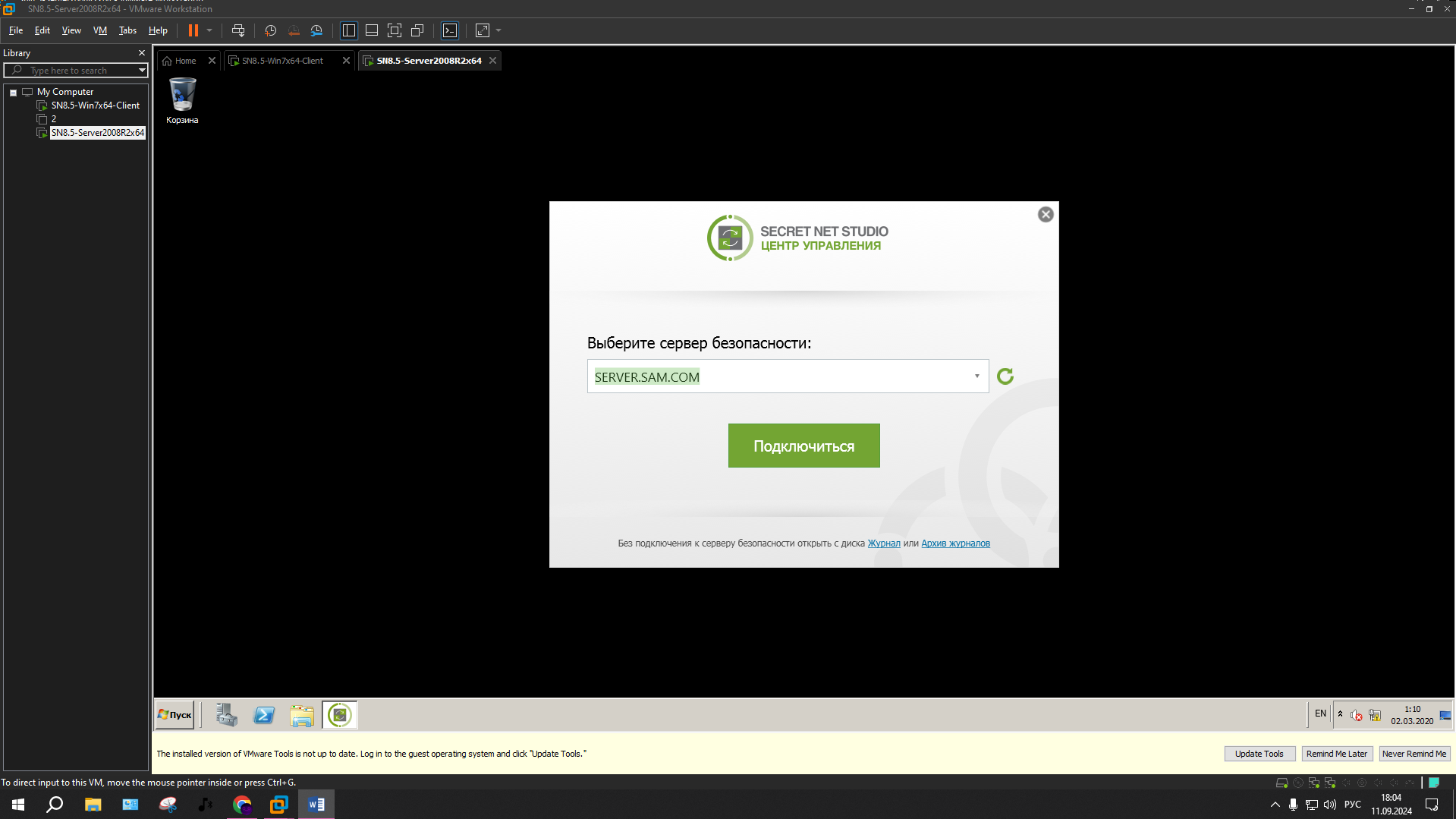

После авторизации под учетной записью Администратор, заходим в «Центр управления» и выбираем сервер безопасности (рисунок 2.1).

Рисунок 2.1 – Стартовое окно центра управления Secret Net Studio

Далее откроем сведения об общем состоянии защищенности системы (рисунок 2.2), а затем во вкладку «Компьютеры» (рисунок 2.3).

Рисунок 2.2 - Сведения об общем состоянии защищенности системы

Рисунок 2.3 - Диаграмма центра управления Secret Net Studio

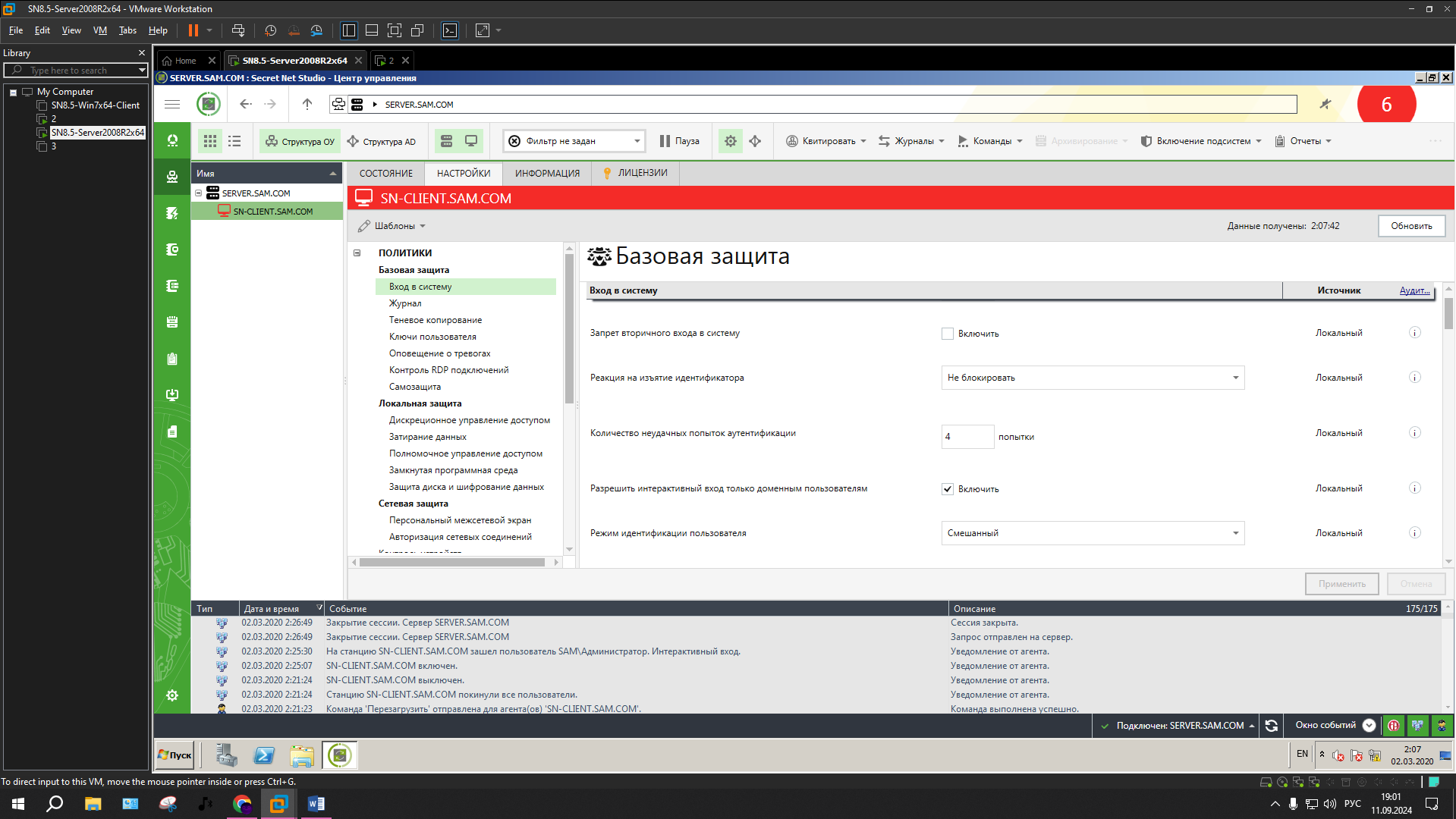

Далее откроем свойства нашей рабочей станции и загрузим настройки (рисунок 2.4). Затем отредактируем параметры во вкладке «Базовая защита» (рисунок 2.5).

Рисунок 2.4 – Запрос настроек рабочей станции

Рисунок 2.5 – Настройка политик «Базовая защита»

Далее во вкладке «Контроль устройств» через кнопку «Задать политику устройств» отредактируем параметры (рисунок 2.6). После чего применим групповые политики к рабочей станции (рисунок 2.7).

Рисунок 2.7 – Политики контроля устройств

Рисунок 2.7 – Применение групповых политик

Затем авторизуемся под доменной учетной записью «Администратор» на клиентской виртуальной машине и откроем локальную политику безопасности на клиенте (рисунок 2.8).

Рисунок 2.8 - Политика контроля устройств в Secret Net Studio на клиентском компьютере

Далее запретим подключенные CD и Floppy дисководы (Сменные диски) на сервере (рисунок 2.9).

Рисунок 2.9 - Запрет устройств Floppy drive и CD-ROM в Secret Net Studio

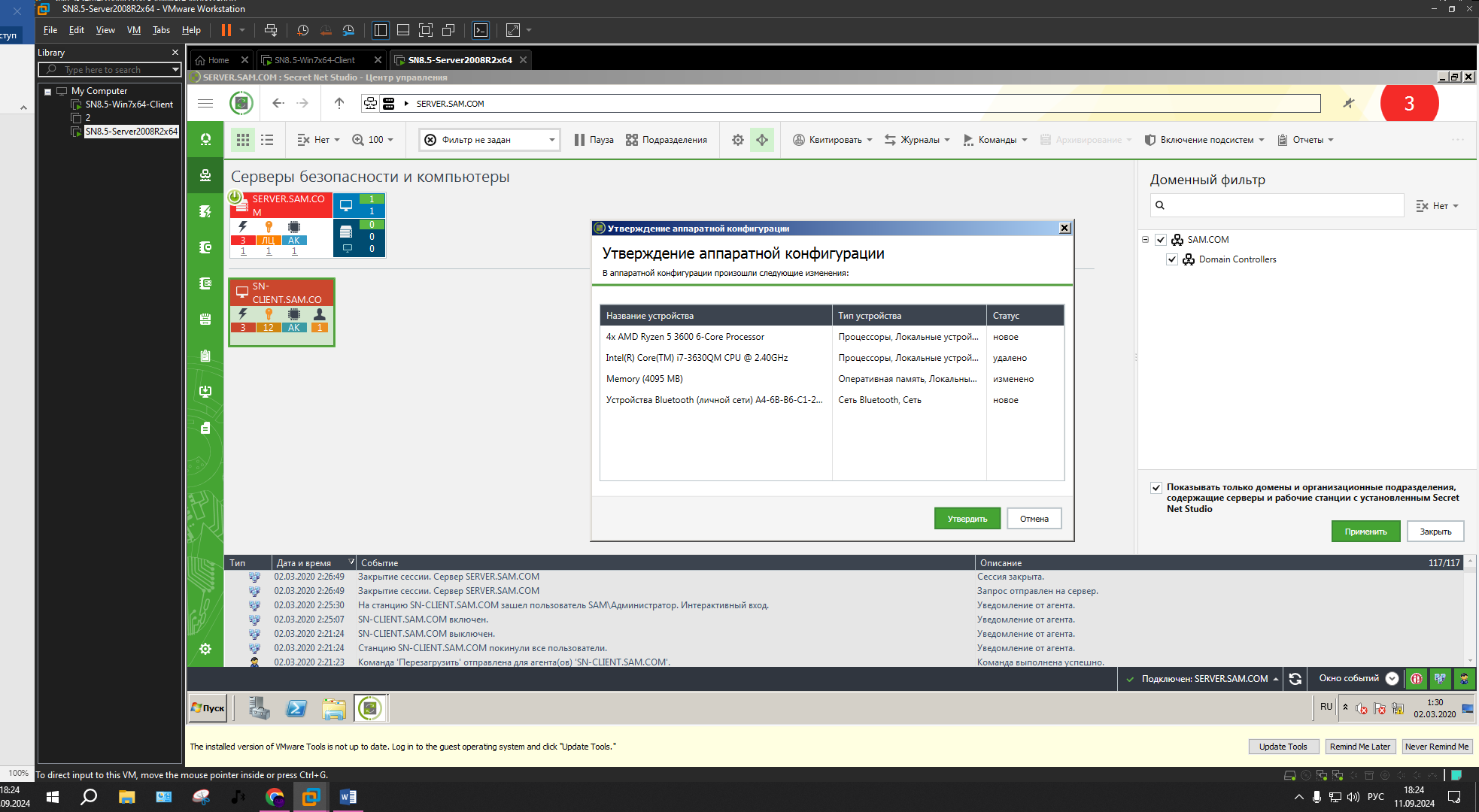

Далее подключим запрещенное устройство на клиентскую машину и проверим в центре управления на сервере, что данное событие было зафиксировано (рисунок 2.10). После чего квитируем данное событие и утвердим изменение аппаратной конфигурации (рисунки 2.11 – 2.13).

Был

Был

Рисунок 2.10 - Журнал событий НСД Secret Net Studio

Рисунок 2.11 – Квитирование тревог

Рисунок

2.12 – Запрос на утверждение аппаратной

конфигурации

Рисунок

2.12 – Запрос на утверждение аппаратной

конфигурации

Рисунок 2.13 – Окно утверждения аппаратной конфигурации

Далее проверим возможность блокирования, разблокирования и перезагрузки рабочей станции «Client» (рисунок 2.14).

Рисунок 2.14 - Команды удаленного управления Secret Net Studio

Далее перейдем во вкладку «Состояние» на рабочей станции Client, отключим подсистему контроля устройств и перезагрузим систему (рисунок 2.15).

Рисунок 2.15 - Окно изменения состояния защитных подсистем Secret Net Studio

Далее перейдем во вкладку «Сбор журналов» и настроим параметры передачи локальных журналов (рисунок 2.16). Затем, во вкладке «Архивирование журналов», зададим архивирование журналов по расписанию - «Еженедельное» архивирование» (рисунок 2.17).

Рисунок 2.16 - Параметры сбора журналов

Рисунок 2.17 – Параметры архивирования журналов

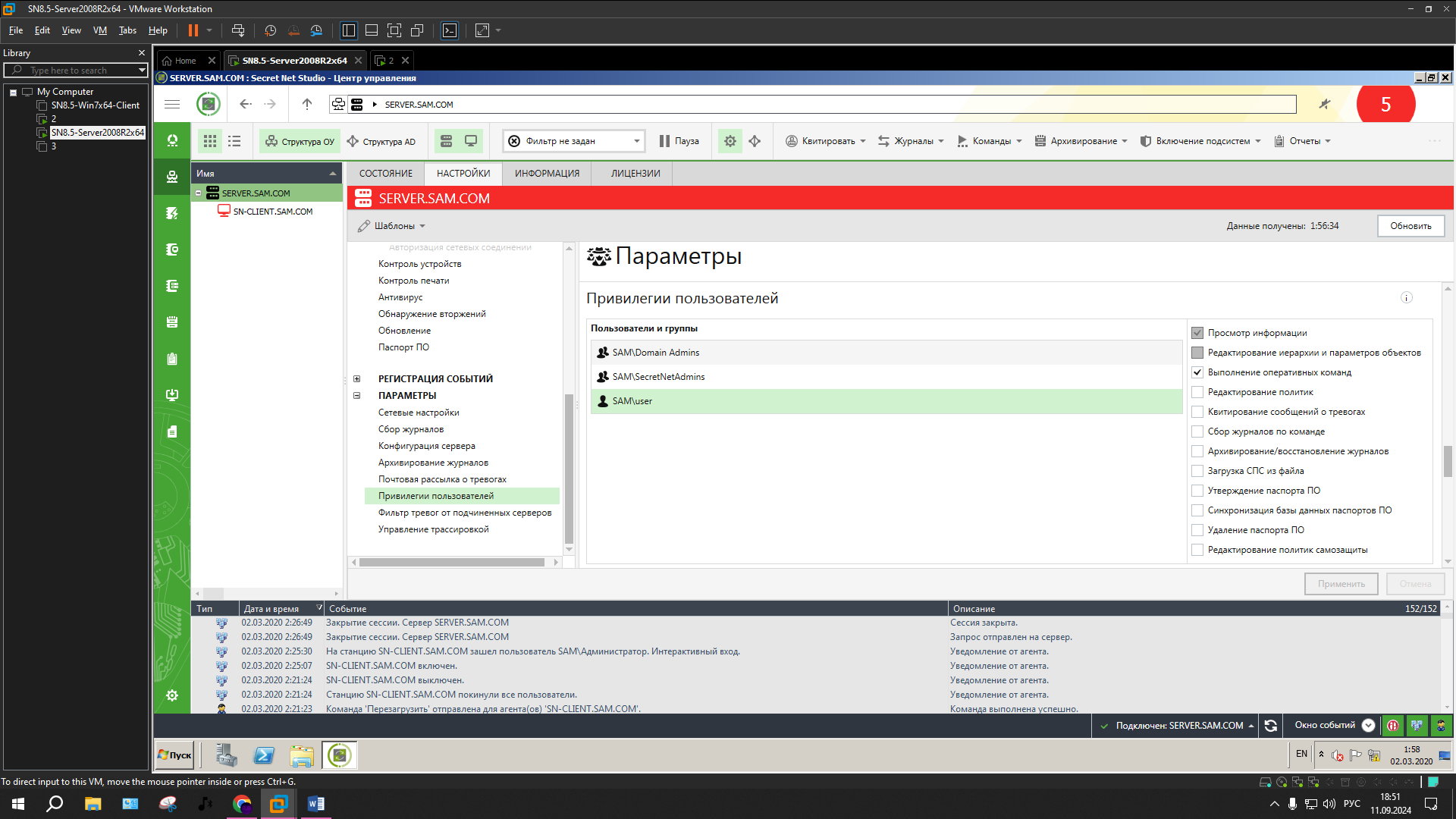

Далее перейдем во вкладку «Привилегии пользователей», добавим нового пользователя и разрешим ему выполнять оперативные команды (рисунок 2.18).

Рисунок 2.18 – Окно настроек привилегий пользователей программы управления Secret Net Studio

Далее перейдем к редактированию иерархии оперативного управления, через конфигурирование (рисунок 2.18). После чего выведем из подчинения агента Client (рисунок 2.19), а затем подчиним его.

Рисунок 2.18 - Окно редактирования иерархии ОУ

Рисунок 2.19 - Окно редактирования иерархии ОУ после выведения агента из подчинения

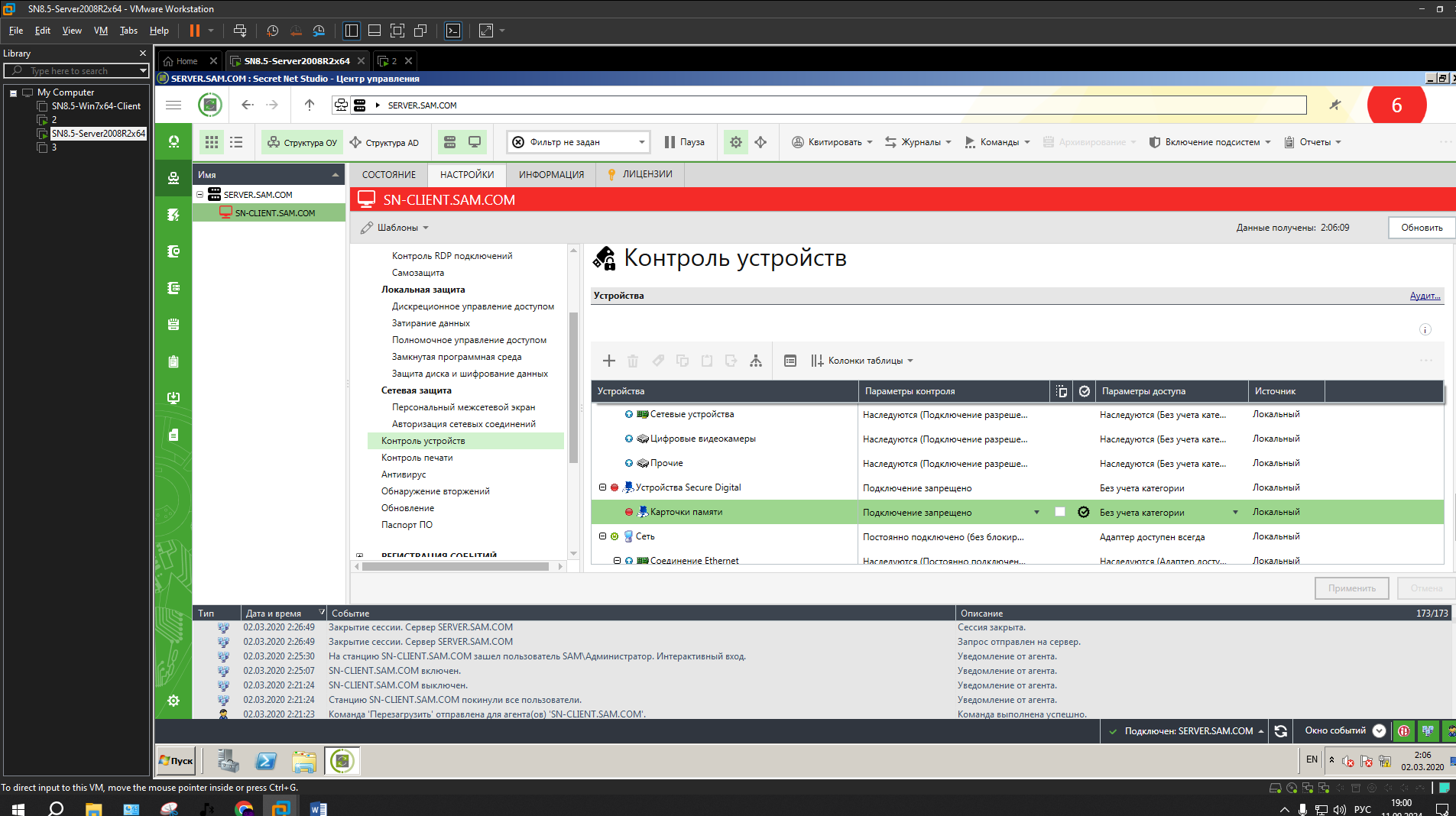

Далее выполним задание для варианта 6: запретить использование устройств (Сменные диски, устройства SD, принтеры), включить ЗПС, в настройках подсистемы установить количество неудачных попыток аутентификации (4 раз), максимальный период неактивности до блокировки экрана (8 минут), разрешить интерактивный вход только доменным пользователям и установить реакцию на изъятие идентификатора (3 – Блокировать станцию при изъятии любого идентификатора) (рисунки 2.20 – 2.23).

Рисунок 2.20 – Установка запрета использования устройств

Рисунок 2.21 – Включение ЗПС

Рисунок 2.22 – Настройка подсистем

Рисунок 2.23 – Установка реакции на изъятие идентификатора

Заключение

В ходе лабораторной работы был изучен основной функционал средств оперативного управления системы Secret Net Studio, получены навыки работы с программой оперативного управления Secret Net Studio, навыки настройки, удаленного управления и мониторинга защитных подсистем автоматизированных систем. Выполнено задание для варианта №8.

Отчет составлен согласно ОС ТУСУР 2021.