Лаба 3

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

Secret Net Studio. Работа со сведениями в журнале

регистрации событий. Теневое копирование

Отчет по лабораторной работе №3

по дисциплине «Управление средствами защиты информации»

Вариант №6

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ С.А. Пашкевич

__.__.2024

Томск 2024

Введение

Цель работы - Целью данной работы является изучение функций системы защиты информации отнесанкционированного доступа «Secret Net Studio», связанных с регистрацией событий онесанкционированном доступе, получение навыков работы с журналами событий, навыкованализа сведений в журнале регистрации событий, навыков настройки и управленияподсистемами аудита и теневого копирования Secret Net Studio.

2 Ход работы

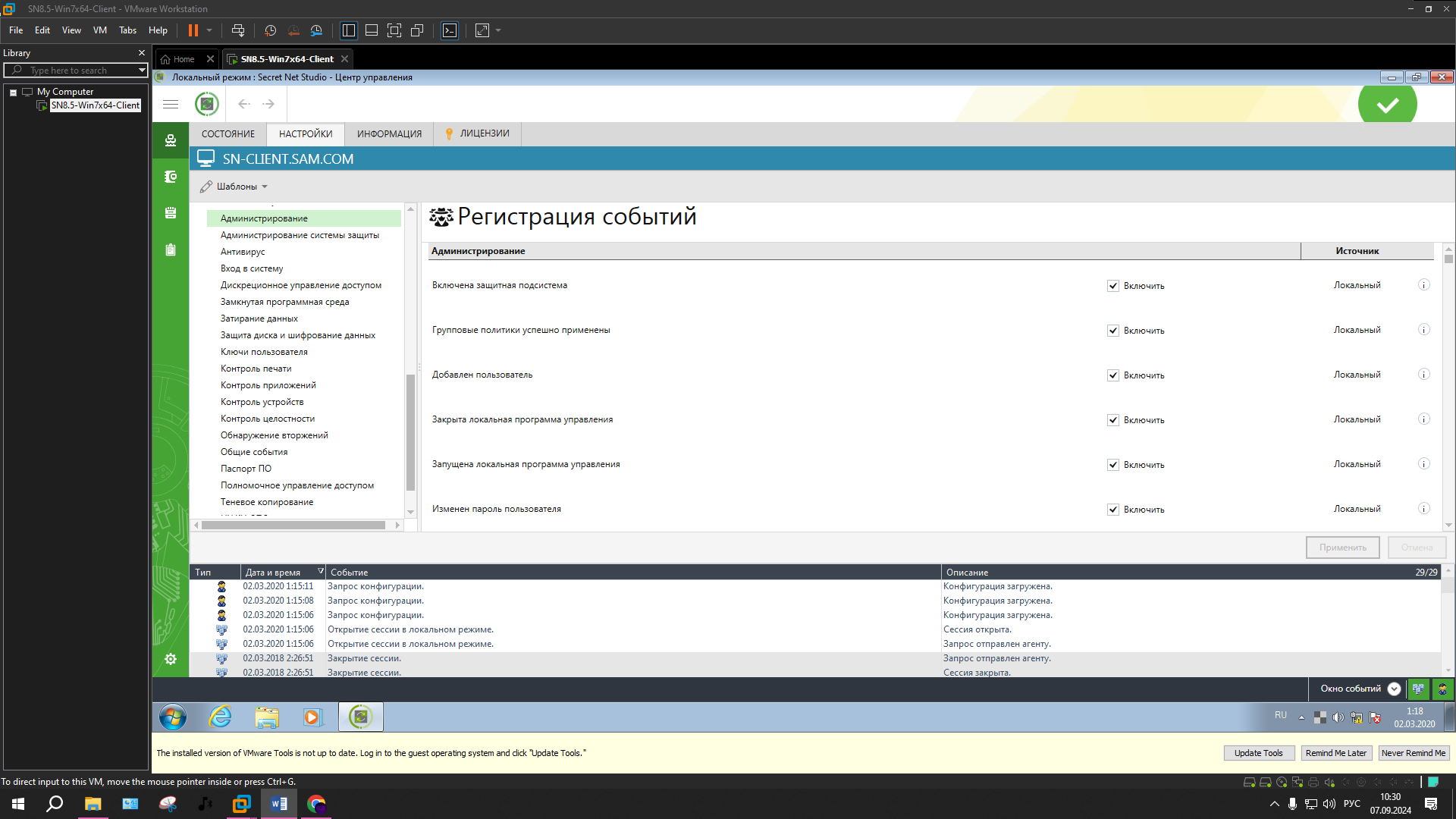

Переходим

в раздел регистрации событий, тут можно

включать и отключать каждый пункт

настроек (рисунок 2.1).

Переходим

в раздел регистрации событий, тут можно

включать и отключать каждый пункт

настроек (рисунок 2.1).

Рисунок 2.1 - Параметры политики регистрация событий\изменение задачи

Для

снижения нагрузки на систему, во вкладке

«Общие события», отключаем параметр

«Информационные события» рисунок 2.2.

Для

снижения нагрузки на систему, во вкладке

«Общие события», отключаем параметр

«Информационные события» рисунок 2.2.

Рисунок 2.2 – Отключение события

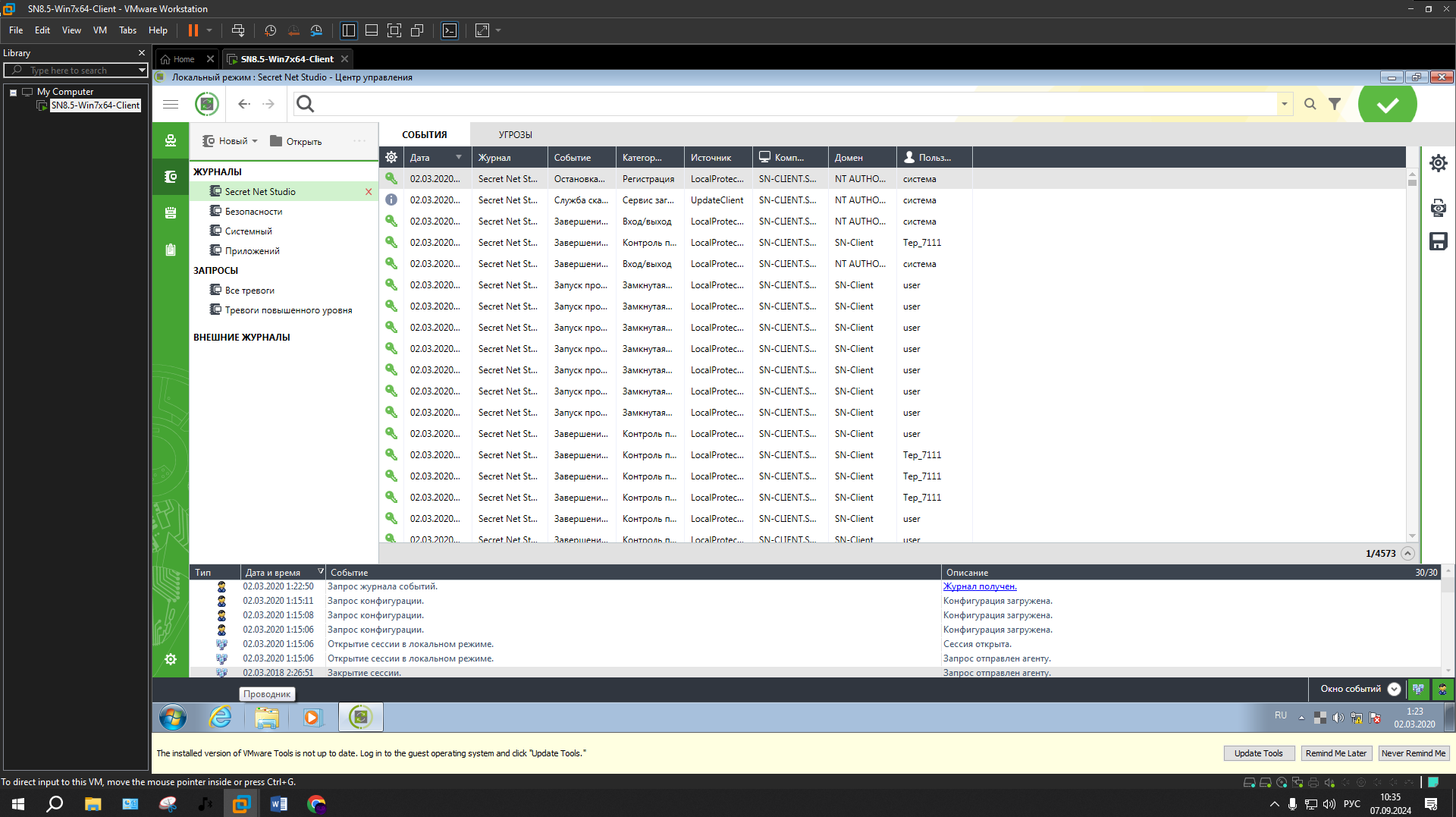

Переходим во вкладку журналы, чтобы посмотреть журналы событий (рисунок 2.3).

Рисунок 2.3 – Просмотр журнала событий

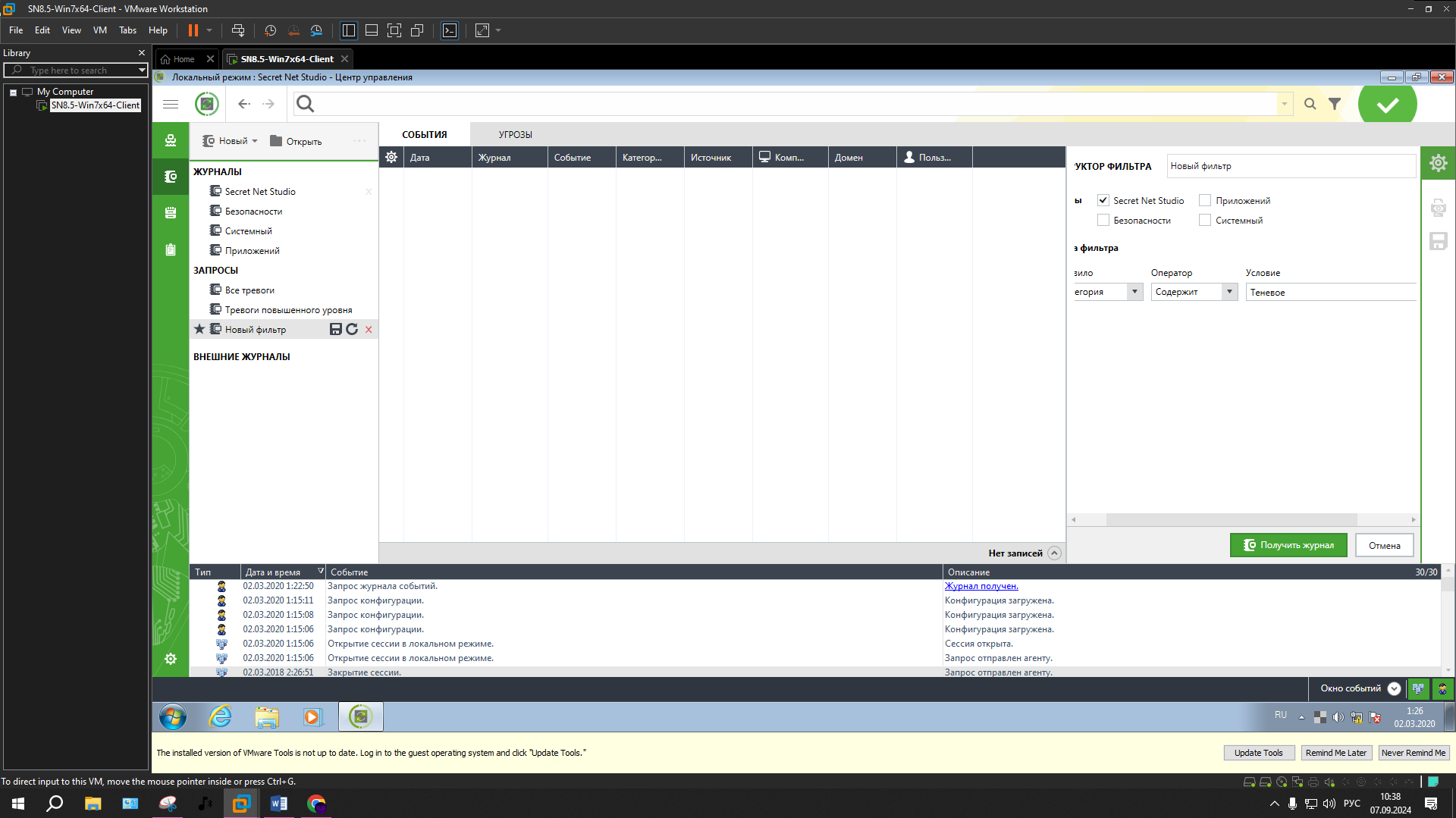

Создаём новый фильтр для журнала и прописываем ему категорию (рисунок 2.4).

Рисунок 2.4 – Работа с фильтром

Далее переходим в контроль устройств и смотрим на параметры теневого копирования (рисунок 2.5)

Рисунок 2.5 – Теневое копирование

Включаем теневое копирование для съёмных устройств и поключаем флешку к виртуальной машине (рисунок 2.6).

Рисунок 2.6 – Настройка теневого копирования для флешки

Изменение параметров теневого хранилища показано на рисунке 2.7.

Рисунок 2.7 – Настройка теневого хранилища

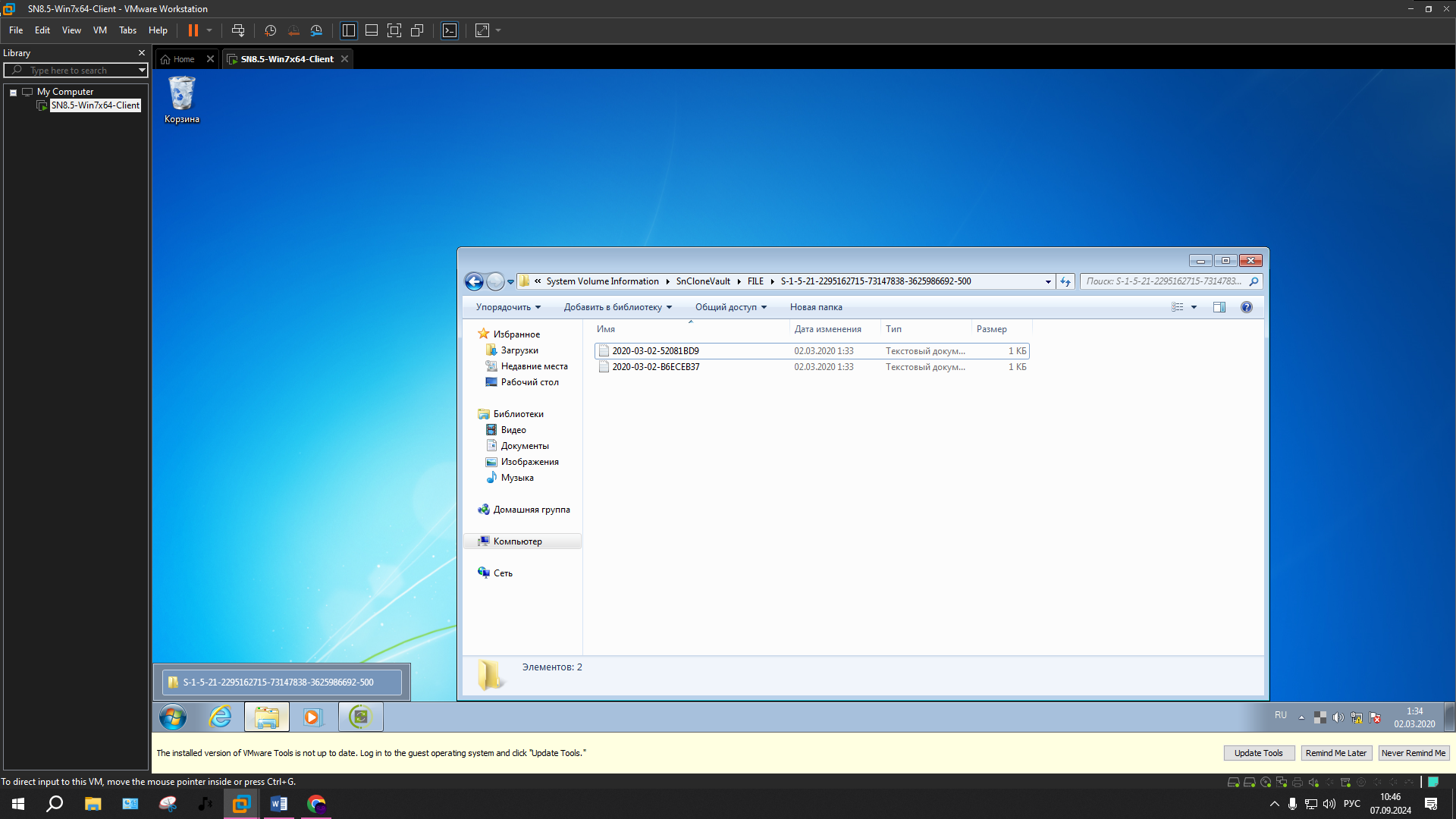

Переходим в каталог теневого хранилища, и видим 2 скопированных на флешку файла (рисунок 2.8).

Рисунок 2.8 – Каталог теневого хранилища

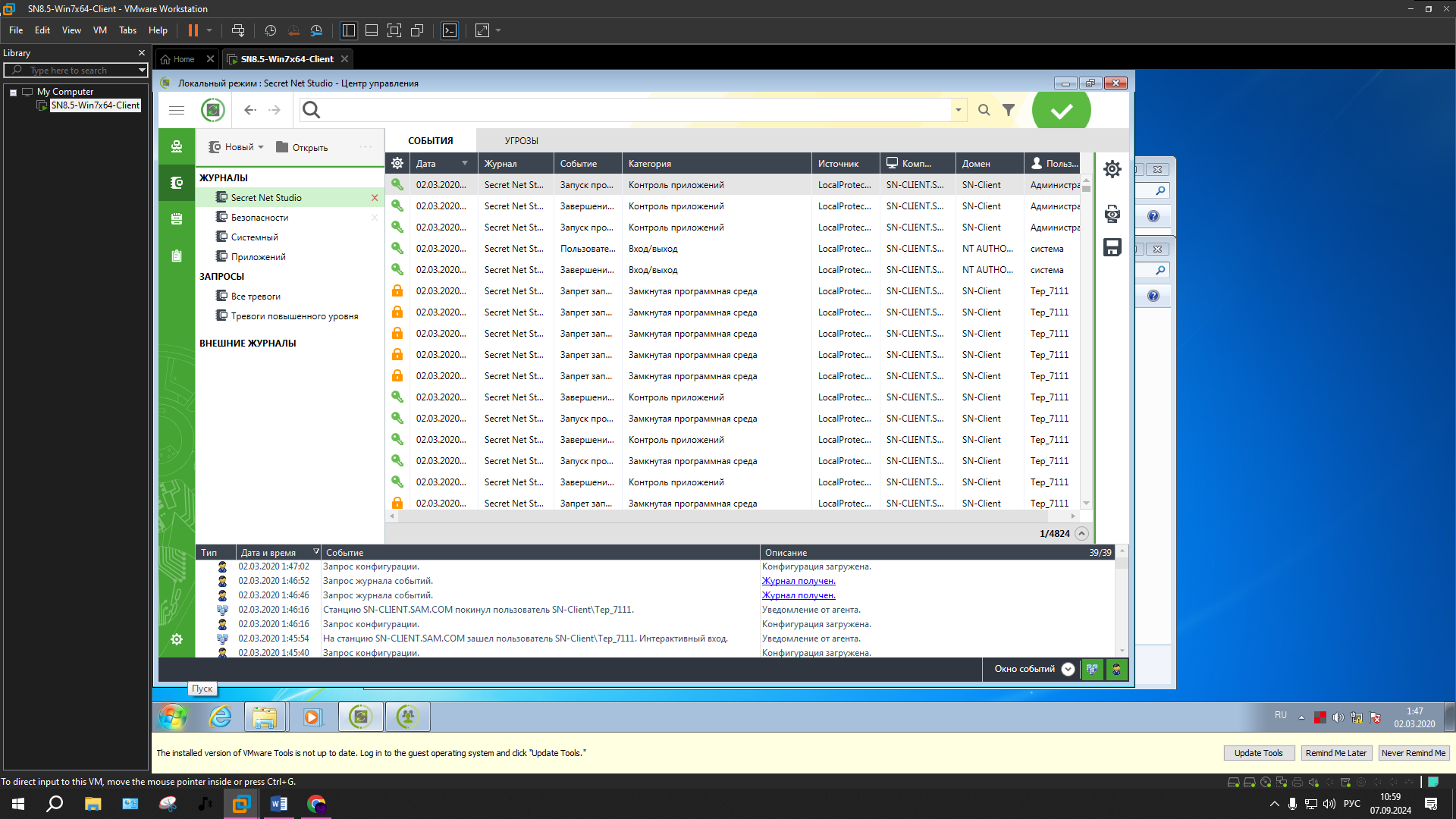

Для выполнения задания по варианту нужно от пользователя Tep_7111 попробовать ввести неправильно пароль, логин и попробовать запустить программы, разрешённые и запрещённые пользователю. Все эти операции отражены в журнале (рисунок 2.9).

Рисунок 2.9 – Журнал пользователя Tep_7111

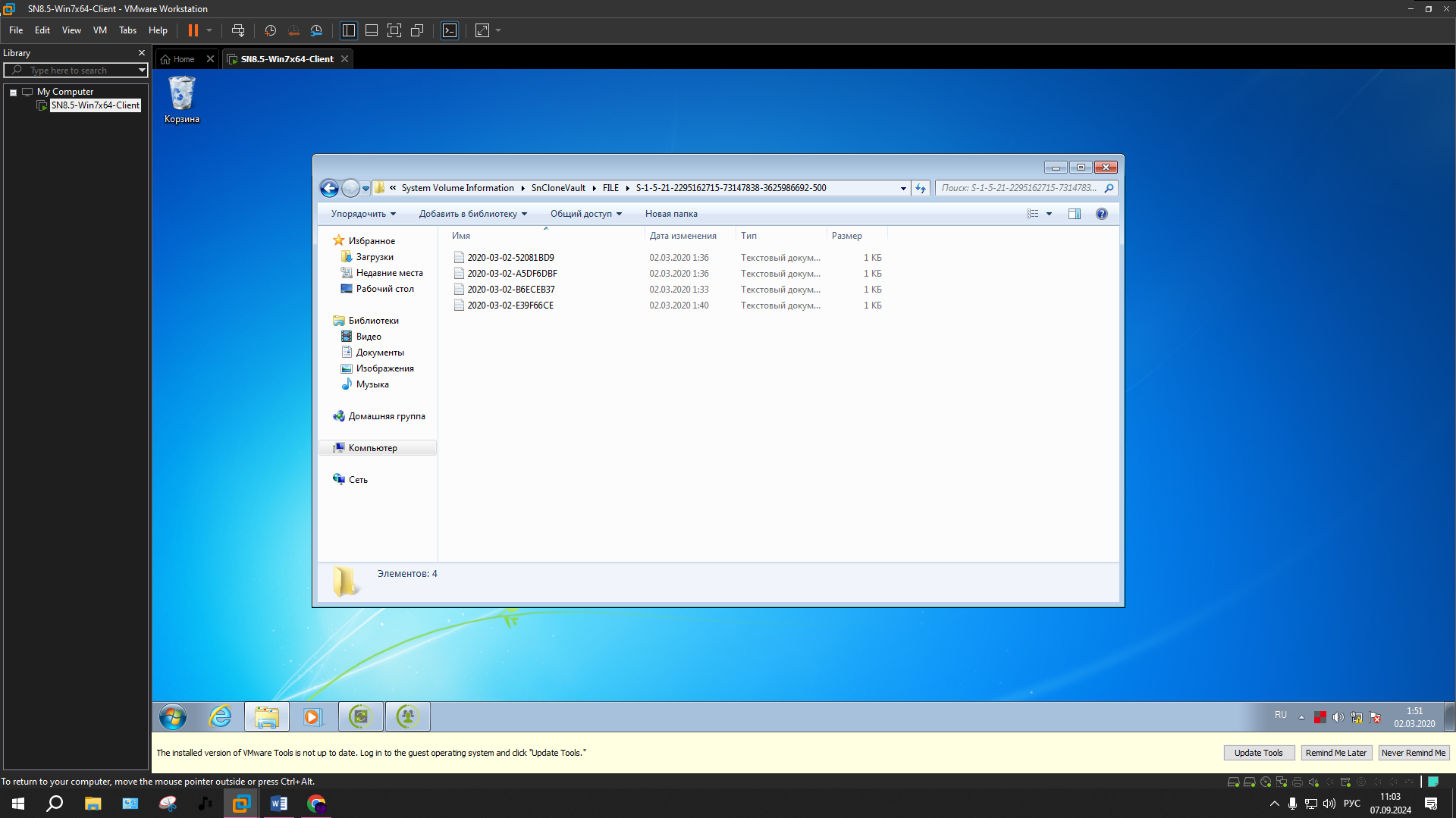

Заходим на пользователя Tep_7111 и пробуем подключить съёмный диск и скопировать на него файл из каталога D. А после посмотреть в папке теневого хранилища (рисунок 2.10).

Рисунок 2.10 – Папка теневого хранилища

Заключение

При выполнении лабораторной работы были изучены системы защиты от несанкционированного доступа «Secret Net Studio», связанных с регистрацией событий о несанкционированном доступе. Получены навыки работы с журналами событий, а также навыки по анализу событий.

Отчет составлен согласно ОС ТУСУР 2021.