Лаба 2

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

«Secret Net Studio. Замкнутая программная среда. Контроль целостности.

Отчет по лабораторной работе №2

по дисциплине «Управление средствами защиты информации»

Вариант №6

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ С.А. Пашкевич

__.__.2024

Томск 2024

Введение

Целью данной работы является изучение и приобретение навыков настройки и управления основными защитными механизмами СЗИ «Secret Net Studio». Рассмотрены принципы обеспечение замкнутой программной среды и настройка контроля целостности.

2 ХОД РАБОТЫ

2.1 Настройка механизмов контроля целостности и замкнутой программной среды

В начале нужно создать новую модель контроля данных по умолчанию (рисунок 2.1).

Рисунок 2.1 - Настройка контроля целостности и ЗПС для стандартных объектов.

После применения настроек, необходимо создать новое задание (рисунок 2.2).

Рисунок 2.2 – Выбор типа задания

Далее к созданному заданию добавляем группы ресурсов (рисунок 2.3).

Рисунок 2.3 - Добавление группы ресурсов в задание на ЗПС

Добавляем нового пользователя в субьекты управления доступом (рисунок 2.4).

Рисунок

2.4 - Выбор пользователя User

Рисунок

2.4 - Выбор пользователя User

Добавляем пользователю новый субъект управления (рисунок 2.5).

Рисунок 2.5 - Добавление задания субъекту управления

После необходимо включить режим ЗПГ для всей группы Client (рисунок 2.6).

Рисунок 2.6 - Настройка режима ЗПС

Переходим в учётную запись user и пробуем работать с системой Windows, так как модель работает в жёстком режиме, при входе в систему получаем ошибку (рисунок 2.7).

Рисунок 2.7 – Ошибка входа в учётную запись

После перезахода в мягком режиме, можно работать с файлами из каталога DVD Maker (рисунок 2.8).

Рисунок 2.8 – Работа с каталогом

После этого создаём новую модель для Secret Net (рисунок 2.9).

Рисунок 2.9 - Добавление группы ресурсов по журналу Secret Net Studio

После проделанных работ по настройке, заходим под учётной записью user, и пробуем запустить программы Internet Explorer и Windows Media Player (рисунки 2.10 и 2.11).

Рисунок 2.10 – Запуск Windows Media Player

Рисунок 2.11 – Запуск Internet Explorer

2.2 Настройка контроля целостности

Создаём новое задние по контролю целостности (рисунок 2.12).

Рисунок 2.12 - – Создание задания на КЦ

Установим расписание для контроля целостности (рисунок 2.13).

Рисунок 2.13 - Настройка расписания контроля целостности

Добавим новое задание КЦ в «Субъекты управления». Добавим каталог D:\temp в задание (рисунок 2.14).

Рисунок 2.14 - Добавление ресурса по каталогу для задания на КЦ

После проделанной работы, рассчитываем эталоны в задании КЦ (рисунок 2.15).

Рисунок 2.15 - Расчет эталонов задания КЦ

Для работы по варианту создаём новую модель данных, добавляем задание для КЦ и выбираем каталог Minesweeper (рисунок 2.16).

Рисунок 2.16 – Задание КЦ для варианта

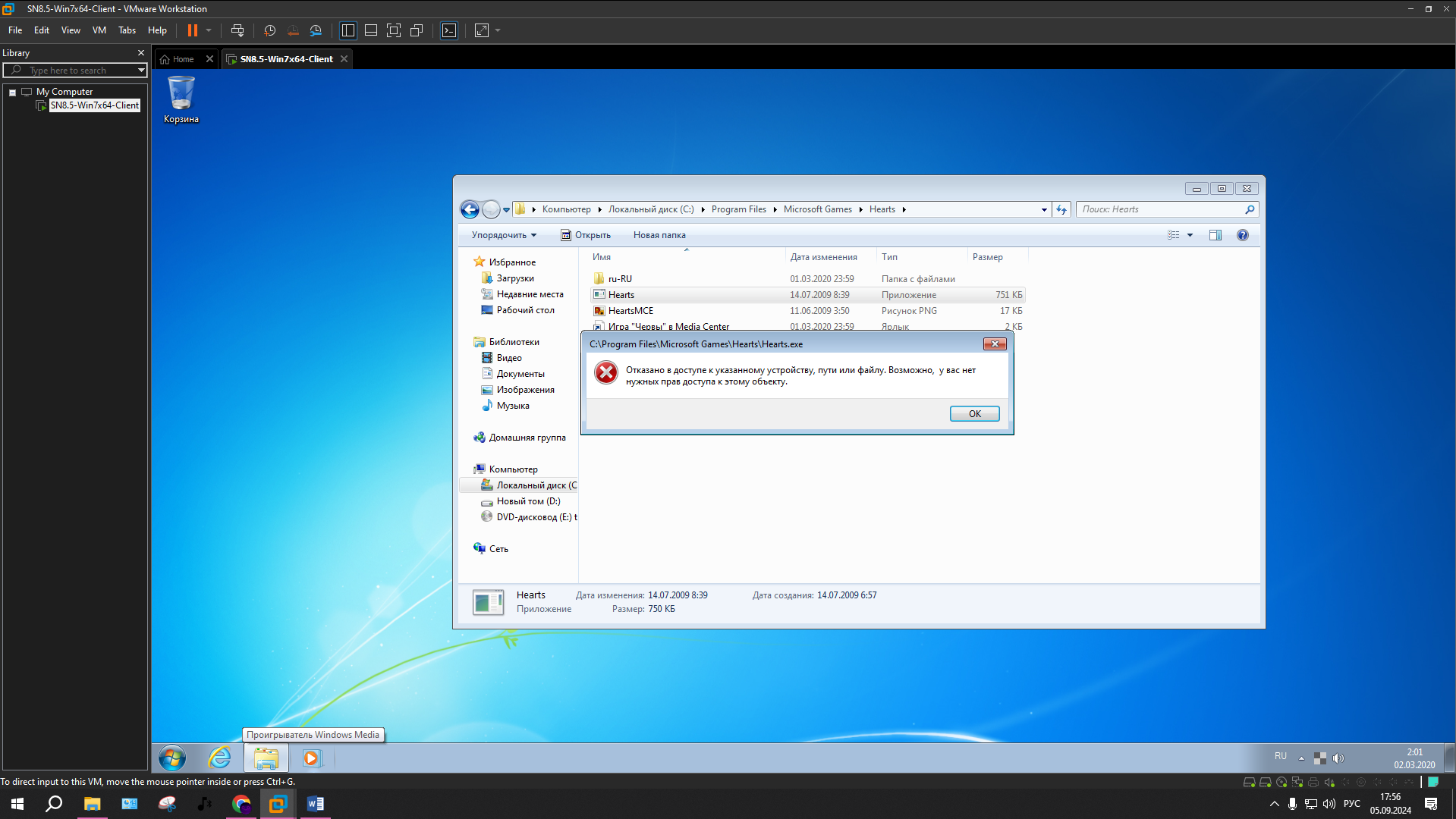

Работа приложений по варианту показана на рисунках 2.17 – 2.18.

Рисунок 2.17 – Работа Сапёра

Рисунок 2.18 - Отказ в доступе к другим приложениям

Заключение

В результате проделанной работы были приобретены навыки нас тройки и управления основными механизмами СЗИ «Secret Net Studio». Рассмотрены

принципы обеспечение замкнутой программной среды и настройка контроля целостности.

Отчет составлен согласно ОС ТУСУР 2021.