Практика 4

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ПРИМЕНЕНИЕ КРИПТОПРОВАЙДЕРОВ

Отчет по практической работе №4

по дисциплине «Прикладная криптография»

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ А.Ю. Якимук

__.__.2024

Томск 2024

Введение

Целью практической работы является получение практических навыков по установке, настройке и применению криптопровайдеров в различных программах.

1 ХОД РАБОТЫ

Была запущена программа установки СКЗИ. Были приняты условия лицензионного соглашения и указано имя и организацию для пользователя, от чьего имени будет происходить дальнейшая работа (рисунок 1.1).

Рисунок 1.1 – Ввод сведений о пользователе

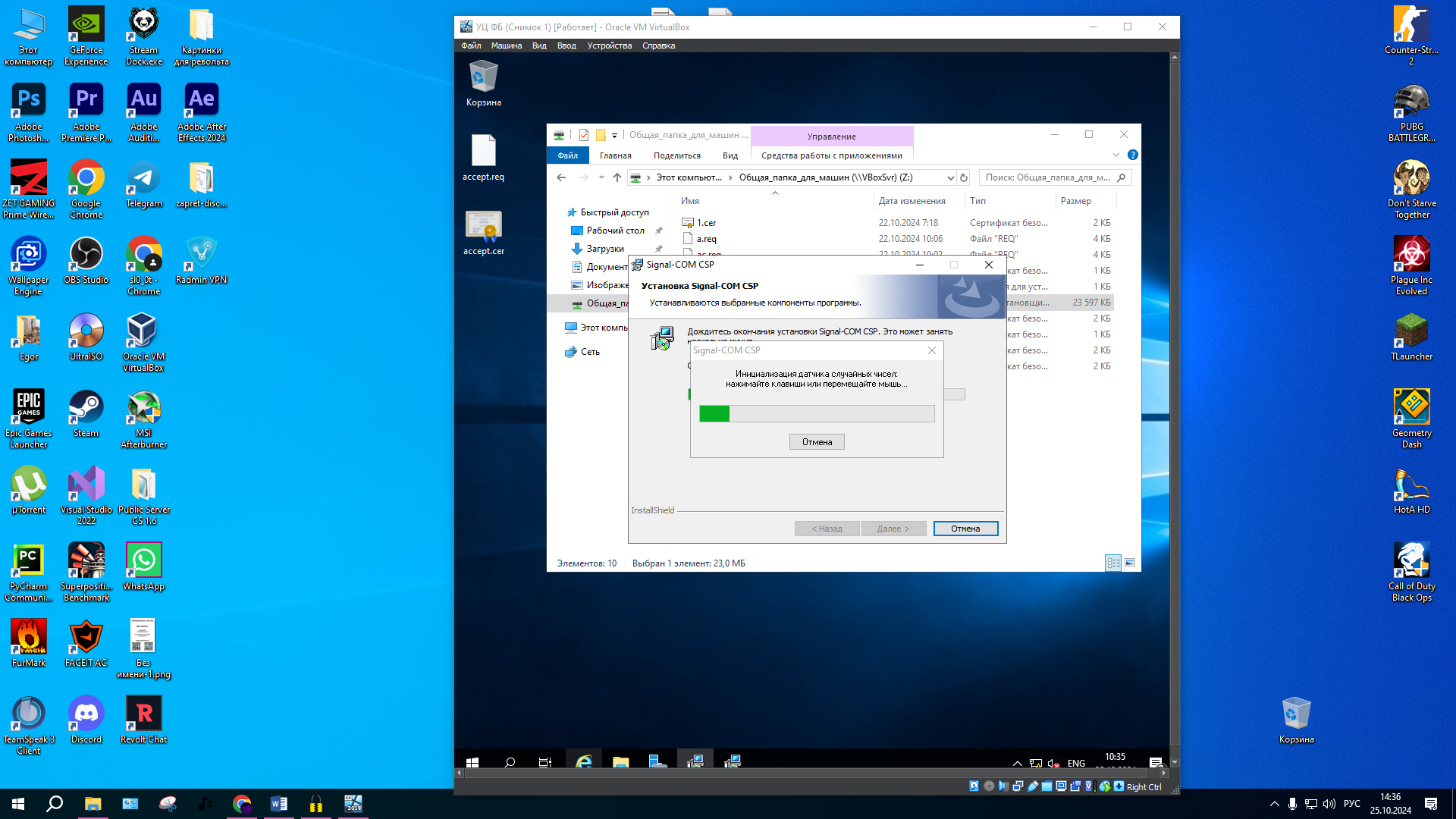

Далее были выбраны необходимые компоненты для работы криптопровайдера, была выбрана установка обоих модулей. Далее нужно было инициализировать датчик случайных чисел (рисунок 1.2).

Рисунок 1.2 – Сбор энтропии для инициализации датчика случайных чисел

По окончании установки виртуальная машина была перезагружена.

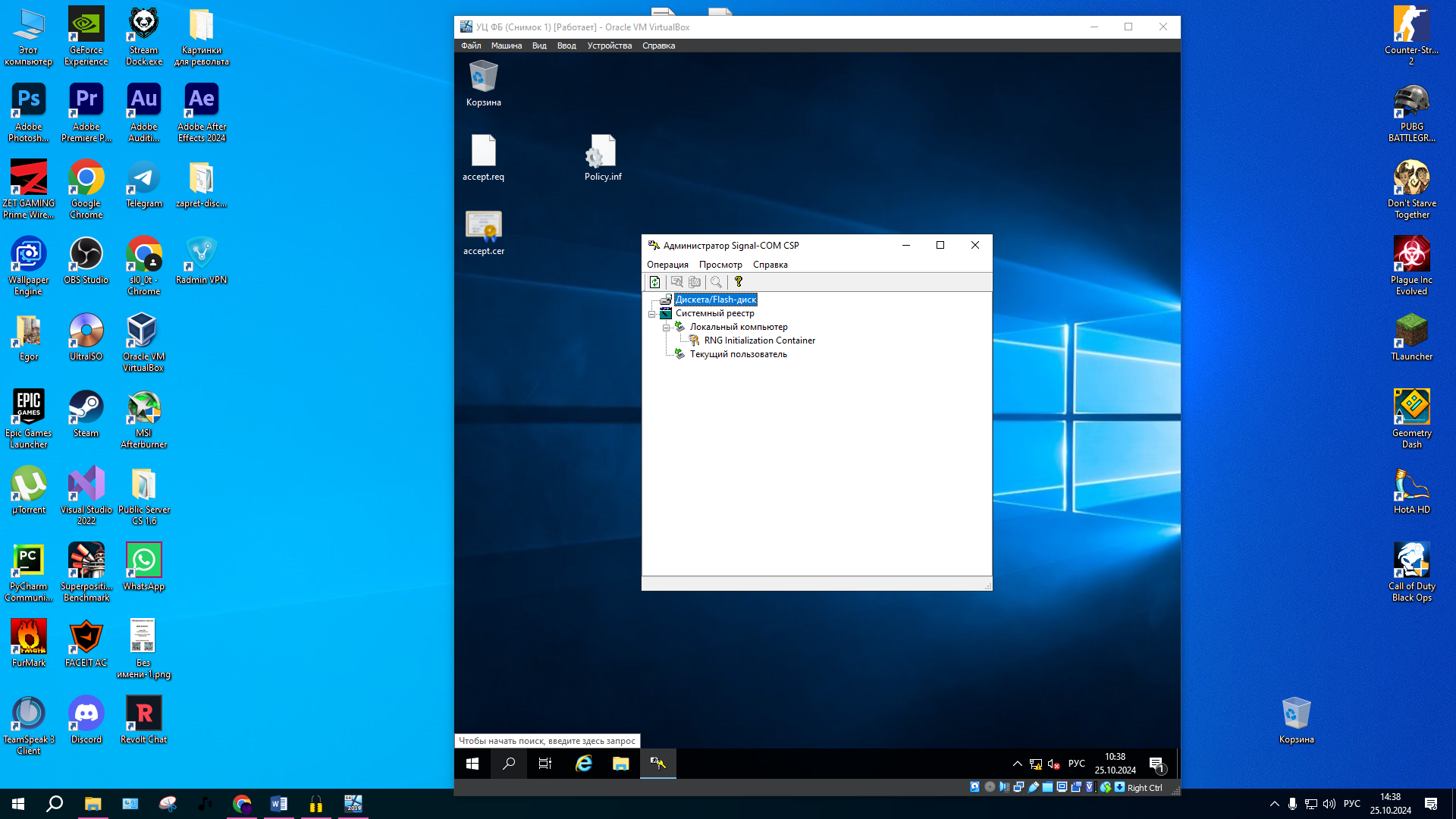

В меню пуск появились пункты, относящиеся к установленному криптопровайдеру. Было запущено приложение «Администратор», для ознакомления с базовым интерфейсом программы (рисунок 1.3).

Рисунок 1.3 – Окно администратора криптопровайдера «Signal-COM CSP»

В оснастке mmc было задано имя шаблона «Сигнал-КОМ» и открыт раздел «Шифрование» (рисунок 1.4).

Рисунок 1.4 – «Шифрование» свойств создаваемого шаблона сертификата

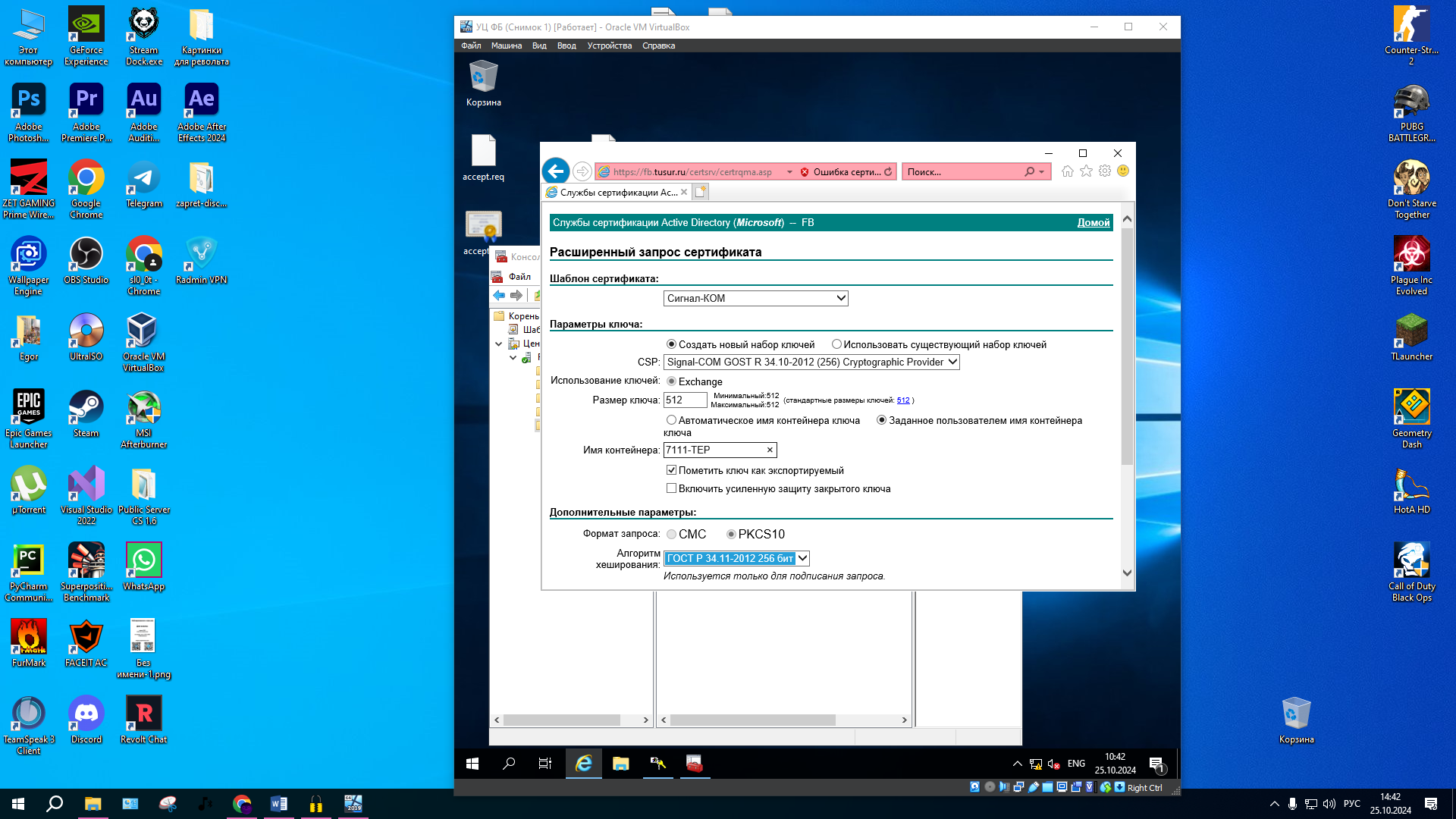

Была добавлена оснастка «Центр сертификации» и сделан доступным к выдаче новый шаблон сертификатов. Был выбран один из вариантов криптопровайдера и выдан сертификат. Для упрощения восприятия создаваемых ключевых контейнеров было использовано заданное пользователем имя (рисунок 1.5).

Рисунок 1.5 – Параметры ключа выдаваемого сертификата

После нажатия кнопки «Выдать» появилось окно для выбора носителя, на который будет помещен создаваемый контейнер, был выбран системный реестр (рисунок 1.6).

Рисунок 1.6 – Выбор ключевого носителя для создания контейнера

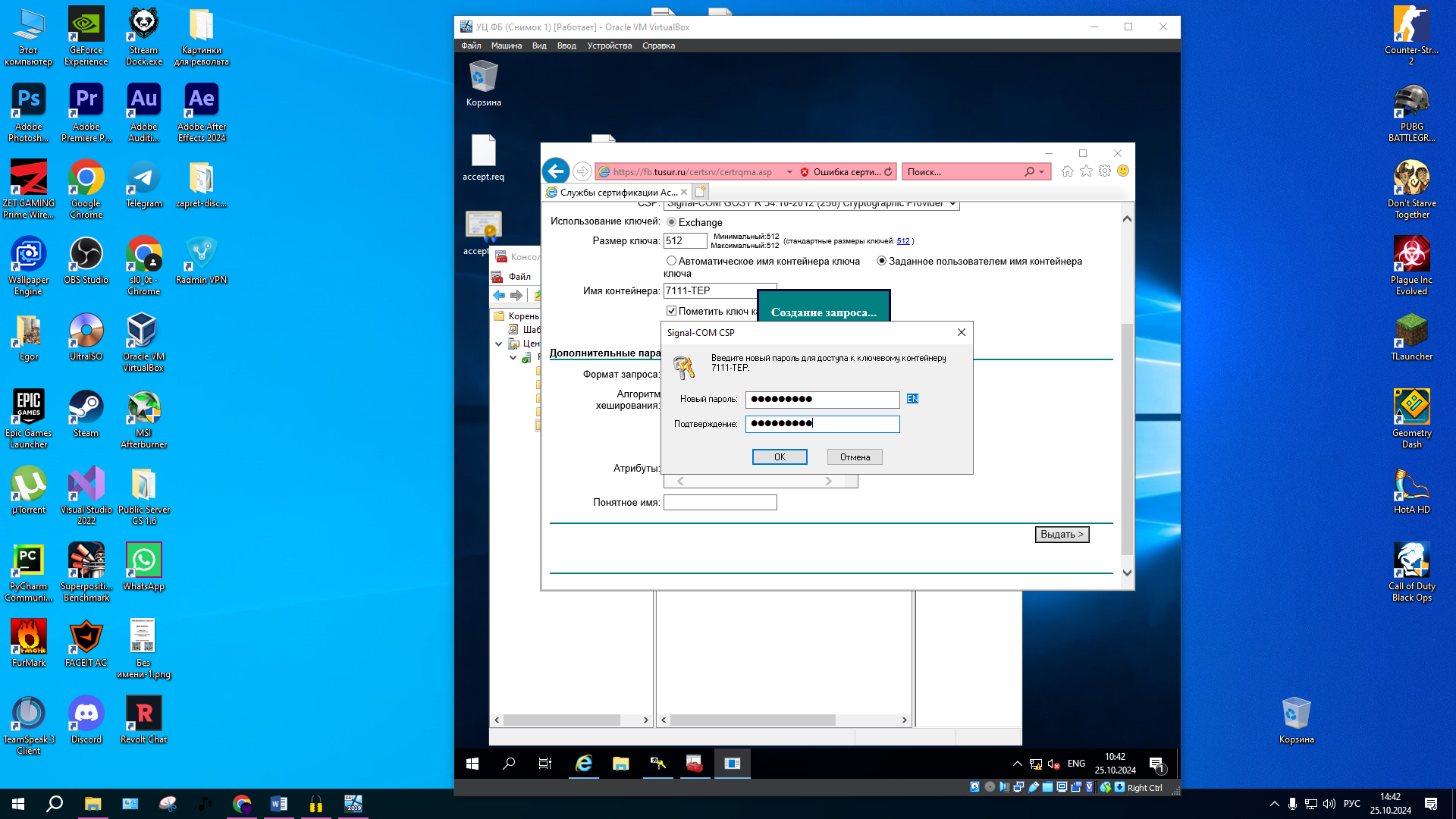

Для обеспечения безопасности информации в ключевом контейнере был использован пароль для доступа к нему (рисунки 1.7 - 1.8).

Рисунок 1.7 – Согласие с использованием пароля для защиты контейнера

Рисунок 1.8 – Ввод пароля для доступа к ключевому контейнеру

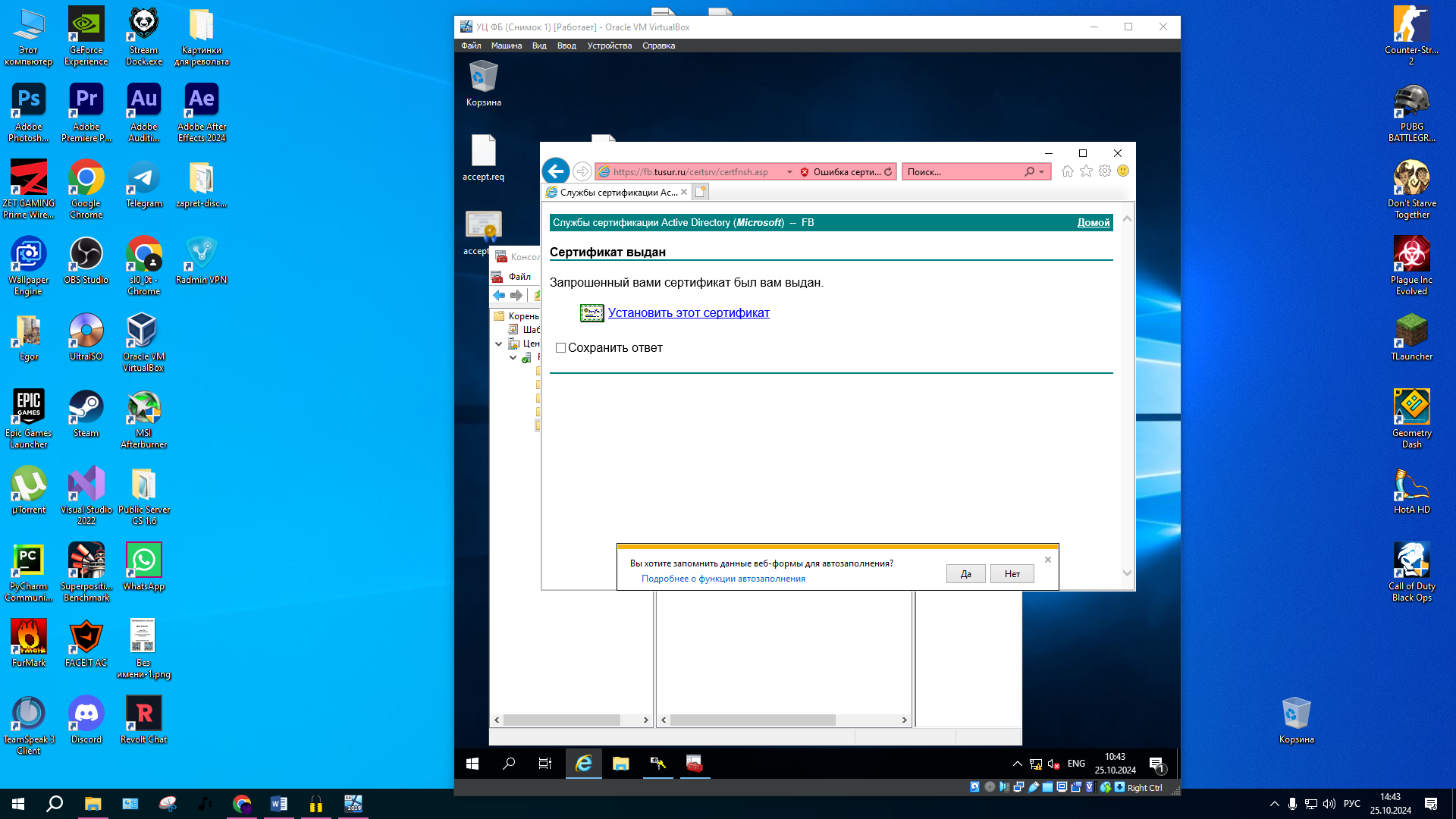

После система снова инициализировала датчик случайных чисел. Было отображено сообщение об успешной выдаче запрошенного сертификата (рисунок 1.9).

Рисунок 1.9 – Выдача сертификата

Вернемся к окну администратора криптопровайдера (рисунок 1.10).

Рисунок 1.10 – Наличие ключевого контейнера в системном реестре

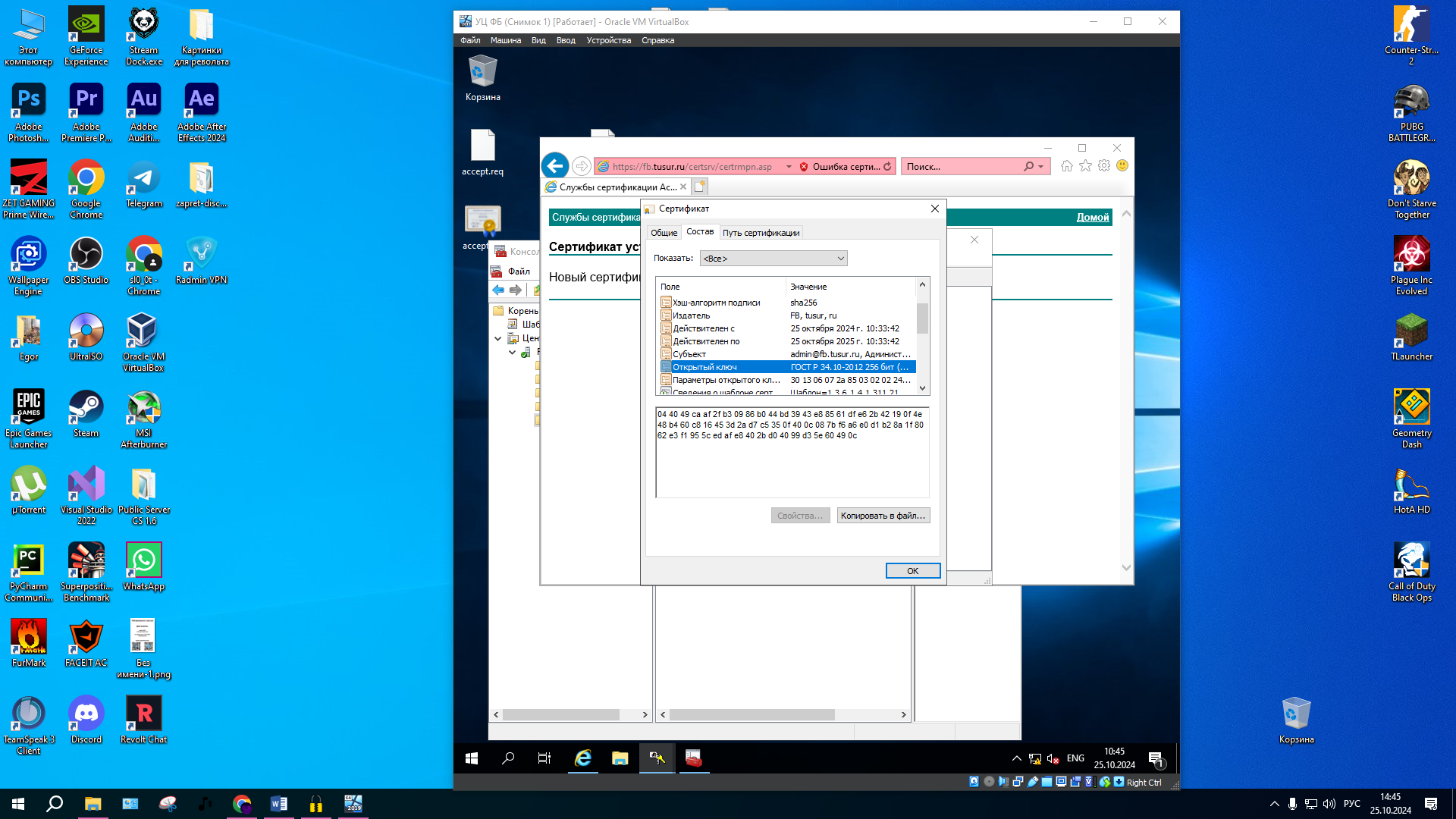

Был выделен ключевой контейнер в окне администратора и вызвана команда «Сертификат», а для нее выбран вариант «Просмотр». Далее был указан пароль для доступа к контейнеру (рисунок 1.11). В свойствах выданного шаблона были просмотрены сведения об открытом ключе (рисунок 1.12).

Рисунок 1.11 – Запрос пароля для доступа к ключевому контейнеру

Рисунок 1.12 – Сведения об открытом ключе выданного сертификата

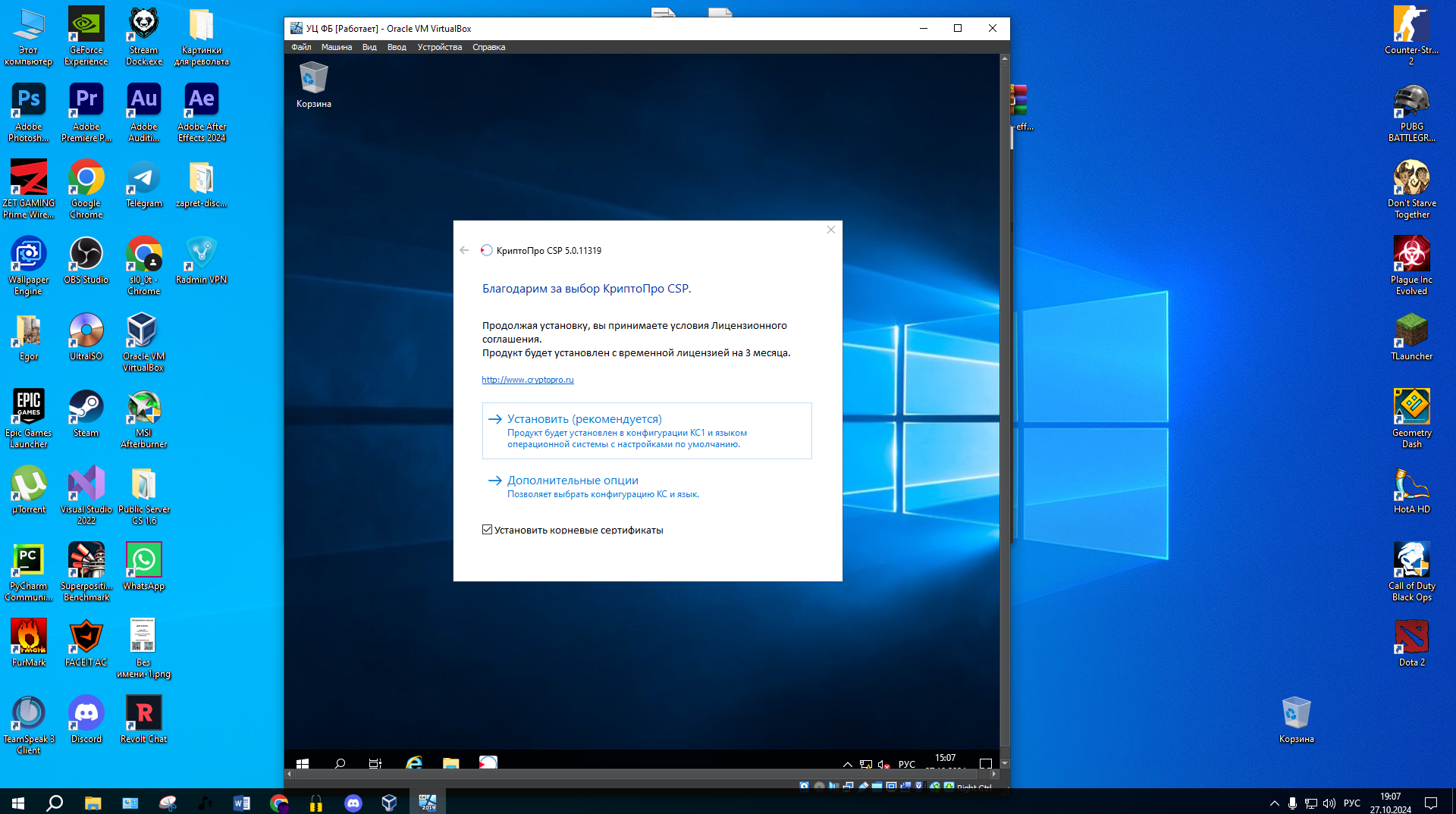

Далее был запущен мастер установки криптопровайдера. Выбрана установка по умолчанию (рисунок 1.13).

Рисунок 1.13 – Запуск установки криптопровайдера

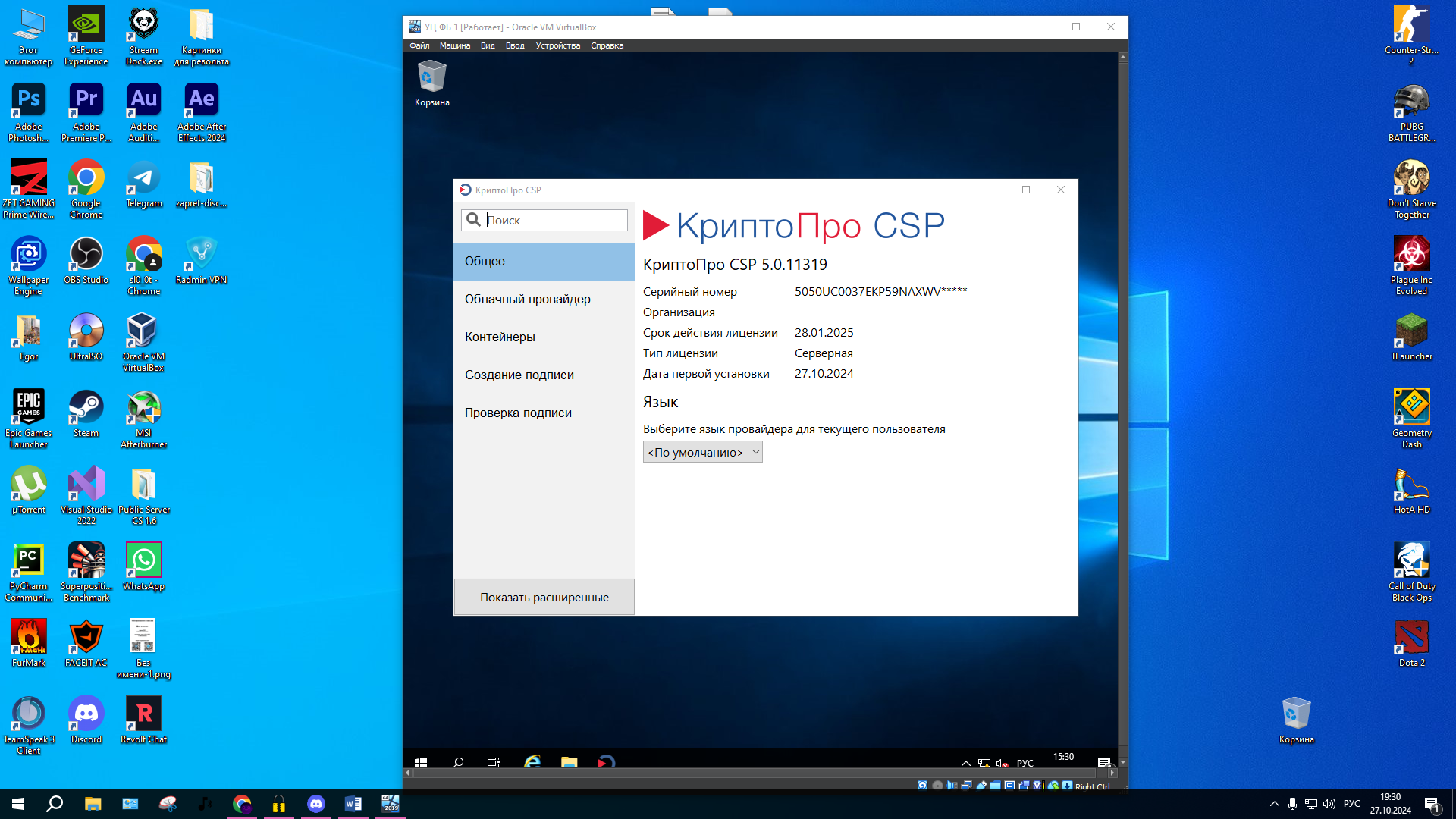

В меню пуск появились пункты, относящиеся к установленному криптопровайдеру (рисунок 1.14). Запустите утилиту «Инструменты КриптоПро» (рисунок 1.15).

Рисунок 1.14 – Папка криптопровайдера в меню «Пуск»

Рисунок 1.15 – Инструменты КриптоПро

По аналогии с предыдущим криптопровайдером, был создан новый шаблон для КриптоПро. Единственным отличием от свойств предыдущего шаблона была возможность выбирать любого поставщика шифрования, доступного на компьютере пользователя. Далее перейдя на страницу центра сертификации и, был запрошен новый сертификат по созданному шаблону (рисунок 1.16).

Рисунок 1.16 – Запрос сертификата по шаблону с КриптоПро

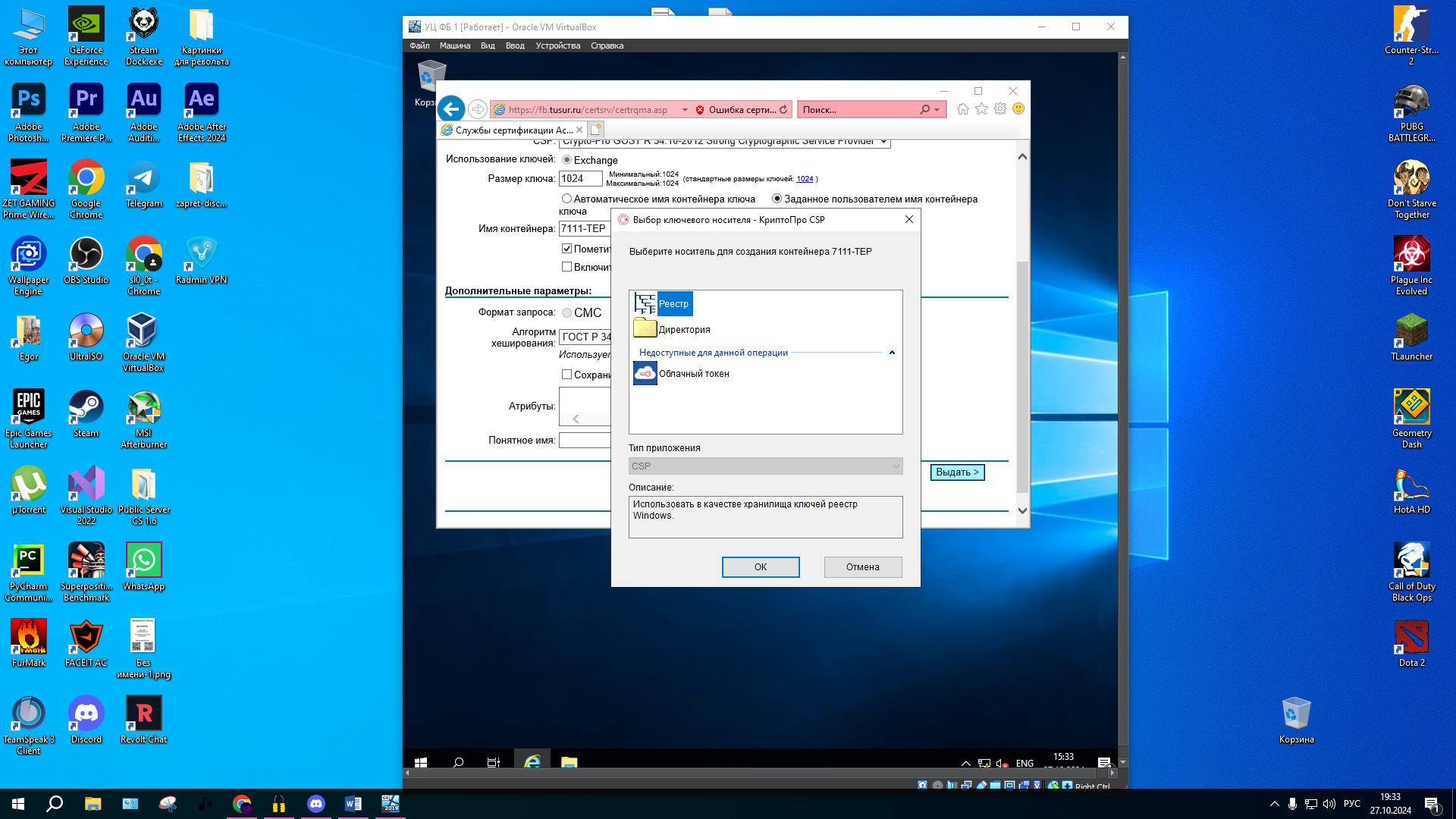

Система запросила выбор ключевого носителя для создаваемого контейнера (рисунки 1.17 – 1.18).

Рисунок 1.17 – Выбор носителя для ключевого контейнера

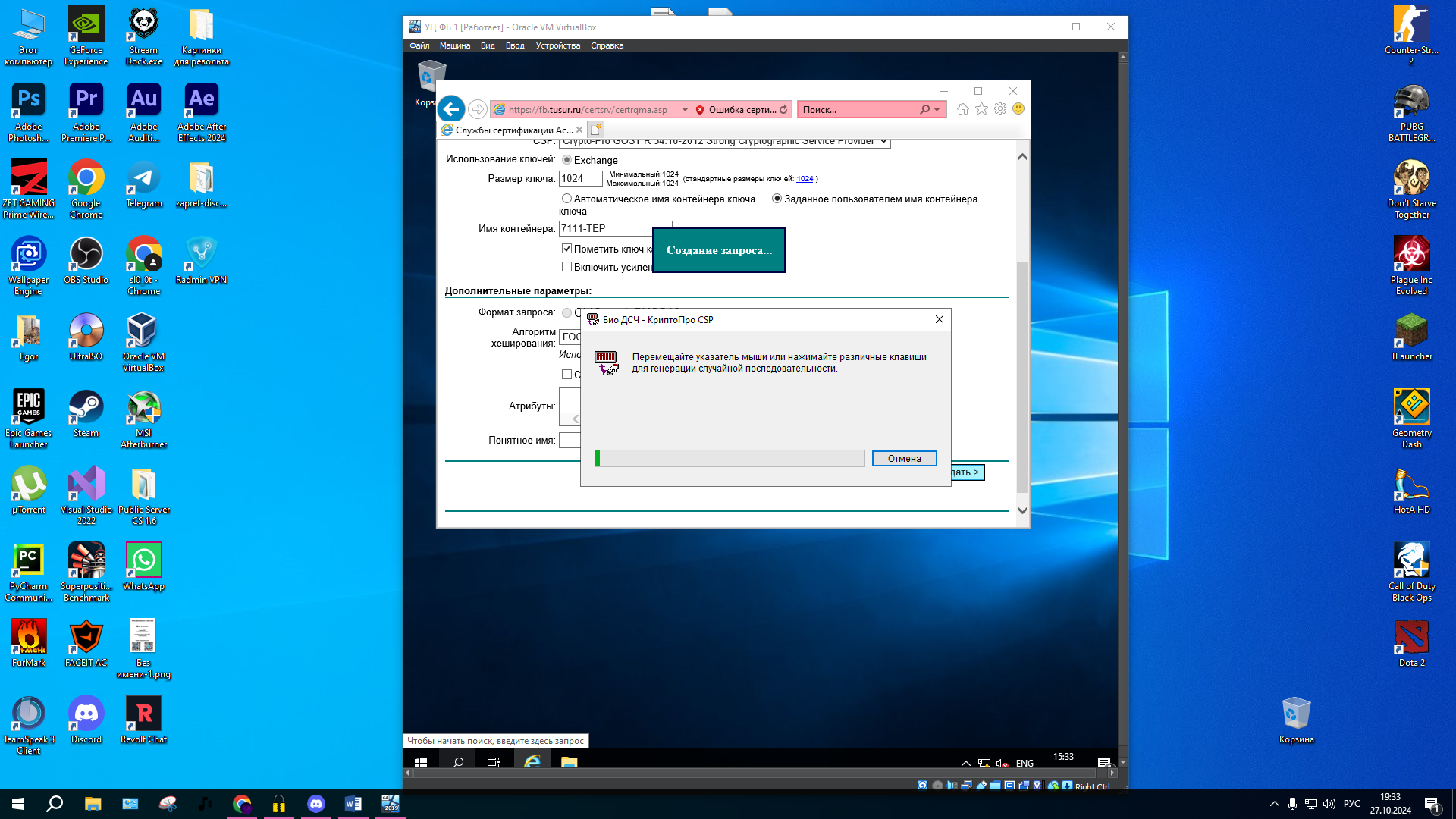

Рисунок 1.18 – Генерация случайной последовательности

Следующим шагом система попросила задать пароль для доступа к ключевому контейнеру (рисунок 1.19). После было выведено сообщение об успешности выполненной операции.

Рисунок 1.19 – Создание пароля для доступа к ключевому контейнеру

Полученный сертификат был просмотрен и проверен (рисунок 1.20).

Рисунок 1.20 – Сведения об открытом ключе выданного сертификата

Во вкладке «Контейнеры» можно увидеть созданный нами ключевой контейнер (рисунок 1.21).

Рисунок 1.21 – Ключевой контейнер в приложении

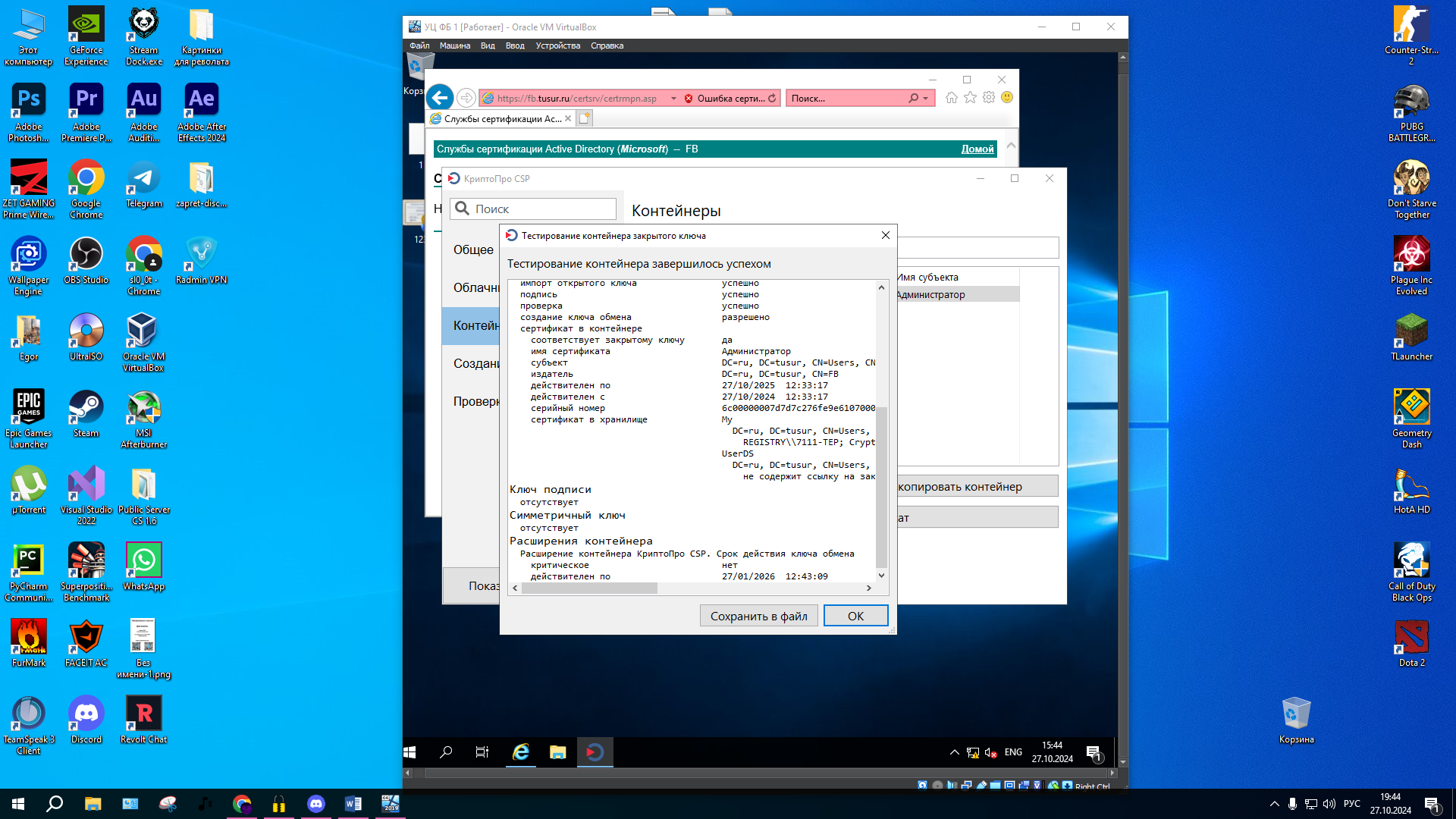

Был выделен созданный контейнер и нажата кнопка «Протестировать контейнер». После ввода правильного пароля от контейнера отобразилось окно с результатом тестирования (рисунок 1.22).

Рисунок 1.22 – Фрагмент результата тестирования ключевого контейнера

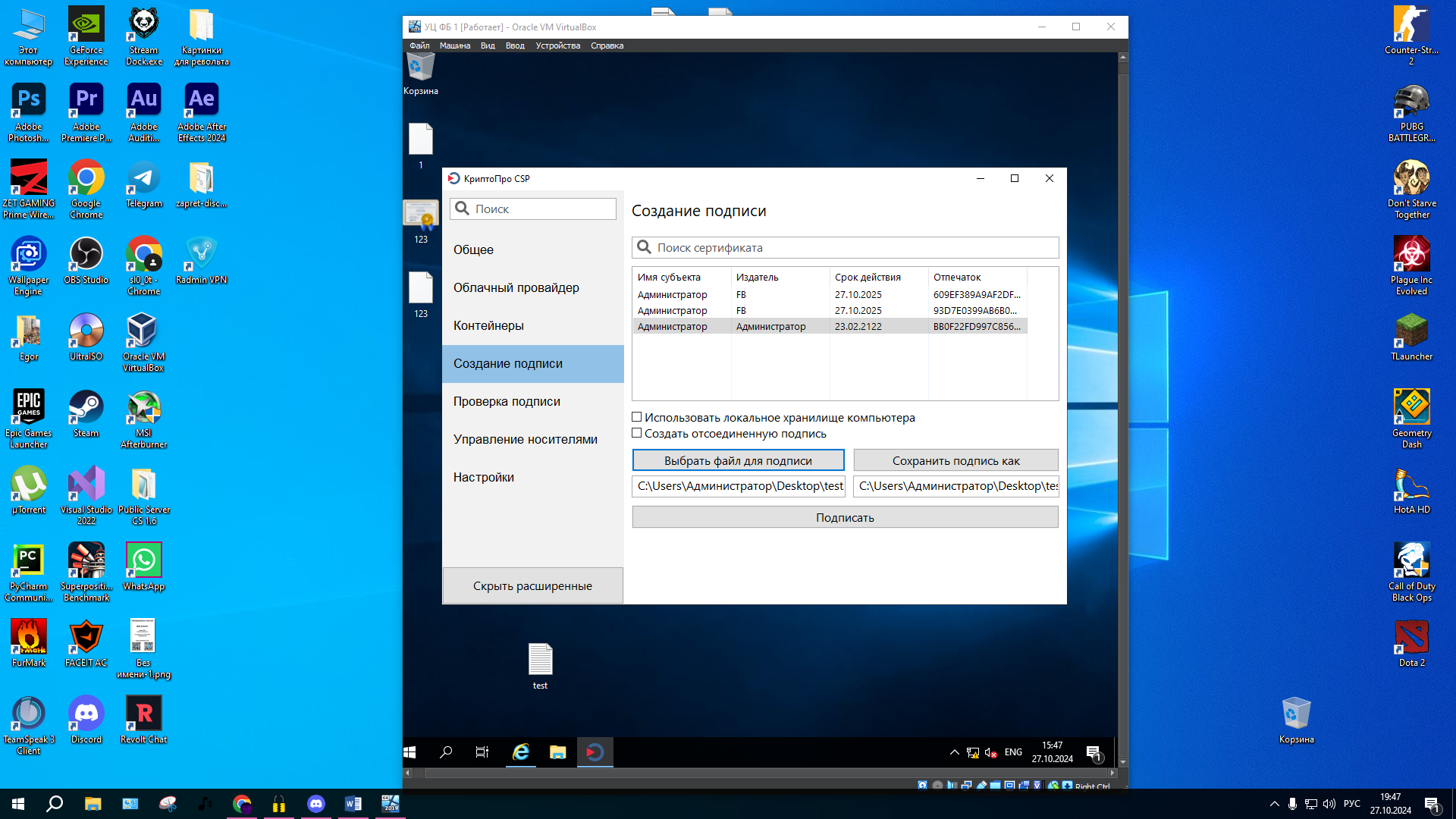

В разделе «Создание подписи» был создан текстовый документ произвольного содержания и выбран для подписи в данном окне (рисунок 1.23).

Рисунок 1.23 – «Создание подписи»

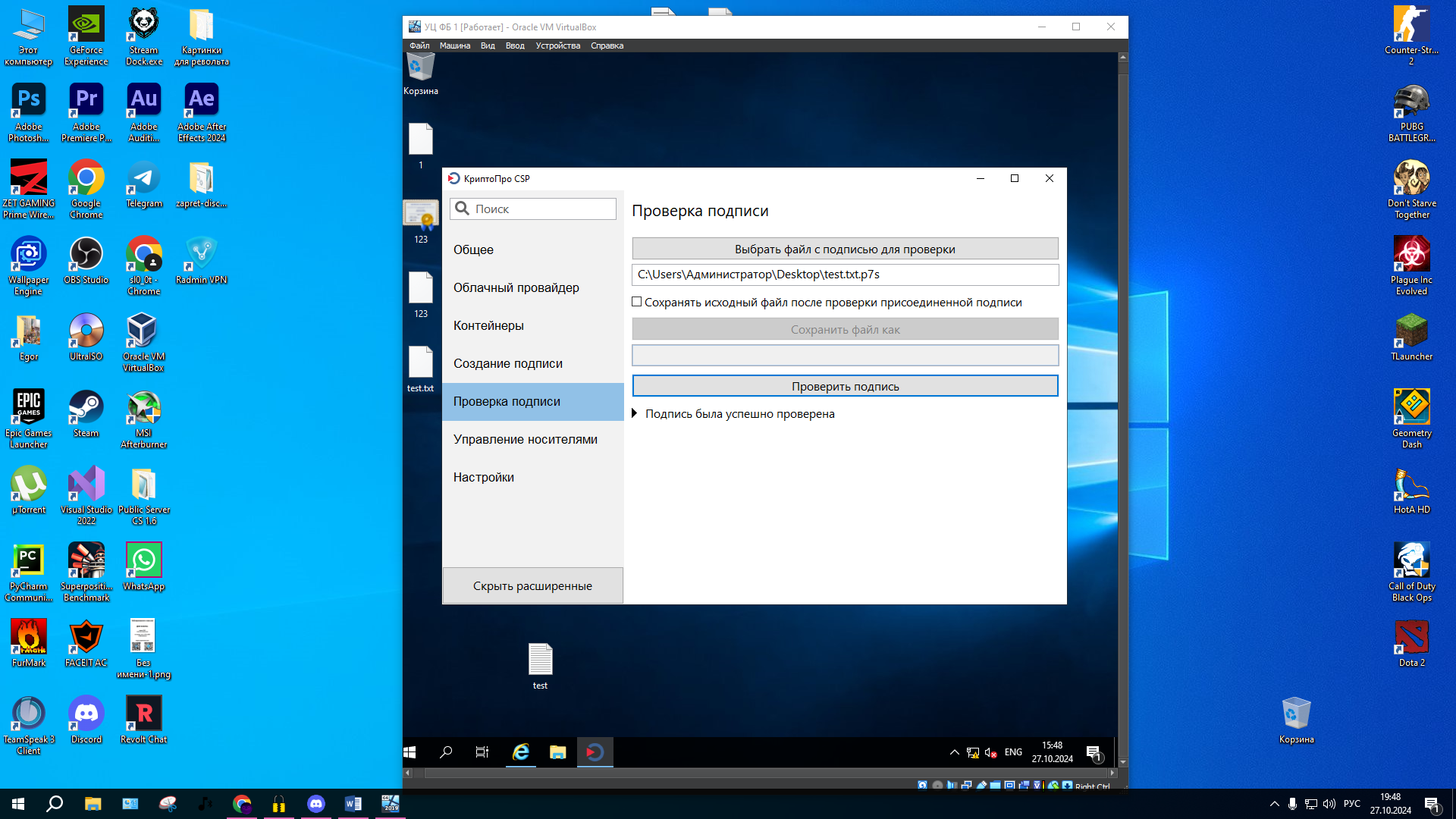

Проверить подпись можно в соседнем разделе (рисунок 1.24).

Рисунок 1.24 – Проверка подписи на выбранном файле

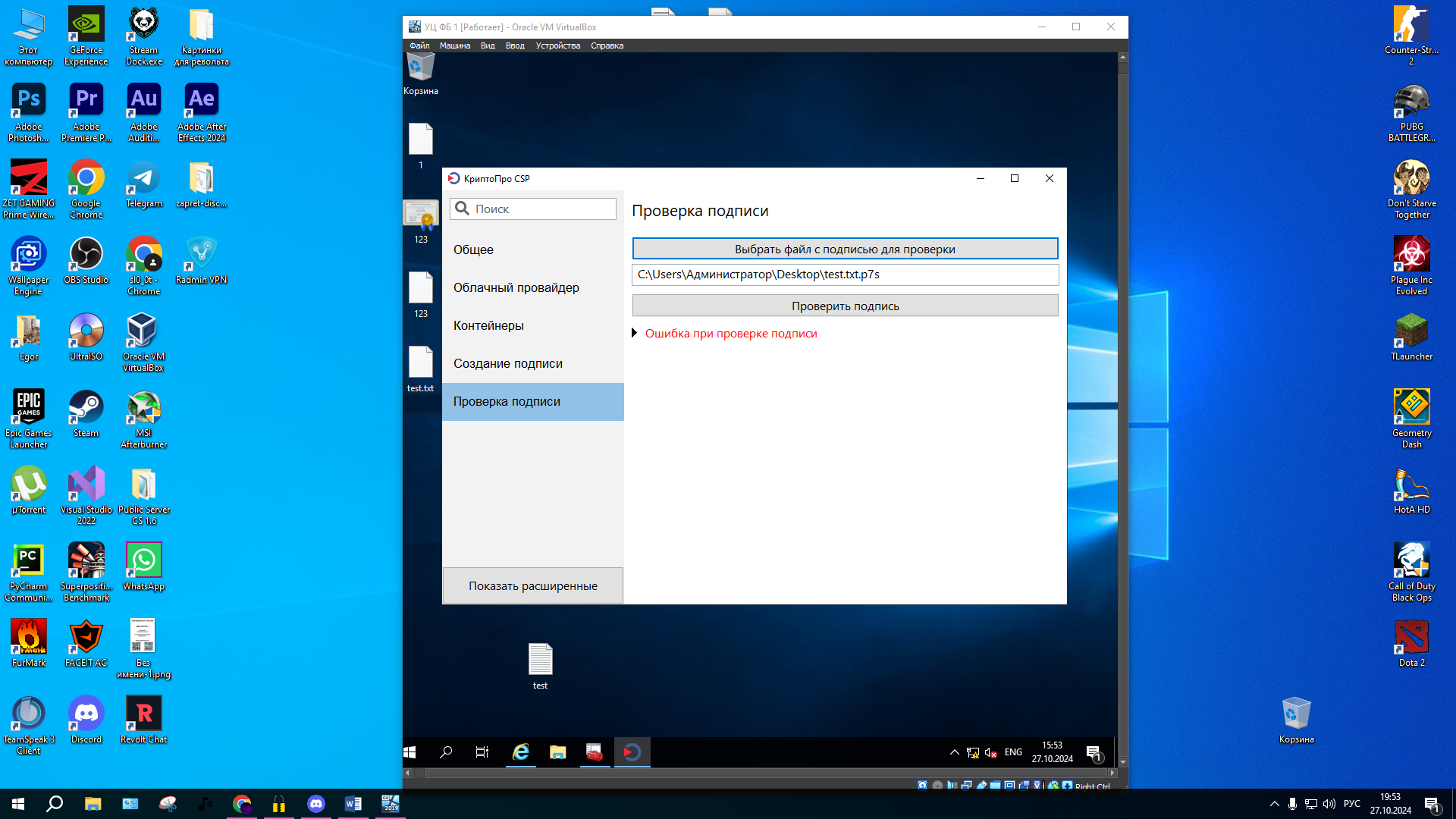

Данный сертификат был отозван и произведена проверка подписи на документе снова (рисунок 1.25).

Рисунок 1.25 – Сообщение об ошибке проверки подписи

Заключение

В ходе практической работы были получены практические навыки по установке, настройке и применению криптопровайдеров в различных программах.

Отчет составлен согласно ОС ТУСУР 2021.