Лаба 7

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ИЕРАРХИЧЕСКАЯ МОДЕЛЬ ДОВЕРИЯ УДОСТОВРЯЮЩИХ ЦЕНТРОВ

Отчет по лабораторной работе №7

по дисциплине «Прикладная криптография»

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ А.Ю. Якимук

__.__.2024

Томск 2024

ВВЕДЕНИЕ

Целью лабораторной работы является ознакомление с одной из базовых моделей доверия, применяемой при построении архитектуры инфраструктуры открытых ключей. В данной работе будет изучена работа удостоверяющих центров при иерархической модели доверия, рассмотрены особенности работы на каждом из уровней, работа операторов на каждом из уровней сертификации.

1 ХОД РАБОТЫ

Для выполнения лабораторной работы была запущена копия первой виртуальной машины и выполнена команда (представленная ниже), чтобы изменился SID виртуальной машины.

sysprep /oobe /genetalize

В данной команде заданы следующие ключевые параметры:

/generalize – режим подготовки системы к созданию образа с удалением всех идентификаторов, журналов и точек восстановления;

/oobe – перезагружает компьютер в режиме экрана приветствия, позволяя администратору создавать новые учетные записи, переименовывать ПК и так далее.

Далее виртуальная машина закрылась, а при открытии потребовалось заново выбрать настройки региона и задать пароль администратора (рисунок 1.1).

Рисунок 1.1 – Выбор региона

Далее были внесены изменения в параметры сетевых адаптеров обоих виртуальных машины (рисунок 1.2). После была создана новая учетная запись для управления подчиненным УЦ (рисунок 1.3).

Рисунок 1.2 - Настройка IP-адресов адаптеров виртуальных машин

Рисунок 1.3 – Создание новой учетной записи

Далее необходимо было приступить к присоединению второй виртуальной машины к домену. В результате система выдаст сообщение об успешном подключении к домену данной виртуальной машины (рисунок 1.4).

Рисунок 1.4 - Уведомление об успешного включении виртуальной машины в домен

Созданный пользователь был добавлен в несколько групп (рисунок 1.5). На рисунке 1.6 представлено успешное завершение установки компонента. Далее нужно повысить роль этого сервера до уровня контроллера домена.

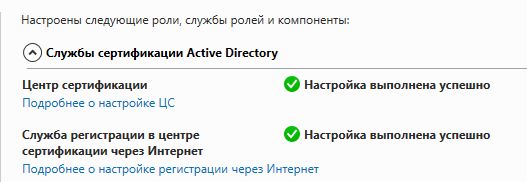

Также нужно было установить и настроить роль «Службы сертификатов Active Directory» с компонентами «Центр сертификации» и «Служба регистрации в центре сертификации через Интернет». Успешная настройка представлена на рисунке 1.7. После установить «Веб-службу регистрации сертификатов».

Рисунок 1.5 – Добавление в группы пользователя

Рисунок 1.6 – Успешная установка

Рисунок 1.7 – Успешная настройка роли

После был выполнен вход на свой ЦС (рисунок 1.8), а также на корневой (рисунок 1.9).

Рисунок 1.8 - Подчиненный центр сертификации

Рисунок 1.9 - Корневой центр сертификации

Перейдем к виртуальной машине с корневым центром сертификации (УЦ ФБ). На данном этапе необходимо проверить, что подчиненному сертификату был выдан соответствующий сертификат (рисунок 1.10).

Рисунок 1.10 - Свойства сертификата подчиненного ЦС

Далее было необходимо запустить 3 виртуальную машину и установить на нее КриптоАРМ (рисунок1.11).

Рисунок 1.11 – Успешная установка

На рисунке 1.12 были изменены свойства TCP/IPv4.

Рисунок 1.12 - Изменение параметров сетевого адаптера третьего уровня иерархии

Далее было выполнено подключение третьей виртуальной машины к домену (рисунок 1.13). Выполнен вход на подчиненный ЦС и был запрошен стандартный сертификат пользователя (рисунки 1.14-1.15).

Рисунок 1.13 – Успешное подключение к домену

Рисунок 1.14 - Подчиненный центр сертификации

Рисунок 1.15 – Установленный сертификат

Далее было необходимо подписать файл с помощью программы КриптоАРМ, на рабочем столе для этого был создан файл. После подписания появился файл электронной подписи (рисунок 1.16).

Рисунок 1.16 - Уведомление об успешном проставлении электронной подписи

Далее необходимо просмотреть содержание трех вкладок (рисунок 1.17-1.19).

Рисунок 1.17 - Открытие полученного файла электронной подписи

Рисунок 1.18 - Просмотр данных сертификата подписи

Рисунок 1.19 - Проверка статуса сертификата

Далее сертификат был отозван (рисунок 1.20). Эта информация была опубликована. Проверка статуса сертификата представлена на рисунке 1.21.

Рисунок 1.20 - Отозванный сертификат

Рисунок 1.21 - Статус электронной подписи после отзыва сертификата

Далее была на корневом УЦ была нажата кнопка «Отмена отзыва сертификата». Проверка статуса сертификата представлена на рисунке 1.22.

Рисунок 1.22 - Статус электронной подписи после отмены отзыва сертификата

Заключение

В ходе лабораторной работы было осуществлено знакомство с одной из базовых моделей доверия, применяемой при построении архитектуры инфраструктуры открытых ключей. В данной работе была изучена работа удостоверяющих центров при иерархической модели доверия, рассмотрены особенности работы на каждом из уровней, работа операторов на каждом из уровней сертификации.

Отчет составлен согласно ОС ТУСУР 2021.