Лаба 5

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ИЗУЧЕНИЕ ФУНКЦИЙ УДОСТОВЕРЯЮЩЕГО ЦЕНТРА

Отчет по лабораторной работе №5

по дисциплине «Прикладная криптография»

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ А.Ю. Якимук

__.__.2024

Томск 2024

Введение

Целью лабораторной работы является ознакомление базовыми функциями удостоверяющего центра: особенностями работы с оснастками, выдачей сертификатов и шаблонов сертификатов.

1 ХОД РАБОТЫ

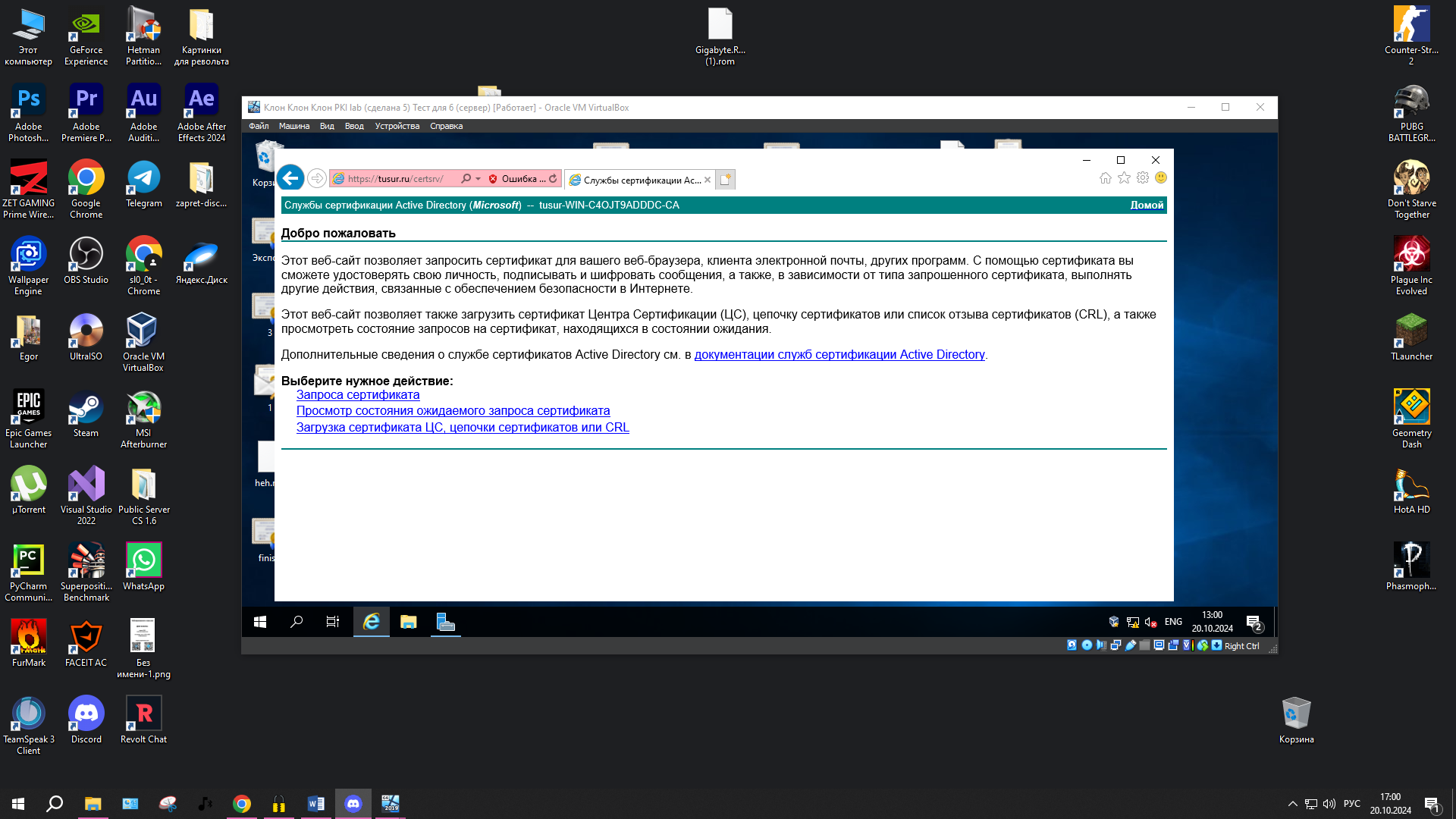

Данная лабораторная работа заключается в изучении особенностей выдачи сертификатов с помощью готовой веб-оболочки Центра сертификации. Ниже представлена главная веб-страница ЦС (рисунок 1.1).

Рисунок 1.1 – Главное окно центра сертификации

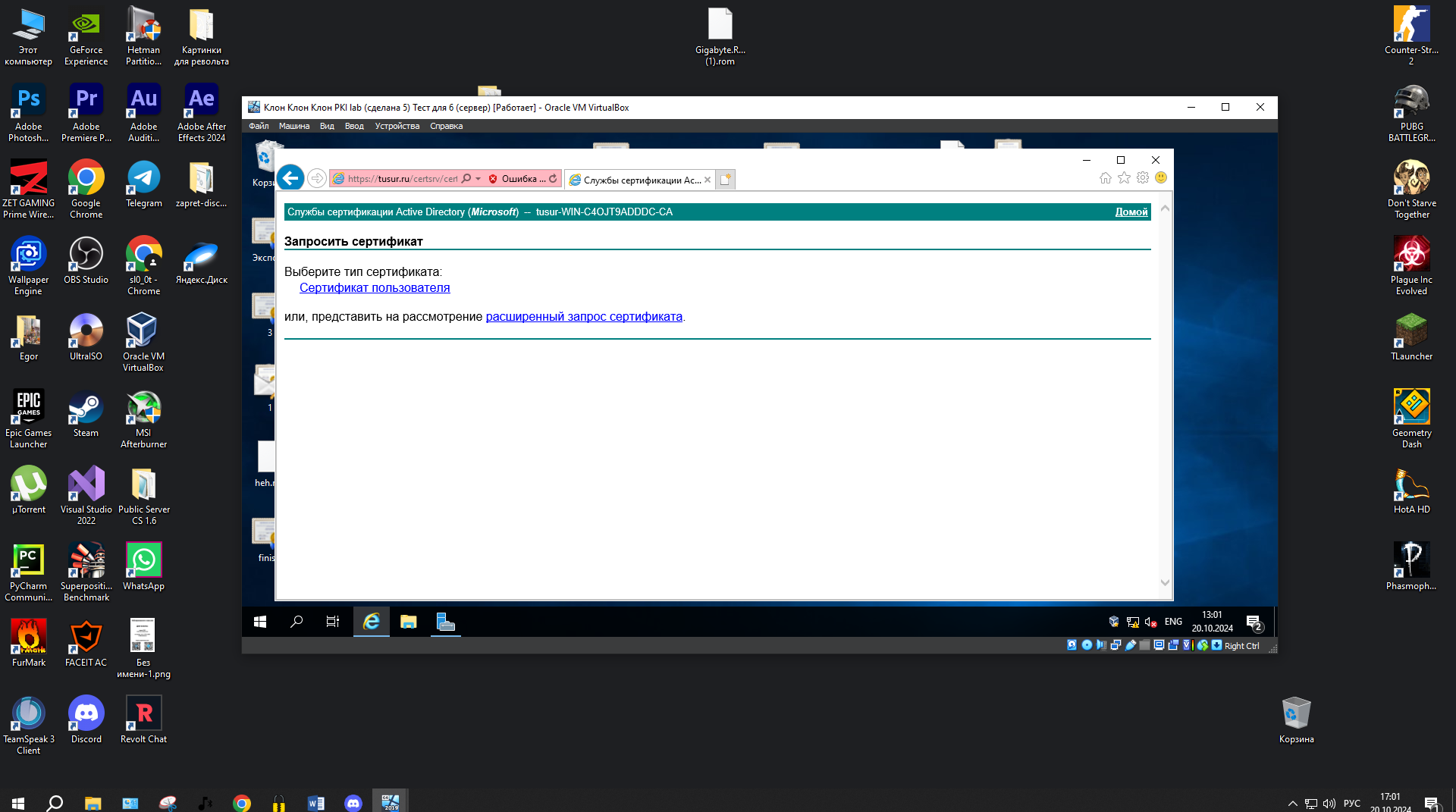

Для того чтобы выдать сертификат данного ЦС необходимо нажать на «Запрос сертификата». На следующей странице можно выбрать уже готовый сертификат пользователя, либо воспользоваться расширенными настройками запроса сертификата. Выберем расширенный запрос сертификата. На следующей странице необходимо выбрать тип генерирования сертификата: либо полностью с первого шага создать сертификат, либо по имеющемуся запросу сертификата создать сертификат. Выберем «Создать и выдать запрос к этому ЦС» (рисунок 1.2).

Рисунок 1.2 – Расширенный запрос сертификата

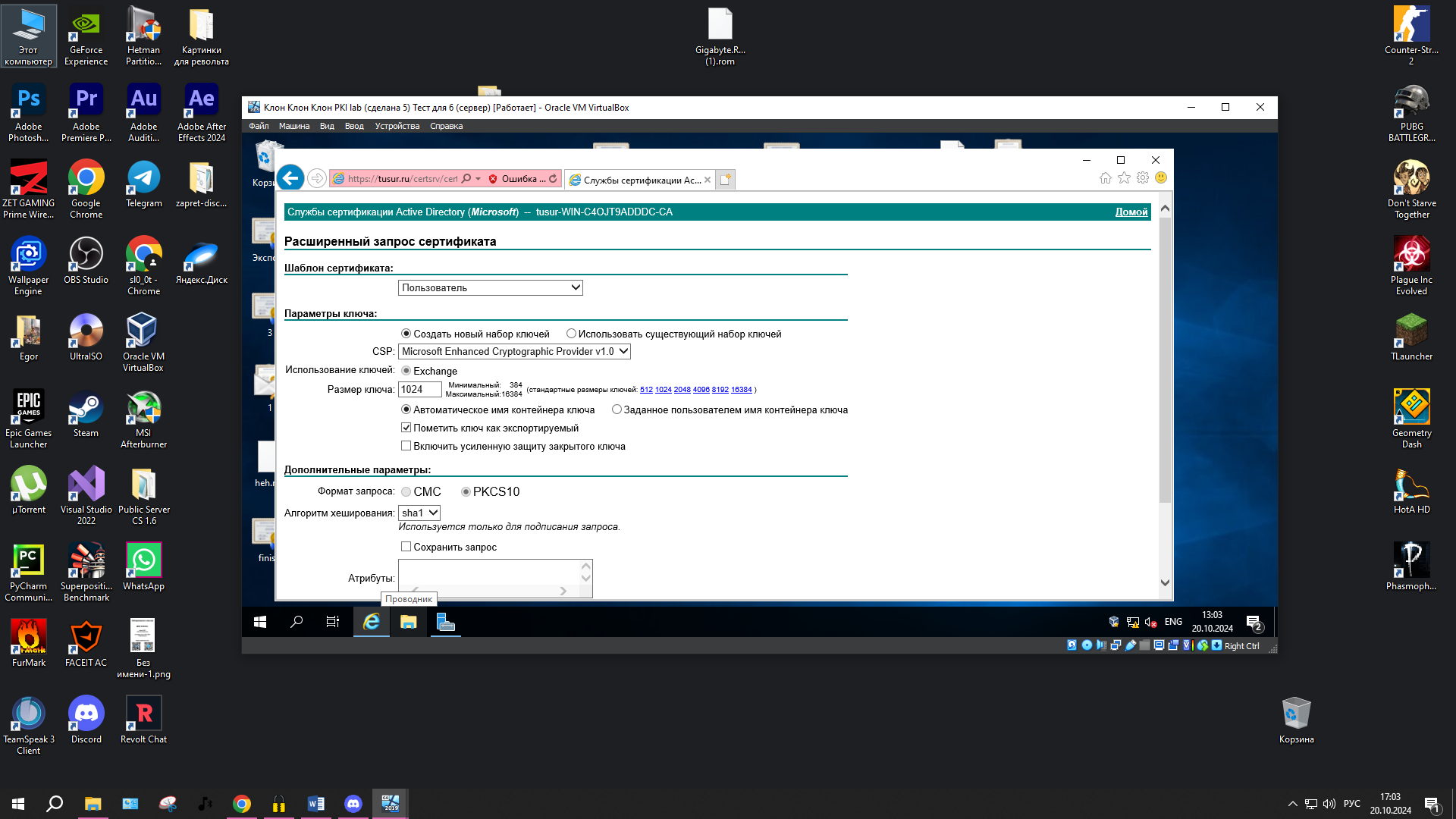

На следующей странице появится множество полей, которые необходимо заполнить. Тем самым пополняется информация о запрашиваемом сертификате: его назначение, кем он выдан и т.п (рисунок 1.3).

Рисунок 1.3 – Окно запроса сертификата

Первый пункт – «Шаблон сертификата. При создании сертификата можно выбрать его готовый шаблон. В Active Directory доступно всего шесть шаблонов сертификатов. Выберем шаблон сертификата – «Пользователь». Переходим к следующему параметру – «Параметры ключа». Для начала необходимо выбрать: создать новый набор ключей или использовать существующие. Выберем «Создать новый набор ключей».

В пункте (CSP - Cryptography Service Provider - криптопровайдер) по умолчанию выбран «Microsoft RSA SChannel Cryptographic Provider». Поставщик службы шифрования (CSP) отвечает за создание, уничтожение и использование ключей в различных криптографических операциях.

Далее идет пункт, касающийся размера ключа. Для улучшения безопасности можно выбрать больший размер, но вместе с тем в геометрической прогрессии будет расти и время генерации ключа. Рекомендуется выбрать значение 2048.

Следующими идут 2 параметра: «Пометить ключ как экспортируемый» и «Включить усиленную защиту закрытого ключа». Если ключи помечены как экспортируемые, открытый и закрытый ключи можно сохранить в файле PKCS 12. Это может быть полезно при смене компьютера и перенесении пары ключей или при удалении пары ключей и сохранении ее в безопасном месте. Второй параметр означает следующее: если усиленная защита закрытого ключа включена, пароль будет запрашиваться при каждом использовании закрытого ключа.

Теперь переходим к параметру «Формат запроса». При работе с данным ЦС можно воспользоваться двумя типами форматов запросов: CMC и PKCS10. Запрос на новый сертификат создается в формате PKCS10.

Настройка параметра «Алгоритмы хэширования» влияет только на подписание запроса. Хороший алгоритм хэширования не позволяет создать два независимых набора входных данных, имеющих одинаковые хэш-коды. Примерами алгоритмов хеширования являются MD2, MD4, MD5 и SHA-1.

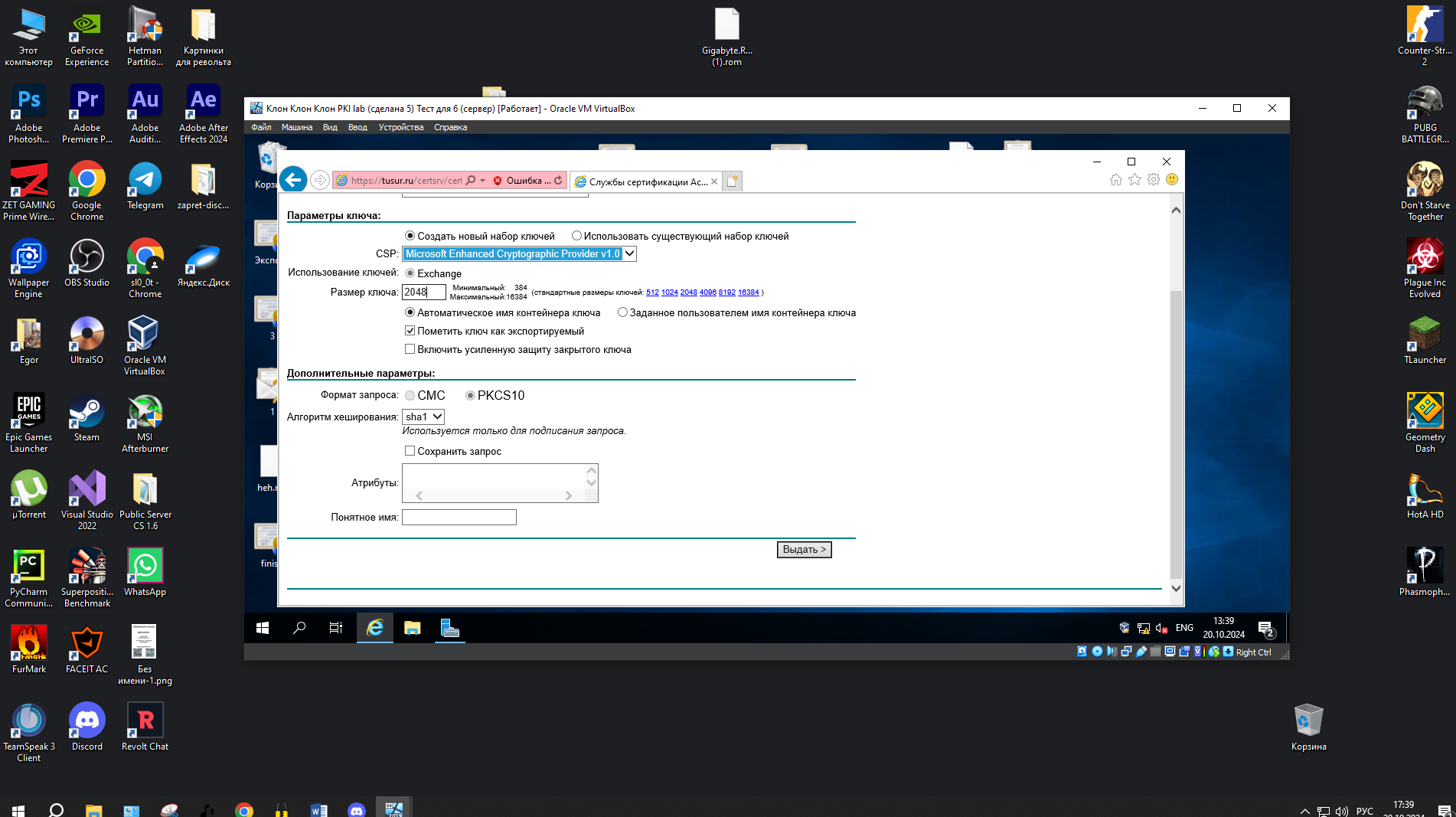

Конечные настройки представлены на рисунке 1.4.

Рисунок 1.4 – Настройки запроса сертификата

Если требуется отправить запрос позже, можно также выбрать пункт «Сохранить запрос». Данный запрос сохранится на вашем жестком диске в виде текстового файла. После создания запроса, нажмите кнопку «Выдать».

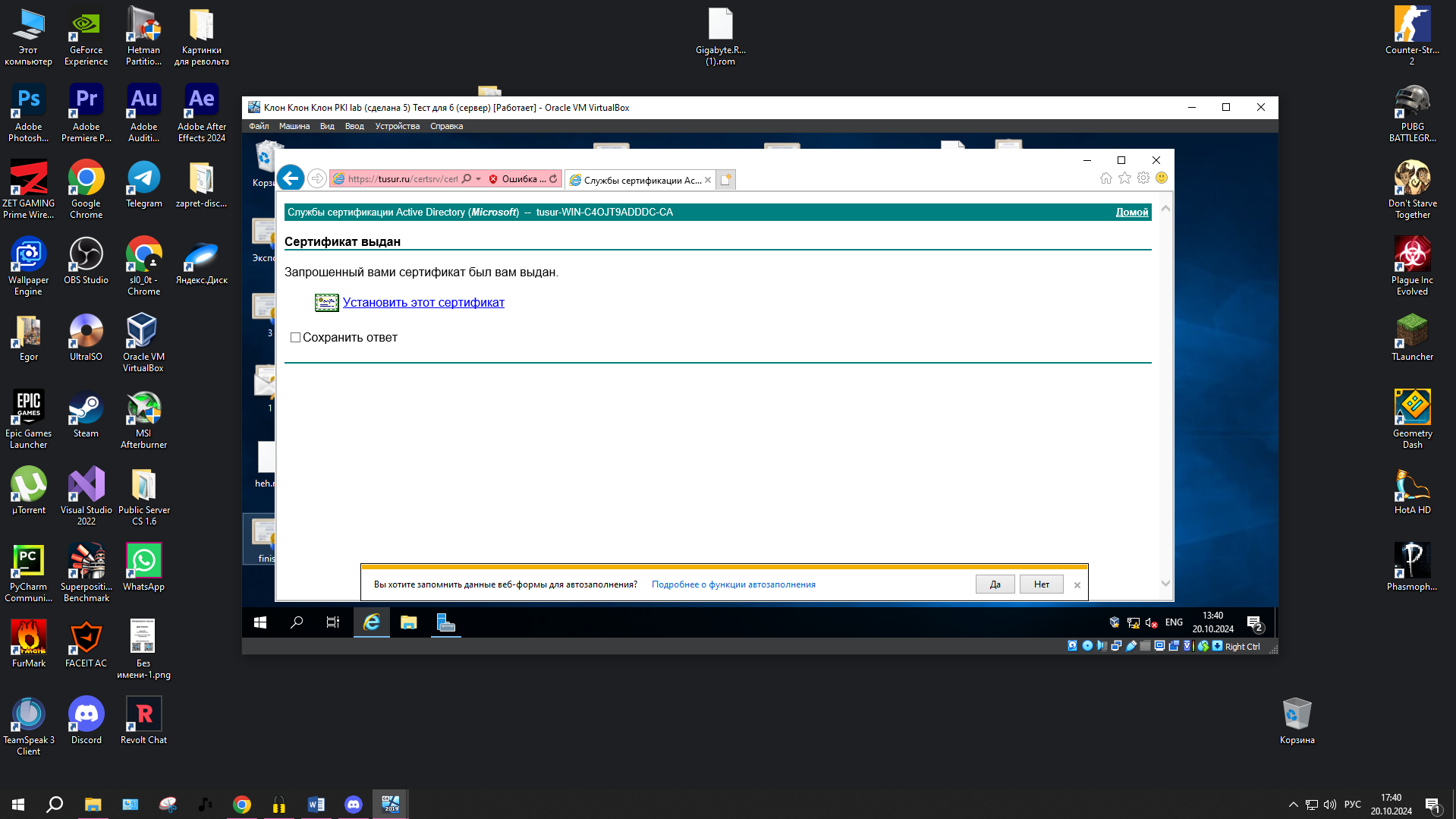

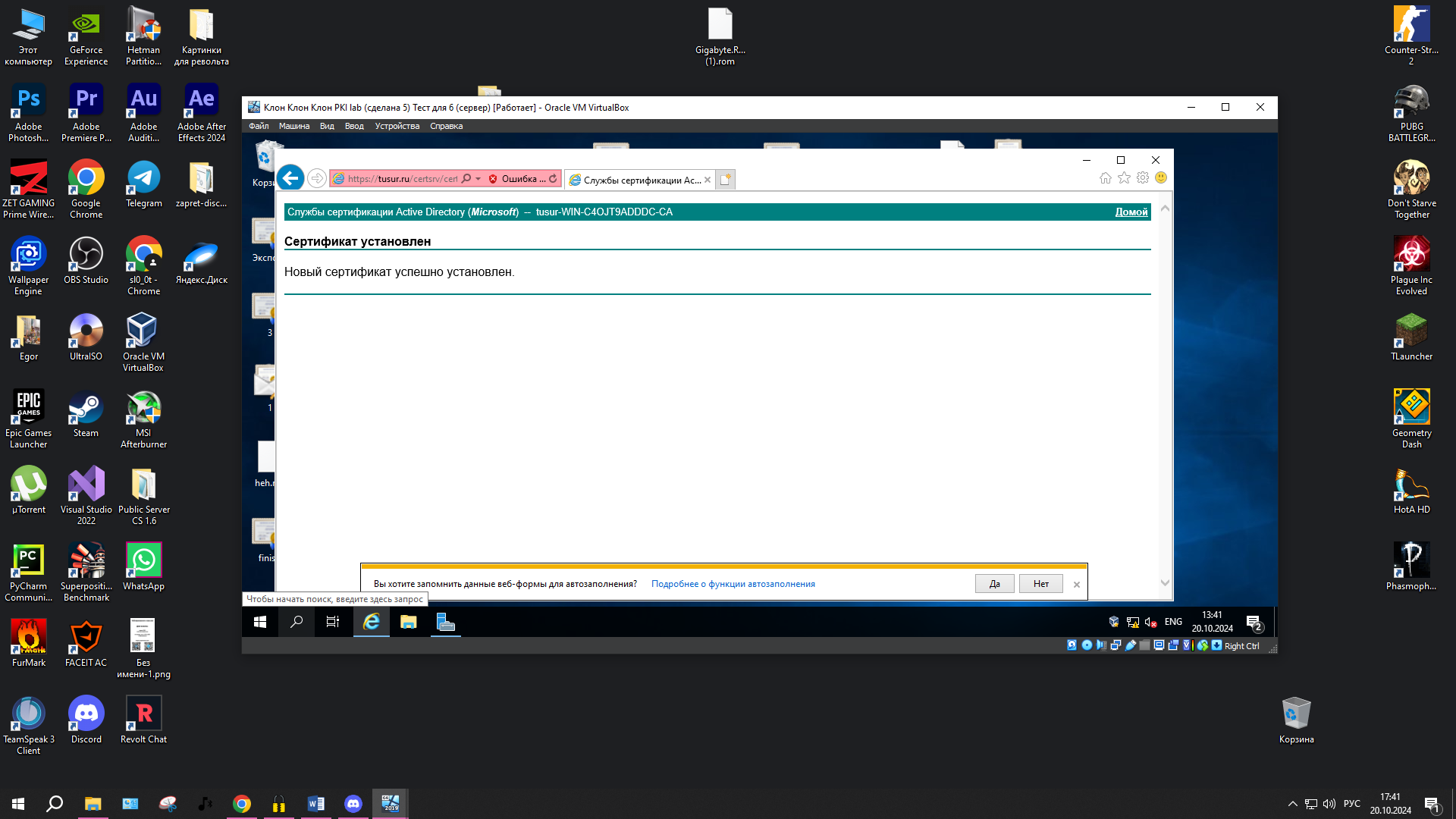

Появится окно выдачи сертификата (рисунок 1.5). Нажмем «Установить этот сертификат». После скачивания сертификата появится уведомление об этом (рисунок 1.6).

Рисунок 1.5 – Окно выдачи сертификата (1)

Рисунок 1.6 – Окно выдачи сертификата (2)

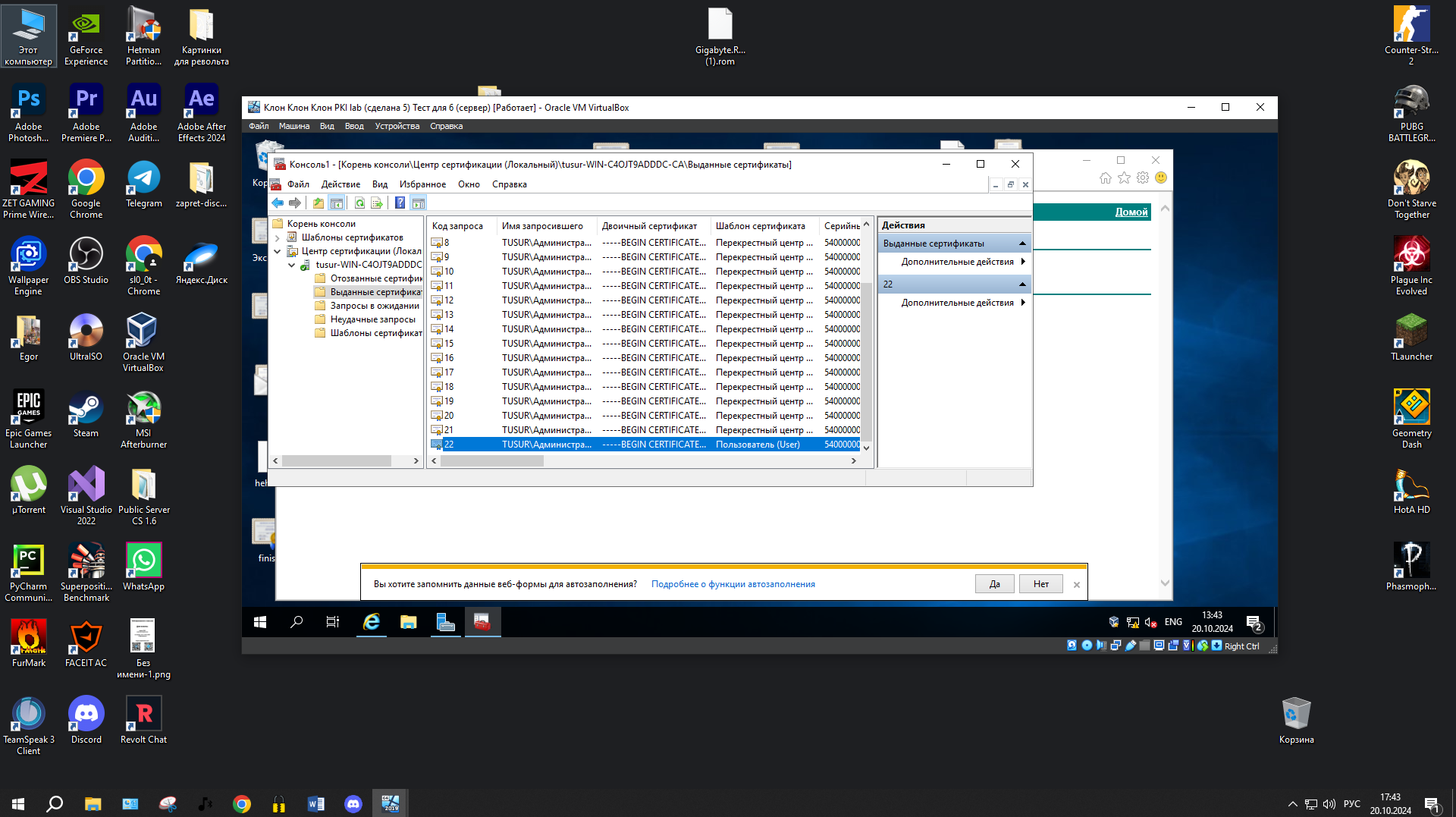

Добавим в консоль управления Microsoft оснастки «Шаблоны сертификатов» и «Центр сертификации». Выданный сертификат можно увидеть в оснастке «Центр сертификации», в папке «Выданные сертификаты» (рисунок 1.7).

Рисунок 1.7 – Установленный сертификат

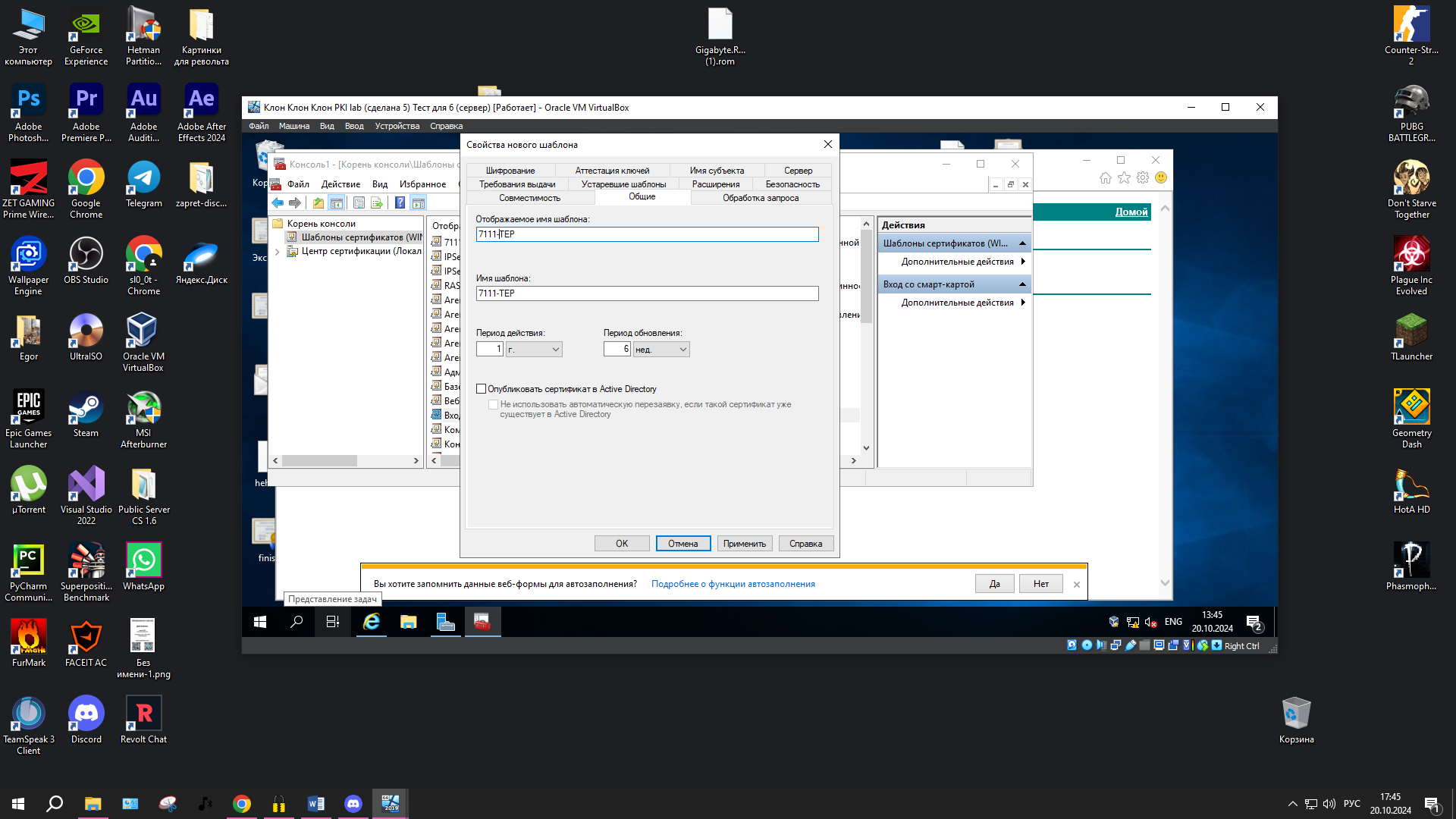

Перейдем к созданию и настройке собственного шаблона. В качестве основы будет использоваться один из существующих шаблонов для упрощения настройки. В контекстном меню шаблона «Вход со смарт-картой» и выберем «Скопировать шаблон». Появится окно свойств нового шаблона.

Запишем в поле «Отображаемое имя шаблона» – свой номер группы и инициалы на английском языке в формате: NNNN-FIO (в качестве примера на дальнейших изображениях будет использоваться именно это название), поля Период действия» и «Период обновления» оставим по умолчанию, отметим пункт «Опубликовать сертификат в Active Directory» (рисунок 1.8).

Рисунок 1.8 – Свойства шаблона, вкладка «Общие»

Далее перейдем на вкладку «Обработка запроса». В строке «Цель» указывается назначение сертификата определяет предполагаемое основное использование сертификата и, может быть, одним из четырех параметров.

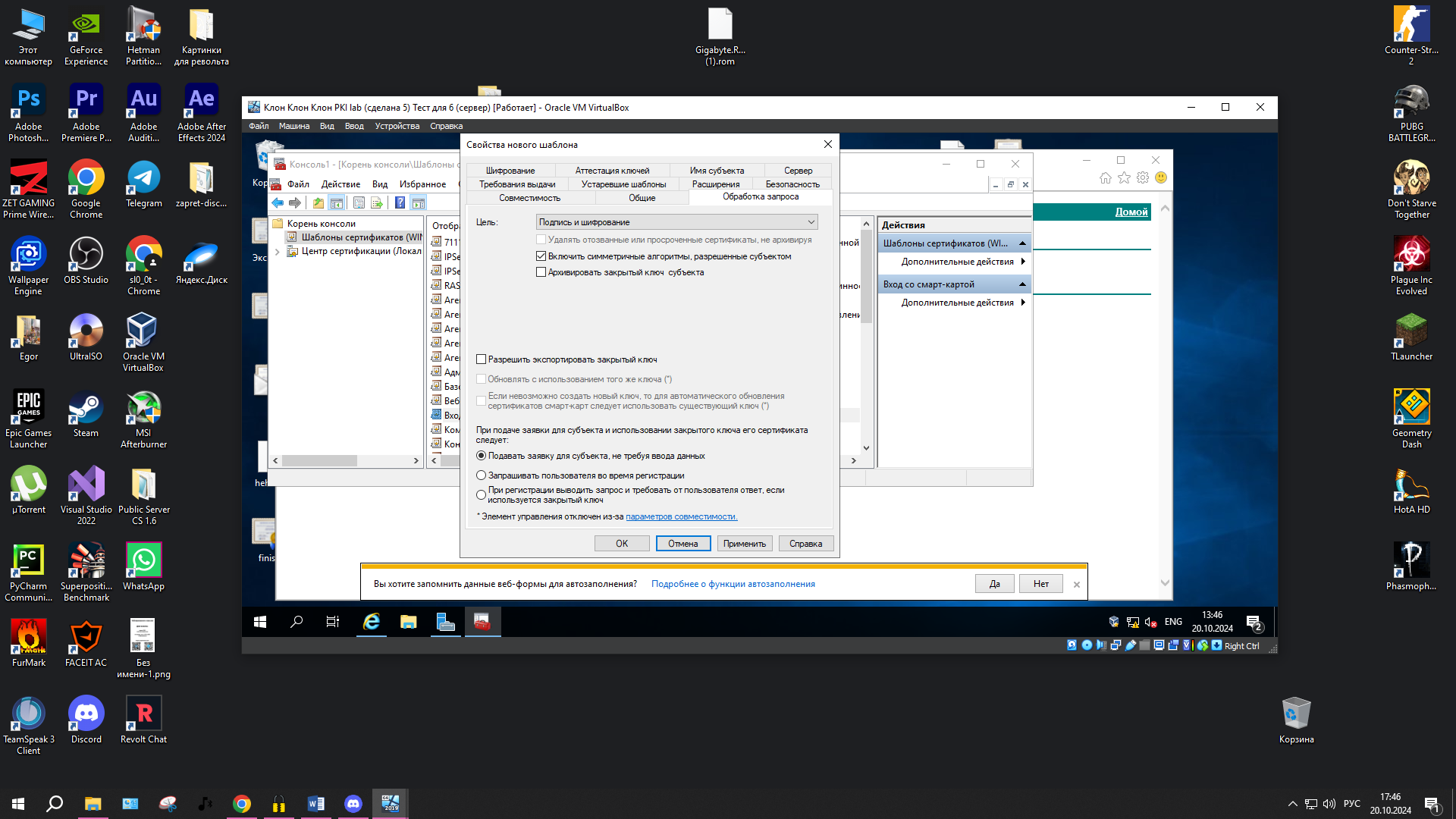

Установим значение следующих поля «Цель» – «Подпись и шифрование», поставьте галочки напротив пунктов «Включить симметричные алгоритмы, разрешенные субъектом» (рисунок 1.9).

Рисунок 1.9 – Свойства шаблона, вкладка «Обработка запроса»

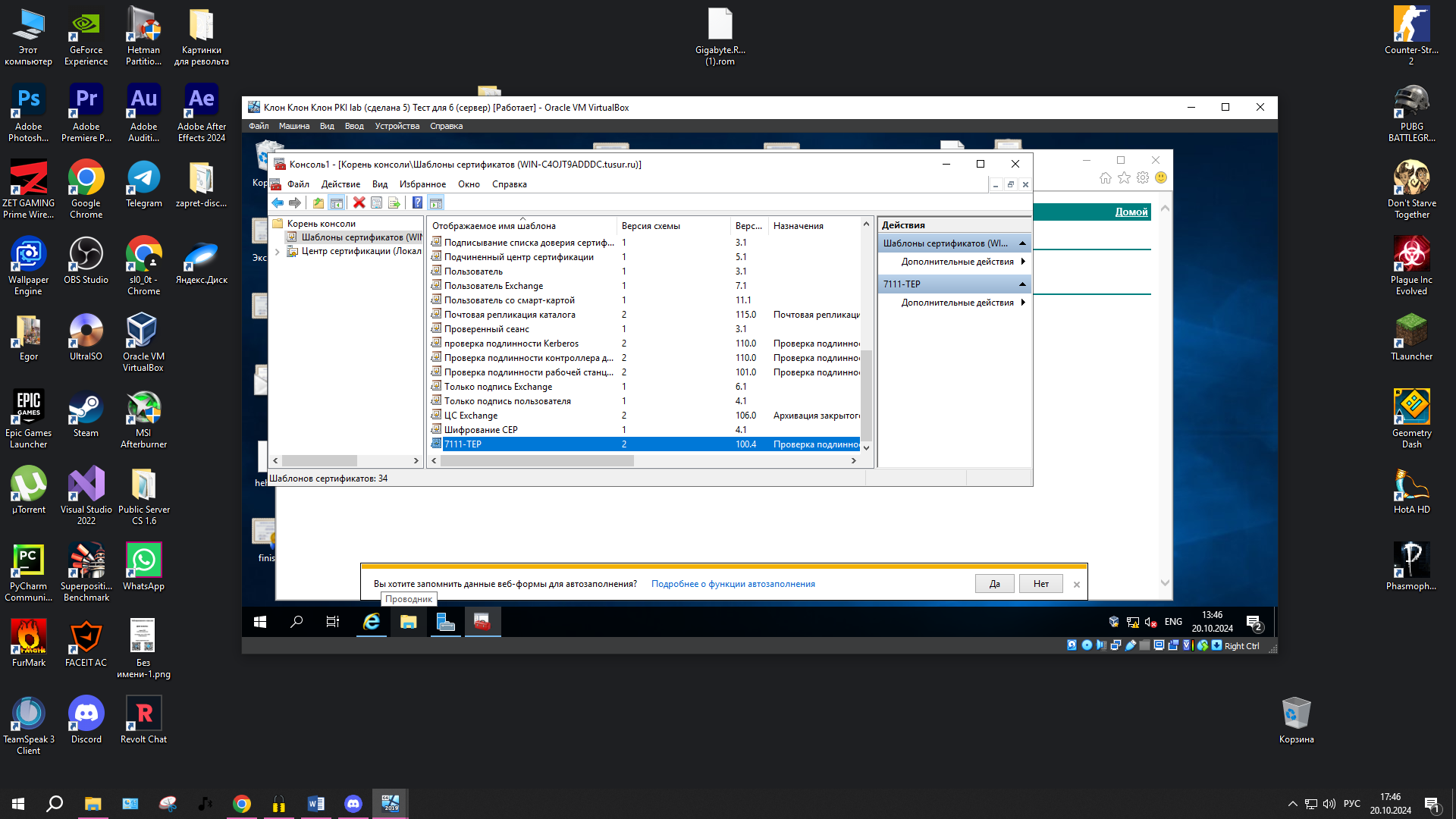

На вкладке «Шифрование» в поле «Минимальный размер ключа» рекомендуется сохранить значение по умолчанию. Нажмем кнопку «ОК». В результате получается собственно созданный новый шаблон сертификата «NNNN_FIO» (рисунок 1.10).

Рисунок 1.10 – Созданный шаблон сертификата

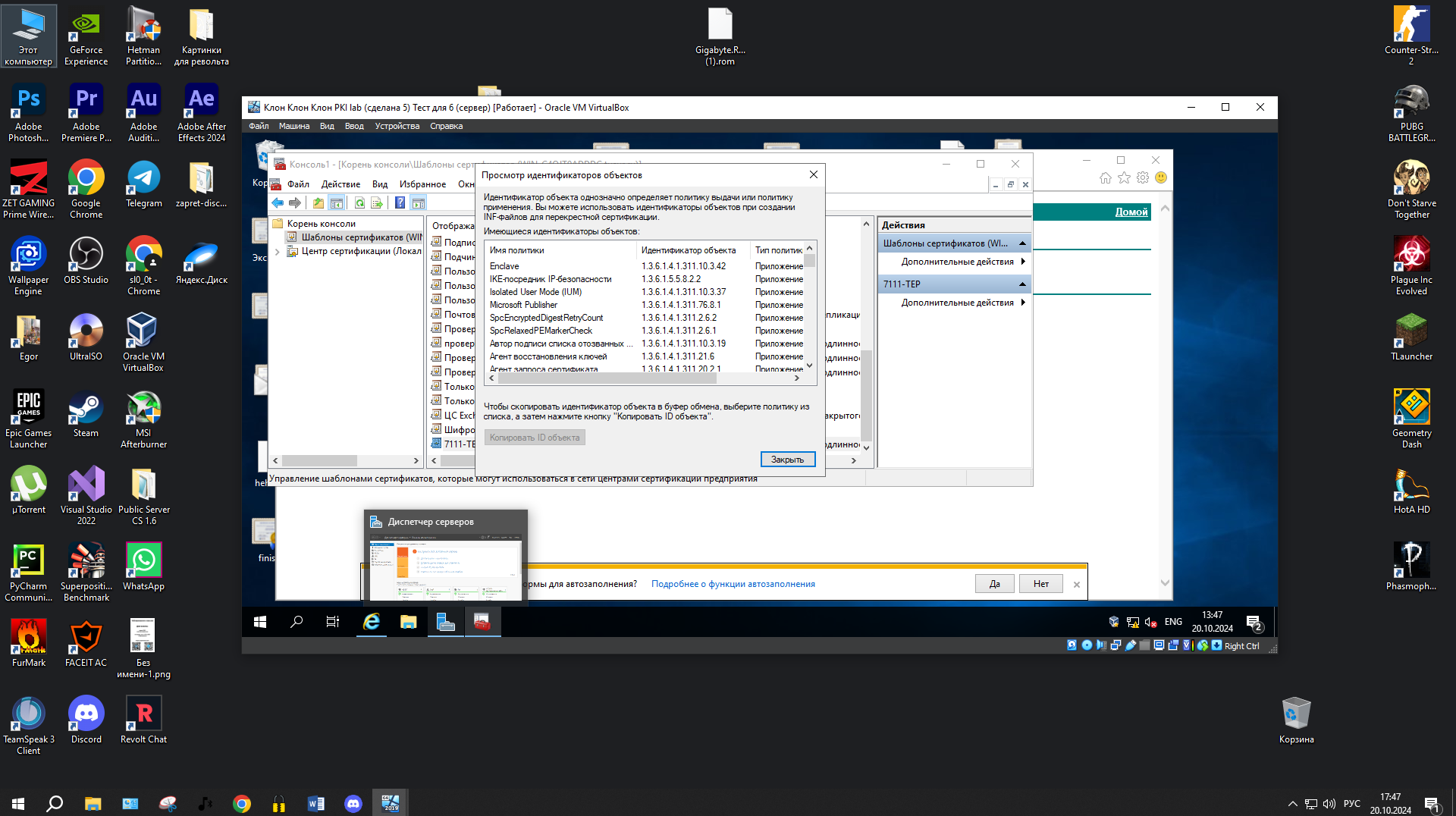

Объектные идентификаторы OID шаблонов, уже по умолчанию хранящихся в УЦ, можно посмотреть. Для этого в консоли вызовем контекстное меню оснастки «Шаблоны сертификатов» и выберем пункт «Просмотр идентификаторов объектов». Появится окно просмотра идентификаторов объектов. Данное окно содержит три поля «Имя политики», «Идентификатор объекта» и «Тип политики» (рисунок 1.11).

Рисунок 1.11 – Окно просмотра идентификаторов объектов

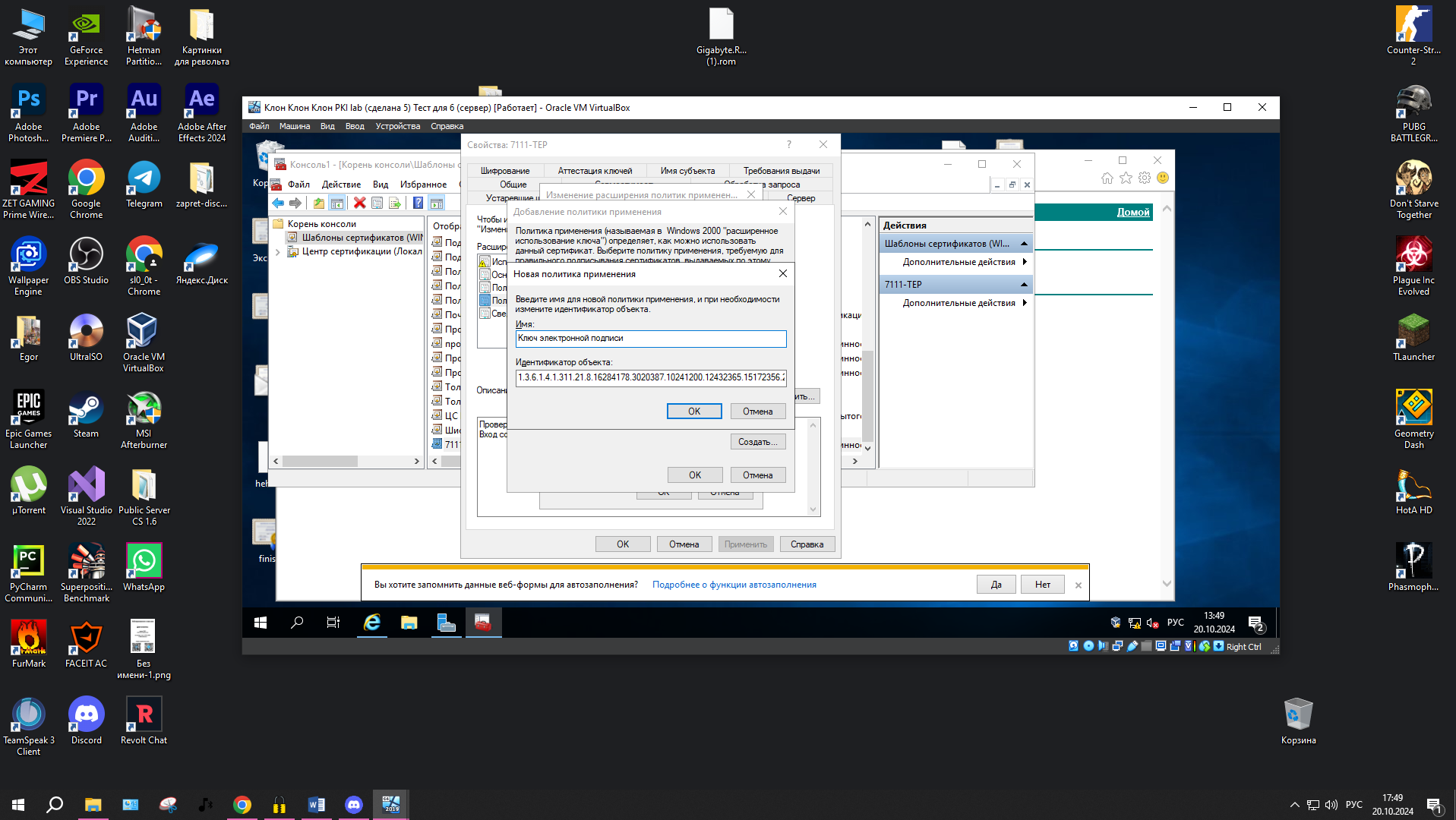

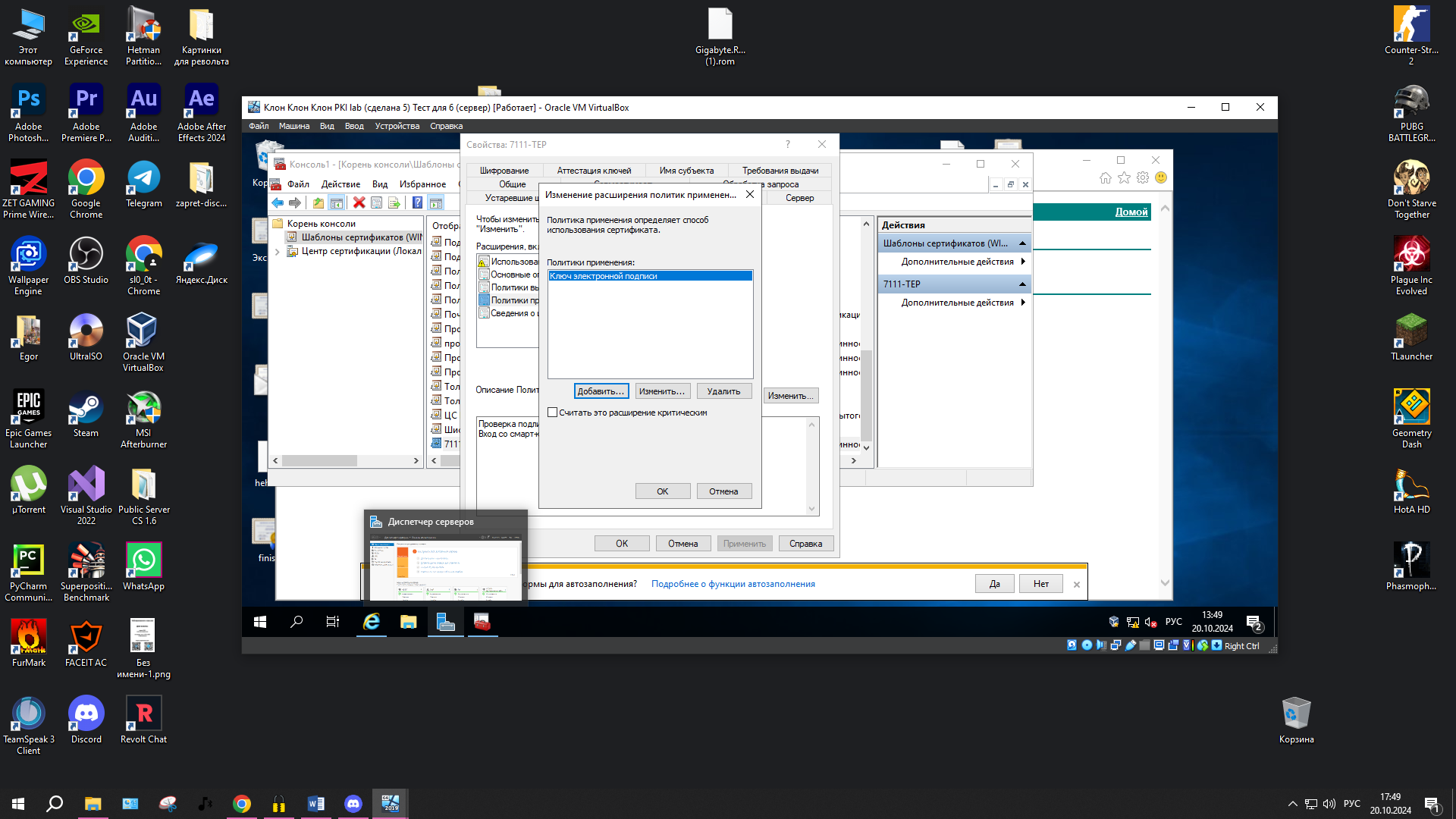

Теперь для созданного шаблона пропишем свой OID. Для этого перейдите в оснастку «Шаблоны сертификатов», нажмите правой кнопкой на шаблоне «NNNN_FIO» и выберем пункт «Свойства». Перейдем на вкладку «Расширения». Выберем расширение «Политики применения» и нажмем кнопку «Изменить». В новом окне удалим все существующие политики. После этого добавим новый объектный идентификатор. Для этого нажмем кнопку «Добавить». В появившемся окне можно выбрать уже готовую политику, но для наглядности создайте свою собственную, нажмем «Создать» (рисунок 1.12).

Рисунок 1.12 – Новая политика применения

Нажмем «ОК» и добавим новую политику применения (рисунок 1.13).

Рисунок 1.13 – Измененный шаблон

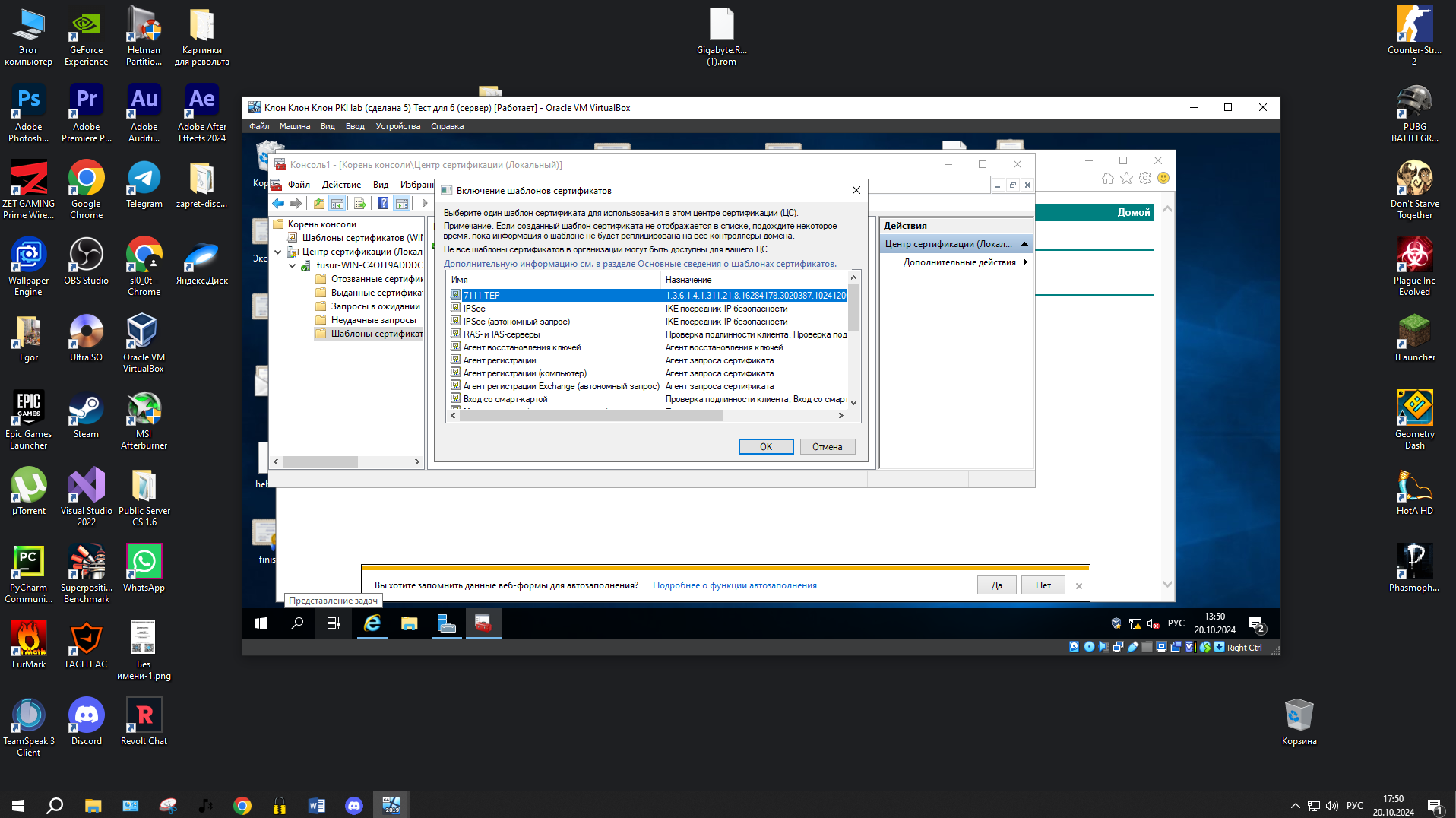

Перейдем в оснастку «Центр сертификации», вызовем контекстное меню папки «Шаблоны сертификатов», выберем пункт «Создать» – «Выдаваемый шаблон сертификата».

В появившемся окне выберем созданный шаблон (рисунок 1.14). Нажмем «ОК».

Рисунок 1.14 – Включение шаблонов сертификатов

Теперь при работе с сертификатами через веб-интерфейс можно выбрать созданный нами шаблон с уже прописанными объектным идентификатором.

Для этого вновь перейдем к веб-интерфейсу центра сертификации и сформируем расширенный запрос сертификата. В поле «Шаблон сертификата» в выпадающем списке будет представлен добавленный нами шаблон (рисунок 1.15).

Рисунок 1.15 – Выбор созданного шаблона сертификатов для выдачи

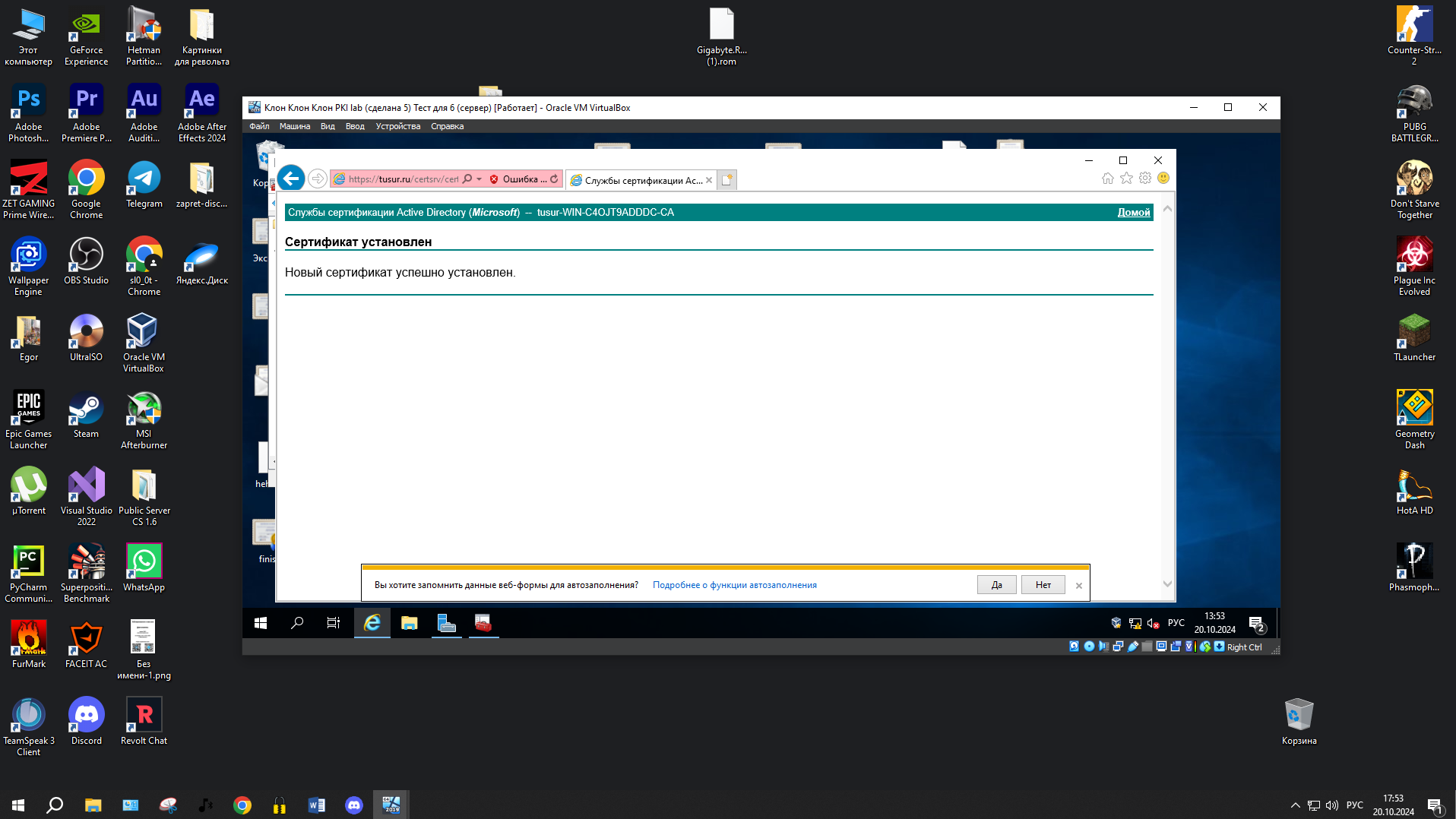

Поскольку каких-либо важных изменений в его параметрах мы не осуществляли, оставим заполнение всех полей стандартным. Нажмем на кнопку «Выдать». В результате центр сертификации выдаст сертификат, сформированный по нашему шаблону (рисунок 1.16).

Рисунок 1.16 – Выданный сертификат с новым шаблоном

Заключение

В результате выполнения лабораторной работы были получены знания о базовых функциях удостоверяющего центра: особенностями работы с оснастками, выдачей сертификатов и шаблонов сертификатов.

Отчет составлен согласно ОС ТУСУР 2021.