Лаба 3

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

Шифрование диска VeraCrypt Отчет по лабораторной работе №3

по дисциплине «Прикладная криптография»

Студент гр. ***-*:

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ А.Ю. Якимук

__.__.2024

Томск 2024

Введение

Целью лабораторной работы является изучение средства

шифрования информации «на лету» с применением стороннего

программного обеспечения.

2 Ход работы

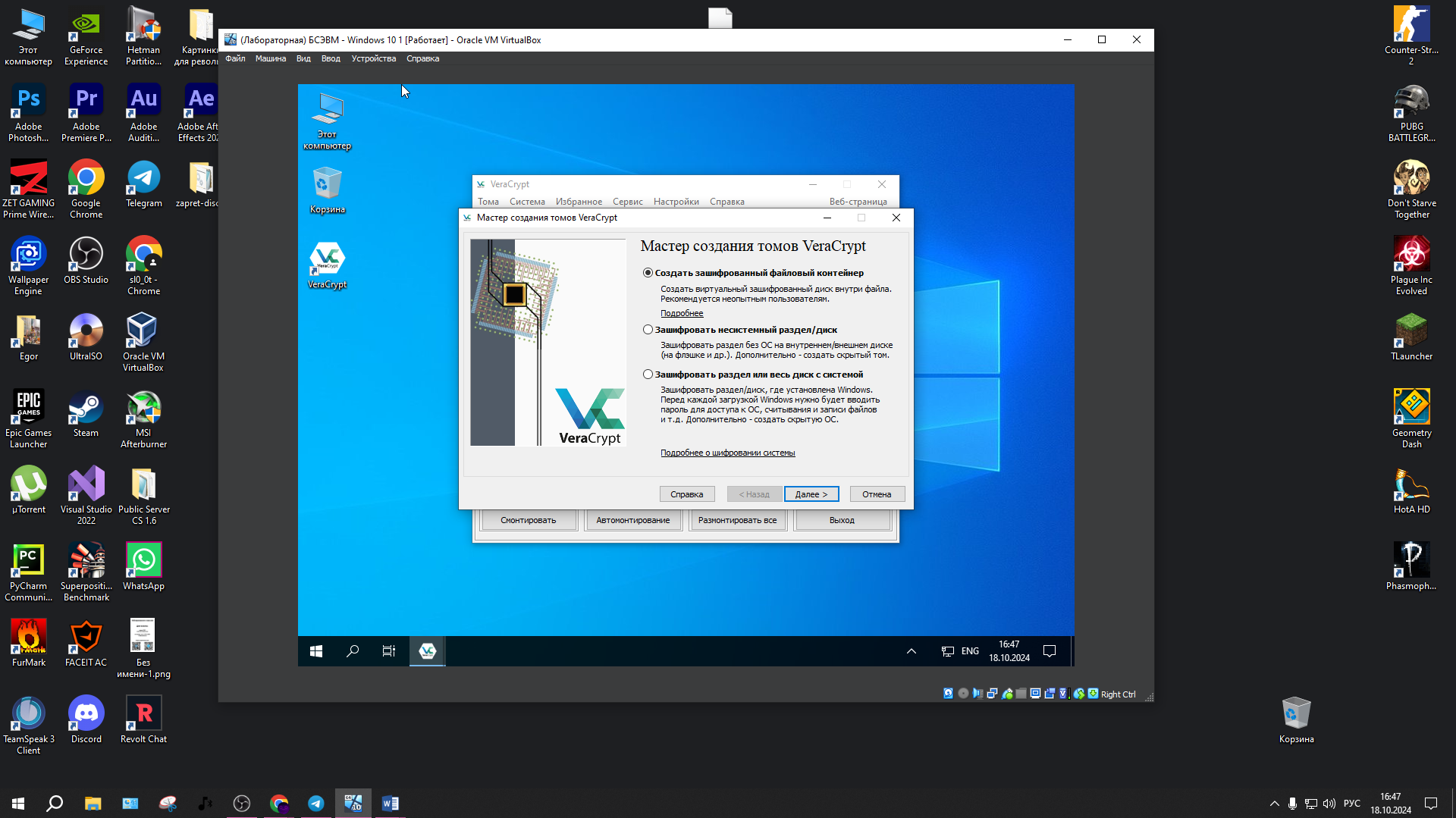

2.1 Создание зашифрованного файлового контейнера

Создаём новый том в программе (рисунок 2.1).

Р исунок

.21 – Создание тома

исунок

.21 – Создание тома

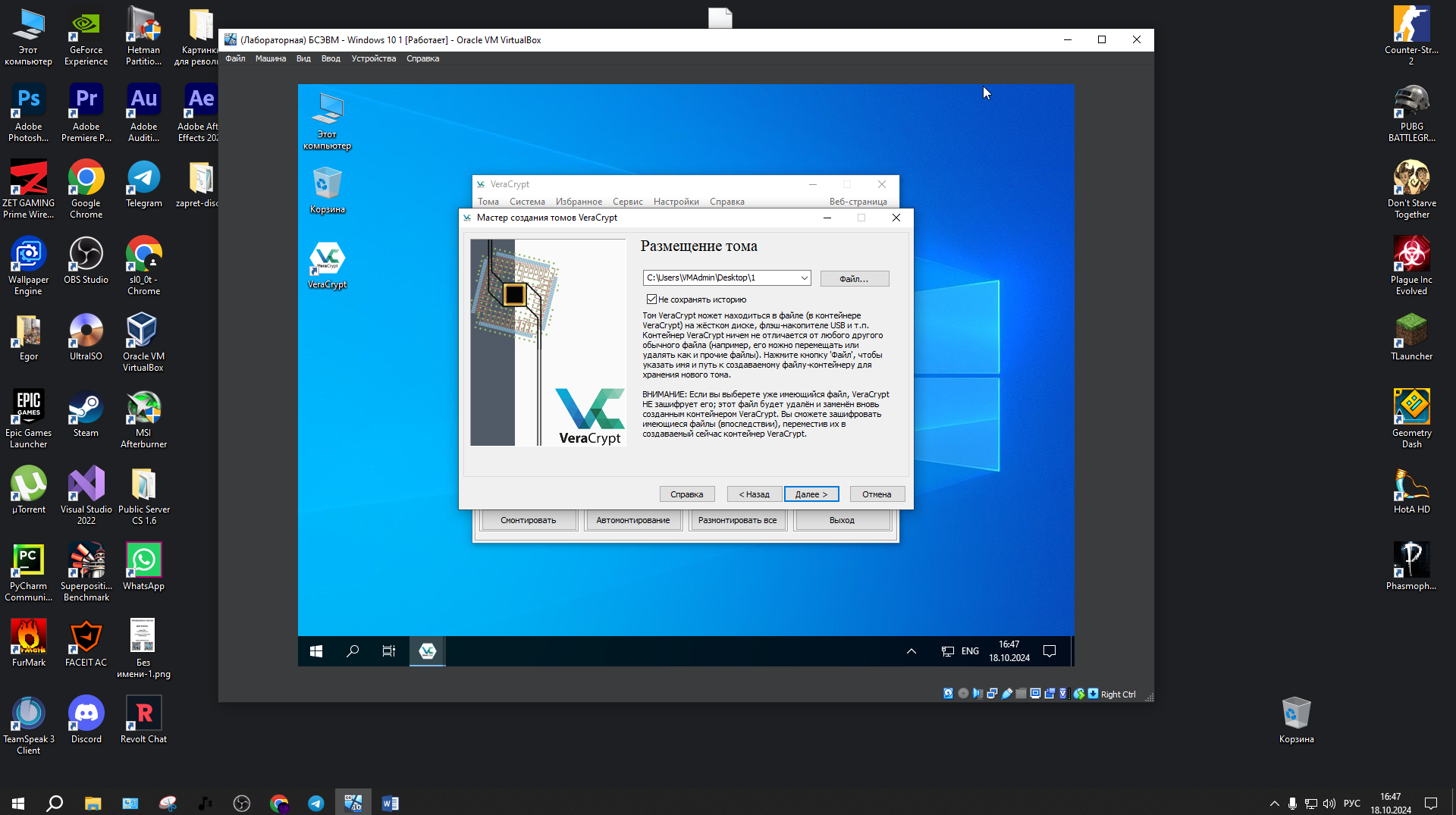

Выбираем место для нового тома (рисунок 2.2).

Р исунок

2.2 – Место расположения тома

исунок

2.2 – Место расположения тома

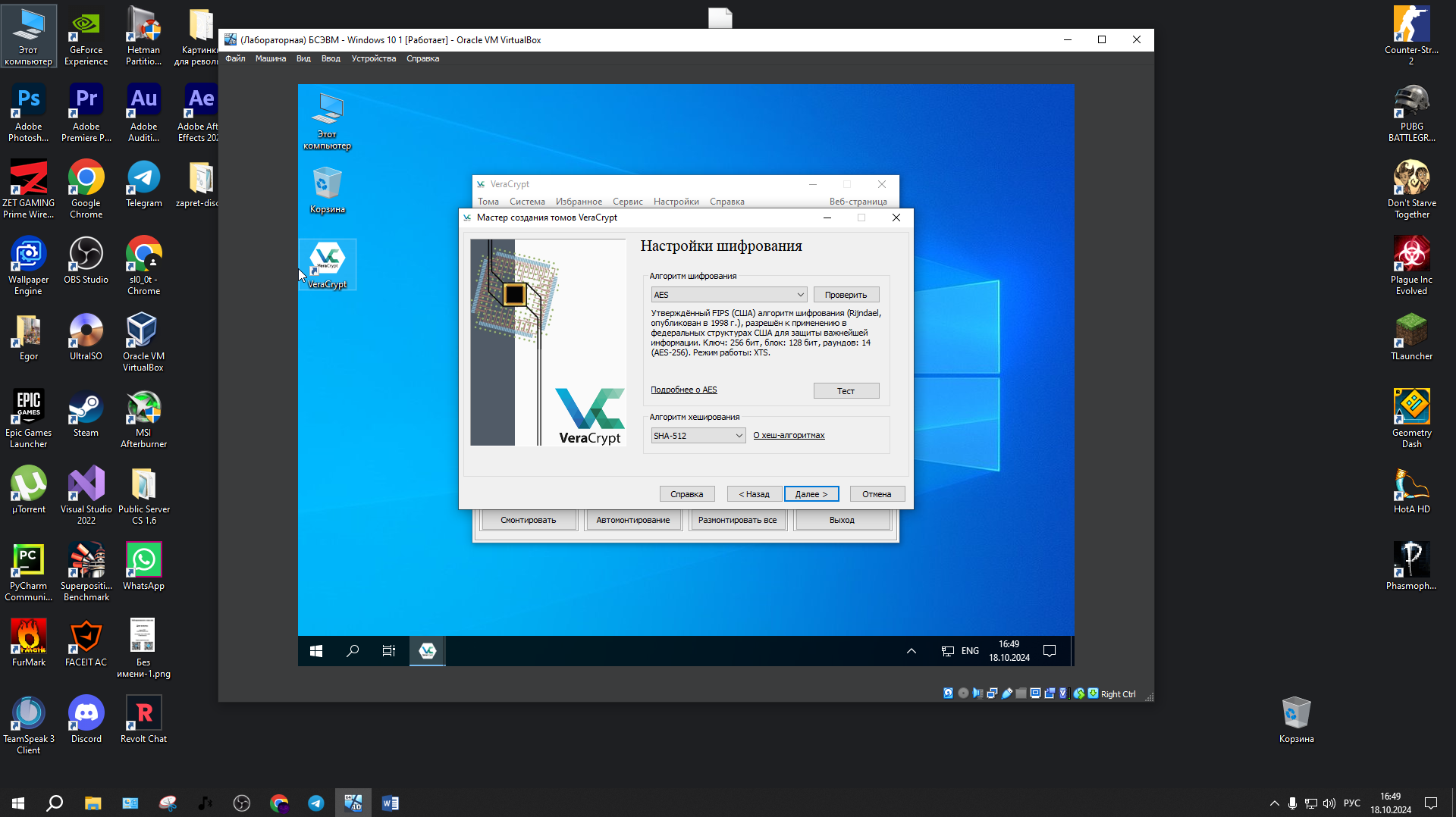

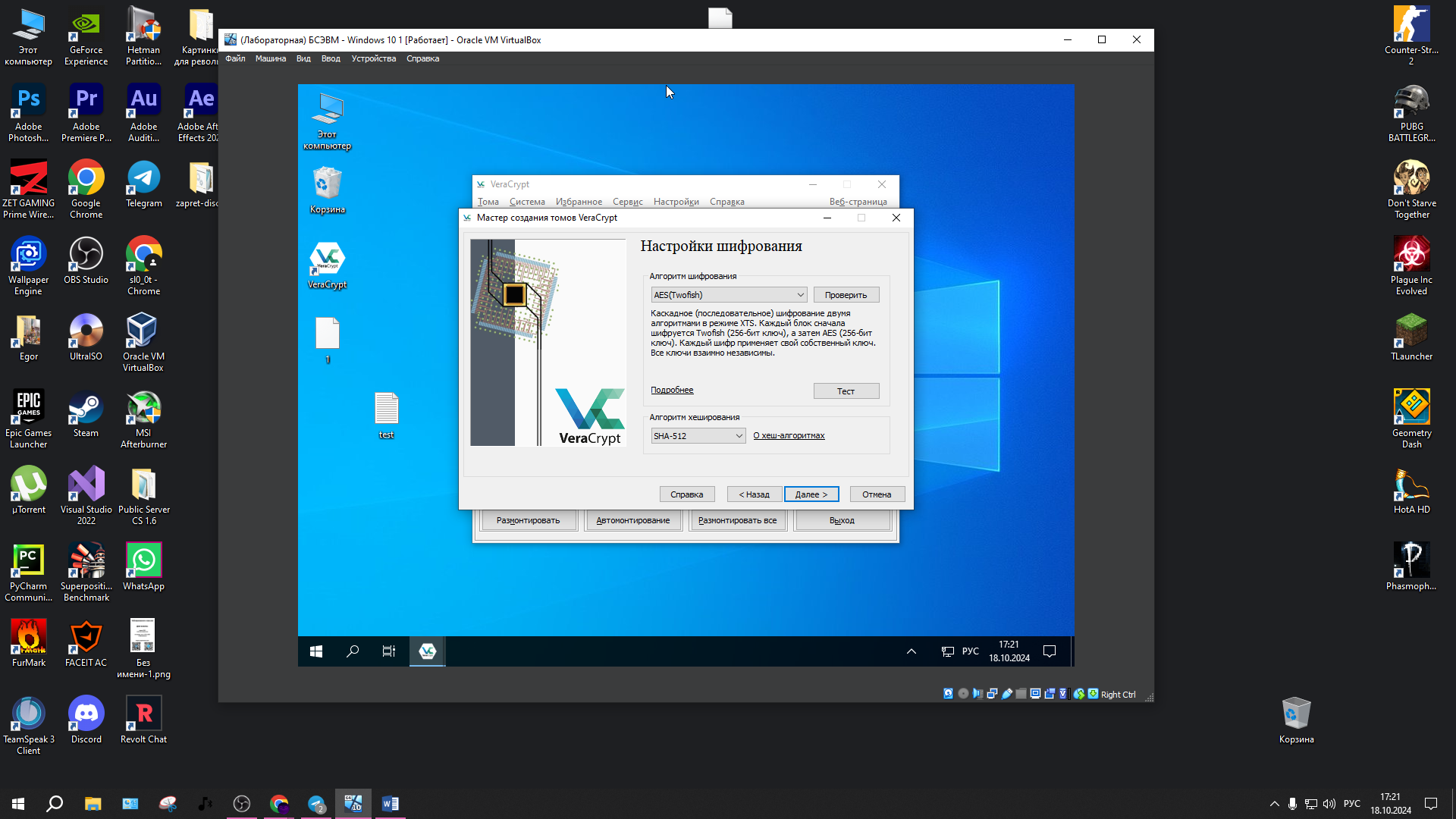

Настраиваем алгоритм шифрования (рисунок 2.3).

Р исунок

2.3 – Настройка параметров шифрования

исунок

2.3 – Настройка параметров шифрования

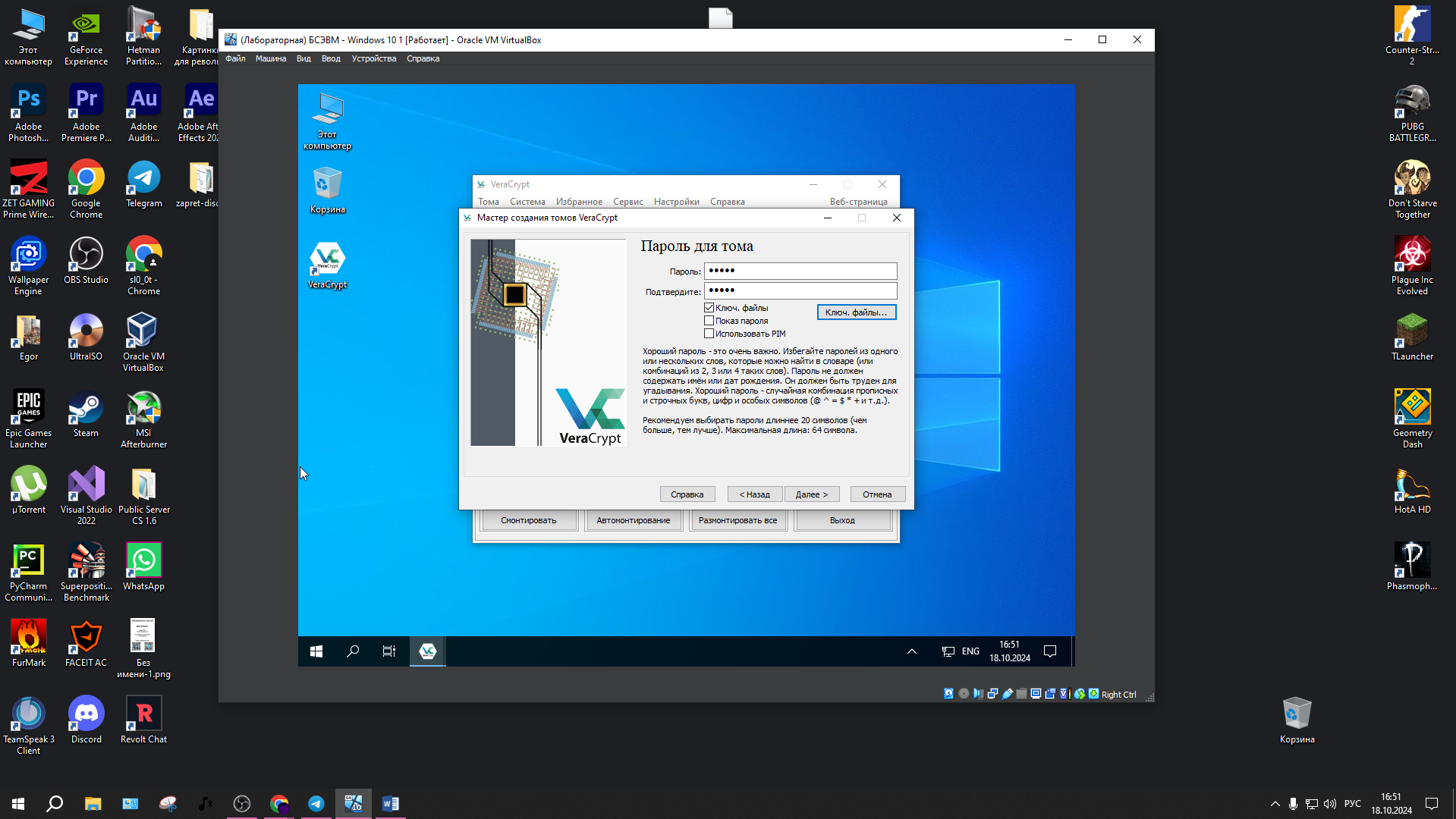

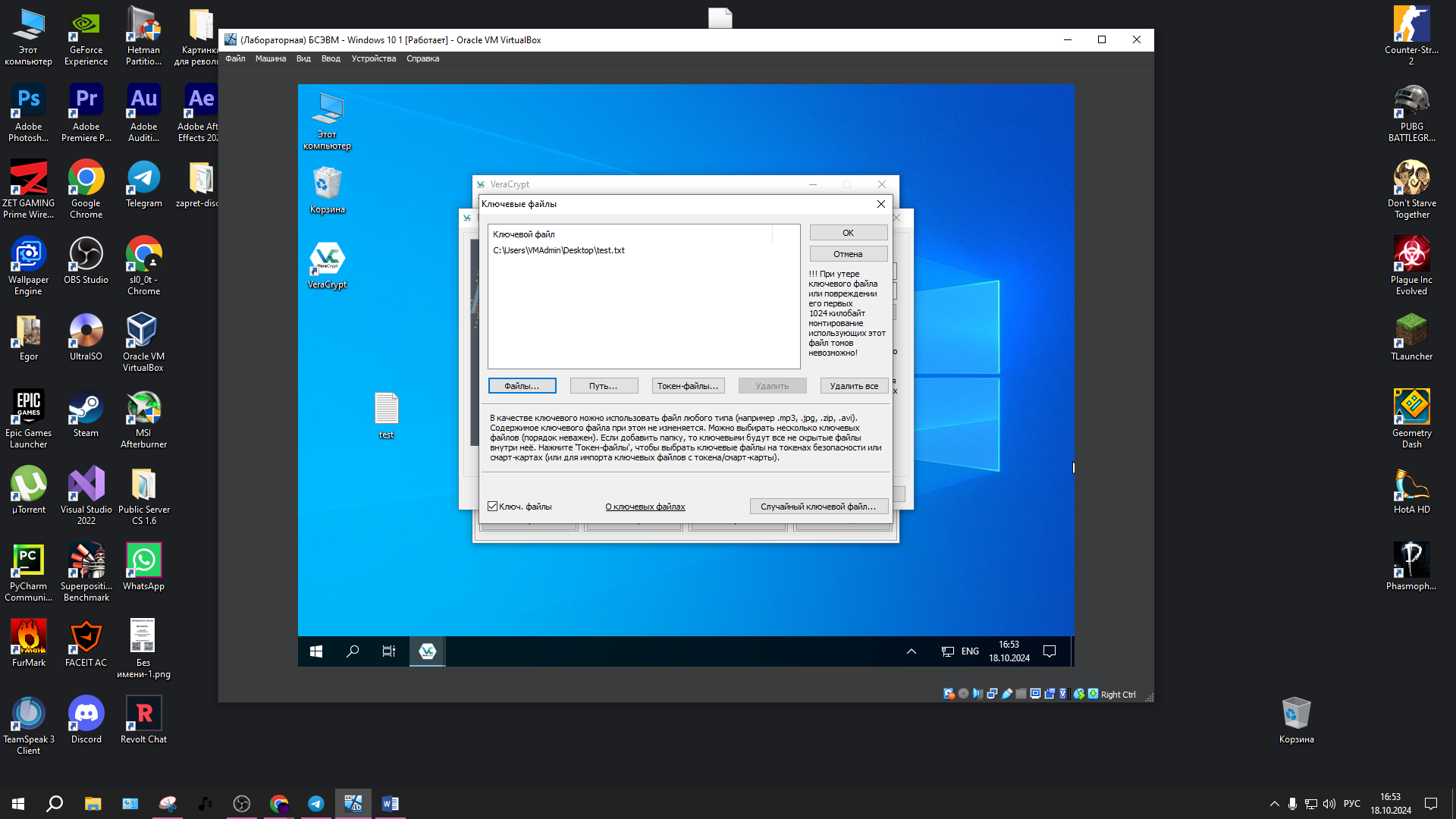

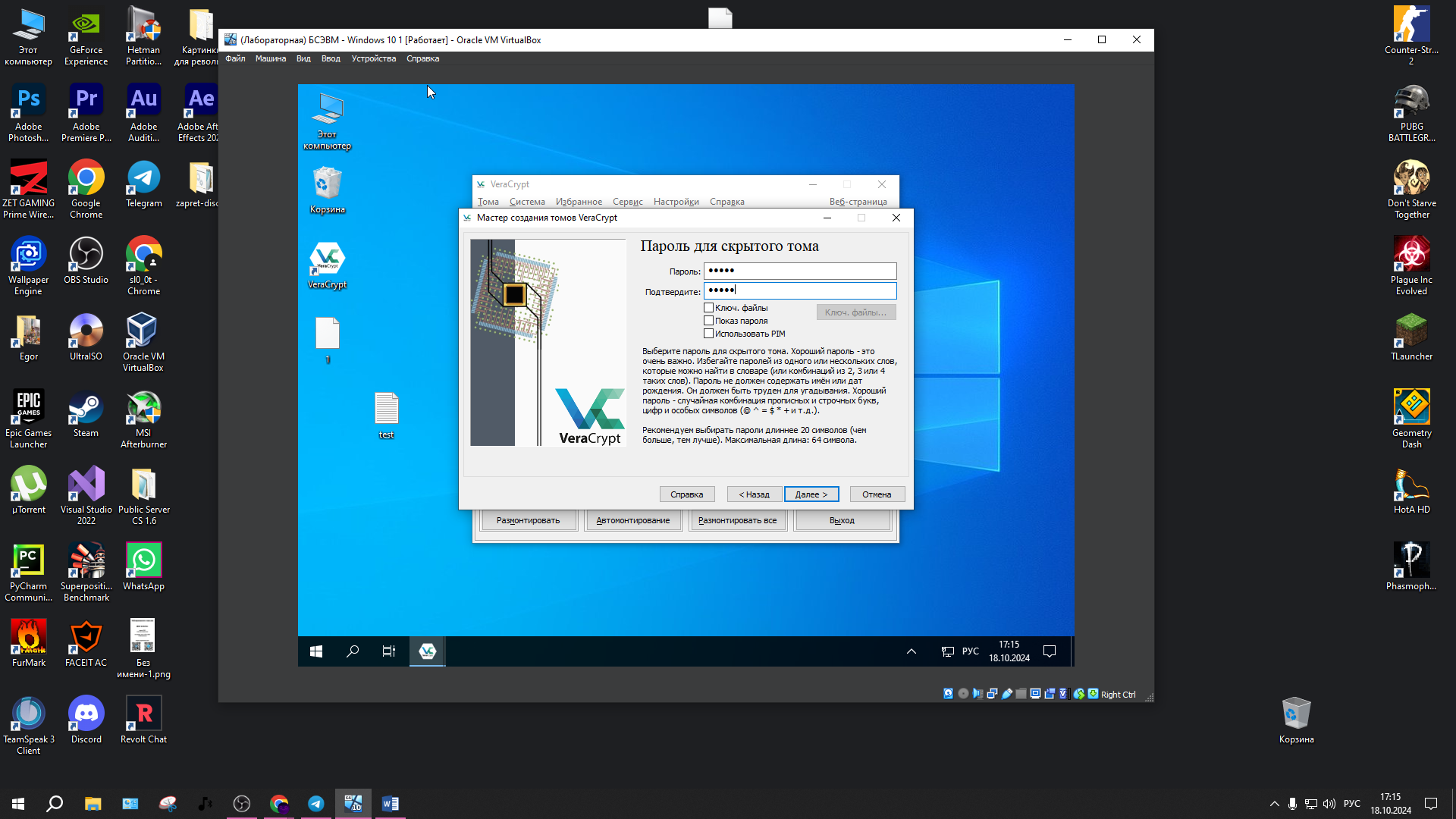

Устанавливаем пароль тома (рисунок 2.4). И добавляем ключевой файл (рисунок 2.5).

Р исунок

2.4 – Установка пароля

исунок

2.4 – Установка пароля

Р исунок

2.5 – Добавление ключевого файла

исунок

2.5 – Добавление ключевого файла

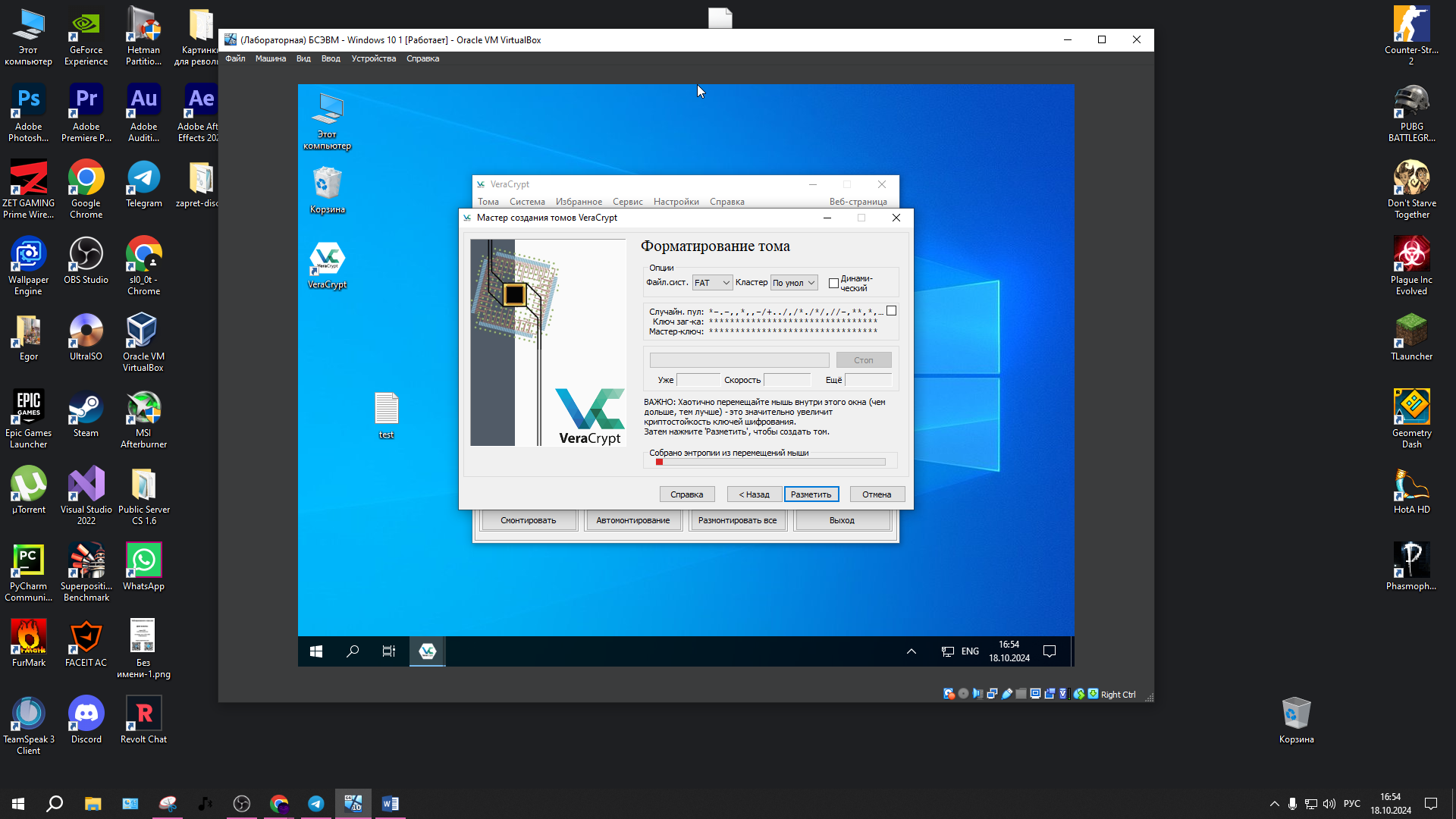

Форматирование тома после настройки представлено на рисунке 2.6.

Р исунок

2.6 – Форматирование тома

исунок

2.6 – Форматирование тома

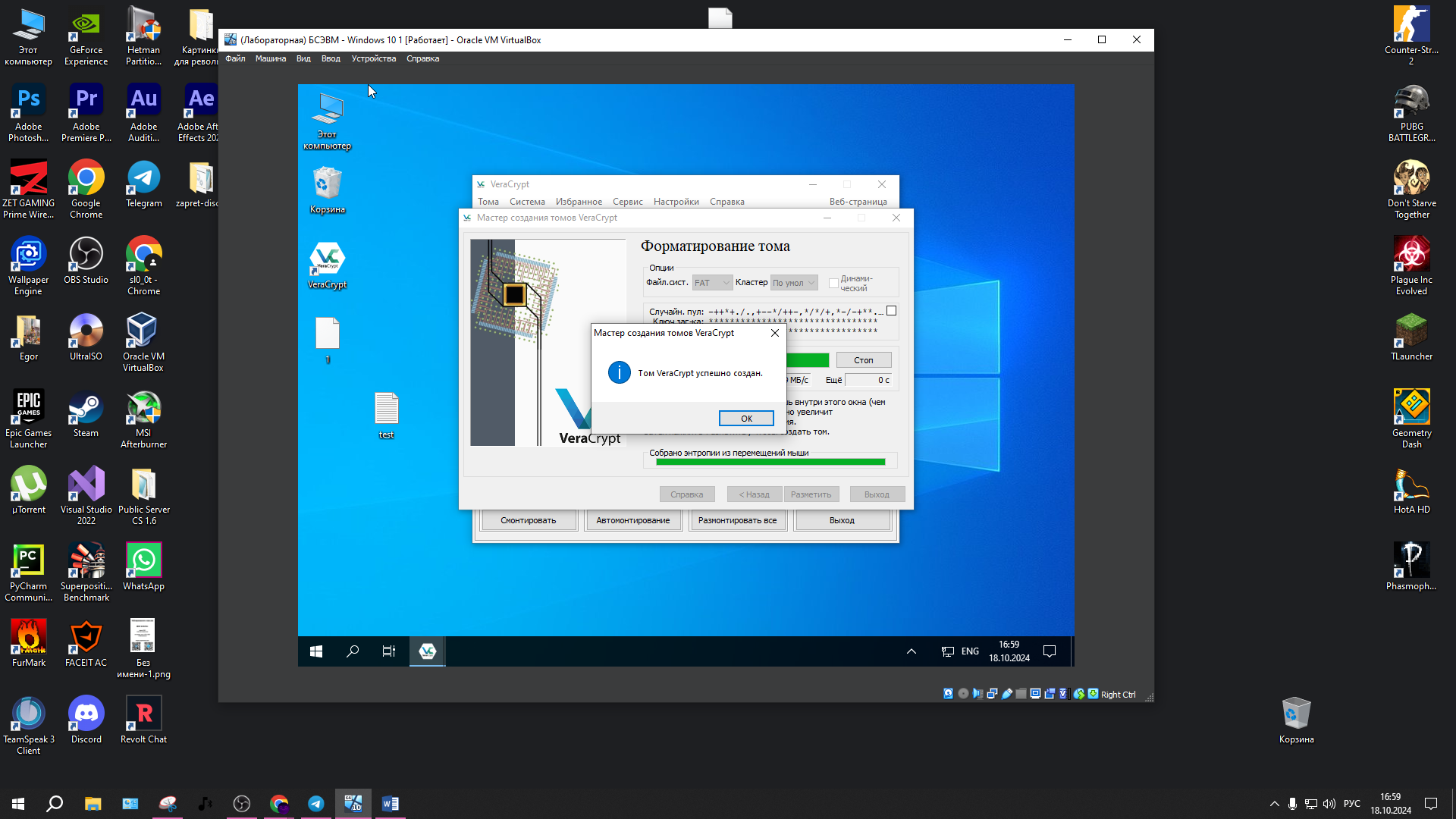

Успешное создание тома представлено на рисунке 2.7.

Р исунок

2.7 – Успешное создание тома

исунок

2.7 – Успешное создание тома

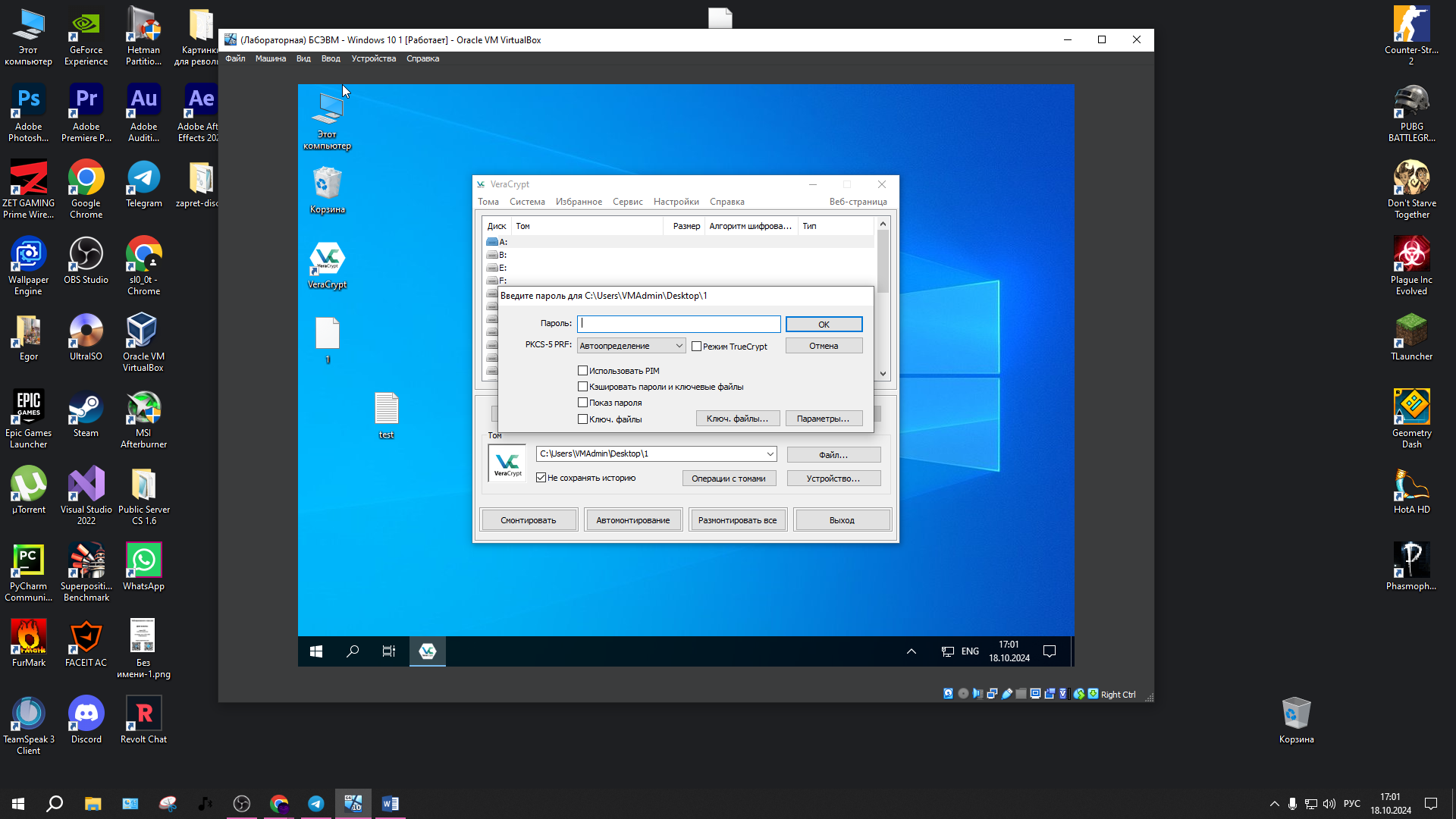

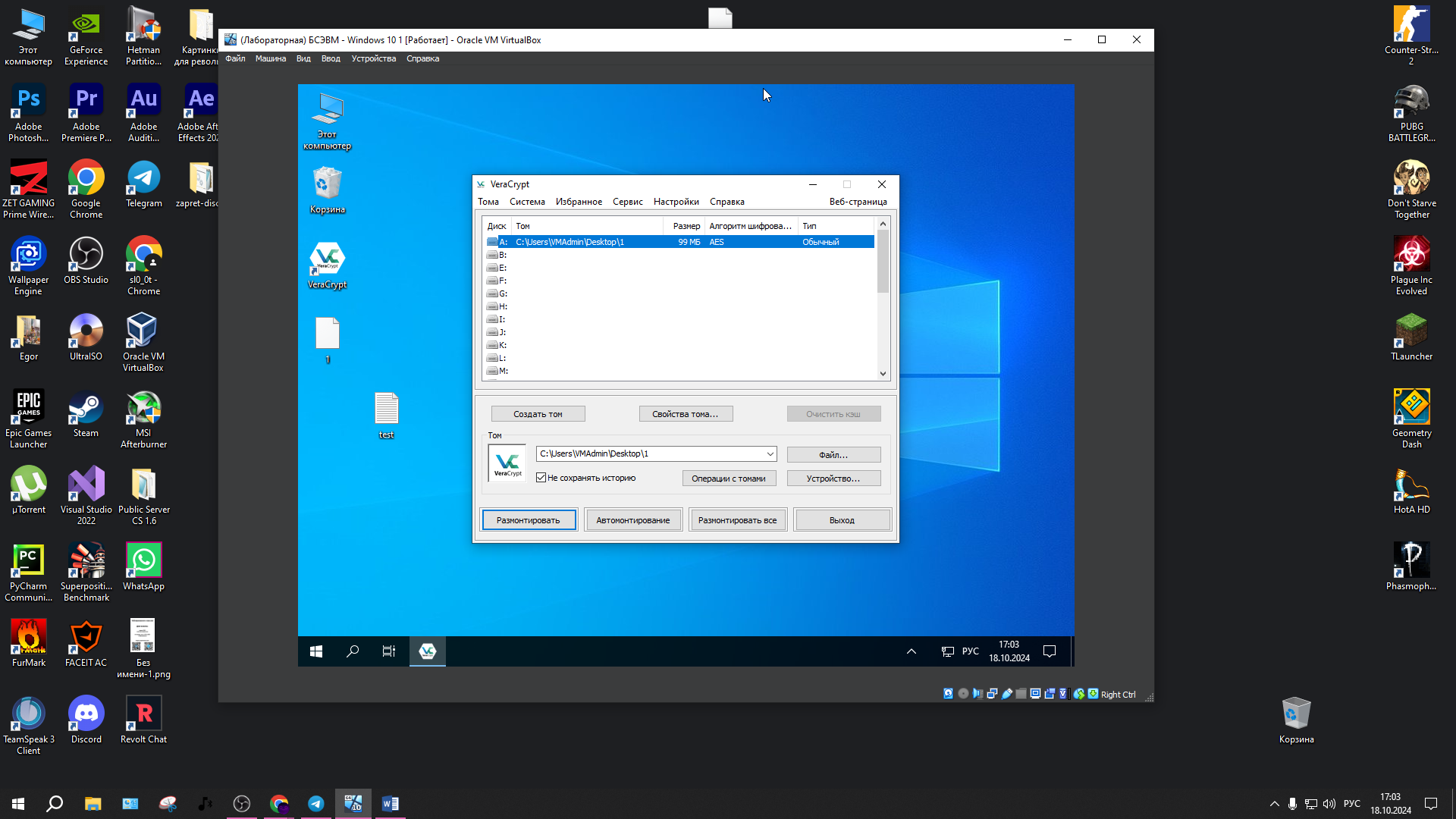

Монтируем вновь созданный файл (рисунок 2.8).

Р исунок

2.8 – Монтирование нового тома

исунок

2.8 – Монтирование нового тома

Смонтированный

том показан на рисунке 2.9.

Смонтированный

том показан на рисунке 2.9.

Рисунок 2.9 – Смонтированный том

2.2 Шифрования раздела жесткого диска

Выбираем раздел для шифрования в программе (рисунок 2.10).

Р исунок

2.10 – Шифрование тома

исунок

2.10 – Шифрование тома

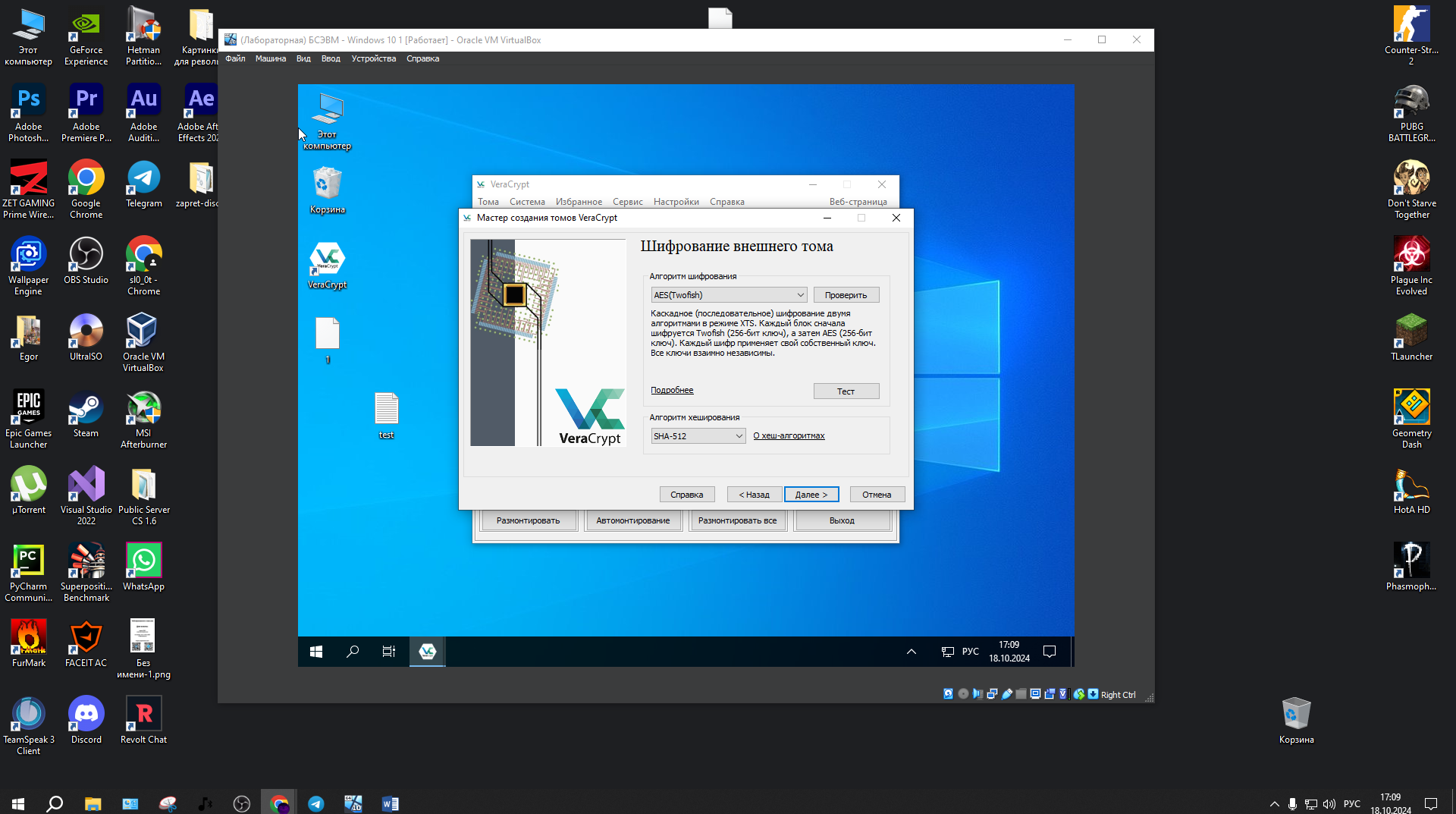

Выбираем режим шифрования для тома (рисунок 2.11).

Р исунок

2.11 – Шифрование тома

исунок

2.11 – Шифрование тома

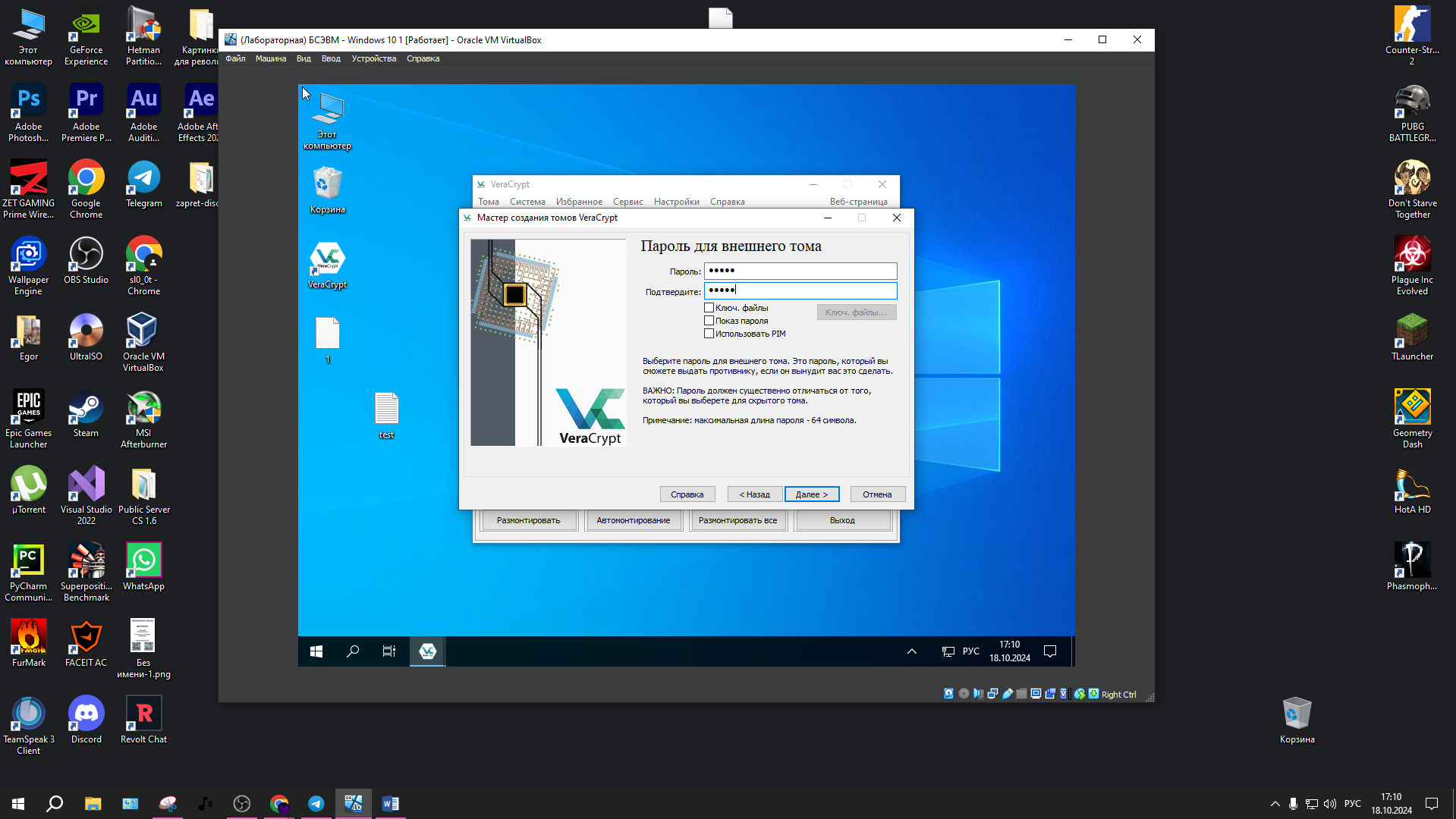

Вводим пароль для тома (рисунок 2.12).

Р исунок

2.12 – Установка пароля на шифровку

исунок

2.12 – Установка пароля на шифровку

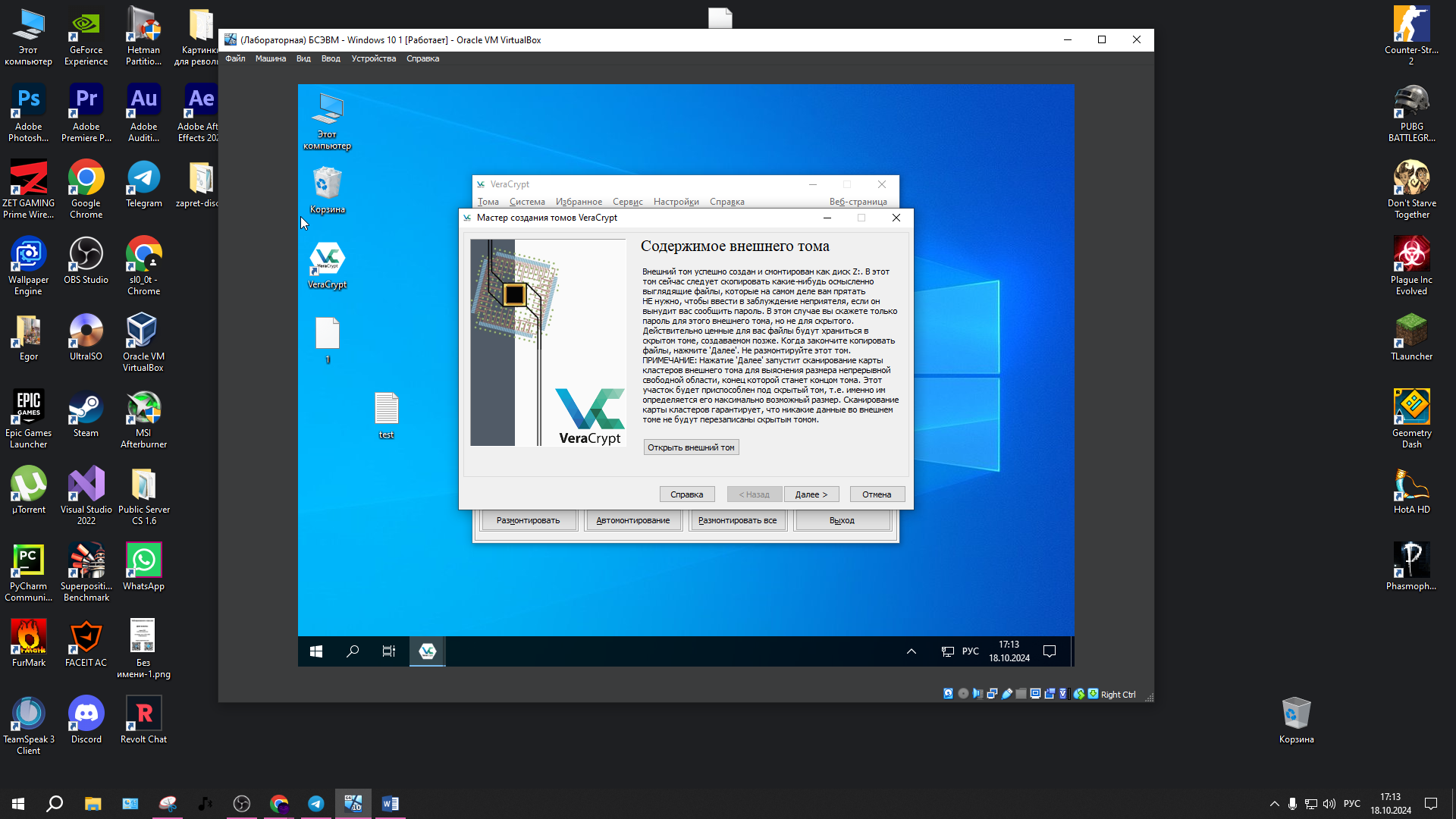

После завершения разметки показан информационный раздел (рисунок 2.13).

Р исунок

2.13 – Информационный раздел

исунок

2.13 – Информационный раздел

Аналогично шифруем скрытый том в 7мб (рисунок 2.14).

Р исунок

2.14 – Шифрование скрытого тома

исунок

2.14 – Шифрование скрытого тома

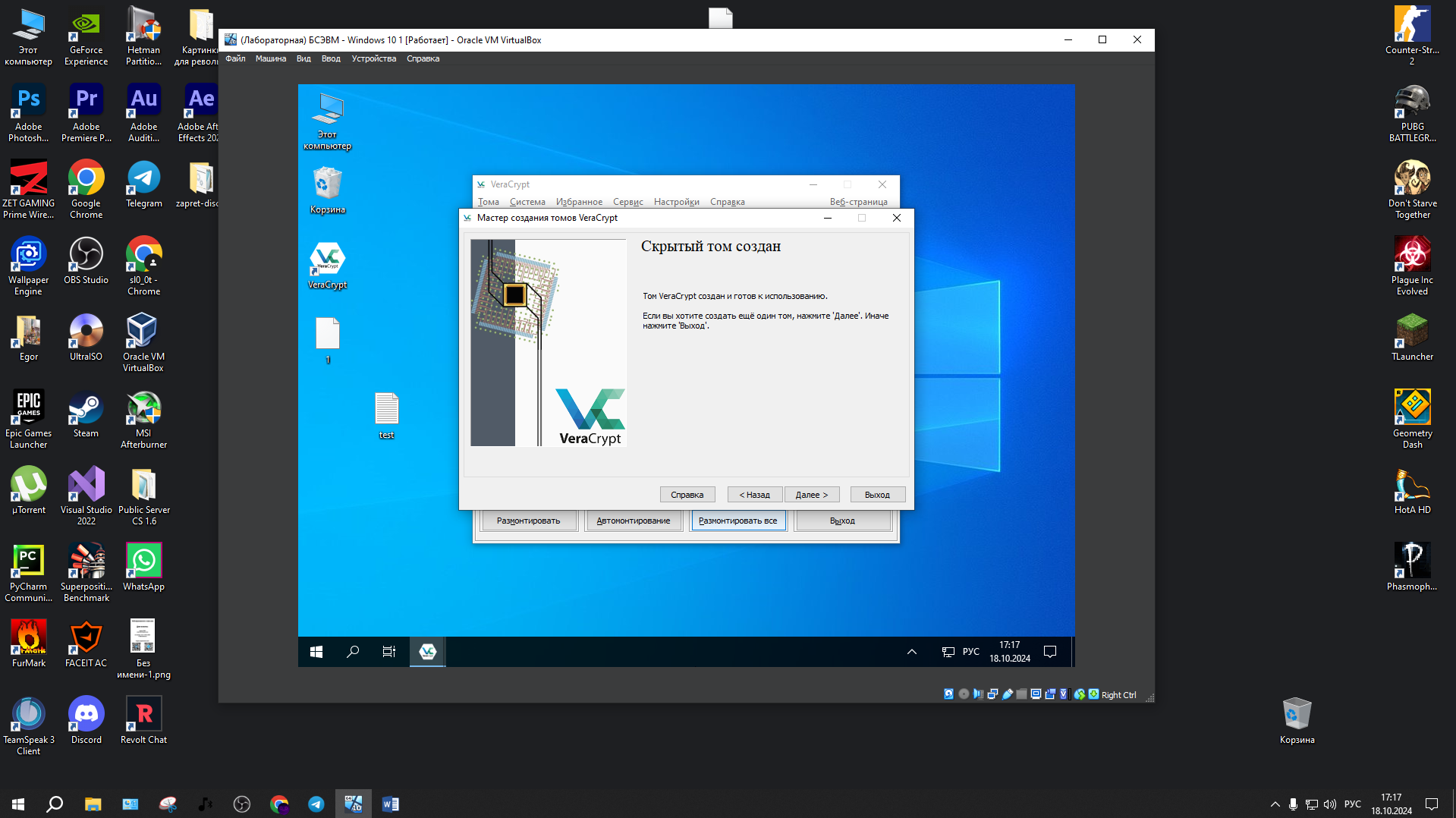

Форматируем новый скрытый том и получаем окно успешно созданного тома (рисунок 2.15).

Рисунок

2.15 – Успешно созданный скрытый том

Рисунок

2.15 – Успешно созданный скрытый том

2.3 Шифрование системного диска

Шифруем созданный диск с помощью программы (рисунок 2.16).

Р исунок

2.16 – Шифрование диска

исунок

2.16 – Шифрование диска

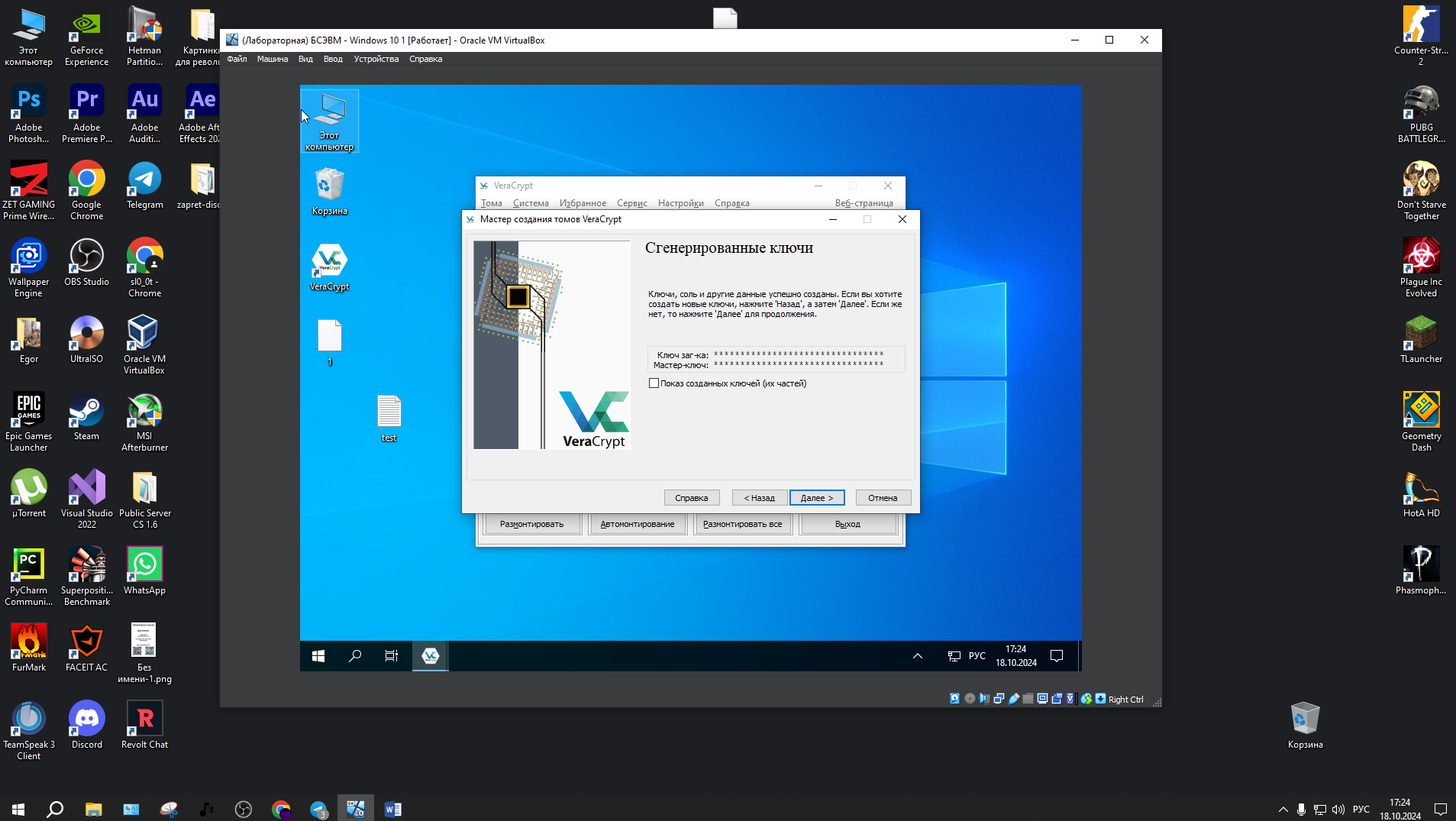

Устанавливаем пароль и собираем энтропию мыши и генерируем ключи (рисунок 2.17).

Р исунок

2.17 – Генерация ключей

исунок

2.17 – Генерация ключей

Устанавливаем диск для восстановления и создаём его (рисунок 2.18).

Р исунок

2.18 – Создание диска восстановления

исунок

2.18 – Создание диска восстановления

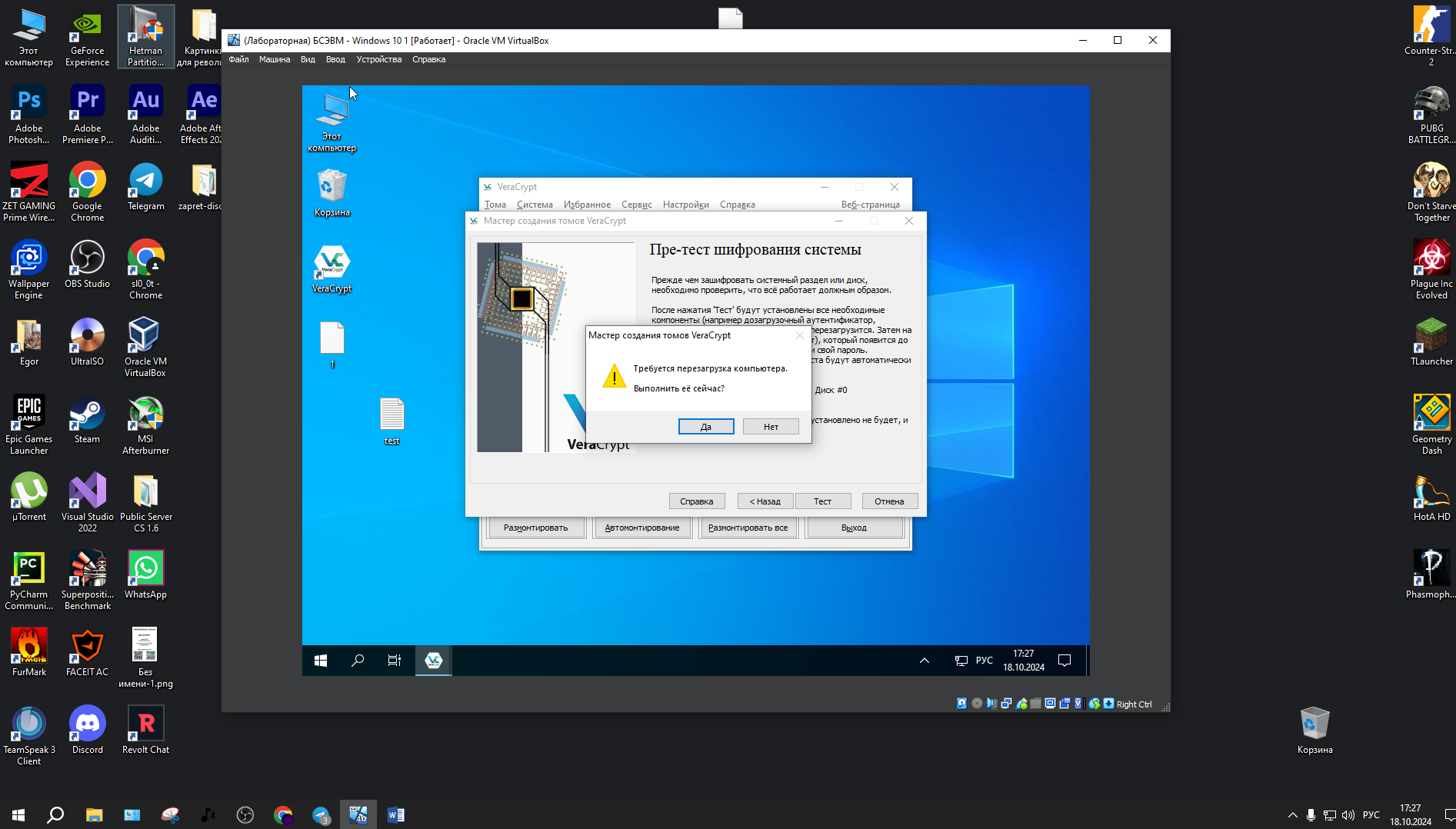

Доходим до теста системы и перезагружаем пк (рисунок 2.19).

Р исунок

2.19 – Тестирование шифрования

исунок

2.19 – Тестирование шифрования

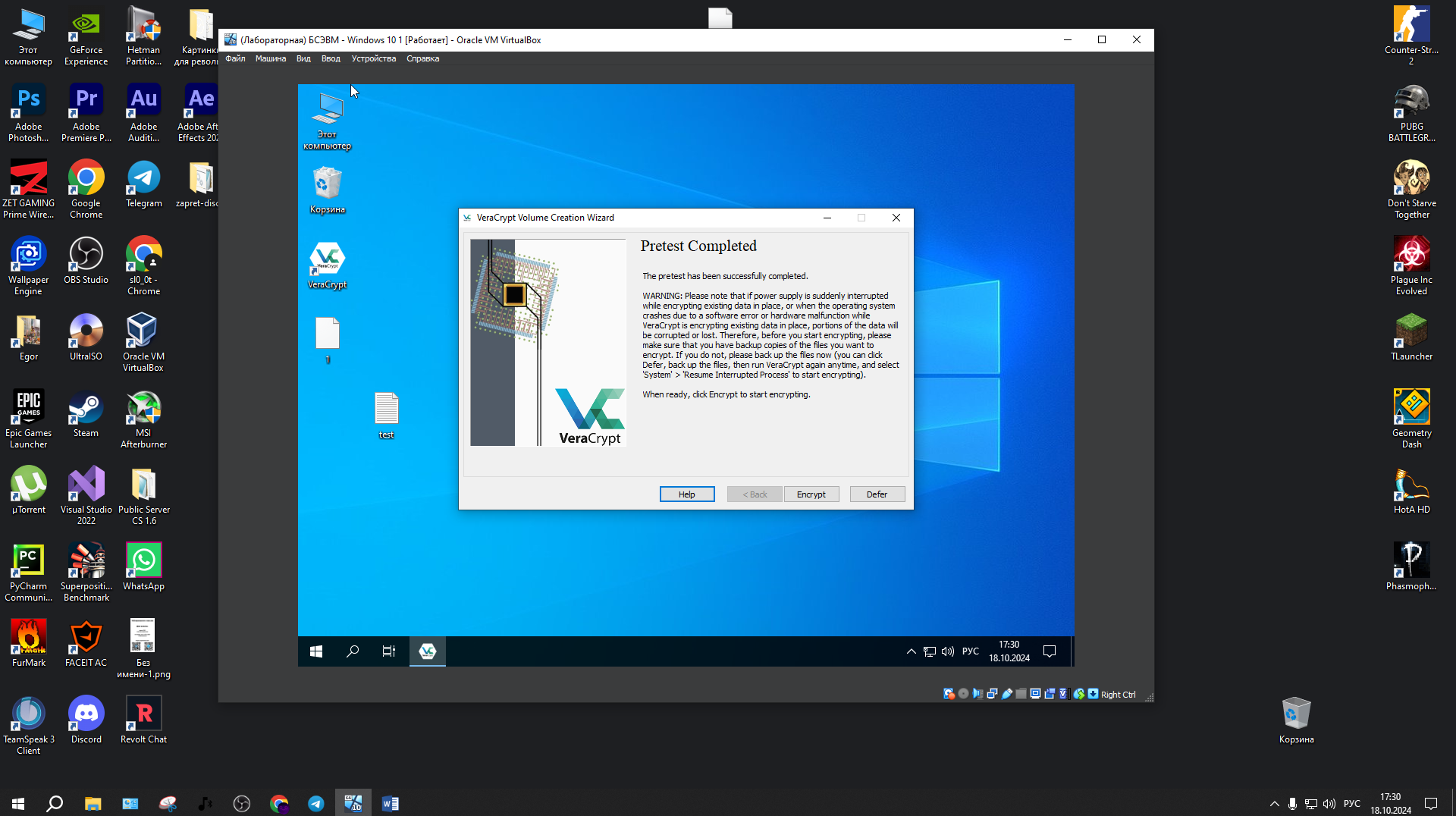

После вводим пароль и PIM, загружаемся в систему и получаем сообщение об успешном тесте (рисунок 2.20).

Р исунок

2.20 – Успешно пройденный тест

исунок

2.20 – Успешно пройденный тест

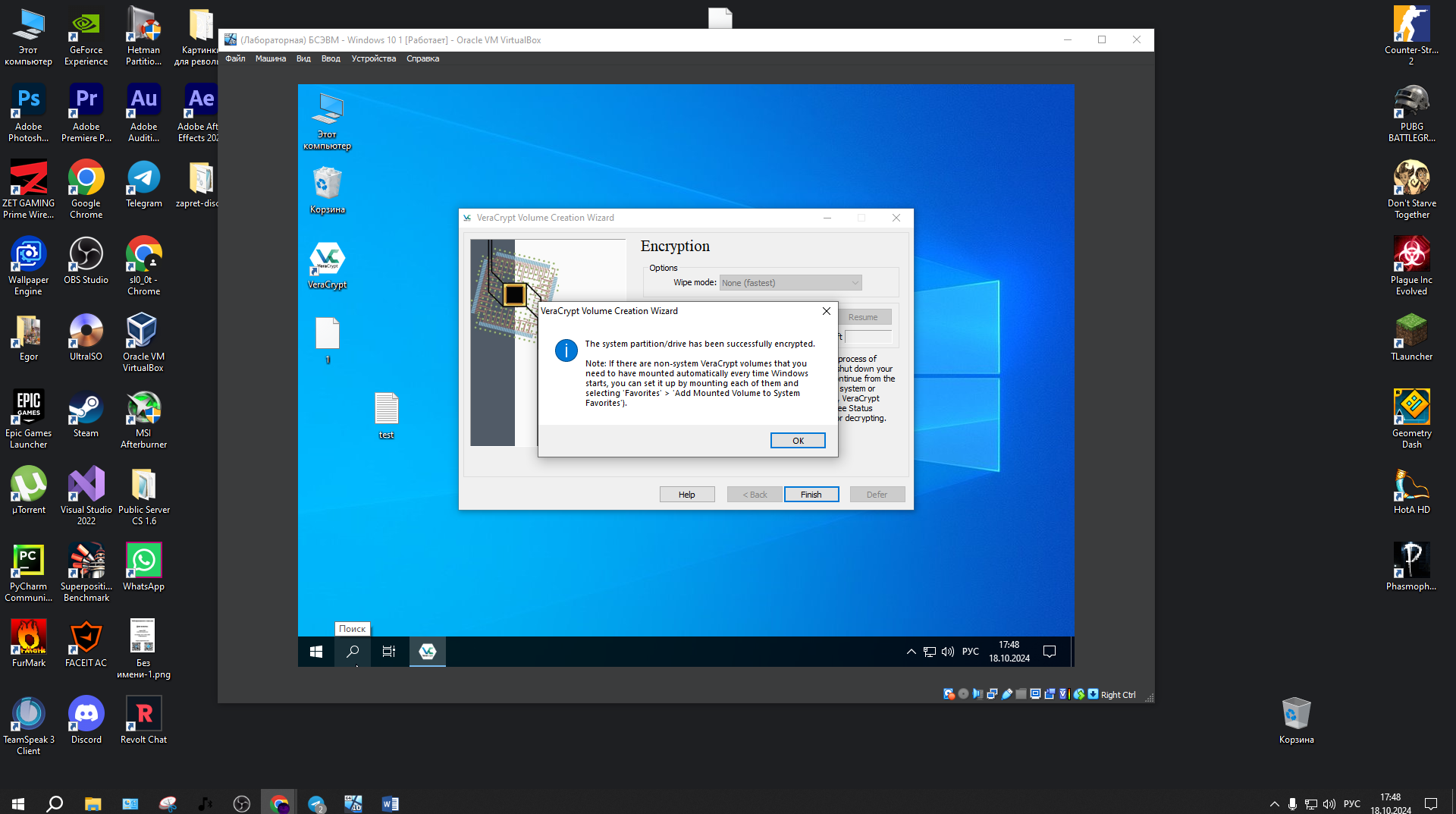

Шифруем окончательно и после шифрование получаем уведомление (рисунок 2.21).

Р исунок

2.21 – Уведомление о завершении шифрования

исунок

2.21 – Уведомление о завершении шифрования

Перезагружаем пк и вводим пароль (рисунок 2.22).

Р исунок

2.22 – Перезагрузка системы

исунок

2.22 – Перезагрузка системы

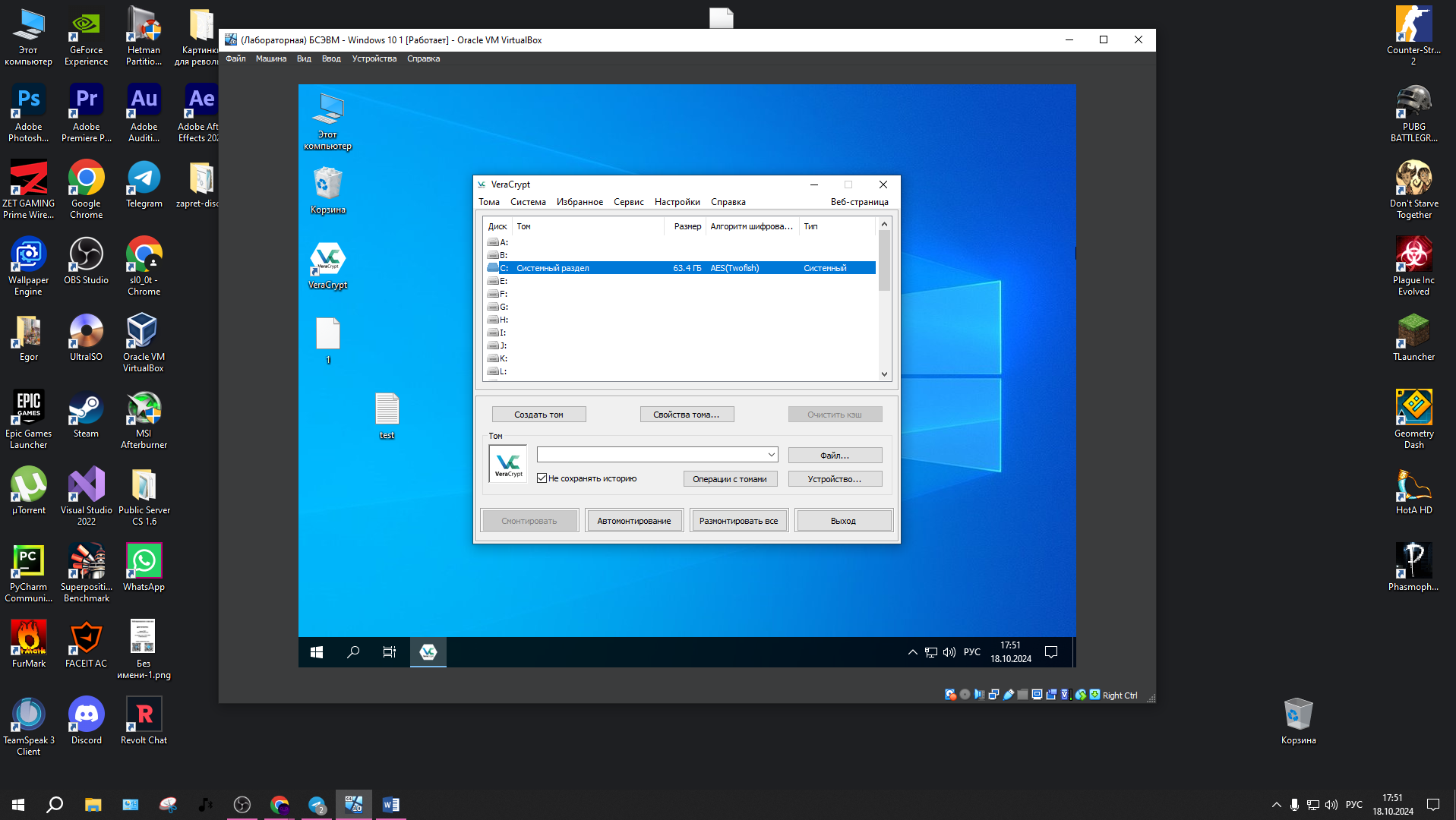

Отображение системного диска в программе показано на рисунке 2.23.

Р исунок

2.23 – Системный диск

исунок

2.23 – Системный диск

Заключение

В результате проделанной лабораторной работы были получены навыки работы с VeraCrypt. Создан новый том, и зашифрован системный диск для входа по паролю.