Практики / Информационная безопасность / Практика 1-3

.docxМинистерство образования и науки Нижегородской области Государственное бюджетное образовательное учреждение высшего образования

«Нижегородский государственный инженерно-экономический университет»

кафедра «Информационные системы и технологии»

ОТЧЕТ

по дисциплине Информационная безопасность

по практическому занятию № 1-3

Тема: Модель угроз

Выполнила студентка Института ИТиСС

Группы 21 ИMO

Зубрицкая Екатерина Михайловна

Проверил доцент кафедры ИСиТ

Косолапова Е. В.

Дата 08.10.2023-20.11.2023

Задание 1

Полное официальное наименование компании – Общество с ограниченной ответственностью «RepairTech». Сокращенное официальное наименование учреждения – ООО «Re- pairTech». Адрес компании: 600027, Владимирская область, г. Владимир, ул. Студёная, д. 5. Реквизиты компании: ИНН: 5071019845 КПП: 5000014445 ОКПО: 507167234 ОГРН: 7234747890 Основные функции и вид деятельности: RepairTech специализируется на ремонте и обслуживании различных видов бытовой техники, включая крупные и мелкогабаритные приборы, такие как холодильники, стиральные машины, плиты, посудомоечные машины, пылесосы, микроволновые печи и др. Основной целью организации является предоставление высококачественных услуг по ремонту, восстановлению и обслуживанию бытовой техники с использованием профессионального оборудования и квалифицированных специалистов.

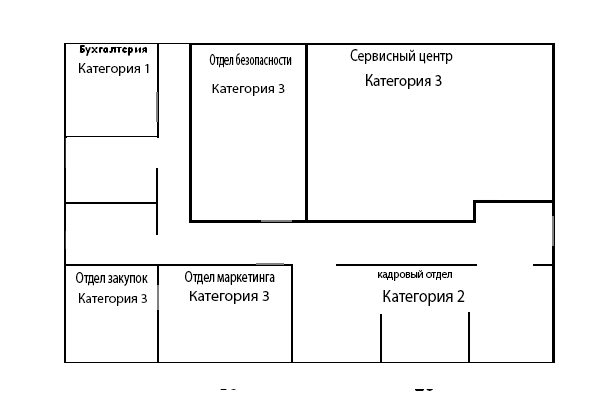

Данная

организация состоит из следующих

отделов:

Рисунок 1 Структура организации

Задание 2

Для организации RepairTech видами и масштабами ущерба в результате нарушения информационной безопасности являются:

утечка конфиденциальной информации о клиентах,

нарушение целостности и доступности данных,

кража интеллектуальной собственности,

нарушение работы сайта и онлайн-сервисов,

финансовые потери,

ущерб репутации и доверию клиентов

Также возможны угрозы, связанные с нерадивостью, халатностью и злоумышленными действиями персонала

Задание 3

Генеральный директор

Отвечает за общую координацию и стратегическое планирование предприятия

Разрабатывает и реализует бизнес-стратегии

Обеспечивает соблюдение законодательства и стандартов качества

Информационные ресурсы:

Финансовые отчеты и бюджеты предприятия

Стратегические планы развития компании

Коммерческие предложения и контракты

Маркетологи

Разрабатывает и внедряет стратегии продвижения предприятия

Обеспечивает создание и распространение рекламных материалов

Анализирует рынок и конкурентов

Информационные ресурсы:

Исследования рынка и аналитика конкурентов

Маркетинговые стратегии и планы

Данные о потребительском спросе и предпочтениях

Специалисты по ремонту

Обеспечивает проведение ремонтных работ по бытовой технике

Сотрудники отдела работают с конфиденциальными информационными ресурсами, такими как инструкции по ремонту и обслуживанию оборудования, характеристики и особенности продуктов

Информационные ресурсы:

Технические спецификации и инструкции по ремонту

Данные о неисправностях и ремонте конкретных устройств

Информация о запасных частях и поставщиках

Работники отдела кадров

Отвечает за набор, обучение и развитие персонала

Разрабатывает и внедряет систему мотивации и оценки производительности

Управляет социальными программами и поддержкой сотрудников

Информационные ресурсы:

Персональные данные сотрудников (заработная плата, медицинские данные и т. д.)

Данные об обучении и профессиональном развитии персонала

Информация о кадровых резервах и планировании персонала

Закупщики

Обеспечивает приобретение необходимой бытовой техники и запасных частей

Разрабатывает и внедряет системы управления заказами и сбытом

Сотрудники отдела работают с конфиденциальными информационными ресурсами, такими как информация о поставщиках, ценах и условиях поставки

Информационные ресурсы:

Коммерческие предложения и договоры с поставщиками

Цены, условия поставки и личные контакты поставщиков

Данные о закупаемой бытовой технике и запасных частях

Бухгалтера

Управляет финансовыми аспектами предприятия

Отвечает за учет и отчетность о финансовых результатах

Работает с конфиденциальными информационными ресурсами, такими как данные о финансовых актах, платежах и сборах

Информационные ресурсы:

Финансовые отчеты и документация по учету

Налоговая отчетность и данные о финансовых операциях

Коммерческая тайна и конфиденциальная финансовая информация

Задание 4

Информационный ресурс |

Категория информации |

Источник информации |

Вид носителя информации |

Место нахождения информации |

Сведения о стратегии развития организации |

Коммерческая тайна |

Краткосрочная стратегия развития |

Бумажные и электронные носители

|

Сейфы с документами и ПК в кабинете руководителя |

Личные данные сотрудников |

Персональные данные |

Трудовые книги, и договоры

|

Бумажные носители

|

Сейф с документе в отделе кадров |

Личные данные клиентов |

Персональные данные |

Данные клиента о регистрации, договоре на ремонт |

Электронные носители |

БД Сервера организации |

Задание 5

Рисунок 2 План объекта защиты

Категория (Зона) |

Наименование зоны |

Функциональное назначение зоны объекта |

Условия доступа сотрудников |

Условия доступа посетителей |

Наличие охраны |

I |

Свободная |

Зона, где посетители могут узнать ту или иную информацию, а также зона, где могут отдохнуть сотрудники |

Свободный |

Свободный |

Есть |

II |

Наблюдаемая |

Зона, которая находится под постоянным наблюдением |

Свободный |

Свободный |

Есть |

III |

Регистрационная |

Основная зона, где работают сотрудники |

Свободный |

Свободный с регистрацией по удостоверениям личности |

Есть |

IV |

Режимная |

Зона, где располагается охрана организации |

По служебным удостоверениям или идентификационным картам |

По разовым пропускам |

Усиленная охрана |

V |

Усиленной защиты |

Область усиленной защиты, которая требует особого внимания |

По спецдокументам |

По спецпропускам |

Усиленная охрана |

VI |

Высшей защиты |

Наивысший уровень защиты зоны |

По спецдокументам |

По спецпропускам |

Усиленная охрана |

Ответы на вопросы:

Категории конфиденциальных сведений могут быть характеризованы различными способами, такими как уровень охраны, степень конфиденциальности, уровень риска и другие показатели. Однако, в предоставленных источниках нет конкретной информации о различных категориях конфиденциальных сведений.

Категории контролируемых зон по условиям доступа также могут быть определены разными способами, такими как авторизация, аутентификация, шифрование и другие методы контроля доступа. В предоставленных источниках нет конкретной информации о различных категориях контролируемых зон по условиям доступа

Категории по функционально-отраслевой принадлежности могут быть определены на основе функций и отраслей, к которым они относятся. Например, конфиденциальные данные могут относиться к финансовым данным, персональным данным, государственным секретам и другим отраслям. В предоставленных источниках нет конкретной информации о различных категориях по функционально-отраслевой принадлежности.

Структуральная модель защищаемой информации представляет собой систему категорий и подкатегорий, которые используются для определения уровней конфиденциальности и риска. В предоставленных источниках нет конкретной информации о структурной модели защищаемой информации

Моделирование объекта защиты включает в себя определение уровней риска, определение активов и определение защитных зон на основе уровней риска и активов. В предоставленных источниках нет конкретной информации о моделировании объекта защиты

Много зональность защищаемого объекта обеспечивается путем разделения объекта на разные зоны с разными уровнями конфиденциальности и доступа. В предоставленных источниках нет конкретной информации о много зональности защищаемого объекта

Модель обеспечения информационной безопасности включает в себя систему категорий и подкатегорий, которые используются для определения уровней конфиденциальности и риска, а также методов защиты, таких как шифрование, аутентификация и авторизация. В предоставленных источниках нет конкретной информации о модели обеспечения информационной безопасности