1 групповая лаба

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

МОДЕЛИРОВАНИЕ ПРОЦЕССОВ ФУНКЦИОНИРОВАНИЯ СИСТЕМЫ ЭЛЕКТРОННОГО ДОКУМЕНТООБОРОТА ПРИ ВОЗДЕЙСТВИИ ARP-SPOOFING АТАК

Отчет по групповой работе №1

по дисциплине «Моделирование автоматизированных информационных систем»

Выполнили студенты гр.:

_______

_______

_______

__.__.2024

Руководитель

преподаватель каф. КИБЭВС

_______ Е.А. Прозорова

__.__.2024

Томск 2024

Введение

Целью групповой работы является приобретение навыков исследования научной статьи, ее анализа и извлечения из нее информации, необходимой для построения сети, моделирующей атаку «ARP-spoofing» при применении средств защиты информации.

Задание:

Поиск статьи, связанной с информационной безопасностью, в которой для исследования используются сети Петри;

Опираясь на тему статьи, создать и описать модель сети, моделирующую атаку «ARP-spoofing» при применении средств защиты информации, используя программное обеспечение «CPN Tools»;

Провести анализ статьи и написать рецензию;

Написать отчет.

Роли участников:

Калинин Александр – Поиск и анализ статьи, составление отчета и презентации;

Толстолес Егор – Поиск и анализ статьи, построение сети и модели;

Слюзков Игорь – Помощь в написании отчета.

1 ХОД РАБОТЫ

1.1 Аннотация

Для анализа была выбрана статья «Моделирование процессов функционирования системы электронного документооборота при воздействии ARP-spoofing атак».

Объект исследования: система электронного документооборота.

Предмет исследования: моделирование атаки «ARP-spoofing» в системе электронного документооборота с использованием сетей Петри.

Актуальность исследования по мнению авторов заключается в необходимости защиты конфиденциальной информации в условиях постоянного совершенствования информационных технологий. Учитывая значимость ущерба от нарушений в работе систем электронного документооборота, исследование воздействия ARP-spoofing атак становится критически важным. Нарушение бесперебойного протекания документов в системах электронного документооборота может вызвать значительный ущерб. Это подчеркивает необходимость разработки эффективных методов защиты и оценки рисков, связанных с такими атаками. Авторы предлагают использовать сети Петри-Маркова для моделирования процессов, что позволяет учитывать статистический характер обработки документов и преднамеренные угрозы безопасности. Это моделирование может помочь определить эффективные средства защиты информации потому, что в существующих нормативных актах не определены требования к системам электронного документооборота в отношении защиты от угроз, что делает исследование данной темы особенно актуальным и практически значимым.

1.2 Реализация модели в «CPN TOOLS»

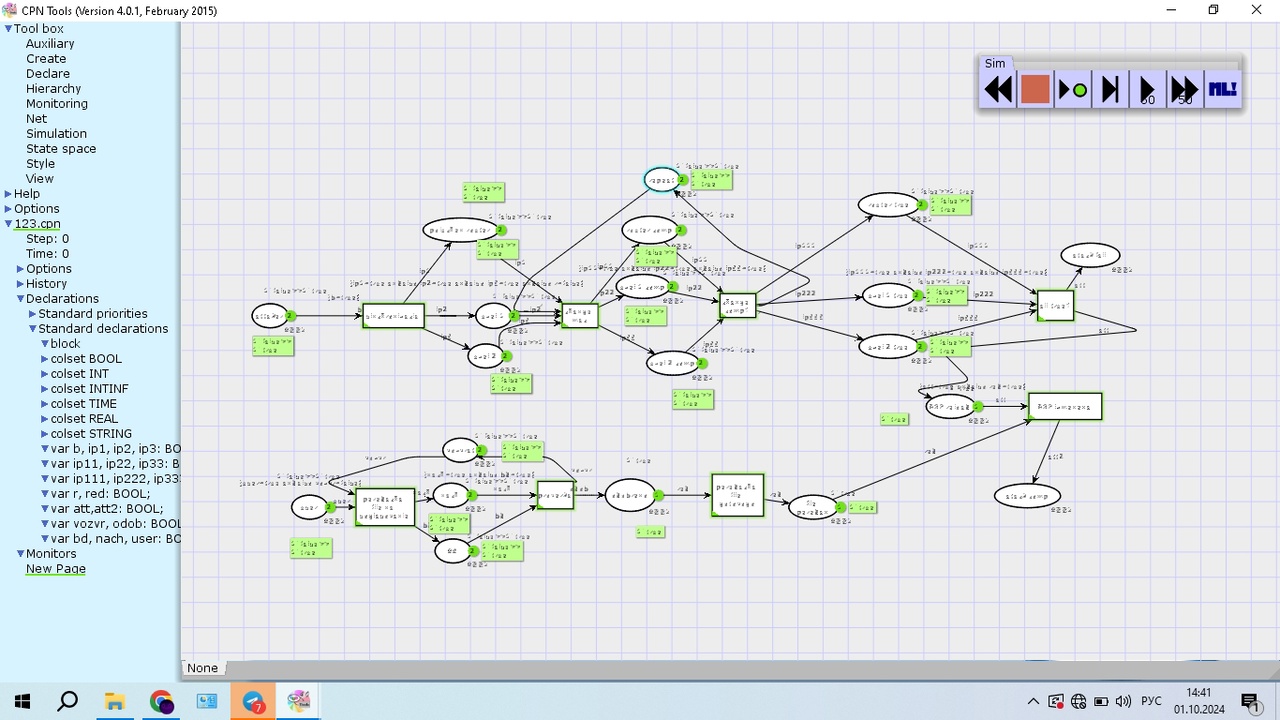

Сеть Петри с моделью атаки «ARP-spoofing» представлена на рисунке 1.1.

Рисунок 1.1 – Сеть Петри

Рассмотрим поэтапное выполнение работы созданной модели в системе электронного документооборота (СЭД).

Первым шагом выполняется подготовка отчета об исполнении, его передача руководителям для согласования. В случае согласования отчета, регистрируется исходящий документ и отправляется адресату, в ином случае – отчет возвращается на доработку (рисунки 1.2 – 1.3).

Рисунок 1.2 – Процесс согласования отчета

Рисунок 1.3 – Отправка документа

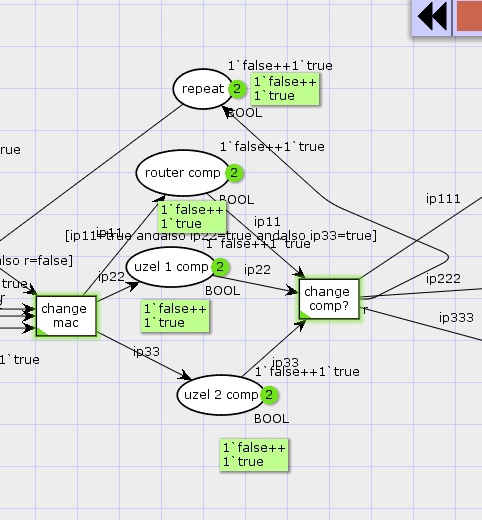

Параллельно с подготовкой отчета, злоумышленник проводит синхронизацию с маршрутизатором СЭД, путем отправки широковещательного сообщения на его узлы (рисунок 1.4).

Рисунок 1.4 – Синхронизация с маршрутизатором

Затем злоумышленник пытается изменить MAC-адреса на узлах клиента СЭД. В случае успешной смены MAC-адресов изменятся ARP-таблица атакуемого узла (рисунок 1.5), в ином случае происходит повторное изменение адресов.

Рисунок 1.5 – Изменение MAC-адресов

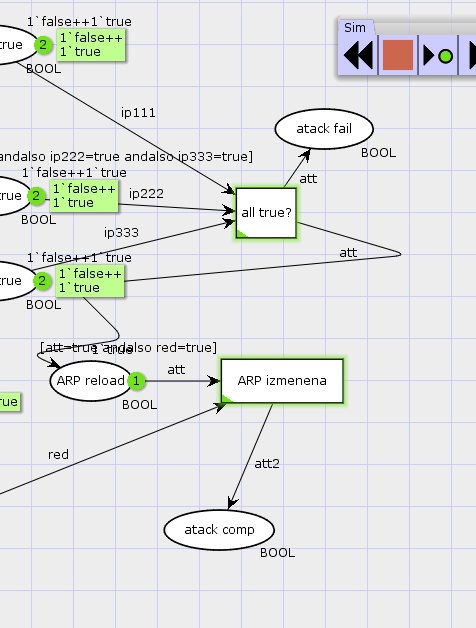

Далее происходит проверка ARP-таблицы на подмену MAC-адресов. Если проверка не выявит подмену, то исходящий документ поступит на маршрутизатор, и атака будет реализована успешно, иначе – средство защиты отразит атаку (рисунок 1.6).

Рисунок 1.6 – Проверка подмены ARP-таблицы

1.3 Рецензия

Статья Н.В. Шишова и В.А. Ломазова «Моделирование процессов функционирования системы электронного документооборота при воздействии ARP-spoofing атак» посвящена важной проблеме защиты информации в условиях современных угроз. Авторы подчеркивают, что с ростом использования информационных технологий возрастает и риск несанкционированного доступа к конфиденциальным данным, что делает необходимость моделирования таких атак особенно актуальной.

В статье представлен подход, основанный на использовании сетей Петри-Маркова для анализа процессов функционирования систем электронного документооборота (СЭД). Это позволяет учитывать статистический характер обработки документов и преднамеренные угрозы безопасности. Авторы детально описывают механизмы ARP-spoofing атак и их влияние на работу СЭД, что позволяет лучше понять риски и последствия таких воздействий.

Одним из значительных преимуществ статьи является ее практическая направленность: предложенная модель может быть использована для проведения вычислительных экспериментов, направленных на определение наиболее эффективных средств защиты информации. Это делает работу полезной не только для теоретиков, но и для практиков в области информационной безопасности.

Однако стоит отметить и некоторые ограничения исследования. Основное внимание уделяется моделированию процессов без учета реальных условий эксплуатации систем, что может снизить точность полученных результатов. Кроме того, авторы не рассматривают возможности применения технических средств защиты информации в контексте предложенной модели, что также требует дальнейших исследований.

В целом, статья представляет собой ценный вклад в область информационной безопасности, предлагая новые подходы к моделированию угроз и анализу их воздействия на системы электронного документооборота.

Заключение

В ходе работы было проведено исследование и разработана модель, основанная на сетях Петри, для анализа функционирования системы электронного документооборота при воздействии ARP-spoofing атак. Модель включает детальное описание механизмов атаки и их влияние на работу системы, что позволяет глубже понять риски и последствия таких угроз.

В результате выполнения групповой работы были приобретены навыки исследования научной литературы, анализа и извлечения информации для построения модели, а также практического применения программного обеспечения «CPN Tools». Эти навыки будут полезны в будущих исследованиях в области информационной безопасности, подчеркивая значимость выполненной работы для оптимизации систем защиты информации.

Список использованных источников

ОС ТУСУР 01-2021 [Электронный ресурс]: сайт tusur.ru URL: https://regulations.tusur.ru/documents/70.

Шишов, Н. В. Моделирование процессов функционирования системы электронного документооборота при воздействии ARP-spoofing атак [Электронный ресурс]: статья URL: https://elibrary.ru/item.asp?id=48110124.