5 семестр / Болтушкин Л.С., группа 712-2, лабораторная 6

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ОЦЕНКА УЯЗВИМОСТЕЙ И КЛАССИФИКАЦИЯ ДАННЫХ

Отчет по лабораторной работе №6

по дисциплине «Безопасность систем баз данных»

Студент гр. 712-2 ___________ Л.С. Болтушкин __________

Руководитель Старший преподаватель кафедры КИБЭВС

_______ _________ Н.А. Новгородова

__________

Томск 2024

Введение

Целью данной лабораторной работы является изучение принципов работы автоматизированных оценщиков уязвимостей и классификаторов данных на примере соответствующих инструментов в SQL Server.

1 ХОД РАБОТЫ

Так как в новой версии SSMS 20.1 и других ранних версиях отсутствует «Оценка уязвимостей», то вынуждено было скачать версию 2017 года – SSMS 18.12.1, это последняя версия, где еще была данная функция (рисунок 1.1).

Рисунок 1.1 – SSMS версии 18.12.1

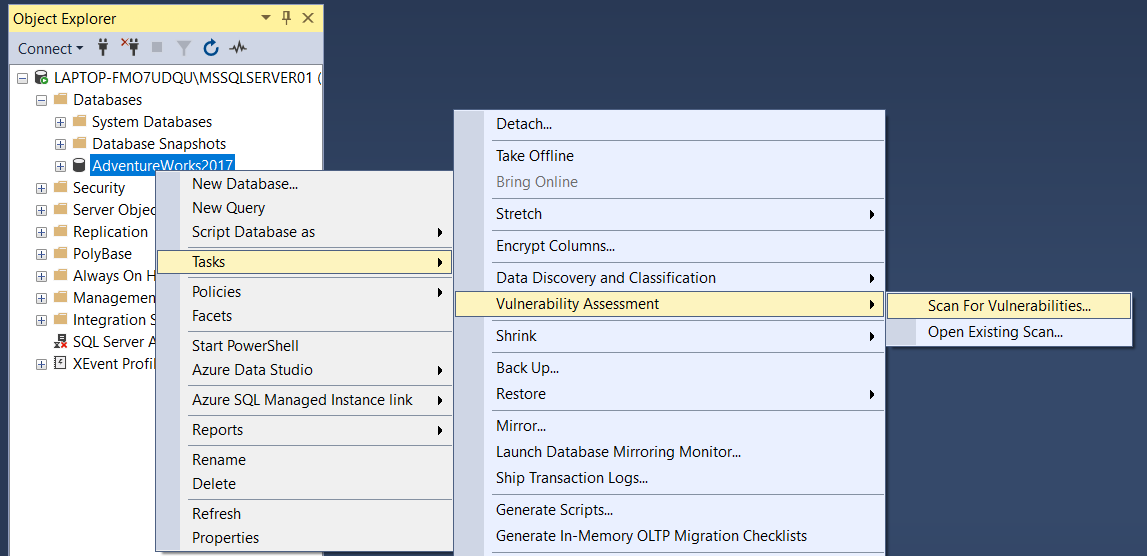

Оценка уязвимостей в SQL Server происходит на уровне базы данных. Чтобы запустить оценку уязвимостей, необходимо в контекстном меню базы данных выбрать «Задачи», затем «Оценка уязвимостей» и далее «Проверить на наличие уязвимостей» (рисунок 1.2).

Рисунок 1.2 – Путь нахождения Vulnerability Assesment

После этих действий откроется окно выбора места сохранения результатов оценки, где можно оставить значение по умолчанию (рисунок 1.3).

Рисунок 1.3 – Сохранение результатов

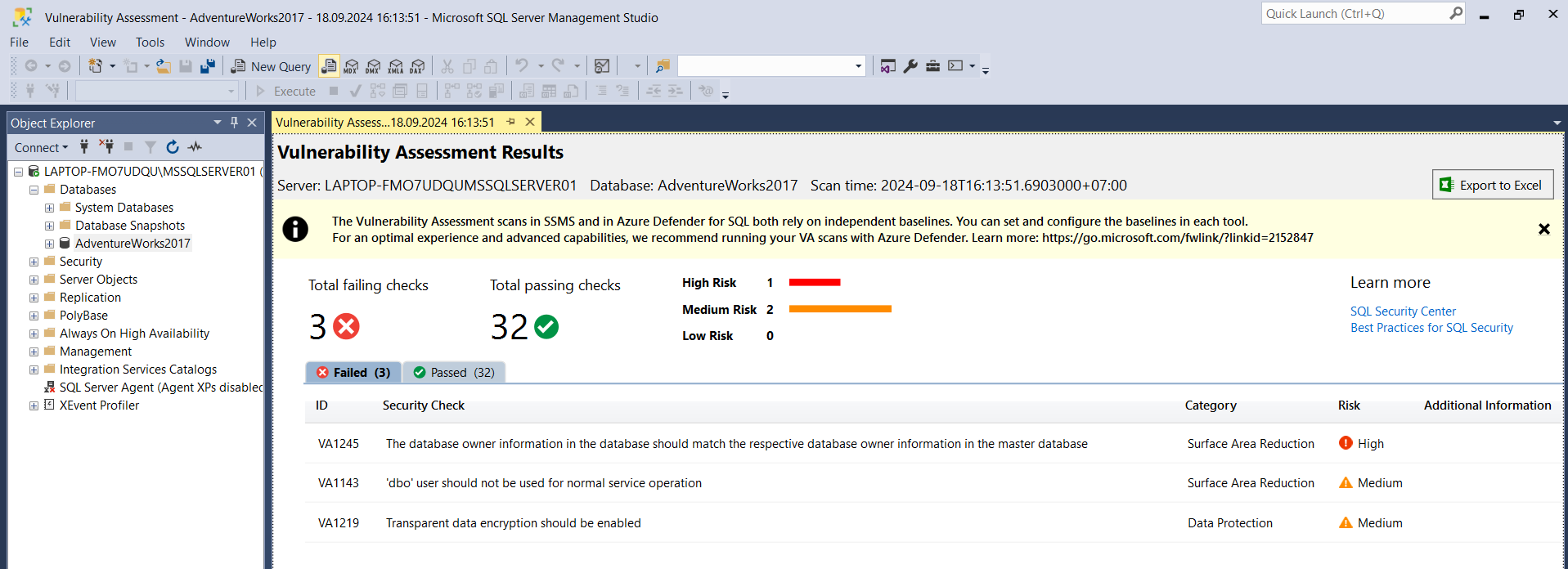

После выбора этого места будет произведена оценка, и затем откроется окно результатов оценки (рисунок 1.2).

Рисунок 1.4 – Оценка уязвимостей

Из представленных результатов на рисунке 1.4 можно увидеть, что в системе 3 ошибки и 32 верных правила.

Для того, чтобы узнать информацию о конкретной уязвимости можно кликнуть по нему и тогда выведется вся необходимая информация (рисунок 1.5).

Рисунок 1.5 – Информация о конкретной уязвимости

Для исправления уязвимостей можно воспользоваться предложенными системой запросами, чтобы их сформировать нужно прокрутить в середину сводки и нажать соответствующую кнопку – «Rule Query» и затем нажать на «Open in Query Editor Window», тогда автоматически сформируется запрос. Запросы для всех проблем и их решение представлены на рисунках 1.6 – 1.8.

Рисунок 1.6 – Запрос для устранения уязвимости «VA1219»

![]()

Рисунок 1.7 – Запрос для устранения уязвимости «VA1143»

Рисунок 1.8 – Запрос для устранения уязвимости «VA1245»

Таким образом были устранены все уязвимости и для того, чтобы в этом убедиться была произведена дополнительная проверка, которая показана на рисунке 1.9.

Рисунок 1.9 – Проверка отсутствия уязвимостей

Если бы осталось неразрешенное правило, то на рисунке 1.10 было бы пусто, однако видно, что правила уже приняты. Данное действие открывается через кнопку «Tasks», затем «Data Discovery and Classification» и после «Classify Data».

Рисунок 1.10 – Классификация данных

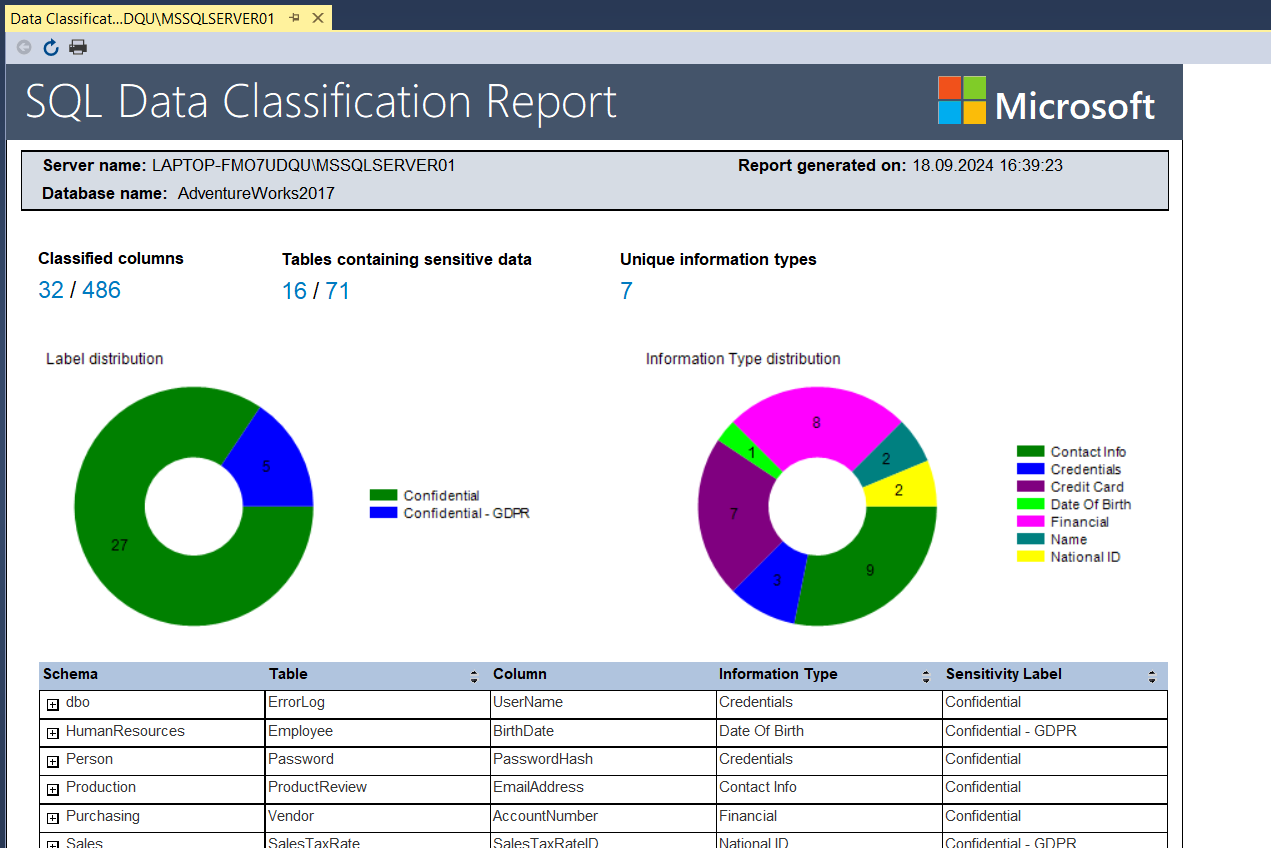

Далее производится генерация отчета, в котором будет отмечено на диаграммах, сколько было сделано классификаций и по каким категориям они распределены, а также представлена таблица с классификациями (рисунок 1.11).

Рисунок 1.12 – Отчет по классификации данных

Заключение

В ходе выполнения данной лабораторной работы была решена задача обеспечения безопасности данных путем применения автоматизированных средств оценки уязвимостей и классификации данных.

Отчет составлен согласно ОС ТУСУР 01-2021.