УСЗИ 4 лаб

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра безопасности информационных систем (БИС)

SECRET NET. ПРОГРАММА ОПЕРАТИВНОГО УПРАВЛЕНИЯ. УДАЛЕННОЕ УПРАВЛЕНИЕ ЗАЩИЩАЕМЫМ КОМПЬЮТЕРОМ

Отчет по лабораторной работе №4

по дисциплине «Управление средствами защиты информации»

-

__________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: изучение основного функционала средств оперативного управления системы Secret Net, получение навыков работы с программой оперативного управления Secret Net, навыков настройки, удаленного управления и мониторинга защитных подсистем автоматизированных систем.

1 ИЗУЧЕНИЕ ОСНОВНОГО ФУНКЦИОНАЛА СРЕДСТВ ОПЕРАТИВНОГО УПРАВЛЕНИЯ СИСТЕМЫ SECRET NET

Первоочередно для выполнения работы были запущены виртуальные машины «Secret Net Client» и «Secret Net Server». После чего был процесс авторизации под пользователями «администратор», что представлено на рисунках 1.1 – 1.

Рисунок 1.1 – Авторизация под пользователем «администратор» на клиенте

Рисунок 1.2 – Авторизация под пользователем «администратор» на сервере

Далее необходимо в режиме «Мониторинг и управление» зайти в систему, что представлено на рисунке 1.3.

Рисунок 1.3 – Окно программы управления Secret Net в режиме «Мониторинг и управление»

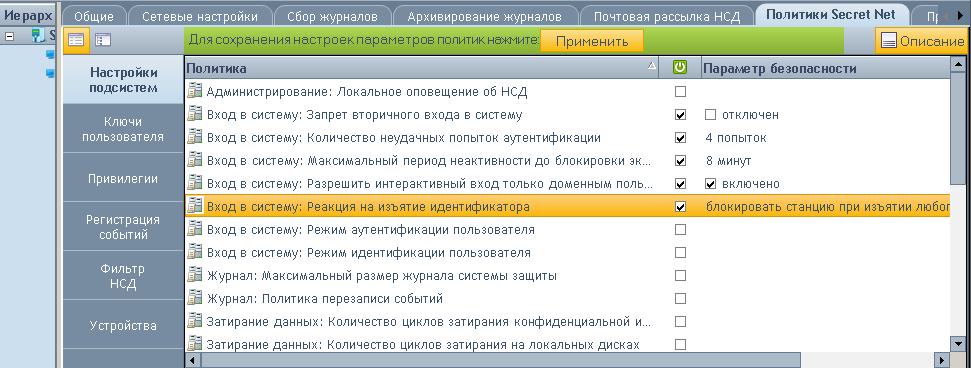

Далее необходимо во вкладке «Настройки подсистем» отредактировать параметры: «Вход в систему: Количество неудачных попыток аутентификации» и «Вход в систему: разрешить интерактивный вход только доменным пользователям», что представлено на рисунке 1.4.

Рисунок 1.4 – Настройка политик защитных подсистем Secret Net

Далее необходимо во вкладке «Устройства» задать политику устройств для параметров «Сменные диски», «Оптические диски», «Устройства хранения» и «Сеть», что представлено на рисунках 1.5 – 1.6.

Рисунок 1.5 – Политики устройств Secret Net

Рисунок 1.6 – Политики устройств Secret Net «Сеть»

Далее необходимо проверить выставленные настройки на клиентской машине, что представлено на рисунке 1.7.

Рисунок 1.7 – Проверка политик устройств на клиентской машине

Далее необходимо квитировать событие, которое произошло на клиентской машине в связи с подключением съемного носителя, что представлено на рисунке 1.8. После выполненных действий диаграмма станет зеленого цвета, что представлено на рисунке 1.9.

Рисунок 1.8 – Квитирование НСД

Рисунок 1.9 – Изменённая диаграмма после квитирования

Далее необходимо изменить аппаратную конфигурацию клиентского компьютера и подтвердить это действие на сервере и понаблюдать изменение диаграммы, что представлено на рисунках 1.10 – 1.11.

Рисунок 1.10 – Подтверждение изменений аппаратной конфигурации

Рисунок 1.11 – Изменённая диаграмма после аппаратной конфигурации

Далее необходимо создайте доступные для рабочей станции отчет, что представлено на рисунке 1.12.

Рисунок 1.12 – Содержание отчета «Паспорт ПО»

Далее необходимо открыть программу управления Secret Net в режиме конфигурирования и выполнить команду «Подчинить объекты», что представлено на рисунке 1.13.

Рисунок 1.13 – Подчинение объекта

Далее необходимо изменить параметры свойства сервера безопасности, вкладки «Сбор журналов», вкладки «Архивирование журналов» и вкладки «Привилегии пользователей», что представлено на рисунках 1.14 – 1.16 соответственно.

Рисунок 1.14 – Параметры сбора журналов

Рисунок 1.15 – Параметры архивирования журналов

Рисунок 1.16 – Окно настроек привилегий пользователей

2 ВЫПОЛЕНИЕ ИНДИВИДУАЛЬНОГО ЗАДАНИЯ

Выполнение индивидуального задание происходило согласно варианту, представленному на рисунке 2.1.

Рисунок 2.1 – Вариант задания

Первоочередно необходимо выставить параметры устройств, что представлено на рисунках 2.2 – 2.3 соответственно.

Рисунок 2.2 – Изменение параметров политики устройств

Рисунок 2.3 – Изменение параметров политики устройств для SD

Далее необходимо запустить включить ЗПС, что представлено на рисунке 2.4.

Рисунок 2.4 – Включение ЗПС

Далее необходимо выполнить настройки подсистем, что представлено на рисунке 2.5.

Рисунок 2.5 – Настройки подсистем

Проверка выставленных параметров политики устройств на клиентской машине представлено на рисунке 2.6.

Рисунок 2.6 – Проверка настроек политик безопасности устройств

Заключение

В ходе выполнения лабораторной работы были получены навыки работы с программой оперативного управления Secret Net, навыков настройки, удаленного управления и мониторинга защитных подсистем автоматизированных систем.

Томск 2024