- •Календарный план1

- •Реферат

- •Содержание

- •Термины и определения

- •Перчень сокращений и обозначений

- •Введение

- •Модели безопасности сетевых сегментов и концепция zero trust

- •Введение в сетевую безопасность

- •Обзор существующих моделей безопасности сетевых сегментов

- •Анализ концепции Zero Trust

- •1.4 Преимущества и недостатки Zero Trust

- •Вывод по главе 1

- •2 Практическая реализация модели

- •2.1 Выбор инструмента моделирования

- •2.2 Архитектура виртуальной среды

- •2.2.1 Требования к виртуальной сети и разработка схемы

- •2.2.2 Настройка рабочей среды

- •2.3 Разработка виртуальной локальной сети

- •2.3.1 Создание сети

- •2.3.2 Настройка сети

- •2.4 Внедрение политики Zero Trust

- •2.4.1 Сегментация сети

- •2.4.2 Список контроля доступа

- •2.4.3 Аутентификация и авторизация

- •2.4.4 Мониторинг и логирование

- •2.4.5 Настройка межсетевого экрана

- •2.5 Проверка внедренной концепции нулевого доверия

- •2.6 Рекомендации по внедрению модели доверенной среды Zero Trust в организациях

- •2.7 План развития дипломной работы в магистратуре

- •Вывод по главе 2

- •Заключение

- •Список использованных источников

- •Приложение л. Настройка виртуальных локальных сетей на маршрутизаторах

- •Приложение м. Настройка списка контроля доступа на маршрутизаторах

- •Приложение н. Текст файла «clients.Conf»

- •Приложение о. Текст файла «users»

- •Приложение м. Включение «FreeRadius» на устройствах

2.2.2 Настройка рабочей среды

Для того, чтобы создать локальную сеть и внедрить в нее концепцию нулевого доверия в GNS3 необходимо скачать и настроить различное программное обеспечение.

Образ маршрутизатора, операционных систем, брандмауэра и все необходимое программное обеспечение будет взято из открытых источников.

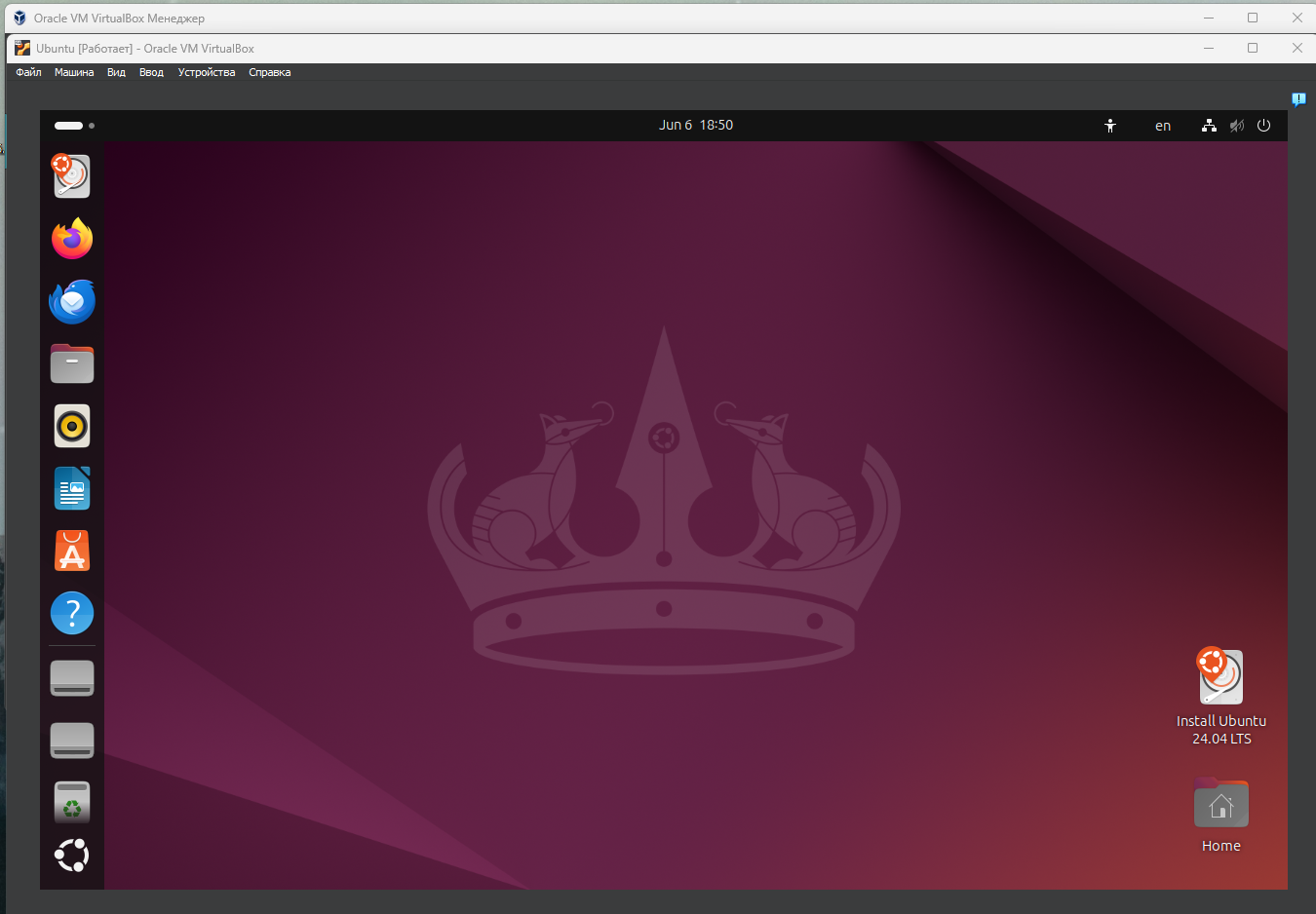

На конечное устройство Ubuntu (Рисунок 1) необходимо установить соответствующую операционную систему с помощью ПО «VirtualBox» (Рисунок 2).

Рисунок 2 Установленная ОС на ВМ

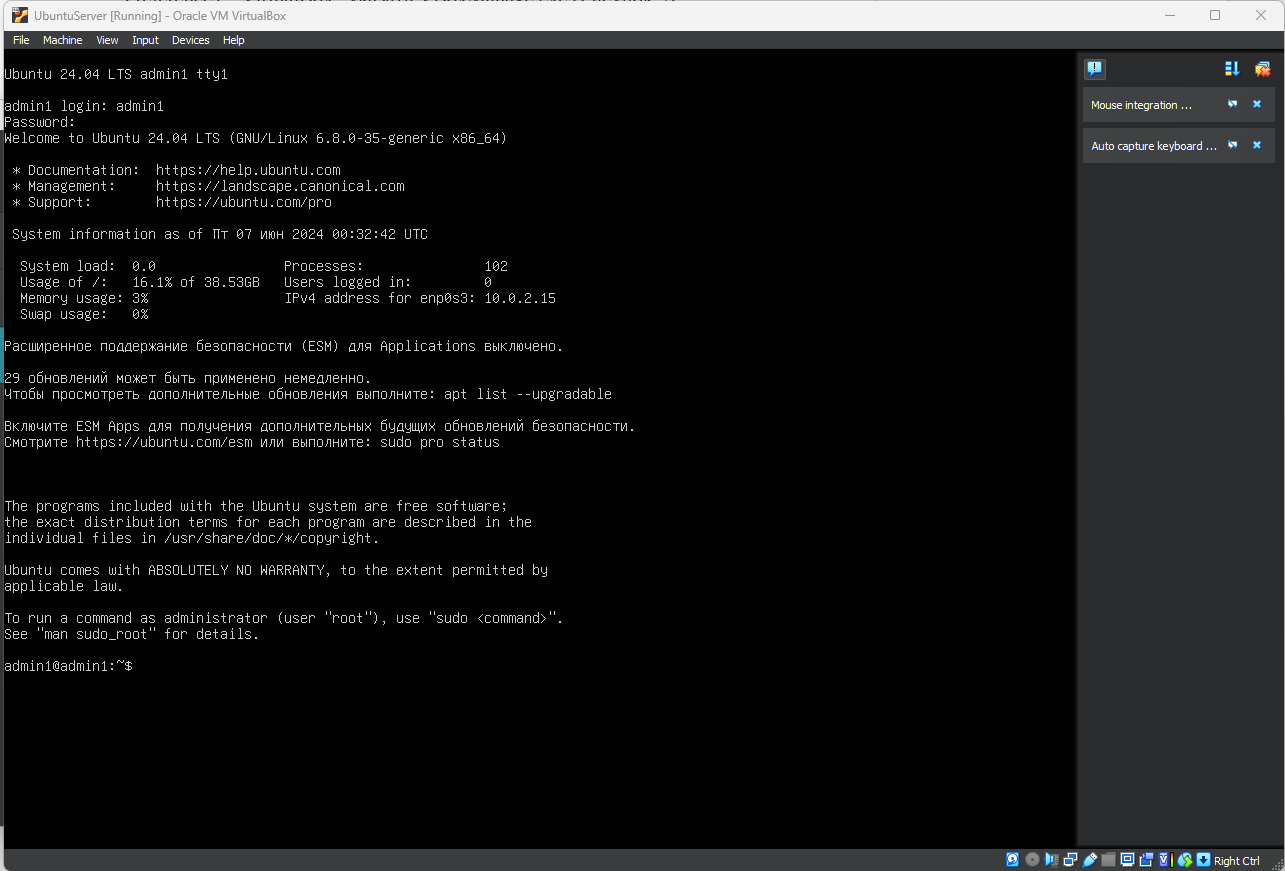

Для устройства Ubuntu Server (Рисунок 1) необходимо установить соответствующую операционную систему с помощью ПО «VirtualBox» (Рисунок 3).

Рисунок 3 Установленный Ubuntu Server на ВМ

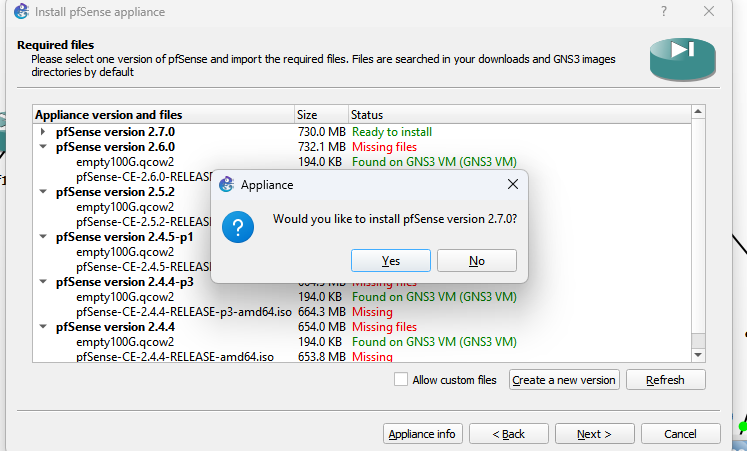

Образы маршрутизатора C7200 и брандмауэра «pfSense» устанавливаются непосредственно в GNS3 (Рисунок 4).

Рисунок 4 Установка pfSense

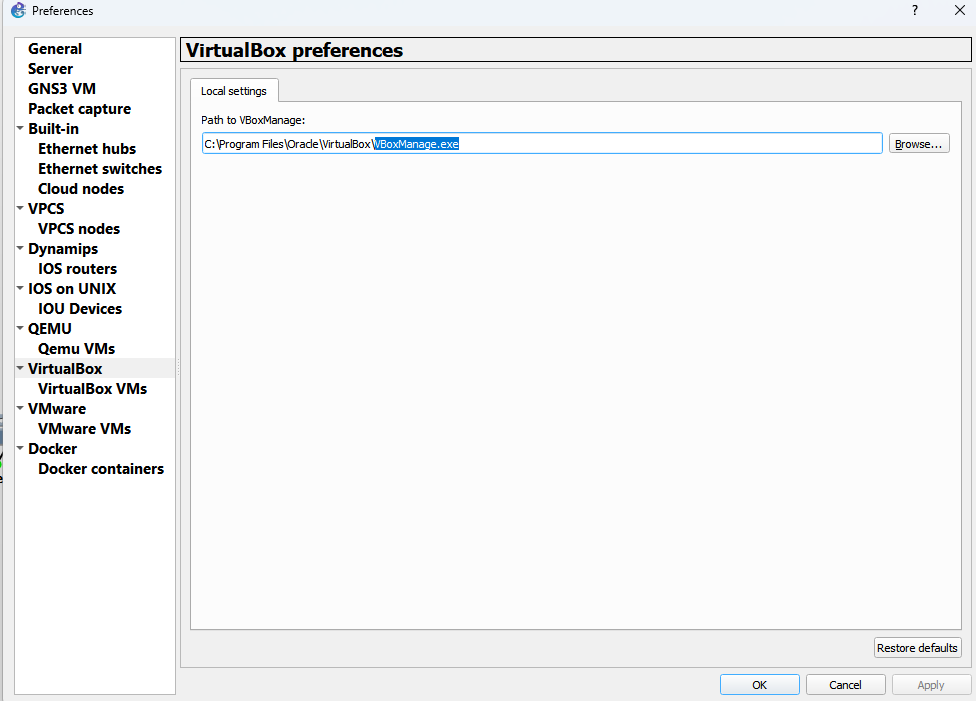

Для добавления VirtualBox в GNS3 необходимо во вкладке “Edit – Preferences – VirtualBox” указать VBoxManage.exe (Рисунок 5).

Рисунок 5 Настройка GNS3

На этом первичная настройка и установка программного обеспечения завершена и среда готова к использованию.

2.3 Разработка виртуальной локальной сети

Разработаем локальную сеть, в которой будет происходить дальнейшее внедрение концепции нулевого доверия.

2.3.1 Создание сети

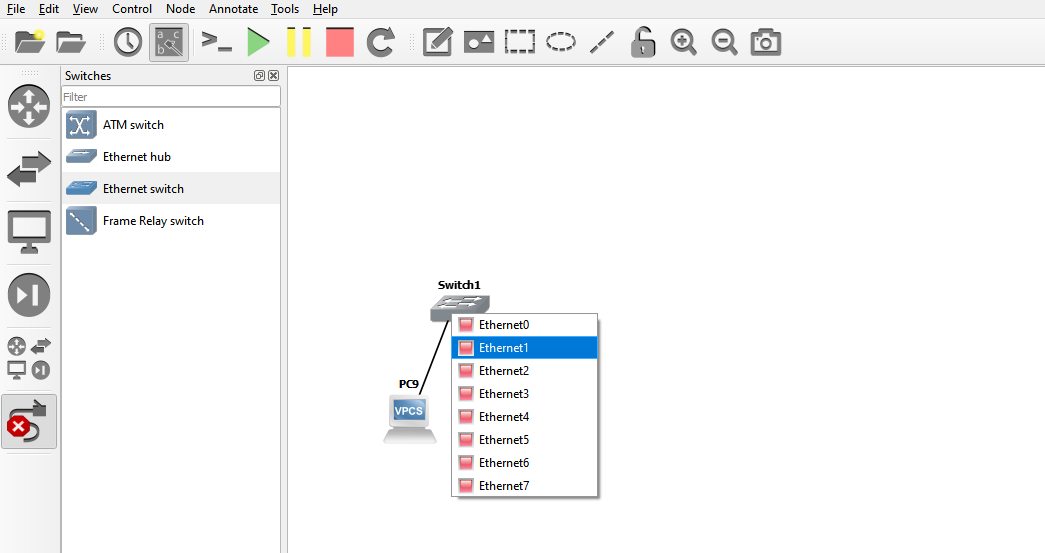

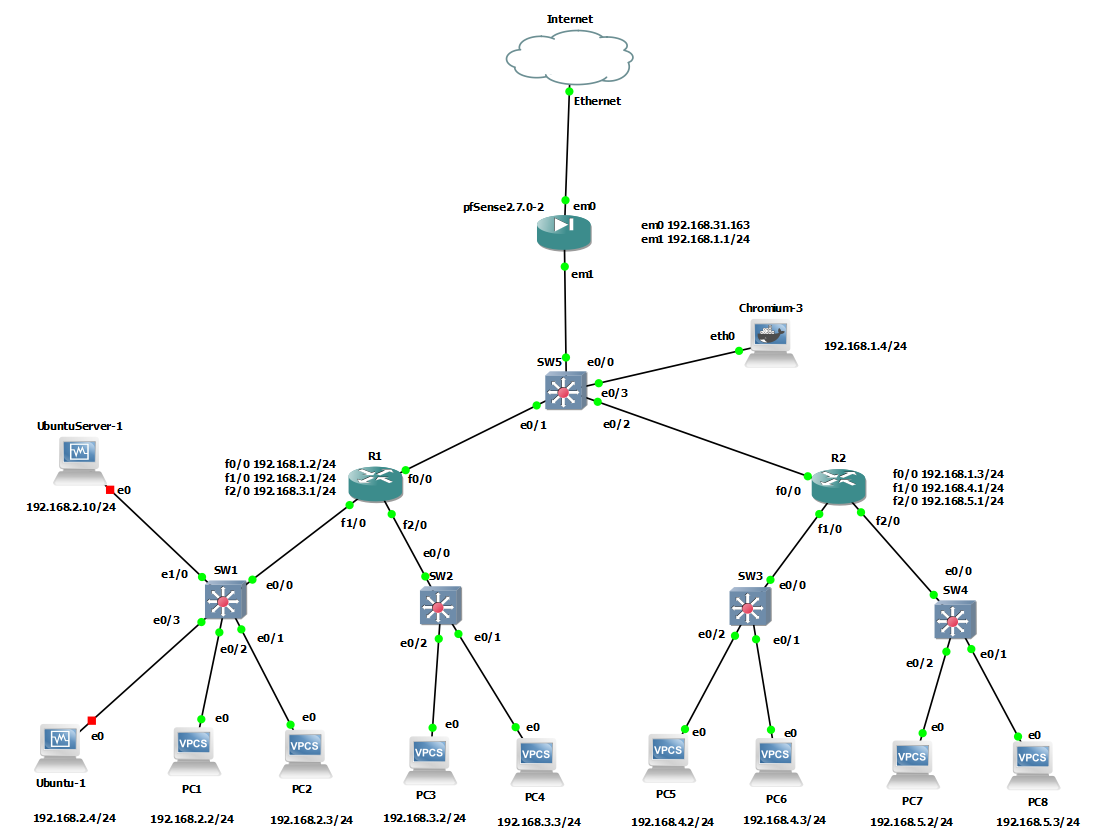

Создадим локальную сеть согласно Рисунку 1, на котором изображены все компоненты и связи. Для этого в рабочем пространстве GNS3 будем добавлять необходимые устройства из левого меню. Соединение происходит с помощью функции «Add a link» (Рисунок 6).

Рисунок 6 Создание локальной сети

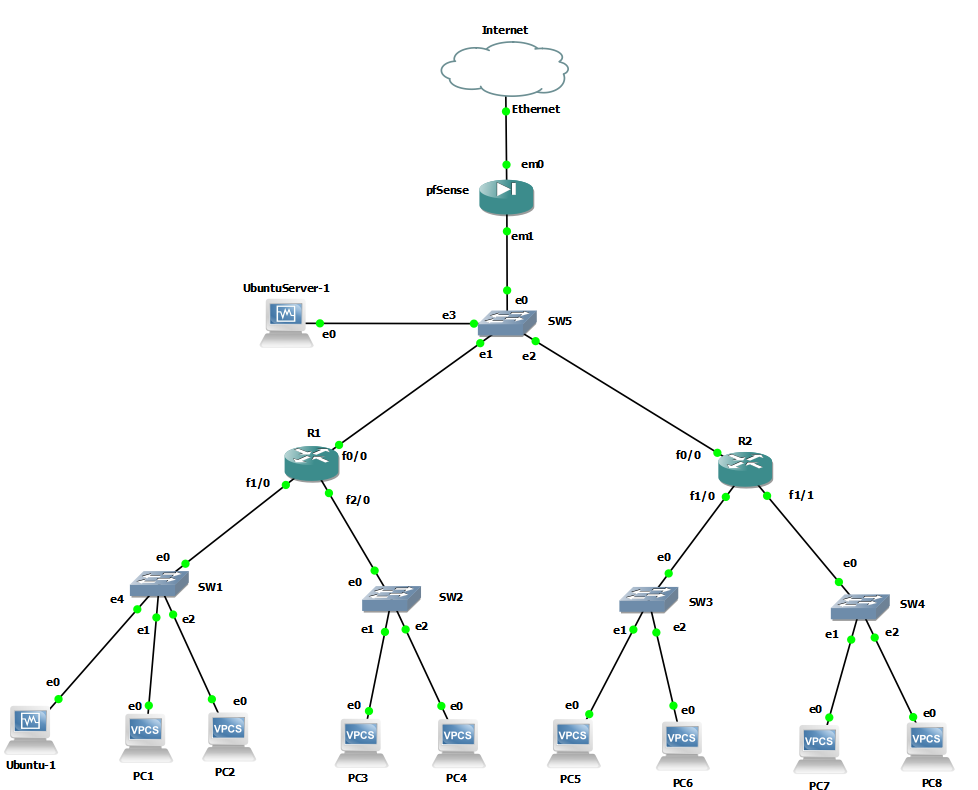

Согласно Рисунку 1 продолжим добавлять сегменты сети и соединять их. В результате получим локальную сеть, которая состоит из 8 стандартных виртуальных рабочих компьютеров, одного виртуального рабочего компьютера с ОС Ubuntu и одного компьютера с ОС Ubuntu Server. Так же в сети присутствует пять коммутаторов, два маршрутизатора C7200, доступ в Интернет и Firewall «pfSense» (Рисунок 7).

Рисунок 7 Созданная локальная сеть

На рисунке 7 видно, что у каждой точки соединения есть свое имя (е0, е1 и т.д). Данная надпись показывает, в какой порт подсоединен кабель, к примеру, для соединения «PC6»-«SW3» используются порты e0:e2 соответственно, это означает, что в виртуальном компьютере №6 используется порт Ethernet0, а для коммутатора – Ethernet2. В случае с маршрутизатором, f1/1 – используется FastEthernet1/1.

Зеленые кружочки на рисунке 7 показывают, включен ли в текущий момент порт. К примеру, если выключить один из компьютеров, то зеленый круг превратится в красный квадрат.

2.3.2 Настройка сети

Настроим локальную сеть таким образом, чтобы была возможность «пропинговать» с PC1 до PC8. Таким образом мы убедимся, что ICMP-пакеты проходят через сеть, а значит, сеть настроена правильно.

Запустим все виртуальные компоненты сети.

Для маршрутизатора «R1» пропишем команды в терминал, которые указаны в Приложении А.

Для маршрутизатора «R2» пропишем команды в терминал, которые указаны в Приложении Б.

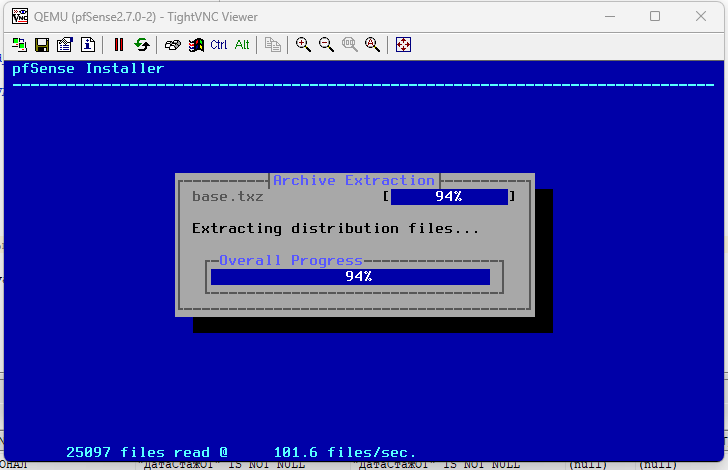

Далее, настроим Firewall «pfSense». Для этого запустим его и пройдем установку по принципу «Next-Next-Install» (Рисунок 8).

Рисунок 8 Установка pfSense

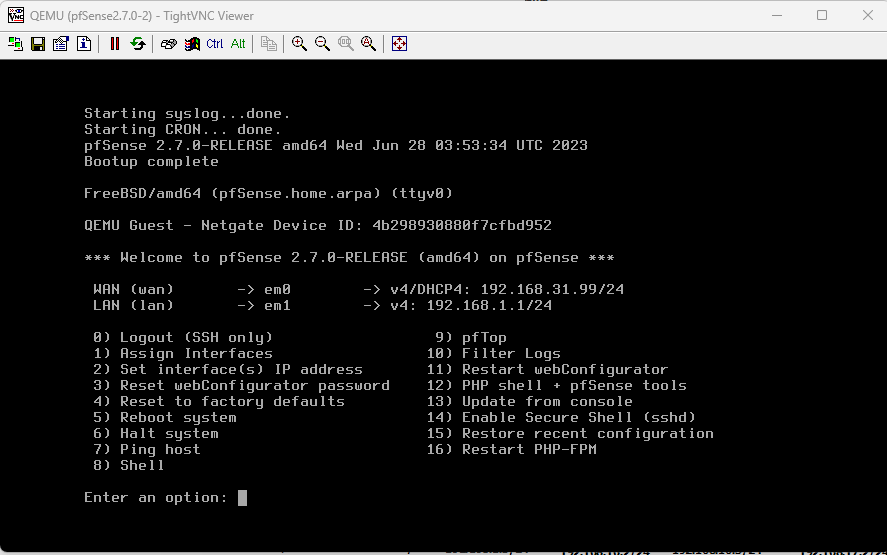

В результате установки рабочее пространство брандмауэра изображено на рисунке 9.

Рисунок 9 Рабочее пространство pfSense

Автоматически были установлены WAN и LAN IP-адреса.

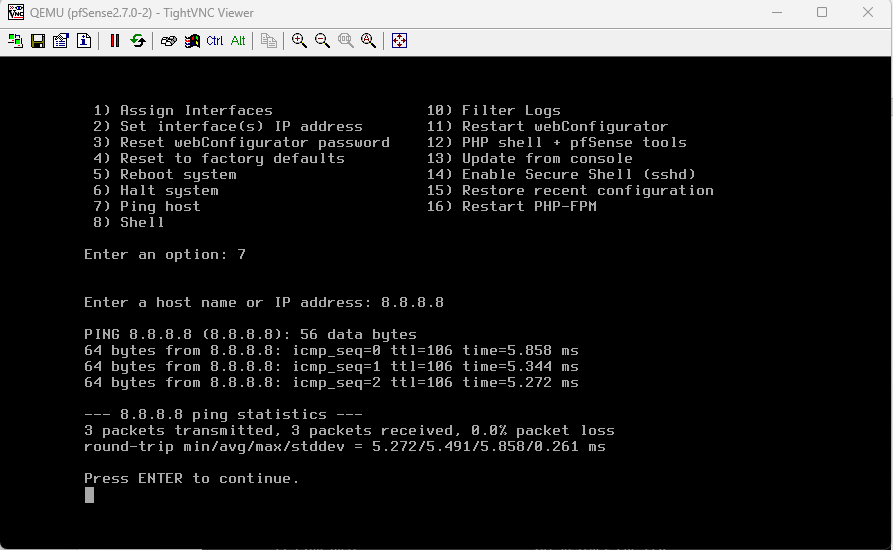

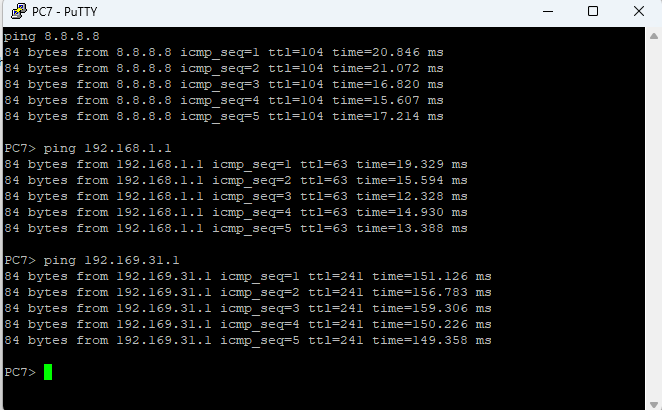

Удостоверимся, что есть доступ в интернет, с помощью команды «ping 8.8.8.8» (Рисунок 10).

Рисунок 10 Проверка подключения к сети

Теперь настроим маршрутизаторы «R1» и «R2» так, чтобы они могли связываться друг с другом и у них был доступ в интернет. Для этого выполним команды, указанные в приложении В.

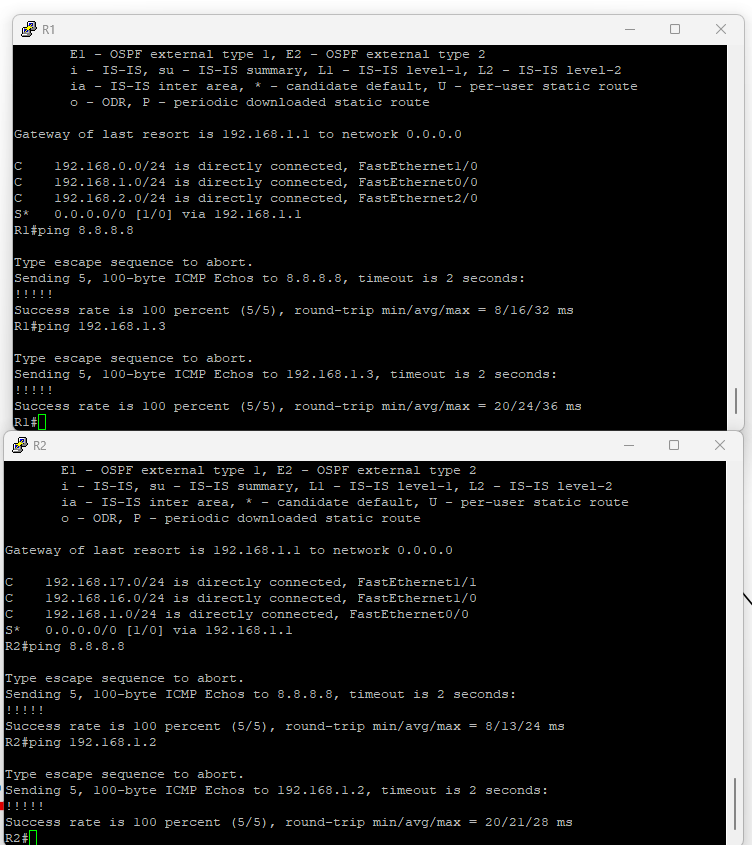

В результате получим, что маршрутизаторы имеют доступ в интернет через Firewall «pfSense», и у них есть связь между друг другом (Рисунок 11).

Рисунок 11 Проверка подключений маршрутизаторов

Также, для «PC1»-«PC8» настроим IP-адреса. Команды, которые необходимо ввести в терминалы VPCS («PC1»-«PC8») указаны в Приложении Г.

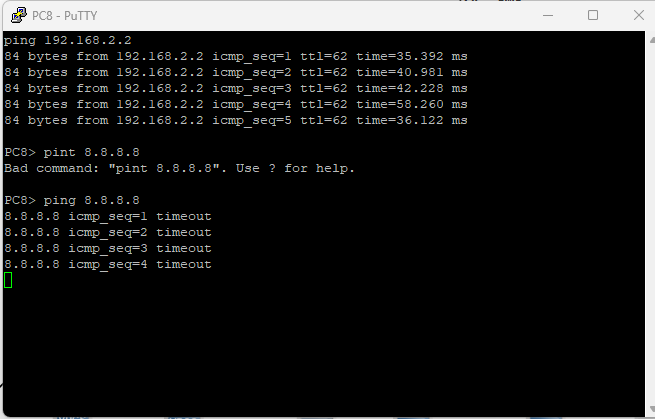

Проверим, что имеется связь между «PC1» и «PC8», для этого выполним команду «ping 192.168.2.2» с PC8 (Рисунок 12).

Рисунок 12 Проверка связи между PC1 и PC8

При этом, на Рисунке 12 видно, что на «PC1» нет возможности получить ответ от команды «ping 8.8.8.8». Это связано с настройками брандмауэра, которые в дальнейшем необходимо изменить. Для этого, добавим образ Chromium и подключим его к коммутатору «SW5». Данное действие позволит подключиться к веб-интерфейсу «pfSense».

Добавив образ и подключив его к коммутатору, настроим IP-адрес для того, чтобы браузер работал, для этого выполним команды в командной строке Chromium, указанные в приложении Д.

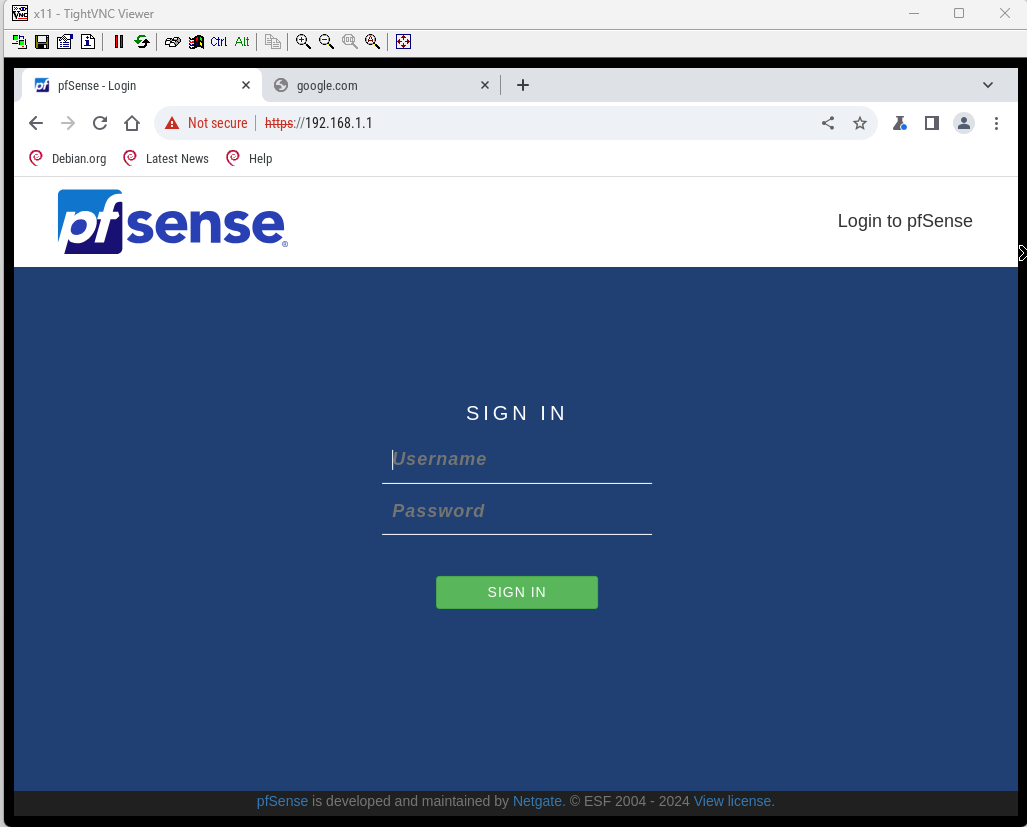

В результате, в образе Chromium мы имеем возможность войти в веб-интерфейс «pfSense» по адресу «192.168.1.1» (Рисунок 13).

Рисунок 13 Веб-интерфейс «pfSense»

Проведем первичную настройку брандмауэра, чтобы «PC1»-«PC8» имели доступ в интернет.

Username – admin, password – pfsense.

Первичная настройка состоит из добавления DNS-серверов и добавление правила для LAN сети, которое позволяет отправлять весь исходящий трафик.

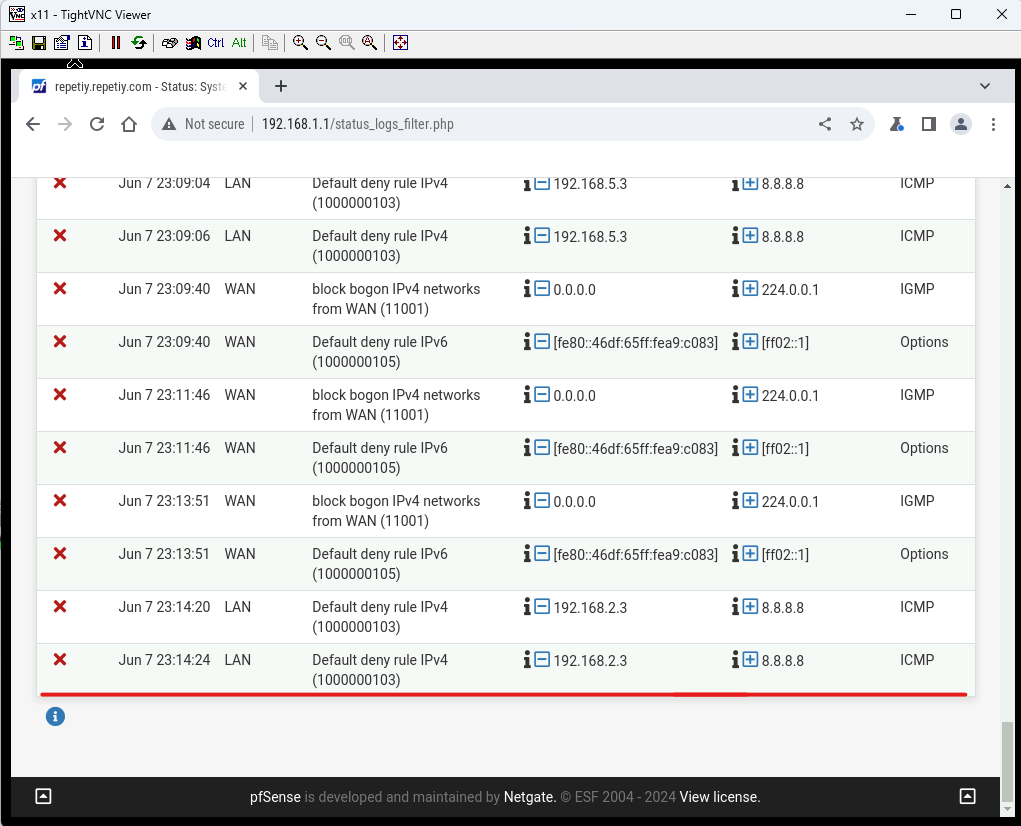

Сейчас, если попробовать выполнить команду «ping 8.8.8.8» с «PC2» пакеты не будут отправлены, а в логах брандмауэра будет написана ошибка (Рисунок 14).

Рисунок 14 Ошибка отправки пакетов с PC3

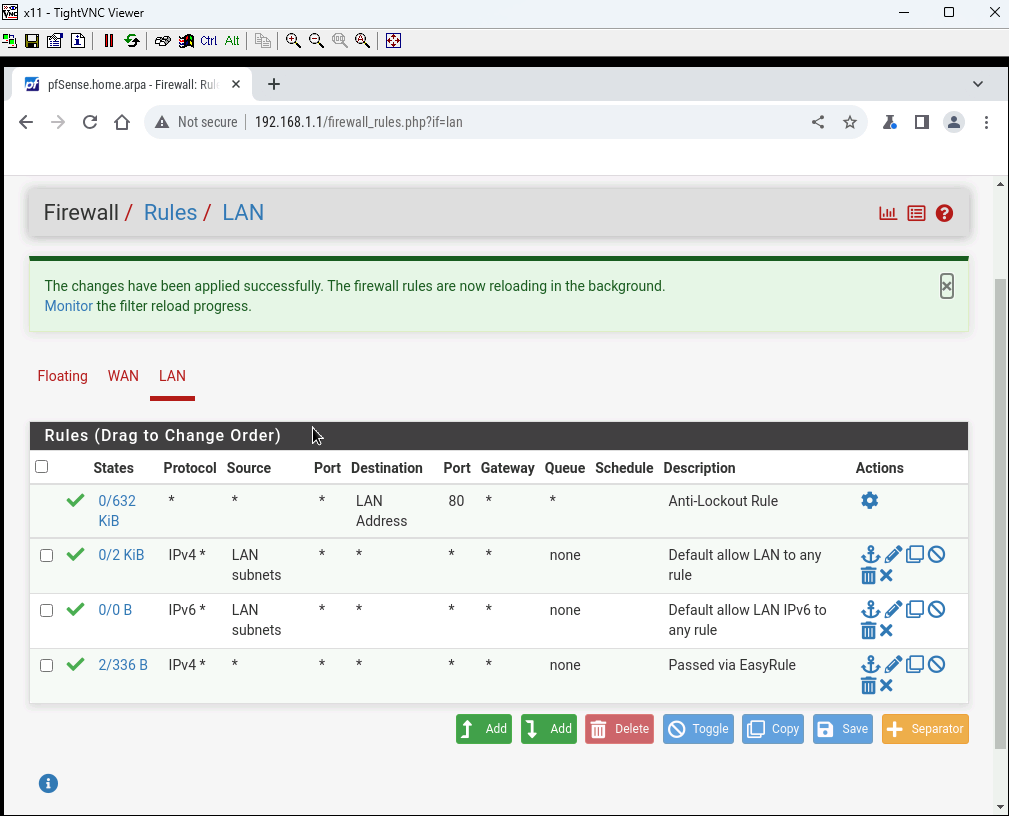

Сообщение «Default deny rule IPv4 (1000000103)» в логах «pfSense» указывает на то, что трафик был заблокирован правилом по умолчанию. Это правило блокирует весь входящий и исходящий трафик, который не соответствует ни одному из разрешающих правил. Для решения этой проблемы нужно создать соответствующие правила брандмауэра (Firewall Rules) и проверить настройки NAT. Добавим необходимые правила для LAN-интерфейса, которые позволяют отправлять пакеты из сети в интернет и наоборот (Рисунок 15).

Рисунок 15 Добавление правила в Firewall

Было добавлено правило, которое позволяет отправлять и получать любые пакеты. Теперь необходимо добавить статические маршруты для внутренних сетей, чтобы обеспечить доступ к интернету.

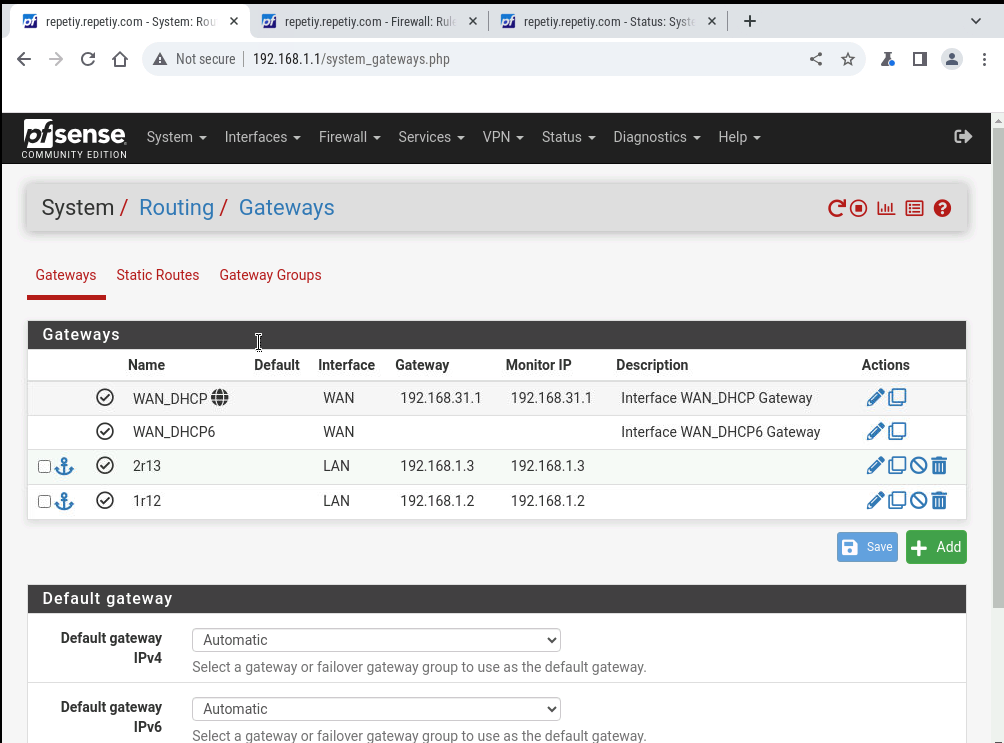

Для этого перейдем на вкладку «System – Routing – Gateways» и добавим два маршрута, для сетей «192.168.1.2» и «192.168.1.3». Это IP-адреса, которые установлены для портов «FastEthernet 0/0» в маршрутизаторах «R1» и «R2» соответственно (Рисунок 16).

Рисунок 16 Установка маршрутов

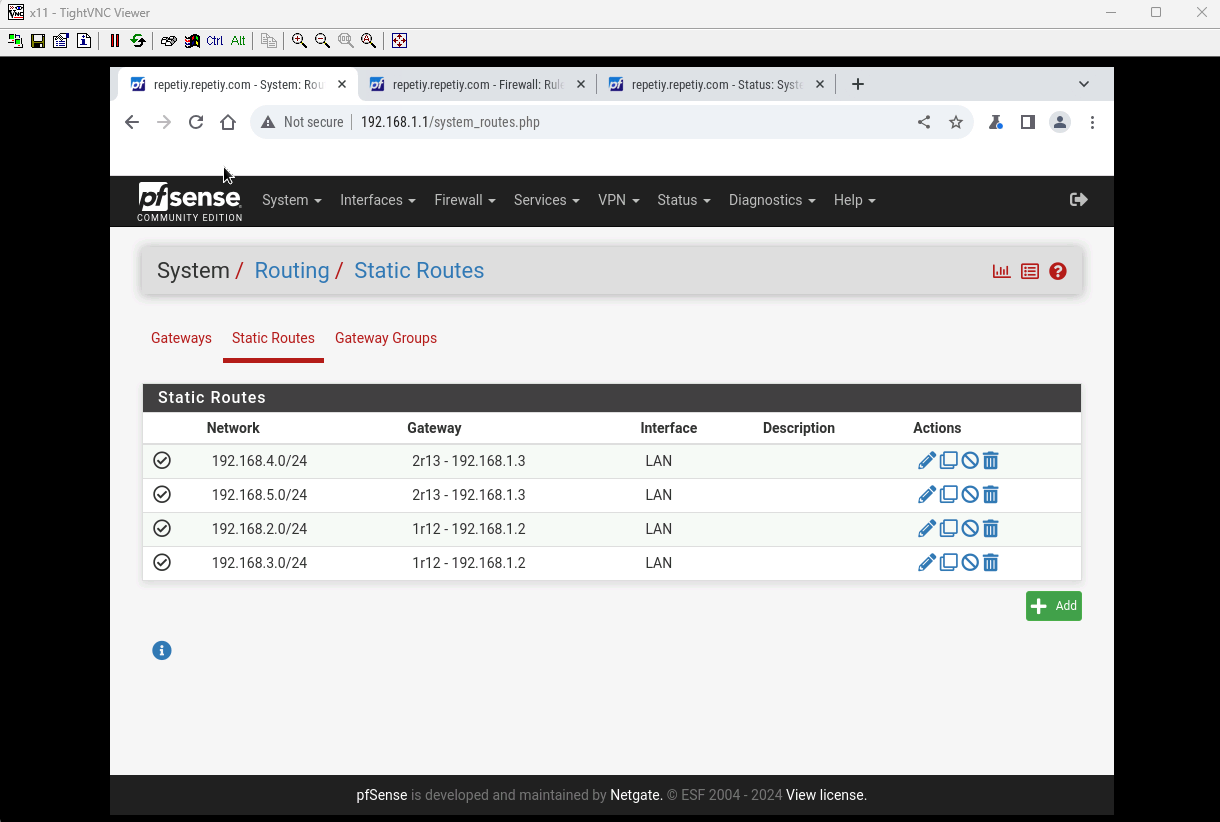

Теперь необходимо перейти на вкладку «Static routes» и добавить внутренние сети, используя созданные шлюзы «1r12» и «2r13» (Рисунок 17).

Рисунок 17 Установка статических маршрутов

Теперь проверим, что у «PC1»-«PC8» есть доступ в интернет, для этого будем использоваться команду «ping 8.8.8.8» (Рисунок 18).

Рисунок 18 Проверка соединения

Теперь настроим подключение виртуального компьютера с установленной на нем операционной системой Ubuntu. Для этого в терминале удалим все предустановленные маршруты с помощью команды «sudo ip route del default via 192.168.1.1» и добавим необходимый маршрут «sudo ip route add default via 192.168.2.1».

Далее введем команду: «sudo nano /etc/netplan/01-netcfg.yaml», она откроет файл, в котором лежат настройки сети.

В файл добавим текст, который находится в Приложении Е. После чего подтвердим изменения командой: «sudo netplan apply».

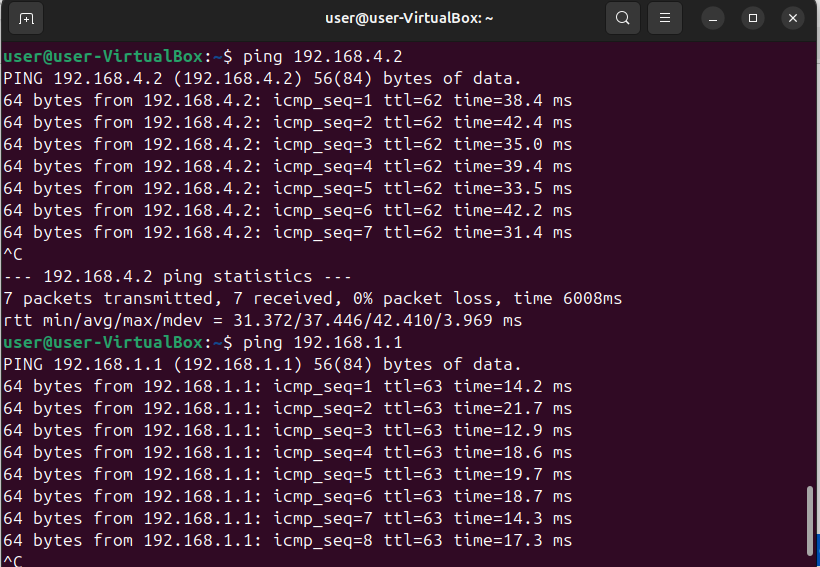

Проверим, что настройки применены правильно, для этого в терминале Ubuntu введем «ping 192.168.1.1» и «ping 192.168.4.2» – тем самым мы проверим, что есть соединение между ВМ, интернетом и «PC5» (Рисунок 19).

Рисунок 19 Проверка Ubuntu

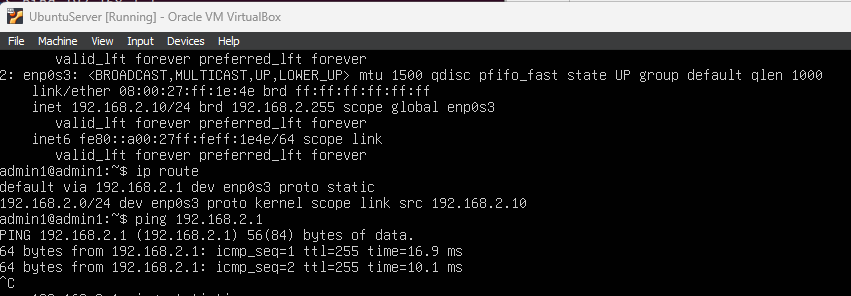

Теперь перейдем к первичной настройке ВМ с Ubuntu Server.

Процесс аналогичный с ОС Ubuntu, но для удобства переподключим виртуальную машину к «SW1».

Введем команду: «sudo nano /etc/netplan/01-netcfg.yaml», после чего добавим в открывшийся файл текст, который находится в Приложении Ж.

После чего проверим, что виртуальная машина настроена правильно и есть возможность «пропинговать» «PC1»-«PC8» (Рисунок 20)

Рисунок 20 Проверка Ubuntu Server

Заменим стандартный образ коммутатора GNS3 на коммутатор Cisco IOU L2, который поддерживает продвинутые функции VLAN, что необходимо для выполнения концепции Zero Trust.Для этого заменим все исходные коммутаторы на необходимый и проведем первичную настройку каждого коммутатора.

Команды, которые необходимо прописать для коммутаторов находятся в Приложении И.

В имеющуюся схему GNS3 добавим графическое изображение IP-адресов устройств. На этом первичная настройка локальной сети завершена, в результате работы у нас имеется локальная сеть, изображенная на Рисунке 21, которая полностью настроена, имеется брандмауэр, виртуальные машины с Ubuntu и Ubuntu Server.

С каждого элемента сети имеется возможность «пропинговать» любой другой элемент.

В результате у нас построена и настроена локальная сеть, в которую возможно внедрить политику нулевого доверия:

маршрутизаторы C7200, которые имеют возможность настроить ACL;

коммутаторы Cisco IOU L2 которые имеют возможность настроить VLAN;

возможность внедрить сетевые политики;

возможность внедрить дополнительные брандмауэры.

Рисунок 21 Локальная сеть